当下,银行业作为金融领域核心支柱,其数字化转型步伐迅速。银行各类线上业务发展势头强劲,软件开发在银行的经营运作中逐渐成为核心环节。由于银行业务需要时刻处理大量客户信息和金融交易数据,因此在软件开发过程中必须高度重视安全问题,稍有不慎,就会产生安全漏洞,导致严重的数据泄露风险。为此,大多数银行在研发环境下部署了各种安全测试工具,其中具备独特优势的灰盒测试(IAST)工具,在业务连续性要求极高的银行研发体系中发挥了关键作用,正逐渐成为银行解决软件开发安全难题的利器,备受青睐。

银行开发安全的“四大难关”

开源网安在为多个银行客户提供开发安全解决方案的过程中,总结了银行开发场景中存在的一系列安全痛点和需求,主要难点集中在以下几个方面:

**1. 应用架构更加复杂。**银行的业务系统通常由多个相互关联的模块和组件构成,包括核心银行系统、网上银行、移动银行应用等,这些系统后台之间的集成非常复杂,容易产生安全漏洞,且漏洞更难定位。此外,银行还可能采用多种技术架构和开发语言,增加了安全管理难度。

2. **数据交互敏感度更高。**银行线上业务时刻处理海量的客户敏感信息,包含余额、交易记录、身份信息等高价值数据,因此,在软件开发过程中,必须确保数据在交互时的保密性、完整性和可用性,防止数据被窃取、篡改或滥用。

**3. 合规性要求更严格。**银行在经营中必须遵守一系列复杂的合规标准,如数据安全法、个人信息保护法、电子银行业务管理办法、GDPR、PCI DSS、SOX等。软件开发过程需要确保应用程序符合这些法规要求,这要求在开发过程中进行全面深入的安全测试,以发现并修复可能导致违规的安全漏洞。

**4. 业务迭代速度更快。**为了在金融业务上不断创新,银行需要持续推出新的金融产品和服务,且不断升级原有业务,这要求软件开发周期不断缩短,以更加敏捷的开发方式来支持线上业务的频繁更新和升级,在此过程中,极易引入新的安全风险,需要及时进行检测和修复。

IAST工具,破解银行开发安全难点的利器

虽然以SAST工具和DAST工具为主的安全测试,在银行研发体系下发挥一定作用,但面对银行特殊且复杂的开发安全需求,IAST工具则展现出了更多优势:

**1. 实时检测与快速反馈。**IAST工具能够在安全测试阶段,通过在服务端部署的agent,实时检测数据请求、代码执行路径等数据流动行为,可及时发现发现潜在的数据泄露风险,并及时反馈研发团队。相比之下,SAST工具需要对源代码进行分析,检测过程较为缓慢,且无法检测到运行时的动态漏洞。DAST工具则是从外部对应用程序进行攻击模拟,难以在第一时间发现内部数据处理漏洞。

**2. 精准定位漏洞。**对于银行复杂的应用架构,IAST工具通过动态污点分析,可深入到不同模块和组件之间交互过程中,如果出现了不符合安全规则的执行交互,则确定检测到风险点,并精准定位相关代码位置。与其他安全测试工具相比,IAST工具对于复杂的应用架构,其检测效率更高,漏洞误报率更低。

**3. 合规性支持度高。**IAST工具可集成银行业常见的合规标准和规则,可根据相应的合规定义漏洞分类和严重等级,并通过理解漏洞出现的上下文环境提供与具体合规要求相关的针对性修复建议。例如,对于PCI DSS等合规标准,IAST工具可以准确检测出与支付数据处理相关的漏洞,并提供符合合规要求的修复建议,帮助银行顺利通过合规审计。

**4. 适应业务快速变化。**银行以敏捷的开发方式来支持业务的频繁更新和升级,研发体系向DevSecOps转型已是大势所趋,IAST工具与CI/CD流水线无缝集成,实现自动化的安全检测。每当有更新时,IAST工具可迅速介入,在短时间内完成安全扫描,及时发现新引入的安全漏洞,其响应速度和流程适配性,超过其他安全测试工具。

IAST在银行业提升开发安全性被广泛验证

开源网安多个银行客户在软件开发流程中应用了IAST工具,其能力得到了充分验证。其中,国内某知名互联网银行,积极应用新技术实现以更低的成本为客户提供优质的互联网金融服务。该银行在升级改造研发体系过程中,采用灰盒安全测试工具VulHunter集成于研发流程,来实现全面高效的安全测试。让我们一起走进《智慧互联网银行引领金融变革,VulHunter护航数字化发展》,详细了解该互联网银行如何通过IAST工具提升开发安全能力,实现研发效率和安全性的“双效提升”。

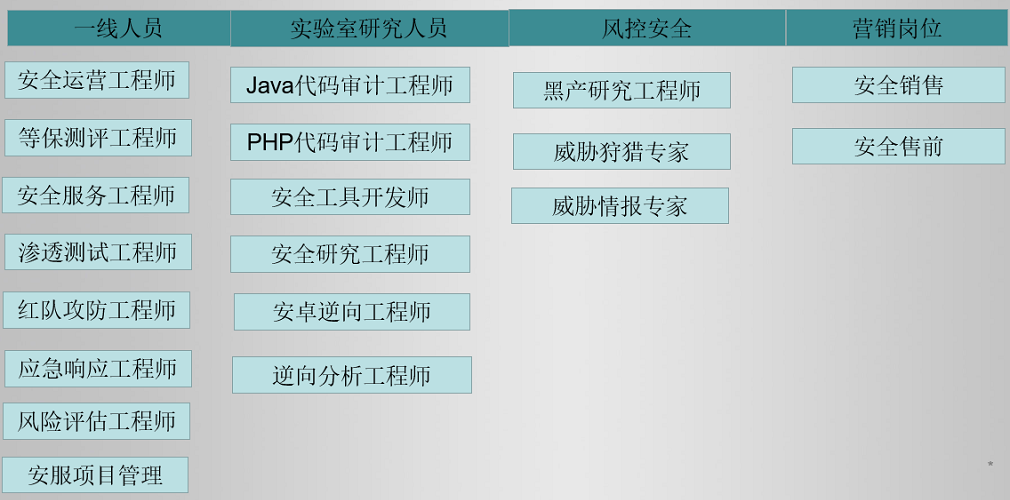

学习网络安全技术的方法无非三种:

第一种是报网络安全专业,现在叫网络空间安全专业,主要专业课程:程序设计、计算机组成原理原理、数据结构、操作系统原理、数据库系统、 计算机网络、人工智能、自然语言处理、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、机器学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不过这种方法很耗时间,而且学习没有规划,可能很长一段时间感觉自己没有进步,容易劝退。

第三种就是去找培训。

接下来,我会教你零基础入门快速入门上手网络安全。

网络安全入门到底是先学编程还是先学计算机基础?这是一个争议比较大的问题,有的人会建议先学编程,而有的人会建议先学计算机基础,其实这都是要学的。而且这些对学习网络安全来说非常重要。但是对于完全零基础的人来说又或者急于转行的人来说,学习编程或者计算机基础对他们来说都有一定的难度,并且花费时间太长。

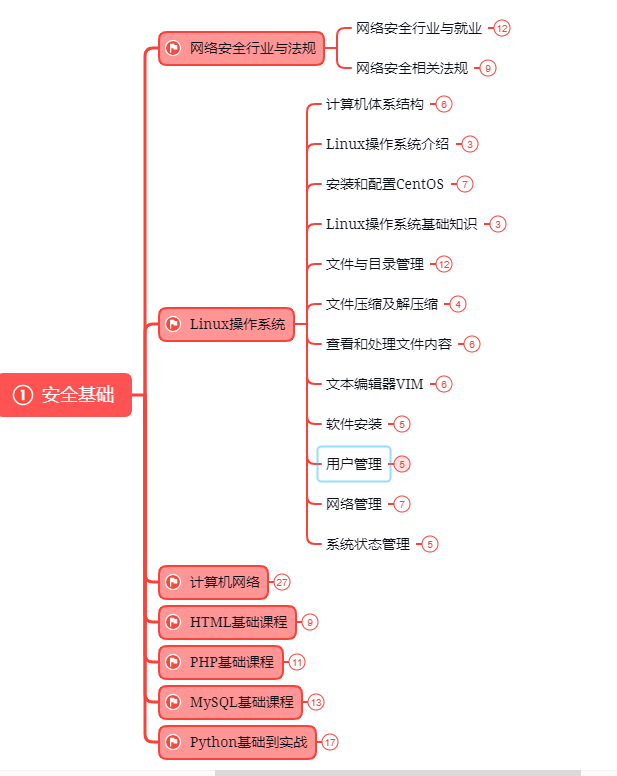

第一阶段:基础准备 4周~6周

这个阶段是所有准备进入安全行业必学的部分,俗话说:基础不劳,地动山摇

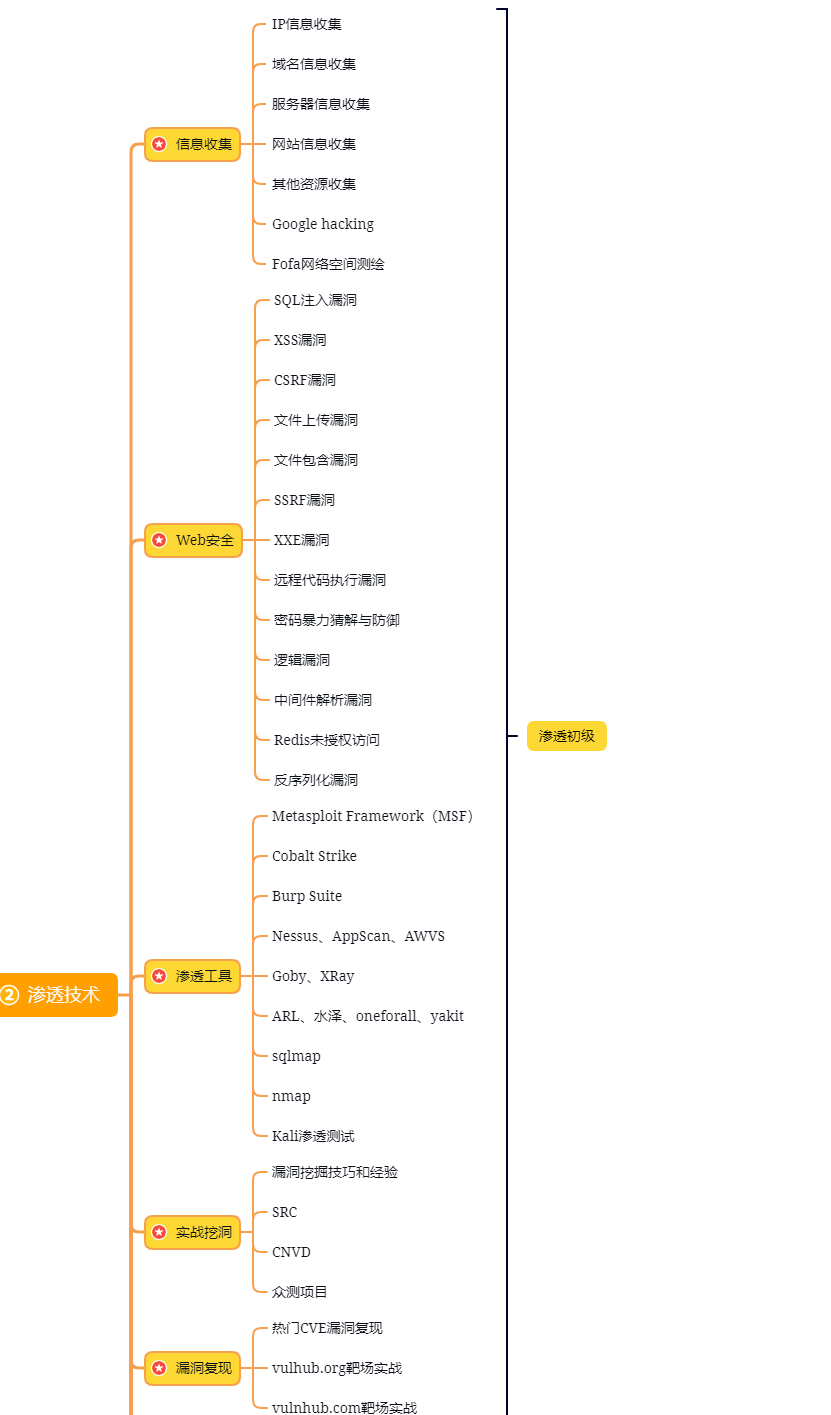

第二阶段:web渗透

学习基础 时间:1周 ~ 2周:

① 了解基本概念:(SQL注入、XSS、上传、CSRF、一句话木马、等)为之后的WEB渗透测试打下基础。

② 查看一些论坛的一些Web渗透,学一学案例的思路,每一个站点都不一样,所以思路是主要的。

③ 学会提问的艺术,如果遇到不懂得要善于提问。

配置渗透环境 时间:3周 ~ 4周:

① 了解渗透测试常用的工具,例如(AWVS、SQLMAP、NMAP、BURP、中国菜刀等)。

② 下载这些工具无后门版本并且安装到计算机上。

③ 了解这些工具的使用场景,懂得基本的使用,推荐在Google上查找。

渗透实战操作 时间:约6周:

① 在网上搜索渗透实战案例,深入了解SQL注入、文件上传、解析漏洞等在实战中的使用。

② 自己搭建漏洞环境测试,推荐DWVA,SQLi-labs,Upload-labs,bWAPP。

③ 懂得渗透测试的阶段,每一个阶段需要做那些动作:例如PTES渗透测试执行标准。

④ 深入研究手工SQL注入,寻找绕过waf的方法,制作自己的脚本。

⑤ 研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架。

⑥ 了解XSS形成原理和种类,在DWVA中进行实践,使用一个含有XSS漏洞的cms,安装安全狗等进行测试。

⑦ 了解一句话木马,并尝试编写过狗一句话。

⑧ 研究在Windows和Linux下的提升权限,Google关键词:提权

以上就是入门阶段

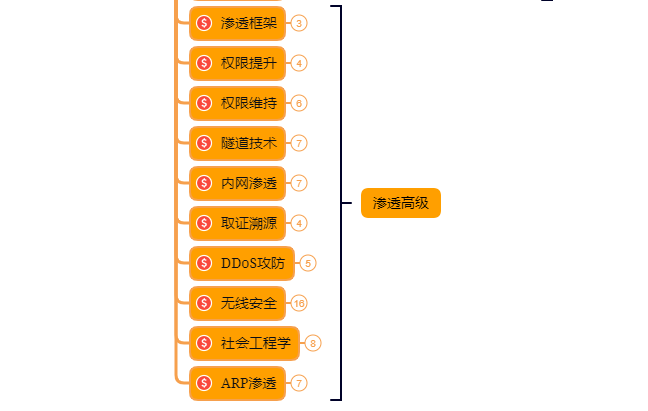

第三阶段:进阶

已经入门并且找到工作之后又该怎么进阶?详情看下图

给新手小白的入门建议:

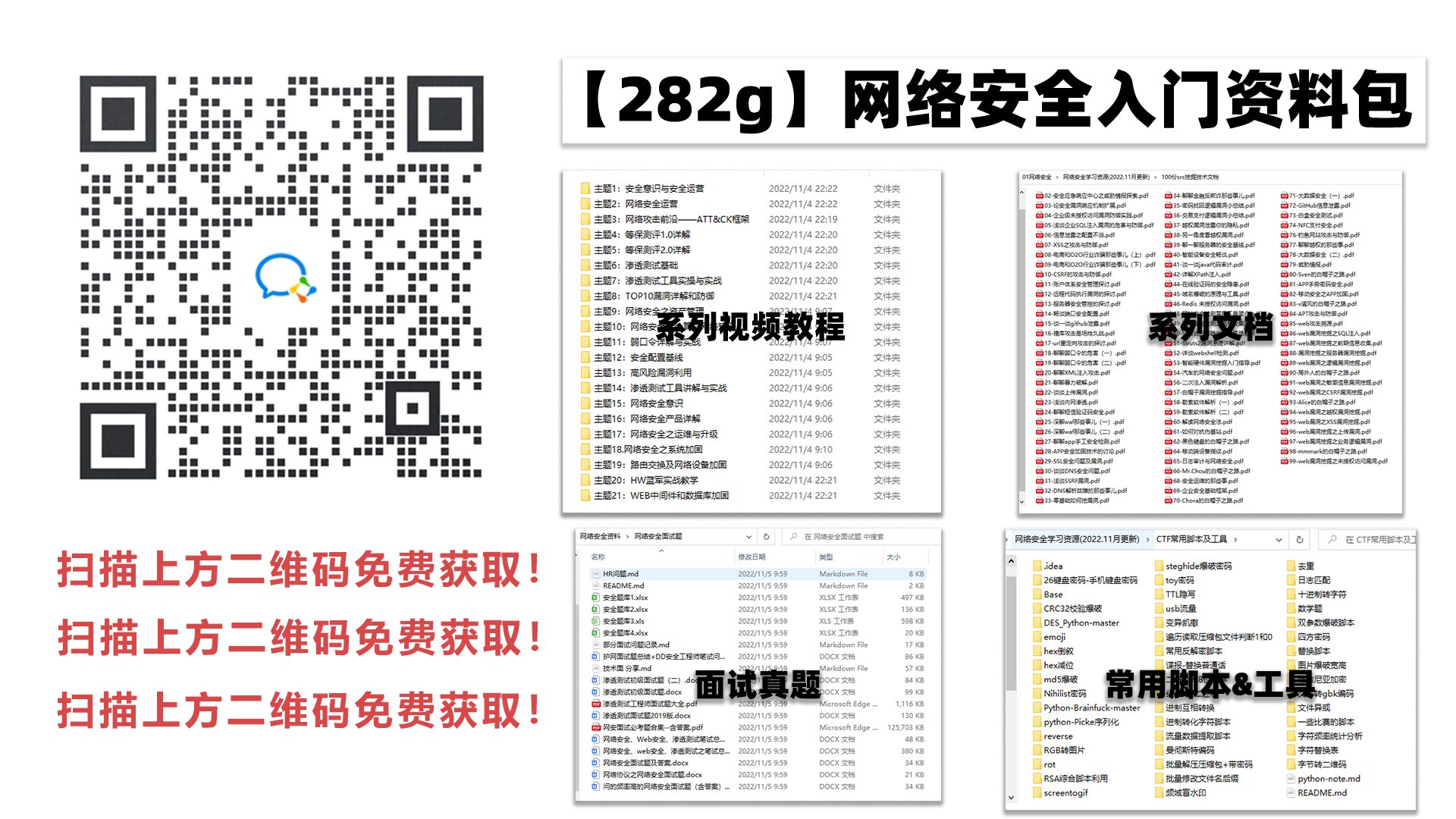

新手入门学习最好还是从视频入手进行学习,视频的浅显易懂相比起晦涩的文字而言更容易吸收,这里我给大家准备了一套网络安全从入门到精通的视频学习资料包免费领取哦!

5053

5053

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?