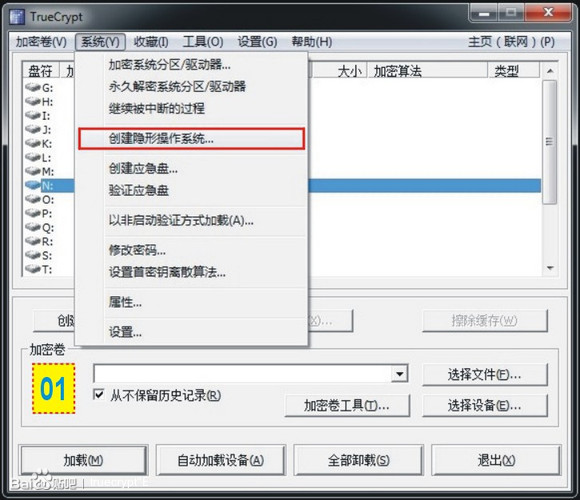

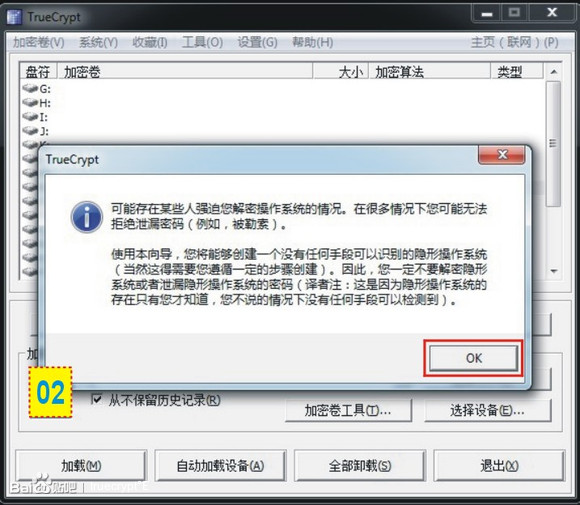

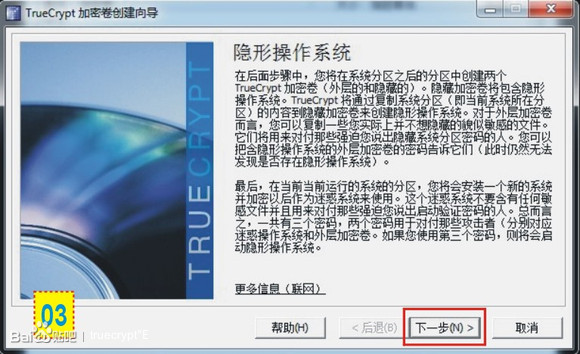

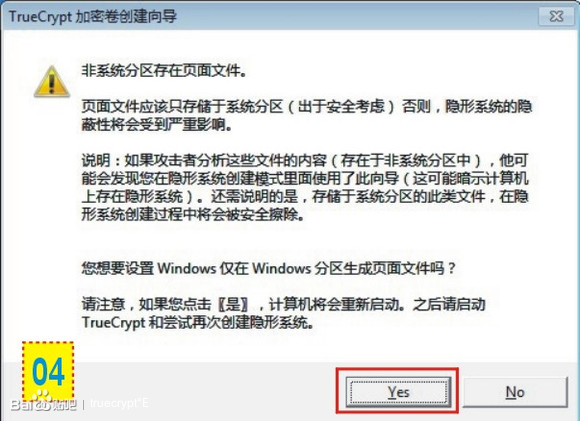

制作隐形操作系统的步骤太多所以对截图采用数字标号;

某些操作对主线任务起一个监视作用或者这些操作是对TrueCrypt程序的辅助操作,在这些步骤的数字后加了字母。

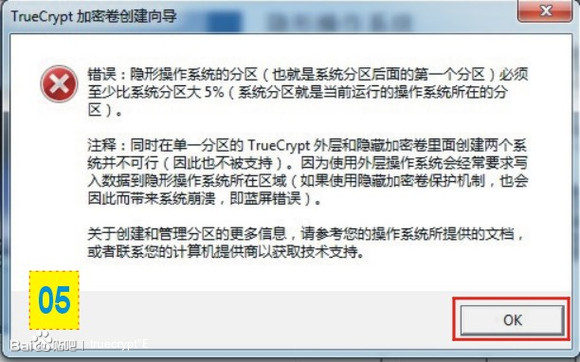

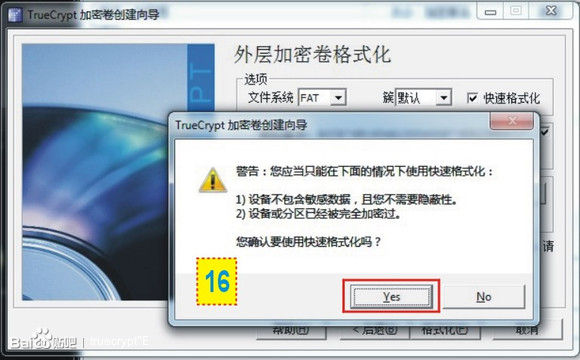

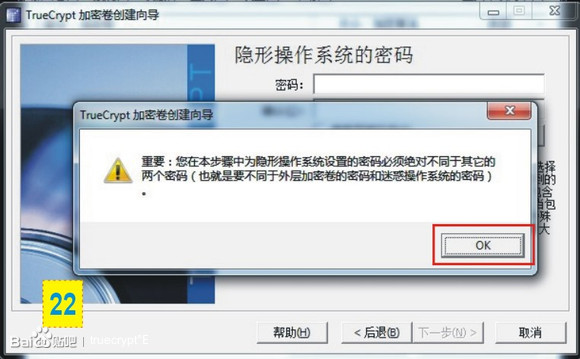

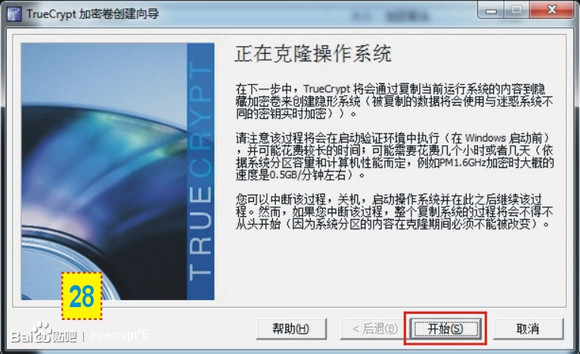

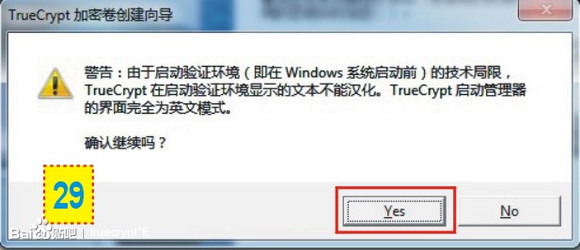

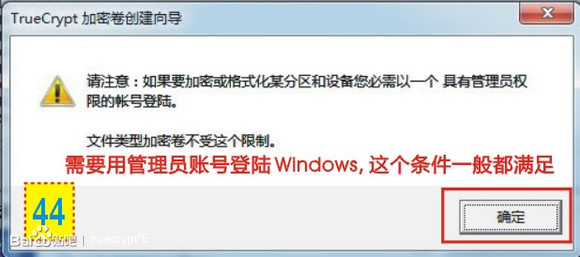

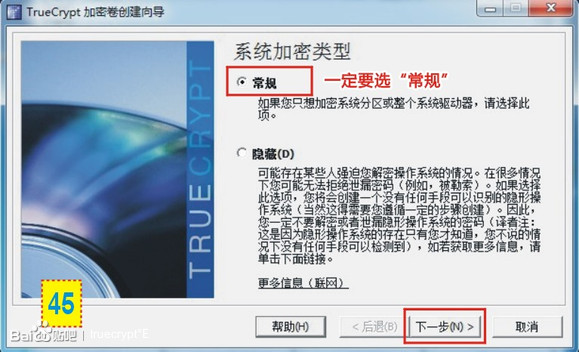

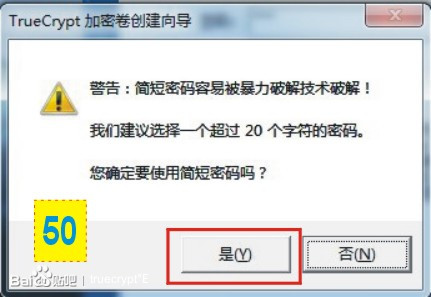

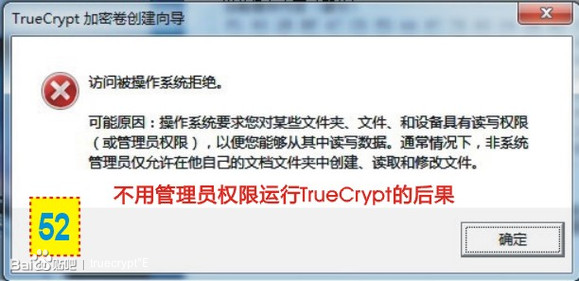

温馨提示:制作隐形操作系统时务必:1)登陆Windows管理员账号;2)用管理员权限运行TrueCrypt!3)隐藏操作系统分区必须比原始操作系统分区大5%(不然就要提示步骤5中的错误);4)请注意这些重要步骤(及下文中所有标红的文字):第16、21、45、48、49步骤!

开始上图:

对硬盘重新分配空间后继续:

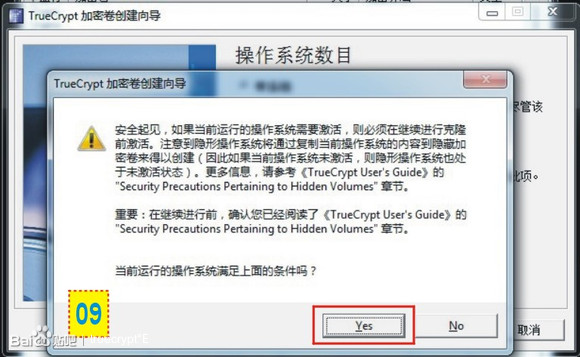

如果系统没有激活,对整个隐形系统的制作没有什么影响(虚拟机测试结果)!

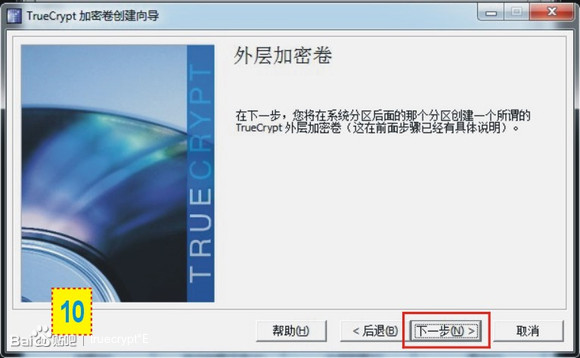

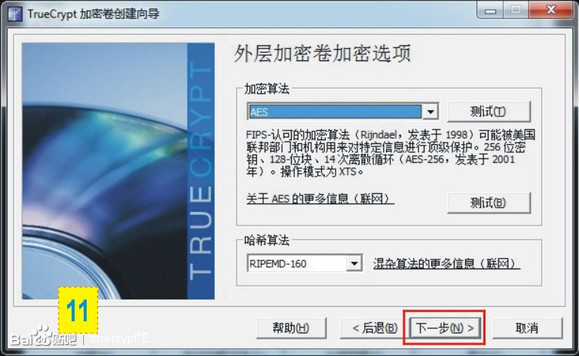

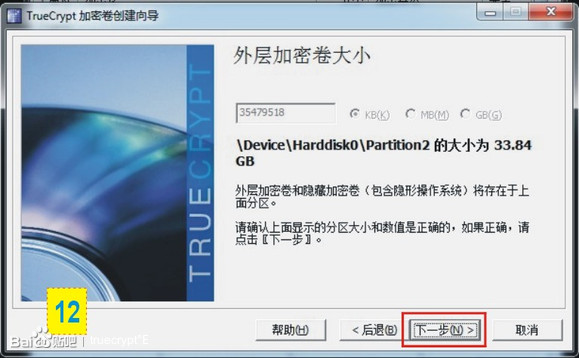

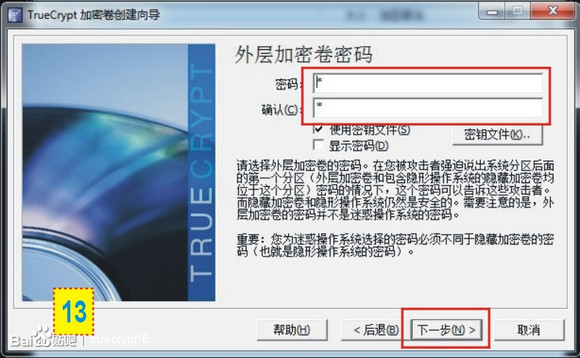

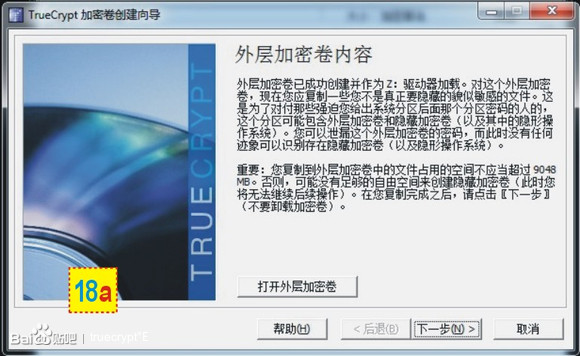

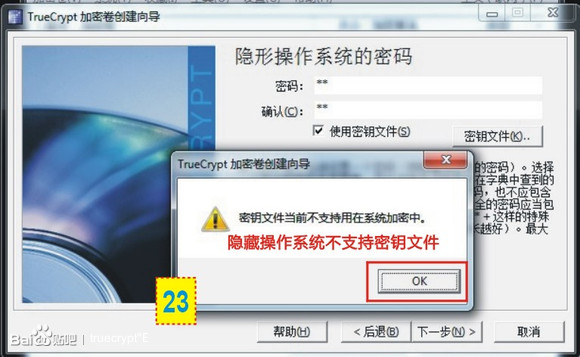

外层加密卷支持密钥文件!

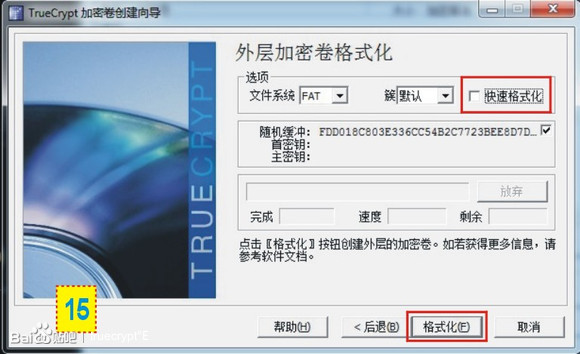

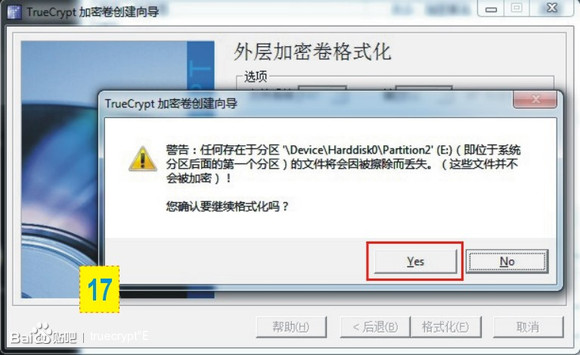

哦!NO! 强烈建议:任何情况下都不要用快速格式化!

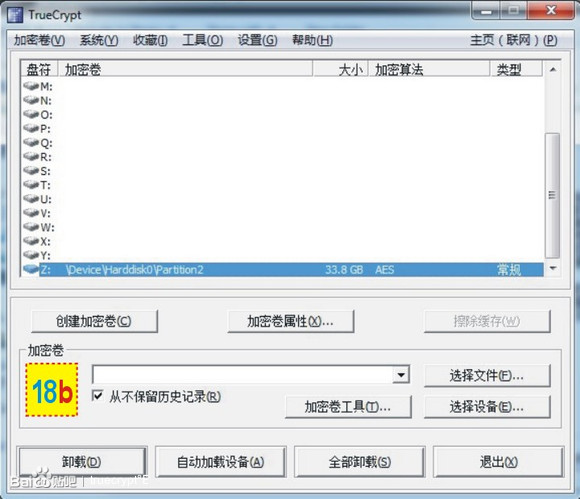

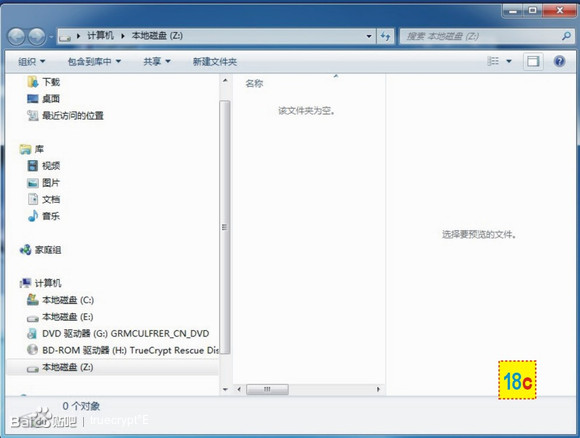

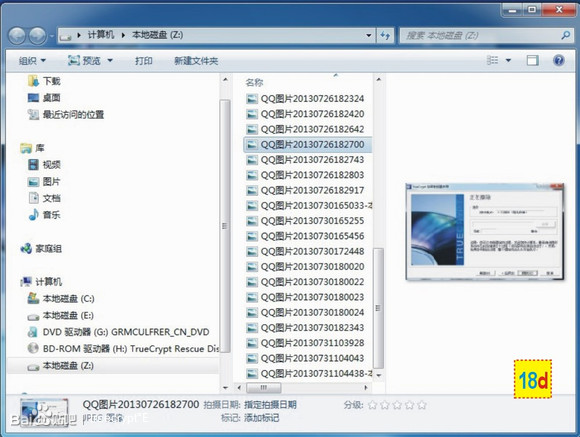

第18步骤的分步骤b-d:打开了外层加密卷并往里面拷贝了一些迷惑文件;分步骤e是点击18a中“下一步”后外层加密卷被自动卸载的截图!

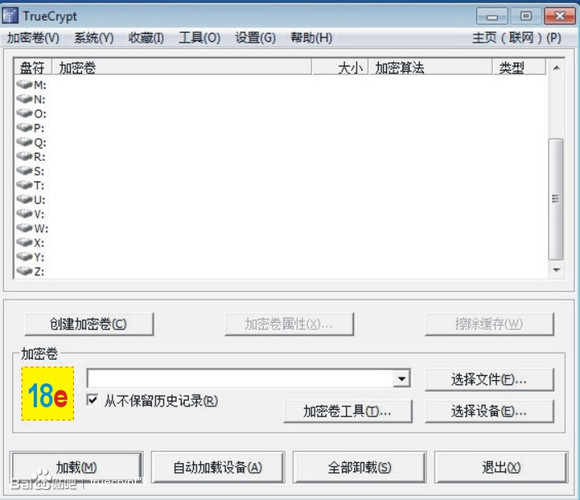

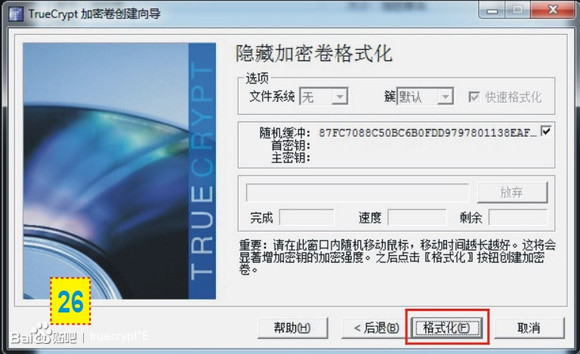

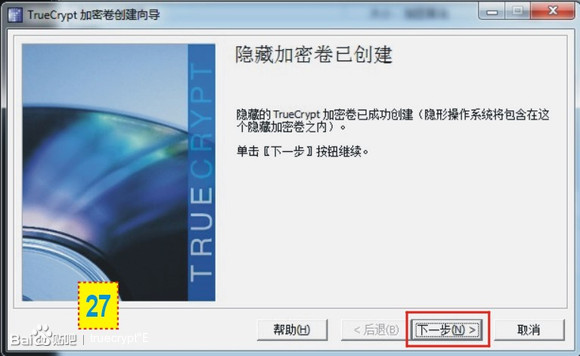

从第19步骤开始做隐藏加密卷:

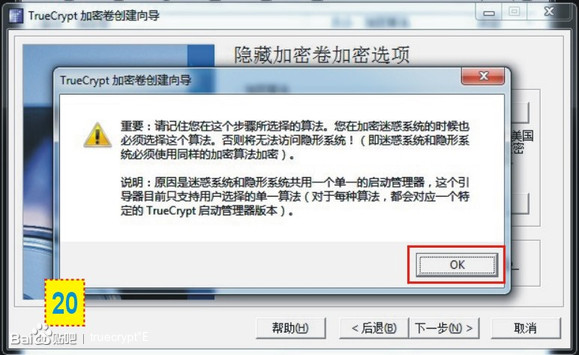

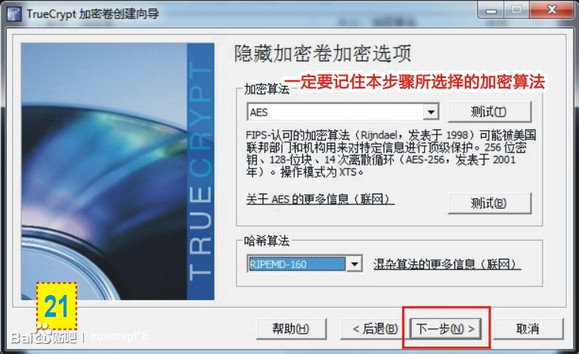

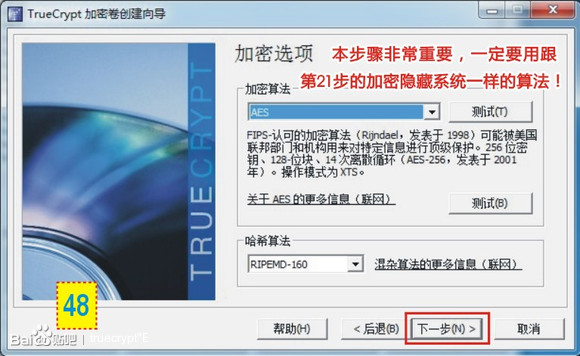

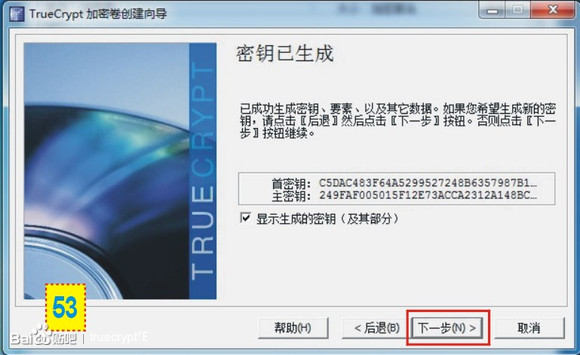

第21步骤是重要步骤:一定要记住本步骤所选择的加密算法!这个算法在第48步骤会用到!

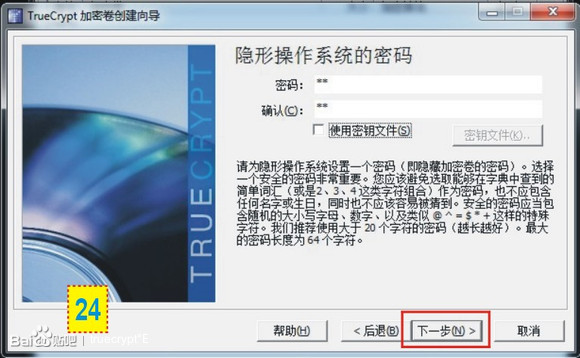

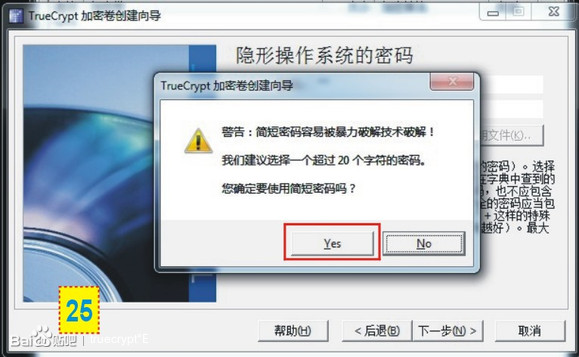

第24步骤的密码要跟第13步骤的密码完全不同!

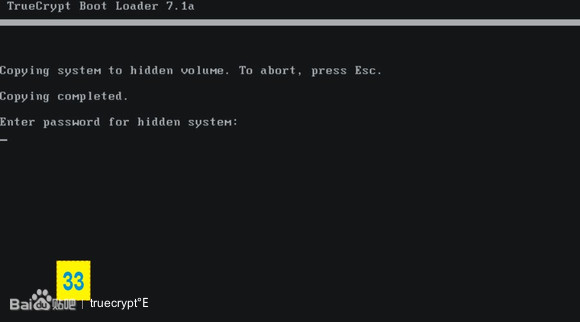

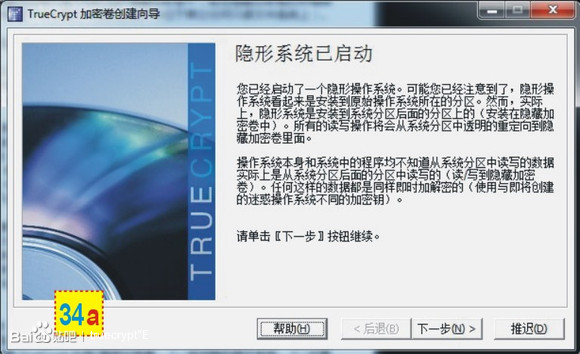

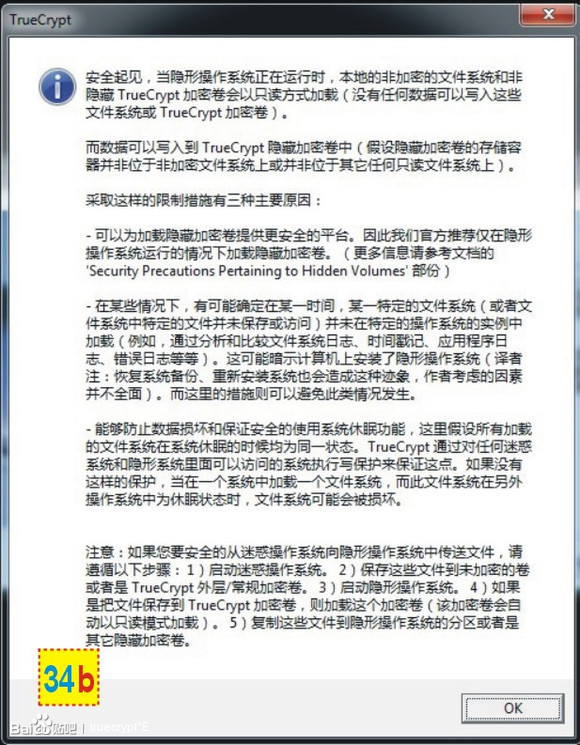

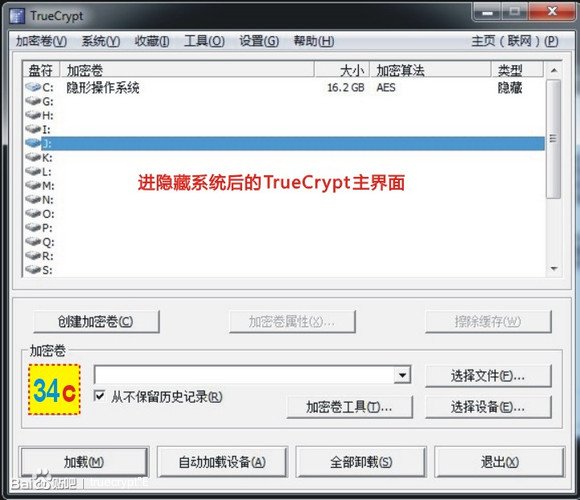

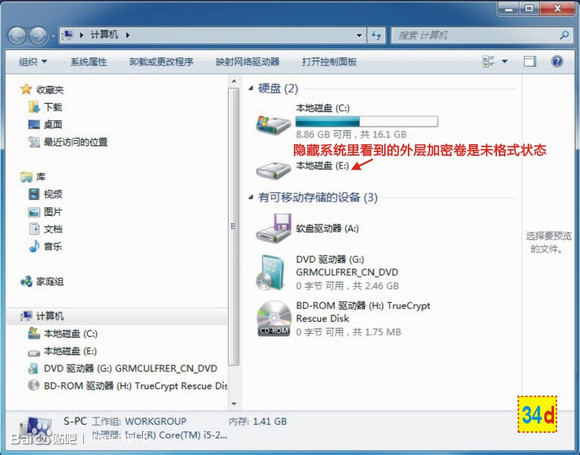

第34步骤的分步骤a-d:隐形系统启动后的截图。

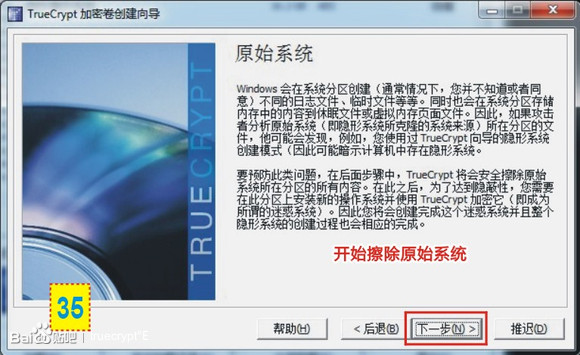

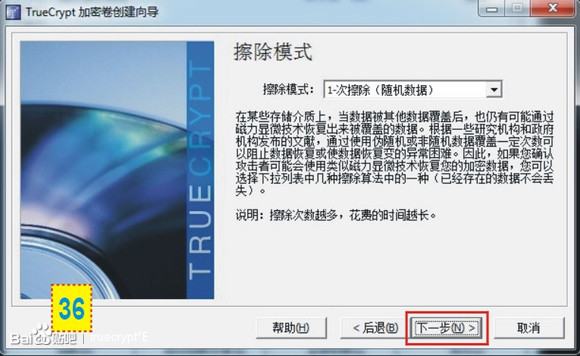

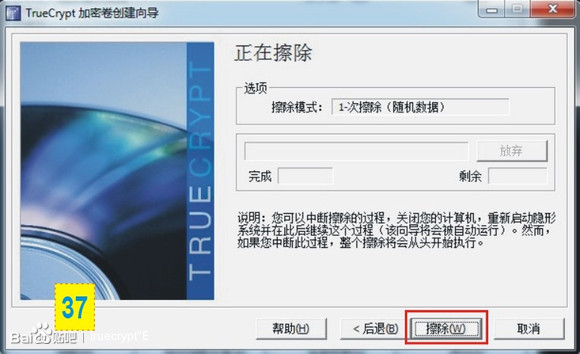

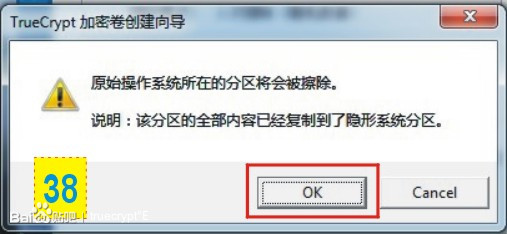

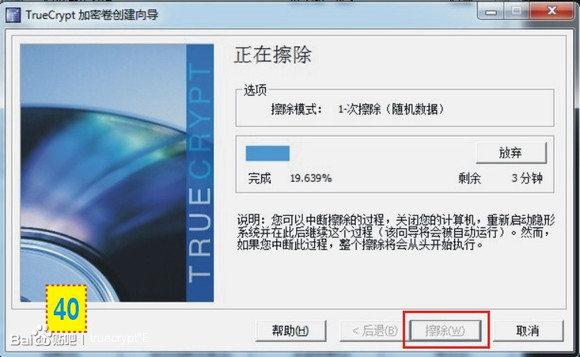

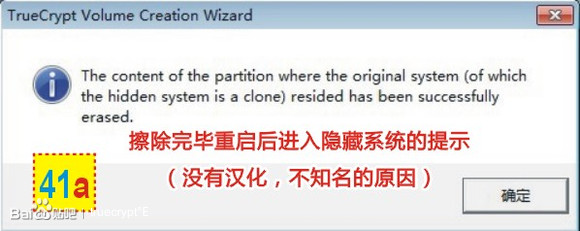

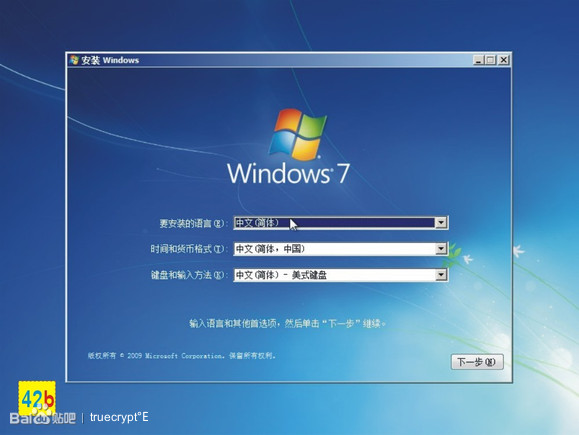

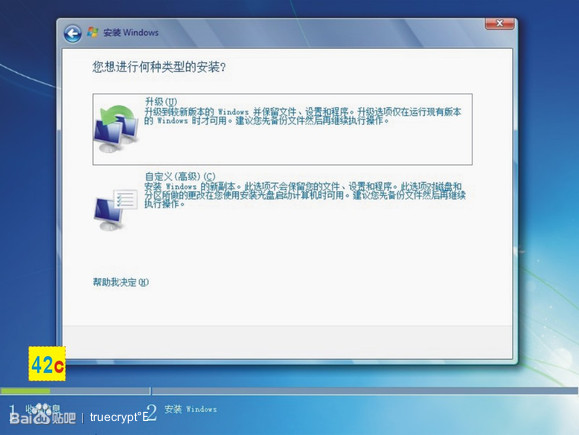

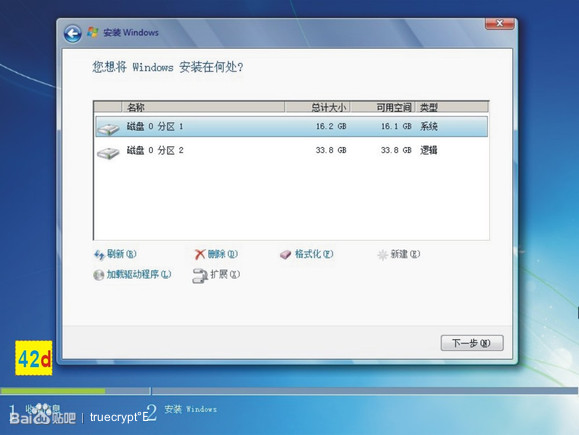

在接下来的步骤中先擦除一次原始系统,然后再安 装 迷惑系统到原始系统所在分区 -- 就是隐形操作系统分区接挨着的上一个分区 !

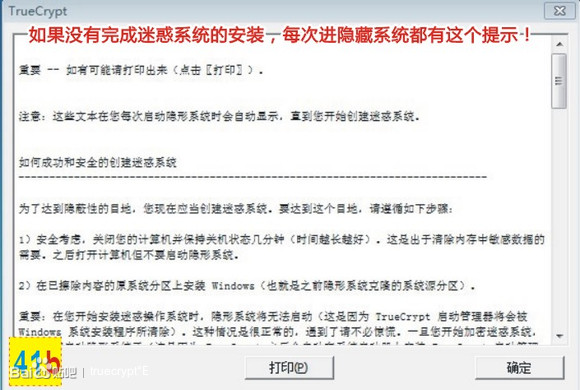

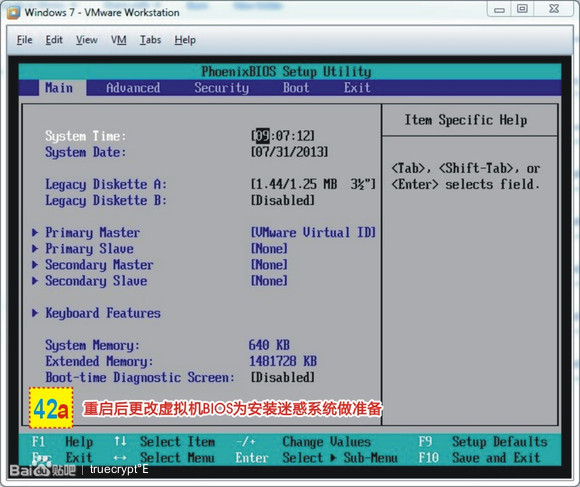

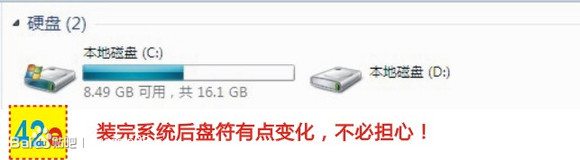

步骤42的分步骤a-e:安装迷惑系统到原始系统所在分区!

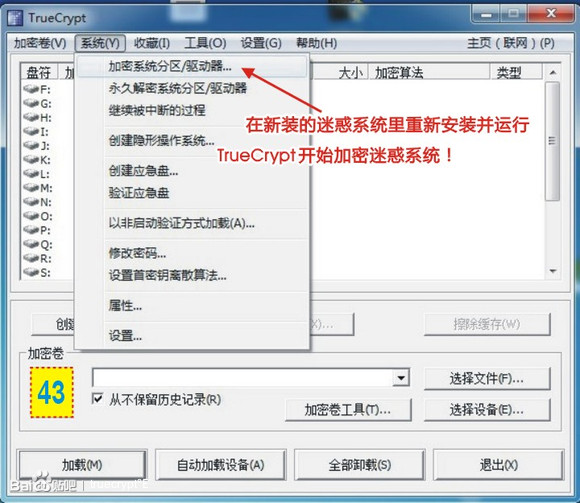

第43步骤是迷惑操作系统安装后的界面:

第45步骤是重要步骤:一定要选常规!

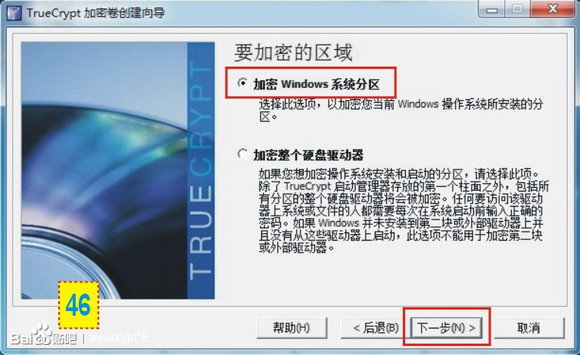

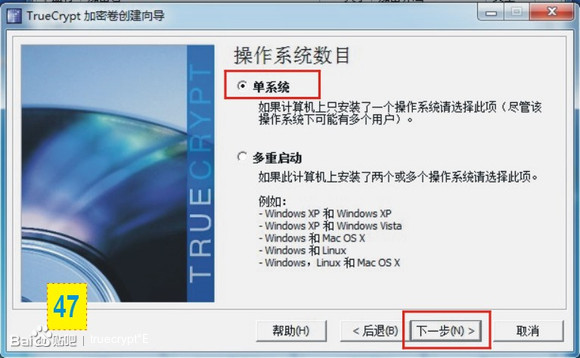

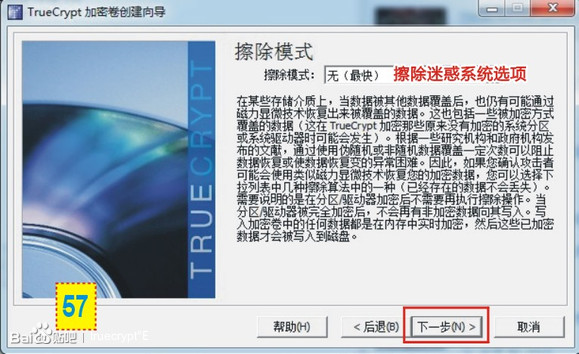

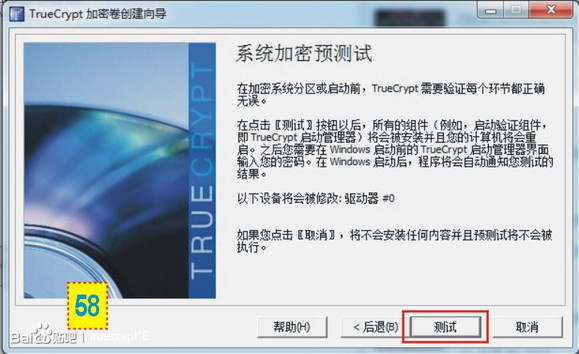

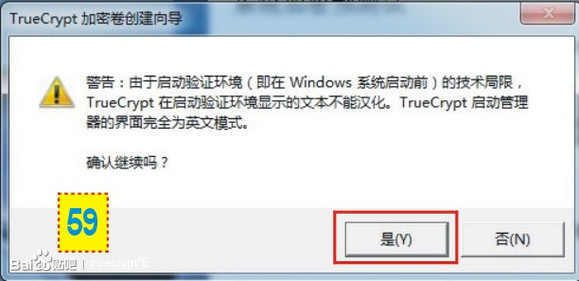

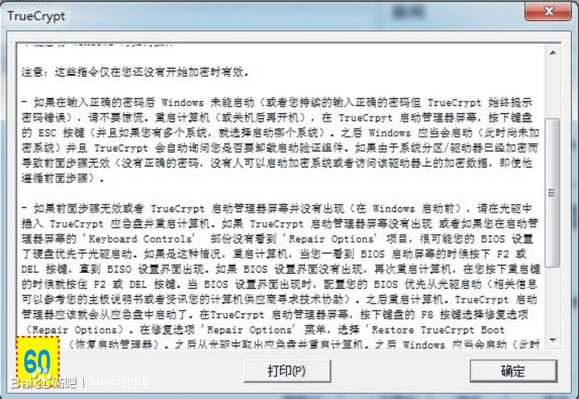

第46步往后,有很多操作跟以前操作的相像。

第48步骤是重要步骤:一定要用跟21步相同的算法!

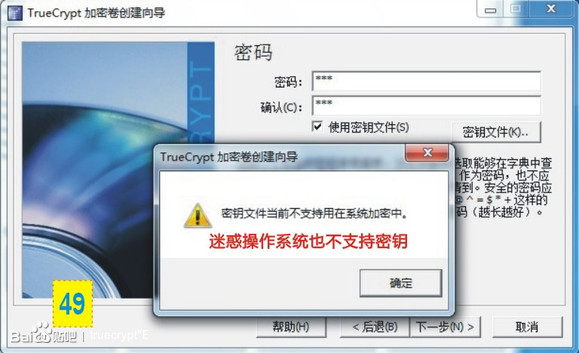

第49步骤是重要步骤:本步骤所设置密码必须完全不同于第24和第13所设置的两个密码!

重新用管理员权限启动TrueCrypt后继续操作:

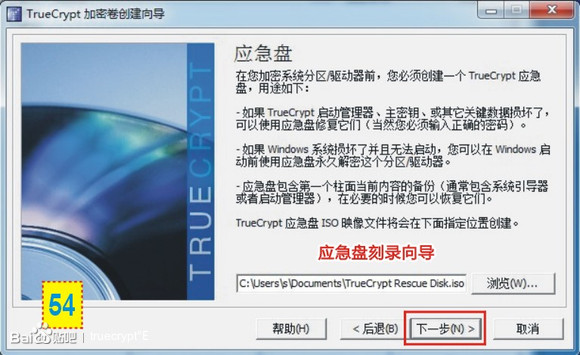

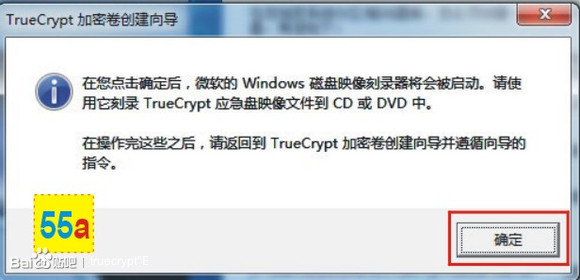

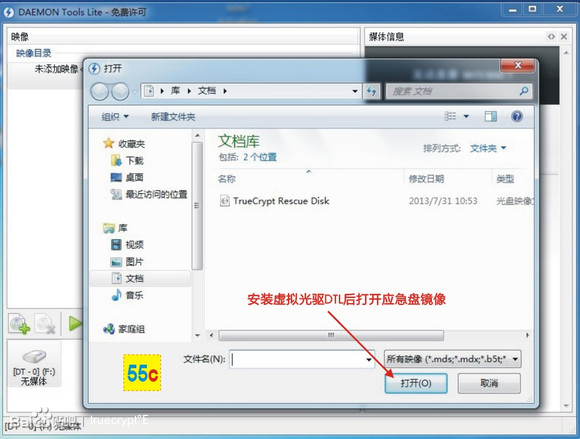

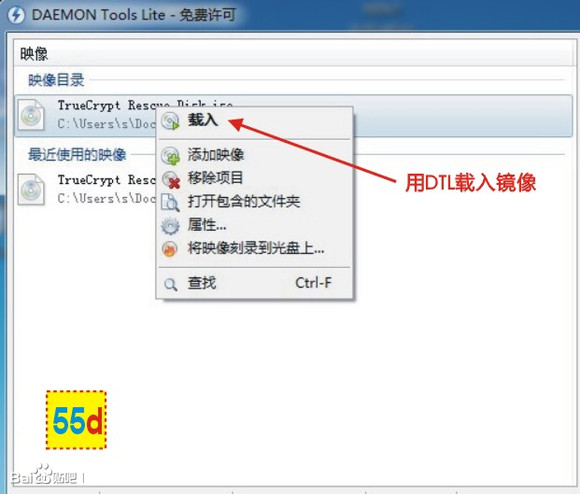

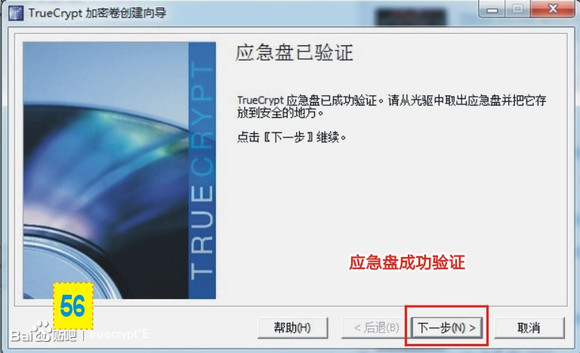

第55步的分步骤a-d:用虚拟光驱加载应急盘。

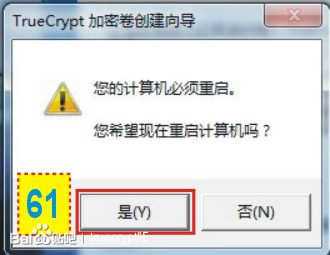

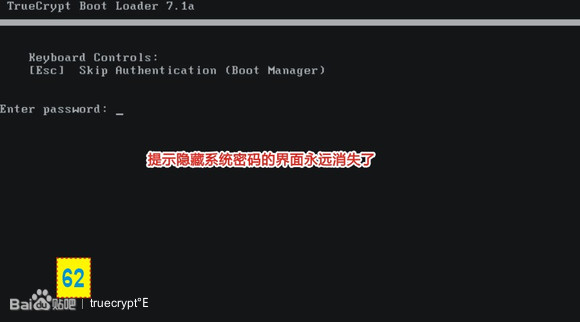

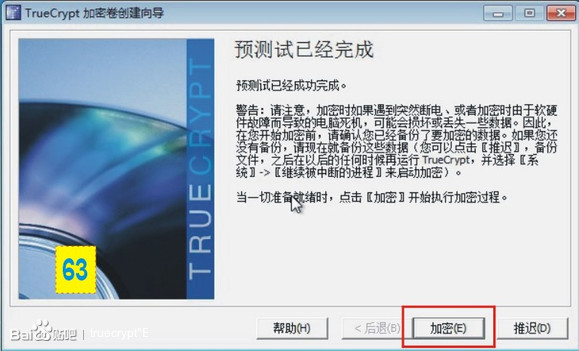

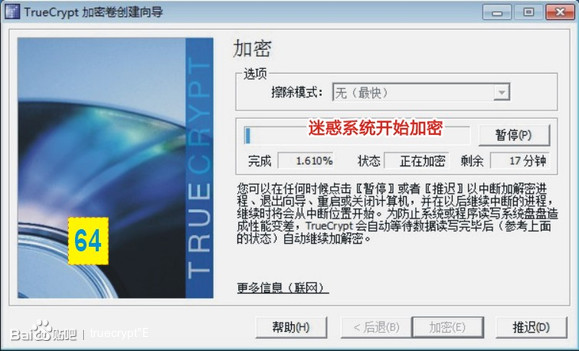

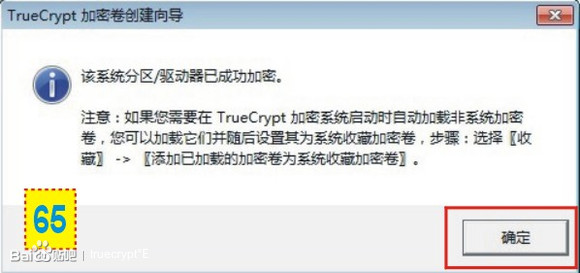

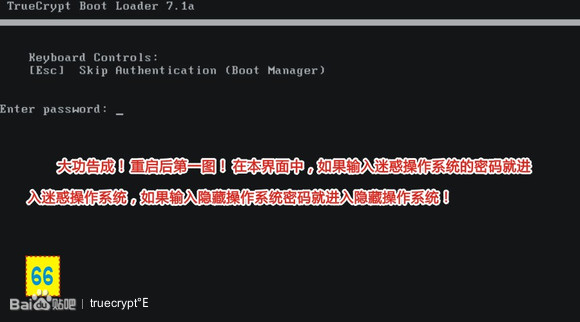

结束第66步,万事大吉!大功告成!

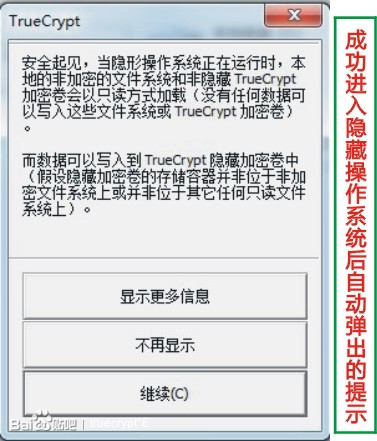

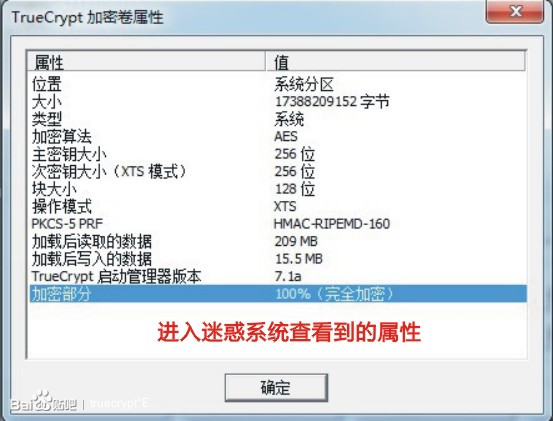

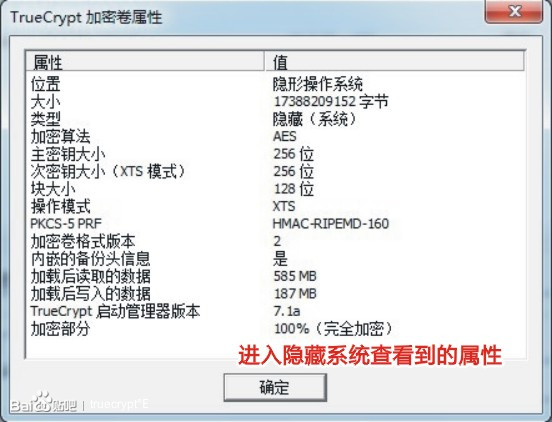

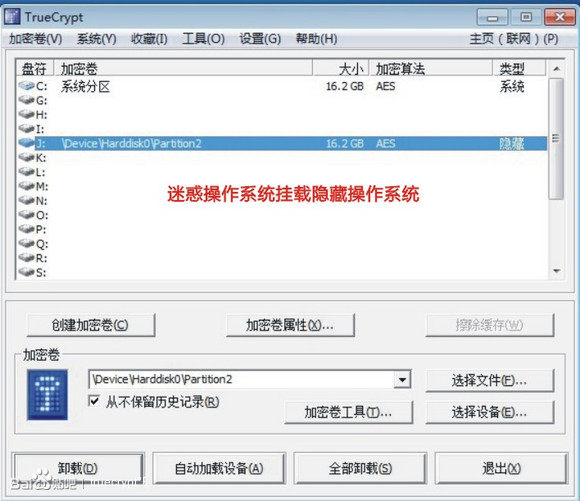

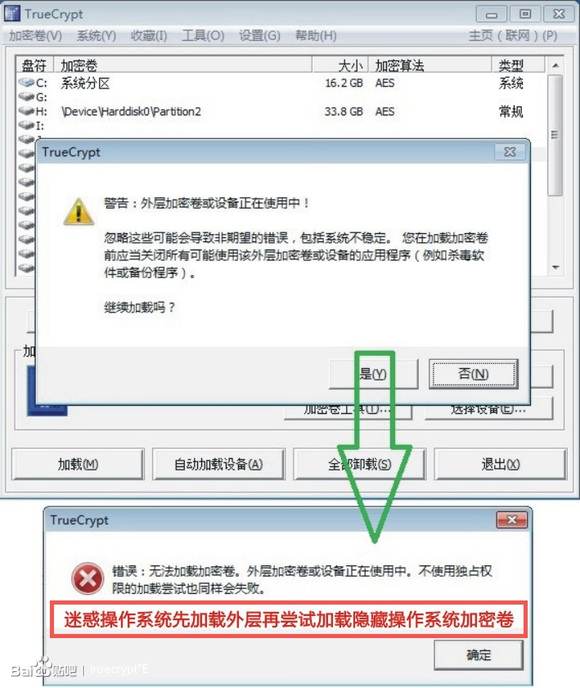

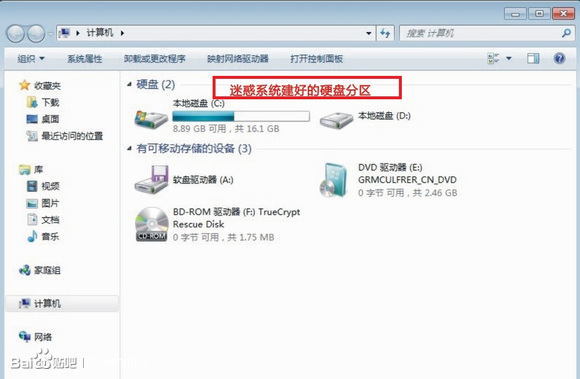

下面是一些测试性的截图,仅供读者参考:

下面的两个截图可以看出: 隐形操作系统和迷惑操作系统大小也完全一样:

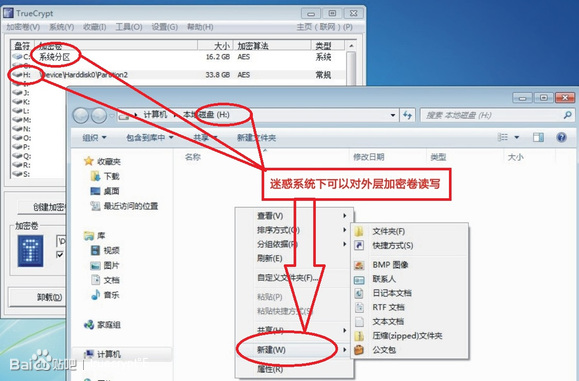

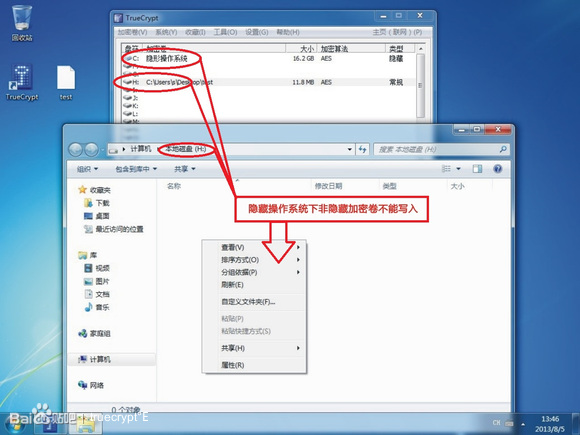

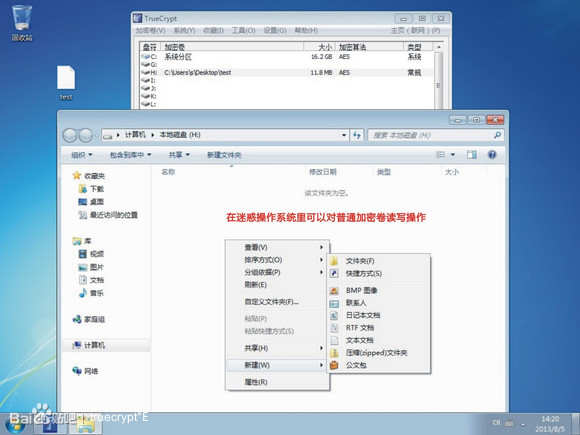

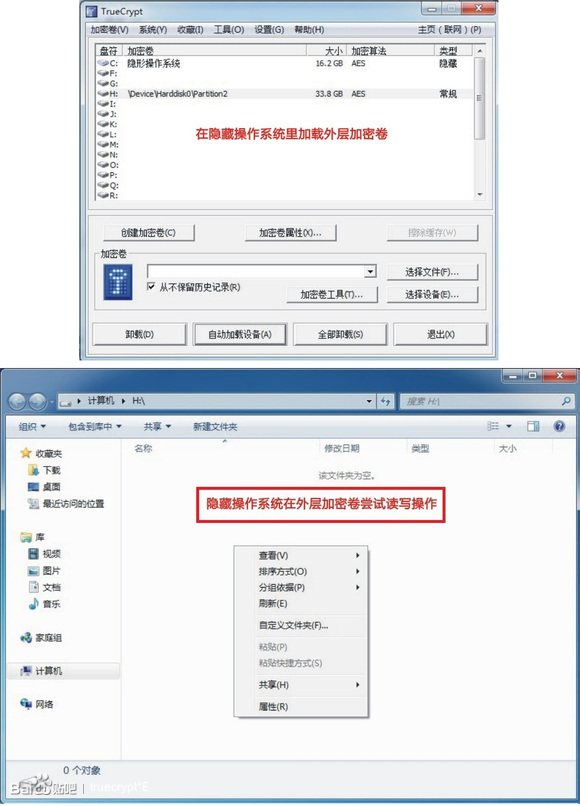

下面的截图是进不同操作系统对盘操作时有不同的情况:

The End!

致谢:感谢热心网友“五星”对本文截图后期处理所做的贡献!

3556

3556

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?