重点:

找到漏洞的成功几率很大一部分取决于信息搜集,搜集的有用信息越多,成功几率越高

方向:

CTF:文件上传、SQL注入、反序列化、代码执行

SRC:逻辑安全为主,其余都有(看看补天上面的钱,就能够有很大的学习动力)

红蓝对抗:SQL注入、文件上传、文件包含、代码执行、命令执行

漏洞危害程度决定漏洞等级

高危漏洞:SQL注入、文件上传、文件包含、代码执行、未授权访问、命令执行

影响:直接影响到网站权限和数据库权限,能够获取数据或者网站的敏感文件。涉及到数据安全和权限的丢失都为高危漏洞

中危漏洞:反序列化、逻辑安全

低危漏洞:XSS跨站、目录遍历、文件读取

影响:网站的源码,网站部分账号密码

危害:

注入:通过前端操作,能够获取获取后端数据库中的数据,能达到破坏网站,破坏数据库的效果

文件上传:代码没有严格校验上传文件的后缀和文件类型,上传webshell、病毒文件、后门文件,达到获取控制权限,提权。

xss(跨站和存储型):往Web页面 里插入恶意JS代码,当用户浏览该页之时,嵌入其中Web里面的JS代码会被执行,从而 达到恶意的特殊目的。主要用来获取cookie,拿到后台的权限

文件包含:web服务器的文件被外界浏览导致信息泄露。脚本被任意执行导致篡改网站,执行非法操作等。

反序列化:序列化一个包含恶意代码的实例对象(通常是Runtime.exec来执行后台命令),然后得到对象的字节数据,并将其通过接口发送到被攻击的服务器,服务器在反序列化出对象的过程中就会触发触发恶意代码执行,从而达到攻击的目的,反序列化能在服务器上执行任意命令,间接掌握了服务器。

命令和代码执行:执行任意代码,网站被写入webshell,控制整个网站甚至服务器。

逻辑安全: 利用业务/功能上的设计缺陷,获取敏感信息或破坏业务的完整性,大多出现在密码修改,确权访问,密码找回,交易支付金额等功能处。并非是向程序添加破坏内容,而是利用逻辑处理不严密或者代码问题或不足。逻辑漏洞是多样性的,挖掘它们需要从不同的角度思考问题,设法了解设计者和开发者做出的各种假设,然后考虑如何攻击。

网络安全学习资源分享:

零基础入门

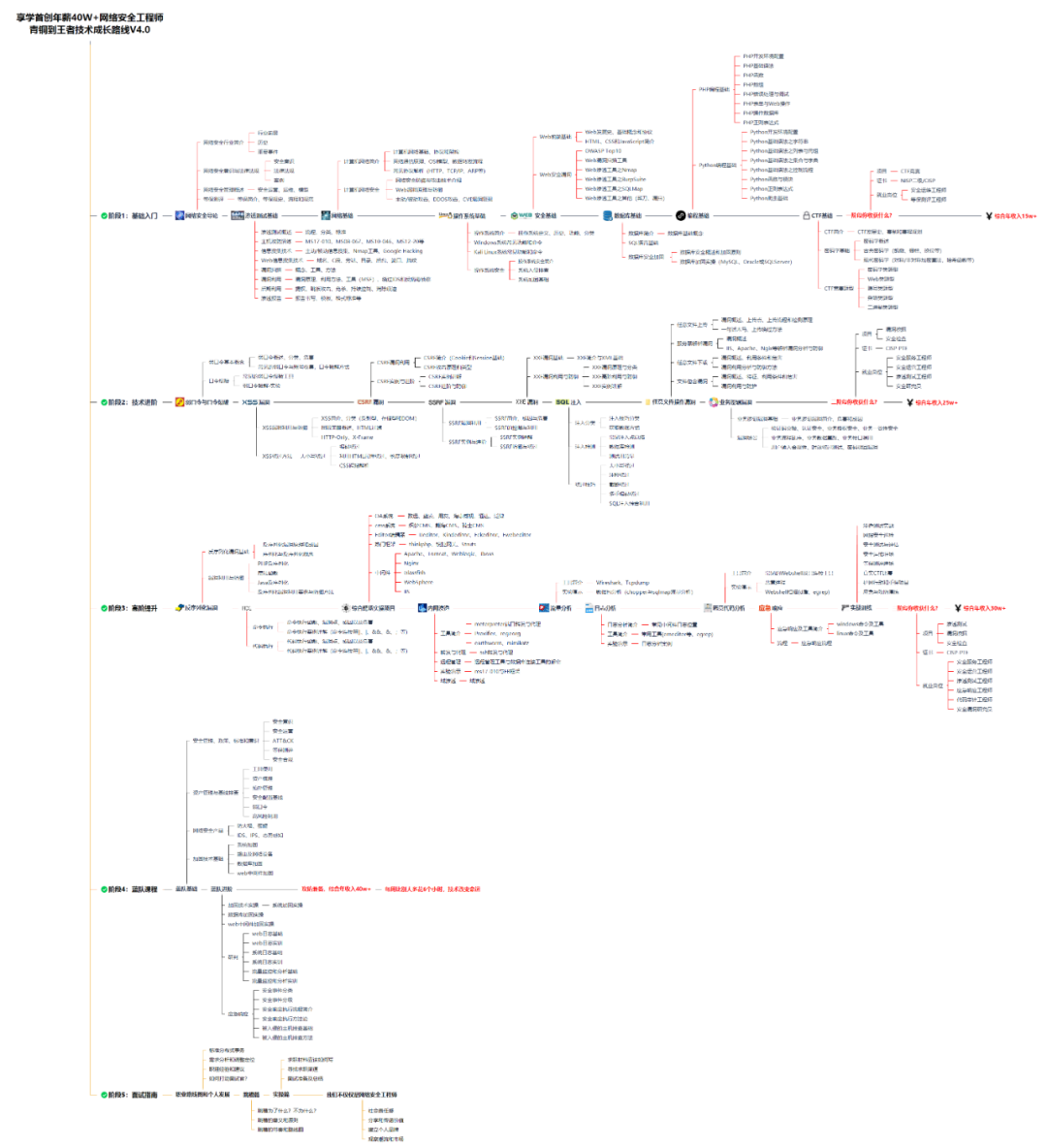

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享🎁

同时每个成长路线对应的板块都有配套的视频提供:

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享🎁

因篇幅有限,仅展示部分资料,需要点击上方链接即可获取

455

455

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?