最后一个web应急响应 这次的密码与前两次不一样 这次的为yj@123456

1.攻击者的两个IP地址

2.攻击者隐藏用户名称

3.三个攻击者留下的flag

问题1.攻击者的两个IP地址

根据web2的经验猜测两个ip 一个可能是远程 一个是后门建立连接的ip

进行验证 话不多说先上D盾

查到后门含有 404.php 查找日志(此ip是攻击者通过上传木马 与自己的ip进行连接)

在该目录下查看日志发现ip1为192.168.75.129

接下来查找另外一个远程连接暴露的ip 在web1中我们了解到3389端口开放 存在远程连接 这次我是用两种新方法查看ip

输入eventvwr进入时间查看器

接着使用xml搜索语法(事件4624代表远程服务事件打开 10代表登陆成功)

通过xml搜索可以查看远程登录ip

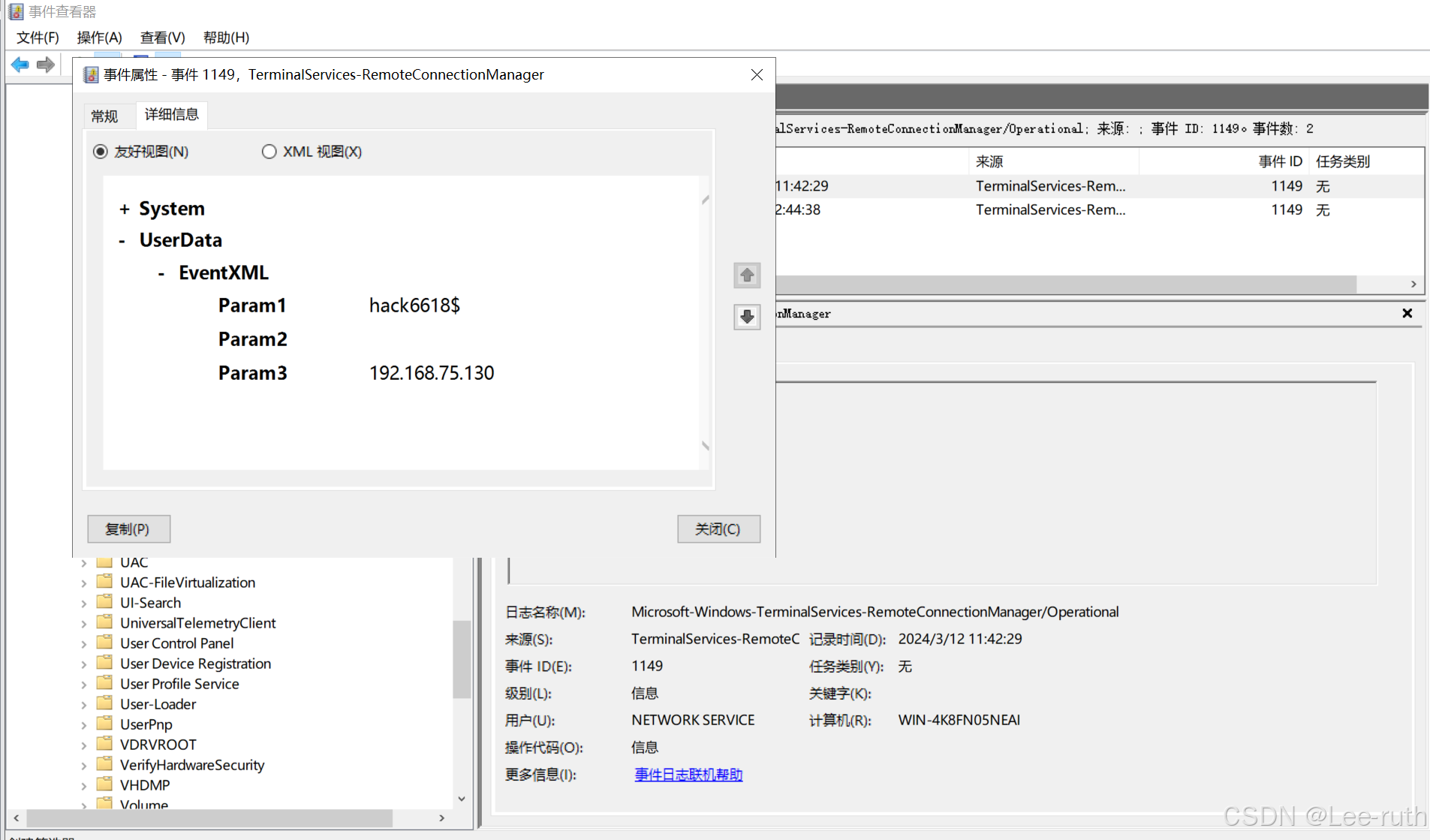

另一种是通过查看应用程序和服务日志来查询

找到远程连接相关的英文

1149代表远程连接成功

同样可以查到ip地址

使用日志分析工具的查找在这里将不在演示

问题2.攻击者隐藏用户名称

在登录界面我们就可以看到隐藏账户

同样也可以参考前两篇文章使用的方法

问题3.三个攻击者留下的flag

需要排查一下启动项 直接使用工具AutoRuns

进入查看是否有flag

在第一个文件夹中找到了flag1

对批处理脚本进行编辑

发现flag2

将小皮apache环境启动 进入网页

我们在不知道用户名密码的前提怎么登陆后台呢 这里用一下别的师傅的Z-Blog重置php文件

#官网文章链接 https://bbs.zblogcn.com/thread-83419.html

#工具下载地址 https://update.zblogcn.com/tools/nologin.zip

将nologin放在www目录下进行访问

将Hacker的密码已经重置 我们进入查看

在用户管理 找到Hacker进行编辑 发现flag3

至此我们问题已经全部找到

来验证一下答案是否正确

至此web应急响应靶机就结束了 希望师傅们对不对的地方做出评价

1361

1361

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?