挑战内容

前景需要:小王从某安全大厂被优化掉后,来到了某私立小学当起了计算机老师。某一天上课的时候,发现鼠标在自己动弹,又发现除了某台电脑,其他电脑连不上网络。感觉肯定有学生捣乱,于是开启了应急。

1.攻击者的外网IP地址

2.攻击者的内网跳板IP地址

3.攻击者使用的限速软件的md5大写

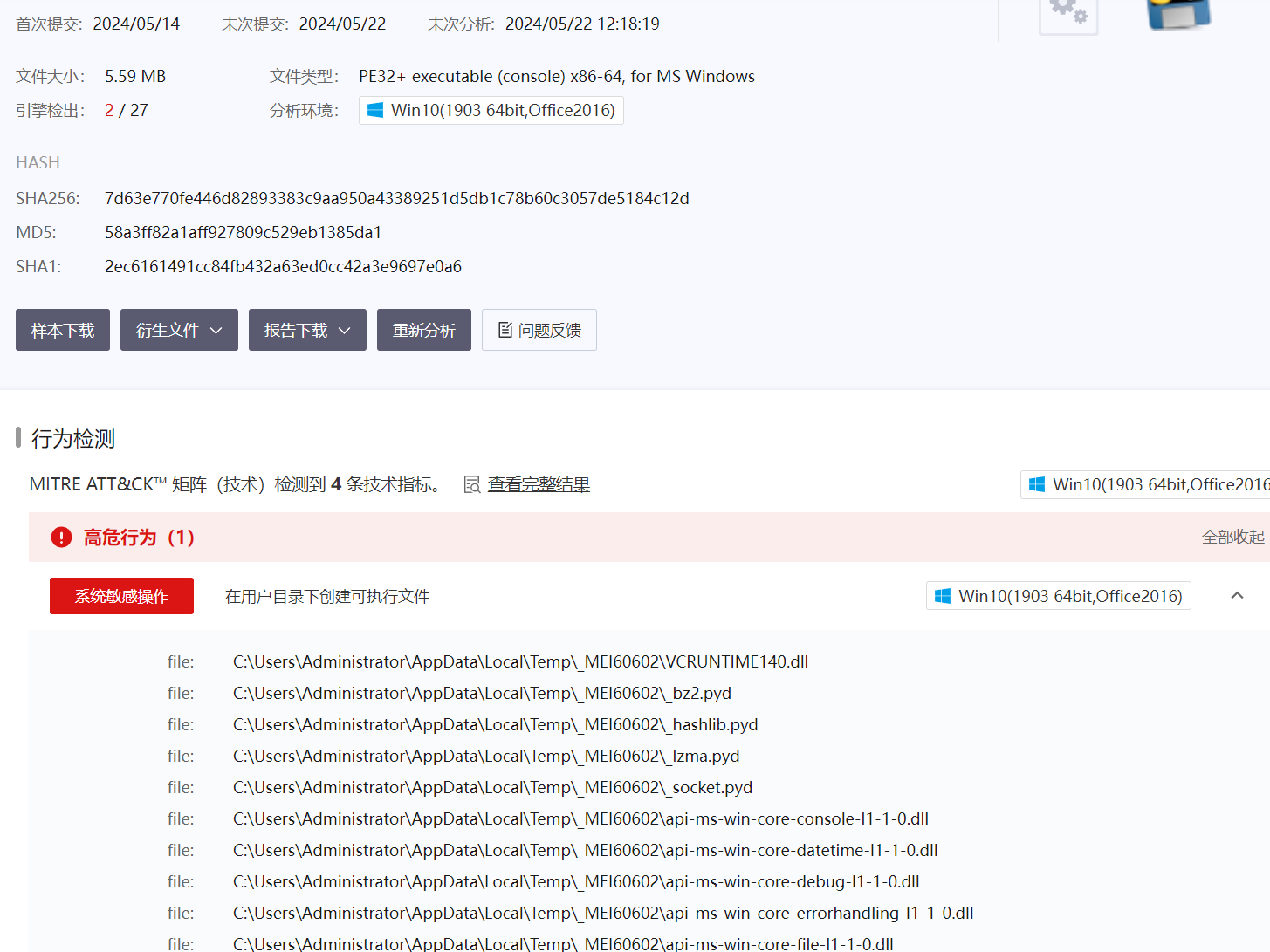

4.攻击者的后门md5大写

5.攻击者留下的flag

解题:

运行桌面上"解题工具.exe"即可

相关账户密码

Administrator

zgsf@2024

解题步骤

我们需要先明确近源渗透测试是指测试人员靠近或位于测试目标建筑内部,利用各类无线通信技术、物理接口和智能设备进行渗透测试。在传统的网络测试中,各类防火墙、入侵检测工具等防护方案已经较为成熟,测试人员很难通过外网及其他有线网络入口突破企业的重要防御。而在近源渗透测试的场景中,测试人员位于目标企业附近甚至内部,这些地方往往可以发现大量被企业忽视的安全脆弱点。结合近源渗透的相关测试方法,测试人员可以轻易突破安全防线进入企业内网,威胁企业关键系统及敏感业务信息安全。所以来说近源一般都是由文件落地了,看那些日志也比较难看出什么,所以可以先从本机的文件看起。

我们先上机看看

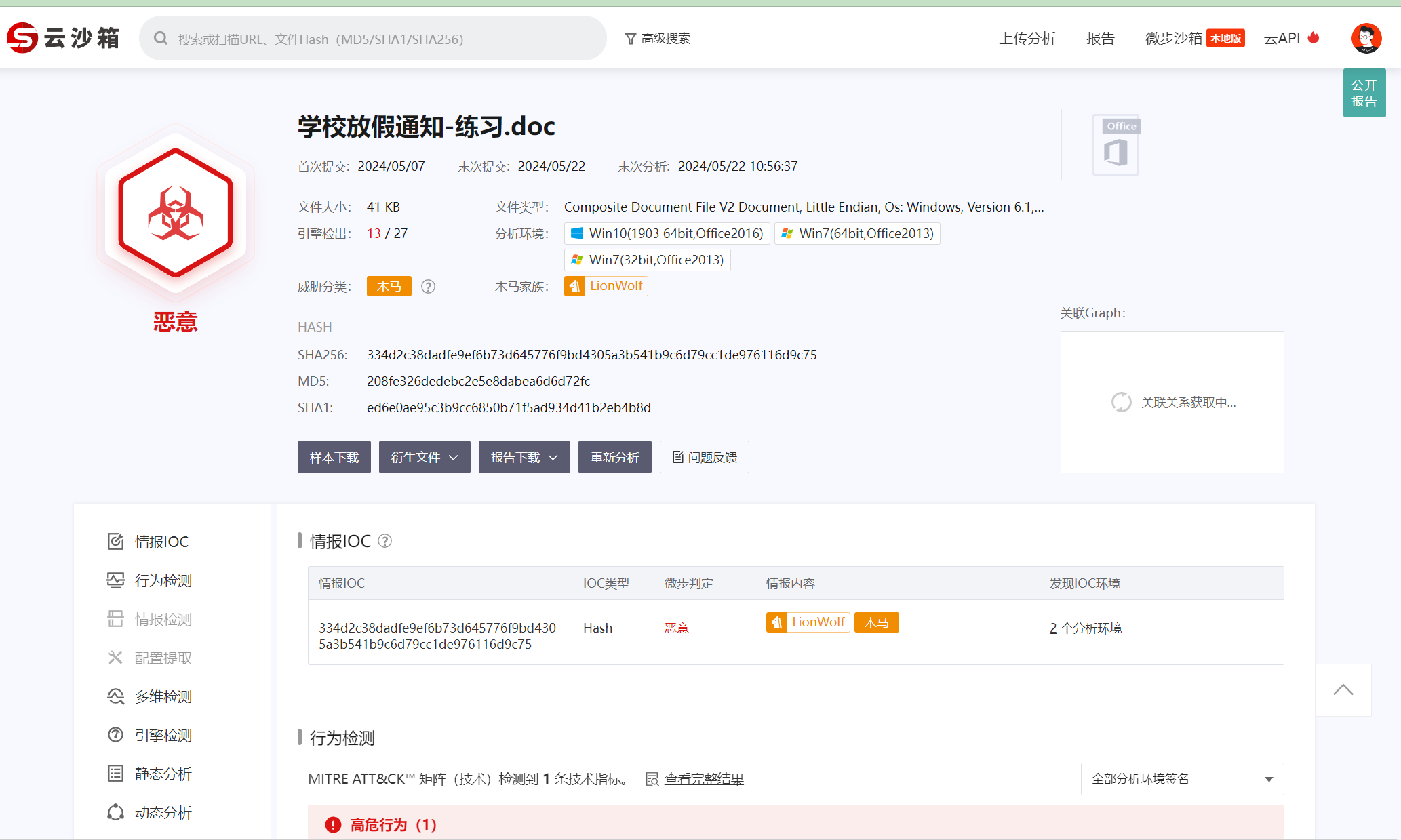

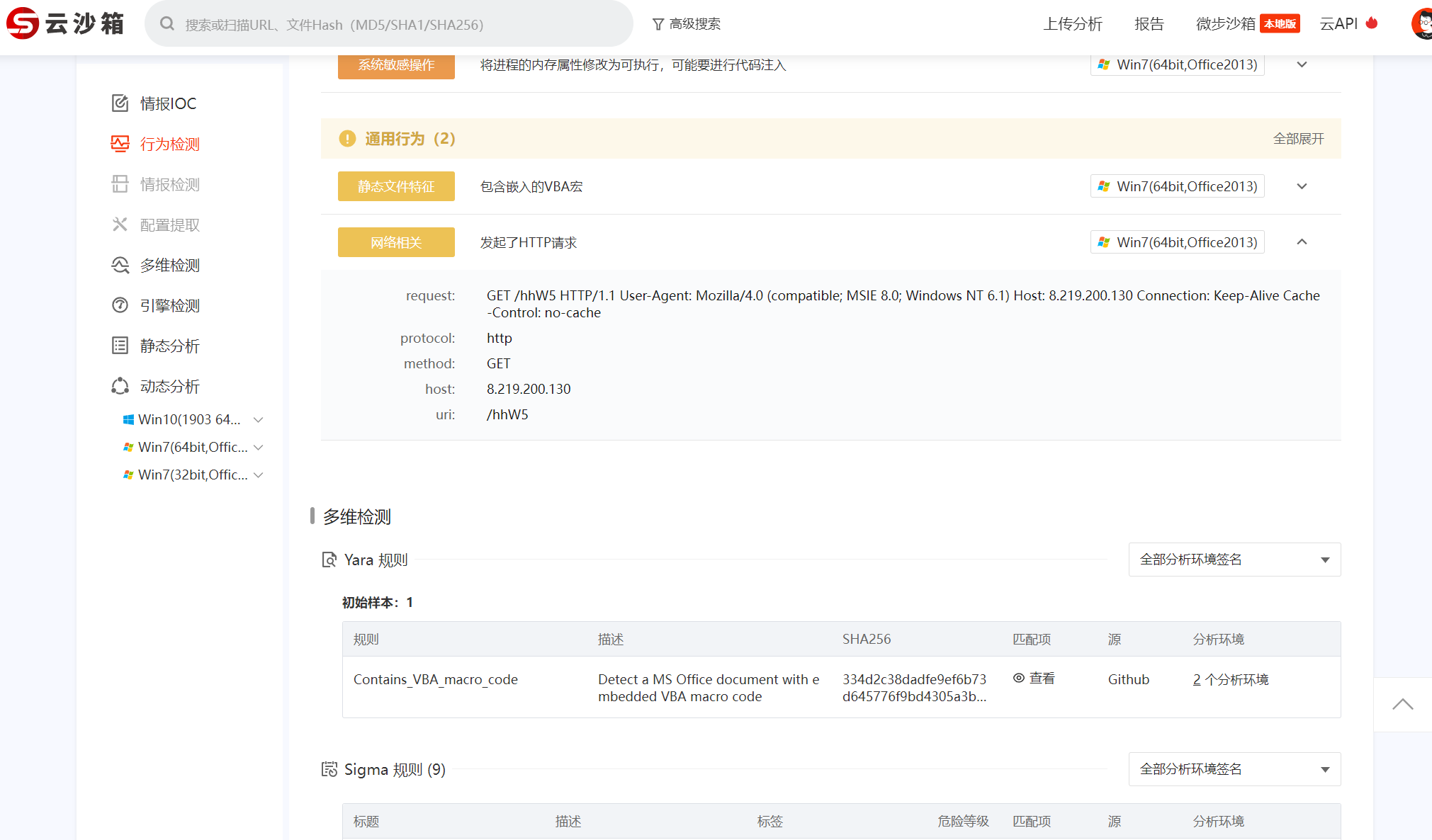

桌面上有很多文件,我们可以一个一个的排查,这里有很多的word和excle,可以用云沙箱看看有没有东西。

第一个就出问题了,里面由http请求。找到了一个ip。8.129.200.130

后续在检测其他几个文件,没有发现什么异常。

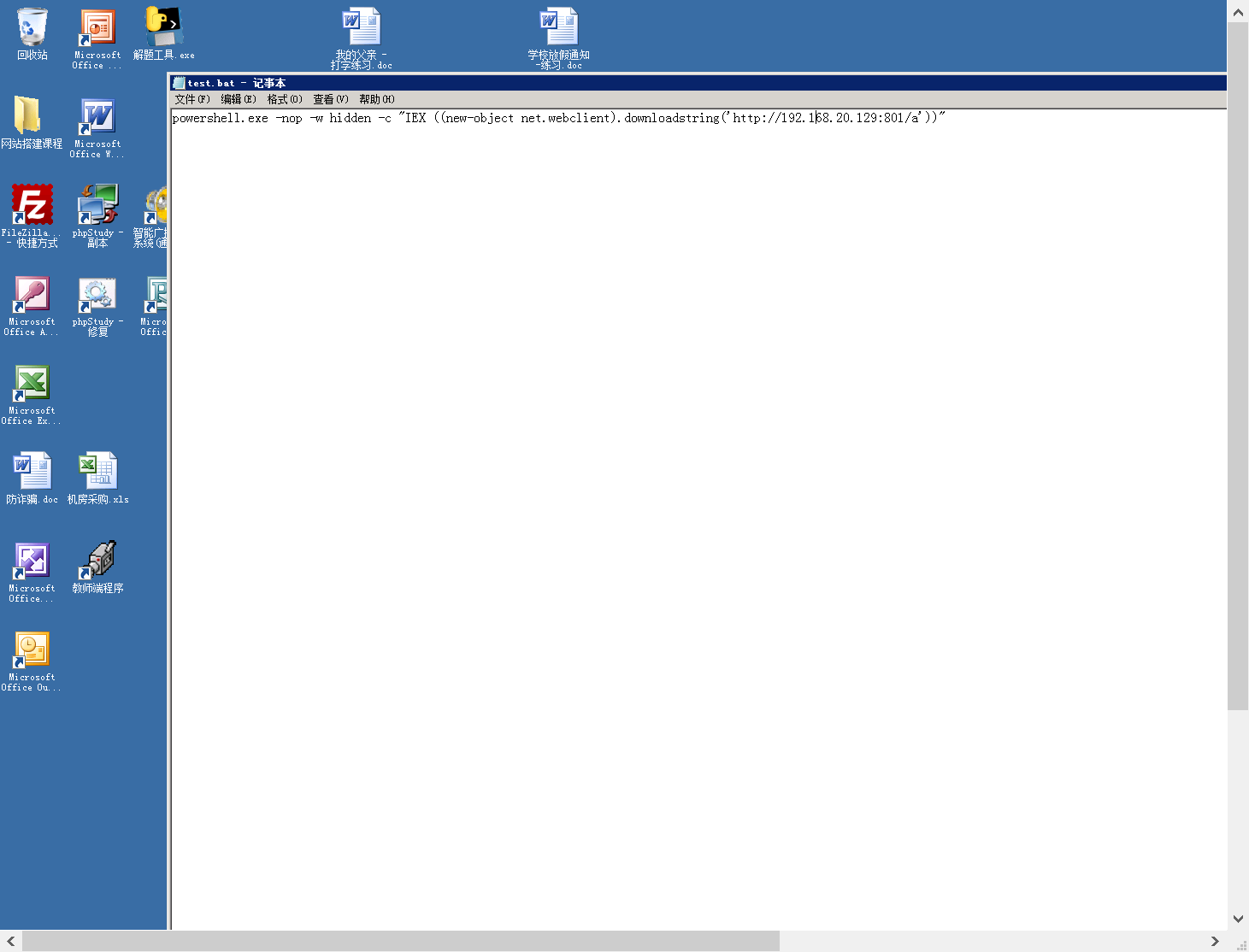

桌面上有一个bat,php修复那个仔细一看是一个bat,然后编辑发现了跳板ip192.168.20.129

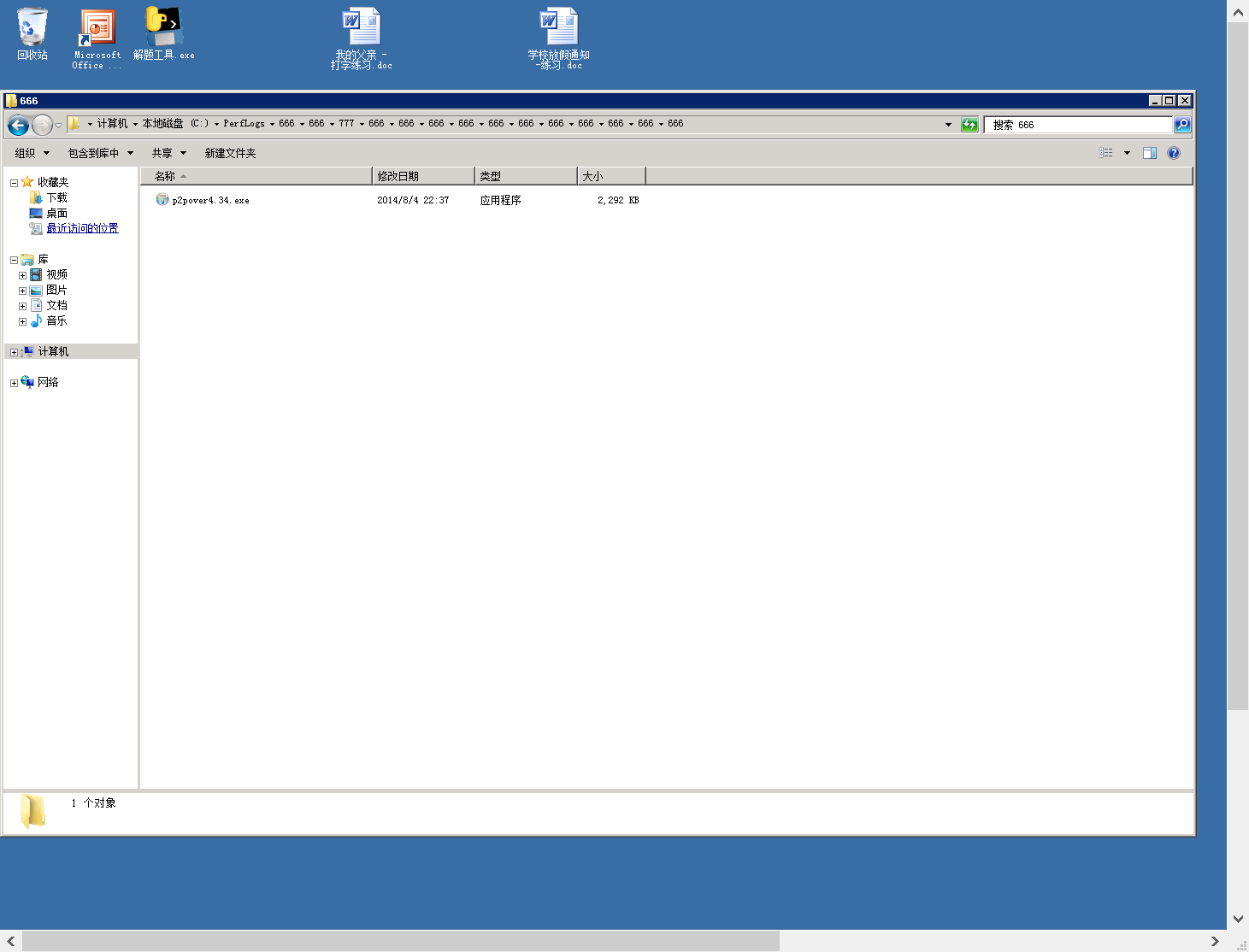

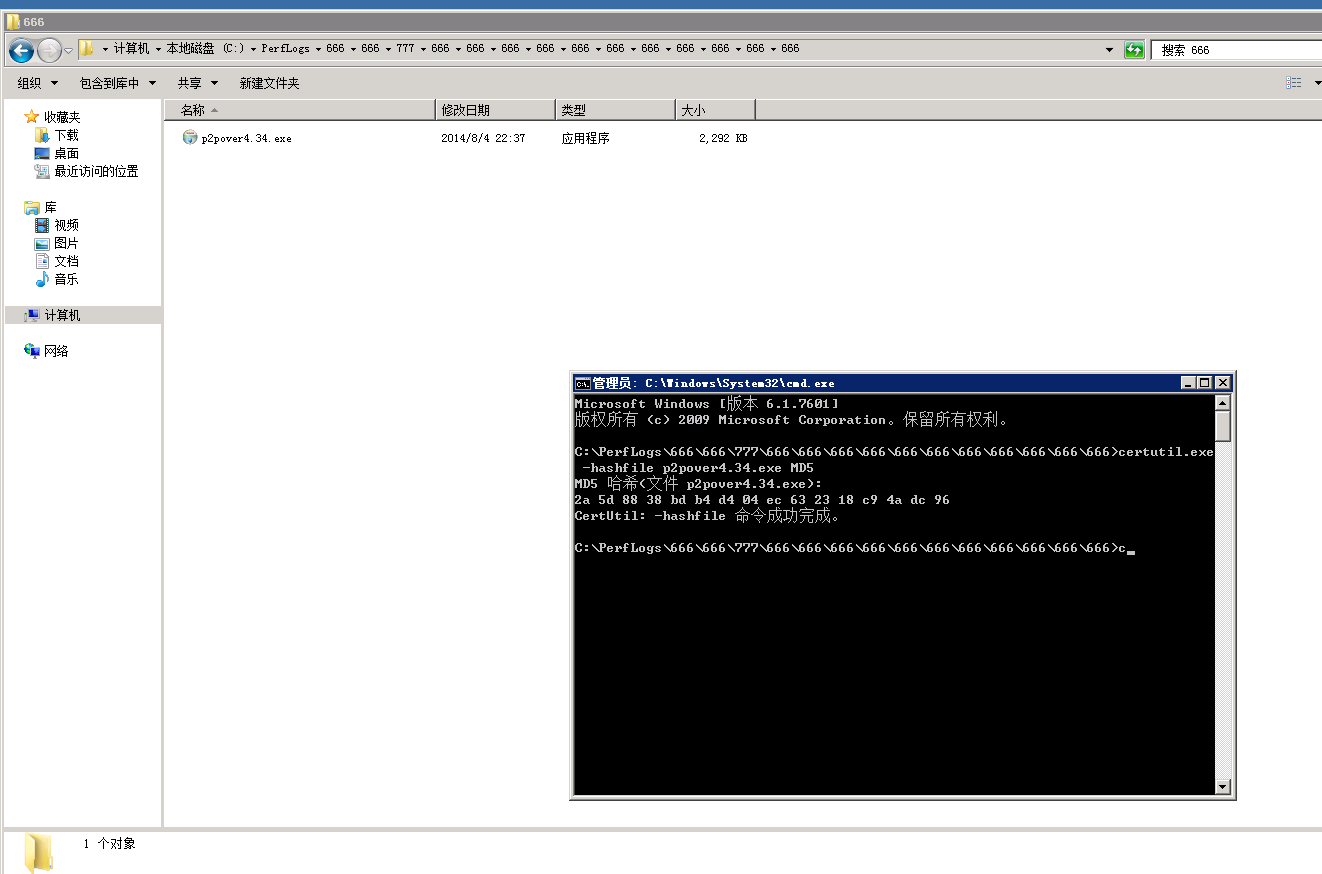

限速软件在桌面上啥也没有,准备一个一个的文件夹看看有没有什么收获,这里我主要是想看看非系统文件夹没想到第一个就遇到了

我不太了解这个软件

应该是这个软件的问题,攻击把他藏在这么里面,如果正常使用的话不会藏在这么多的

我们用windows自带的md5计算器。

windows cmd certutil.exe -hashfile p2pover.exe MD5

linux也有自带的

linux shell md5sum ./cheshi.txt

我们用直接填入hash:2A5D8838BDB4D404EC632318C94ADC96

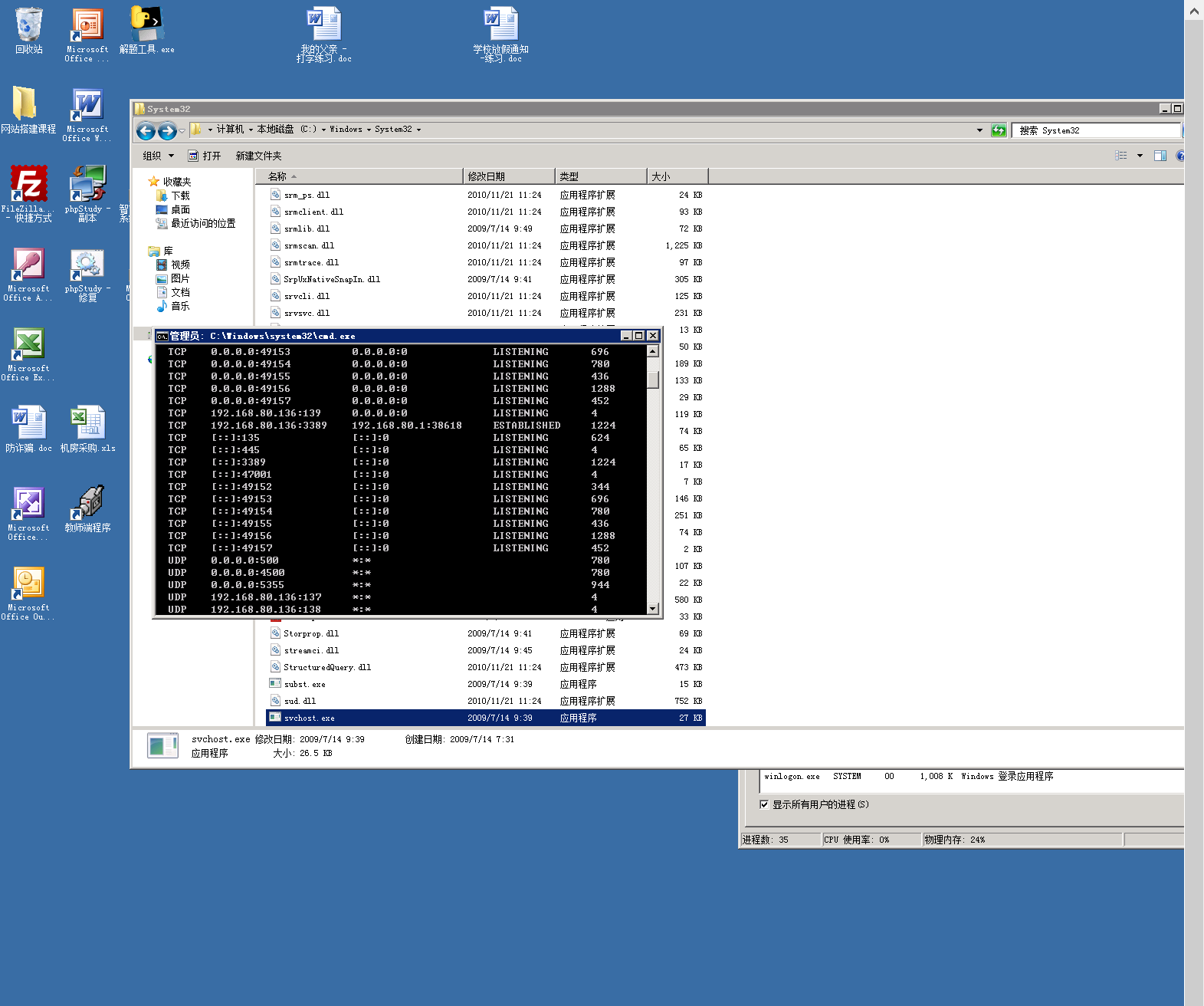

接下来我们要找到另外一个后门,但是大该看了一下没有发现什么可疑的,就准备看看有无可以进程连接这些,这个有个3389外连,还以为是啥,结果一查是svchost.exe(是一个官方的程序)

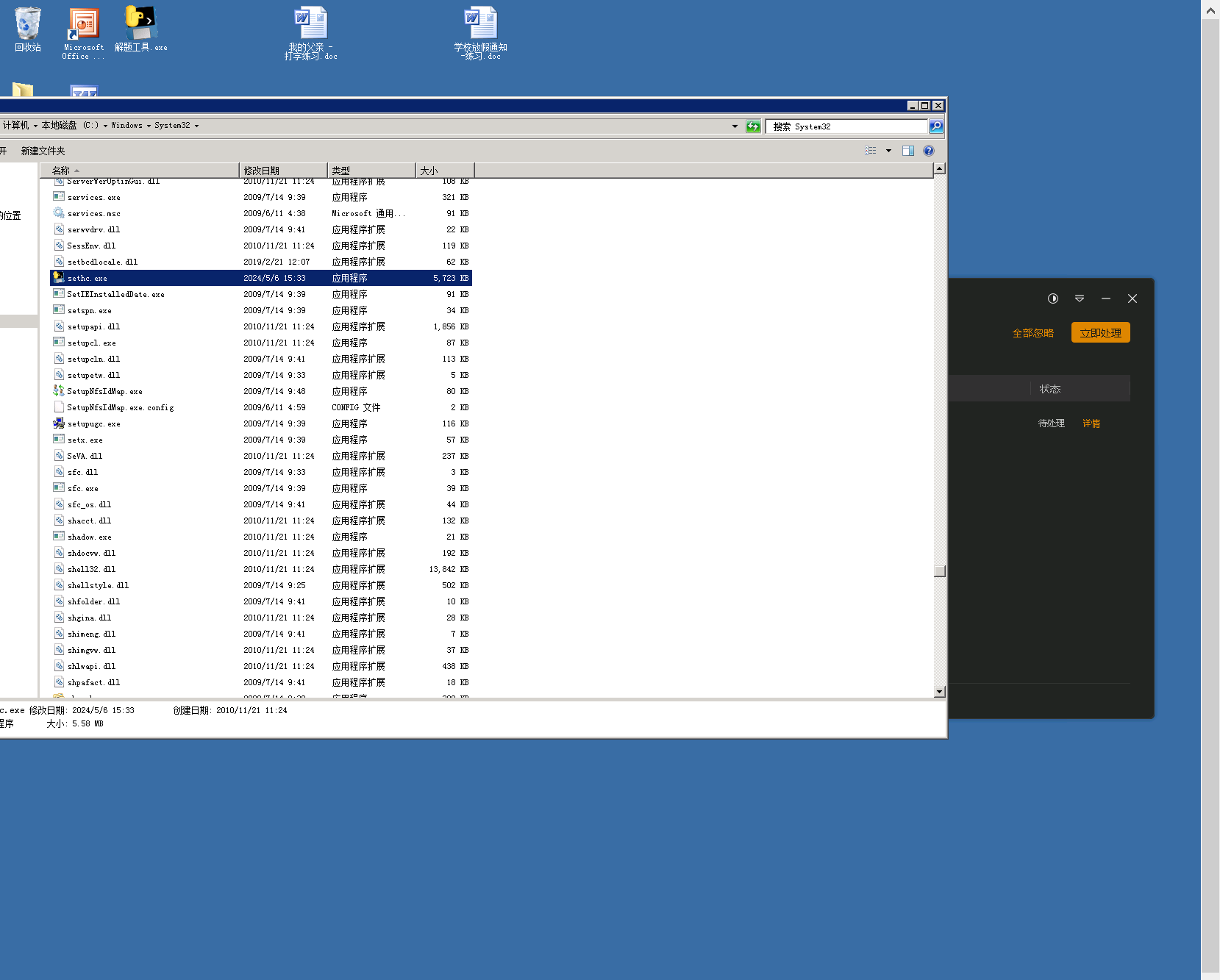

决定上pchunter,pchunter也没发现啥有价值的东西,这个最后的后门在没在进程中?进程和服务都没有可疑的。我的怀疑对象就是那些需要后续启动的例如shift程序替换(shift后门) 这里我选择使用火绒来查查看看能否扫出

也没有效果那么直接从shift这里查

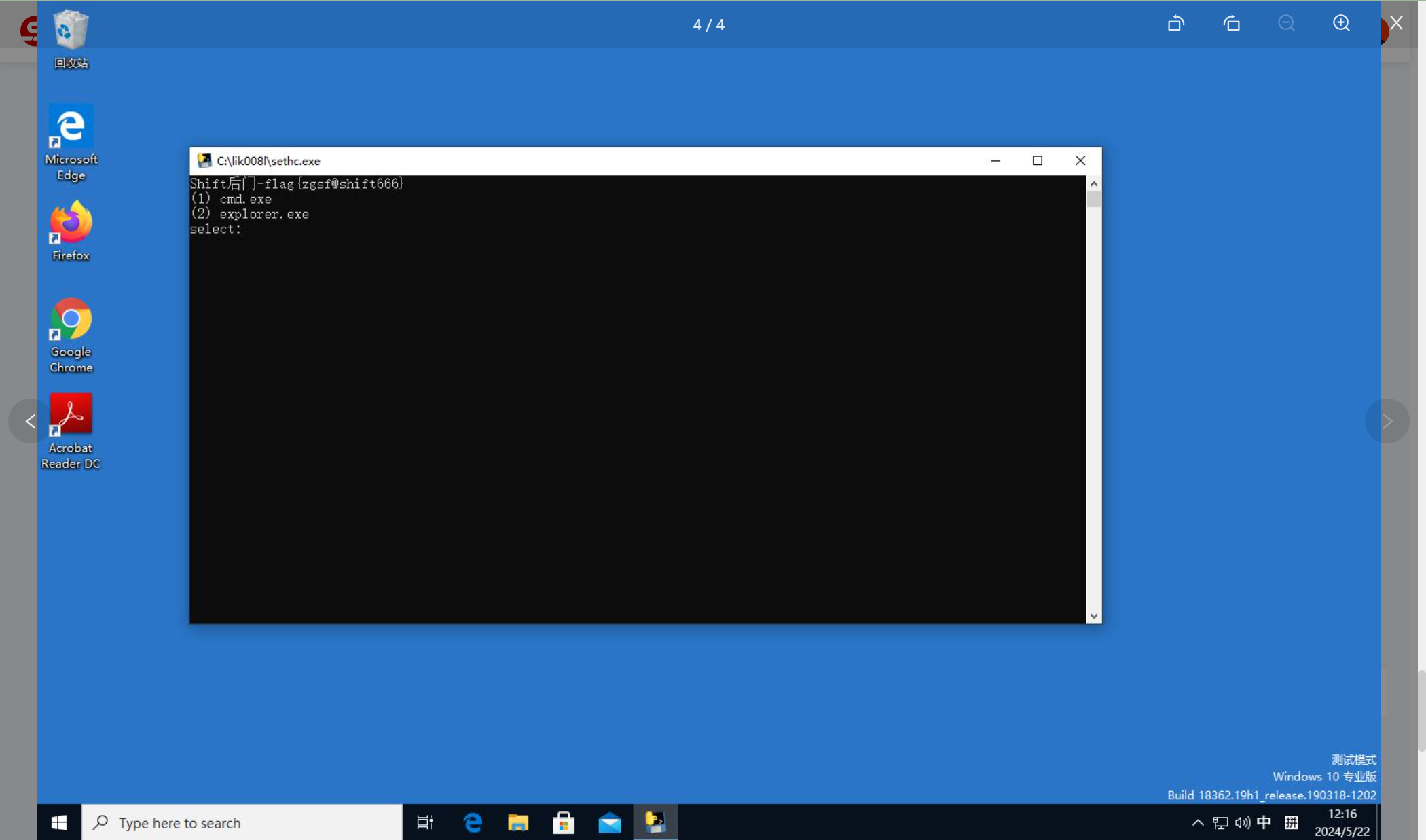

在系统登录界面可以以特定方式运行系统程序,例如连续按shift五次即可运行 C:\WINDOWS\system32\sethc.exe,攻击者可以使用木马后门程序替换该文件。可以替换该程序为cmd.exe(名字还是需要设置为sethc.exe),则按5次shift之后会调用cmd窗口 C:\Windows\System32\utilman.exe 设置中心 快捷键:Windows+U 键 C:\Windows\System32\osk.exe 屏幕键盘 C:\Windows\System32\Magnify.exe 放大镜 快捷键:Windows+加减号

这里看到这个一下子就变了,很可疑,先去查一查。这里我也想到了反编译,因为这个sechc肯定是不对劲的。没想到云沙箱这里的运行图里面发现了flag那么直接计算这个exe的MD5即可,云沙箱也有,可以不计算了。转化为大写即可

这里我们找到题解对结果进行验证,结果正确

总结

本次应急响应和之前的web不一样,也是我第一次知道近源渗透这个东西,排查的重点也有些许不同,从开始的日志转变成对于软件后门的摸查,也学到了很多东西。同时以下师傅的文章和工具也对我有了很大的帮助,希望同样能正在学习的的你有所帮助。

1859

1859

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?