一、ACL访问控制列表

1.ACL基本概念

(1)访问控制列表ACL(Access ContrdList) 是由一系列规则组成的集合, ACL通过这些规则对报文进行分类,从而使设备可以对不同类报文进行不同的处理。

(2)一个ACL通常由若千条“deny |_permit”语句组成,每条语句就是该ACL的一条规则,每条语句

中的"deny I permit”就是与这条规则相对应的处理动作。

- "处理动作"permir"的含义是"允许

- 处理动作"deny 的含义是“拒绝

(3) ACL是一种应用非常广泛的网络安全技术,配置ACL网络设备的工作过程可分为以下两个步骤:

- 根据事先设定好的报文匹配规则对经过该设备的报文进行匹配;

- 对匹配的报文执行事先设定好的处理动作。

- rule 编号 动作 匹配

2.ACL规则

ACL负责管理用户配置的所有规则,并提供报文匹配规则的算法。ACL规则管理基本思想如下:

- 每个ACL作为一个规则组,一般可以包含多个规则;

- ACL中的每一条规则通过规则D(rule-id)来标识,规则D可以自行设置,也可以由系统根据步长自动生成,即设备会在创建ACL的过程中自动为每一条规则分配一个ID;

- 默认情况下,ACL中的所有规则均按照规则ID从小到大的顺序与规则进行匹配;

- 规则D之间会留下一定的间隔。如果不指定规则ID时,具体间隔大小由"ACL的步长”来设定。

3.ACL规则匹配

(1)配置了ACL的设备在接收到一个报文之后,会将该报文与AcL中的规则逐条进行匹配;

(2)如果不能匹配上当前这条规则,则会继续尝试去匹配下一条规则;

(3)一旦报文匹配上了某条规则,则会对该报文执行这条规则中定义的处理动作(permitadeny),并且

不再继续尝试与后续规则进行匹配;

(4)如果报文不能匹配上ACL的任何一条规,则设备会对该报文执行"permit"”这个处理动作。

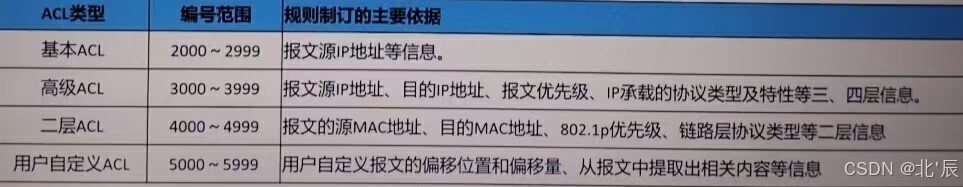

4.ACL分类

根据ACL所具备的特性不同,可将ACL分成不同类型,如:

- ·基本ACL

- 高级ACL

- 二层ACL

- 用户自定义ACL

其中应用最广泛的是基本ACL和高级ACL 各种类型ACL区别,如表所示。

5.基本ACL命令格式

- 基本ACL只能基于IP报文的源IP地址、报文分片标记和时间段信息来定义规则。

- 配置基本ACL规则命令具有如下结构:

acl [acl-的编号] [规则-允许/禁止] [源地址 源地址-地址 源地址子网反码]

acl [acl - number] [rule - permit/deny] [source source - address source - wildcard] 。

acl 2000 rule deny source 192.168.1.0 0.0.0.255

这条命令表示拒绝来自192.168.1.0/24网段的数据包

6.高级ACL命令格式

acl [acl-的编号] [规则-允许/禁止] [协议] [源地址 源地址-地址 源地址子网反码]

acl [acl - number] [rule - permit/deny] [protocol] [source source - address source - wildcard]

[目的地址 目的地址-地址 目的地址子网反码] [操作符与端口] [端口-号]

[destination destination - address destination - wildcard] [operator port] [port - number]

acl 3000 rule permit tcp source 192.168.1.0 0.0.0.255 destination 10.0.0.0 0.0.0.255 destination- port eq 80

它表示允许来自192.168.1.0/24网段访问10.0.0.0/24网段目的端口为80的TCP流量。

二、基本ACL

1.项目拓扑

2.项目实现

进入系统试图

sys

改变交换机名字为SW

sysname SW

关闭信息中心

undo info-center enable

创建valn10 vlan20 vlan100

vlan batch 10 20 100

创建valn10虚拟接口

int vlanif 10

配置valn10虚拟接口ip地址为192.168.10.254/24

ip address 192.168.10.254 24

创建valn20虚拟接口

int vlanif 20

配置valn20虚拟接口ip地址为192.168.20.254/24

ip address 192.168.20.254 24

创建valn100虚拟接口

int vlanif 100

配置valn100虚拟接口ip地址为192.168.100.1/24

ip address 192.168.100.1 24

退出此视图

quit

开启DHCP服务

dhcp enable

进入valn10虚拟接口

int vlanif 10

设置dhcp模式为接口模式基于vlanif虚拟接口

dhcp select interface

进入valn20虚拟接口

int vlanif 20

设置dhcp模式为接口模式基于vlanif虚拟接口

dhcp select interface

退出此视图

quit

查看设备上所有接口的与ip相关的信息

dis ip int brief

进入g0/0/1接口

int g0/0/1

改变接口类型为access

port link-type access

将g0/0/1接口加入到vlan10中

port default vlan 10

进入g0/0/2接口

int g0/0/2

改变接口类型为access

port link-type access

将g0/0/2接口加入到vlan20中

port default vlan 20

进入g0/0/10接口

int g0/0/10

改变接口类型为access

port link-type access

将g0/0/10接口加入到vlan100中

port default vlan 100

进入g0/0/11接口

int g0/0/11

改变接口类型为access

port link-type access

将g0/0/11接口加入到vlan100中

port default vlan 100

退出此视图

quit

查看设备上所有接口的与ip相关的信息

dis ip int brief

创建标准访问控制列表,输入后进入acl配置视图

acl 2000

在acl 2000 视图下创建规则

拒绝源地址192.168.20.253这一个主机通过

角色 拒绝 源地址 192.168.20.253 子网反码

rule deny source 192.168.20.253 0.0.0.0

显示配置信息

dis this

退出此视图

quit

进入g0/0/10接口

int g0/0/10

使用报文过滤技术中的traffic-filter命令将ACL 2000应用在交换机SW的g0/0/10接口出方向

traffic-filter outbound acl 2000

进入g0/0/1接口

int g0/0/1

使用报文过滤技术中的traffic-filter命令将ACL 2000应用在交换机SW的g0/0/1接口出方向

traffic-filter outbound acl 2000

显示配置信息

dis this三、高级ACL

1.项目拓扑

2.项目实现

进入系统试图

sys

改变交换机名字为SW

sysname SW

关闭信息中心

undo info-center enable

创建valn10 vlan20 vlan100

vlan batch 10 20 100

创建valn10虚拟接口

int vlanif 10

配置valn10虚拟接口ip地址为192.168.10.254/24

ip address 192.168.10.254 24

创建valn20虚拟接口

int vlanif 20

配置valn20虚拟接口ip地址为192.168.20.254/24

ip address 192.168.20.254 24

创建valn100虚拟接口

int vlanif 100

配置valn100虚拟接口ip地址为192.168.100.1/24

ip address 192.168.100.1 24

退出此视图

quit

开启DHCP服务

dhcp enable

进入valn10虚拟接口

int vlanif 10

设置dhcp模式为接口模式基于vlanif虚拟接口

dhcp select interface

进入valn20虚拟接口

int vlanif 20

设置dhcp模式为接口模式基于vlanif虚拟接口

dhcp select interface

退出此视图

quit

查看设备上所有接口的与ip相关的信息

dis ip int brief

进入g0/0/1接口

int g0/0/1

改变接口类型为access

port link-type access

将g0/0/1接口加入到vlan10中

port default vlan 10

进入g0/0/2接口

int g0/0/2

改变接口类型为access

port link-type access

将g0/0/2接口加入到vlan20中

port default vlan 20

进入g0/0/10接口

int g0/0/10

改变接口类型为access

port link-type access

将g0/0/10接口加入到vlan100中

port default vlan 100

进入g0/0/11接口

int g0/0/11

改变接口类型为access

port link-type access

将g0/0/11接口加入到vlan100中

port default vlan 100

退出此视图

quit

查看设备上所有接口的与ip相关的信息

dis ip int brief

创建高级访问控制列表,输入后进入acl配置视图

acl 3000

在acl 3000 视图下创建规则

拒绝任意源地址访问目标地址192.168.100.10

角色 拒绝 协议 目的地址 192.168.100.10 子网反码 源地址 任意

rule deny ip destination 192.168.100.10 0.0.0.0 source any

角色 拒绝 协议 目的地址 192.168.10.253 子网反码 源地址 192.168.20.253 子网反码

rule deny ip destination 192.168.10.253 0.0.0.0 source 192.168.20.253 0.0.0.0

进入g0/0/2接口

int g0/0/2

使用报文过滤技术中的traffic-filter命令将ACL 3000应用在交换机SW的g0/0/2接口入方向

traffic-filter inbound acl 3000

显示配置信息

dis this

1466

1466

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?