混沌密码理论和应用研究

引言

在当今数字化时代,信息安全成为了至关重要的问题。传统的加密方法在面对日益强大的计算能力和复杂的攻击手段时,逐渐暴露出其局限性。混沌密码理论作为一种新兴的密码学领域,为信息安全提供了新的思路和方法。

一、研究背景和意义

(一)背景

随着信息技术的飞速发展,数据的传输和存储量呈指数级增长。网络通信、电子商务、金融交易等领域对信息安全的需求日益迫切。然而,传统的密码算法如 DES、AES 等,在量子计算等新兴技术的威胁下,其安全性面临着严峻的挑战。

(二)意义

混沌系统具有对初始条件的敏感性、长期不可预测性和遍历性等独特的性质,这些性质使得混沌密码具有更高的安全性和保密性。研究混沌密码理论不仅可以为信息安全提供更强大的加密手段,还可以推动密码学领域的创新和发展,为解决当前信息安全面临的难题提供有效的解决方案。

二、研究目的和意图

(一)目的

本研究旨在深入探讨混沌密码的理论基础、算法设计和安全性分析,为混沌密码的实际应用提供理论支持和技术指导。1

(二)意图

通过对混沌密码的研究,期望能够发现新的加密算法和安全机制,提高信息加密的效率和安全性,为保障国家信息安全、促进经济发展和社会稳定做出贡献。

三、研究方法概述

(一)理论分析

对混沌系统的数学模型、动力学特性和密码学原理进行深入的理论研究,分析混沌密码的安全性和可行性。

(二)算法设计与实现

基于混沌理论,设计并实现新型的加密算法,并通过编程进行仿真和验证。

(三)安全性评估

采用密码分析学的方法,对所设计的混沌密码算法进行安全性评估,包括密钥空间分析、统计分析、差分分析等。

(四)性能测试

对混沌密码算法的加密速度、解密速度、资源消耗等性能指标进行测试和分析,与传统密码算法进行对比,评估其在实际应用中的优势和不足。

(五)案例研究

选取实际的应用场景,如网络通信、图像加密等,将混沌密码算法应用其中,验证其实际效果和应用价值。

混沌密码理论概述

一、混沌系统基本原理

混沌是一种貌似随机却又内在遵循一定规律的复杂动态现象。混沌系统对初始条件极度敏感,微小的初始差异会导致后续状态的巨大不同。其具有非周期性、遍历性和不可预测性等特点。混沌系统的行为看似随机,但实际上由确定性的方程所控制。

例如,常见的洛伦兹混沌系统,其数学模型展示了在特定参数下,系统输出的复杂且难以预测的动态变化。

二、混沌序列生成方法

生成混沌序列通常基于特定的混沌映射,如 Logistic 映射、Tent 映射等。通过迭代这些映射方程,并对输出值进行处理和量化,得到离散的混沌序列。

在生成过程中,参数的选择对序列的性质有重要影响。合适的参数能使生成的序列具有良好的随机性和复杂性。

三、混沌在密码学中的应用

混沌在密码学中的应用主要体现在加密和解密过程。

加密时,利用混沌序列对明文进行变换,如置换、替代等操作,增加明文的混乱程度和保密性。

解密则是加密的逆过程,通过正确的密钥和混沌序列恢复出原始明文。

混沌密码的优势在于其密钥空间大、加密速度快,且对密钥的微小变化极其敏感,能有效抵抗常见的密码攻击。

然而,混沌密码也存在一些挑战,如混沌系统的有限精度实现可能导致混沌特性退化,以及混沌密码的安全性评估方法还需进一步完善等。

问题分析

一、目前混沌密码学面临的挑战

- 混沌系统的数字化实现存在精度误差,可能导致混沌特性的减弱或丧失,影响密码系统的安全性。

- 混沌密码系统的安全性评估体系尚不完善,难以准确衡量其抗攻击能力。

- 实际应用中,混沌密码系统的计算效率和资源消耗问题有待优化。

二、研究的主要问题和瓶颈

- 如何解决混沌系统有限精度带来的安全隐患,是当前的关键问题之一。

- 缺乏统一且有效的混沌密码设计标准,导致设计的多样性和不确定性。

- 混沌密码与现有通信系统的兼容性和集成性也是研究的瓶颈。

三、资料搜集

(一)文献综述:相关研究现状和发展趋势

当前,混沌密码学研究在理论和实践方面都取得了一定进展。但仍存在诸多争议和未解决的问题。发展趋势逐渐朝着更高效、更安全、更实用的方向发展。

(二)数据收集方法和来源介绍

通过学术数据库,如 Web of Science、IEEE Xplore 等,搜索相关学术论文。同时,关注国内外相关学术会议的报告和论文集。还可以参考专业书籍和专利文献获取全面的数据。

四、方案设计

(一)混沌密码系统设计原则

- 充分利用混沌系统的复杂特性,确保加密的强度。

- 考虑系统的计算效率和资源占用,以适应实际应用场景。

- 遵循密码学的基本原则,如密钥管理、加密和解密的可逆性等。

(二)典型混沌密码系统案例分析

例如,基于 Logistic 映射的混沌密码系统,分析其加密过程、密钥空间和安全性。再如,结合超混沌系统的密码方案,探讨其在增加复杂性和安全性方面的优势。

方法研究

一、混沌序列生成算法比较与选择

目前存在多种混沌序列生成算法,如 Logistic 映射、Tent 映射、Chebyshev 映射等。这些算法在复杂性、随机性、周期长度等方面存在差异。

Logistic 映射计算简单,但可能存在动力学行为相对简单的问题。Tent 映射具有更好的均匀分布特性,但对参数敏感。Chebyshev 映射具有更高的混沌复杂度,但计算量较大。

在选择时,需综合考虑应用需求、计算资源和安全性要求。对于资源受限的环境,可能倾向于选择计算简单但仍能满足一定安全性的算法;而对于对安全性要求极高的场景,则更注重混沌复杂度和随机性。

二、安全性分析与评估方法

安全性分析包括对密钥空间、密钥敏感性、统计特性、抗差分攻击和线性攻击能力等方面的评估。

密钥空间大小直接影响密码系统的安全性,足够大的密钥空间能有效抵抗暴力破解。密钥敏感性意味着微小的密钥变化应导致完全不同的加密结果。统计特性分析通过检验加密后的数据是否符合随机分布来判断安全性。抗差分攻击和线性攻击能力的评估则通过特定的攻击方法来检验密码系统的抵御能力。

同时,可以利用信息熵、相关性分析等数学工具进行定量评估。还可以通过与已知的安全标准和其他成熟密码算法进行对比来评估其安全性。

三、调研报告撰写

混沌序列的特性

混沌现象是在非线性动态系统中出现的确定性的类似随机的过程,这种过程既非周期又不收敛,并且对初始值极其敏感。而混沌序列就是这种现象的产物之一,基于混沌现象的的特性,混沌序列具有以下特性:初始条件的微小的变化即可导致大范围内不同的结果,这使得信息的保密性大大增强。 基于这一特性,可以利用混沌信号产生跳频序列,从而达到抗干扰和保密通信的目的。

混沌序列的生成

首先通过Logistics映射法离散形式产生一系列离散值,然后通过门限将离散值进行量化,量化成0或1,这样一系列的离散值就转化成了一个二进制的混沌序列。

跳频序列的产生

跳频序列可以通过混沌信号来产生,首先利用Logistics映射、Chebyshev映射及Tent映射等方法产生混沌信号,然后运用排序法或T位截断法产生跳频序列。

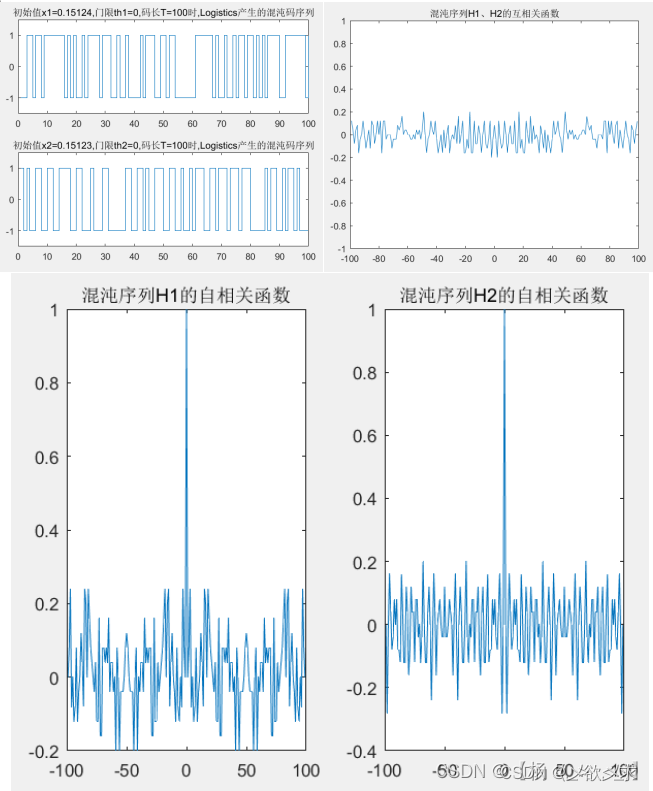

二、仿真实验

利用Logistic 映射法生成的混沌序列的自相关性质。考虑到Logistics映射的函数是确定,而影响混沌序列生成的因素包括两个因素:初始值和门限。这里为了方便,考虑门限值th=0,这样影响混沌序列产生的因素为初始值,又由于混沌序列的特性:初始值的微小变化即可导致大范围内不同的结果。这里为了产生两个不同的混沌序列,只需考虑初始值不同即可,为了使这两个混沌序列的相关性更加好,截断的位置从S+1处开始

截断位数T=10,结果如下:

T=1000时,结果如下:

从实验结果可以看出当截断的位数足够多时,混沌序列的自相关函数以及互相关函数的特性越接近噪声的相关特性。

代码:

%*********************************************

%采用Logistics映射以及T为截断法产生混沌序列

%*********************************************

clear all;

%*********************************************

%二进制符号序列生成

%*********************************************

x1=0.15124; %初始值

th1=0; %门限

x2=0.15123; %初始值

th2=0; %门限

S=20; %舍弃的位数

T=1000; %截断的位数

H1=zeros(1,T); %码序列

H2=zeros(1,T);

a=x1;b=x2; %保存初始值

for i=1:S %舍去前S位

x1=1-2*x1*x1;

x2=1-2*x2*x2;

end

for i=1:T %从S+1为开始截断,截断T位

if x1>th1;

H1(i)=1;

else

H1(i)=0;

end

if x2>th2;

H2(i)=1;

else

H2(i)=0;

end

x1=1-2*x1*x1;

x2=1-2*x2*x2;

end

H1=2*H1-1; %双极性

H2=2*H2-1;

%********************************************

%自相关函数

%********************************************

t=-T+1:T-1;

N=2*T-1;

Rh1=zeros(1,N); %自相关函数

Rh2=zeros(1,N);

for j=0:T-1

Rh1(T+j)=sum(H1.*[H1(j+1:T) H1(1:j)])/T;

Rh2(T+j)=sum(H2.*[H2(j+1:T) H2(1:j)])/T;

end

Rh1(1:T-1)=Rh1(N:-1:T+1);

Rh2(1:T-1)=Rh2(N:-1:T+1);

%********************************************

%互相关函数

%********************************************

Rh1h2=zeros(1,N); %互相关函数

for j=0:T-1

Rh1h2(T+j)=sum(H1.*[H2(j+1:T) H2(1:j)])/T;

end

Rh1h2(1:T-1)=Rh1h2(N:-1:T+1);

figure(1)

subplot(211);

stairs(H1);

title(['初始值x1=',num2str(a),',门限th1=',num2str(th1)...

,',码长T=',num2str(T),'时,Logistics产生的混沌码序列']);

axis([0 T -1.5 1.5]);

subplot(212);

stairs(H2);

title(['初始值x2=',num2str(b),',门限th2=',num2str(th2)...

,',码长T=',num2str(T),'时,Logistics产生的混沌码序列']);

axis([0 T -1.5 1.5]);

figure(2)

subplot(121);

plot(t,Rh1);

title('混沌序列H1的自相关函数');

subplot(122);

plot(t,Rh2);

title('混沌序列H2的自相关函数');

figure(3)

plot(t,Rh1h2);

title('混沌序列H1、H2的互相关函数')

axis([-T T -1 1]);总结

通过对混沌序列相关特性的研究,可以看出混沌序列具有良好的相关特性,通过对混沌序列进行截断产生的新序列可以作为跳频信号的跳频图案。

2068

2068

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?