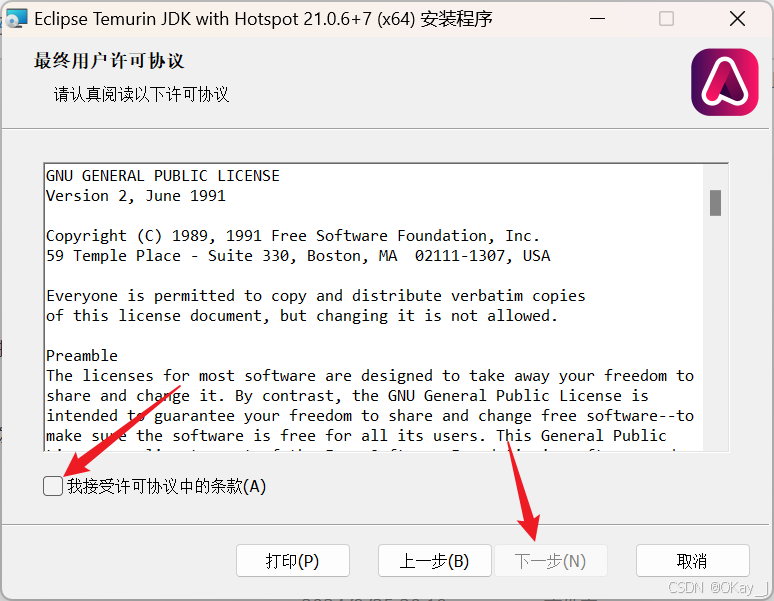

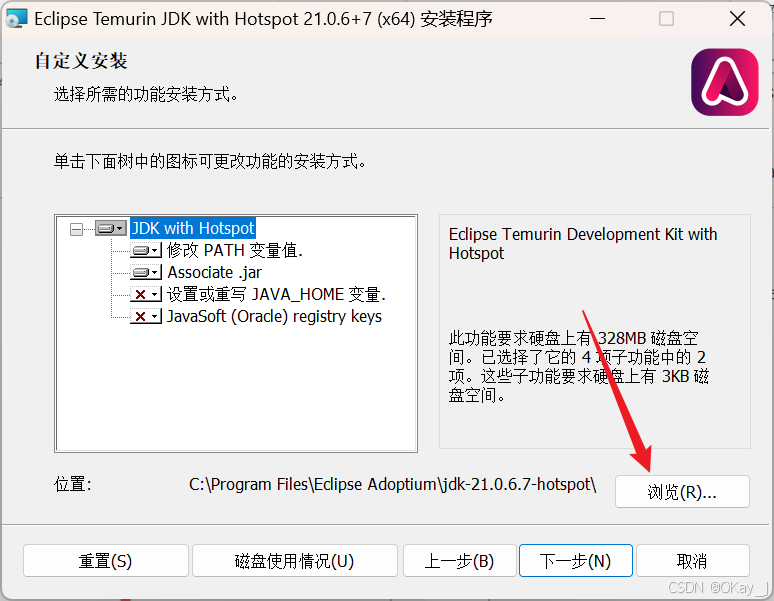

安装JDK

Ghidra是用Java开发的

所以首先要安装Java环境

在这里安装JDK

选择 .msi 文件

下载完成双击

点击浏览修改存放路径

下一步

安装

等待安装完成

安装Ghidra

在此安装Ghidra

下载完双击这个即可开始下载

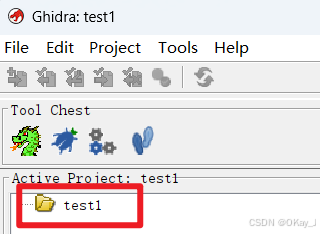

使用Ghidra

选择项目存放路径

修改项目名

可以看到界面多出来了一个项目

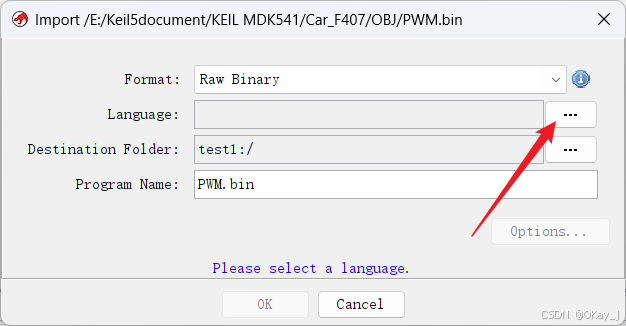

直接把 .bin 文件拖进来

可以自己生成 .bin 文件进行试验

不会生成bin文件可以看我这篇文章

选择芯片的架构

我的bin文件是基于stm32f407

所以选择 ARM v4 32 little default

点击OK

点击OK

双击工程

yes

Analysis

这时就能看到 汇编 和 伪C

安装SVD插件

下载完压缩包后

首先在需要存放的磁盘根目录创建 leveldown security 文件夹

一定要在根目录创建这个文件夹!!

在Ghidra上方找到 Display Script Manager

Manage Script Directories

Display file chooser to add bundles to list

选择刚刚的文件夹

关闭上面的窗口

在下方搜索栏输入 SVD

能显示 SVD-Loader.py 说明安装成功

使用SVD插件

找到对应芯片的 svd文件

一般在Keil5的安装目录下,如

D:\Keil5\Packs\Keil\STM32F4xx_DFP\3.0.0\CMSIS\SVD

双击 SVD脚本

选择对应的 svd文件

等待一会脚本就会把bin文件中所有模块对应的实现函数分析出来

最后对bin文件的逆向解析成功

OKay希望这篇文章对你有所帮助

342

342

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?