一、绕开口令长度限制

题目:

1.F12查看源码,发现有长度限制

2.方法1:使用hackbar或burpsuite将text=qingdaoshizipeixun post过去绕开长度检测。

方法2:直接删除该字段

3.得到flag

二、不在IP限制范围内

题目:

1.分析题目,发现其要求访问ip限制是8.8.8.8,因此考虑转发ip

2.打开burpsuite,找到该包的http头,在里面add X-FORWARD-FOR,值为8.8.8.8,点击forward

或将该请求send to repeated ,在里面添加X-FORWARD-FOR:8.8.8.8,点击Go

3.成功获取flag

三、MD5绕过

题目:

原理:当md5函数对数组进行计算时,会出错返回0

1.在url后面,添加?a[]=1&b[]=2。

2.获得flag

四、MD5碰撞

题目:

分析:首先可以看到变量md51的值是经过md5加密的字符串QNKCDZO,经过md5加密后得到0e830400451993494058024219903391。之后get到变量a,分析源代码可知,如果a的值不为QNKCDZO,并且md5的值也为0e830400451993494058024219903391,则会输出flag,但对于md5来说,这种情况是不存在的。再看源码,我们发现判断md51和md52是否相等的时候,使用了$md51 == %md52,这里使用的是 == (php中为松散比较)而不是 ===(php中为严格比较),也就是说md51和md52不需要完全相等。【php的松散比较可参考https://blog.csdn.net/baidu_41871794/article/details/83750615】

关于php的一点拓展:一个数字和一个字符串进行比较,PHP会把字符串转换成数字再进行比较。PHP转换的规则是:若字符串以数字开头,则取开头数字作为转换结果,若无则输出0。因此QNKCDZO经过md5加密后的值0e830400451993494058024219903391就会被转换成0,因此,只需要找到其他经过md5加密开头是0的值就可以了。

1.将a的值加到?a=xxxx中。

2.成功获取flag

CTF学习资料

CTF大赛, 俗话说“兵马未动,粮草先行”。打CTF手里的武器工具少不了,CTF比赛有些线下赛,不提供互联网环境,这就更需要开战前把工具包准备好了。

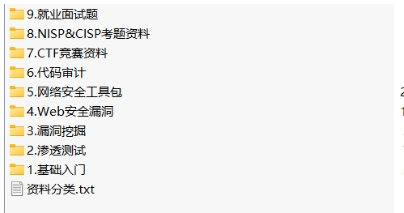

CTF工具包大合集目录如下:

工具包目录:

-

综合利用工具(包含菜鸟教程、w3cschool、各种API)

-

抓包工具

-

注入工具

-

隐写工具

-

提权工具

-

数据库工具

-

扫描工具

-

逆向工具(包含反编译工具)

-

内网工具

-

二进制工具

-

代理转发类工具

-

暴力破解工具

-

安装环境包(Java、python、php)

-

XSS

-

webshell

工具包目录

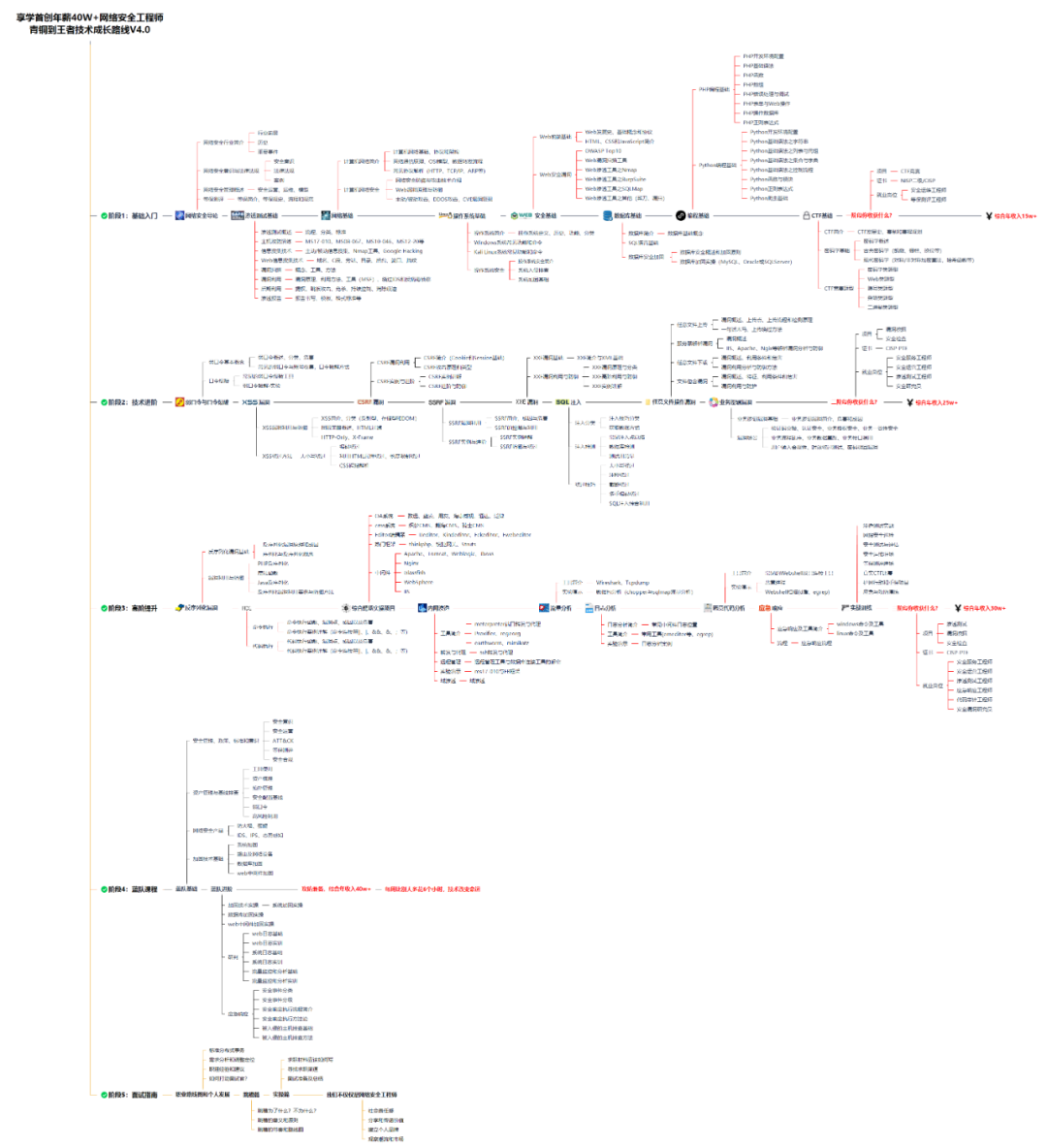

👉网安(嘿客红蓝对抗)所有方向的学习路线👈

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

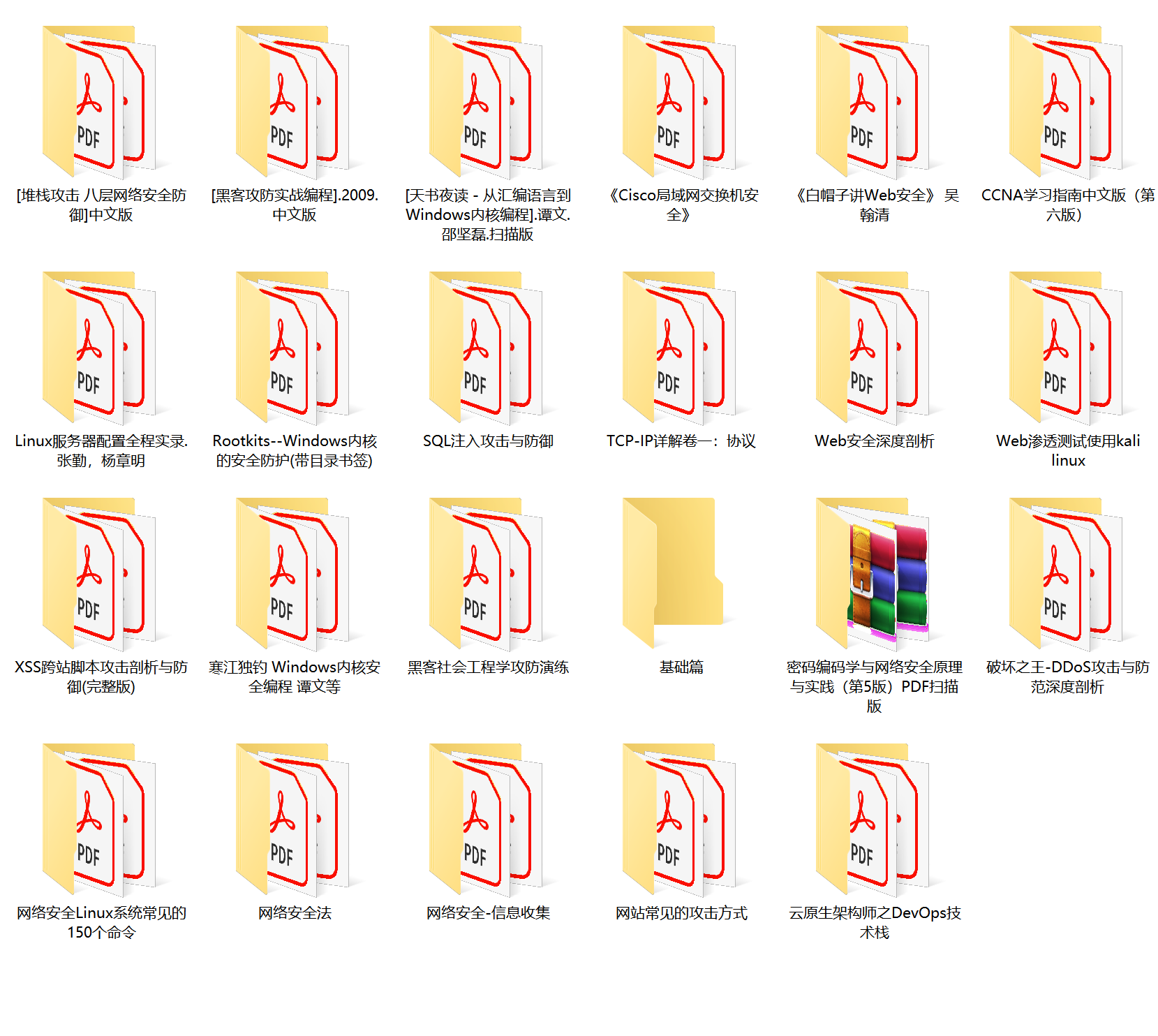

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

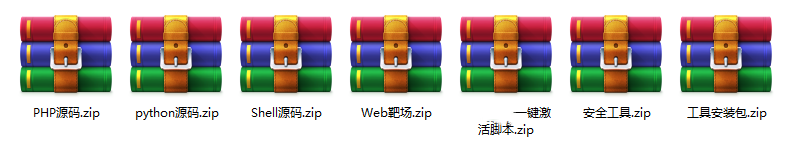

网络安全源码合集+工具包

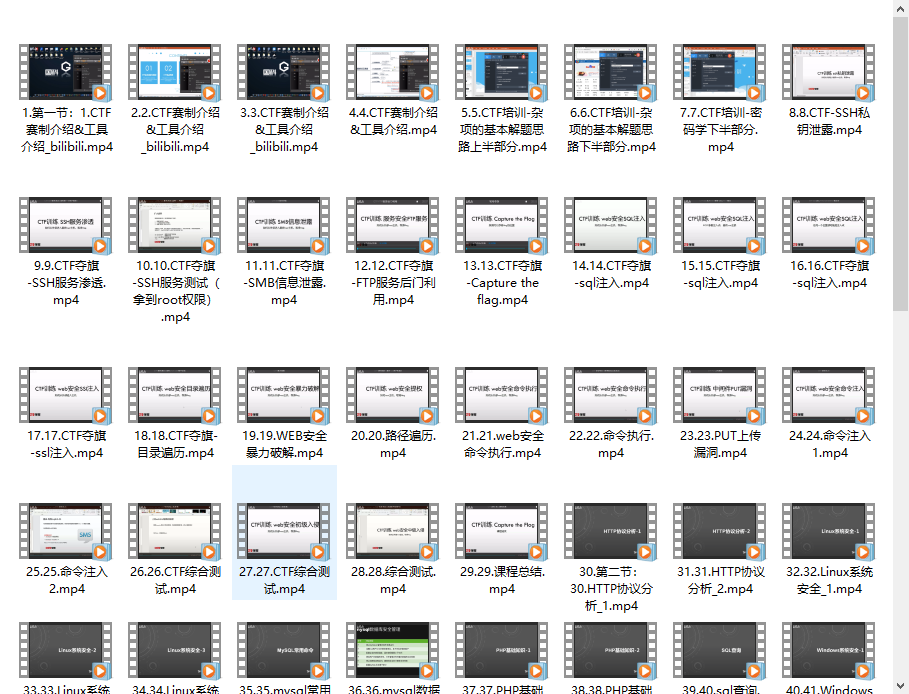

视频教程

视频配套资料&国内外网安书籍、文档&工具

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

黑客/网安大礼包:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

2518

2518

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?