弋.目录

RHCE板块

欢迎来到我的博客,这里是Linux板块,配合之前RHCSA进阶,希望我的博客可以帮助到您,感谢您的阅读,有什么问题还希望一起探讨交流,感谢各位的支持,感谢!

- 使用Linux搭建一个简单的论坛

- RHCE——一、安装部署及例行性工作

- RHCE——二、时间服务器

- RHCE——三、远程连接服务器

- RHCE——四、Web服务器(理论篇

- RHCE——五、Web服务器及内网穿透(实验篇

- RHCE——六、基于https协议的静态网站

- RHCE——七、搭建云存储器

- RHCE——八、DNS域名解析服务器

- RHCE——九、SELinux

- RHCE——十、防火墙、iptables、firewalld

- RHCE——十一、NFS服务器

- RHCE——十二、Mysql服务

- RHCE——十三、Shell自动化运维编程基础

- RHCE——十四、变量和引用

- RHCE——十五、shell条件测试

- RHCE——十六、流程控制之条件判断、循环

- RHCE——十七、文本搜索工具-grep、正则表达式

- RHCE——十八、shell编程之sed

- RHCE——十九、shell编程之awk

- RHCE——二十、Ansible及安装与配置

- RHCE——二十一、Ansible模块

一、远程连接服务器

1、概念

- 远程连接服务器通过文字或图形接口方式来远程登录系统,让你在远程终端前登录linux主机以取得可操作主机接口(shell),而登录后的操作感觉就像是坐在系统前面一样

2、功能

- 分享主机的运算能力

- 服务器类型:有限度开放连接

- 工作站类型:只对内网开放

3、分类

文字接口

- 明文传输:Telnet、RSH等,目前非常少用

# 使用wireshark抓包分析工具验证telnet明文传输

[root@server ~]# yum install telnet-server # 安装telnet

[root@server ~]# systemctl start telnet.socket # 启动服务

# 使用xshell 新建telnet连接

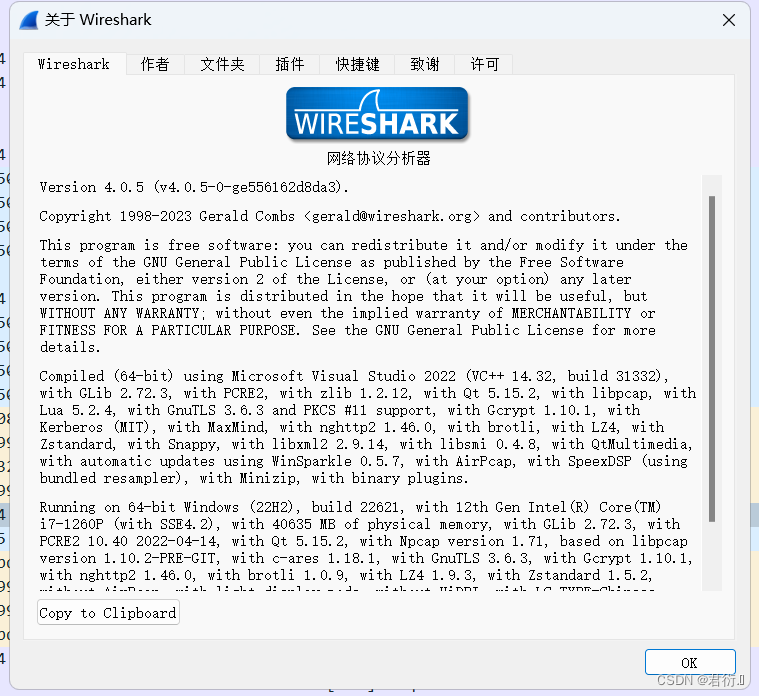

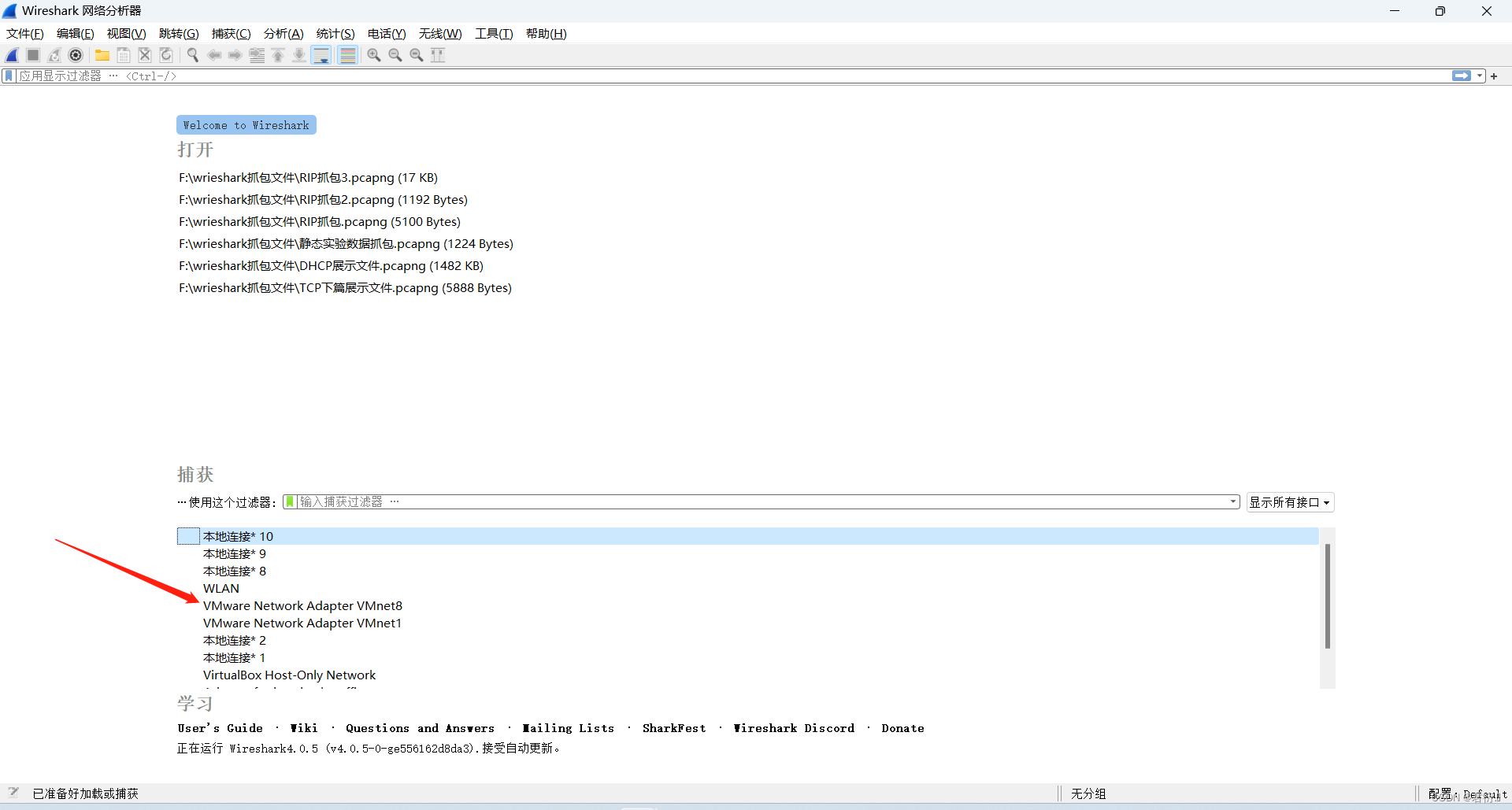

这里我们使用的材料有:Wireshark抓包软件(这里我们使用的是4.0.5版本),VMware17.0版本以及红帽9.0操作系统。

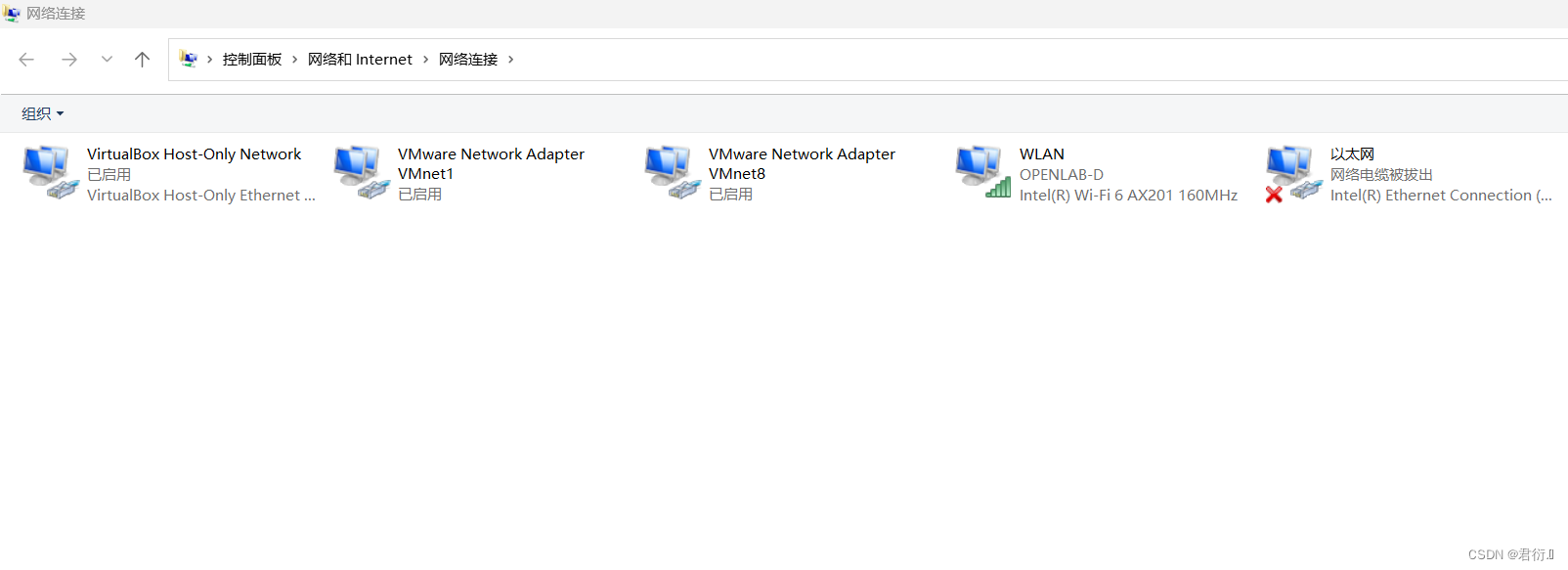

首先,我们先来看虚拟机使用的是哪个虚拟网卡,在我的电脑上查看使用网卡

控制面板->网络和Internet->更多适配器设置

而具体判断我们虚拟机使用哪个网卡,就得去看我们虚拟机使用得是什么网络连接模式:

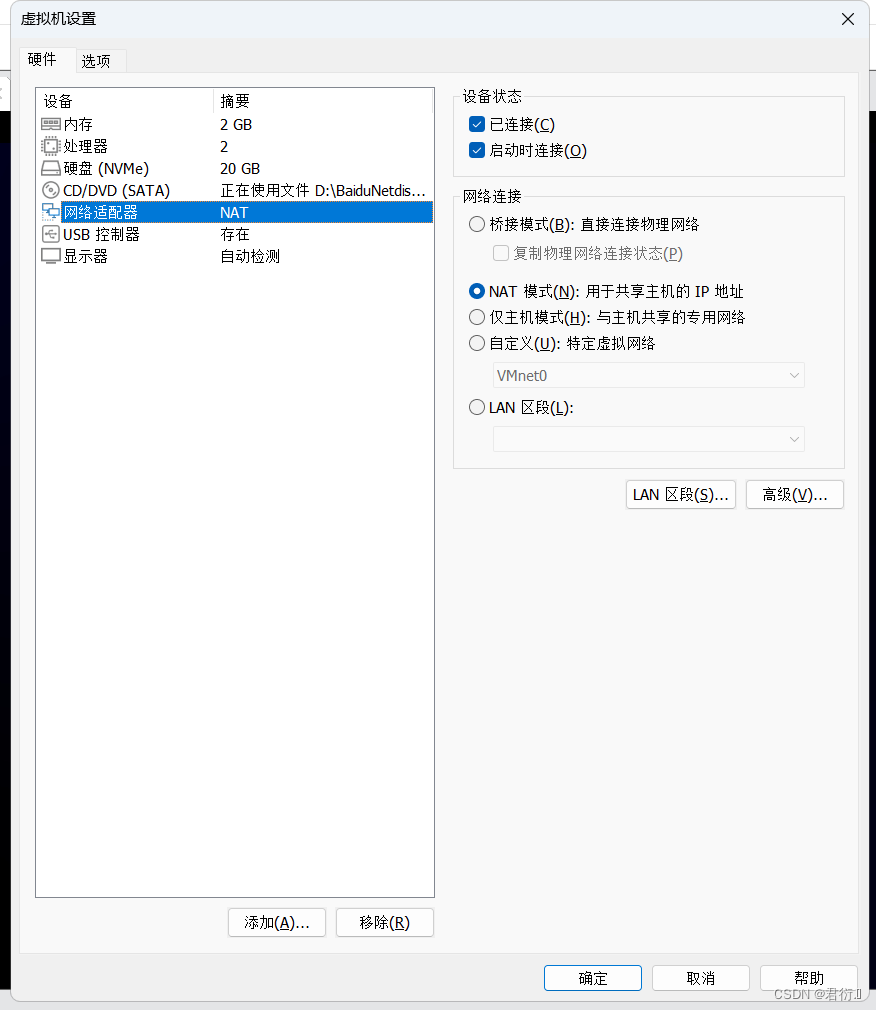

我们配置虚拟机时进行了配置,此时查看,可以看到我使用的是NAT模式。

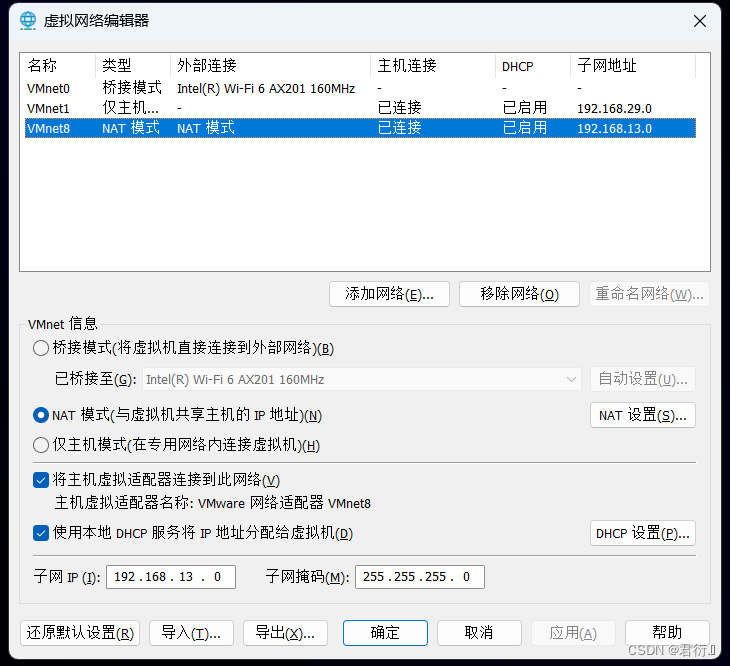

点击编辑->虚拟网络编辑器->如下界面:

这里我们可以看到下面有一个需要具备管理员特权才能修改网络配置,这是由于我们未使用管理员身份进行运行,我们点击更改设置即可。

其实,我们在这里就可以看到我们虚拟机使用得是VMnet8虚拟网卡。

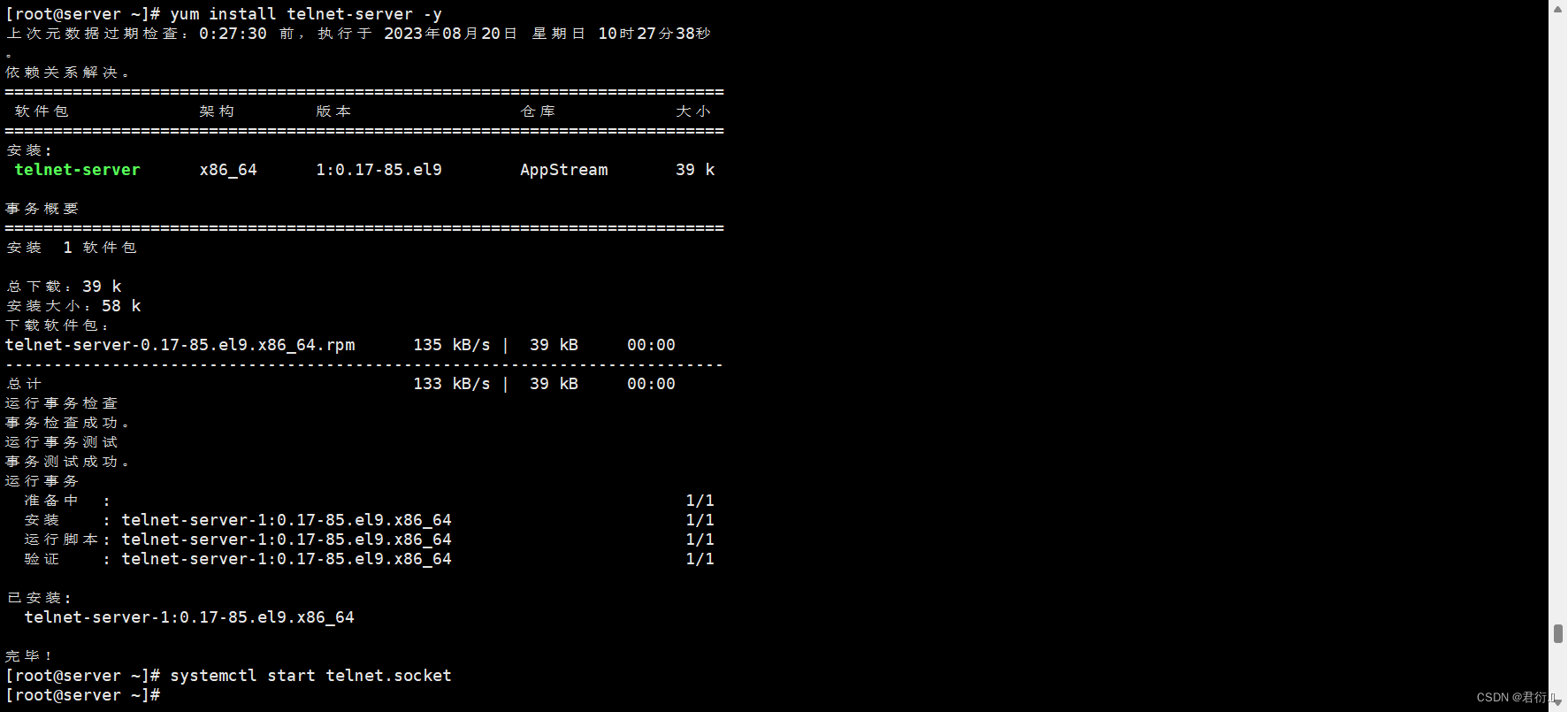

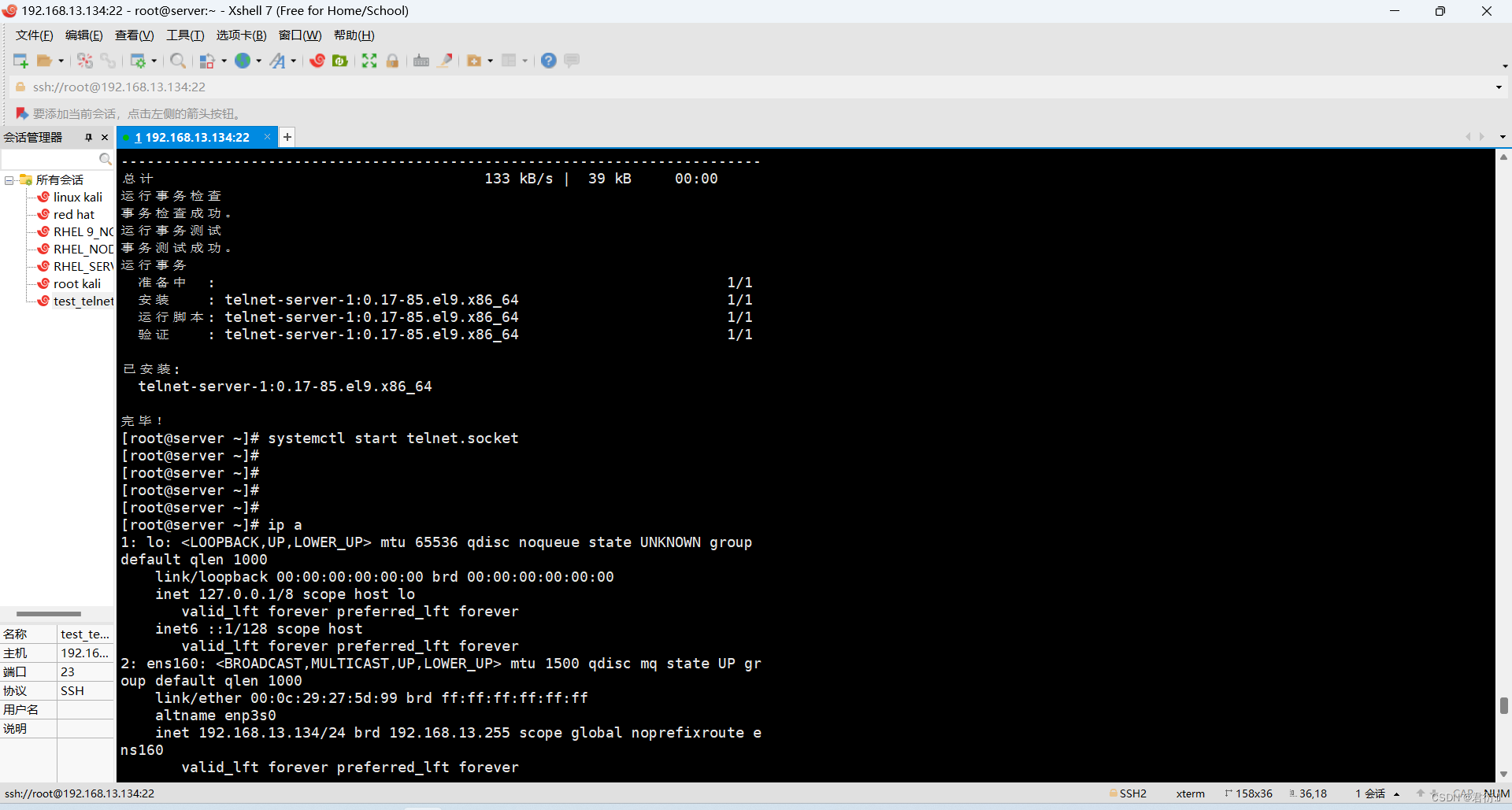

知道网卡网卡之后,我们首先得去虚拟机进行安装Telnet,而SSH则不用进行安装。

[root ~]# yum install telnet-server -y

上次元数据过期检查:0:27:30 前,执行于 2023年08月20日 星期日 10时27分38秒。

依赖关系解决。

==========================================================================

软件包 架构 版本 仓库 大小

==========================================================================

安装:

telnet-server x86_64 1:0.17-85.el9 AppStream 39 k

事务概要

==========================================================================

安装 1 软件包

总下载:39 k

安装大小:58 k

下载软件包:

telnet-server-0.17-85.el9.x86_64.rpm 135 kB/s | 39 kB 00:00

--------------------------------------------------------------------------

总计 133 kB/s | 39 kB 00:00

运行事务检查

事务检查成功。

运行事务测试

事务测试成功。

运行事务

准备中 : 1/1

安装 : telnet-server-1:0.17-85.el9.x86_64 1/1

运行脚本: telnet-server-1:0.17-85.el9.x86_64 1/1

验证 : telnet-server-1:0.17-85.el9.x86_64 1/1

已安装:

telnet-server-1:0.17-85.el9.x86_64

完毕!

[root ~]# systemctl start telnet.socket

这里安装并打开。

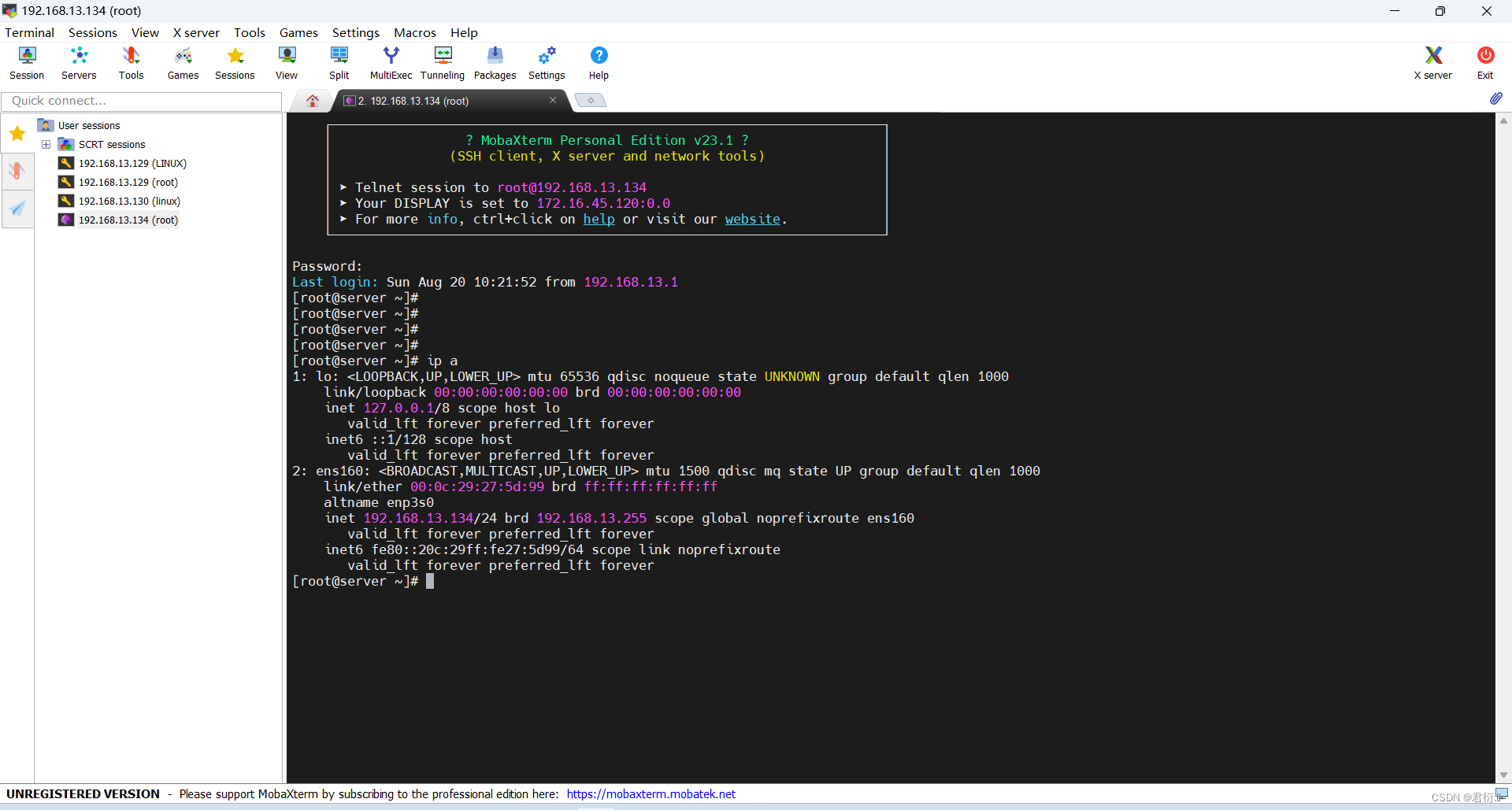

这里我使用Moba进行Telnet连接,使用xshell进行SSH连接

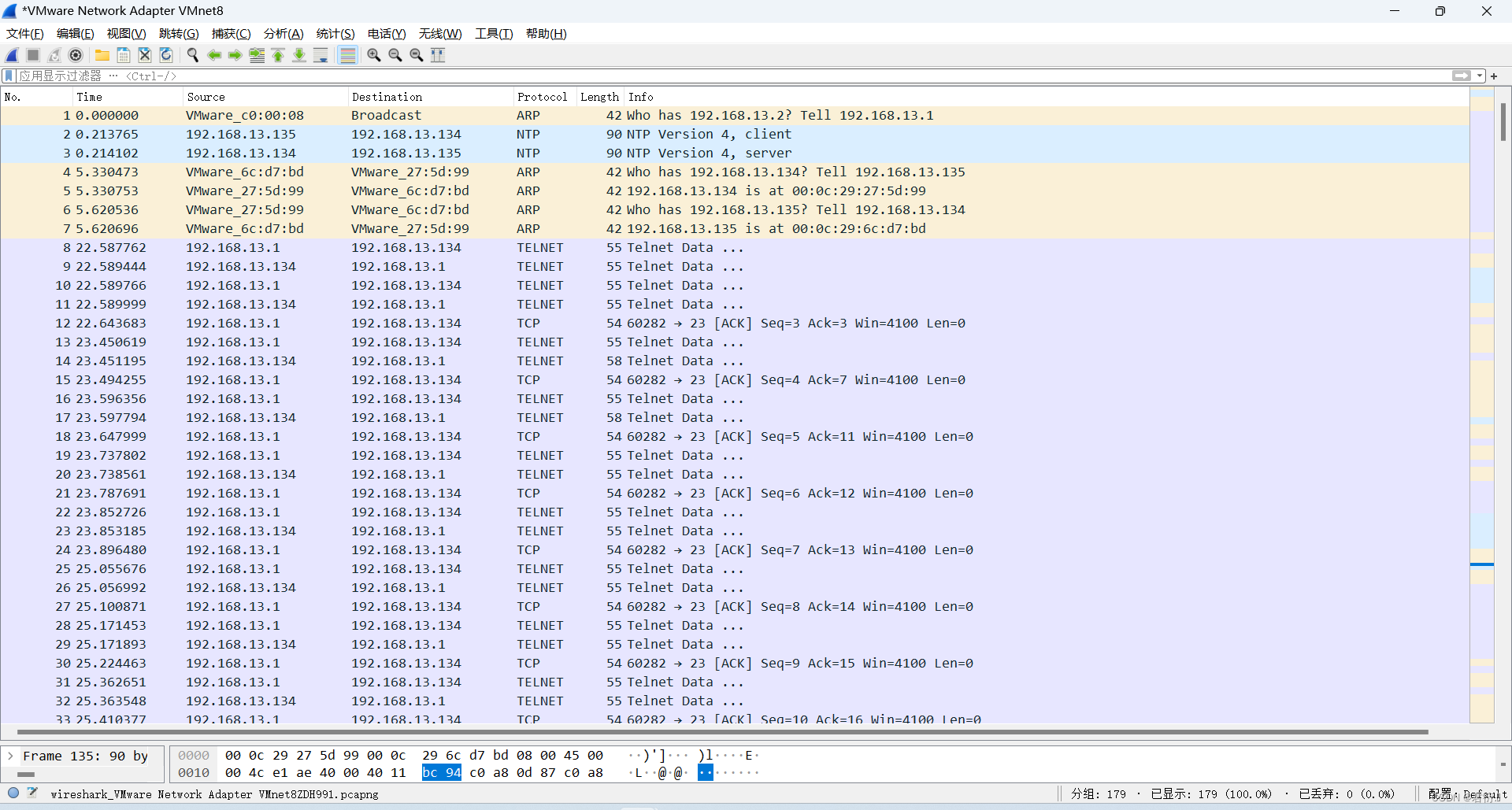

接下来我们打开Wireshark进行抓包查看(随便输入命令在Moba以及Xshell进行发包,使用Wireshark进行抓取):

首先使用了Moba进行Telnet发包查看:

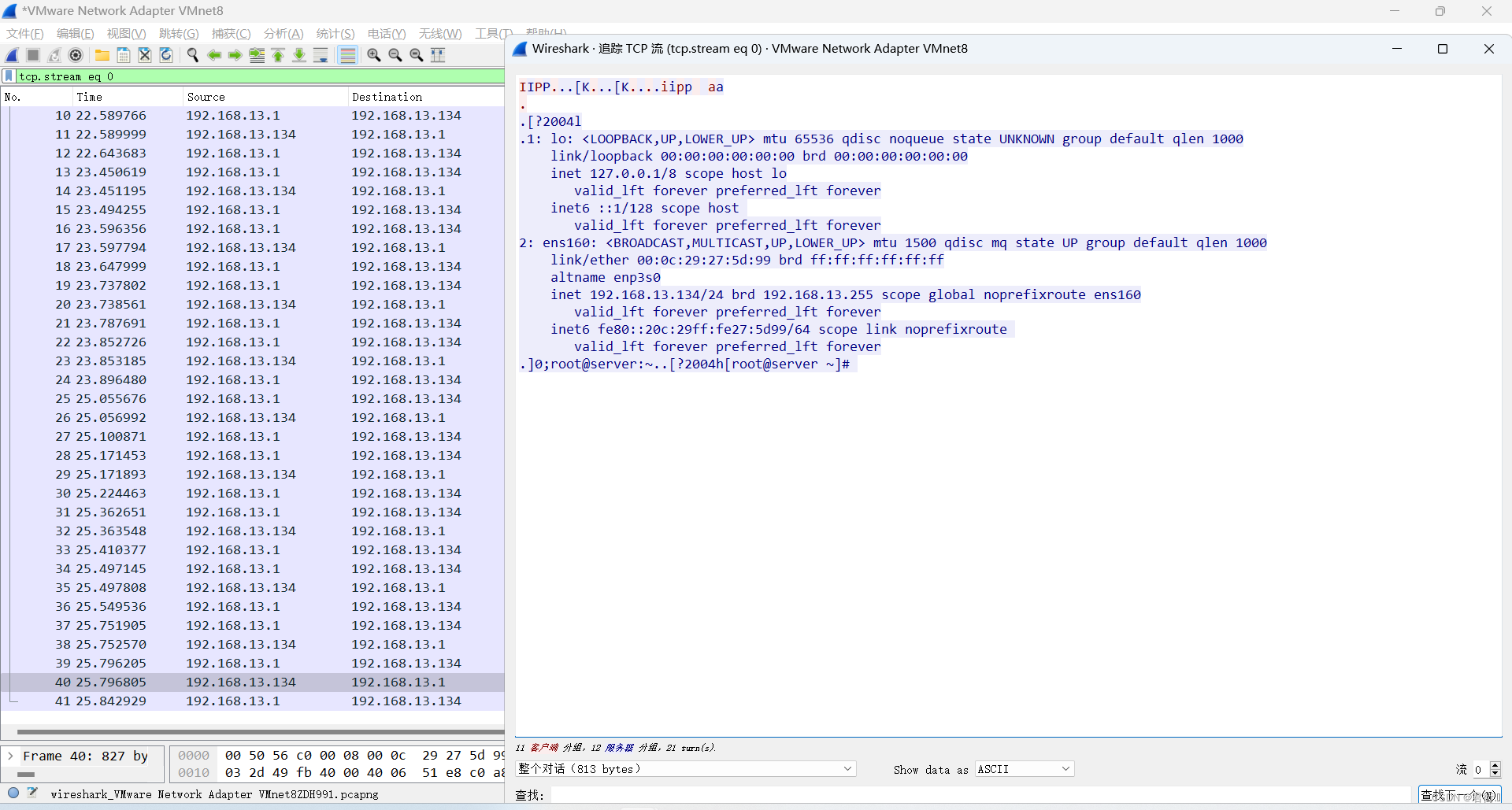

这里我们查看TCP流,即可以看到命令的发送以及回复,这里包含了虚拟机IP等信息。

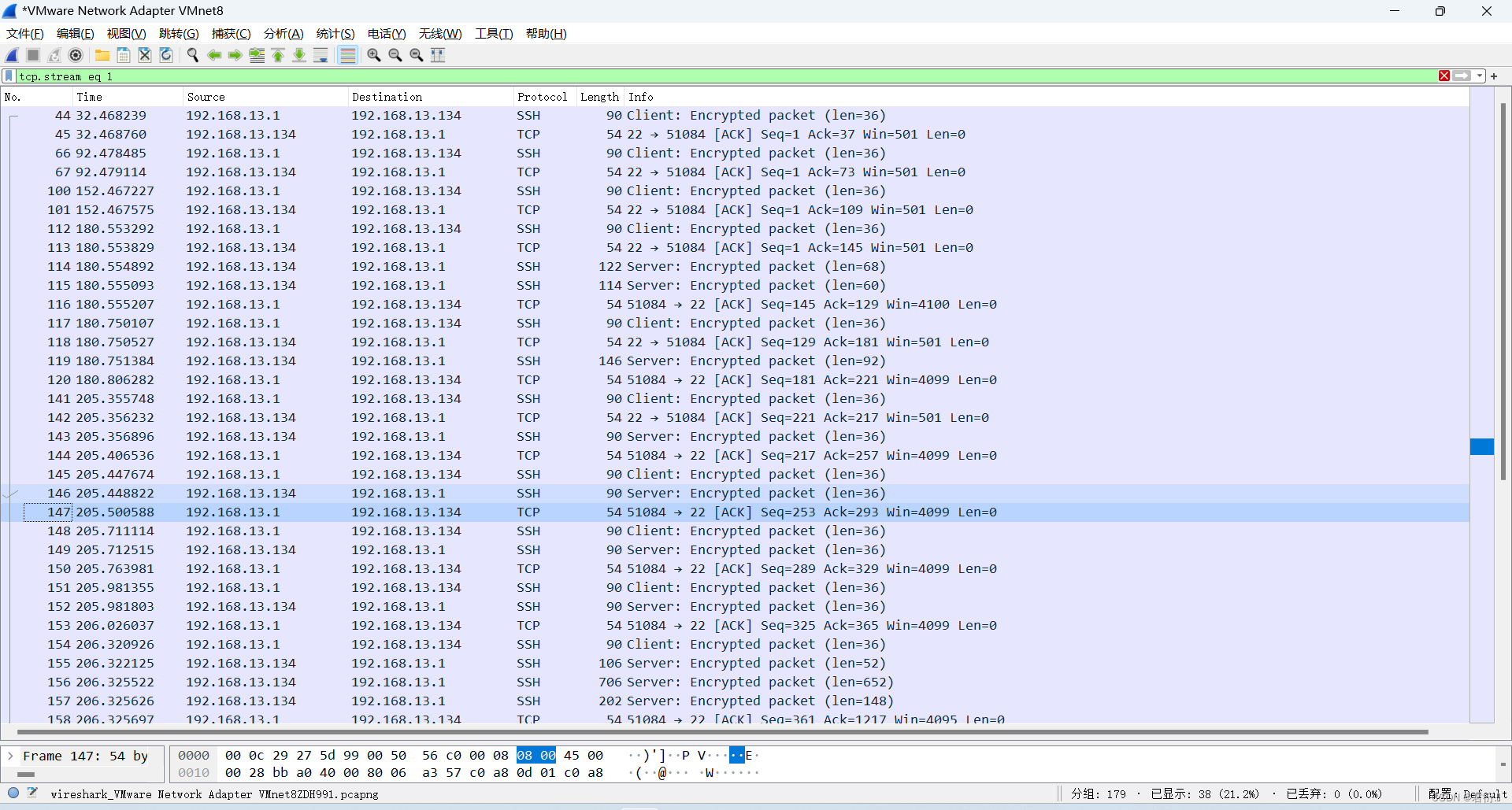

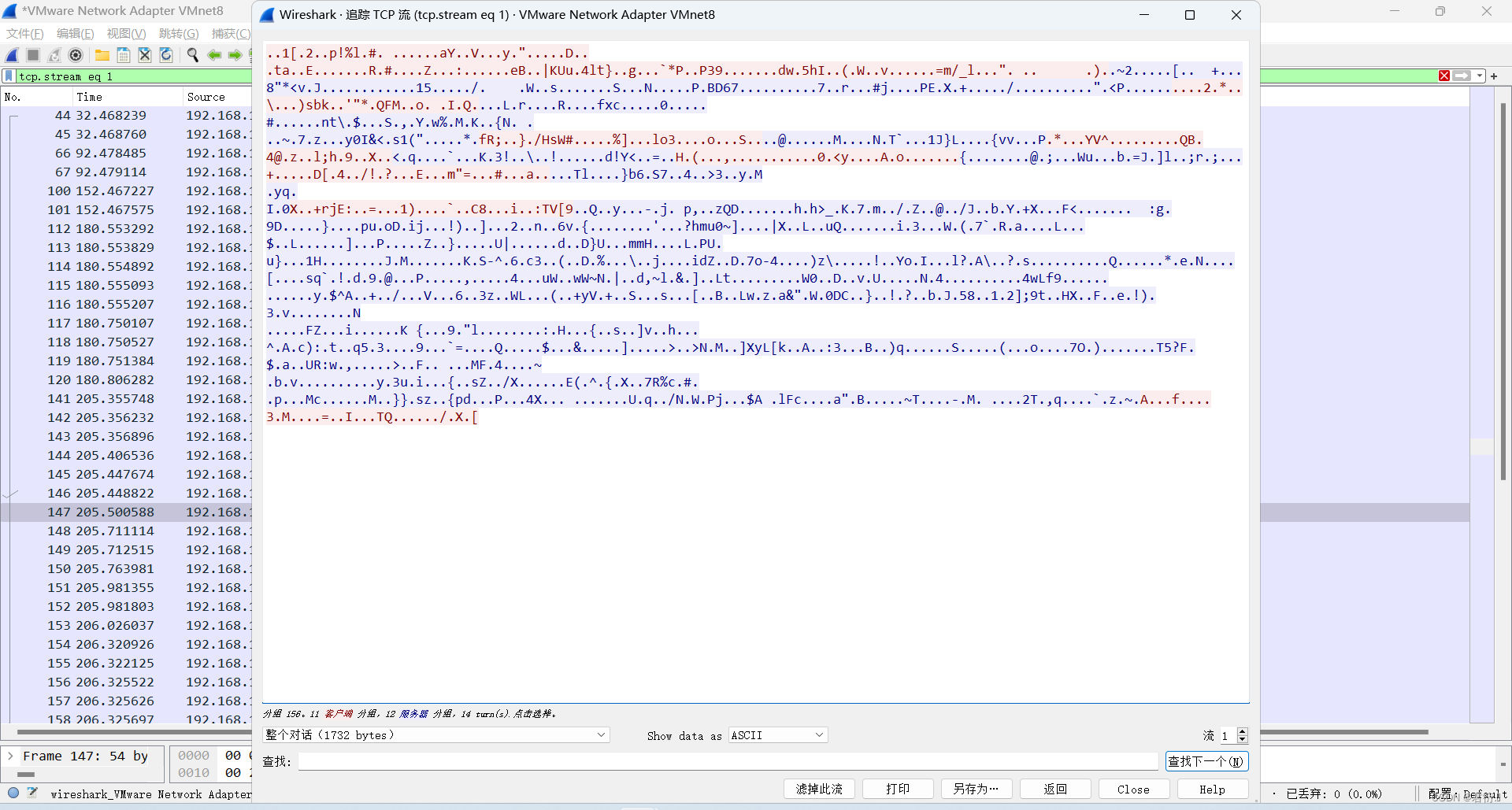

接下来我们查看SSH的数据包:

查看TCP数据流:

这里我们可以看到加密之后的信息,直观的看到其使用SSH进行密文传输。

图形接口

- XDMCP、VNC、XRDP等

二、文字接口连接服务器:

- SSH(Secure Shell Protocol,安全壳程序协议)由 IETF 的网络小组(Network Working Group)所制定,可以通过数据包加密技术将等待传输的数据包加密后再传输到网络上。

- ssh协议本身提供两个服务器功能:

- 一个是类似telnet的远程连接使用shell的服务器;

- 另一个就是类似ftp服务的sftp-server,提供更安全的ftp服务。

三、连接加密技术简介

- 目前常见的网络数据包加密技术通常是通过“非对称密钥系统”来处理的。

- 主要通过两把不一样的公钥与私钥来进行加密与解密的过程。

密钥解析

- 公钥(public key):提供给远程主机进行数据加密的行为,所有人都可获得你的公钥来将数据加密。

- 私钥(private key):远程主机使用你的公钥加密的数据,在本地端就能够使用私钥来进行解密。私钥只有自己拥有。

四、SSH工作过程

- 服务端与客户端要经历如下五个阶段:

| 过程 | 说明 |

|---|---|

| 版本号协商阶段 | SSH目前包括SSH1和SSH2两个版本,双方通过版本协商确定使用的版本 |

| 密钥和算法协商阶段 | SSH支持多种加密算法,双方根据本端和对端支持的算法,协商出最终使用的算法 |

| 认证阶段 | SSH客户端向服务器端发起认证请求,服务器端对客户端进行认证 |

| 会话请求阶段 | 认证通过后,客户端向服务器端发送会话请求 |

| 交互会话阶段 | 会话请求通过后,服务器端和客户端进行信息的交互 |

1、版本协商阶段

- 服务器端打开端口22,等待客户端连接;

- 客户端向服务器端发起TCP初始连接请求,TCP连接建立后,服务器向客户端发送第一个报文,包括版本标志字符串,格式为

SSH-<主协议版本号>.<次协议版本号>.<软件版本号>,协议版本号由主版本号和次版本号组成,软件版本号主要是为调试使用。 - 客户端收到报文后,解析该数据包,如果服务器的协议版本号比自己的低,且客户端能支持服务器端的低版本,就使用服务器端的低版本协议号,否则使用自己的协议版本号。

- 客户端回应服务器一个报文,包含了客户端决定使用的协议版本号。服务器比较客户端发来的版本号,决定是否能同客户端一起工作。如果协商成功,则进入密钥和算法协商阶段,否则服务器断开TCP连接

- 注意:上述报文都是采用明文方式传输

2、密钥和算法协商阶段

-

服务器端和客户端分别发送算法协商报文给对端,报文中包含自己支持的公钥算法列表、加密算法列表、MAC(Message Authentication Code,消息验证码)算法列表、压缩算法列表等等

-

服务器端和客户端根据对端和本端支持的算法列表得出最终使用的算法

-

服务器端和客户端利用DH交换(Diffie-Hellman Exchange)算法、主机密钥对等参数,生成会话密钥和会话ID。

-

由此,服务器端和客户端就取得了相同的会话密钥和会话ID。对于后续传输的数据,两端都会使用会话密钥进行加密和解密,保证了数据传送的安全。在认证阶段,两端会使用会话用于认证过程

-

会话密钥的生成:

- 客户端需要使用适当的客户端程序来请求连接服务器,服务器将服务器的公钥发送给客户端。(服务器的公钥产生过程:服务器每次启动sshd服务时,该服务会主动去找/etc/ssh/ssh_host*文件,若系统刚装完,由于没有这些公钥文件,因此sshd会主动去计算出这些需要的公钥文件,同时也会计算出服务器自己所需要的私钥文件。)

- 服务器生成会话ID,并将会话ID发给客户端。

- 若客户端第一次连接到此服务器,则会将服务器的公钥数据记录到客户端的用户主目录内的~/.ssh/known_hosts。若是已经记录过该服务器的公钥数据,则客户端会去比对此次接收到的与之前的记录是否有差异。客户端生成会话密钥,并用服务器的公钥加密后,发送给服务器。

- 服务器用自己的私钥将收到的数据解密,获得会话密钥。

- 服务器和客户端都知道了会话密钥,以后的传输都将被会话密钥加密

3、认证阶段(两种认证方法)

-

基于口令的认证(password认证):客户端向服务器发出password认证请求,将用户名和密码加密后发送给服务器,服务器将该信息解密后得到用户名和密码的明文,与设备上保存的用户名和密码进行比较,并返回认证成功或失败消息。

-

基于密钥的认证(publickey认证):

- 客户端产生一对公共密钥,将公钥保存到将要登录的服务器上的那个账号的家目录的

.ssh/authorized_keys文件中 - 认证阶段:客户端首先将公钥传给服务器端。服务器端收到公钥后会与本地该账号家目录下的authorized_keys中的公钥进行对比,如果不相同,则认证失败;否则服务端生成一段随机字符串,并先后用客户端公钥和会话密钥对其加密,发送给客户端。客户端收到后将解密后的随机字符串用会话密钥发送给服务器。如果发回的字符串与服务器端之前生成的一样,则认证通过,否则,认证失败。

- 客户端产生一对公共密钥,将公钥保存到将要登录的服务器上的那个账号的家目录的

-

注:服务器端对客户端进行认证,如果认证失败,则向客户端发送认证失败消息,其中包含可以再次认证的方法列表。客户端从认证方法列表中选取一种认证方法再次进行认证,该过程反复进行。直到认证成功或者认证次数达到上限,服务器关闭连接为止

五、SSH服务配置

1、安装ssh

[root@server ~]# yum install openssh-server

2、配置文件分析

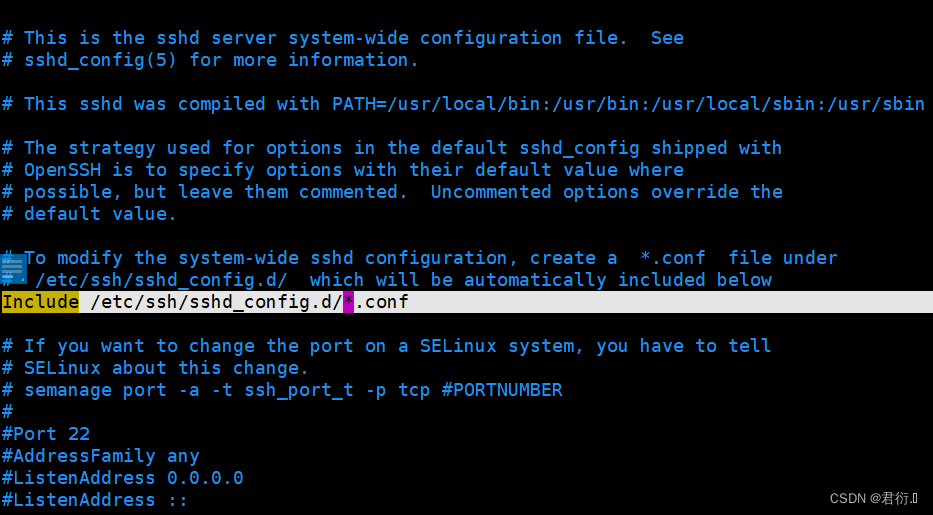

[root@server ~]# vim /etc/ssh/sshd_config

21.#Port 22 # 默认监听22端口,可修改

22.#AddressFamily any # IPV4和IPV6协议家族用哪个,any表示二者均有

23.#ListenAddress 0.0.0.0 # 指明监控的地址,0.0.0.0表示本机的所有地址(默认可修改)

24.#ListenAddress :: # 指明监听的IPV6的所有地址格式

26.#HostKey /etc/ssh/ssh_host_rsa_key # rsa私钥认证,默认

27.#HostKey /etc/ssh/ssh_host_ecdsa_key # ecdsa私钥认证

28.#HostKey /etc/ssh/ssh_host_ed25519_key # ed25519私钥认证

34 #SyslogFacility AUTH # ssh登录系统的时会记录信息并保存在/var/log/secure

35.#LogLevel INFO # 日志的等级

39.#LoginGraceTime 2m # 登录的宽限时间,默认2分钟没有输入密码,则自动断开连接

40 #PermitRootLogin prohibit-password # 只允许root以密钥形式登录,不能以密码的方式登录 可以设置PermitRootLogin yes,允许管理员登录

41.#StrictModes yes # 是否让sshd去检查用户主目录或相关文件的权限数据

42.#MaxAuthTries 6 # 最大认证尝试次数,最多可以尝试6次输入密码。之后需要等待某段时间后才能再次输入密码

43.#MaxSessions 10 # 允许的最大会话数

49.AuthorizedKeysFile .ssh/authorized_keys # 选择基于密钥验证时,客户端生成一对公私钥之后,会将公钥放到.ssh/authorizd_keys里面

65 #PasswordAuthentication yes # 登录ssh时是否进行密码验证

66 #PermitEmptyPasswords no # 登录ssh时是否允许密码为空

……

123.Subsystem sftp /usr/libexec/openssh/sftp-server #支持 SFTP ,如果注释掉,则不支持sftp连接

AllowUsers user1 user2 #登录白名单(默认没有这个配置,需要自己手动添加),允许远程登录的用户。如果名单中没有的用户,则提示拒绝登录

六、ssh实验

1、实验1

实验要求:配置ssh监听端口号

- 第一步:server端操作,编辑配置文件

[root@server ~]# vim /etc/ssh/sshd_config

Port 2222 # 修改第21行参数,去掉#,改为2222

- 第二步:server端操作,重启服务

[root@server ~]# systemctl restart sshd

[root@server ~]# netstat -ntlp # 查看端口号是否改变

- 第三步:node1端操作,ssh登录服务器

[root@node1 ~]# ssh root@192.168.48.130 # 默认登录会被拒绝

ssh: connect to host 192.168.48.130 port 22: Connection refused

[root@node1 ~]# ssh -p 2222 root@192.168.48.130 # 指明以2222端口号登录

root@192.168.48.130's password:

[root@server ~]#

注销

Connection to 192.168.48.130 closed.

[root@node1 ~]#

- 注意:修改ssh端口号时必须关闭selinux

# 定位server端,修改会原来的22端口

[root@server ~]# vim /etc/ssh/sshd_config

Port 22 # 修改第21行参数,去掉#,改为22

[root@server ~]# systemctl restart sshd

[root@server ~]# netstat -ntlp

# 开启selinux

[root@server ~]# vim /etc/selinux/config

SELINUX=enforcing # 改为enforcing即开启

[root@server ~]# reboot # 重启生效,等待

[root@server ~]# vim /etc/ssh/sshd_config # 重新修改端口号为3333

Port 3333

# 重启服务后会报错,selinux会拦截端口号修改

[root@server ~]# systemctl restart sshd

Job for sshd.service failed because the control process exited with error code.

See "systemctl status sshd.service" and "journalctl -xeu sshd.service" for details.

[root@server ~]# setenforce 0 # 临时关闭selinux

[root@server ~]# getenforce # 查看selinux状态

Permissive # 临时关闭,不拦截但会记录行为

[root@server ~]# systemctl restart sshd # 临时关闭selinux后重启服务成功

# 注意:修改端口这类的系统参数,需要关闭selinux或配置selinux让其放行

2、拒绝root账户被远程登陆

实验要求:拒绝root账户远程登录

- 方法:使用配置文件中的Permitrootlogin参数进行实现

- 参数值:

| 参数类别 | 是否允许ssh登录 | 登录方式 | 交互shell |

|---|---|---|---|

| yes | 允许 | 无限制 | 无限制 |

| no | 不允许 | 无 | 无 |

| prohibit-password | 允许 | 仅允许使用密码 | 无限制 |

| forced-commands only | 允许 | 仅允许密钥 | 授权的口令 |

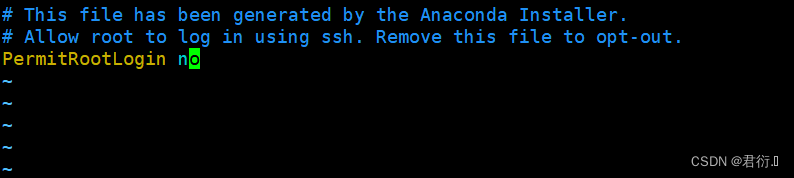

- 注意:RHEL9系统在安装系统时设置了“允许使用root使用密码登录ssh”时,/etc/ssh/sshd_confg.d目录下会多一个文件01-permitrootlogin.conf,该文件会单独记录Permitrootlogin yes 参数,所以在设置不允许root 账户登录ssh时应在该文件中设置

- 第一步:定位server,编辑配置文件

[root@server ~]# vim /etc/ssh/sshd_config.d/01-permitrootlogin.conf

PermitRootLogin no # yes修改为no,拒绝以root身份登录服务器

[root@server ~]# systemctl restart sshd

- 第二步:定位node1,测试远程登录

[root@node1 ~]# ssh root@192.168.48.130 # 以root身份登录被拒绝

root@192.168.48.130's password:

Permission denied, please try again.

3、实验3

基础知识

- ssh-keygen:用于生成、管理密钥

- 格式

[root@node1 ~]# ssh-keygen -t rsa

- 分析

- -t:指定加密类型

- rsa:rsa公钥加密算法,可以产生公钥和私钥

- 注意:执行后对应账户目录下的隐藏目录.ssh中有2个文件:

- /root/.ssh/id_rsa:本机私钥文件

- /root/.ssh/id_rsa.pub:本机公钥文件

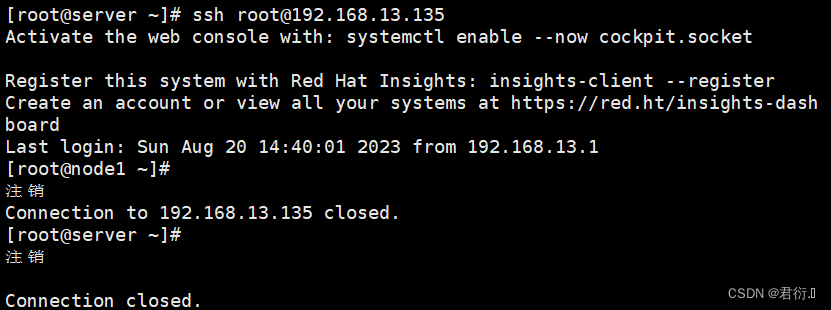

虚拟机之间实现免密登录

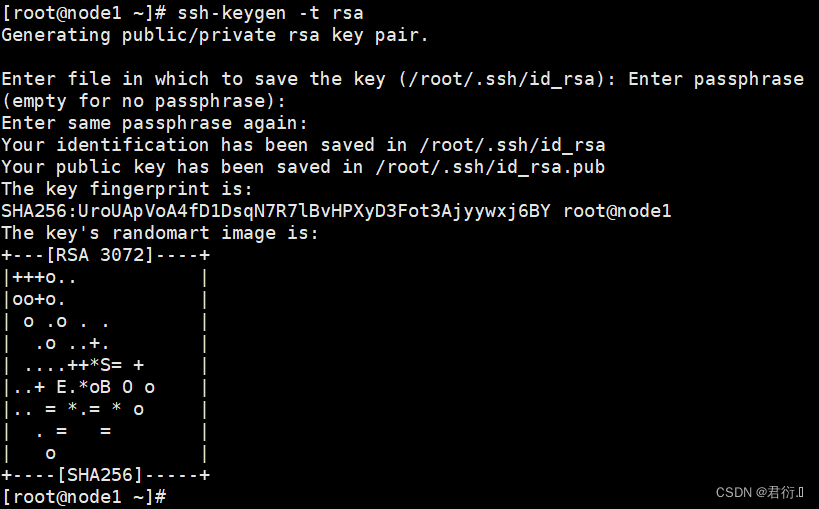

- 第一步:定位node1,制作公私对

[root@node1 ~]# ssh-keygen -t rsa

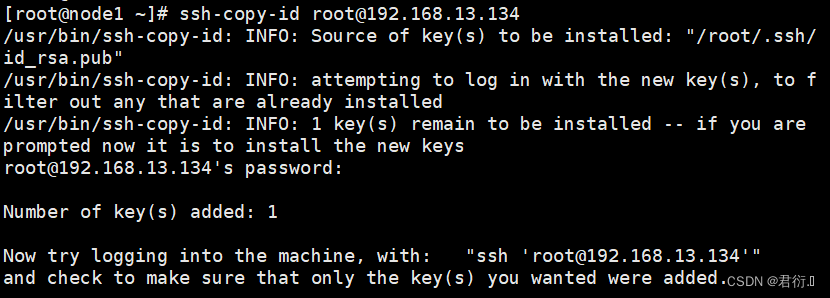

- 第二步:定位node1,将公钥上传

[root@node1 ~]# ssh-copy-id root@192.168.48.130 # 将node1公钥上传给130主机

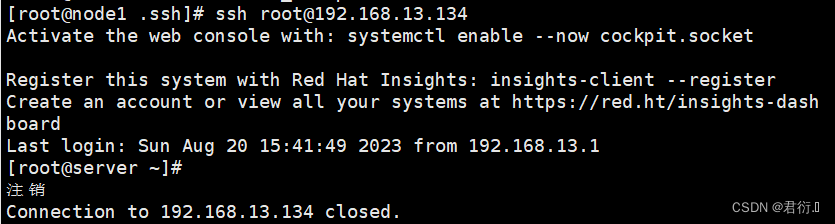

- 第三步:客户端测试

[root@node1 ~]# ssh root@192.168.48.130

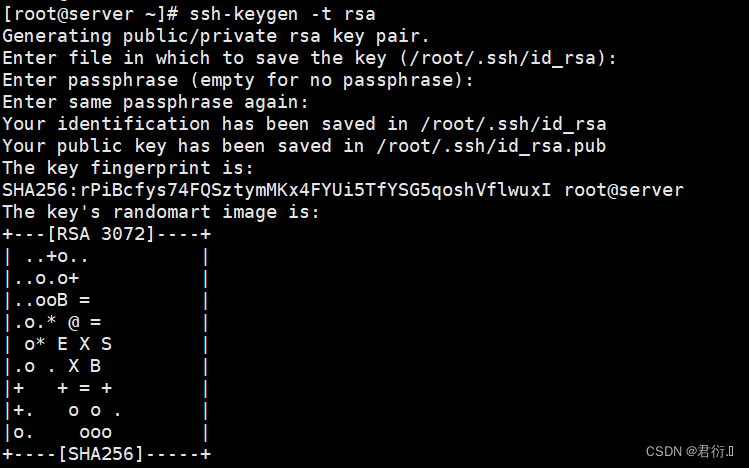

- 第四步:由于目标是双向免密,只需要在server’端制作公私钥对,将其上传给node1端即可

所以这里我就直接放截图了,在 SERVER上一配置便好。

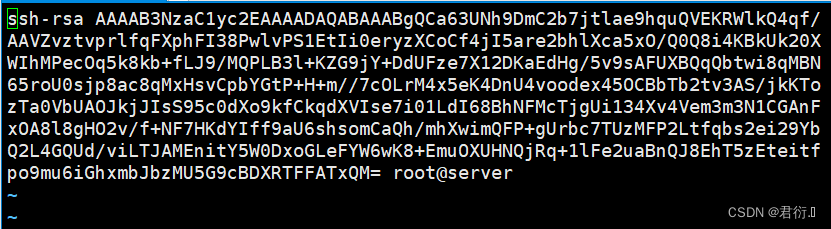

当然,我们也可以在文件中看到互相发的公钥:

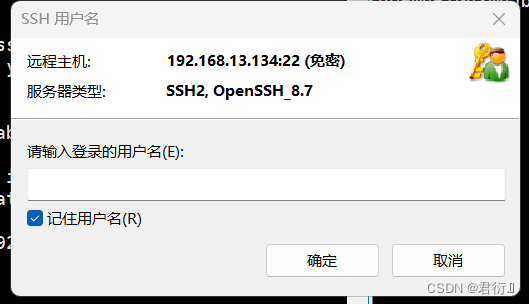

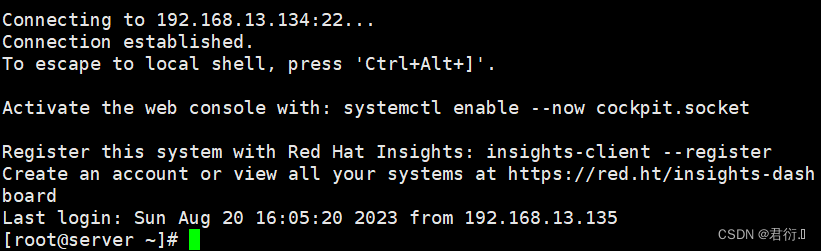

4、xshell实现免密登陆

实验要求: xshell使用密钥登陆

之前xshell使用的是密码登录,现在通过密钥的配置,实现无密码登录

# 注意:以下步骤检查后若有authorized_keys文件则可忽略

# 先在服务器端检查/root/.ssh/authorized_keys是否存在,它时存储公钥的文件,若不存在需要新建

# 服务器端操作

[root@server ~]# cd /root

[root@server ~]# ls -a

[root@server ~]# mkdir .ssh

[root@server ~]# cd .ssh

[root@server .ssh]# vim authorized_keys

# 有时需要注意.ssh目录的权限

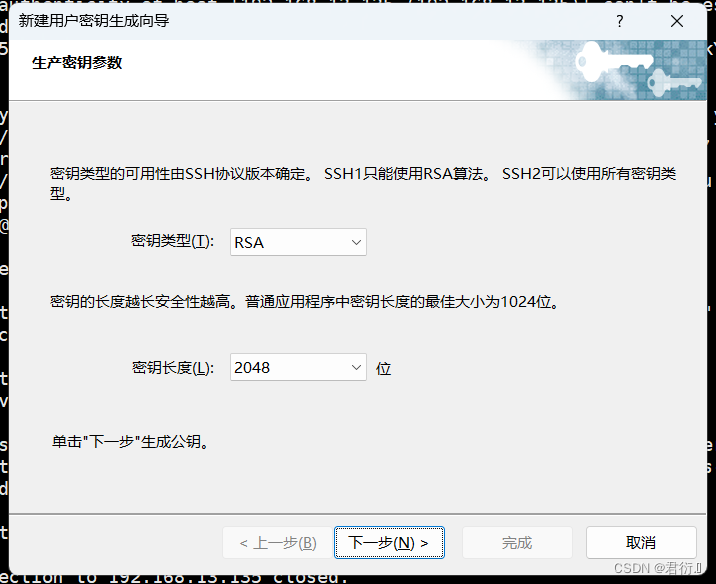

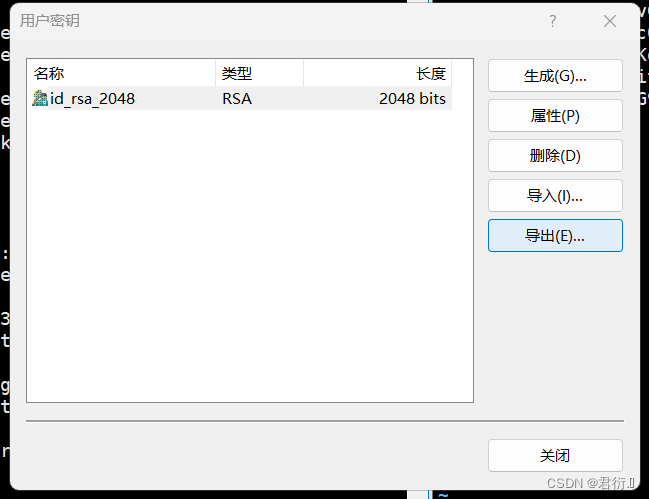

1、打开xshell开始操作,新建密钥:

2、下一步:

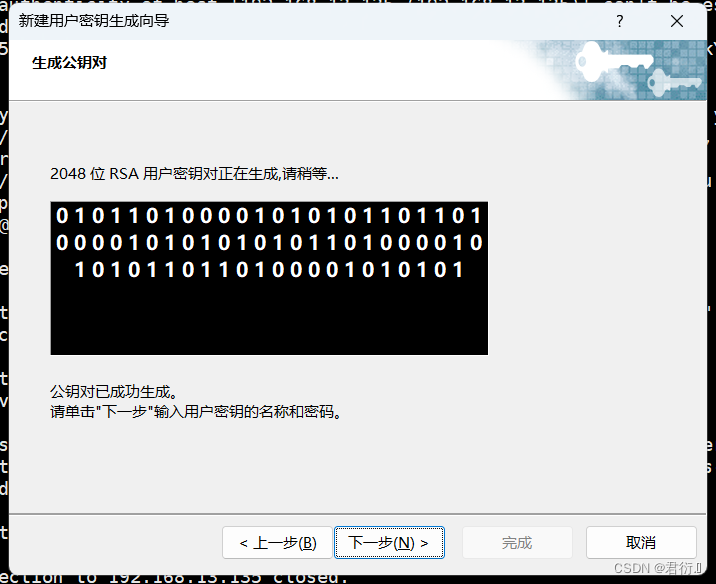

3、设置密钥文件名加密密码(可不设)

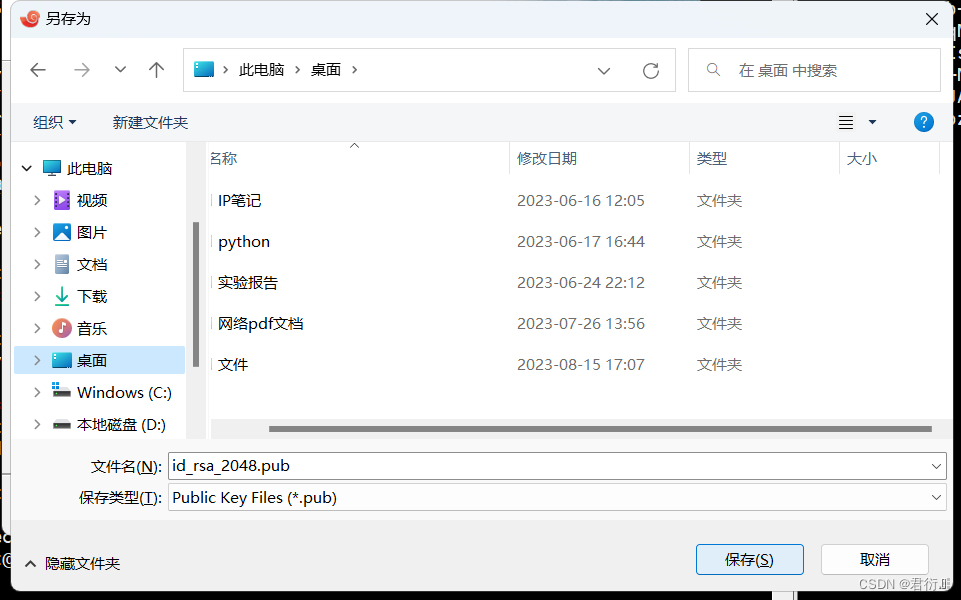

4、产生公钥,并另存为文件

将windows中保存的公钥文件以记事本的方式打开,复制内容,拷贝到Linux服务器端的/root/.ssh/authorized_keys文件中后保存退出,并重启服务:

[root@server .ssh]# systemctl restart sshd

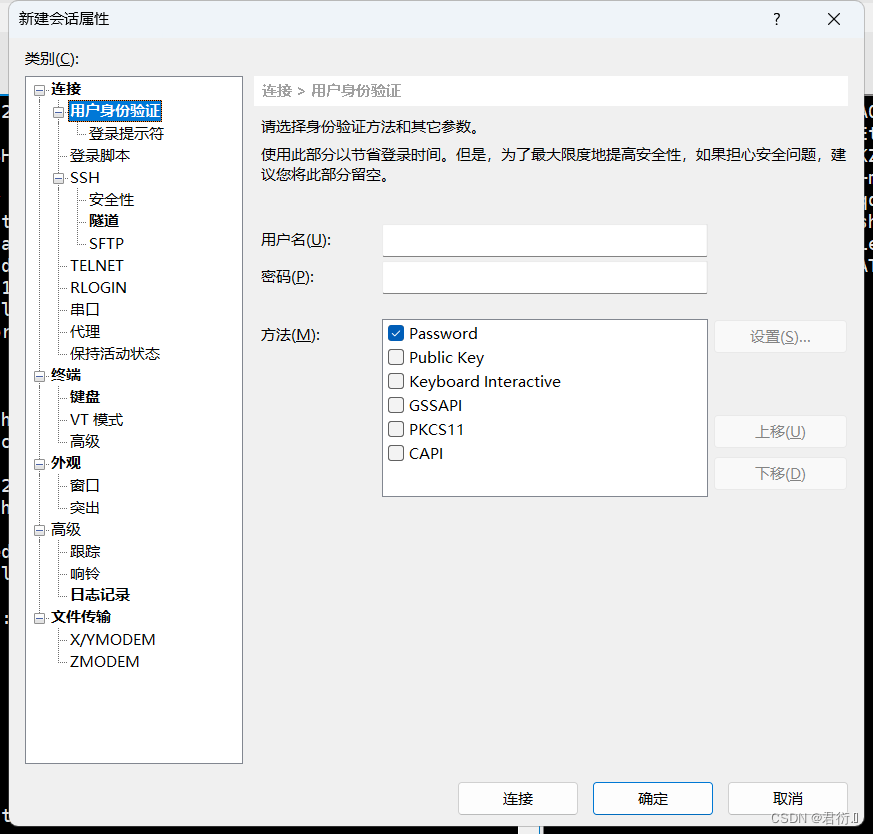

5、xshell中新建会话:

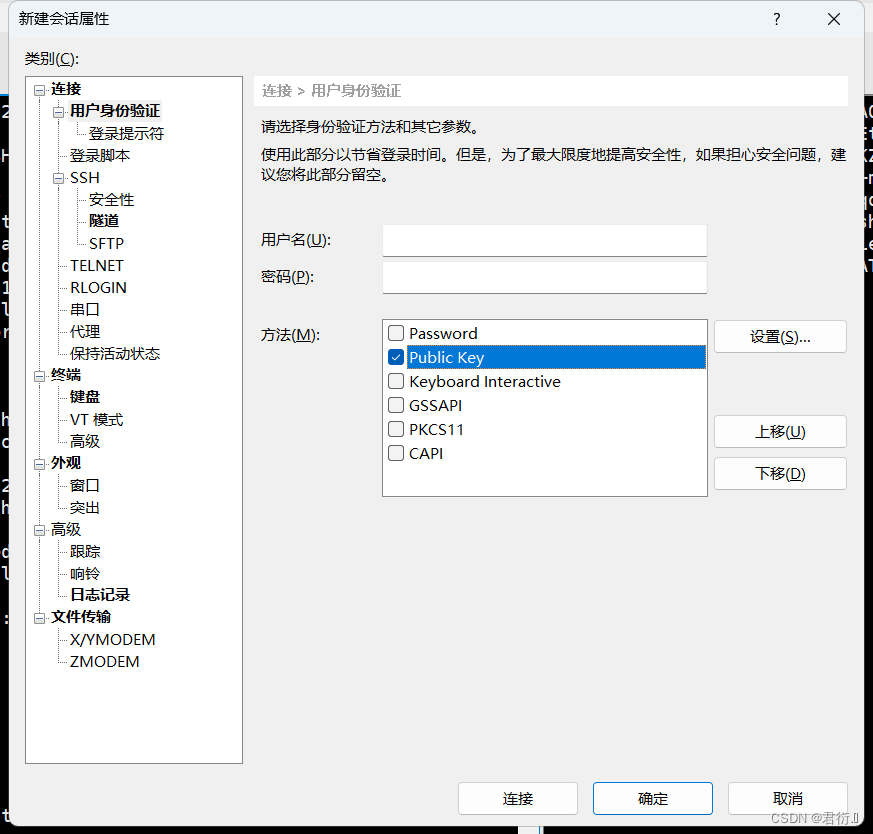

6、点击用户身份验证,选择Public Key 方式验证登录,点击连接

7、设置以什么身份登录:

8、输入密钥密码

9、测试

免密配置成功。

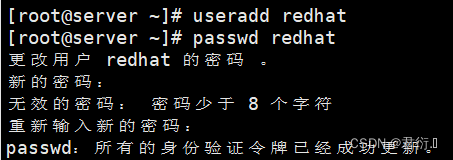

七、练习

练习要求: 配置ssh免密登陆,能够实现客户端主机通过服务器端的redhat账户进行基于公钥验证方式的远程连接

实现步骤:

- 1、添加redhat用户

[root ~]# useradd redhat

[root ~]# passwd redhat

更改用户 redhat 的密码 。

新的密码:

无效的密码: 密码少于 8 个字符

重新输入新的密码:

passwd:所有的身份验证令牌已经成功更新。

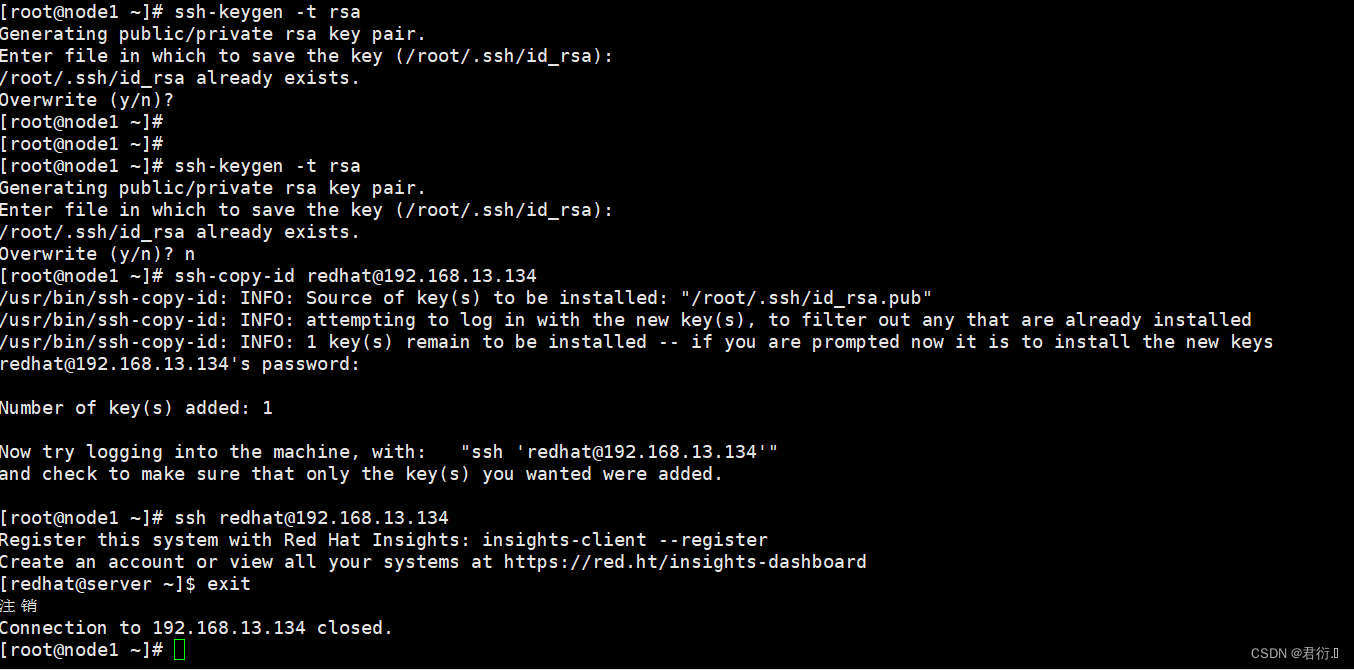

- 2、生成密钥对

[root ~]# ssh-keygen -t rsa

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa):

/root/.ssh/id_rsa already exists.

Overwrite (y/n)? n

[root ~]#

- 3、上传

[root ~]# ssh-copy-id redhat.168.13.134

/usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "/root/.ssh/id_rsa.pub"

/usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed

/usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys

redhat.168.13.134's password:

Number of key(s) added: 1

Now try logging into the machine, with: "ssh 'redhat@192.168.13.134'"

and check to make sure that only the key(s) you wanted were added.

[root ~]#

- 4、测试

[root ~]# ssh redhat.168.13.134

Register this system with Red Hat Insights: insights-client --register

Create an account or view all your systems at https://red.ht/insights-dashboard

[redhat ~]$ exit

注销

Connection to 192.168.13.134 closed.

[root ~]#

练习结束。

1958

1958

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?