目录

一.内容

在Kali中利用漏洞注入内容需要一定的专业知识和技能。以下是一些可能的步骤,但请注意,这些步骤仅用于合法的研究和测试目的,不应用于非法活动:

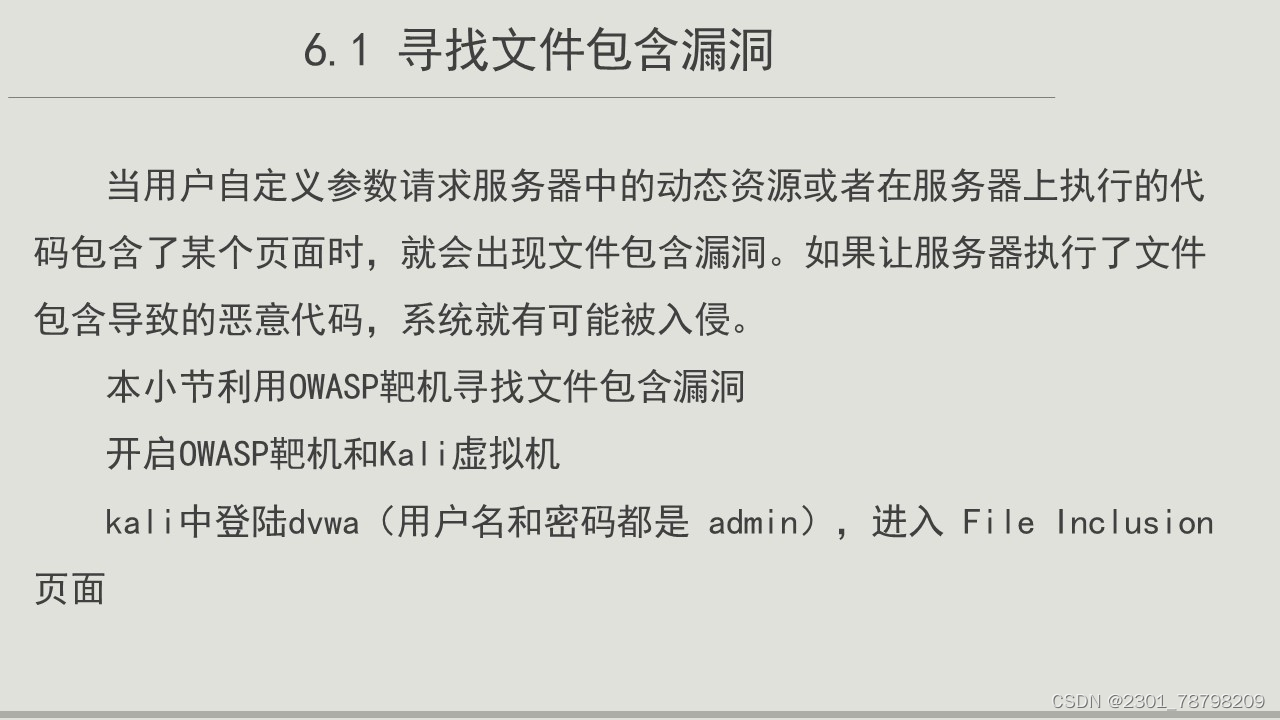

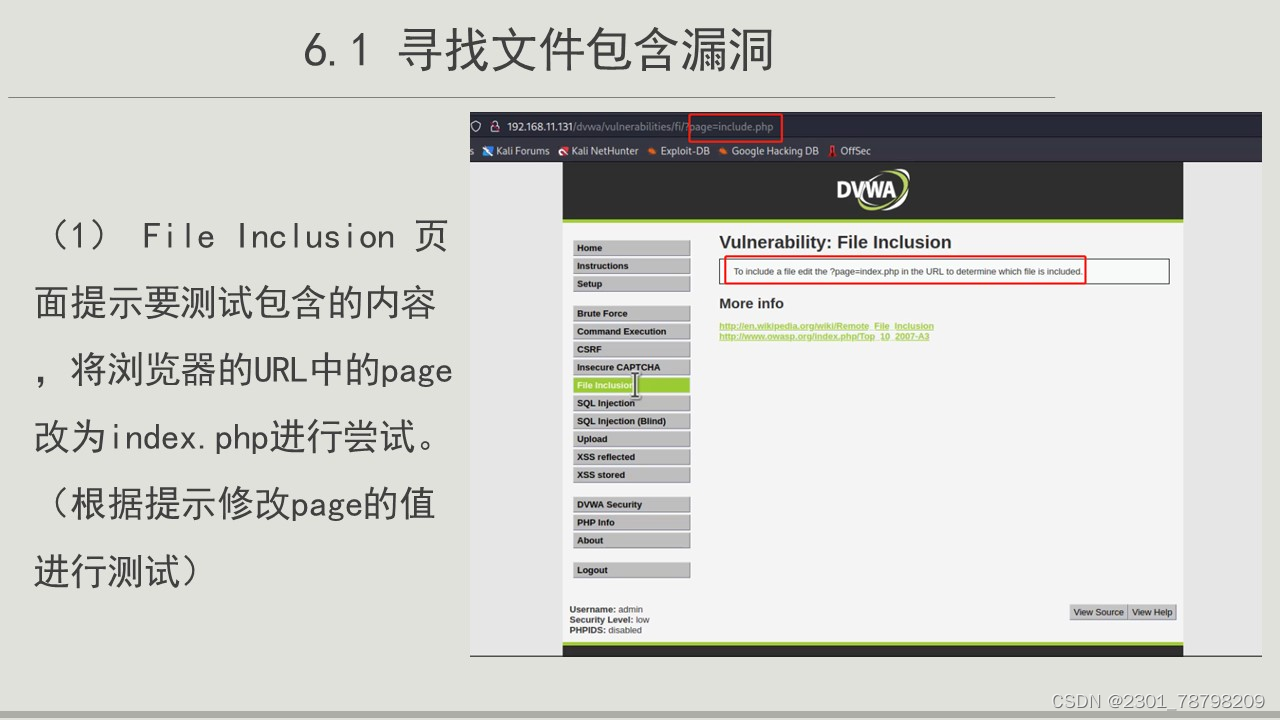

确定目标:选择一个具有漏洞的目标网站或系统进行测试。确保你具有足够的权限和访问权限来执行注入攻击。

收集信息:对目标进行详细的研究,收集有关目标的信息,包括目标使用的编程语言、版本、功能等。

识别漏洞:利用各种工具和技术,如端口扫描、指纹识别等,识别目标上的漏洞。

测试漏洞:利用发现的漏洞进行测试,尝试注入恶意代码。这可能需要对目标进行逐步渗透,并不断测试不同的注入技术。

利用漏洞:一旦成功注入恶意代码,就可以利用漏洞进行攻击,获取目标系统的控制权或获取敏感信息。

请注意,这些步骤是非常危险的行为,可能会导致法律后果和严重的网络安全问题。只有在授权的情况下才能进行此类活动,并且必须遵守适用的法律和道德规定。如果您对网络安全有任何疑问或需要指导,请咨询专业的网络安全专家或组织。

二.目的

在Kali中利用漏洞注入的目的通常是为了获取目标系统的访问权限,或者在目标系统上执行恶意代码。通过漏洞注入,攻击者可以在目标系统上执行各种操作,包括窃取敏感信息、破坏目标系统、进行恶意广告或垃圾邮件攻击等。在某些情况下,攻击者还可能利用漏洞注入来安装恶意软件或进行其他形式的网络犯罪活动。因此,对漏洞注入的防御和防范是非常重要的网络安全问题。

三.总结

Kali是一种流行的Linux发行版,被广泛用于网络安全测试和渗透测试。利用漏洞注入是Kali中的一个重要功能,它可以帮助安全专业人员评估目标系统的安全性,发现漏洞并测试攻击。

利用漏洞注入的目的是通过模拟恶意攻击,发现目标系统中的漏洞,并提供修复建议来增强网络安全。这种攻击通常涉及利用目标系统中的漏洞,注入恶意代码并获取对目标系统的控制权。

在Kali中利用漏洞注入需要一定的专业知识和技能,并且必须遵守适用的法律和道德规定。如果您在进行网络安全测试或渗透测试时需要使用Kali或其他工具,请确保您已经获得了合法的授权,并且仅对授权的目标进行测试。同时,也要注意保护您的隐私和安全,避免滥用漏洞注入技术。

1073

1073

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?