1、墨者学院---浏览器信息伪造

题目:

点开后发现电脑浏览器无法访问

那我们尝试抓包,修改包 UA 头,改成下面内容

Mozilla/5.0 (iPhone; CPU iPhone OS 9_3_2 like Mac OS X) AppleWebKit/601.1.46 (KHTML, like Gecko) Mobile/13F69 MicroMessenger/6.6.1 NetType/2G

浏览相关文章:

微信6.0内嵌浏览器User-Agent字符串增加了NetType字段_微信内置浏览器的useagent信息-CSDN博客

mozhea47de6cf3cd08dbddaaacc7d178

2、墨者学院---投票常见漏洞分析溯源

记住靶场的 IP 和 端口

打开 Burp 进行抓包

进来后打开代理 IP,然后点投票抓包

修改 UA:

Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/57.0.2987.98 MicroMessenger/6.0NetType/2G

在 id=6 上面添加

X-Forwarded-For:10.1.0.1

ip 末尾的 .0.1 要改成变量,当然了,不一定是 10.1.0.1,其他地址也可以,目的是改变 ip 地址实现无限投票

配置完成后点击 开始攻击

这样就完成了

当然上面是手动输入还有一直方法,就是在不知道端口的情况下,这个方法同样可以用来刷评论的赞,不过还有看该网站是否存在逻辑漏洞

下面就举个刷赞的例子

目前是两个赞,打开代理,开始抓包

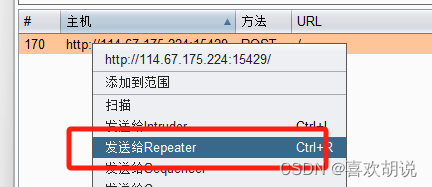

右键

打开 测试器 添加 XFF 头,IP 地址任意改,最后两个添加 § ,使其成为变量

修改配置信息

开始爆破

等待

最后的结果

当然,并不是所有的网站都可以,需要该网站存在该逻辑漏洞,原理:没有检测来源,所以导致随便改ip来源,他是通过检测 ip 来限制刷赞次数的,我们利用 bp 修改 ip 来源来实现不同 ip 点赞。

这里就不需要伪造客户端了,因为都是用浏览器去浏览,原来那个就可以了

3、bugku---程序员本地网站

进入靶场

网页提示从本地访问,那就要用到 XFF 了,打开 burp,打开代理,访问网站抓包

添加 XFF 头

点击发送,然后看响应内容

得到 flag

4、bugku---本地管理员

进入靶场

查看源代码,往后拉,发现 base64 编码过的数据

解码得到

猜测是用户密码,由于是管理员,我们猜测用户为 admin,登录后提示用本地管理员登录

那我们就抓包,用 XFF 伪造本地登录

添加 X-Forwarded-For:127.0.0.1 然后发送,看响应内容,得到flag

6894

6894

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?