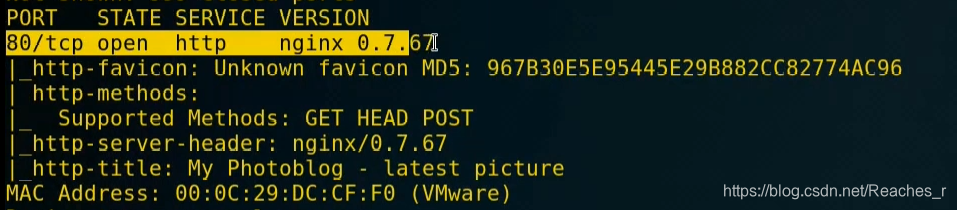

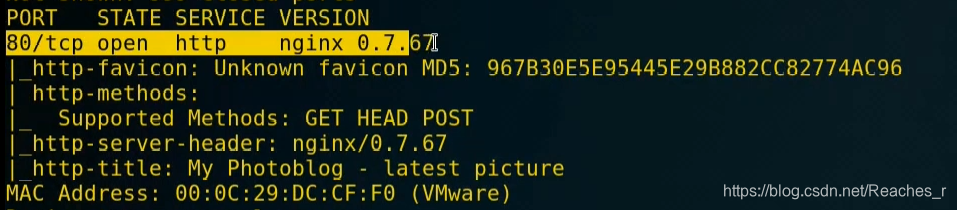

1.扫描目标IP发现只开了80http服务

2.进去有个登录界面,考虑sql注入得到账户密码

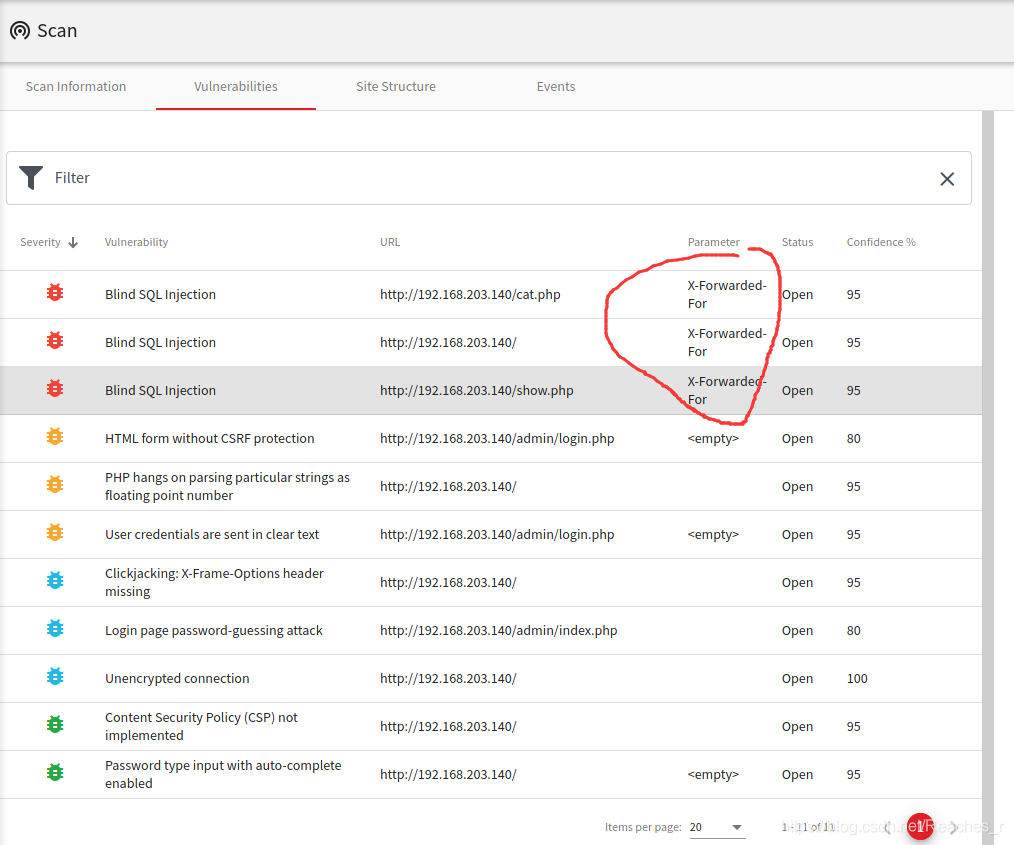

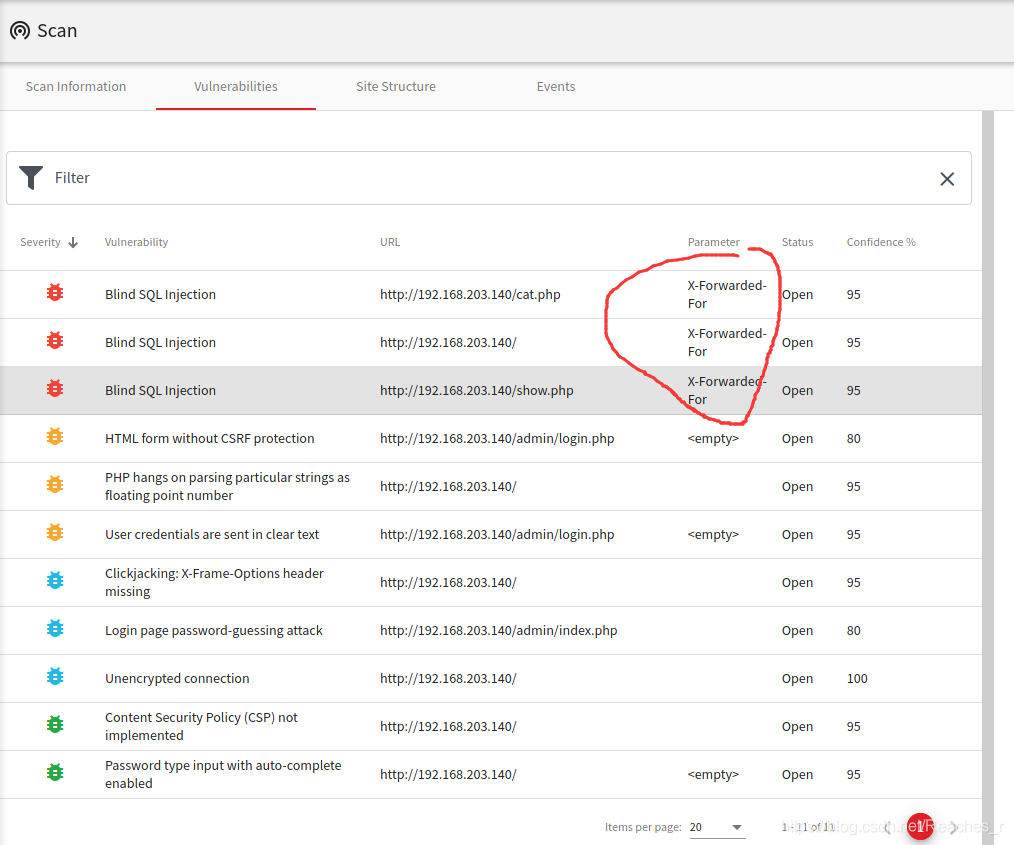

3.启动AWVS(Acunetix Web Vulnarability Scanner)添加目标,扫描发现存在X-Forwarded-For注入漏洞

4.使用sqlmap注入攻击(--batch表示自动回应询问)

(1)得到数据库名

(2)同理得到表名、列名,暴力破解出账户密码

5.登录后台,上传webshell,控制目标,具体步骤参考前面的文章。

5.登录后台,上传webshell,控制目标,具体步骤参考前面的文章。

1.扫描目标IP发现只开了80http服务

2.进去有个登录界面,考虑sql注入得到账户密码

3.启动AWVS(Acunetix Web Vulnarability Scanner)添加目标,扫描发现存在X-Forwarded-For注入漏洞

4.使用sqlmap注入攻击(--batch表示自动回应询问)

(1)得到数据库名

(2)同理得到表名、列名,暴力破解出账户密码

5.登录后台,上传webshell,控制目标,具体步骤参考前面的文章。

5.登录后台,上传webshell,控制目标,具体步骤参考前面的文章。

671

671

4631

4631

921

921

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?