本文由掌控安全学院 - zxl2605 投稿

一次在fofa上通过学习的fofa语句进行查询,无意中查询到了一个网址

其登录界面如下:

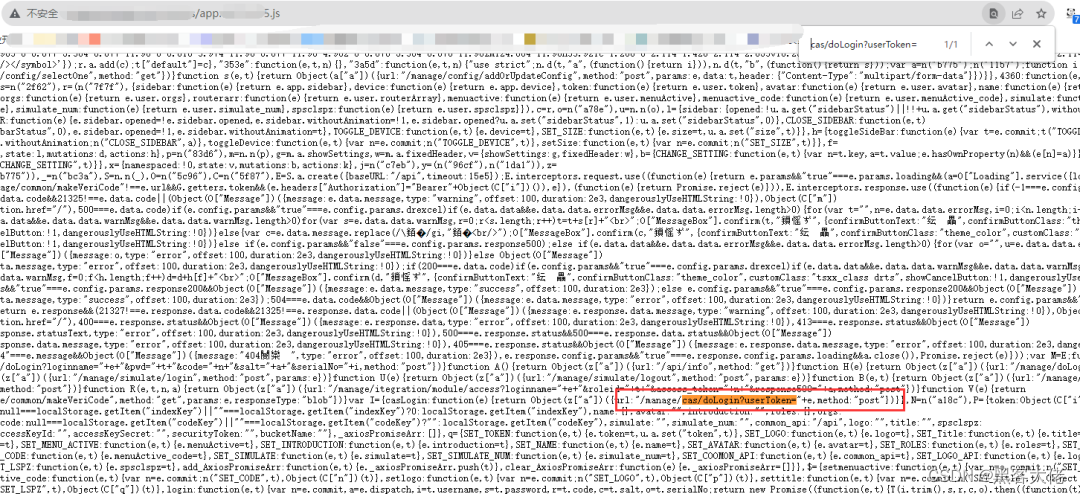

使用浏览器的F12打开开发者工具,查看JS寻找接口:

从JS代码中查询到一处接口如下:

发现是以post方式请求的,通过构造数据包:

/manage/cas/doLogin?userToken=,拼接上在该学校查询到的学号,发现并不能获取到信息。

于是仔细的观察,发现有个api路径为 :"url":"/api/xxx"

就有了将api拼接到路径的想法:

/api/manage/cas/doLogin?userToken=学号

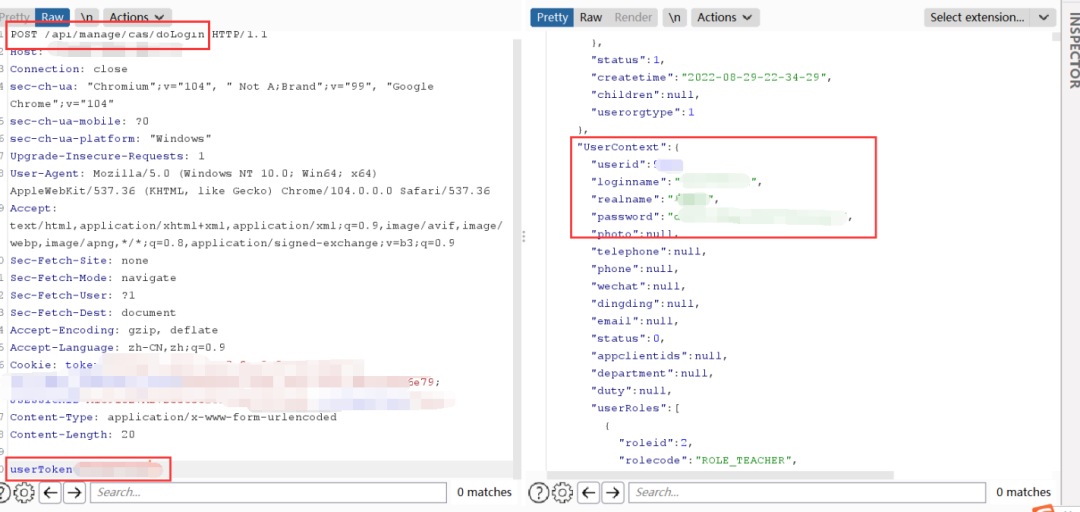

【注意,这里是post传参方式】访问:

果然,成功获取到账号密码,通过遍历学号,找到管理员的账号,密码信息。

通过获取到的账号密码尝试登录:

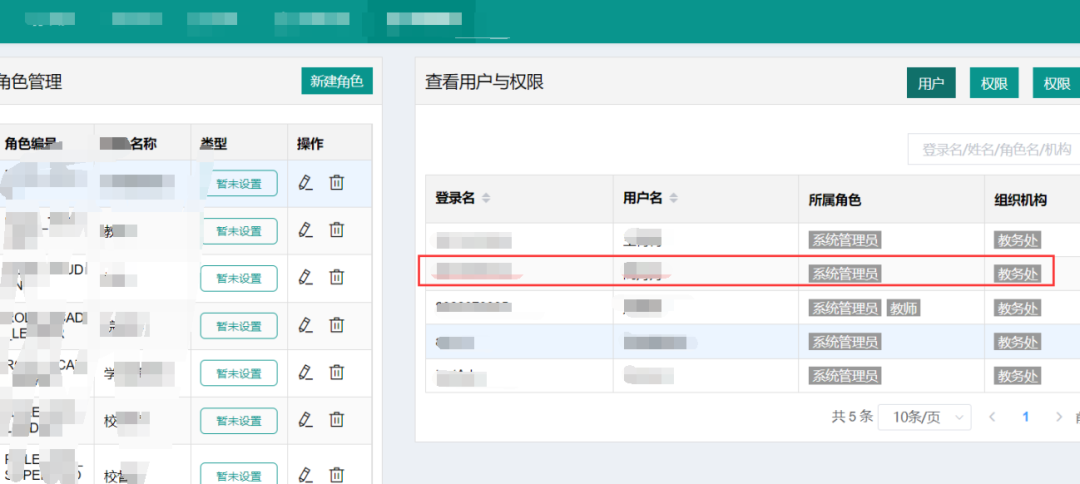

进来继续寻找是否有其他漏洞,果然,又让我找到了!!!

寻到另一处接口未授权/login/caslogin?userToken= 这次通过修改userToken的值,可以直接进行越权!

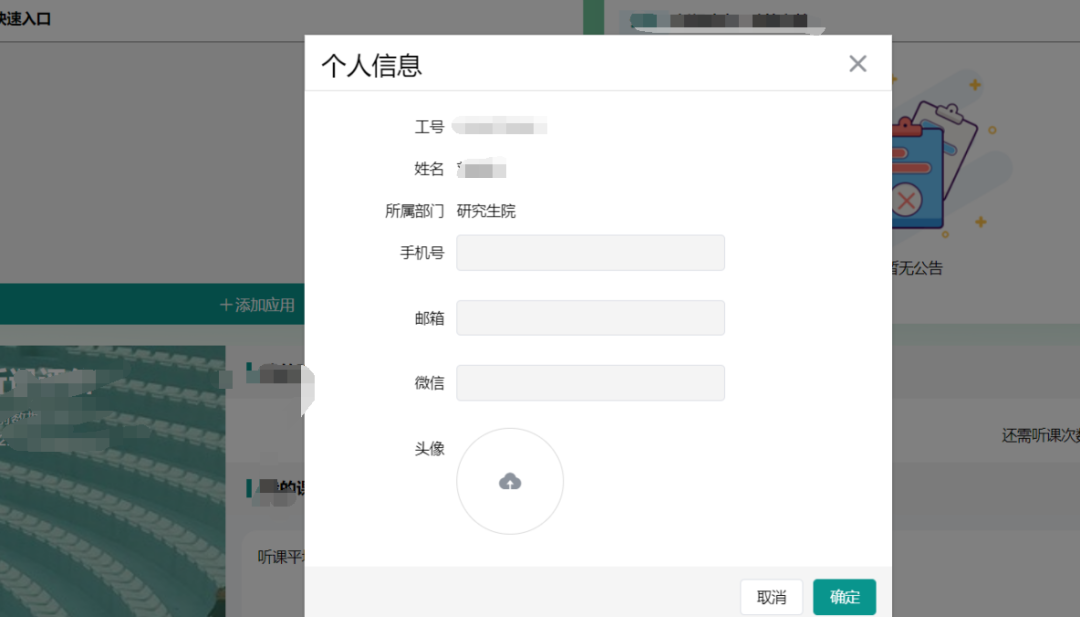

通过 userToken=学号 ,直接跳转到用户信息处

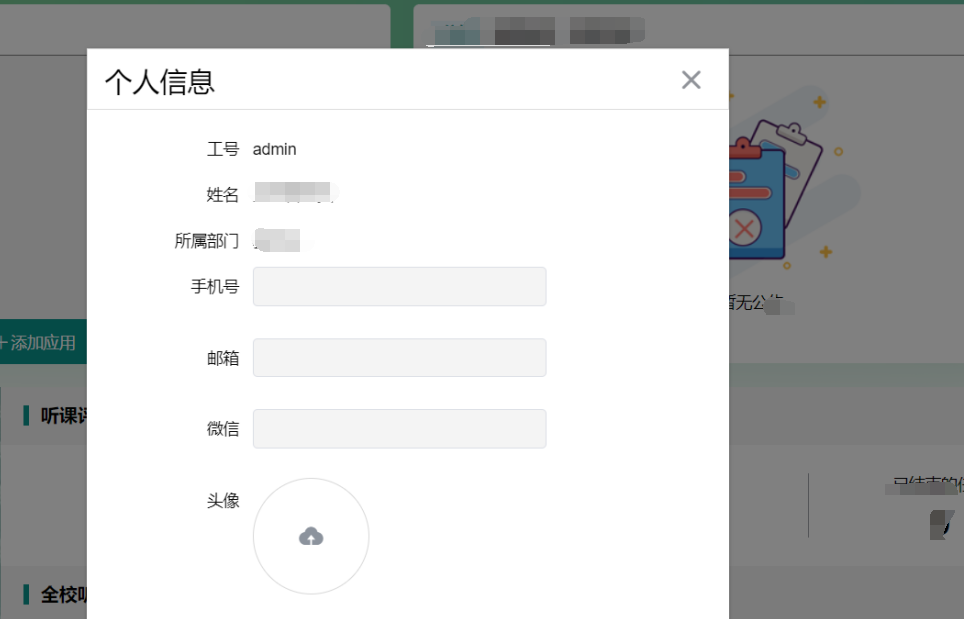

通过 userToken=admin ,跳转到管理员信息处

很nice!收获颇丰

申明:本文所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

免费领取安全学习资料包!

渗透工具

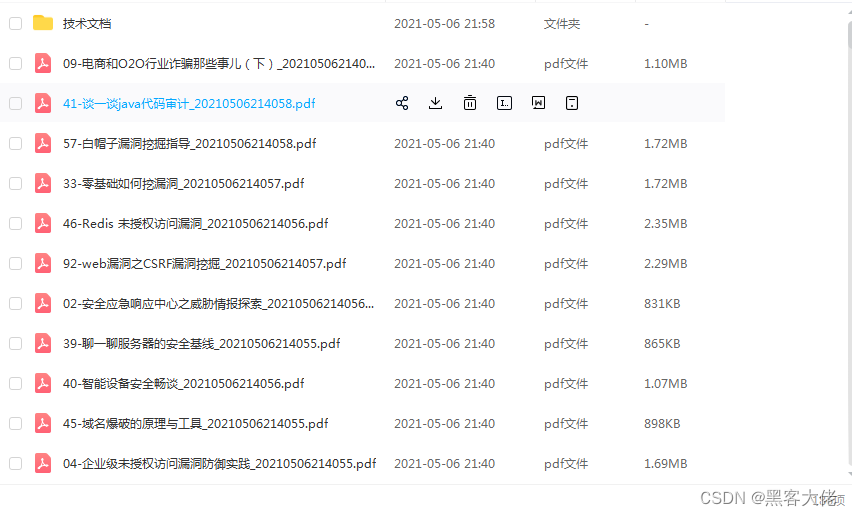

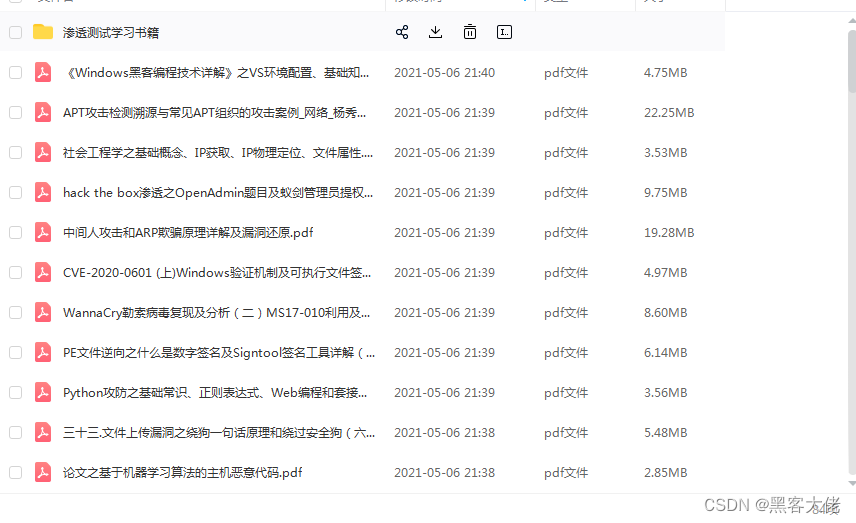

技术文档、书籍

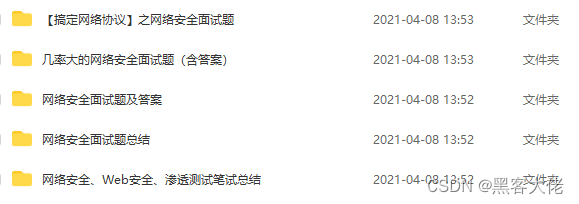

面试题

帮助你在面试中脱颖而出

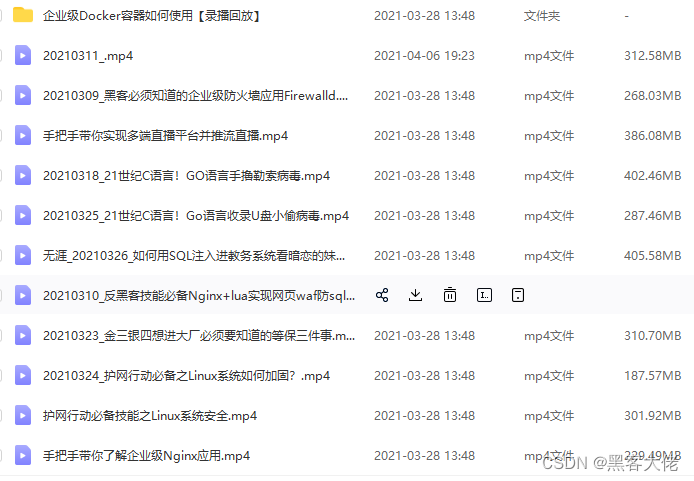

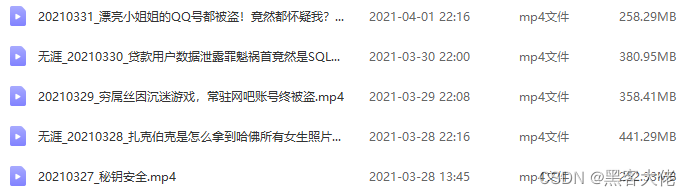

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

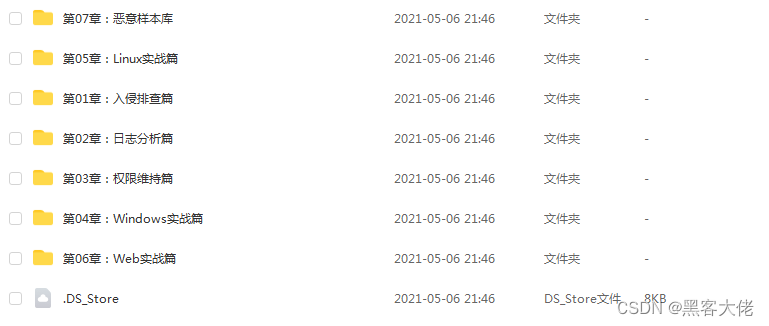

应急响应笔记

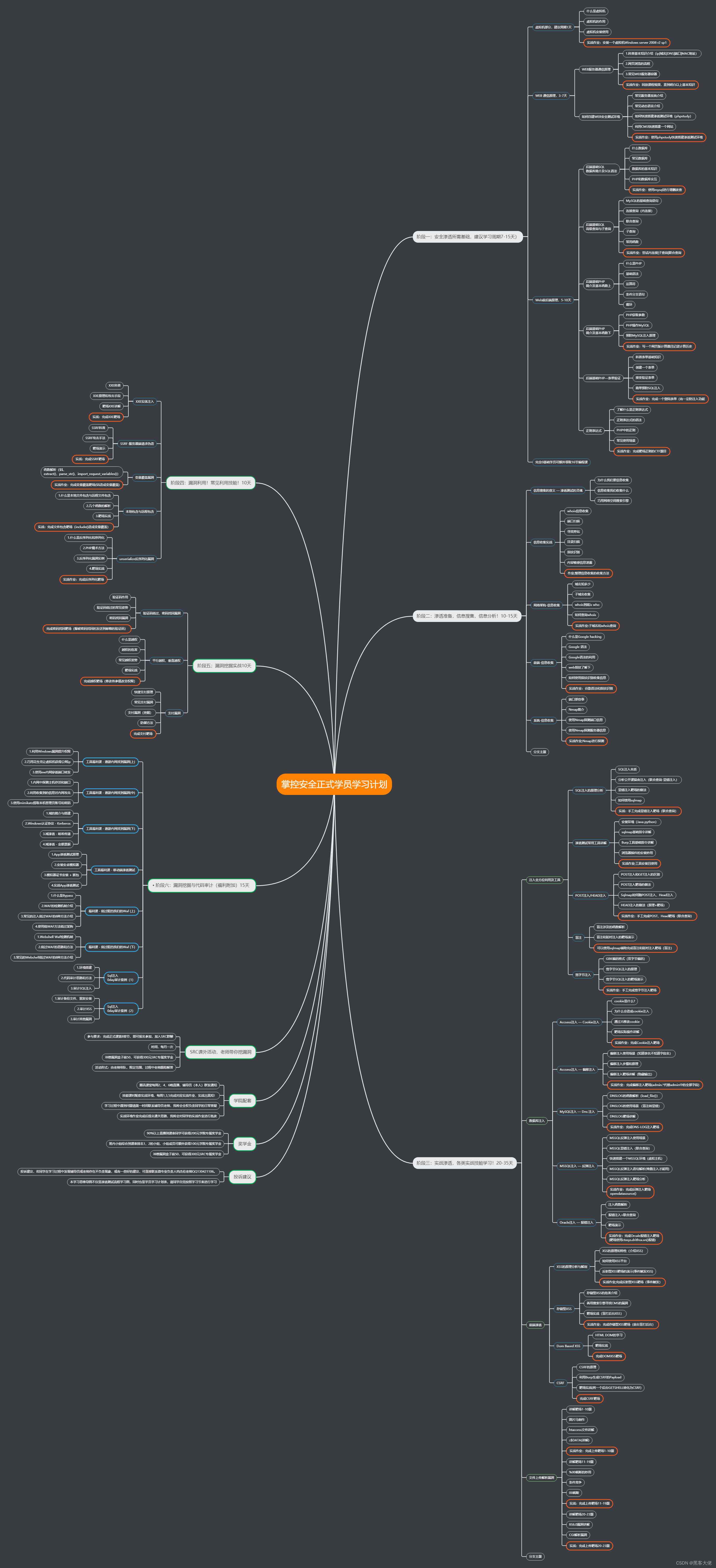

学习路线

2126

2126

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?