volatility常用命令

查看volatility已安装的profile和插件

volatility --info

当我们拿到一个内存文件镜像的时候,一般来说我们应该先用 imageinfo,查看镜像的信息

imageinfo 查看系统摘要信息

-f 指定一个镜像文件

volatility -f imageinfo

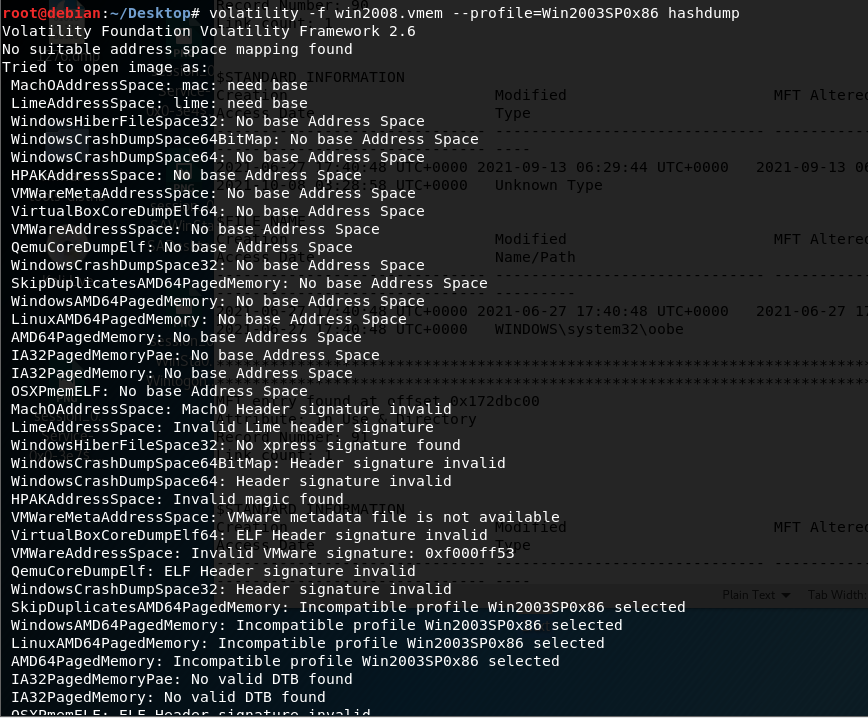

hashdump 查看用户名和密码

volatility -f --profile= hashdump

需要提前指定系统,就是从 Suggested Profile(s)中得到的几个系统版本中选取一个,有的选了没用,就换下一个,例如

然后我们换一个,就可以看到经过hash的密码,这里用的是windows的一种hash算法,并不是md5,随后破解就可以了

pslist 直接列出运行的进程

volatility -f --profile= pslist

psxview 查看隐藏进程

volatility -f --profile= psxview

netscan 查看网络连接状态

volatility -f --profile= netscan

有的时候netscan用了没反应,但是能用connscan

connscan查看网络连接状态

volatility -f --profile= connscan

connections 检索已建立的网络连接状态

volatility -f --profile= connections

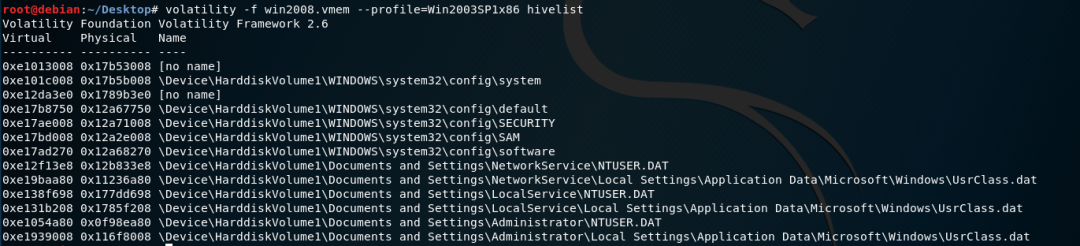

hivelist 列出注册表信息

volatility -f --profile= hivelist

cmdline/cmdscan 提取内存中保留的cmd命令使用情况

volatility -f --profile= cmdline

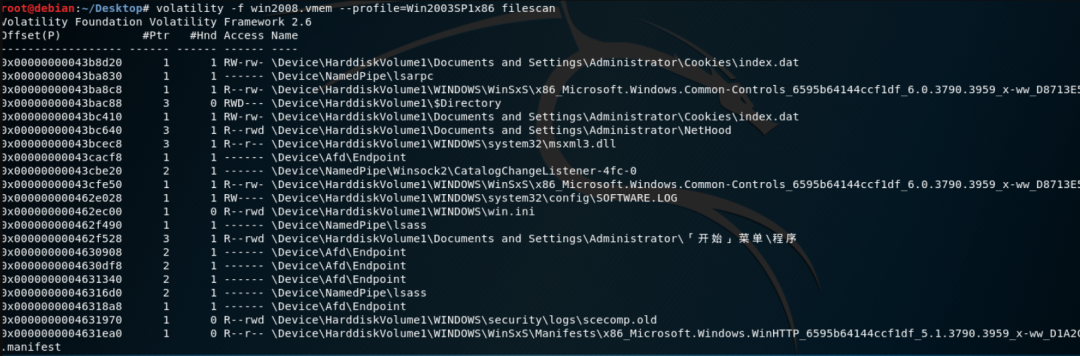

filescan 扫描内存中的文件

volatility -f --profile= filescan

但是这样扫描得到的东西太多太杂乱,我们可以使用 grep 来筛选:

例如我们要找jpg图片,就在最后加一个 | grep “JPG”volatility -f --profile= filescan | grep "JPG"

dumpfiles 将内存文件提取出来

dumpfiles:

-Q 指定文件的16进制地址

-D 要存储的位置

./就是存储到当前目录下

volatility -f --profile= dumpfile -Q -D ./volatility -f win2008.vmem --profile=Win2003SP1x86 dumpfiles -Q 0x0000000004643848 -D ./

然后我们点开图片,发现确实是我们刚才画的图片

screenshot —dump-dir=./

查看桌面截图并存储到当前目录下volatility -f win2008.vmem --profile=Win2003SP1x86 screenshot --dump-dir=./

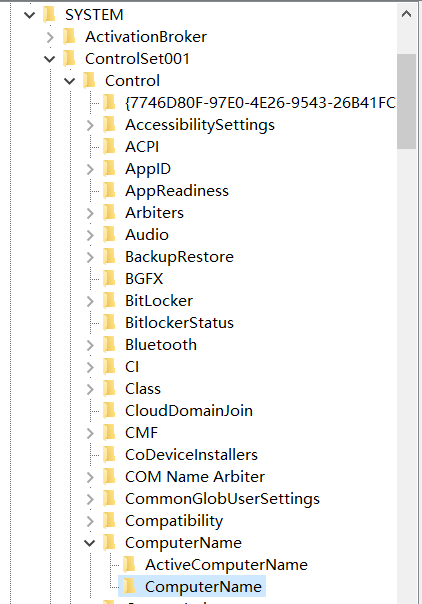

printkey -K "ControlSet001\Control\ComputerName\ComputerName" 查看当前主机名

原理是从注册表的system往下找,找到主机名volatility -f win2008.vmem --profile=Win2003SP1x86 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

printkey -K "SAM\Domains\Account\Ueers\Names" 查看系统用户名

volatility -f win2008.vmem —profile=Win2003SP1x86 printkey -K "SAM\Domains\Account\Ueers\Names"

printkey -K 指定的是注册表的路径,查看主机名那个是从:HKEY_LOCAL_MACHINE\SYSTEM\下开始的,而用户名又是从HKEY_LOCAL_MACHINE\SAM\下开始的这个地方

memdump -p -D ./ 将进程程序提取出来

volatility -f win2008.vmem --profile=Win2003SP1x86 memdump -p 1152 -D ./

consoles 抓取控制台下执行的命令以及回显数据

mftparser 抓取删除的文件

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

本文详细介绍了volatility工具在内存分析中的各种功能,包括查看系统信息、用户密码、进程列表、网络连接、注册表数据、命令历史、文件扫描和内存提取等,强调其在信息安全领域的应用,但必须遵守安全原则和法律法规。

本文详细介绍了volatility工具在内存分析中的各种功能,包括查看系统信息、用户密码、进程列表、网络连接、注册表数据、命令历史、文件扫描和内存提取等,强调其在信息安全领域的应用,但必须遵守安全原则和法律法规。

2088

2088

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?