笔者专项练习服务器的一套题,所以只对检材3,5进行了分析

这一套题的服务器是站库分离的,意思是我们需要把网站起起来,也要把数据库起起来。网站是很简单的宝塔,只要慢慢读源代码就基本能做完。数据库镜像需要raid重组才能得到,然后我们连数据库,进后台,这套题就做的差不多了。

检材二指向的是113的服务器,所以对113服务器(检材3的web3)分析即可

22、23一道是算hash,一道是检材二跑出来的,不再分析

24 嫌疑人架设网站使用了宝塔面板,请问面板的登陆用户名为:

网卡写了静态ip,就要改虚拟机的网卡为110网段,不使用dhcp

可以用finalshell连,Bt 14

25 请分析用于重置宝塔面板密码的函数名为

cd /www/server/panel进入面板目录,找到tools.py

26 请分析宝塔面板登陆密码的加密方式所使用的哈希算法为

MD5

27 请分析宝塔面板对于其默认用户的密码一共执行了几次上题中的哈希算法

自己用了一次,外面用的是public类里头的password_salt函数

找到public类,发现这个函数用了两次MD5,一共三次

28 请分析当前宝塔面板密码加密过程中所使用的salt值为【区分大小写】

在刚刚那道题的上面,我们就能发现盐值是从数据库中调用的

因为调用了M函数,那就找M,发现用的是data/default.db

29 请分析该服务器,网站源代码所在的绝对路径为

30 请分析,网站所使用的数据库位于IP为()的服务器上(请使用该IP解压检材五,并重构网站)【标准格式:111.111.111.111】

先进根目录/app,发现有一个数据库相关的php,找到地址

31 请分析,数据库的登陆密码为【区分大小写】

见上图

32 请尝试重构该网站,并指出,该网站的后台管理界面的入口为【标准格式:/web】

如果我们直接访问,因为站库分离而我们没有起数据库,没有办法重构网站,所以我们要根据上面的提示的检材五先弄好数据库

用之前得到的21题的ip+CAB2021作为密码挂载检材5,得到三个dd

FTK挂载3个dd

用R-studio进行raid重组

创建raid重组,将三个dd拖到右侧检测

创建镜像

挂载得到的镜像,重构成功

连接数据库,找到了后台管理地址

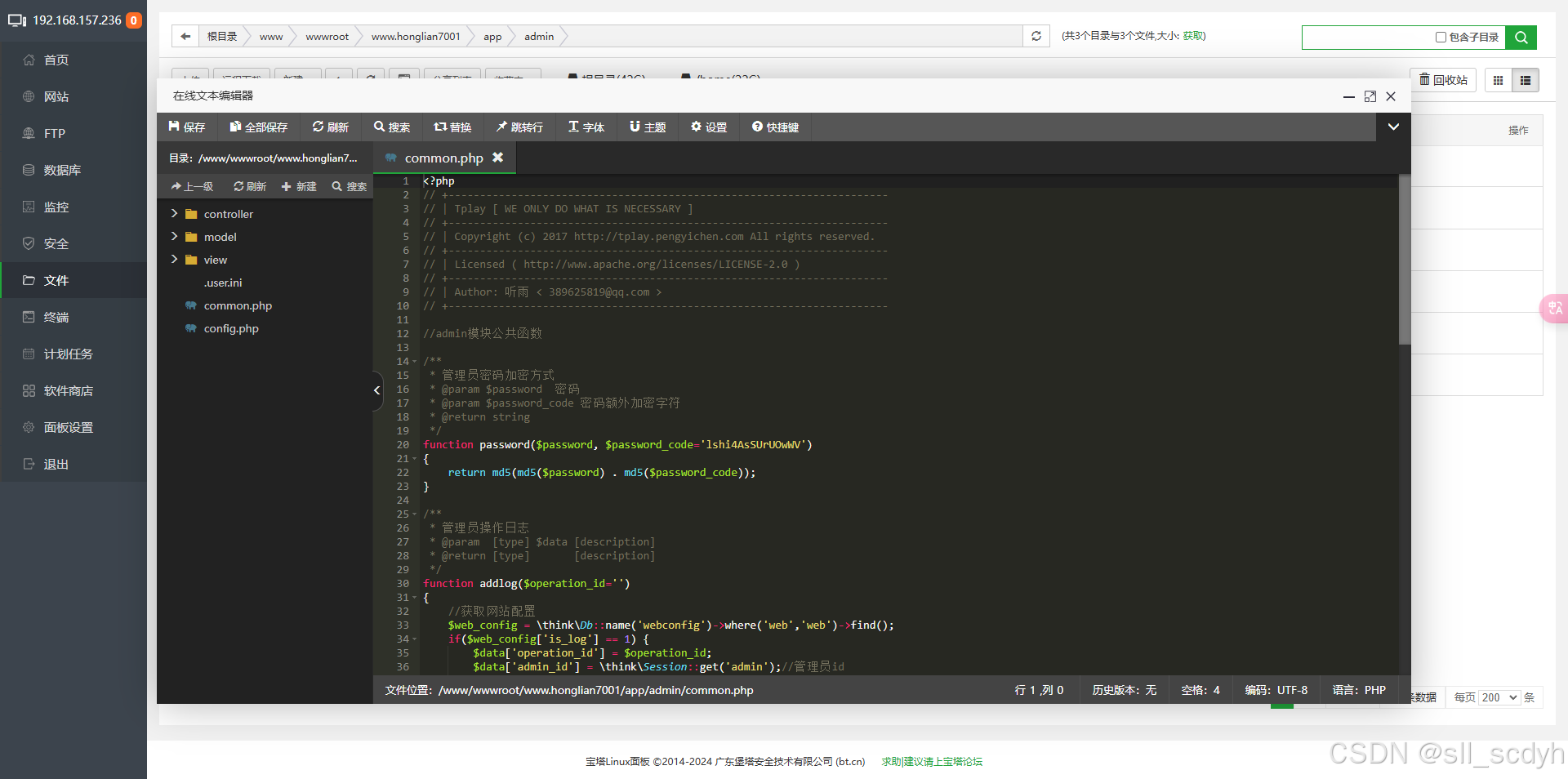

33 已该涉案网站代码中对登录用户的密码做了加密处理。请找出加密算法中的salt值【区分大小写】

34 请分析该网站的管理员用户的密码为:

我这里尝试根据代码反推,但是好像失败了

‘’’

faa356114552e5d48e87d7beb0da610f

a476a9c0eb5c08b3868c02d9973864f4

7f5918fe56f4a01d8b206f6a8aee40f2

cffbb7853766867ded08ca12335e1948

‘’’

只能看登录的日志了,先找到带password的log

找到好几个,试出来是security

35 在对后台账号的密码加密处理过程中,后台一共计算几次哈希值

3次

36 请统计,后台中,一共有多少条设备记录

37 请通过后台确认,本案中受害者的手机号码为

本题需要对照之前的,不再解析

38 请分析,本案中受害者的通讯录一共有多少条记录

同上题

2488

2488

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?