Web渗透

也称为Web应用安全渗透测试,是一种通过模拟黑客攻击来评估Web应用程序安全性的过程。其目的是发现应用程序中的潜在漏洞,以便及时修复,防止黑客利用这些漏洞进行恶意攻击。Web渗透测试可以帮助组织了解自身安全状况,提升安全防护能力。

Web渗透测试的过程通常包括以下几个步骤:

1.信息收集:收集目标Web应用程序的相关信息,如域名、IP地址、服务器类型、开放端口、Web框架等。

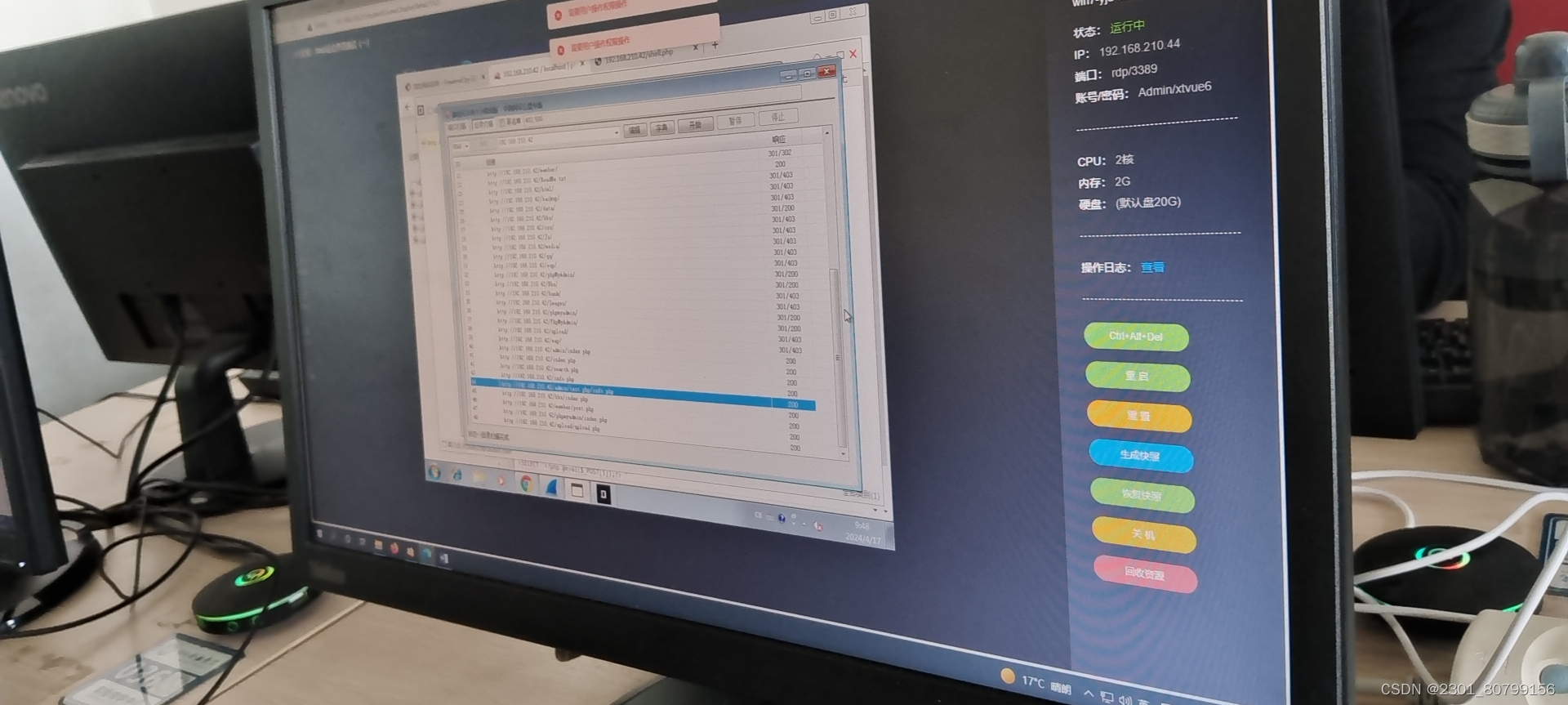

2.漏洞扫描:利用自动化工具对目标进行漏洞扫描,发现可能存在的安全漏洞。

3.漏洞验证:对扫描发现的漏洞进行手工验证,确认漏洞的真实性和可利用性。

4.权限提升:利用已发现的漏洞,尝试获取更高的权限,如管理员权限等。

5.数据窃取:尝试窃取敏感数据,如用户密码、数据库信息等。

6.编写报告:将渗透测试的过程、发现的漏洞、利用漏洞的方式以及修复建议等编写成报告,提交给相关部门。

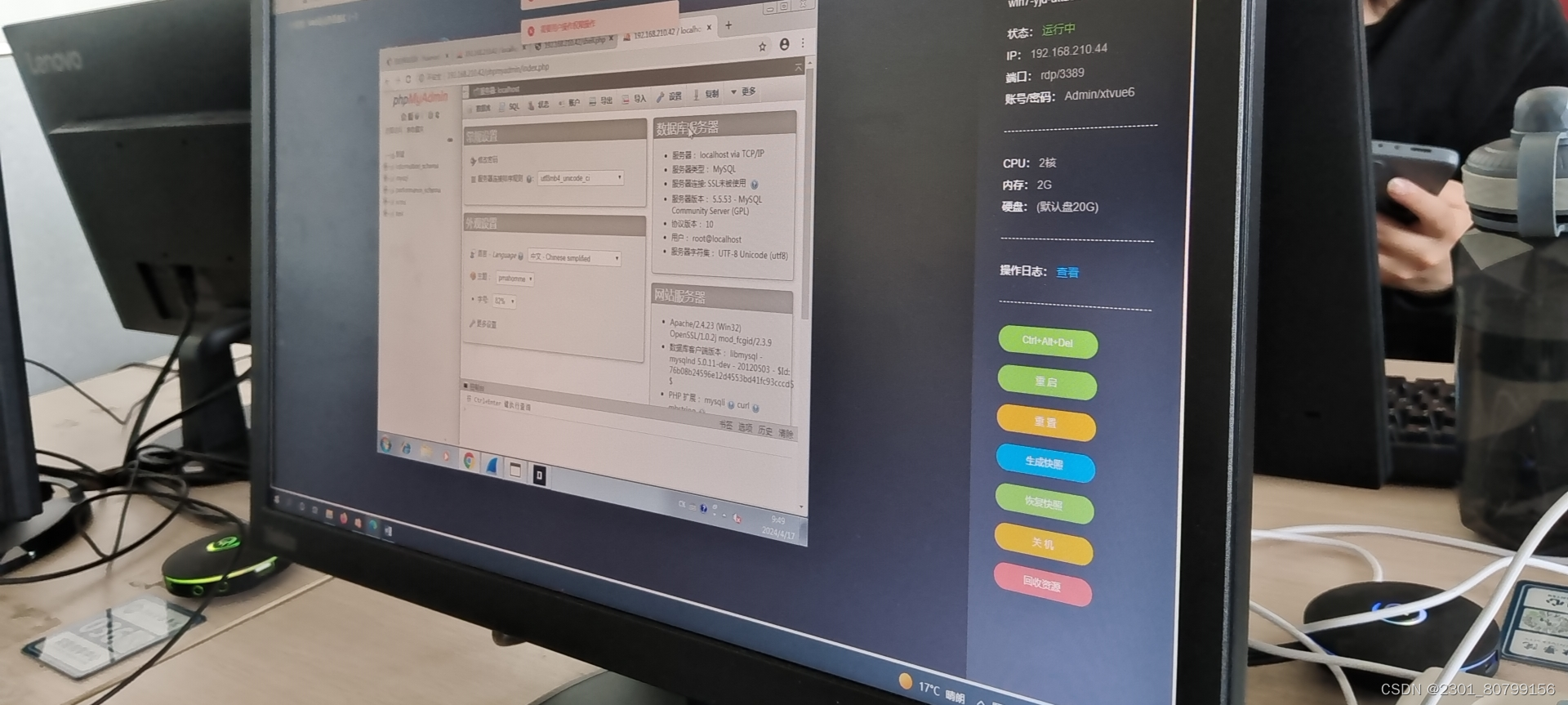

本次实验使用到的工具是 phpMyAdmin

phpMyAdmin 是一个以PHP为基础,以Web-Base方式架构在网站主机上的MySQL的数据库管理工具,让管理者可用Web接口管理MySQL数据库。借由此Web接口可以成为一个简易方式输入繁杂SQL语法的较佳途径,尤其要处理大量资料的汇入及汇出更为方便。其中一个更大的优势在于由于phpMyAdmin跟其他PHP程序一样在网页服务器上执行,但是您可以在任何地方使用这些程序产生的HTML页面,也就是于远端管理MySQL数据库,方便的建立、修改、删除数据库及资料表。也可借由phpMyAdmin建立常用的php语法,方便编写网页时所需要的sql语法正确性。

实验过程:

两机交互,一方开启服务器作为靶机,一方作为攻击者

在攻击机中根据靶机IP地址使用chrome浏览器打开并浏览靶机中架设的网站

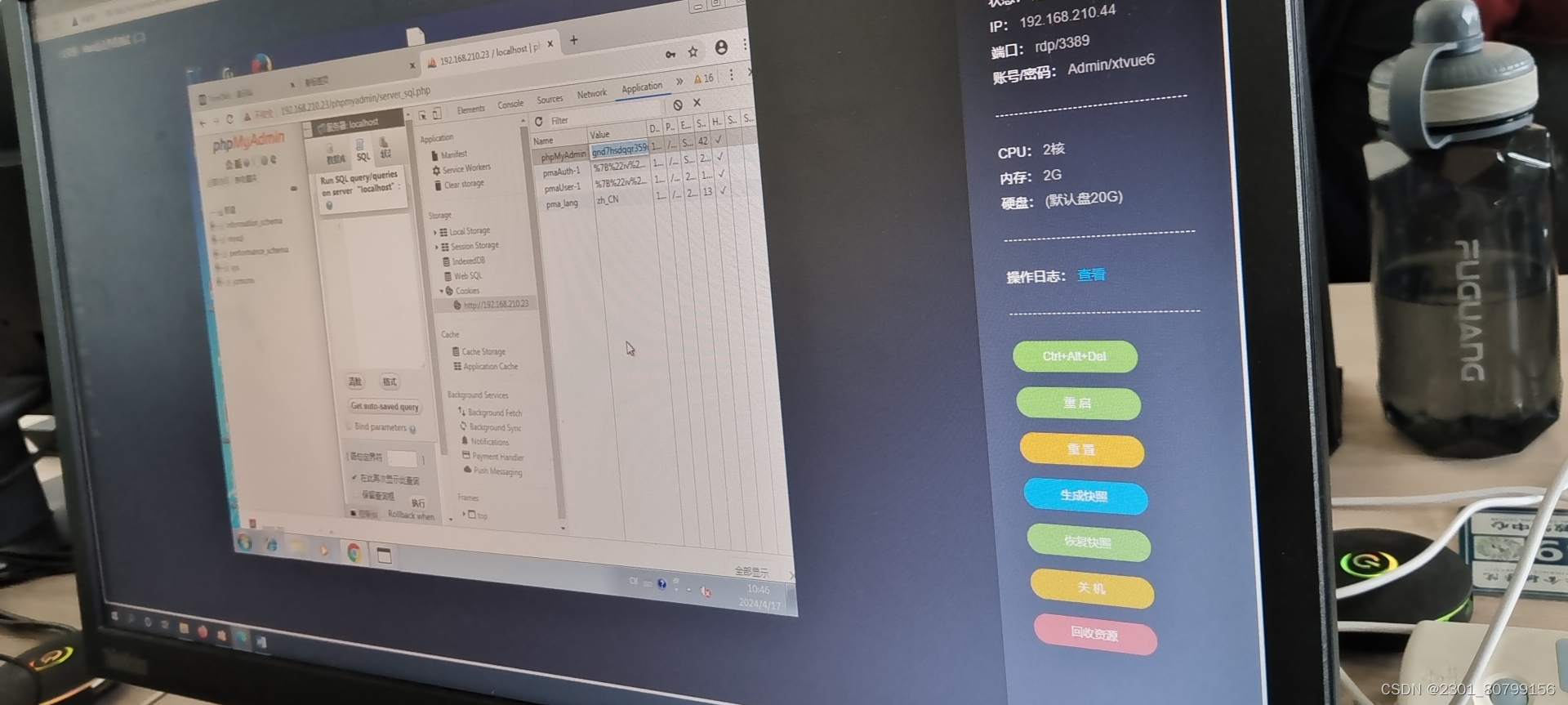

设法进入数据库后台界面

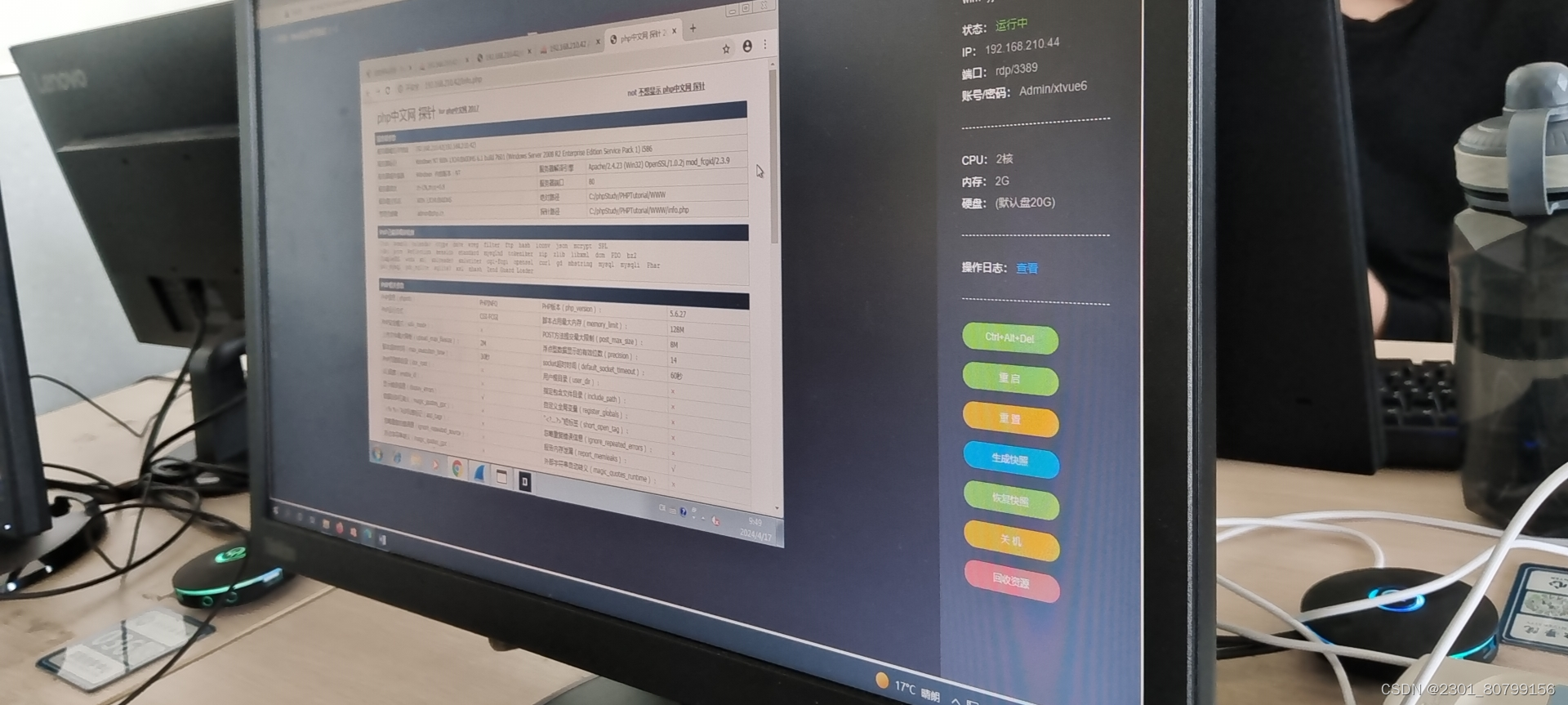

在 sql 处执行“SHOW VARIABLES LIKE 'general%'”查看是否开启日志功能以及日志文件的保存路径。

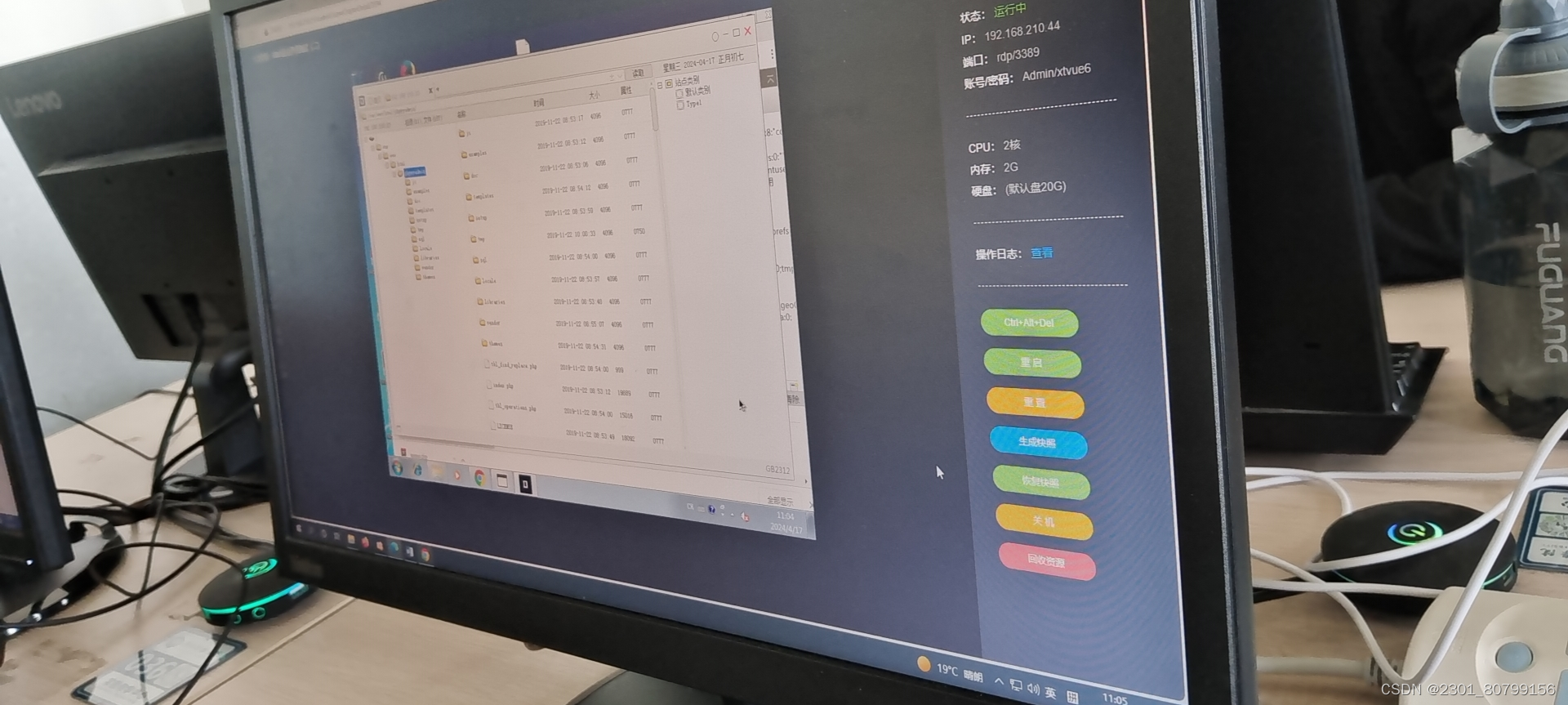

截取网站在服务器中的绝对地址信息

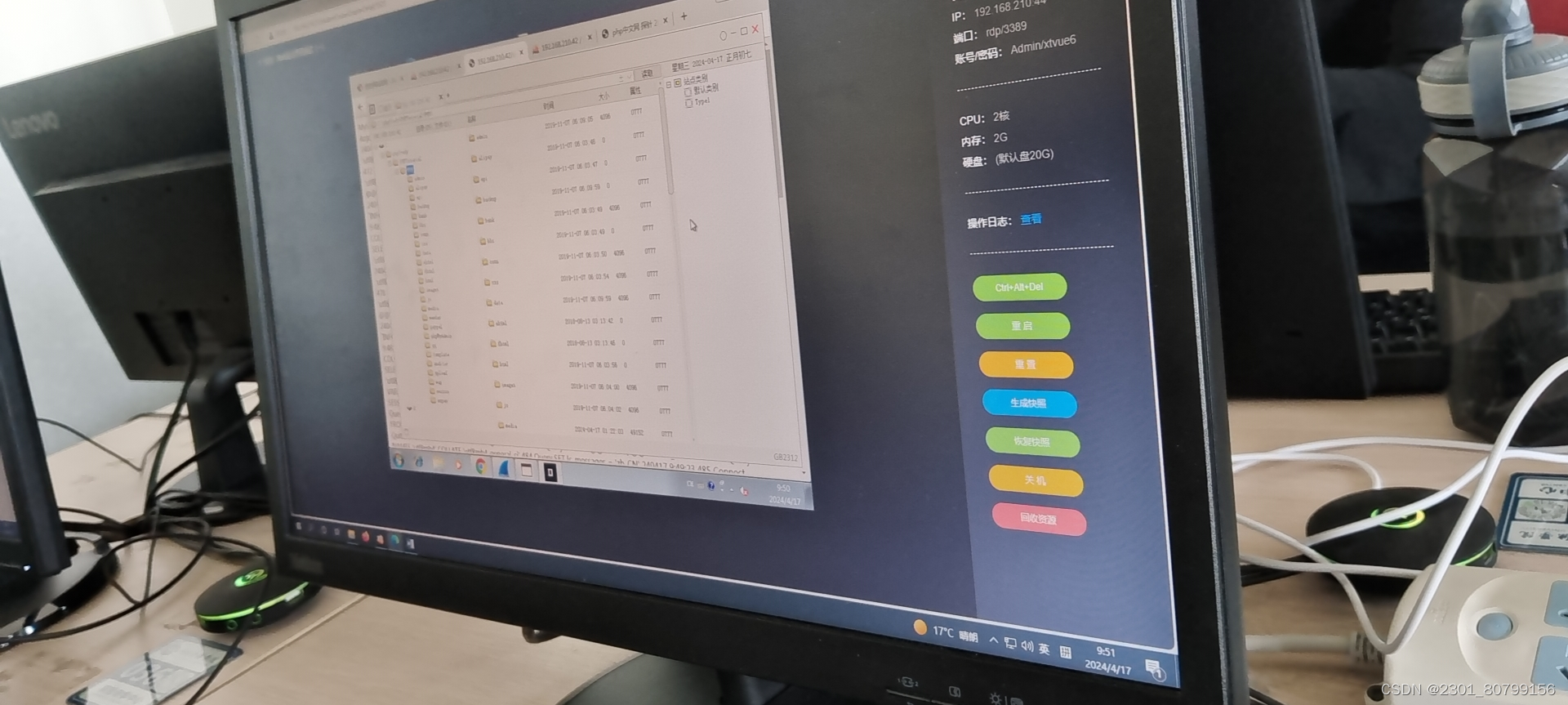

植入木马

et global general_log_file=' C://xxx//xxx//xxx//shell.php';”将日志文件的存储路径改为站点根目录下的 shell.php 文件。

使用webshell工具成功控制服务器

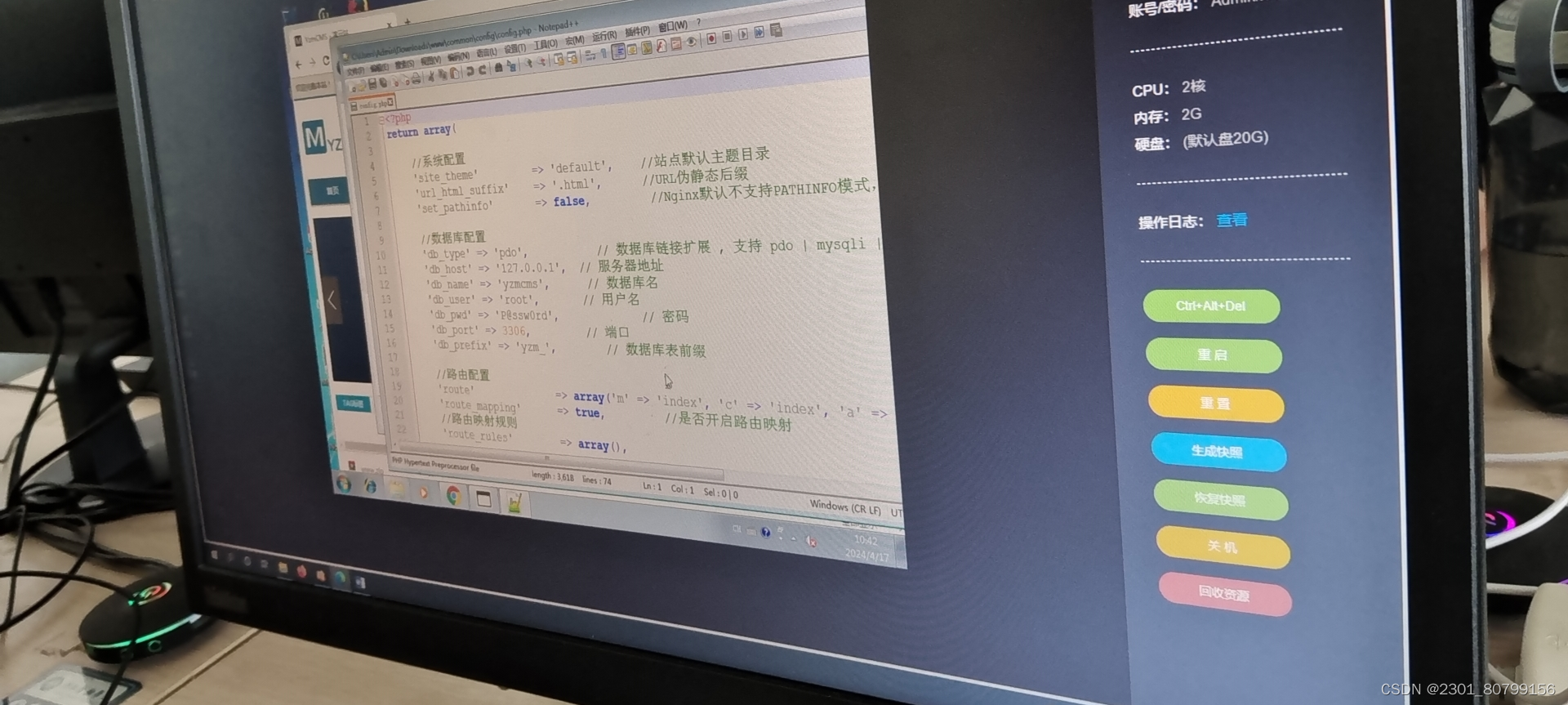

找到网站数据库连接的地址和root密码

获取sessionID

- 根据漏洞利用原理:PHP会自动urldecode一次加百分号的参数,提交%253f(?的urlencode的urlencode)的时候自动转成%3f,满足该版本软件的白名单条件不会被后台滤掉,此时%253f/就会被认为是一个目录,从而include。即? -> %3f -> %253f。

以此构造url如下:

- 使用webshell管理工具连接创建的shell.php文件,控制服务器。

通过本次实验,直观的感受到电脑网站被入侵和控制的影响。

230

230

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?