案情简介:

近期,某公安机关接到受害人报案:通过微信添加认识一位相亲中介客服,客服邀约其与“相亲”对象进行选妃,受害人上钩后,整个过程被涉案团伙录音录像,同时,该客服以有更多的对象可供挑选为由,引导受害人下载其事先制作好的木马APP,受害人安装该APP后,嫌疑人利用录制的视频和受害人的通讯录做要挟,从而实施多次诈骗。最终受害人不堪重负,选择报案。

警方赶到现场后,发现涉案团伙参与另一起侵公案件,故迅速对现场设备进行证据固定制作镜像,并制作以下检材清单,请对检材分析:

序号

检材信息

检材大小

检材哈希(MD5)

1

受害人手机检材.dd

24,226,000,896 字节

f0fcbf82c134b5c47aac5355b74a83d8

2

涉案计算机检材.E01

12,510,412,800 字节

43d8b3820cd5103b42773b80140939aa

3

涉案服务器检材.E01

8,471,552,000 字节

6f970587231acbae7333b28168adc3b3

4

数据流量包.pcapng

17,334,272 字节

7847c2ee62660ea0696d99125d997628

容器密码:MjAyNOm+meS/oeadrw==

一、手机取证

1.分析手机检材,请问此手机共通过adb连接过几个设备?[标准格式:3]

2

Android 设备在通过 ADB 连接时,通常会要求用户授权连接,会要求用户确认设备授权,并将该设备的公钥保存在 adb_keys 文件中。

筛选adb_keys,可以发现该文件在/misc/adb里

在adb中还有个adb_temp_keys.xml文件

在/misc/adb/adb_temp_keys.xml中发现两个adbKey,即连接过2个设备

<?xml version='1.0' encoding='utf-8' standalone='yes' ?>

<keyStore version="1">

<adbKey key="QAAAAHdfu6K51aZv16ST3QOLTPwar+5ITRqhyjciZ8bj/m8hzn6E/Wpyez22szYatkPEJbyi8VO+r/U9XNpNYLytLH61ae0tMmgAFbZ9y/PCfmrX8SnNBLtKY7ThFi8Vxe3aSzwcD+Jlp2LYE+4Fr59Y1nceY1HdmcNnoHW0/u9YBulHELLWqdkuMQ06mgG3BA5BkGKgzPyoc8e9LZPwnc01eTwi1YiB/SqeIuTy1phuE0fvFKq/ILuS5SkiLqX0EHVJy+dZB4f6ylMVrLFrxldkCRhXIWhXQE04H7ZTIEZJKzASgH0Du0lgh5XMxAR524QKEiu3DUnyRrjHTr92mvhW4ldwhojaD6KbxMbh3wM83KJQh9QK/VitEy+326oWfJU8qVfRnGZWgWla2cQNZed2VJOOwxRO/8VqHrMT39vdMxiA8ZQAPS1M0PI1X7TeFVqHYIj6BJyjrZywGx5j5G5KsH/Pr6NpE5c+S/+v6a/Il6+E+wW7K5DxZgZ1K036H0d86Et8bhuuf+pDZKuU3iHmtQtMv+NOWMVUTVfm95OXegcnMS4WJ83zgryiD83n2tnIdUHQWdRETuqiIevxClKTyp2hVihQH7iT4ADvxTtDZdHN0E82YmX7HjWLM535dSjBW2SRUYptiLUaD13sTew7Dqm1rhNohNk5X3b/Fq+Dbv+bWCv4pgEAAQA= unknown@unknown" lastConnection="1726623632427" />

<adbKey key="QAAAABGedigP7Uda6pstowLZH+MGEDSgsd2iz/3ttJgYwNSBHGhP2eIju402Vl/aRQ1vf0mb7/EudWG1mVTFSKbDFmHu9e/vOxFcW9CxEvCEvjj41XM8FvUGulS8mjkq0KSysW0WxvVWN7JHPqVxadLlnk2eu/kXqDBwSphwQiNUs9ymy45xINFyQlL/yJHn5H4eIgVlcV/yZqBSGJ71voFFmh9xr53v1HkXZJCsQHju3DO0cA9MM2Ye/6zrxdrbPSl+Z9BRE+iDO2nAvj6EsdpqCDmnrGCauUoIk3k0BU8DSWcJ5miOY4aB+u3rTLNUo0+TT0vW3b2kXv+fp0hF+cEILx5L3XjRMxWgU8FMaFrmnp+qu6dRMFr9JNfkaCOFpgVswONPRr5D8v9YPaBkdQ25fqaWC/a4e3LuHkRxiVgIk5v2Tic3wwjfQbaQTanLQ8aZG8EAazqTTm/2PWk/hevcUvjvKsZlJso9RB64GaOUR2sUunmOmnmMScQvLOIa2uH0fKkTD+2DUoxC/CtmRGbR/UUvzVnvxU/2Dw5XXWKqlsLpuNHyZr7nRI2Pg0YldnXRvSmX2sl+vFjNAEHJaeNkFfdxRAnitWNWIZD7StOdw0A/RT7wN6Ds540bNdbg+ROOHGxmgqNjlY6AVC7f69yxj8Z8NO13zq3b7Px4+Is0kVWTylWTugEAAQA= unknown@unknown" lastConnection="1726581100084" />

</keyStore>

2.分析手机检材,机主参加考试的时间是什么时候?[标准格式:2024-06-17]

2024-08-23

2024-08-12下周五是2024-08-23

3.分析手机检材,请问手机的蓝牙Mac地址是多少?[标准格式:12:12:12:12:12:12]

48:87:59:76:21:0f

4.分析手机检材,请问压缩包加密软件共加密过几份文件?[标准格式:3]

6

在搜索历史中发现压缩包工具filecomepress

在应用列表中可以搜到包名com.zs.filecompress

全局搜索filecompress可以找到FileCompress,里面包含有txt文件但点击实则为zip文件(将文件导出后改后缀为zip,可以发现被加密)

5.分析手机检材,请问机主的另外一个155的手机号码是多少?[标准格式:15555000555]

15599555555

找了一圈没发现,试图打开上题的加密文件查看一下,进行filecompress的apk分析看看能不能找到压缩包密码

接上题可以得到程序目录

/data/app/~~_jzJxEiovvVW2OdDRNs_dw==/com.zs.filecompress-rGjcoW-RV_xJmIwAD522NA==

可以找到apk文件,将其导出 进行apk分析

在敏感信息中可以发现源代码文件com.zs.filecompress.MainActivity有多个敏感信息

读取该文件,通过代码审计

审计result:

1、doZipSingleFileWithPassword(File file, String str)方法用于压缩单个文件并加密

2、ExtractingZipFileWithPsw(File file)方法用于解压缩文件并解密3、使用

ZipParameters对象设置了加密相关的参数,包括启用文件加密、选择加密方法为 AES,以及设置 AES 密钥强度为 256 位。4、文件被压缩并加密后,会将其重命名为

.txt格式。

发现密码为1!8Da9Re5it2b3a.

在mm.zip(mm.txt)中发现电话号码

同时在重要.zip(重要.txt)中发现敏感信息后续题目可能需要用到

6.分析手机检材,其手机存在一个加密容器,请问其容器密码是多少。(标准格式:abc123)

d7Avsd!Y]u}J8i(1bnDD@<-o

接上题

7.分析手机检材,接上问,其容器中存在一份成员名单,嫌疑人曾经误触导致表格中的一个成员姓名被错误修改,请确认这个成员的原始正确姓名?[标准格式:张三]

陆俊梅

找容器直接全局筛选文件并且大小有大到小,最后发现一个data文件(无后缀,且目录在Download里)较为符合容器文件

将其导出

用vc加载发现不行,用TC加载

将里面的名单丢入网钜中组织架构分析

这个人的手机号被单列出来了说明可能存在问题

将手机号复制后在表格中进行筛查发现果然有两个人的手机号重复

所以被错误修改是陆俊梅

8.分析手机检材,接上题,请确认该成员的对应的最高代理人是谁(不考虑总部)?[标准格式:张三]

刘珏兰

单独对陆俊梅创建分析

可以看到最高是刘珏兰

9.分析手机检材,请确认在该组织中,最高层级的层次是多少?(从总部开始算第一级)[标准格式:10]

12

加上总部一共12

注:这里网钜没有将总部算为一个层级

网钜有点逆天这边直接用exp来跑

import pandas as pd

file_path = '名单数据.xlsx'

df = pd.read_excel(file_path)

invite_dict = {}

for name, inviter in zip(df['姓名'], df['邀请人']):

invite_dict[name] = inviter

def get_level(name, invite_dict):

if invite_dict.get(name) == "总部":

return 2, f"{name} --> 总部"

if name not in invite_dict or pd.isna(invite_dict[name]):

return 1, name

level, chain = get_level(invite_dict[name], invite_dict)

return level + 1, f"{name} --> {chain}"

max_level = 0

max_chain = ""

for name in df['姓名']:

level, chain = get_level(name, invite_dict)

if level > max_level:

max_level = level

max_chain = chain

print(f"最高层级数为: {max_level}")

print(f"最高层级的邀请链为: {max_chain}")

10.分析手机检材,请问第二层级(从总部开始算第一级)人员最多的人是多少人?[标准格式:100]

60

接上题,第二层级也就是陈金香那一级(在网钜中为第一级)

但是题目很奇怪不知道在问什么,看网上的说法应该是问该层级(网钜第一层级)邀请的人最多的那个人邀请了几个人

用网钜的话是59(由于有重复的人名)所以还是继续用exp

import pandas as pd

file_path = '名单数据.xlsx'

df = pd.read_excel(file_path)

invite_dict = {}

for name, inviter in zip(df['姓名'], df['邀请人']):

invite_dict[name] = inviter

first_level = [name for name, inviter in zip(df['姓名'], df['邀请人']) if inviter == "总部"]

second_level_counts = {name: 0 for name in first_level}

for name, inviter in zip(df['姓名'], df['邀请人']):

if inviter in second_level_counts:

second_level_counts[inviter] += 1

max_inviter = max(second_level_counts, key=second_level_counts.get)

max_count = second_level_counts[max_inviter]

print(f"第二层级人员最多的是: {max_inviter},邀请了 {max_count} 人")

11.分析手机检材,机主共开启了几款APP应用分身?[标准格式:3]

2

这里得用龙信的软件查看

可以看到这两个软件为多开

12.分析手机检材,请问机主现在安装了几款即时通讯软件(微博除外)?[标准格式:1]

2

出去微博只有微信和默往

13.分析手机检材,请问勒索机主的账号是多少(非微信ID)?[标准格式:AB123CD45]

1836042664454131712

![]()

14.分析手机检材,接上问,请问机主通过此应用共删除了多少条聊天记录 ?[标准格式:2]

1

这里得用龙信的软件

15.分析手机检材,请问会盗取手机信息的APP应用包名是什么?[标准格式:com.lx.tt]

com.lxlxlx.luoliao

微信的文件传输有一个apk文件

用雷电分析发现会盗取手机信息

16.接上题,请问该软件作者预留的座机号码是多少?[标准格式:40088855555]

40085222666

接上题敏感信息内容里找到phone,打开敏感文件

代码审计:

首先可以发现头部有一些可疑字符串

b(MainActivity mainActivity): 发送包含设备信息的邮件

可以发现对用b.b.a.a.a方法对u0进行加密

追踪查看该方法为AES加密——编码为base64,第二个参数为key=E10ADC3949BA59ABBE56E057F20F883E,模式为CBC,iv是其前16位

筛选过后b.b.a.a.a方法用于加密s0、f304c、d、e、u0、v0、t0、w0+x0

解w0+x0

17.接上题,恶意程序偷取数据的收件邮箱地址的gmail邮箱是多少?[标准格式:lx@gmail.com]

1304567895@gmail.com

接上题解v0

18.接上题,恶意程序偷取数据的发件邮箱地址是多少?[标准格式:lx@gmail.com]

temp1234@gmail.com

解d

![]()

19.接上题,恶意程序偷取数据的发件邮箱密码是多少?[标准格式:abc123]

qwer123456

解e

20.接上题,恶意程序定义收发件的地址函数是什么?[标准格式:a]

a

根据f304c、d、e可以看出是a函数

二、计算机取证

1.分析计算机检材,嫌疑人在将其侵公数据出售前在Pycharm中进行了AES加密,用于加密的key是多少?[标准格式:1A23456ABCD]

65B2564BG89F16G9

用火眼进行仿真可以得到密码

进入后打开pycharm即可看到

2.分析计算机检材,身份证为"371963195112051505"这个人的手机号码是多少?[标准格式:13013524420]

15075547510

接上题在py文件里可以看到侵公数据文件为data.txt

用火眼证据分析查看文件并导出,但是发现里面并没有这个人(原文件应该不全)

发现pycharm中还有个空的decrypted.py文件,应该是要让我们根据encrypted.py来反向写脚本

from Crypto.Cipher import AES

from Crypto.Util.Padding import unpad

from tqdm import tqdm

def aes_decrypt(encrypted_data, key, iv):

cipher = AES.new(key, AES.MODE_CBC, iv)

decrypted_data = cipher.decrypt(bytes.fromhex(encrypted_data))

unpadded_data = unpad(decrypted_data, AES.block_size)

return unpadded_data.decode()

key = b'65B2564BG89F16G9'

iv = b'83E6CBEF547944CF'

input_file = "../encrypted/encrypted_data.txt"

output_file = "decrypted_data.txt"

def process_data(input_file, output_file, key, iv):

with open(input_file, "r") as f_in, open(output_file, "w") as f_out:

total_lines = sum(1 for _ in f_in)

f_in.seek(0)

for line in tqdm(f_in, total=total_lines, desc="Processing"):

parts = line.strip().split(',')

index = parts[0]

f_out.write(index + ",")

decrypted_parts = []

for encrypted_part in parts[1:]:

decrypted_part = aes_decrypt(encrypted_part, key, iv)

decrypted_parts.append(decrypted_part)

f_out.write(",".join(decrypted_parts) + "\n")

process_data(input_file, output_file, key, iv)

print("解密完成")

导出解密后的文件decrypted_data.txt

用记事本打不开(文件太大了),用nodepad++打开搜索

3.分析计算机检材,对解密后的身份证数据列进行单列去重操作,重复的身份证号码数量是多少?(身份证不甄别真假)[标准格式:100]

0

exp:

def count_unique_ids(input_file):

unique_ids = set()

with open(input_file, "r", encoding="gbk") as f_in:

for line in f_in:

parts = line.strip().split(',')

id_card = parts[2]

unique_ids.add(id_card)

return len(unique_ids)

input_file = "decrypted_data.txt"

unique_count = count_unique_ids(input_file)

print("去重后的身份证个数为:", unique_count)

去重后仍为10000000,所以没有重复的

4.分析计算机检材,接上题,根据身份证号码(第17位)分析性别,男性的数据是多少条?[标准格式:100]

5001714

def count_male_ids(input_file):

male_count = 0

with open(input_file, "r", encoding="gbk") as f_in:

for line in f_in:

parts = line.strip().split(',')

if len(parts) < 3:

continue

id_card = parts[2]

if len(id_card) == 18:

gender_digit = int(id_card[16])

if gender_digit % 2 == 1:

male_count += 1

return male_count

input_file = "decrypted_data.txt"

male_count = count_male_ids(input_file)

print("男性人数为:", male_count)

5.分析计算机检材,接上题,对解密后的数据文件进行分析,甄别身份证号码性别值与标识性别不一致的数量是多少?[标准格式:100]

5001185

def count_mismatched_gender(input_file):

mismatch_count = 0 # 用于统计性别不一致的人数

# 打开输入文件,指定 gbk 编码读取数据

with open(input_file, "r", encoding="gbk") as f_in:

for line in f_in:

parts = line.strip().split(',')

if len(parts) < 5:

continue

id_card = parts[2]

actual_gender = parts[4]

if len(id_card) == 18:

gender_digit = int(id_card[16])

id_gender = "男" if gender_digit % 2 == 1 else "女"

if id_gender != actual_gender:

mismatch_count += 1

return mismatch_count

input_file = "decrypted_data.txt"

mismatch_count = count_mismatched_gender(input_file)

print("身份证性别和最后一列性别不一致的人数为:", mismatch_count)

6.分析计算机检材,计算机中存在的“VPN”工具版本是多少?[标准格式:1.1]

4.4

在E盘中有一个winxray工具运行查看发现是vpn工具

7.分析计算机检材,计算机中存在的“VPN”节点订阅地址是什么?[标准格式:http://xxx.xx/x/xxx]

在配置中可以看到

8.分析计算机检材,eduwcry压缩包文件的解压密码是什么?[标准格式:abcabc]

yasuomima

先在火眼中找到该文件位置

在虚拟机中解压可以直接看到密码

9.分析计算机检材,接上题,请问恶意程序释放压缩包的md5值是多少。[标准格式:全小写]

b576ada3366908875e5ce4cb3da6153a

用cff explorer打开在资源管理器中找到并将其导出

算出其md5值

10.分析计算机检材,接上题,请问恶意程序记录的洋葱浏览器下载地址是多少?[标准格式:http://xxx.xxx/xxx/xxx.zip]

11.分析计算机检材,接上题,请问恶意程序解密了t.wnry后该dll的md5值是多少。[标准格式:全小写]

12.分析计算机检材,接上题,恶意程序运行起来后第一个循环调用了几次taskkill.exe。[标准格式:2]

13.分析计算机检材,接上题,请问@WanaDecryptor@.exe.lnk文件是通过什么函数创建的。[标准格式:Aabcdef]

14.分析计算机检材,接上题,恶意程序修改系统桌面壁纸是在哪个函数实现的[标准格式:sub_xxx]

15.分析计算机检材,VeraCrypt加密容器的密码是什么?[标准格式:abc]

qwertyuiop1

打开E盘发现有一个dd文件(dd文件是镜像文件格式)直接点开发现可以被解压,里面有容器和容器密码

16.分析计算机检材,其中存在一个苹果手机备份包,手机备份包的密码是什么?[标准格式:12345]

75966

将上题的容器用vc进行挂载,可以发现一个iPhone的zip文件

放入证据分析软件中发现被加密了说明这个zip是手机备份包

直接打开后有一个a9f9362b4e1498f85f5e64a7b2a37ca9244486f4文件夹和log.txt(日志文件)

通过日志文件可以得知a9f9362b4e1498f85f5e64a7b2a37ca9244486f4有加密操作

但是找不到密码,此时没思路了去火眼找线索,发现在google浏览记录中有搜索内容可以得知密码是五位数字密码(得知位数和形式可以直接爆破了)

将文件放入passware kit中,可以发现加密文件只有Manifest.plist(查阅资料可知备份密钥存在此文件中),根据上述历史记录的提示开始爆破密码

17.分析计算机检材,接上题,机主实际篡改多少条微信数据?[标准格式:1]

3

对比好友消息和消息碎片,一共有三条

- 名字被篡改

- 欠钱金额被篡改

- 急用改为不急用

18.分析计算机检材,接上题,机主共存款了多少金额?[标准格式:10万]

98万

在其他应用中可以发现三个软件

在小西米语音的sqlite中有个im5db,在message添加content列可以看到信息

(这里其实最开始找不到看别人的wp得知小西米语音,之前在獬豸杯是考过的,数据存放在其包名下的Documents\IM5_CN\9031bc3c805ac5e55ecaa151092c2c4b\IM5_storage\1438793628033019010中的im5db下,表是message)

19.分析计算机检材,在手机模拟器中勒索apk软件的sha256值是什么?[标准格式:全小写]

340bd211955996c5d62bbde94a0bed4eb3a7965b23af52114991bca02346928e

在虚拟机的模拟器中查看发现都是正常的软件,说明勒索软件可能被隐藏了

打开模拟器文件所在位置, 可以发现有一个vms文件夹(猜测放vm文件)进入后可以找到虚拟硬盘,将其导出

将vmdk文件用证据分析软件打开,在app分析可以找到该可疑软件

用雷电打开

20.分析计算机检材,接上题,请问勒索apk软件的解锁密码是什么?[标准格式:qwer.com]

anzhuo.com

在敏感信息中可以看到一个密码不对在com.mycompany.myapp4.ABC中

查看com.mycompany.myapp4.ABC

四、服务器取证

1.分析服务器检材,服务器会做登录密码验证,该登录验证文件位置在?[标准格式:/xxx/xxx/xxx.xxx]

/etc/profile.d/check-system.sh

手机取证时重要.txt有服务器密码M6gNFerD8YYu3lq

用火眼进行仿真,选择不重置密码

尝试用root登入发现失败(说明用户不是root)

用重置密码仿真登入后发现触发验证保护机制

查看docker容器发现全被删干净了

这也符合题目说明存在登入验证文件,这种文件一般是以下几种文件

~/.bashrc

~/.profile

或放在以下几种目录中

/etc/profile

/etc/profile.d/

重新启动虚拟机,在这个界面按e进入单用户模式进行密码修改

定位到linux16在最后加上rw single init=/bin/bash

按ctrl+x进入

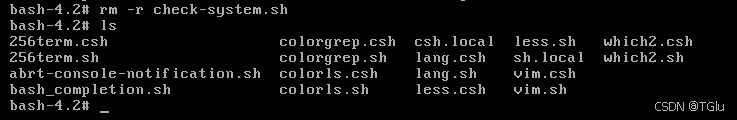

ls后发现没有~/.bashrc或~/.profile文件

所以我们进入etc查找profile或profile.d/

由于单用户模式下不支持上下滚动不能看到etc内所有目录,所以我们这里就直接cd看看有没有这个目录

看到有一个check-system.sh,查看内容发现是读取了/etc/.cadpc下的文件与/etc/shadow的sha256进行比较,不同则删除这些目录

2.分析服务器检材,服务器ssh端口是多少?[标准格式:1234]

12320

接上题,将验证文件删除

重置密码

重启虚拟机,登入

法一:进入/etc/ssh查看sshd_config

法二:netstat -tulpn

ifconfig,连接到xterm

192.168.74.129:12320

3.分析服务器检材,服务器docker内有多少个镜像。[标准格式:100]

7

注意这里问的是镜像不是容器

查看容器docker ps -a

查看镜像docker images

4.分析服务器检材,服务器内sqlserver默认账号的密码是?[标准格式:xxx]

<i7uFtnkTv8>

docker ps -a的时候发现sqlserver但是现在是未启动的

启动docker start <id>

查看容器环境变量docker exec -it <id> env

docker exec -it用于在已经运行的容器中执行命令

env会显示所有环境变量

用户名:sa 密码:<i7uFtnkTv8>

5.分析服务器检材,服务器内sqlserver存放了阿里云存储下载地址,该下载地址是?[标准格式:https://xxx]

查看元数据docker inspect <id>

![]()

用navicat连接数据库

在config表中可以找到

6.分析服务器检材,服务器内sqlserver内“cmf_user_action_log”表,表内存在的用户操作日志,一共操作次数是多少?[标准格式:100]

99684318

找到该表用sql求和语句求和

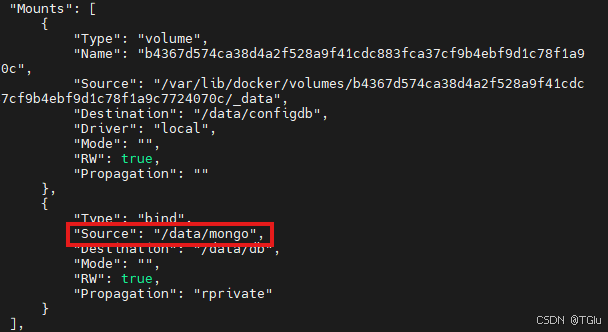

7.分析服务器检材,该服务器正在使用的数据库的持久化目录是什么?[标准格式:/xxx/xxx]

/data/mongo

注:持久化目录是指在主机和容器之间共享的一个目录

netstat -tulapn发现有个80端口

whereis nginx查看nginx路径

![]()

进入nginx查看

进入conf.d查看配置文件,可以看到服务器名称和路径(在/opt/bl.dsnbbaj686.fit/)

在/opt/bl.dsnbbaj686.fit/www/app/database.php可以看到数据库类型、地址:127.0.0.1、库名:lok1、用户名:mongoadmin、密码:RvbwSG3dqgZQ和端口:27017

docker ps -a查看容器

docker inspect <id>查看持久化目录

8.分析服务器检材,该网站后台正在使用的数据库有多少个集合?[标准格式:100]

13

接上题,用上题得到的用户名密码连接数据库

先开启服务(这边连接了半天数据库失败才想起来服务没开)

可以直接看到有13个集合

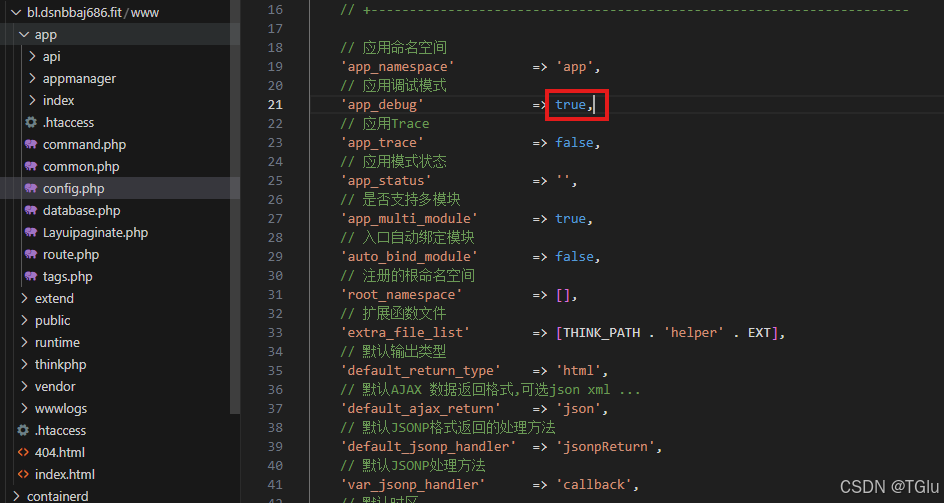

重构网站

可以看到网站存在问题

查看一下网站的日志

可以发现随便打开一个日志里面网站的数据库都是mysql

再结合网站的错误日志

总结可知网站的数据库应该是mysql而不是mongo

先启动一下mysql容器

查看环境变量docker exec -it 9fc389257bb4 env

可以看到用户名:root 密码:root123456,用navicat连接

导出mongo的lock1为csv

再导入到mysql中

改database.php

访问

访问

但是登入appmanager/index/index.shtml时还是登不进去,改一下config.php

重构成功

由于密码被bcrypt加密(不可解密),所以我们通过改数据库里用户密码

首先先对更改的密码进行Bcrypt加密

更改数据库

登入mradmin用户

9.分析服务器检材,该网站的后台登录地址是?[标准格式:/xxx/xxx.xxx 全小写,不加域名]

/admin/common/login.shtml

在网站里的url设置可以看到这个后台登入地址是被禁用的

查看日志再结合误导的地址可以找到真正的后台登录地址

10.分析服务器检材,该网站后台使用的管理员加密算法是?[标准格式:全大写]

BCRYPT

找到admin的集合看到有password

问一下ai是什么加密可以得到,要求大写

11.分析服务器检材,该网站最早使用超级管理员进行删除管理员操作的IP地址是?[标准格式:x.x.x.x]

117.132.191.203

在admin_menu集合里可以找到相应操作

在集合admin_log中筛选id_menu_id=26

12.分析服务器检材,该网站后台上传过sha256值为“b204ad1f475c7716daab9afb5f8d61815c508f2a2b1539bc1f42fe2f212b30d1”的压缩包文件,该文件内的账单交易订单号是多少?[标准格式:123456]

20240321000000005443369778283185

查看所有zip文件find / -name "*.zip"

可以发现有三个上传的zip文件,将他们导出计算sha256值

可以看到是UeOupJ14.zip

打开发现设置了加密,用passware进行解密,密码为MTj02

解压发现txt文件里是base64

base64转图片,得到订单号20240321000000005443369778283185

13.分析服务器检材,该网站存在网站数据库备份功能,该功能的接口地址是?[标准格式:/xxx/xxx 全小写,不加域名]

appmanager/databackup

在/opt/bl.dsnbbaj686.fit/www/app/appmanager/controller可以看到一个Databackup.php

打开查看可以发现一个路径

14.分析服务器检材,该网站存放银行卡信息数据表中,其中信息数量前十的公司对应旗下visa银行卡一共有多少金额?[标准格式:100.00]

21701599.63

找到app_card表

先筛选信息数量(在表中出现次数)前十的公司

SELECT company, COUNT(company) AS company_count

FROM app_card

GROUP BY company

ORDER BY company_count DESC

LIMIT 0,10;

再筛选银行卡为visa(国外visa卡的卡号通常都是以“4”开头的)的并计算总和

SELECT SUM(money) AS total_money

FROM app_card

INNER JOIN(

SELECT company

FROM app_card

GROUP BY company

ORDER BY COUNT(company) DESC

LIMIT 0,10

) AS top_company ON app_card.company = top_company.company

WHERE app_card.card_no LIKE '4%';

15.分析服务器检材,该网站在2023年二月一共获取了多少条通信记录?[标准标准格式:100]

2879

通过查看所有表应该是app_mobile,addtime是时间戳

进行时间转时间戳

开始筛选

SELECT COUNT(*) FROM app_mobile

WHERE addtime > '1675180800' AND addtime < '1677600000';

16.分析服务器检材,该网站的一条管理员信息存在数据篡改,请分析是哪个管理员信息遭到篡改,该管理员用户名是?[标准格式:ABCDE]

xYpMLuROhNl

可以在app_admin发现xYpMLuROhNl的登入时间在创建时间之前

1149

1149

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?