目录

AAA是认证(Authentication)、授权(Authorization)和计费(Accounting)的简称,是一种管理框架,它提供了授权部分用户访问指定资源和记录这些用户操作行为的安全机制。因其具有良好的可拓展性,并且容易实现用户信息的集中管理而被广泛使用用。AAA可以通过多种协议来实现,在实际应用中,最常使用RADIUS(Remote Authentication Dial-In User Service,远程身份认证拨号用户服务)协议。

AAA概述

AAA提供了在NAS(Network Access Server,网络接入服务器)设备上配置访问控制的管理框架。

1.AAA的定义

(1)认证:确认访问网络的用户的身份,判断访问者是否为合法的网络用户。

(2)授权:对不同用户赋予不同的权限,限制用户可以使用的服务。

(3)计费:记录用户使用网络服务过程中的所有操作,包括使用的服务类型、起始时间、数据流量等,用于收集和记录用户对网络资源的使用情况,并可以实现针对时间、流量的计费需求,也对网络起到监视作用。

2.AAA的基本架构

(1)AAA客户端:运行在接入设备上,通常被称为NAS设备,负责验证用户身份与管理用户接入。

(2)AAA服务器:是认证服务器、授权服务器和计费服务器的统称,负责集中管理用户信息。

3.AAA实现的协议

(1)RADIUS协议。

(2)HWTACACS(Huawei Terminal Access Controller Access Control System,华为终端访问控制器访问控制系统)协议。

实验:本地AAA配置

1.实验目的

- 掌握本地AAA认证授权方案的配置方法

- 掌握创建域的方法

- 掌握创建本地用户的方法

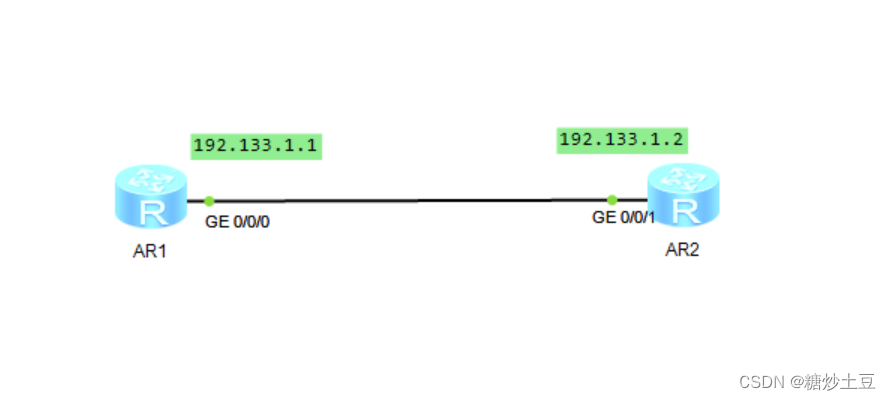

实验拓扑图如图所示

2.实验

(1)配置IP地址

配置R1,命令如下:

<huawei>system-view

[huawei]undo info-center enable

[huawei]sysname R1

[R1]interface g0/0/0

[R1-GigabitEthernet0/0/0]ip address 192.133.1.1 24

[R1-GigabitEthernet0/0/0]undo shutdown

[R1-GigabitEthernet0/0/0]quit配置R2,命令如下:

<Huawei>system-view

Enter system view, return user view with Ctrl+Z.

[Huawei]undo

[Huawei]undo info-center enable

[Huawei]sysname R2

[R2]interface g0/0/1

[R2-GigabitEthernet0/0/1]ip address 192.133.1.2 24

[R2-GigabitEthernet0/0/1]undo shutdown

[R2-GigabitEthernet0/0/1]quit(2)配置认证授权方式,命令如下:

[R2]aaa //进入AAA视图

[R2-aaa]authentication-scheme hcia1 //创建认证的方案名字叫hcia1

[R2-aaa-authen-hcia1]authentication-mode local //认证模式为本地认证

[R2-aaa-authen-hcia1]quit

[R2-aaa]authorization-scheme hcia2 //创建授权方案为hcia2

[R2-aaa-author-hcia2]authorization-mode local //授权模式为本地

[R2-aaa-author-hcia2]quit

(3)创建域并在域下应用AAA方案,命令如下:

[R2]aaa

[R2-aaa]domain hcia //创建域hcia

[R2-aaa-domain-hcia]authentication-scheme hcia1 //指定对该域内的用户采用名为hcia1的认证方案

[R2-aaa-domain-hcia]authorization-scheme hcia2 //指定对该域内的用户采用名为hcia2的认证方案(4)配置本地用户名和密码,命令如下:

[R2]aaa

[R2-aaa]local-user ly@hcia password cipher 1234 //用户名为ly,属于域hcia,密码为1234

[R2-aaa]local-user ly@hcia service-type telnet //用户的服务类型为telnet

[R2-aaa]local-user ly@hcia privilege level 3 //用户权限为3(5)开启telnet功能,命令如下:

[R2]user-interface vty 0 4

[R2-ui-vty0-4]authentication-mode aaa //认证模式为AAA

[R2-ui-vty0-4]quit3.实验调试

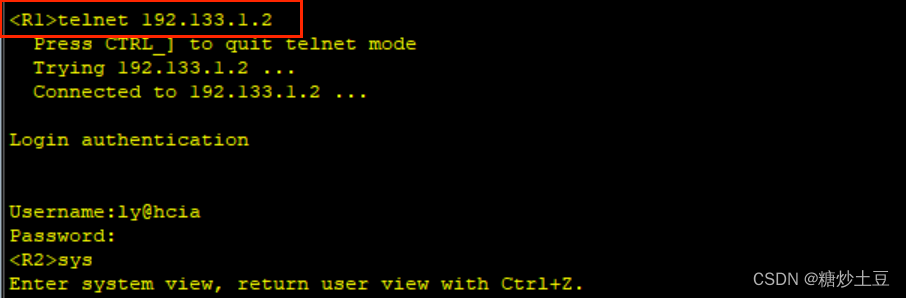

(1)测试在R1上是否可以telnet R2,命令如下:

通过以上输出结果可以看出,R1可以telnet到R2上,但要输入用户名和密码,因为开启了AAA。

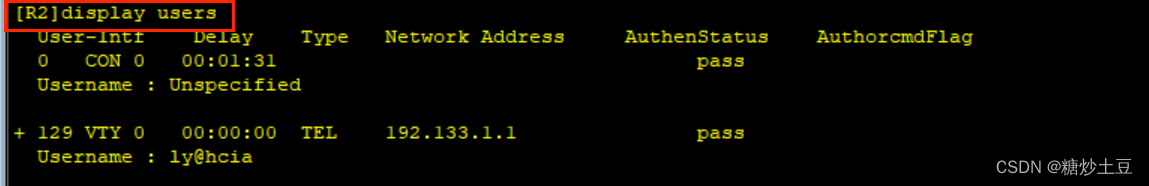

(2)在R2上查看登录的用户,命令如下:

以上就是实验的全程 。

总之,AAA提供了强大的网络安全管理机制,通过认证、授权和计费功能确保只有经过授权的用户才能访问网络资源,并记录他们的使用情况。正确的配置和实施AAA可以显著提高网络的安全性和管理效率。需要注意的是,在进行AAA配置时,应确保认证和授权策略的合理性和有效性,避免出现安全漏洞或权限滥用的情况。此外,还应定期对AAA配置进行审查和更新,以适应网络环境和业务需求的变化。

666

666

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?