首先是计算机部分,这里是题目

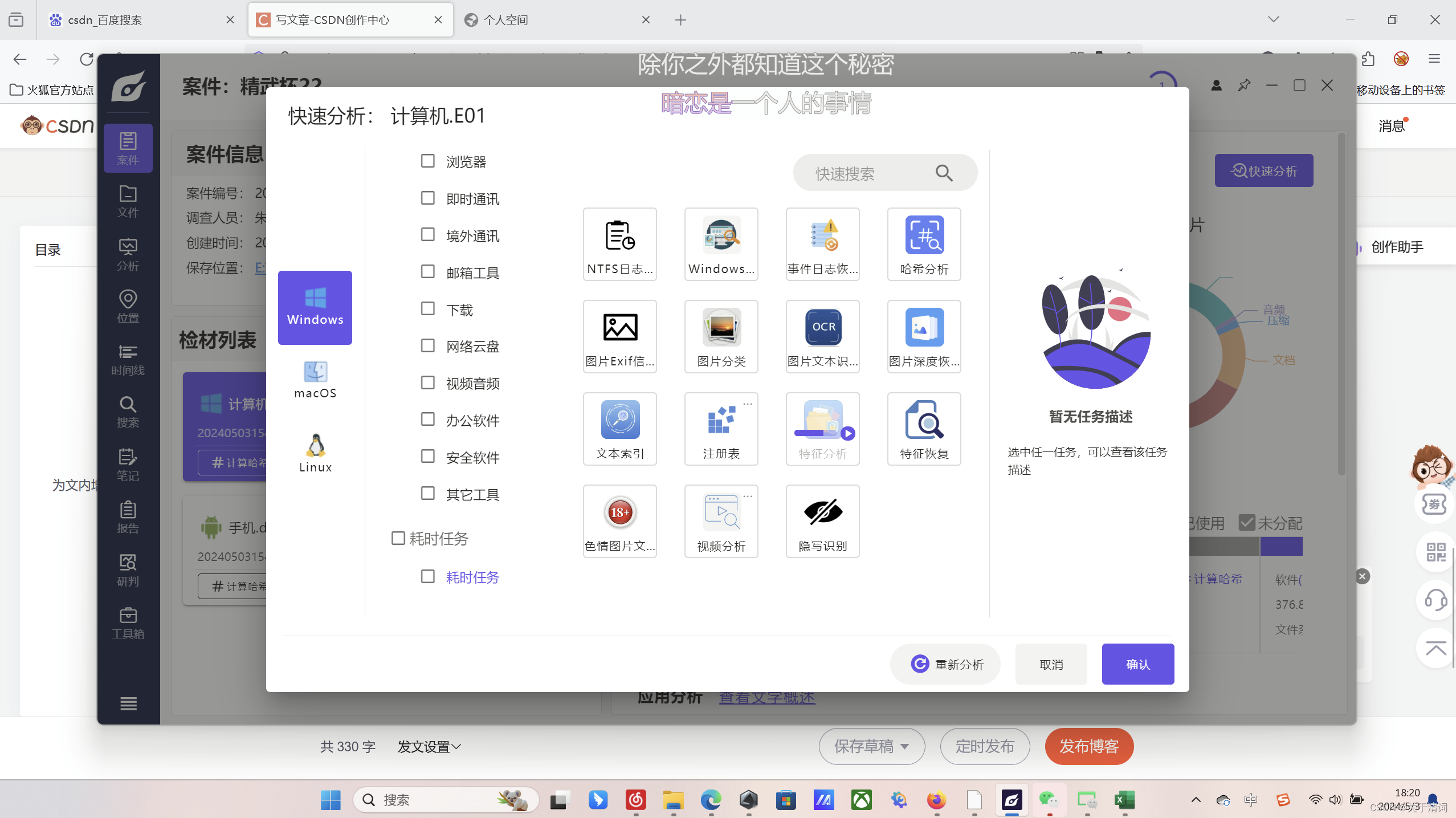

做完才发现其实很多东西在火眼里面已经有更快的捷径了,但是自己当时没发现,还去傻傻的开虚拟机去找,说到底,还是对取证软件的理解不够,也不怎么会用。不废话了,直接开始正题。

第一题的话,直接在取证软件里面找登录信息就可以了

答案:admin

第二题:

根据时间分析可知 S3JKNX0JA05097Y

3这题的思路的话我觉得还是去找,C盘里面个人文件夹下面的项目,通过这些去找

一级一级进入,发现有可能存在信息的压缩包

将文件导出

发现是zip文件,全部都改xlsx后缀看看,发现可以打开,直接搜索人名

当然,这里要定位到这个文件的话可以用,火眼耗时任务里面的特征分析功能,他也可以直接识别到这个顺丰1k.zip是xlsx文件

所以可知答案是 201

四 这个信息在第一个表里面找不到,第一个表里面就没有,第二个表没有出现在特征分析的错误项里面,说明就是zip文件,尝试解压(使用7-zip)

查找可知答案为 0683

五:

这里的话先找到所有关于这个信息的表

将四个表导入数据库中进行筛选

六

先找到之前的顺丰表格在同一目录下的storage文件为加密容器

通过微软便笺找到密码

这里外面的5thGoldenEyesCup是容器外部的密码,通过vc容器了可以找到第一层

用恢复软件比如Rstdio可以找到被删除的2

七

这个直接在12306裤子1.txt文件里面搜索名字就可以找到

727875584@pp.com

八

拼接数据以后用数据库进行筛选

九

这里可以直接在手机检材中找到

十

在微信的好友聊天消息记录里面有交易过公民住房信息

通过相册可以找到

流量分析部分:

这里是题目

1

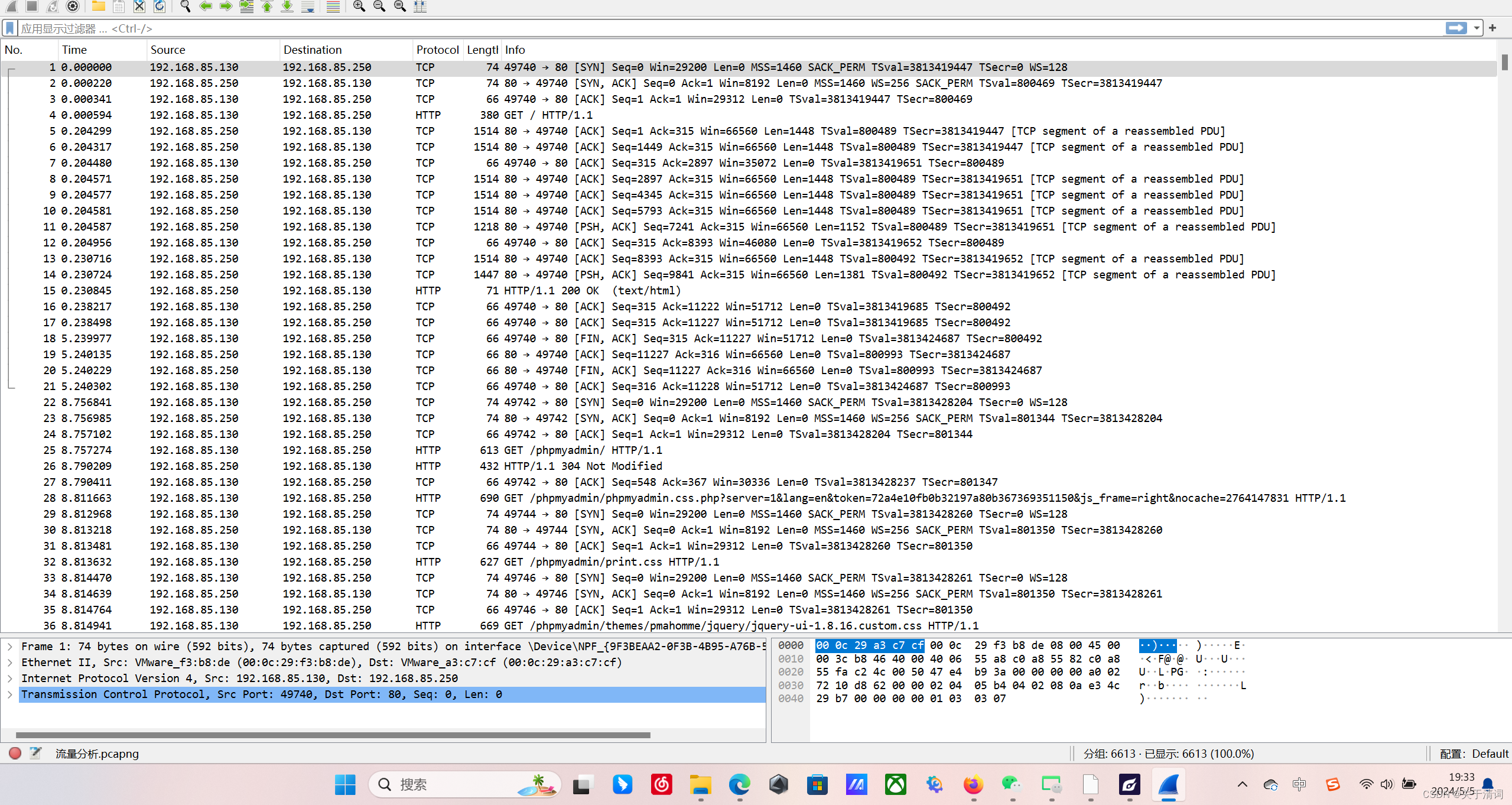

入侵者IP的话

通过检材所给的流量包可知,是192.168.85.130一直在请求192.168.85.250,然后192.168.85.250一直在反馈信息,所以入侵者IP为前者

在统计回话里面,可以看的更清晰一些

所以答案为192.168.85.130

2.看到题目,先选择过滤http流

然后这里可以通过直接看就可以看出来,快一点的话也可以使用命令检索关键字“css?ver=”,也可以直接检索到

所以这里的cms软件版本是:5.2.1

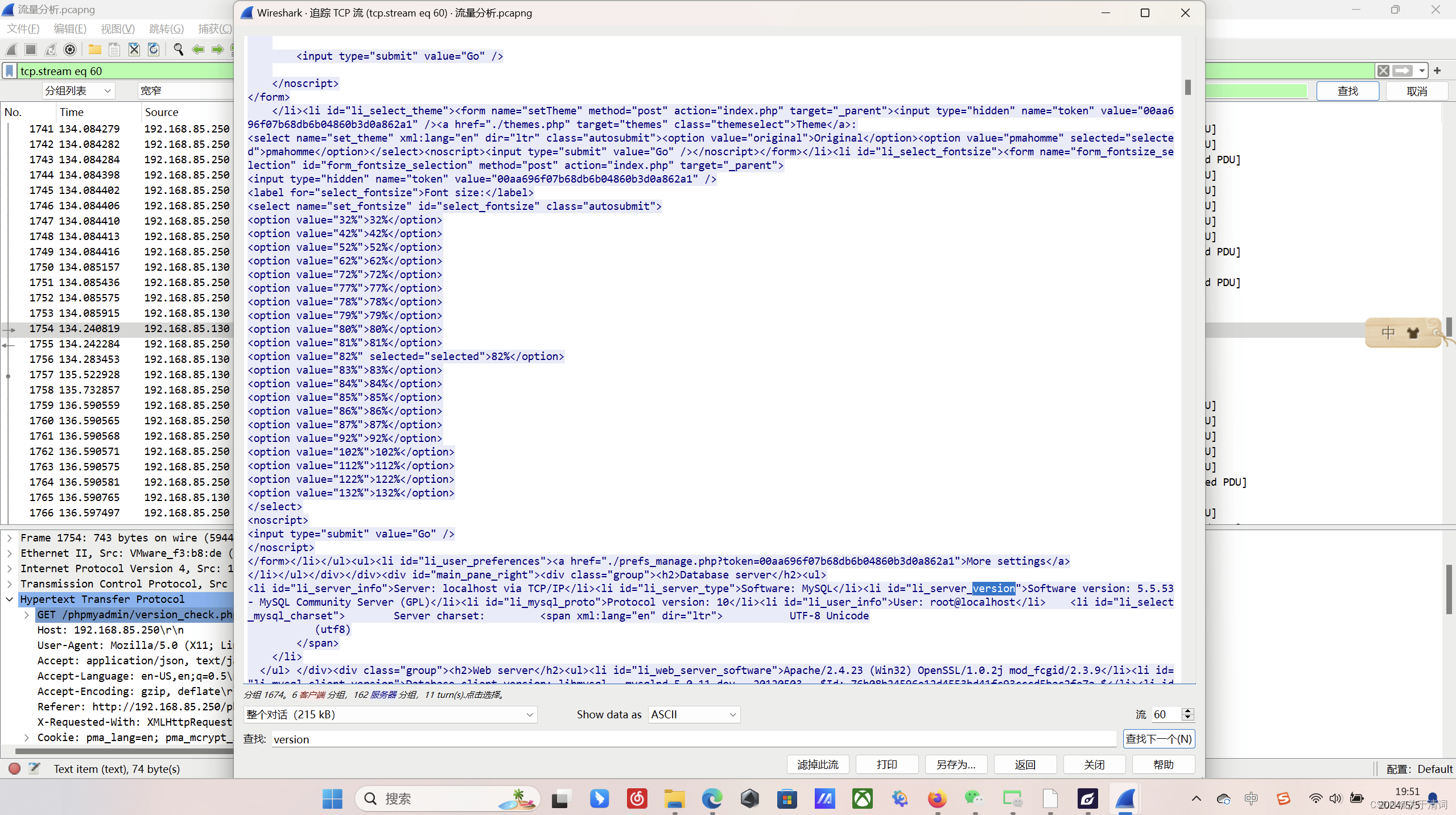

3.这里选择全局检索分组字节流,搜索关键字version,找,然后追踪tcp流

就可以找到MySQL的版本号

答案为:5.5.53

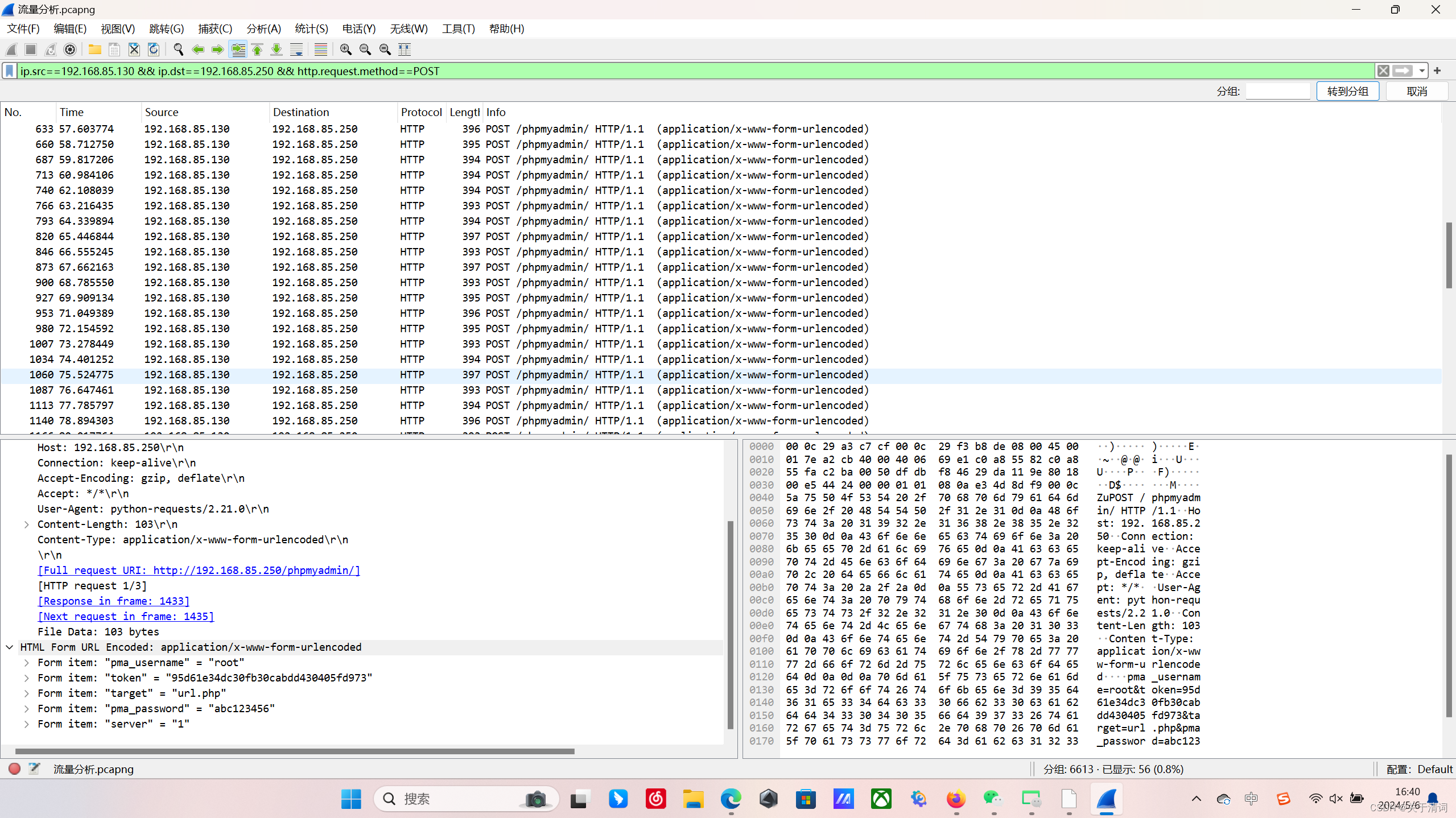

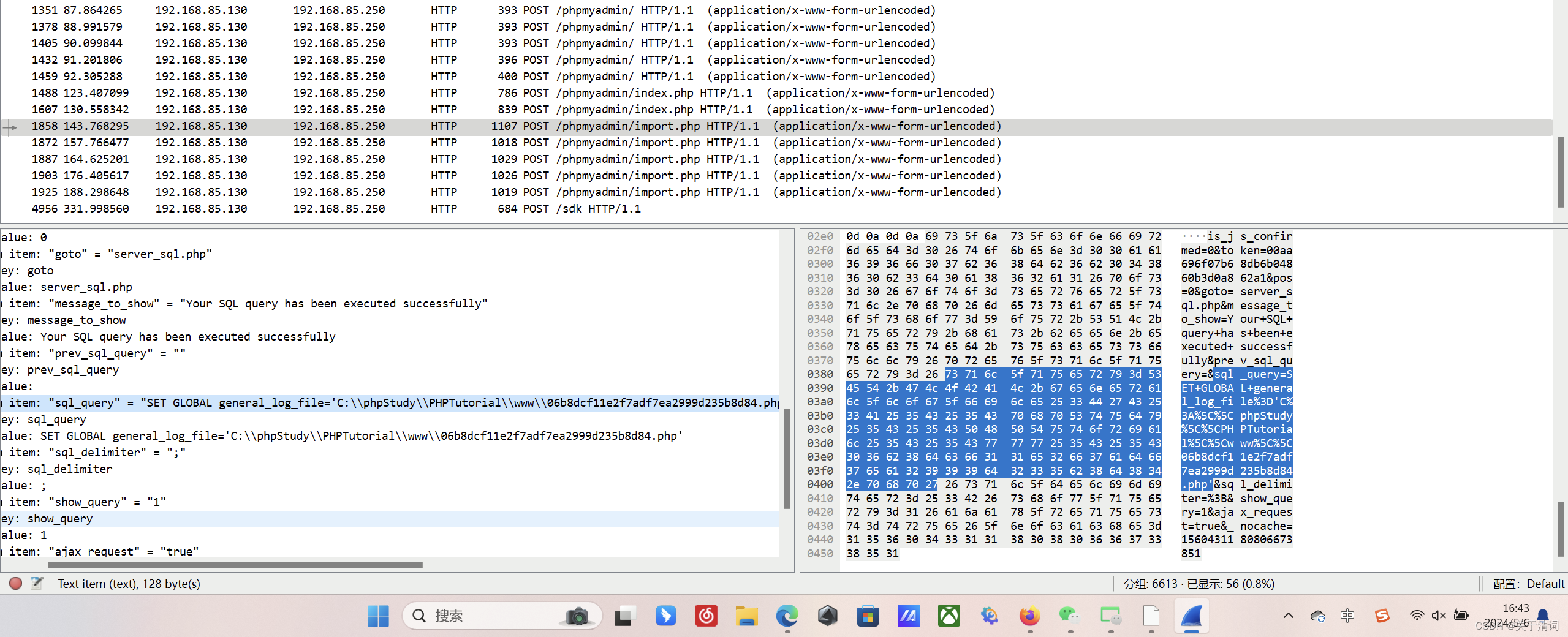

4.这里考虑到是入侵爆破,所以肯定是130向250传参数,因为有参数要传,所以,考虑请求方式应该为POST

这里使用过滤语句

ip.src == 192.168.85.130 && ip.dst == 192.168.85.250 && http.request.method==POST

来进行过滤

通过查看的筛选对比可知

这里就一直在尝试换不同的密码来进行爆破

当密码为admin@12345时,很明显界面就发生了变化,所以这里就推测admin@12345是正确密码

通过追踪tcp流的方式,也可以发现正确的密码和错误的密码里出现SQL语句的不同

所以基本可以确认正确密码就是admin@12345

当然,简单的方法也可以是直接去找最后一个密码

5.查了一下,这里的数据库管理工具就是phpmyadmin

这里的思路是,因为是入侵者的操作,所以首先过滤就可以考虑分组的方向为130到250,其次查询可知phpmyadmin是通过浏览器来管理数据库的,那么分组的协议应该是http。那么这里就可以考虑过滤语句

ip.src==192.168.85.130&&ip.dst==192.168.85.250&&http.request.method==POST这里就是过滤的结果

这里点开前面几个发现,基本都是爆破时的数据请求分组,所以没什么用,直接看后面几个

往下翻找的过程中,发现了可疑的SQL语句

通过分析可知,是与文件有关的操作,入侵者用SET GLOBAL命令设置了一般查询日志的日志问文件,通过查找资料可知,日志路径设置好后,并不会立刻新建相应的文件,而是在下次产生日志的时候自动创建。

所以答案是:06b8dcf11e2f7adf7ea2999d235b8d84.php

6.通过学习可知,查看禁用的函数一般可以通过phpinfo信息中的disable_functions,所以这里选择先使用过滤语句搜索phpinfo()

http contains "phpinfo"

这里可以发现执行了SELECT '<?php phpinfo();?>',接下来应该就是会去访问06b8dcf11e2f7adf7ea2999d235b8d84.php让服务器以PHP脚本解析<?php phpinfo();?>

直接筛选出包含有disable_functions的流量

追踪http流,搜索关键字disable_function

就可以找到答案

这里一个一个找了数就行,一共十个(当然,还有一种定位思路就是直接定位函数,因为php一般会禁用类似"exec"、“system”、"eval"这样的函数,所以通过这个这里也可以找到)

还有一种思路是把它导出来,修改后缀,以网页文件的形式打开查看

这样也可以找到

7.根据题目可知,在找被要求的命令的时候,入侵者已经拿到了权限,也就是说入侵者提权后,肯定是管理员权限,所以肯定在C:\Windows\System32>。

直接筛选相关流量

tcp contains "C:\\Windows\\system32>"

追踪tcp流,可以看到命令

这里也可以直接检索关键字 System

只是可能有点杂,这里检索出来以后,也可以在第三个里面找到

所以答案为:dir

8.这个在刚刚找到的包里面发现,第二个命令就是systeminfo,这个命令是Windows中用于显示关于计算机及其操作系统的详细配置信息,包括操作系统配置、安全信息、产品 ID 和硬件属性,如 RAM、磁盘空间和网卡和补丁信息等。

然后我们可以找到开机时间

(这里因为编码原因没有显示,改一下编码就会显示了)

根据命令的输出结果,可以看到系统启动时间是2019/6/13, 18:50:33

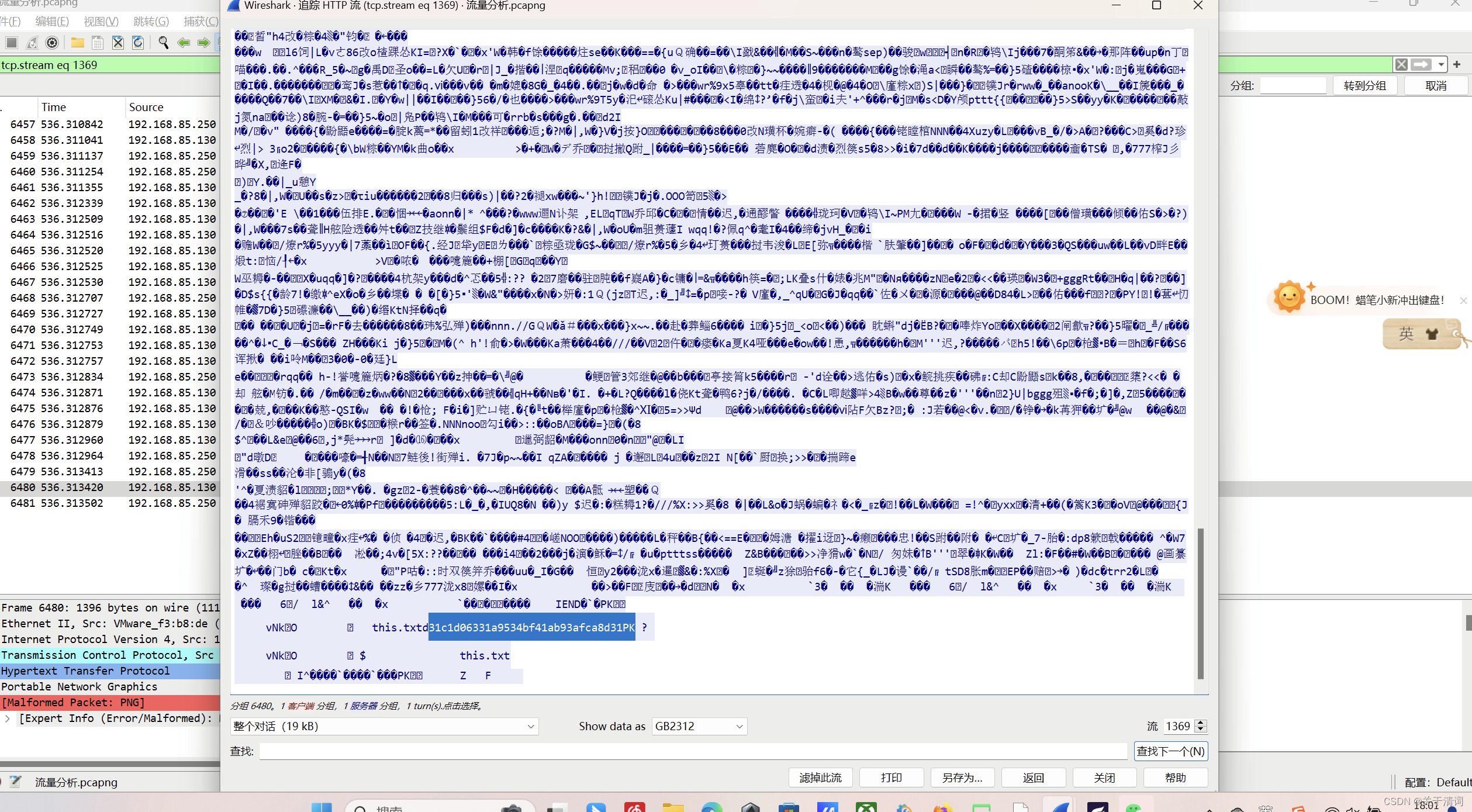

9.这里的话,还是选择继续查找我们刚刚筛选出来的tcp流

发现在流6048里面有一个md文件,而且查看了flag的内容

得到了答案:

3f76818f507fe7e66422bd0703c64c88

10.先筛选http流,发现最下面就是跟图片有关的流,这里直接追踪流,在最下面找到了flag值

所以答案为:

d31c1d06331a9534bf41ab93afca8d31

本文讲述了在计算机取证过程中寻找登录信息、分析时间线索、使用取证软件的特征分析功能、解压缩文件、破解密码、数据库操作、流量分析等技巧,详细展示了如何解决一系列技术问题并提取关键信息。

本文讲述了在计算机取证过程中寻找登录信息、分析时间线索、使用取证软件的特征分析功能、解压缩文件、破解密码、数据库操作、流量分析等技巧,详细展示了如何解决一系列技术问题并提取关键信息。

1301

1301

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?