计算机部分

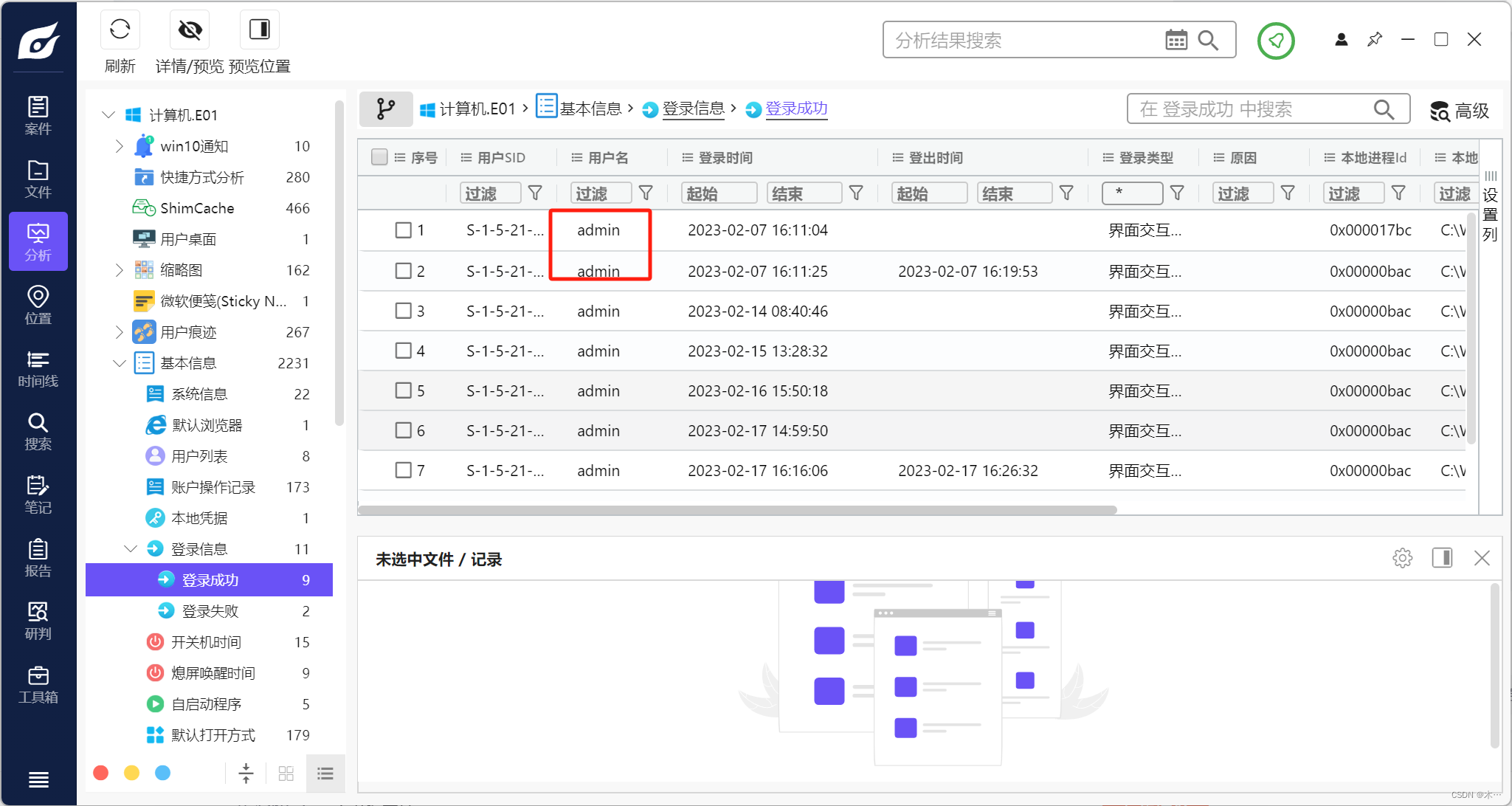

1. 请综合分析计算机和手机检材,计算机最近一次登录的账户名是

admin

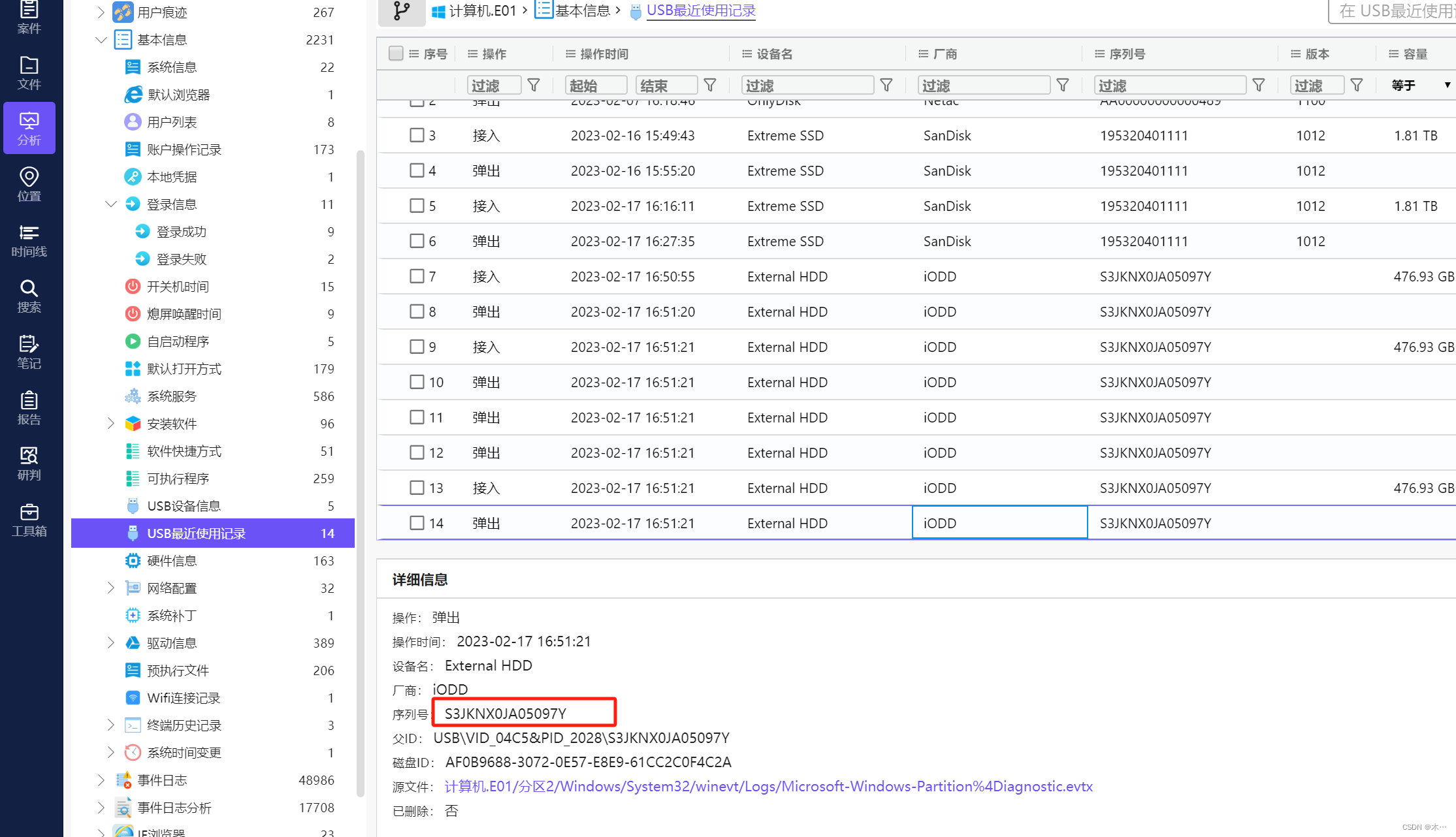

2. 请综合分析计算机和手机检材,计算机最近一次插入的USB存储设备串号是

S3JKNX0JA05097Y

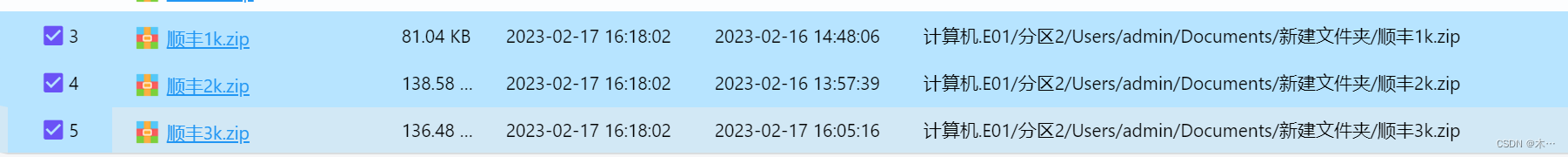

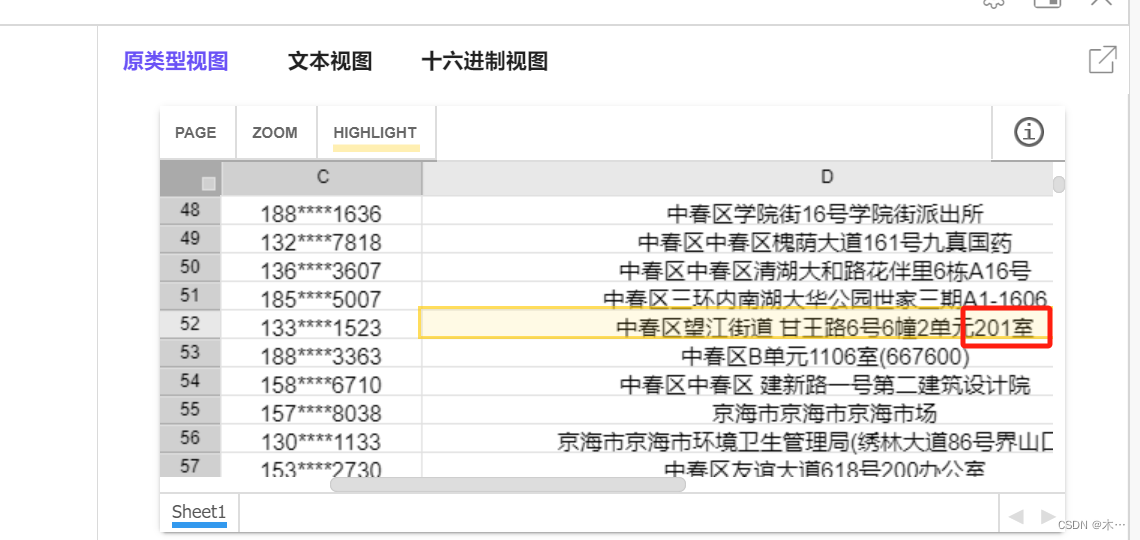

3. 请综合分析计算机和手机检材,谢弘的房间号是()室

201在admin用户的文档目录下可以看到顺丰1 2 3k.zip

直接预览1k 发现是一张表格 里面就有谢弘的房间号

直接预览1k 发现是一张表格 里面就有谢弘的房间号

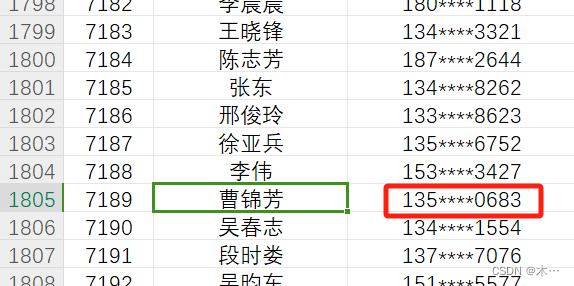

4. 请综合分析计算机和手机检材,曹锦芳的手机号后四位是

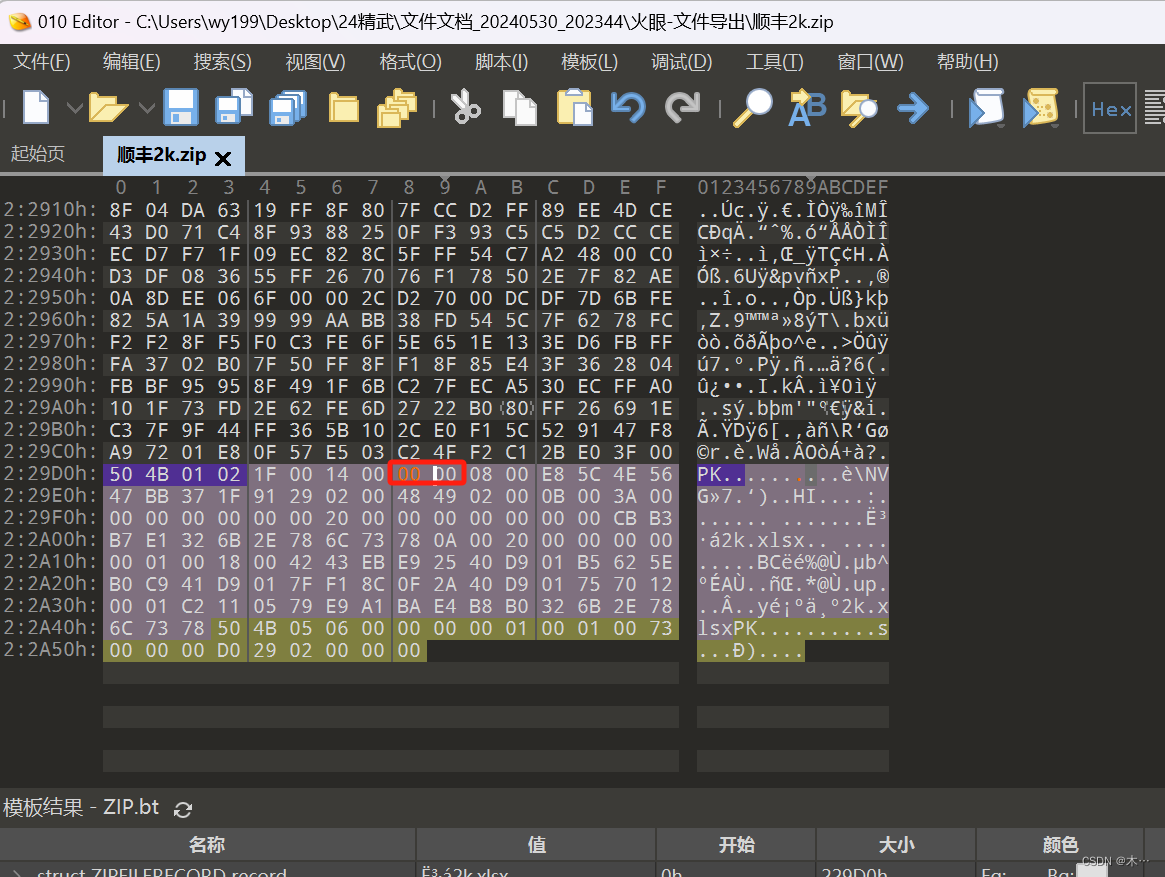

0683这里要用到2k 但是用bandzip打开 会发现被加密了 然后也没有密码提示

这里想到是伪加密了

把09改成00就可以了

找到了

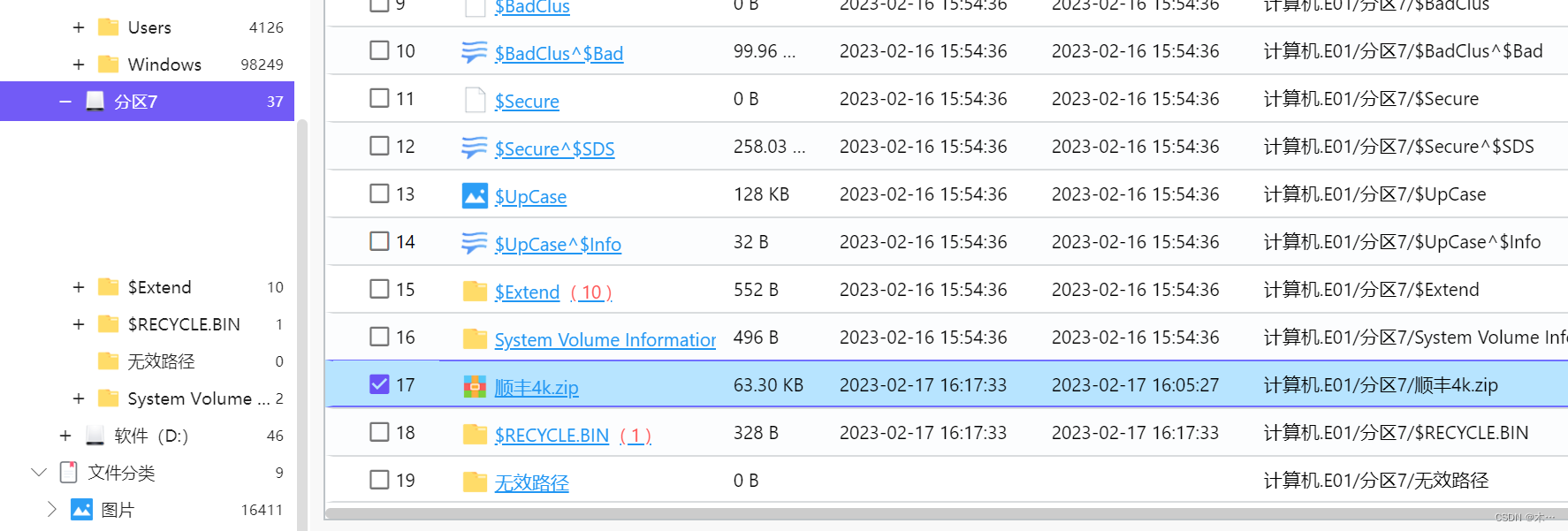

5. 请综合分析计算机和手机检材,找到全部4份快递相关的公民信息文档,按姓名+电话+地址去重后共有多少条?

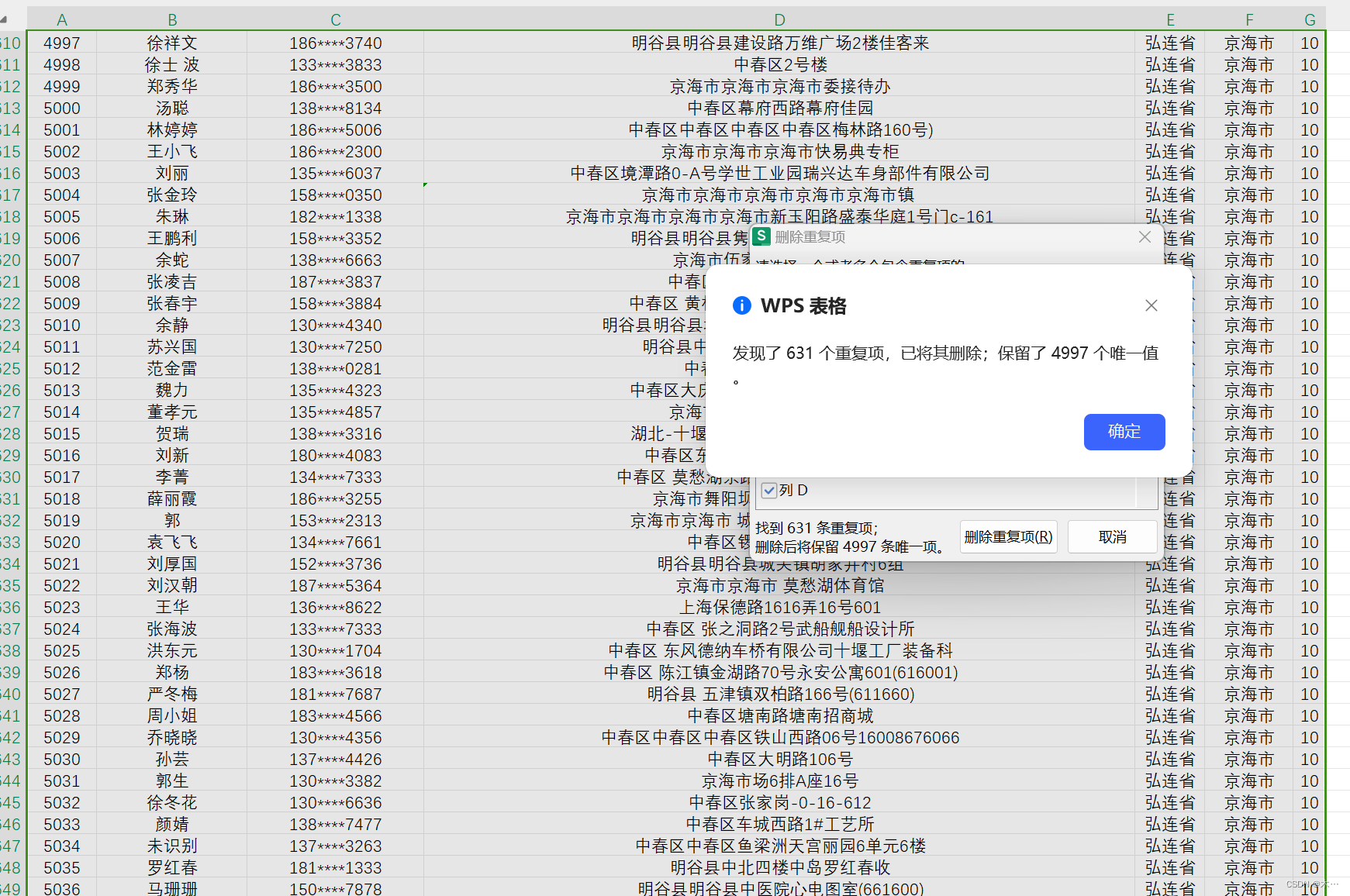

4997 还找到4k

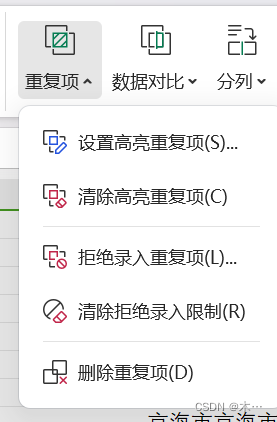

把这四张表放到一起 然后数据--删除重复项

可以发现只剩下4997条数据

看到有wp用navicat导入excel来做 感觉太麻烦了

看到有wp用navicat导入excel来做 感觉太麻烦了

6. 请综合分析计算机和手机检材,统计检材内共有几份购票平台相关的公民信息文档

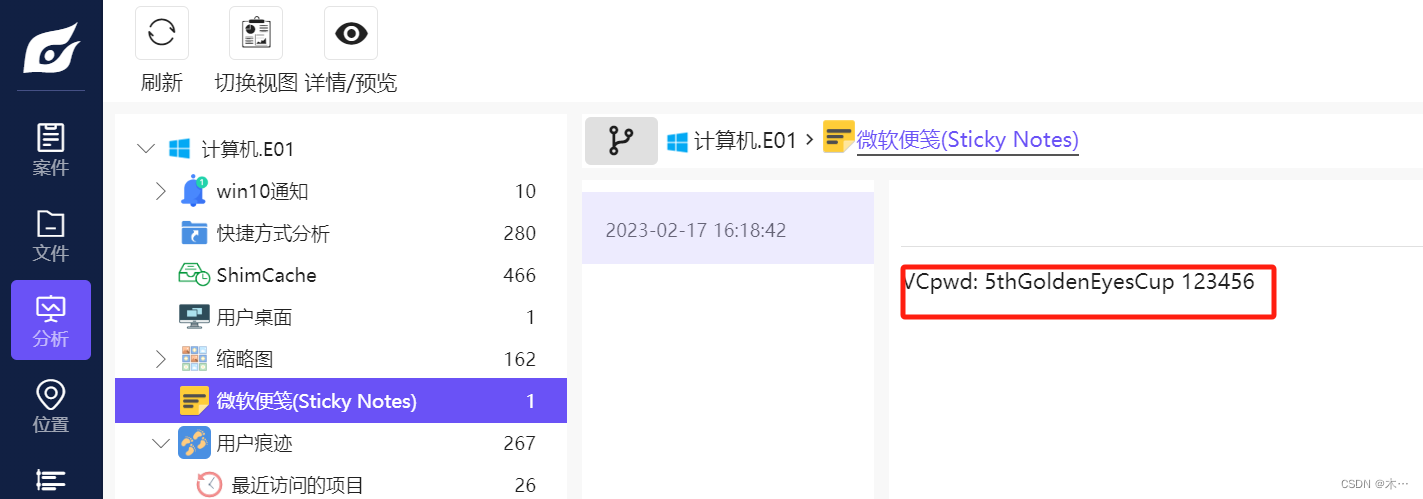

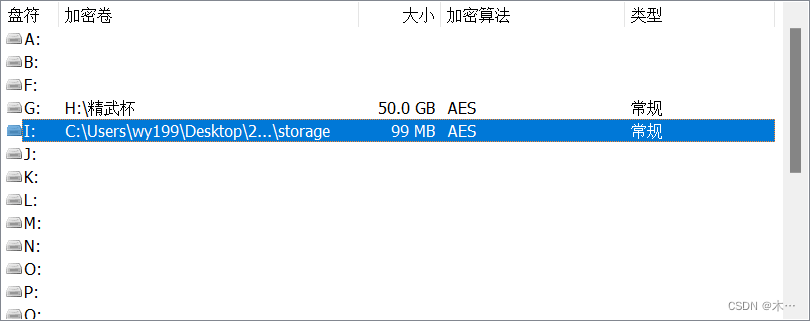

3可以找到一个加密容器

然后在便签里面有看到一个密码

然后在便签里面有看到一个密码

5thGoldenEyesCup 这是密码 挂载成功了

5thGoldenEyesCup 这是密码 挂载成功了

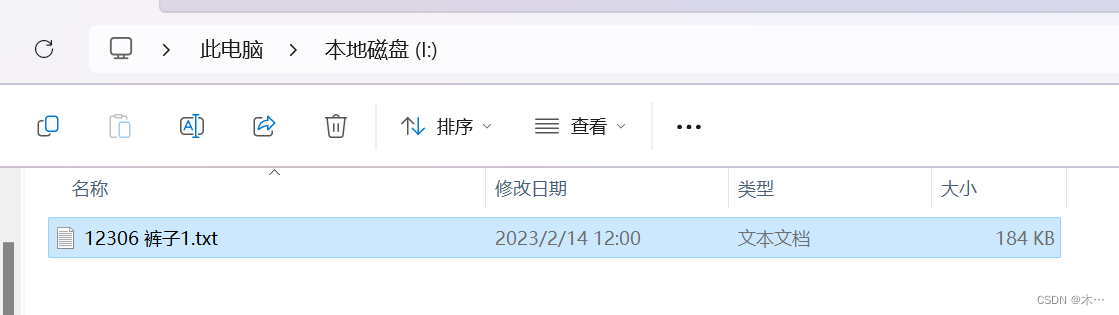

进去看到这一份文件

进去看到这一份文件

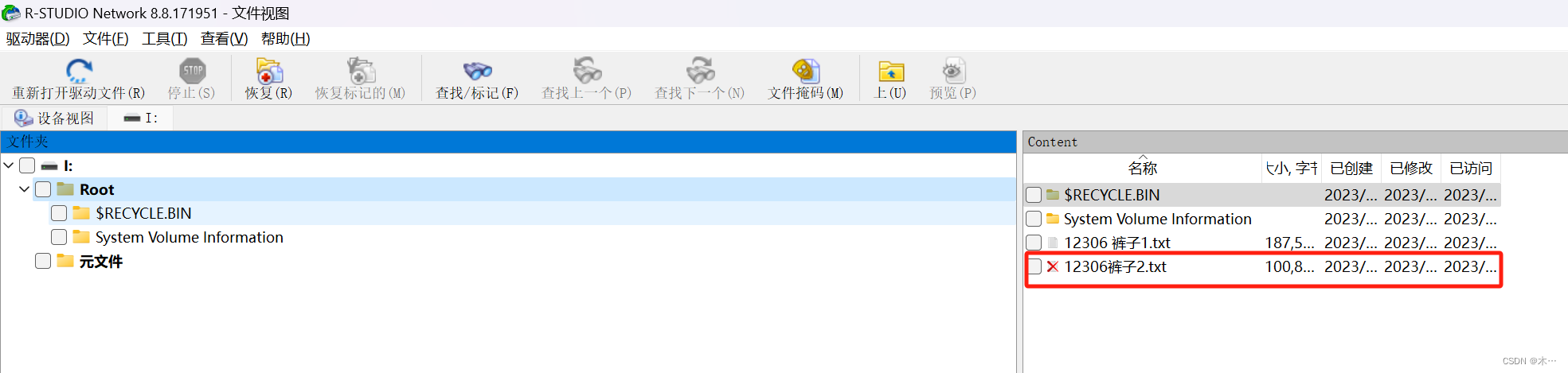

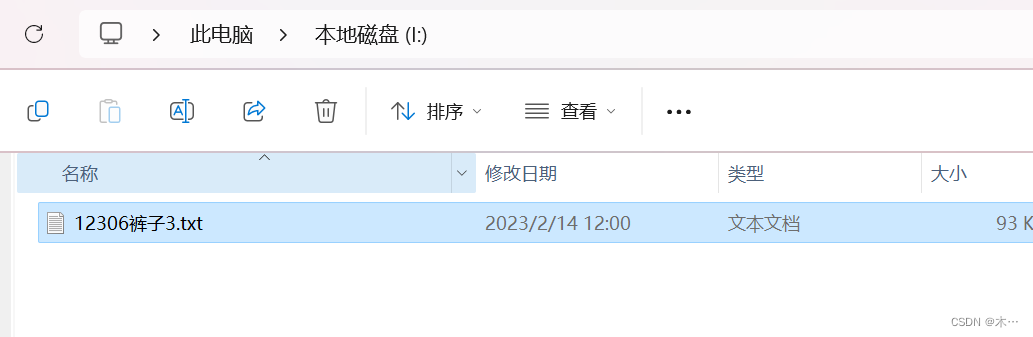

然后第一次用了这个rstudio 恢复文件

可以看到2.txt

把原来的镜像用123456挂载 还可以得到3.txt

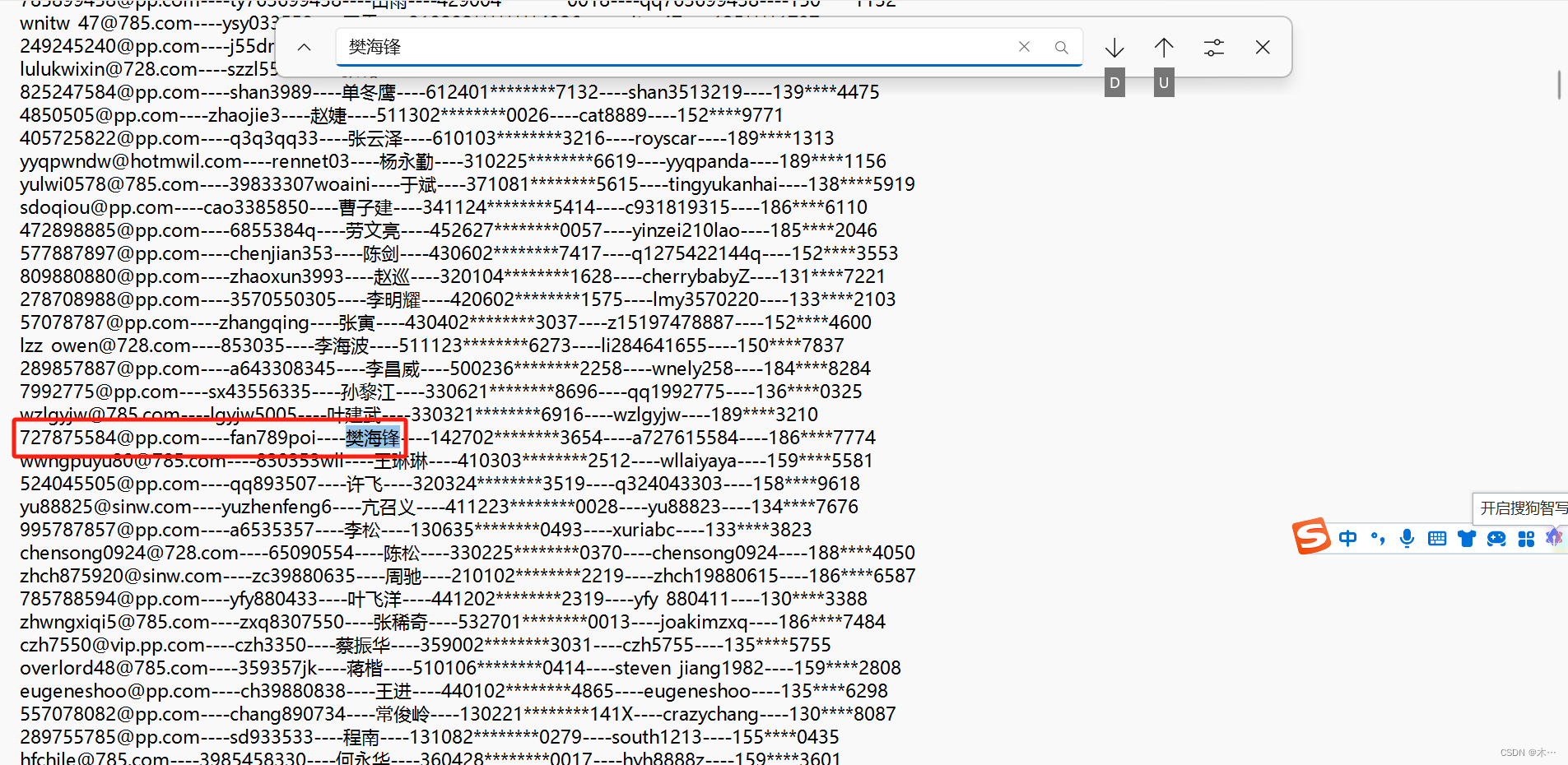

7. 请综合分析计算机和手机检材,樊海锋登记的邮箱账号是

727875584@pp.com在1.txt中直接搜这个人名

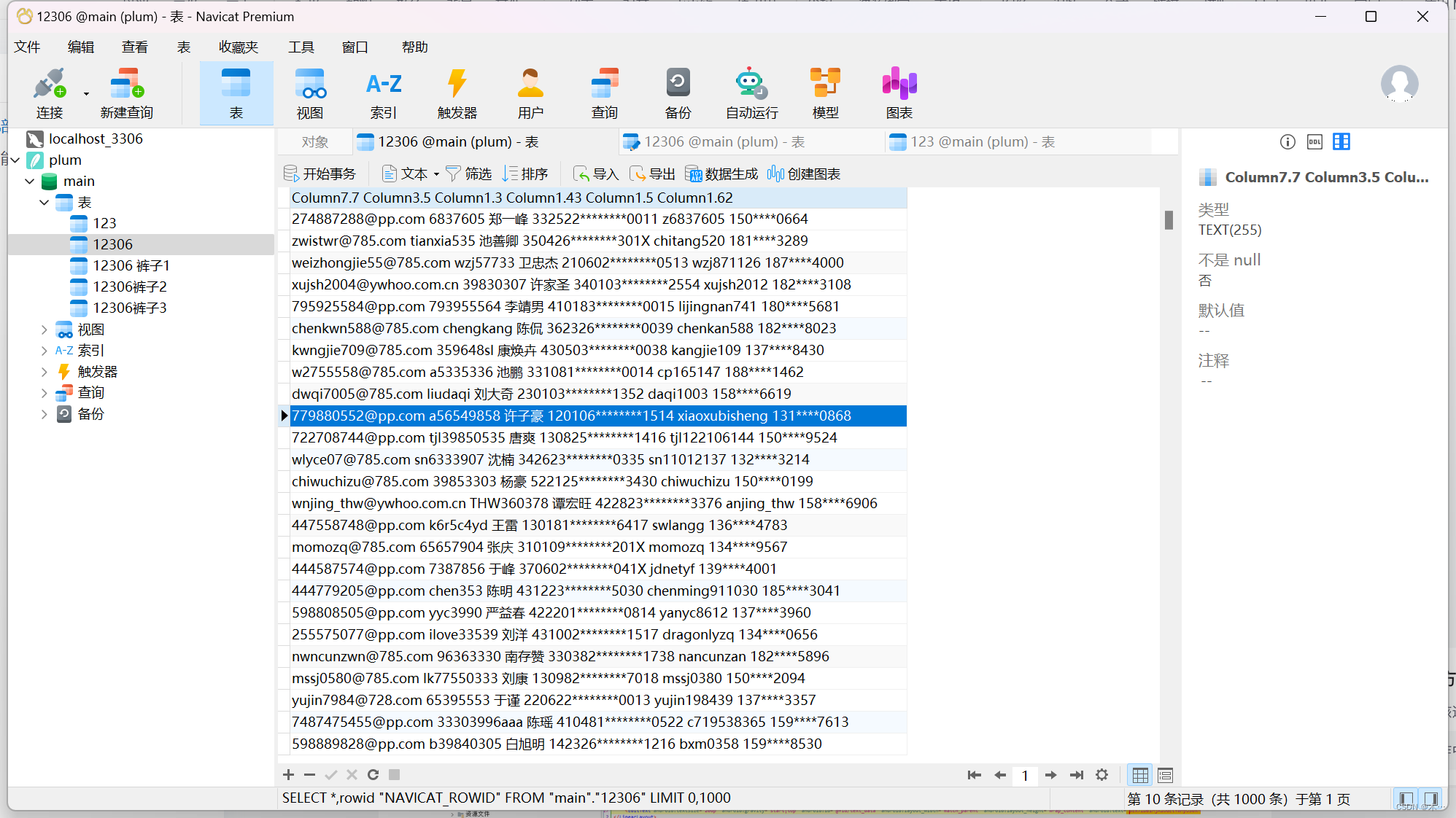

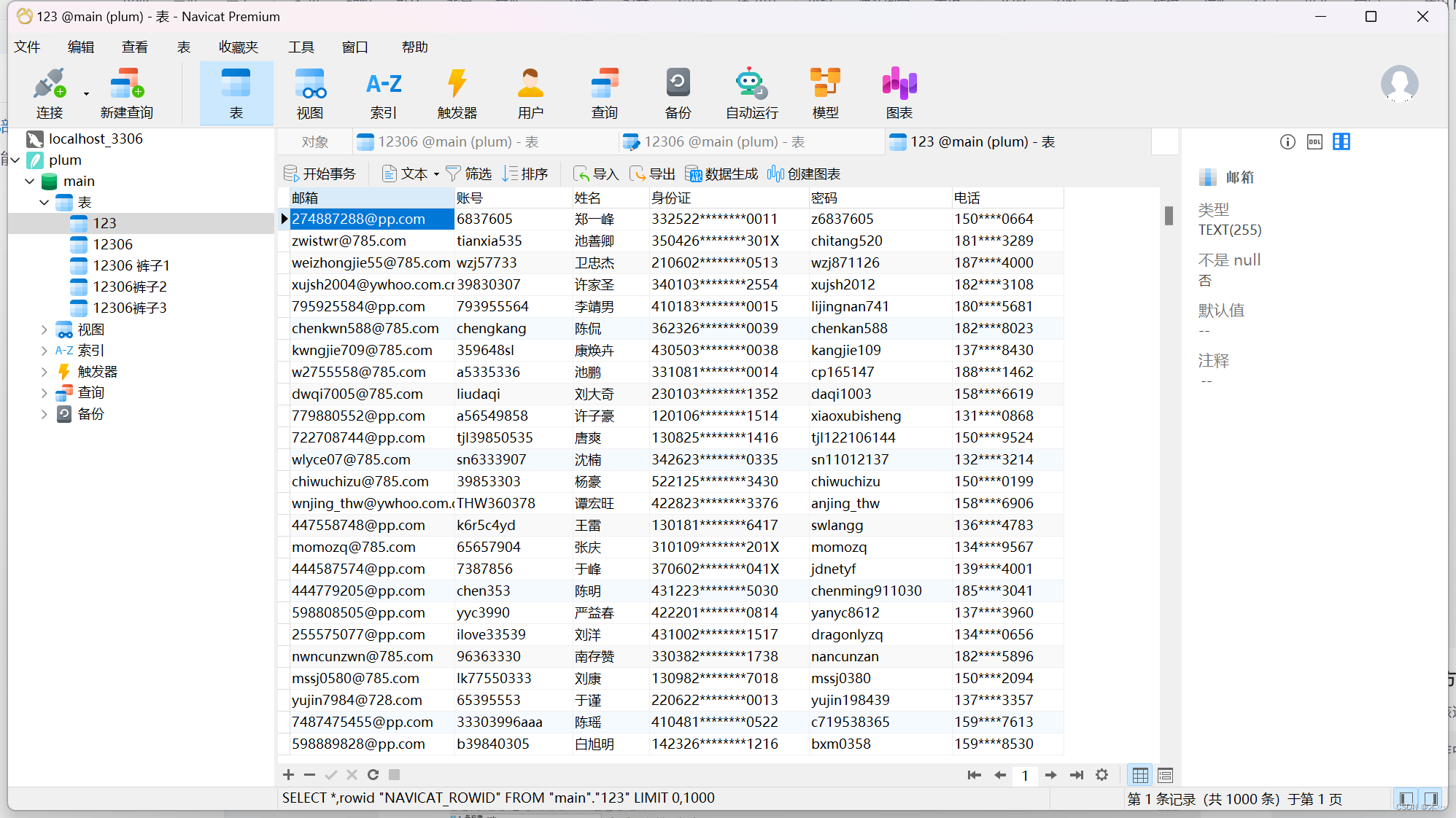

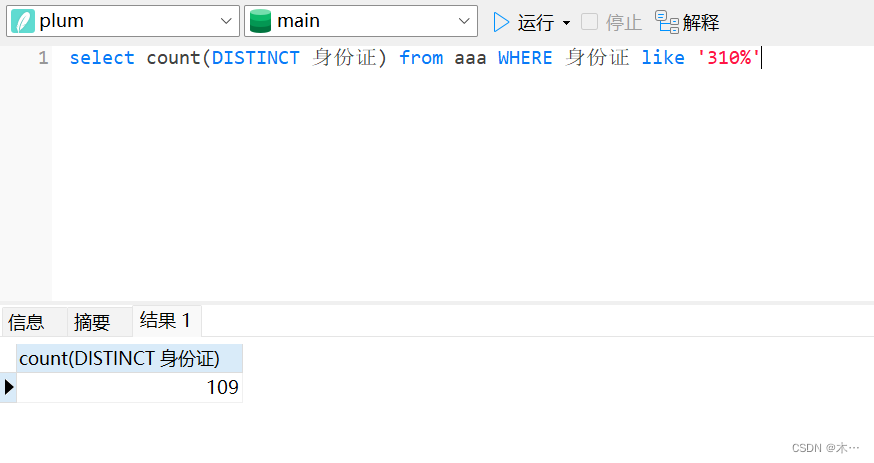

8. 请综合分析计算机和手机检材,统计购票平台相关的文档,去重后共有多少条身份证号为上海的公民信息?

109这里我感觉用wps不行了

只能用navicat导一下表

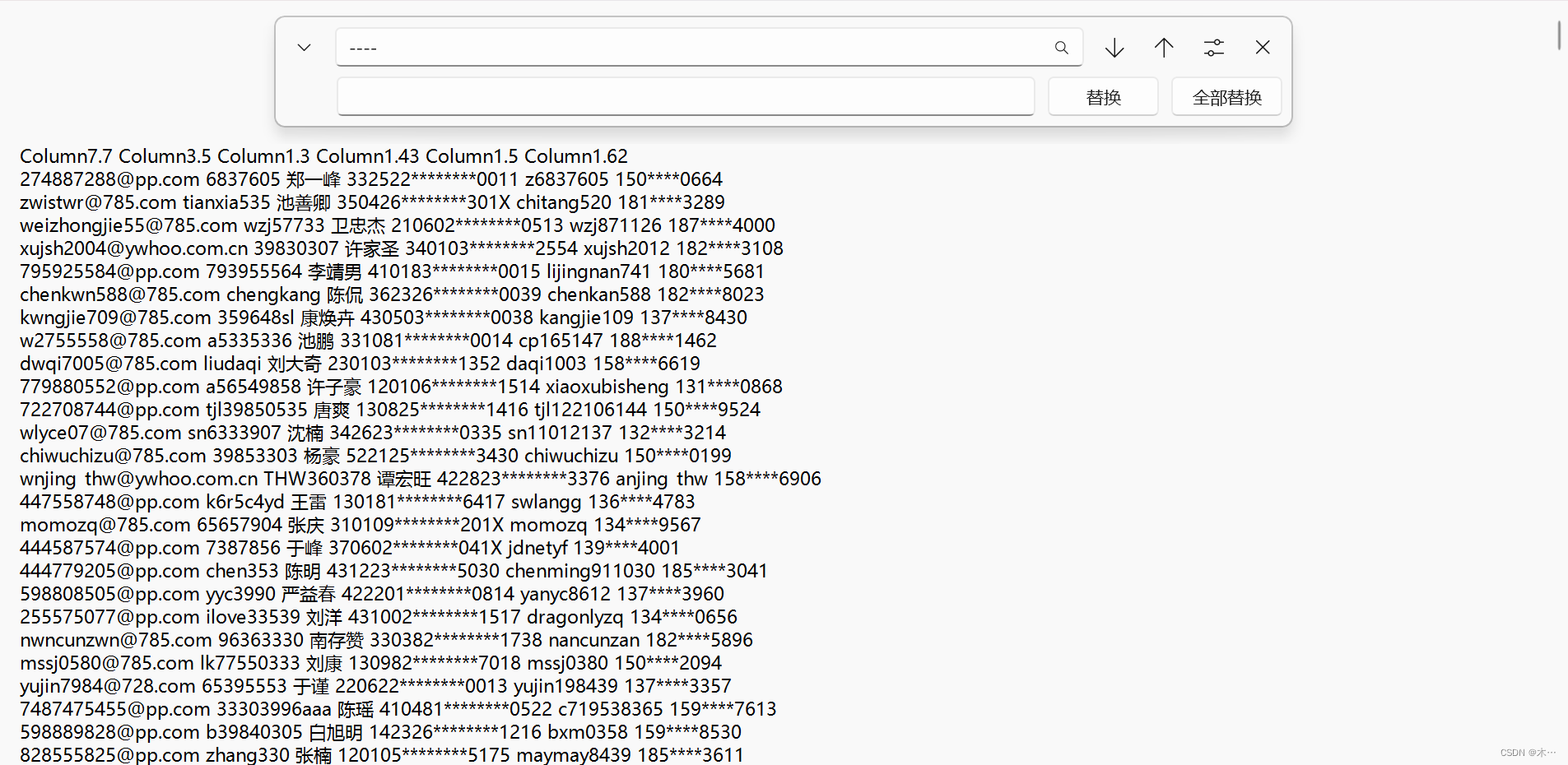

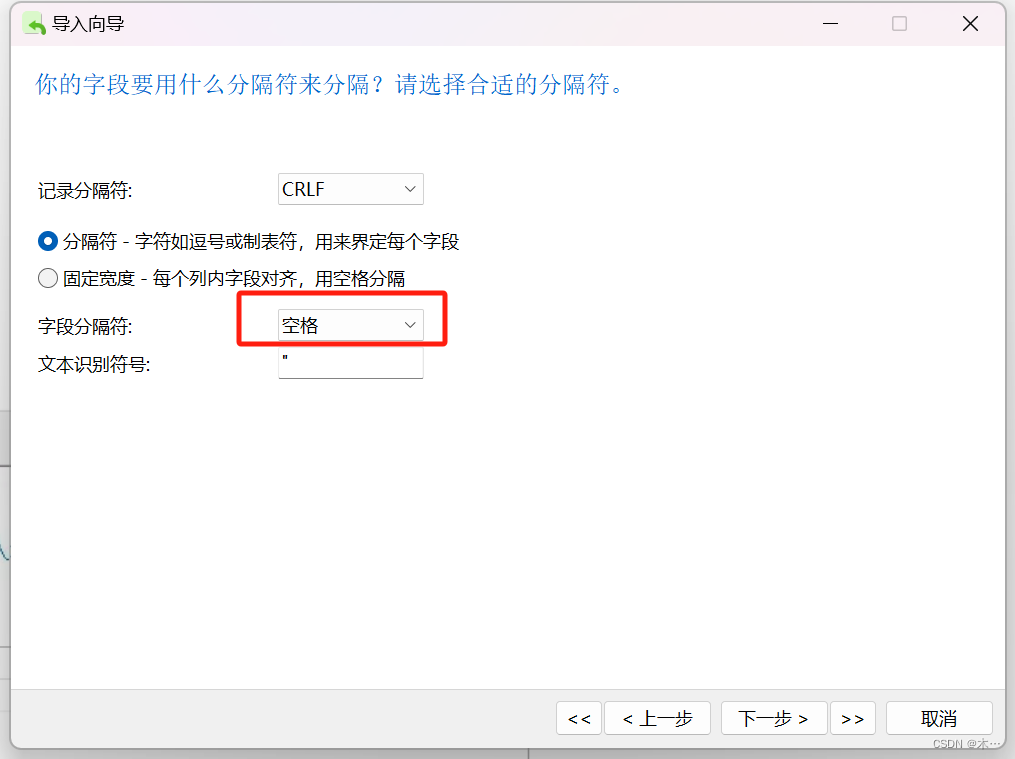

先修改txt文件 把---都改成空格

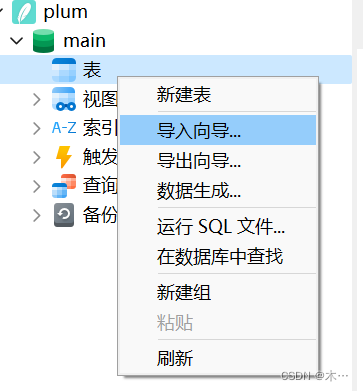

随便选个数据库 然后导入表

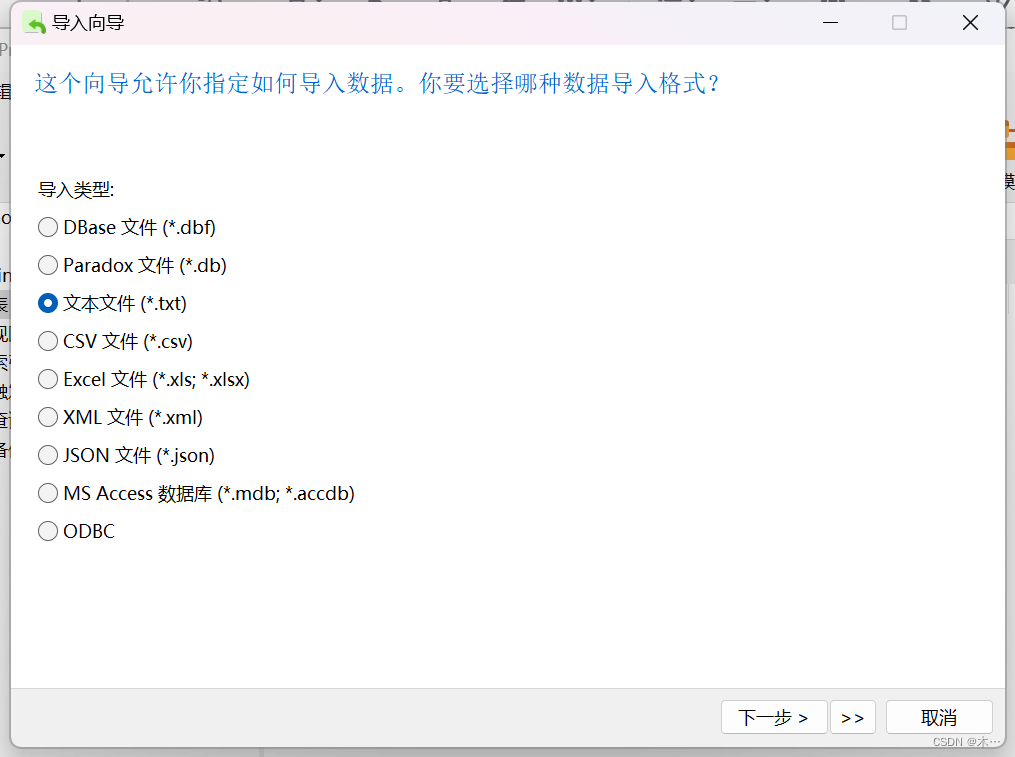

选择txt

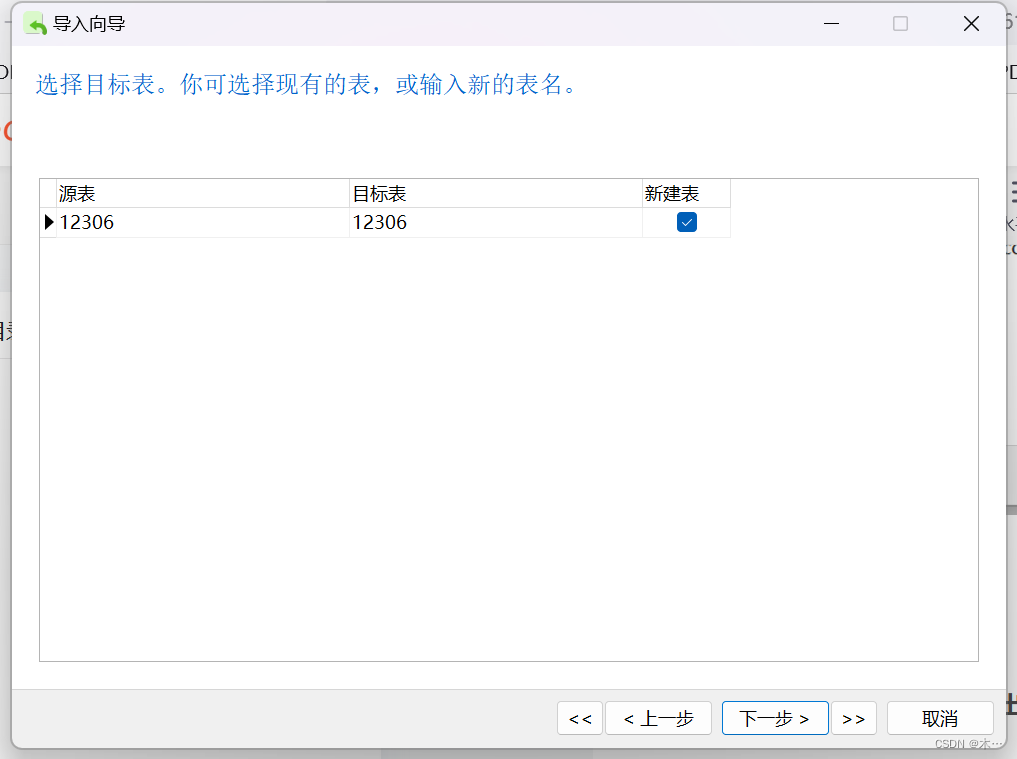

这里记得要把三个txt放在一起

然后一开始得到的是不分字段的表

然后映射到新表 分一下字段

表名好像是不能用数字开头的 改成aaa了

select count(DISTINCT 身份证) from aaa WHERE 身份证 like '310%'

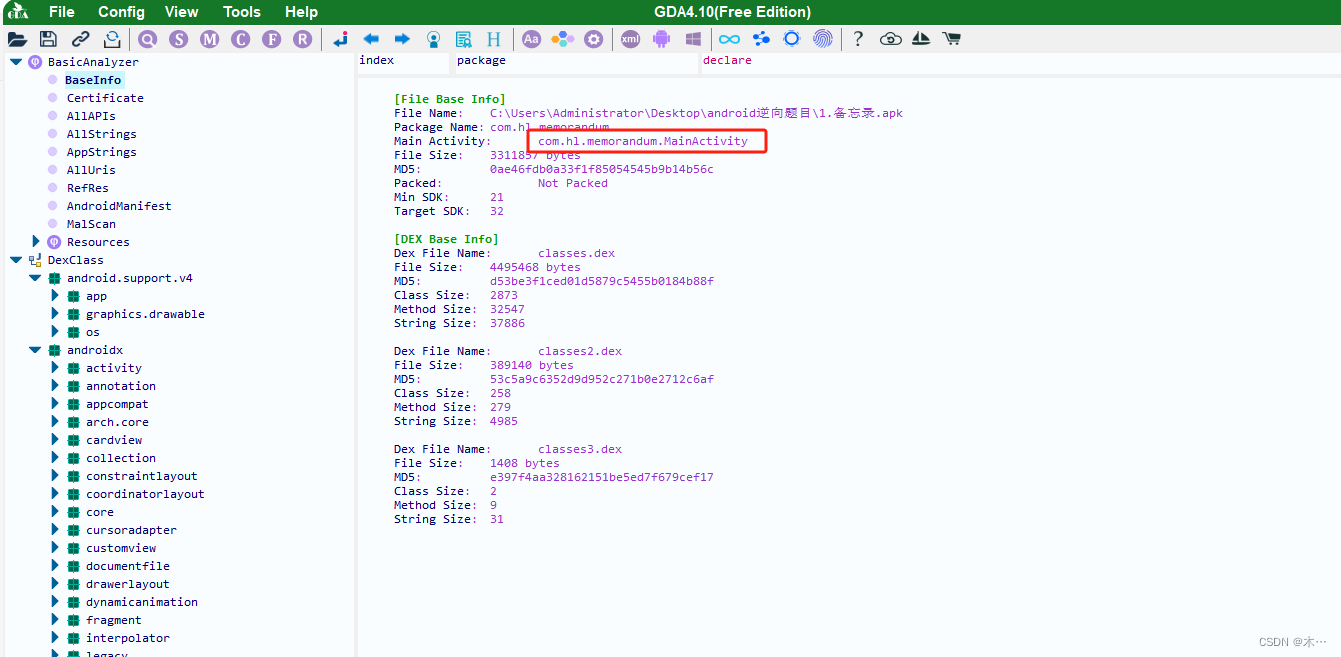

APK功能分析

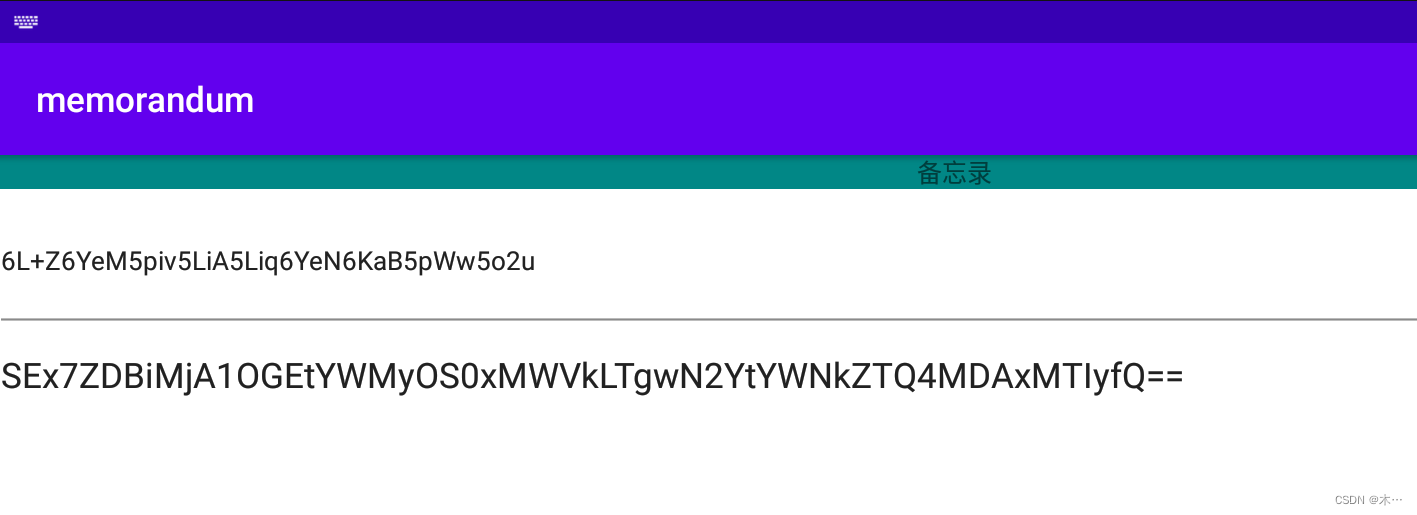

1. 请分析1.备忘录.apk反编译出的文件中,正确答案在哪个文件里?

activity_main.xml

2. 请分析1.备忘录.apk并找到程序中的主activity是?(答案格式:com.tencent.mm.activity)

com.hl.memorandum.MainActivity

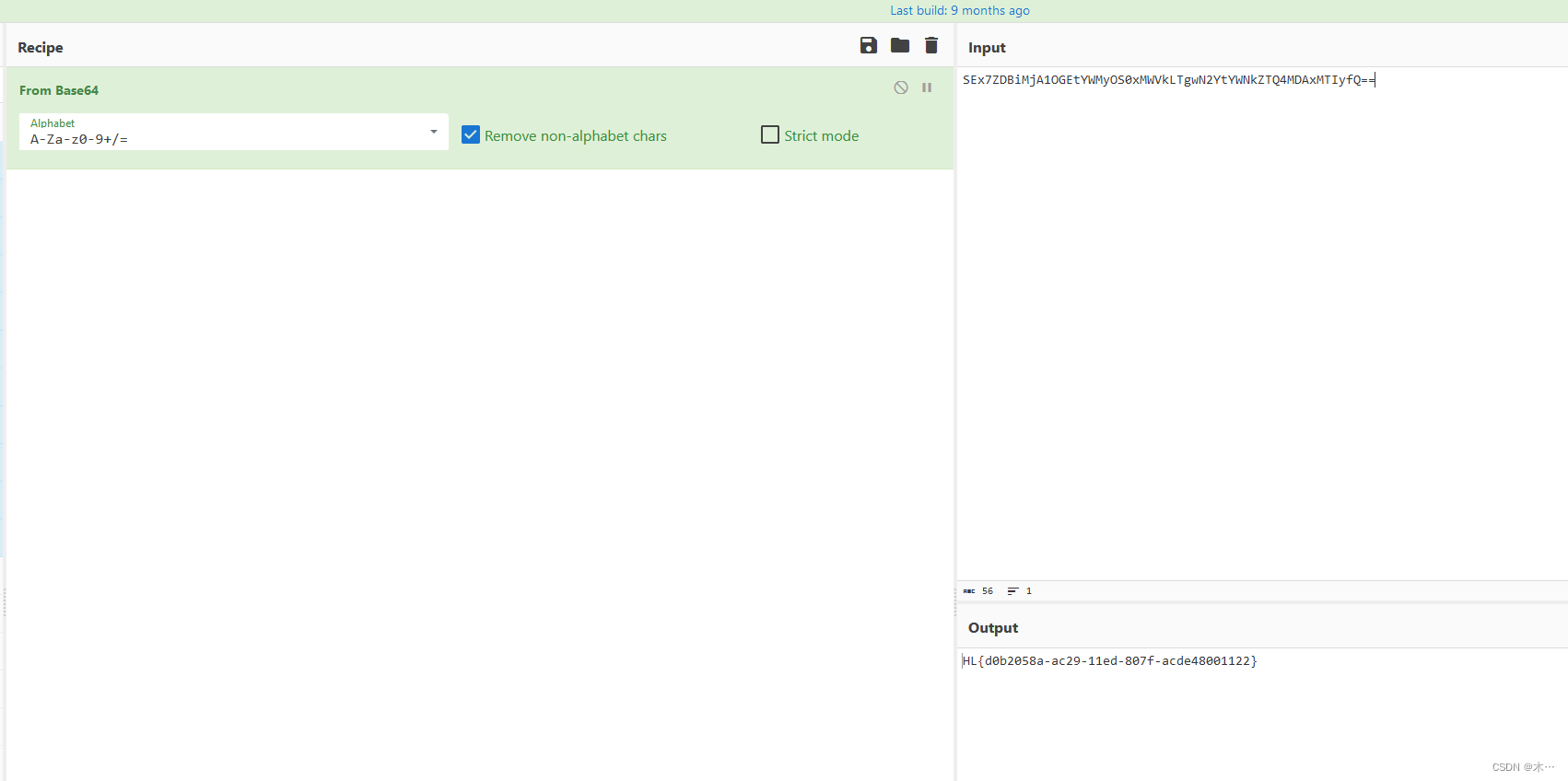

3. 请分析1.备忘录.apk并找到程序中的flag值(答案格式:HL{66666666-1-1-1-1})

HL{d0b2058a-ac29-11ed-807f-acde48001122}

4. 请分析2.easyapk.apk中SharedPreferences配置文件的名称(包括后缀)是什么?

myprefs.xml 开启模拟器

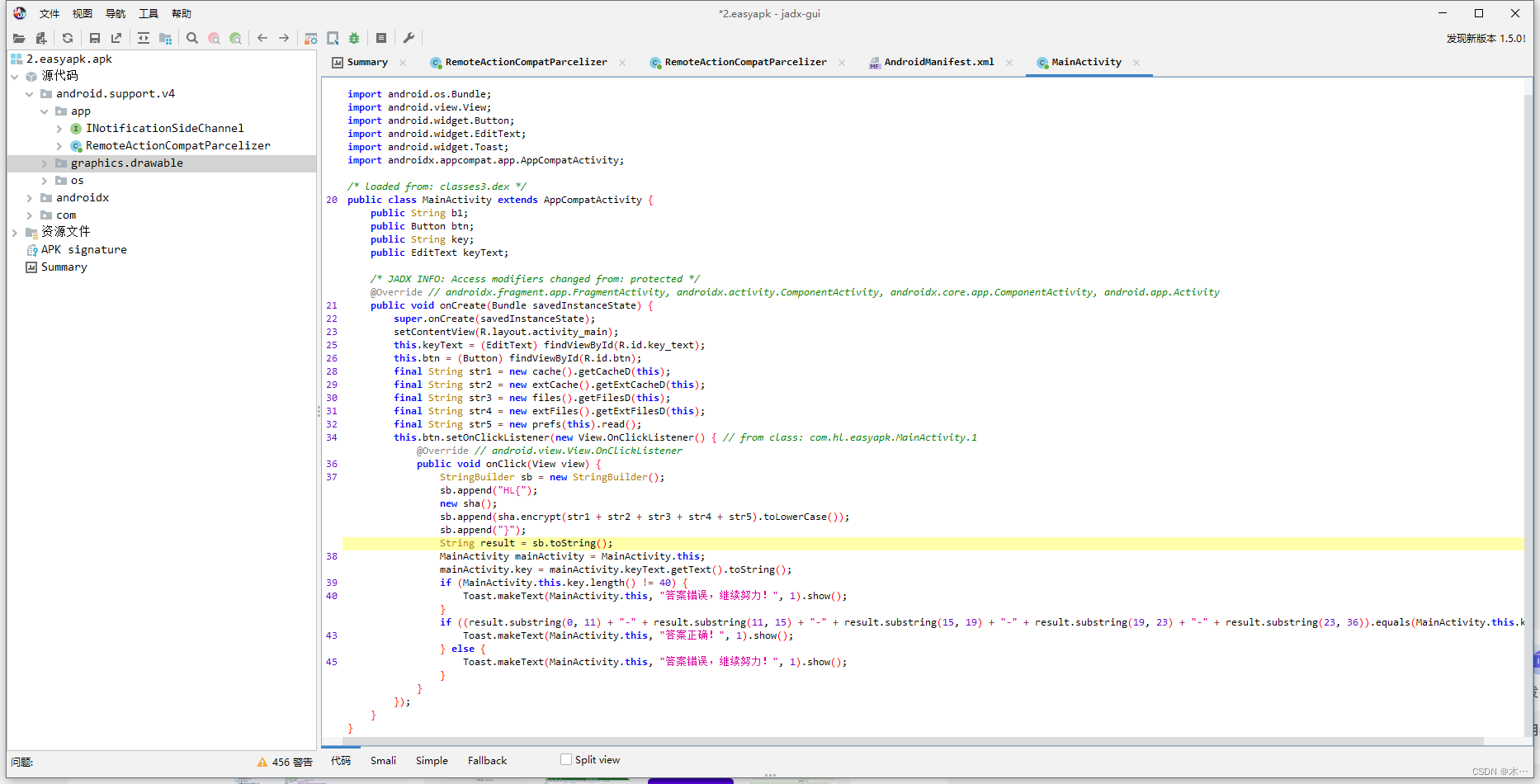

反编译看mainactivity

搜索SharedPreferences,发现标签名为myprefs

在文件管理器中进行搜索myprefs

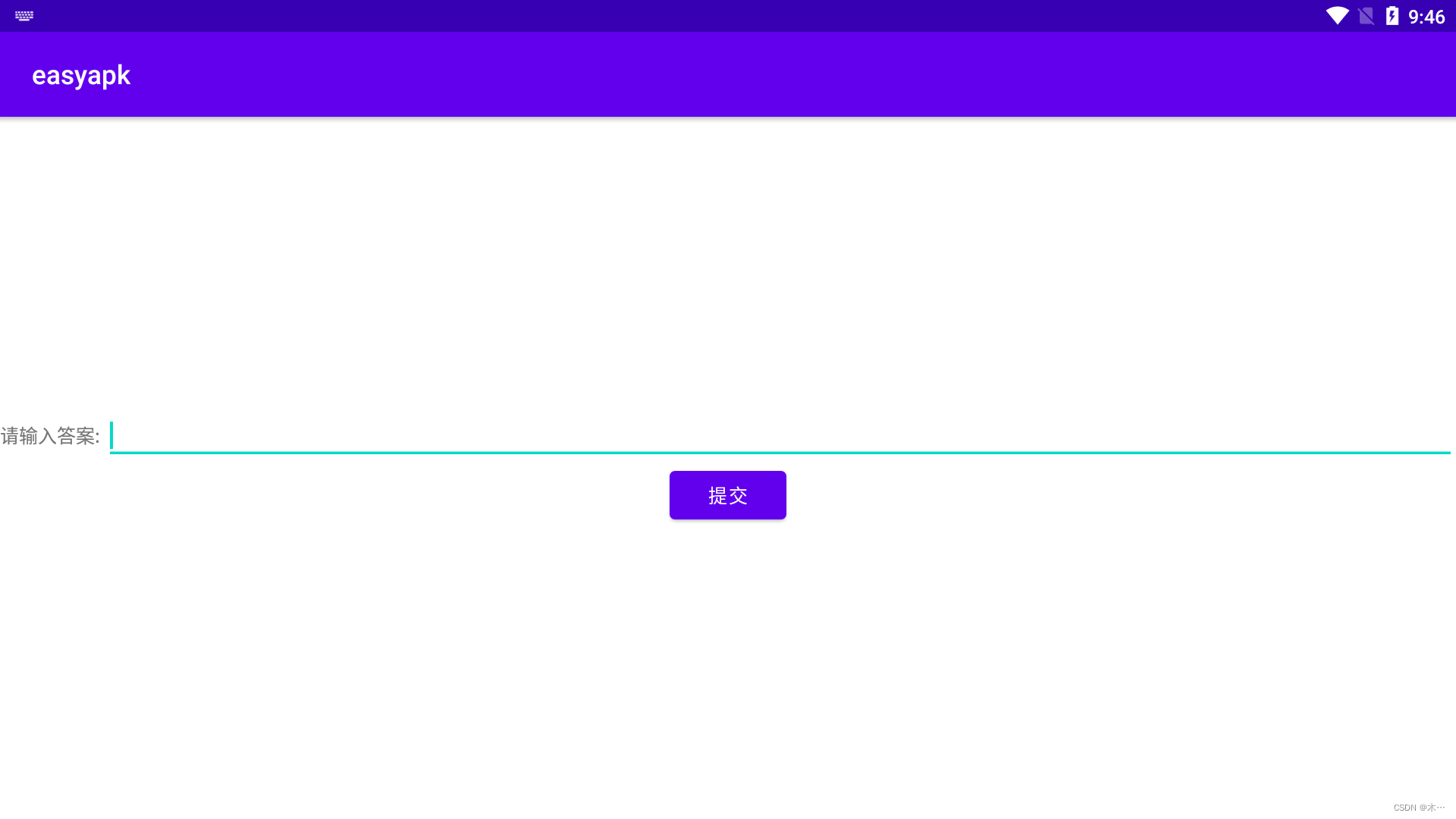

5. 请分析2.easyapk.apk并找到程序中的flag值(答案格式:HL{66666666-1-1-1-1})

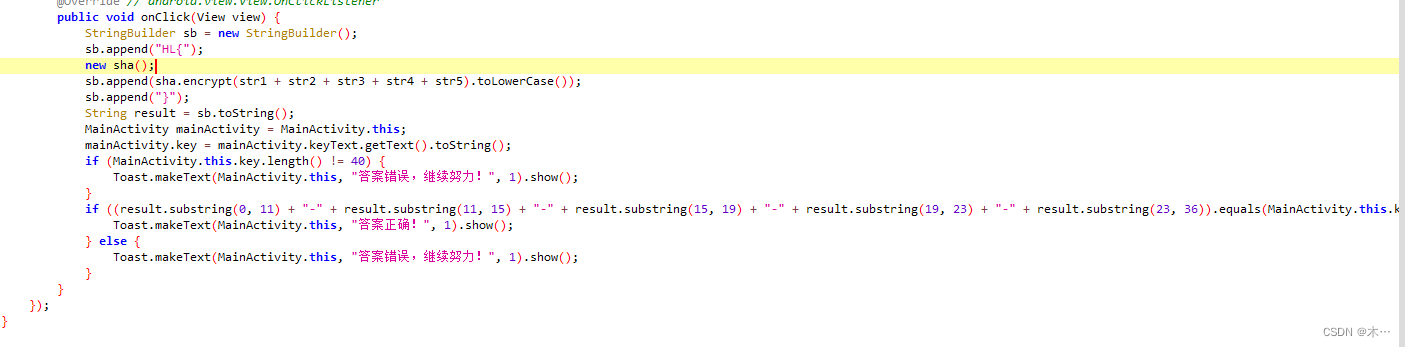

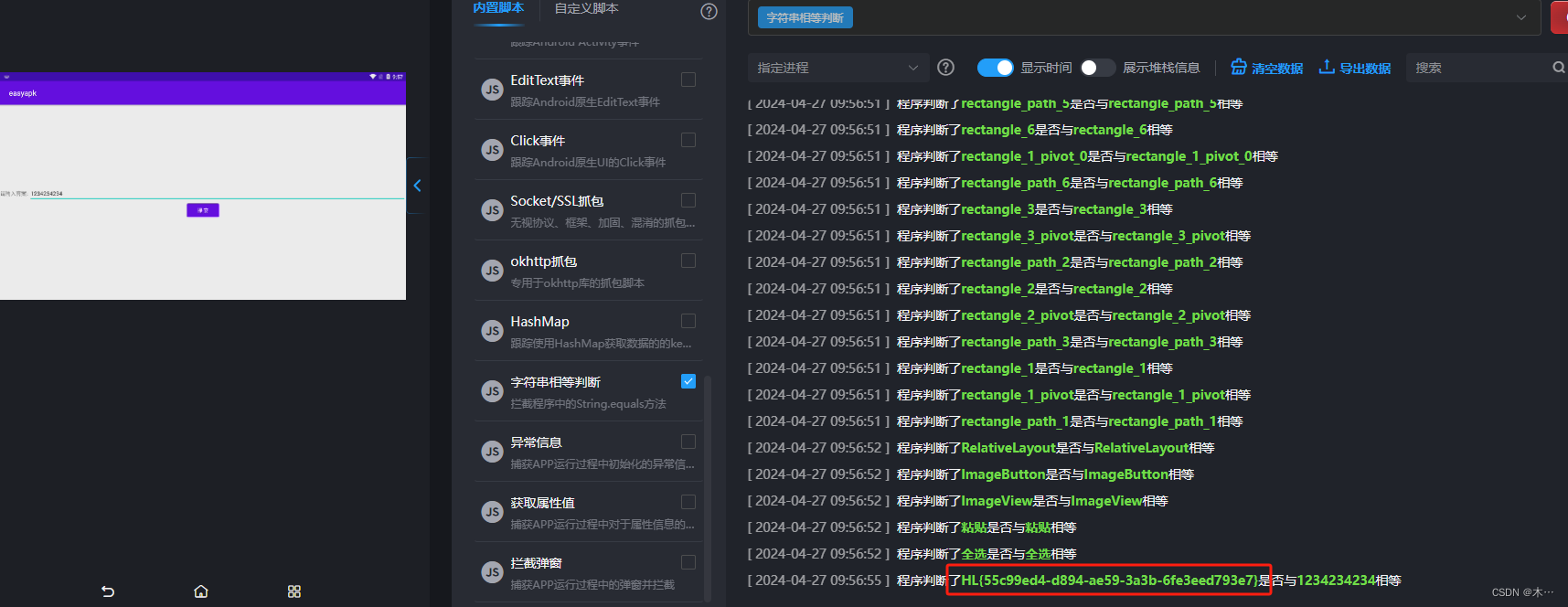

HL{55c99ed4-d894-ae59-3a3b-6fe3eed793e7}回到mainactivity

当时这里我觉得应该是能出答案的

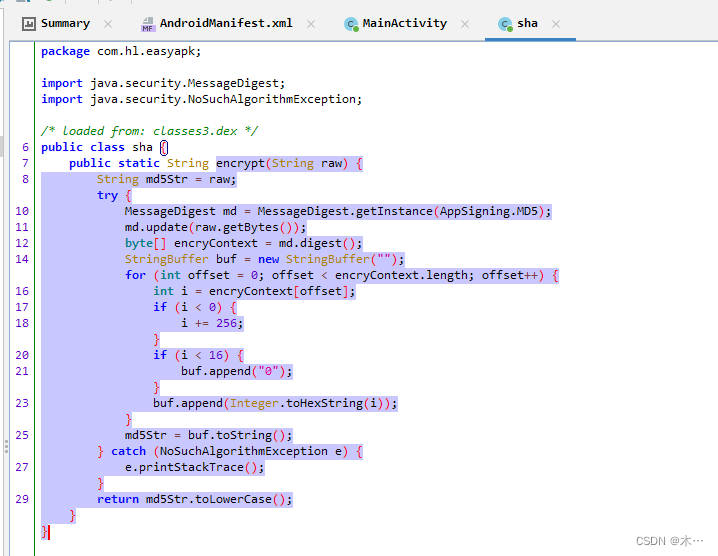

看sha函数

可以发现sha.encrypt()其实就是md5加密

接收用户输入的key,检查长度是否为40,如果为40则对result进行分段,结果与输入的key进行对比,如果匹配,则显示提示消息 "答案正确!"

也就是说可以用来校验flag是否正确

直接使用雷电APP智能分析中的Frida脚本跟踪一下字符串相等判断,随便输入一个答案提交,即可跟踪到与flag作对比的事件

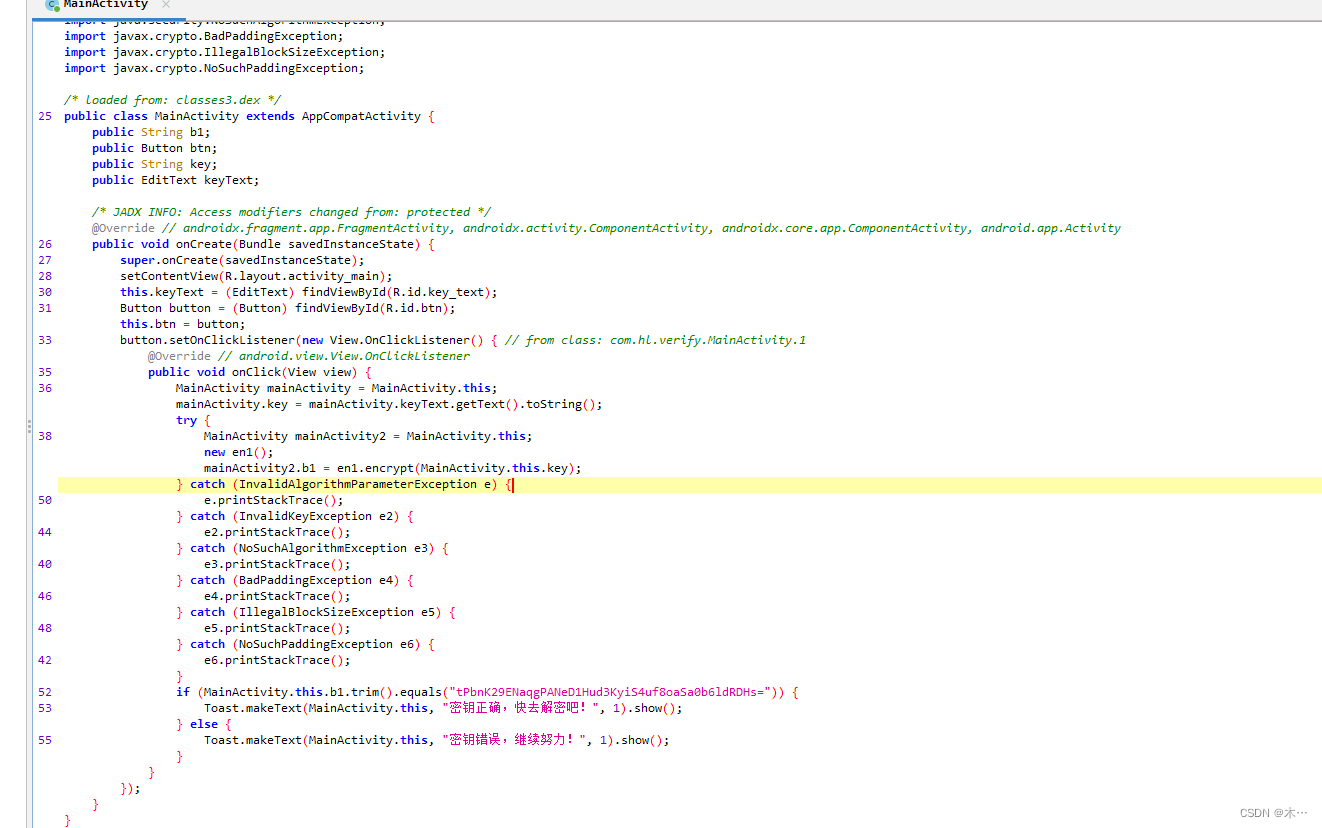

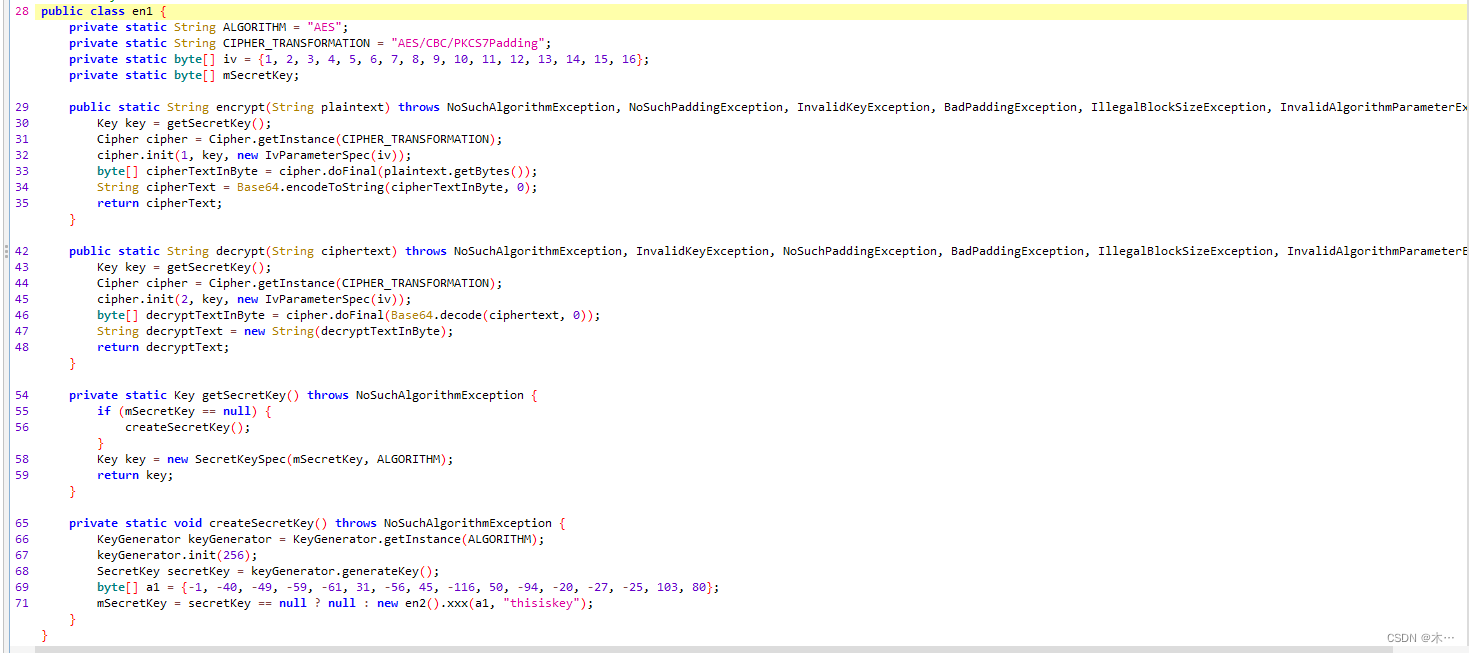

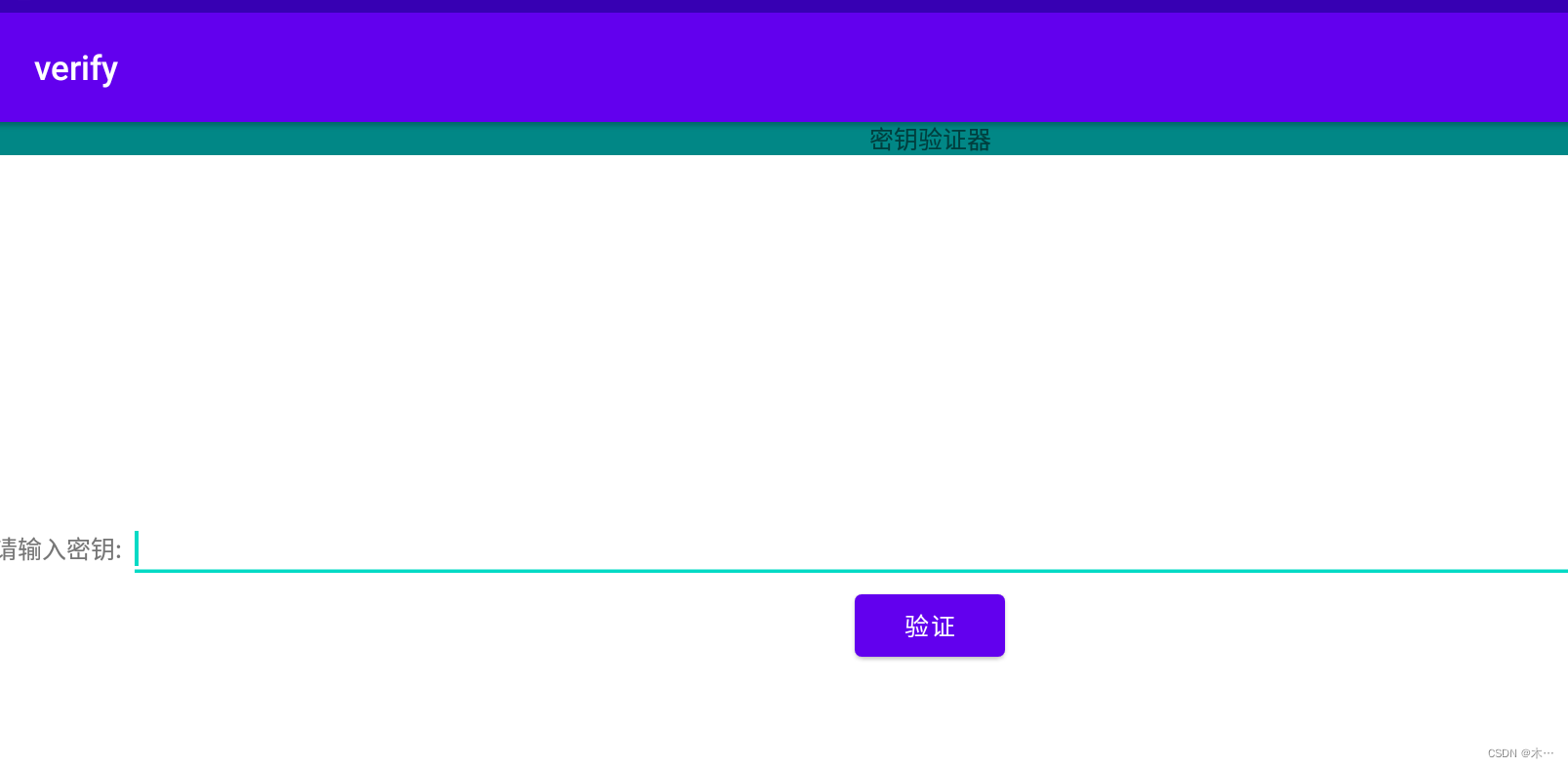

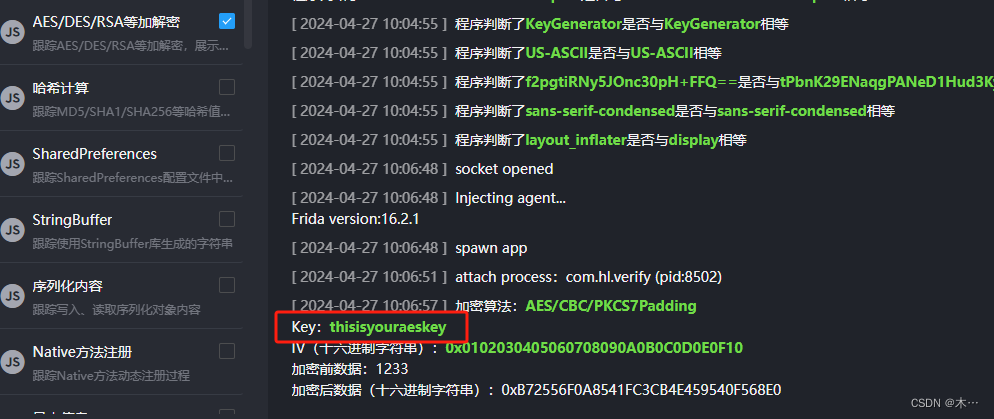

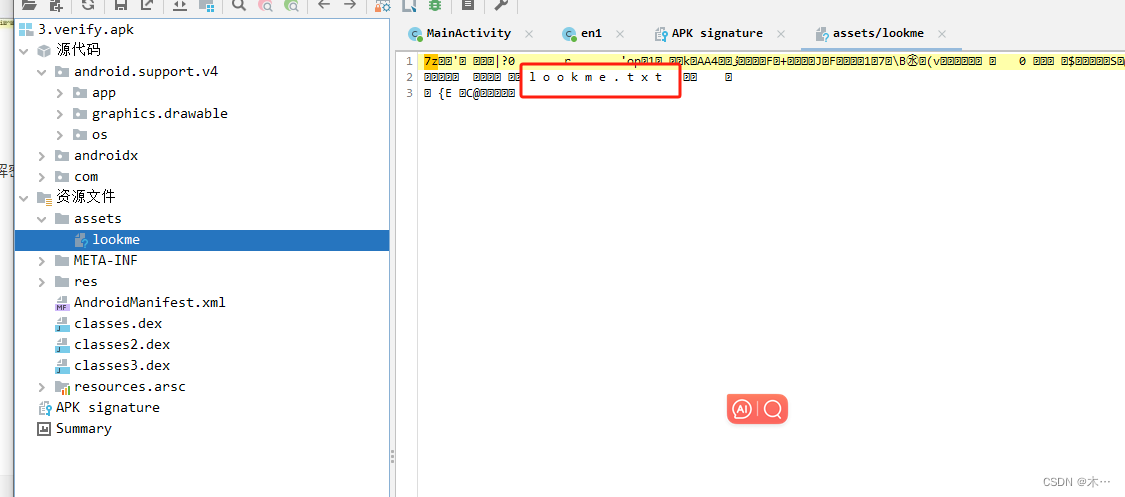

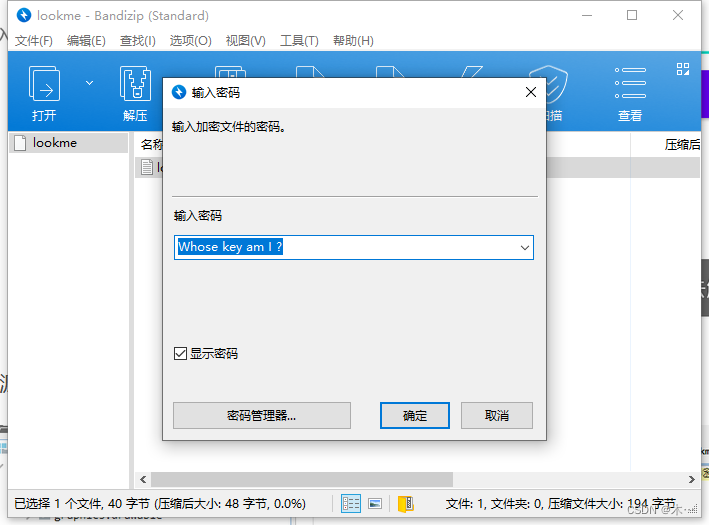

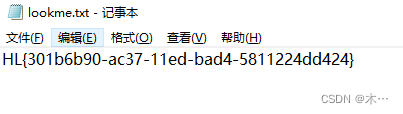

6. 请分析3.verify.apk,该程序中所使用的AES加密KEY值为

thisisyouraeskey看mainactivity

追踪en1 可以发现就是aes解密

将加密后的值与tPbnK29ENaqgPANeD1Hud3KyiS4uf8oaSa0b6ldRDHs=进行对比

也就是说输入的key为tPbnK29ENaqgPANeD1Hud3KyiS4uf8oaSa0b6ldRDHs=进行AES解密的结果

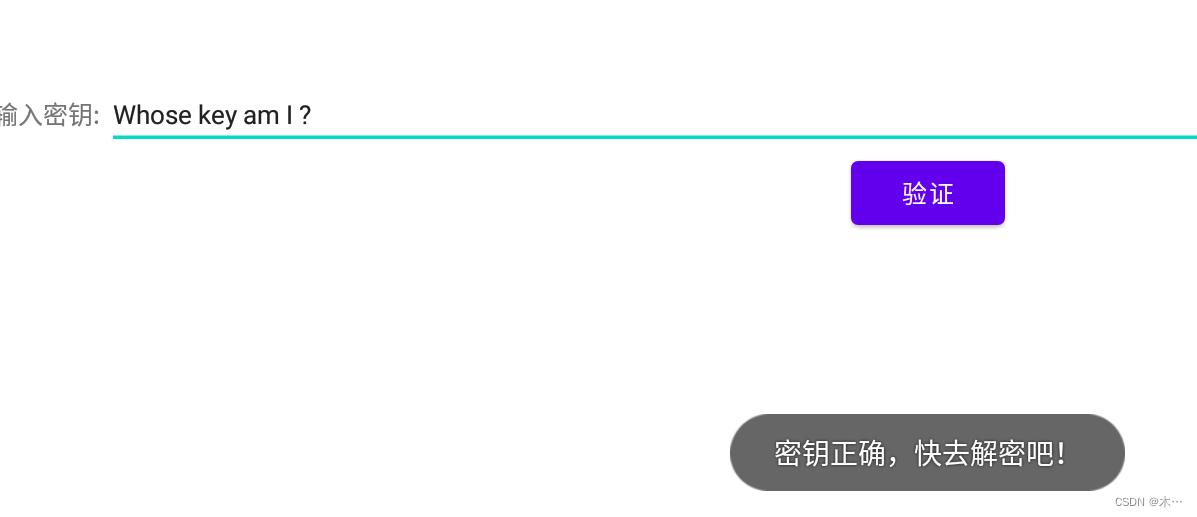

使用Frida脚本跟踪加解密事件,随便输入一个key即可得到AES加解密使用的key和iv

有key iv 就是cbc模式

得到密钥 Whose key am I ?

资源文件里面有个lookme

*8. 请分析4.easyjni.zip,压缩包中数据库的解密秘钥为

66d6ad256b0b03143e5571276bcebfc756a8fc0f7322b31ee8a8a2e992cbce37*9. 请分析4.easyjni.zip并找到程序中的flag值(答案格式:HL{66666666-1-1-1-1})

HL{b950f5b8abfd5a0b3331ca65e687ff94}*10. 请分析5.calc.apk并找到程序中的flag值(答案格式:HL{66666666-1-1-1-1})

HL{96233a87c59bf7f0aa2ed16d9bc2e07a}

文章讲述了技术专家如何通过分析计算机和手机的数据,涉及账户信息、设备连接记录、公民个人信息、加密文件和应用程序旗标值等,展示了在IT技术中综合运用各种工具进行数据挖掘和解密的过程。

文章讲述了技术专家如何通过分析计算机和手机的数据,涉及账户信息、设备连接记录、公民个人信息、加密文件和应用程序旗标值等,展示了在IT技术中综合运用各种工具进行数据挖掘和解密的过程。

916

916

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?