const express = require(‘express’);

const passport = require(‘passport’);

const Strategy = require(‘passport-ldapauth’).Strategy;

// 配置LDAP服务器信息

const ldapConfig = {

server: {

url: ‘ldap://your-ldap-server-url’,

bindDN: ‘your-bind-dn’,

bindCredentials: ‘your-bind-password’,

searchBase: ‘your-search-base’,

searchFilter: ‘your-search-filter’

}

};

// 配置Passport的LDAP认证策略

passport.use(new Strategy(ldapConfig));

// 配置Express应用

const app = express();

app.use(express.urlencoded({ extended: false }));

app.use(passport.initialize());

// 设置登录路由

app.post(‘/login’, passport.authenticate(‘ldapauth’, { session: false }), (req, res) => {

// 认证成功,返回用户信息

res.json(req.user);

});

// 启动服务器

app.listen(3000, () => {

console.log(‘Server is running on port 3000’);

});

在这个示例中,我们使用 `passport-ldapauth` 插件来实现LDAP认证策略。首先,我们设置LDAP服务器的配置信息,包括服务器URL、绑定DN、绑定凭证、搜索基础和搜索过滤器。然后,我们使用这些配置初始化Passport的LDAP认证策略。

在Express应用中,我们使用 `express` 模块创建一个应用,配置中间件来处理POST请求的表单数据,并初始化Passport。然后,我们设置一个登录路由,使用Passport的LDAP认证策略来处理认证请求。

当用户提交登录表单时,Passport会将认证请求发送到LDAP服务器进行认证。如果认证成功,请求会继续到达登录路由的回调函数,我们可以从 `req.user` 中获取用户信息,并将其返回给客户端。

最后,我们启动服务器,监听3000端口。

请注意,这只是一个示例代码,你需要根据自己的实际情况来修改LDAP服务器的配置信息、路由逻辑和返回的用户信息。

在配置openLDAP统一认证与Flask结合的认证示例之前,您需要确保已经安装了相关的依赖库,如`python-ldap`和`Flask-LDAP`。

下面是一个简单的示例,向您展示如何配置openLDAP统一认证与Flask结合的认证:

from flask import Flask, render_template, request

from flask_ldap import LDAP

from flask_login import LoginManager, login_user, UserMixin, login_required, logout_user

app = Flask(name)

配置LDAP连接

app.config[‘LDAP_HOST’] = ‘<LDAP服务器地址>’

app.config[‘LDAP_PORT’] = <LDAP服务器端口号>

app.config[‘LDAP_USER_DN’] = ‘<LDAP用户DN>’

app.config[‘LDAP_USER_SEARCH_BASE’] = ‘<LDAP用户搜索基准>’

app.config[‘LDAP_USER_LOGIN_ATTR’] = ‘uid’

app.config[‘LDAP_ALWAYS_SEARCH’] = [‘uid’, ‘cn’, ‘sn’, ‘mail’]

ldap = LDAP(app)

配置Flask-Login

app.secret_key = ‘’

login_manager = LoginManager(app)

自定义UserMixin类

class User(UserMixin):

def init(self, dn):

self.id = dn

@staticmethod

def get(user_id):

return User(user_id)

登录路由

@app.route(‘/login’, methods=[‘GET’, ‘POST’])

def login():

if request.method == ‘POST’:

username = request.form[‘username’]

password = request.form[‘password’]

# 验证LDAP用户

conn = ldap.connection

conn.simple_bind_s(app.config[‘LDAP_USER_DN’], password)

# 如果验证通过,创建用户实例并登录

user = User.get(username)

login_user(user)

return ‘Logged in successfully!’

else:

return render_template(‘login.html’)

登出路由

@app.route(‘/logout’)

@login_required

def logout():

logout_user()

return ‘Logged out successfully!’

需要登录的路由

@app.route(‘/protected’)

@login_required

def protected():

return ‘This is a protected page!’

if name == ‘main’:

app.run()

上面的示例代码中,首先配置了LDAP连接信息,并初始化了LDAP连接对象。然后,通过继承`UserMixin`类自定义了一个`User`类,用于存储登录用户的信息。接着,配置了Flask-Login,并定义了登录、登出和需要登录的路由。最后,启动Flask应用。

在登录路由(`/login`),首先获取用户在登录表单中输入的用户名和密码,然后使用`ldap.connection`绑定LDAP服务器,验证用户的用户名和密码。如果验证通过,就创建一个`User`实例,并使用`login_user()`函数登录。在登出路由(`/logout`),调用`logout_user()`函数登出用户。

在需要登录的路由(`/protected`),使用`@login_required`装饰器来保护该路由,只有已登录的用户才能访问该路由。

请根据您的实际情况修改上述示例代码中的配置信息。希望对您有所帮助!

要在GitLab中配置使用OpenLDAP统一认证,需要按照以下步骤操作:

1. 安装并配置GitLab:首先,确保已经安装并配置了GitLab。你可以参考GitLab官方文档进行安装和配置。

2. 配置OpenLDAP:在GitLab服务器上安装并配置OpenLDAP服务器。确保已经设置了适当的用户和组织结构。

3. 编辑GitLab配置文件:打开GitLab的配置文件`/etc/gitlab/gitlab.rb`,找到以下行:

OmniAuth Settings

###! Docs: https://docs.gitlab.com/ce/integration/omniauth.html

gitlab_rails[‘omniauth_enabled’] = false

gitlab_rails[‘omniauth_allow_single_sign_on’] = [‘saml’]

gitlab_rails[‘omniauth_block_auto_created_users’] = true

gitlab_rails[‘omniauth_auto_link_ldap_user’] = false

gitlab_rails[‘omniauth_auto_link_saml_user’] = false

gitlab_rails[‘omniauth_external_providers’] = [‘twitter’, ‘google_oauth2’]

gitlab_rails[‘omniauth_allow_bypass_two_factor’] = [‘google_oauth2’]

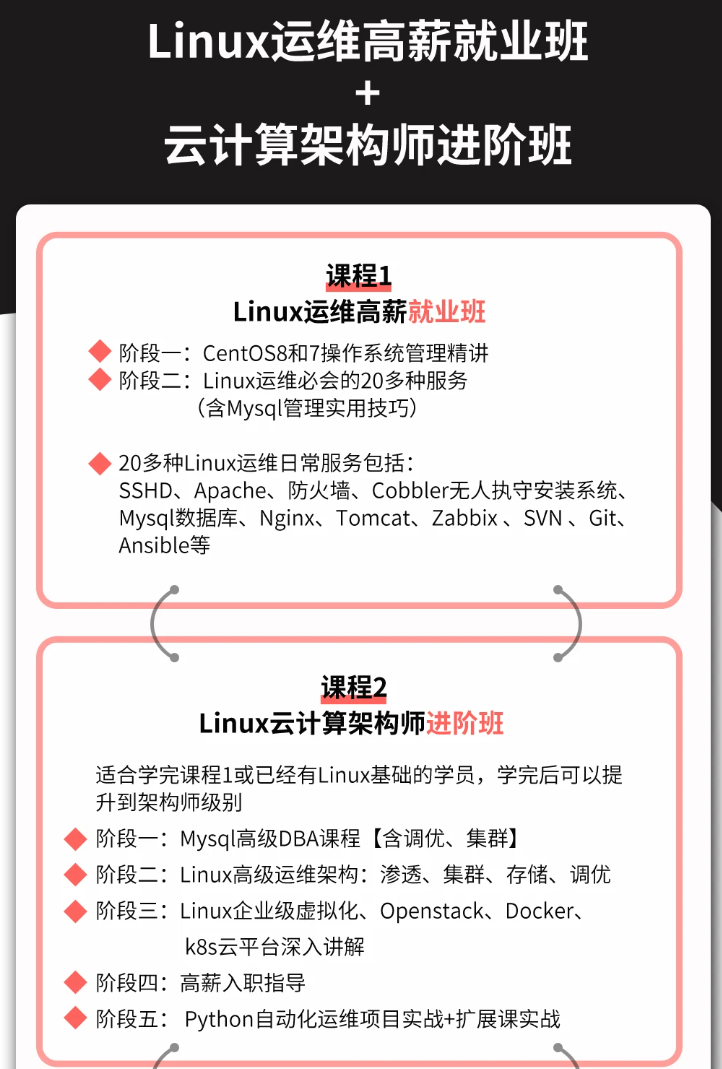

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数Linux运维工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年Linux运维全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

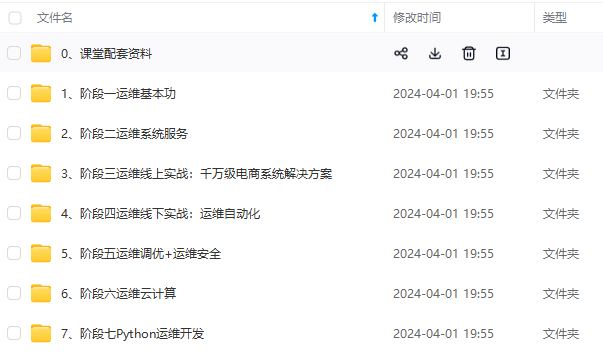

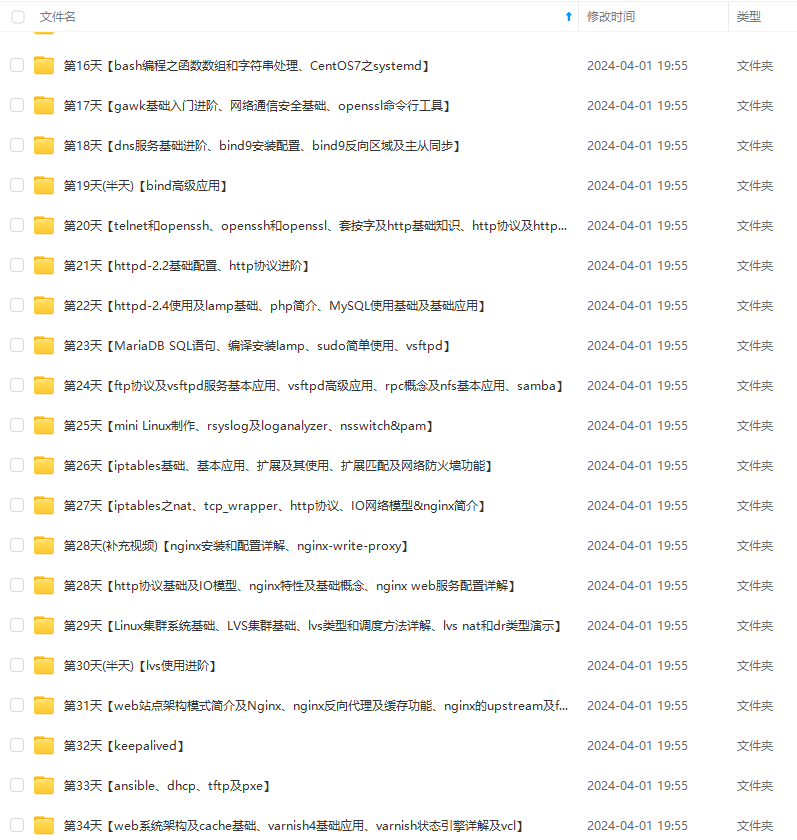

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上Linux运维知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip1024b (备注Linux运维获取)

**

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip1024b (备注Linux运维获取)

[外链图片转存中…(img-TsMUfmKm-1712974144740)]

4275

4275

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?