📣系列专栏:N阶二进制🧸的openssl学习系列专栏——CSDN博客

一、DH参数定义

在OpenSSL中,DH(Diffie-Hellman)参数是一组用于密钥交换的参数,通常包括素数(p)和生成元(g)。Diffie-Hellman密钥交换算法允许两个通信方在不共享密钥的情况下,通过不安全的通信信道协商出一个共享密钥。DH参数在这个过程中起到关键作用,确保生成的共享密钥对通信双方都是私密的。

使用OpenSSL的gendh命令可以生成DH参数。以下是一个示例命令:

openssl dhparam -out dhparam.pem 2048

在这个命令中,-out dhparam.pem 指定了输出文件的名称为 dhparam.pem,2048 指定了DH参数的位长度为2048位。你可以根据需要选择不同的位长度。

生成的 dhparam.pem 文件包含了生成的DH参数。你可以将这些参数配置到你的SSL/TLS服务器中,以便启用Diffie-Hellman密钥交换。

请注意,生成DH参数可能会消耗一定的计算资源和时间,特别是对于较长的位长度。在实际应用中,你可能需要根据你的安全需求和计算性能来选择适当的位长度。

二、DH参数使用

生成的DH(Diffie-Hellman)参数通常以文件的形式保存,例如dhparam.pem。在SSL/TLS服务器的配置中,你可以指定使用这个文件中的DH参数,以启用Diffie-Hellman密钥交换。

下面是一个示例说明,如何在Nginx服务器配置中使用DH参数文件:

- 生成DH参数文件:

openssl dhparam -out dhparam.pem 2048

这个命令生成一个2048位的DH参数文件 dhparam.pem。

2. 在Nginx配置中指定DH参数:

打开你的Nginx配置文件(通常是nginx.conf),在SSL server块中添加以下行,指定DH参数文件的路径:

ssl_dhparam /path/to/dhparam.pem;

请将 /path/to/dhparam.pem 替换为你实际生成的DH参数文件的路径。

完整的SSL server块可能类似于以下的配置:

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /path/to/certificate.crt;

ssl_certificate_key /path/to/private.key;

ssl_dhparam /path/to/dhparam.pem;

# Other SSL/TLS configurations...

}

在以上配置中,ssl_dhparam 指令用于指定DH参数文件的路径。这样,Nginx将使用这个DH参数文件进行Diffie-Hellman密钥交换。

记得重启或者重新加载Nginx,使配置生效:

sudo nginx -s reload

这样,你的Nginx服务器就配置好了使用自定义的DH参数进行Diffie-Hellman密钥交换。同样的概念也适用于其他支持SSL/TLS的服务器软件。

三、Diffie-Hellman密钥交换过程详解

Diffie-Hellman密钥交换算法允许两个通信方在不共享密钥的情况下,通过不安全的通信信道协商出一个共享密钥。以下是使用Mermaid流程图表示Diffie-Hellman密钥交换算法的过程:

#mermaid-svg-DdMg8qHAdXQTpUC7 {font-family:“trebuchet ms”,verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-DdMg8qHAdXQTpUC7 .error-icon{fill:#552222;}#mermaid-svg-DdMg8qHAdXQTpUC7 .error-text{fill:#552222;stroke:#552222;}#mermaid-svg-DdMg8qHAdXQTpUC7 .edge-thickness-normal{stroke-width:2px;}#mermaid-svg-DdMg8qHAdXQTpUC7 .edge-thickness-thick{stroke-width:3.5px;}#mermaid-svg-DdMg8qHAdXQTpUC7 .edge-pattern-solid{stroke-dasharray:0;}#mermaid-svg-DdMg8qHAdXQTpUC7 .edge-pattern-dashed{stroke-dasharray:3;}#mermaid-svg-DdMg8qHAdXQTpUC7 .edge-pattern-dotted{stroke-dasharray:2;}#mermaid-svg-DdMg8qHAdXQTpUC7 .marker{fill:#333333;stroke:#333333;}#mermaid-svg-DdMg8qHAdXQTpUC7 .marker.cross{stroke:#333333;}#mermaid-svg-DdMg8qHAdXQTpUC7 svg{font-family:“trebuchet ms”,verdana,arial,sans-serif;font-size:16px;}#mermaid-svg-DdMg8qHAdXQTpUC7 .label{font-family:“trebuchet ms”,verdana,arial,sans-serif;color:#333;}#mermaid-svg-DdMg8qHAdXQTpUC7 .cluster-label text{fill:#333;}#mermaid-svg-DdMg8qHAdXQTpUC7 .cluster-label span{color:#333;}#mermaid-svg-DdMg8qHAdXQTpUC7 .label text,#mermaid-svg-DdMg8qHAdXQTpUC7 span{fill:#333;color:#333;}#mermaid-svg-DdMg8qHAdXQTpUC7 .node rect,#mermaid-svg-DdMg8qHAdXQTpUC7 .node circle,#mermaid-svg-DdMg8qHAdXQTpUC7 .node ellipse,#mermaid-svg-DdMg8qHAdXQTpUC7 .node polygon,#mermaid-svg-DdMg8qHAdXQTpUC7 .node path{fill:#ECECFF;stroke:#9370DB;stroke-width:1px;}#mermaid-svg-DdMg8qHAdXQTpUC7 .node .label{text-align:center;}#mermaid-svg-DdMg8qHAdXQTpUC7 .node.clickable{cursor:pointer;}#mermaid-svg-DdMg8qHAdXQTpUC7 .arrowheadPath{fill:#333333;}#mermaid-svg-DdMg8qHAdXQTpUC7 .edgePath .path{stroke:#333333;stroke-width:2.0px;}#mermaid-svg-DdMg8qHAdXQTpUC7 .flowchart-link{stroke:#333333;fill:none;}#mermaid-svg-DdMg8qHAdXQTpUC7 .edgeLabel{background-color:#e8e8e8;text-align:center;}#mermaid-svg-DdMg8qHAdXQTpUC7 .edgeLabel rect{opacity:0.5;background-color:#e8e8e8;fill:#e8e8e8;}#mermaid-svg-DdMg8qHAdXQTpUC7 .cluster rect{fill:#ffffde;stroke:#aaaa33;stroke-width:1px;}#mermaid-svg-DdMg8qHAdXQTpUC7 .cluster text{fill:#333;}#mermaid-svg-DdMg8qHAdXQTpUC7 .cluster span{color:#333;}#mermaid-svg-DdMg8qHAdXQTpUC7 div.mermaidTooltip{position:absolute;text-align:center;max-width:200px;padding:2px;font-family:“trebuchet ms”,verdana,arial,sans-serif;font-size:12px;background:hsl(80, 100%, 96.2745098039%);border:1px solid #aaaa33;border-radius:2px;pointer-events:none;z-index:100;}#mermaid-svg-DdMg8qHAdXQTpUC7 :root{–mermaid-font-family:“trebuchet ms”,verdana,arial,sans-serif;}

选择随机私钥

计算公钥

计算公钥

选择随机私钥

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

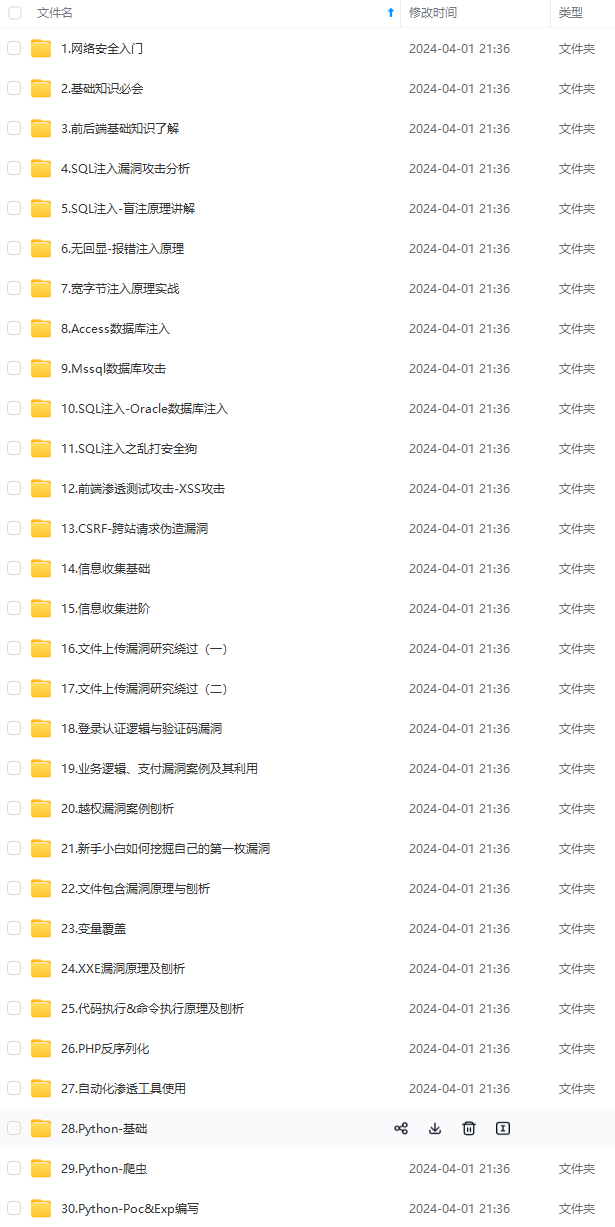

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

如何自学黑客&网络安全

黑客零基础入门学习路线&规划

初级黑客

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

8、超级黑客

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

ormat,png)

一些笔者自己买的、其他平台白嫖不到的视频教程。

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-IEpZVAE6-1712974337819)]

1656

1656

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?