一、地址转换方式简单介绍

地址转换方式可以分为两种,源nat 和目的nat 。

1.源 NAT (Source NAT)

源NAT是一种网络地址转换技术,用于修改数据包中的源IP地址。它通常用于允许内部网络中的私有IP地址设备通过一个或多个公网IP地址访问外部网络。

应用场景以及特点:允许使用私有IP地址的内部网络设备访问互联网,可以隐藏内部网络的真实IP地址,增加网络安全性,同时节省公网IP地址资源。

2.目的NAT(Destination NAT)

目的NAT是一种网络地址转换技术,用于修改数据包中的目的IP地址。它通常用于将发送到一个公网IP地址的流量转发到内部网络中的一个或多个私有IP地址设备。

应用场景以及特点:将公网IP地址的流量转发到内部网络中的服务器,将流量分发到多个内部服务器,实现负载均衡,提供对外部服务的访问,同时隐藏内部服务器的真实IP地址。

二、源NAT的三种工作模式

1.Easy-ip

Easy-ip 是一种简化版的动态 NAPT技术。它使用一个公网IP地址,无需建立公有IP地址池。这个公网IP地址就是防火墙接口的IP地址。

工作原理:

- 当内网主机要访问外网时,防火墙会将IP数据报文头中的内网IP地址转换为外网IP地址。

- Easy-IP直接使用出接口的IP地址作为内网主机转换后的外网IP地址,无需额外的外网IP地址。

- 在转换过程中,不仅转换IP地址,还会转换传输层的端口号,以支持多个内网主机共享一个公网IP地址。

2.No-PAT

NAT No-PAT 是一种NAT转换时只转换地址,不转换端口,实现私网地址到公网地址一对一的地址转换方式。

工作原理:

- NAT No-PAT在NAT转换时,仅对报文中的源地址进行转换,不转换源端口号。

- 这种方式适用于上网用户较少且公网地址数与同时上网的用户数量相同的场景。

- 公网地址和私网地址属于一对一转换。

3.NAPT

NAPT(全称叫作Network Address Port Translation)是一种同时转换IP地址和端口号的NAT技术。它允许多个私网用户共享一个公网IP地址,通过转换源端口号来区分不同的会话。

工作原理:

- NAPT在NAT转换时,不仅对报文中的源地址进行转换,还对源端口号进行转换。

- 这种方式通过端口号的转换,允许多个私网用户共享一个公网IP地址。

- NAPT使用地址池内的IPv4地址作为私网主机转换后的公网IPv4地址。

三、实验步骤

1.设计一个简单拓扑图

然后对防火墙进行配置

配置防火墙接口

sys #进入系统视图

int G0/0/1 #进入G1接口

ip add 1.1.1.254 24

int G0/0/2 #进入G2接口

ip add 192.168.1.254 24

配置防火墙安全区域

firewall zone trust #这里的trust区域为两台计算机所在区域,模拟企业内部拥有私有ip地址的设备要对外部服务器请求服务

add int g0/0/2

firewall zone untrust

add int g0/0/1配置防火墙域间策略

policy interzone trust untrust outbound

policy 1

policy source 192.168.1.0 0.0.0.255

policy destination 1.1.1.0 0.0.0.255

action permit

#这里只简单配置,让trust和untrust区域的服务都允许通过即可2.easy-ip模式配置

nat-policy interzone trust untrust outbound #跟配置防火墙域间规则命令很相似

policy 1 #策略编号1

Action source-nat #源nat行为

Policy source 192.168.1.0 0.0.0.255 #需要进行源nat地址转换的ip地址

Easy-ip g0/0/1 #以出接口的公网ip作为nat转换后的ip地址配置好之后是这样的

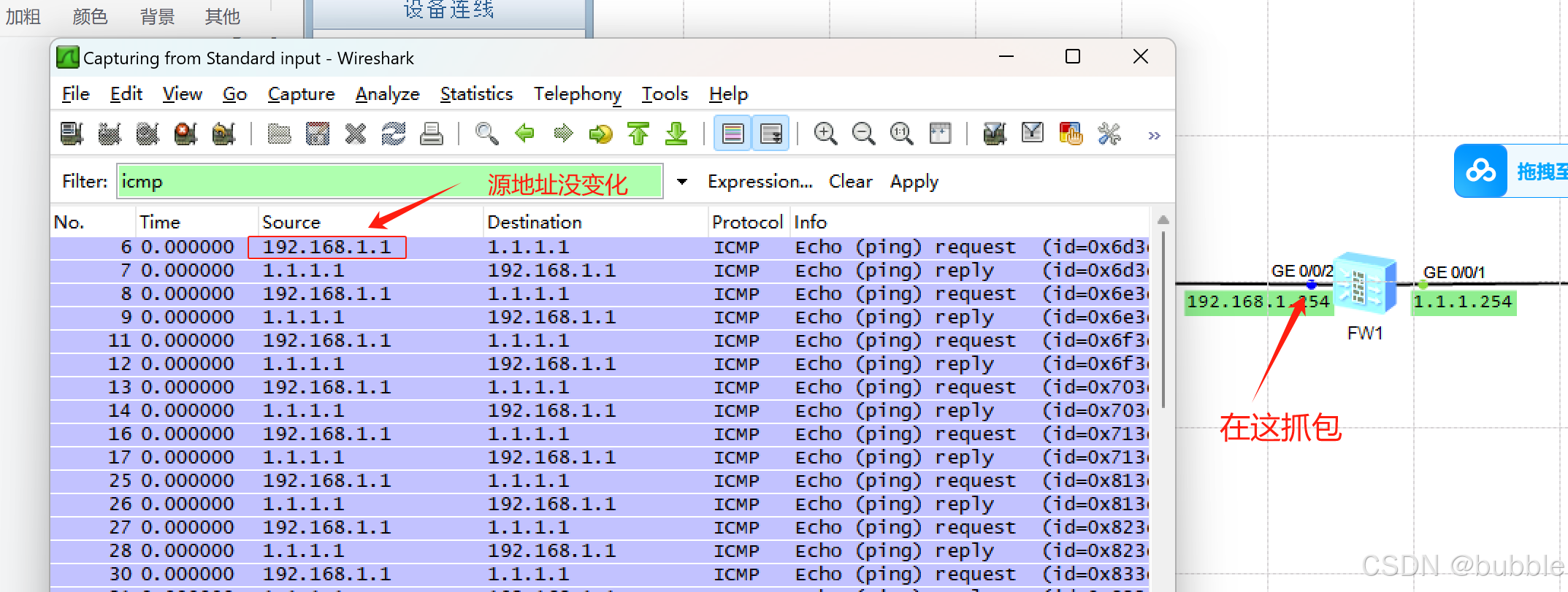

测试一下,在PC1上ping 服务器地址1.1.1.1,在地址转换前抓包看一下ip地址,还是192.168.1.1

然后在防火墙出接口抓包,发现地址发生了转换

3.No-PAT模式配置

nat address-group 1 1.1.1.5 1.1.1.15 #需要先定义一个地址池

nat-policy interzone trust untrust outbound

policy 2 #策略编号为2,policy 1 是刚刚的easy-ip 那条策略

action source-nat

policy source 192.168.1.0 0.0.0.255

address-group 1 no-pat #写明是用哪一个地址池,哪种源nat方式,这里是address-group 1,no-pat方式

Policy move 2 before 1 #调整策略顺序,不然会先匹配policy 1配置好之后,用display this 查看一下,如下:

PC1上ping 服务器,在防火墙出接口抓包,查看ip地址是否转换。如图,源ip变成了地址池1中第一个ip

4.NAPT模式配置

Nat address-group 2 1.1.1.16 1.1.1.26 #也是需要一个地址池,注意地址池不要与其他地址池重复

Nat-policy interzone trust untrust outbound

policy 3

Action source-nat

Policy source 192.168.1.0 0.0.0.255

Address-group 2 #默认是NAPT模式,所以这条命令后面不用写napt,不然会报错

undo policy 2 #因为前面用了策略2的no-pat模式,需要undo policy 2 ,不然只调整策略顺序也使用不了policy 3的NAPT模式

policy move 3 before 1 #调整策略顺序

PC1 上ping 服务器,查看,发现源ip 变成了地址池2中的其中一个ip,1.1.1.21

本文到此结束,下次继续学习总结。

1705

1705

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?