| --sport num | 匹配来源端口号 |

1.3. 服务管理

$ systemctl status iptables # 查看服务状态

$ systemctl enable iptables # 启用服务

$ systemctl disable iptables # 禁用服务

$ systemctl start iptables # 启动服务

$ systemctl restart iptables # 重启服务

$ systemctl stop iptables # 关闭服务

1.4. 规则配置

# 默认情况下,所有链都配置为接受规则,因此在强化过程中,建议从拒绝所有配置开始,然后只打开需要的端口:

$ iptables --policy INPUT DROP

$ iptables --policy OUTPUT DROP

$ iptables --policy FORWARD DROP

# 按链条和编号删除规则

$ iptables -D INPUT 10

# 按规范删除规则

$ iptables -D INPUT -m conntrack --ctstate INVALID -j DROP

#刷新所有规则,删除所有链,并接受所有

$ iptables -P INPUT ACCEPT

$ iptables -P FORWARD ACCEPT

$ iptables -P OUTPUT ACCEPT

$ iptables -t nat -F

$ iptables -t mangle -F

$ iptables -F

$ iptables -X

# 冲洗所有链

$ iptables -F

# 刷新单链

$ iptables -F INPUT

# 插入规则

$ iptables -I INPUT 2 -s 202.54.1.2 -j DROP

# 详细打印出所有活动的 iptables 规则

$ iptables -n -L -v

# 具有规则规范的相同数据:

$ iptables -S INPUT

# 包含数据包计数的规则列表

$ iptables -L INPUT -v

# 在基于 Debian 的系统上

$ netfilter-persistent save

# 在基于 RedHat 的系统上

$ service iptables save

二、使用示例

2.1. 清空当前的所有规则和计数

$ iptables -F # 清空所有的防火墙规则

$ iptables -X # 删除用户自定义的空链

$ iptables -Z # 清空计数

2.2. 配置允许 ssh 端口连接

$ iptables -A INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT

这里,22 为你的 ssh 端口, -s 192.168.1.0/24 表示允许这个网段的机器来连接,其它网段的 ip 地址是登陆不了你的机器的。-j ACCEPT 表示接受这样的请求。

2.3. 允许本地回环地址可以正常使用

$ iptables -A INPUT -i lo -j ACCEPT

# 本地圆环地址就是那个127.0.0.1

# 是本机上使用的,它进与出都设置为允许

$ iptables -A OUTPUT -o lo -j ACCEPT

2.4. 设置默认的规则

# 配置默认的不让进

$ iptables -P INPUT DROP

# 默认的不允许转发

$ iptables -P FORWARD DROP

# 默认的可以出去

$ iptables -P OUTPUT ACCEPT

2.5. 配置白名单

# 允许机房内网机器可以访问

$ iptables -A INPUT -p all -s 192.168.1.0/24 -j ACCEPT

# 允许机房内网机器可以访问

$ iptables -A INPUT -p all -s 192.168.140.0/24 -j ACCEPT

# 允许 183.121.3.7 访问本机的3380端口

$ iptables -A INPUT -p tcp -s 183.121.3.7 --dport 3380 -j ACCEPT

2.6. 开启相应的服务端口

# 开启 80 端口,因为web对外都是这个端口

$ iptables -A INPUT -p tcp --dport 80 -j ACCEPT

# 允许被 ping

$ iptables -A INPUT -p icmp --icmp-type 8 -j ACCEPT

# 已经建立的连接得让它进来

$ iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

2.7. 保存规则到配置文件中

$ cp /etc/sysconfig/iptables /etc/sysconfig/iptables.bak

$ iptables-save > /etc/sysconfig/iptables

$ cat /etc/sysconfig/iptables

2.8. 清除已有规则

# 清空指定链 INPUT 上面的所有规则

$ iptables -F INPUT

# 删除指定的链,这个链必须没有被其它任何规则引用,而且这条上必须没有任何规则

$ iptables -X INPUT

# 如果没有指定链名,则会删除该表中所有非内置的链,把指定链,或者表中的所有链上的所有计数器清零

$ iptables -Z INPUT

2.9. 删除已添加的规则

# 添加一条规则

$ iptables -A INPUT -s 192.168.1.5 -j DROP

# 将所有 iptables 以序号标记显示,执行:

$ iptables -L -n --line-numbers

# 比如要删除 INPUT 里序号为 8 的规则,执行:

$ iptables -D INPUT 8

2.10. 列出已设置的规则

# 列出 nat 上面的所有规则

$ iptables -L -t nat

# -t 参数指定,必须是 raw, nat,filter,mangle 中的一个,规则带编号

$ iptables -L -t nat --line-numbers

$ iptables -L INPUT

# 查看,这个列表看起来更详细

$ iptables -L -nv

2.11. 开放指定的端口

# 允许本地回环接口(即运行本机访问本机)

$ iptables -A INPUT -s 127.0.0.1 -d 127.0.0.1 -j ACCEPT

# 允许已建立的或相关连的通行

$ iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# 允许所有本机向外的访问

$ iptables -A OUTPUT -j ACCEPT

# 允许访问22端口

$ iptables -A INPUT -p tcp --dport 22 -j ACCEPT

# 允许访问80端口

$ iptables -A INPUT -p tcp --dport 80 -j ACCEPT

# 允许ftp服务的21端口

$ iptables -A INPUT -p tcp --dport 21 -j ACCEPT

# 允许FTP服务的20端口

$ iptables -A INPUT -p tcp --dport 20 -j ACCEPT

# 禁止其他未允许的规则访问

$ iptables -A INPUT -j reject

# 禁止其他未允许的规则访问

$ iptables -A FORWARD -j REJECT

2.12. 屏蔽 IP

# 屏蔽恶意主机(比如,192.168.0.8

$ iptables -A INPUT -p tcp -m tcp -s 192.168.0.8 -j DROP

# 屏蔽单个IP的命令

$ iptables -I INPUT -s 123.45.6.7 -j DROP

# 封整个段即从123.0.0.1到123.255.255.254的命令

$ iptables -I INPUT -s 123.0.0.0/8 -j DROP

# 封IP段即从123.45.0.1到123.45.255.254的命令

$ iptables -I INPUT -s 124.45.0.0/16 -j DROP

# 封IP段即从123.45.6.1到123.45.6.254的命令是

$ iptables -I INPUT -s 123.45.6.0/24 -j DROP

2.13. 查看已添加的规则

$ iptables -L -n -v

2.14. 启动网络转发规则

# 本机的 2222 端口映射到内网 虚拟机的 22 端口

$ iptables -t nat -A PREROUTING -d 212.11.11.11 -p tcp --dport 2222 -j DNAT --to-dest 192.168.10.11:22

2.15. 阻止 Windows 蠕虫的攻击

$ iptables -I INPUT -j DROP -p tcp -s 0.0.0.0/0 -m string --algo kmp --string "cmd.exe"

2.16. 防止 SYN 洪水攻击

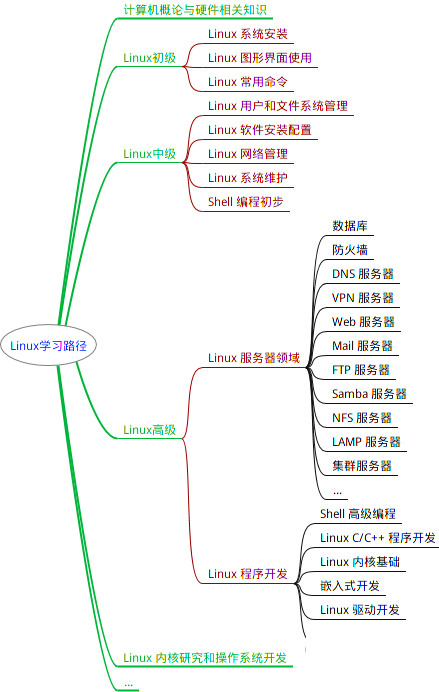

最全的Linux教程,Linux从入门到精通

======================

-

linux从入门到精通(第2版)

-

Linux系统移植

-

Linux驱动开发入门与实战

-

LINUX 系统移植 第2版

-

Linux开源网络全栈详解 从DPDK到OpenFlow

第一份《Linux从入门到精通》466页

====================

内容简介

====

本书是获得了很多读者好评的Linux经典畅销书**《Linux从入门到精通》的第2版**。本书第1版出版后曾经多次印刷,并被51CTO读书频道评为“最受读者喜爱的原创IT技术图书奖”。本书第﹖版以最新的Ubuntu 12.04为版本,循序渐进地向读者介绍了Linux 的基础应用、系统管理、网络应用、娱乐和办公、程序开发、服务器配置、系统安全等。本书附带1张光盘,内容为本书配套多媒体教学视频。另外,本书还为读者提供了大量的Linux学习资料和Ubuntu安装镜像文件,供读者免费下载。

本书适合广大Linux初中级用户、开源软件爱好者和大专院校的学生阅读,同时也非常适合准备从事Linux平台开发的各类人员。

需要《Linux入门到精通》、《linux系统移植》、《Linux驱动开发入门实战》、《Linux开源网络全栈》电子书籍及教程的工程师朋友们劳烦您转发+评论

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

本文详细介绍了Linux系统中iptables的管理,包括服务状态控制、规则配置(如默认策略、链操作、端口开放与封锁),以及实际应用示例,涵盖了从基础到高级的安全设置和网络控制。

本文详细介绍了Linux系统中iptables的管理,包括服务状态控制、规则配置(如默认策略、链操作、端口开放与封锁),以及实际应用示例,涵盖了从基础到高级的安全设置和网络控制。

6183

6183

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?