docker network create es-net

拉取Elasticsearch镜像

在Docker中拉取Elasticsearch的官方镜像:

docker pull elasticsearch:7.12.1

运行Elasticsearch容器

使用以下命令启动Elasticsearch容器,并将其加入到es-net网络中:

docker run -d --name es -e "ES\_JAVA\_OPTS=-Xms512m -Xmx512m" -e "discovery.type=single-node" -v es-data:/usr/share/elasticsearch/data -v es-plugins:/usr/share/elasticsearch/plugins --privileged --network es-net -p 9200:9200 -p 9300:9300 elasticsearch:7.12.1

参数解释

下面是对该命令各部分的详细解释:

docker run: Docker命令,用于创建一个新的容器并运行一个镜像。-d: 后台运行模式,即“detached mode”。这意味着容器将在后台运行,并且不会占用当前的命令行界面。--name es: 为新创建的容器指定一个名称,这里命名为es。-e "ES_JAVA_OPTS=-Xms512m -Xmx512m": 设置环境变量ES_JAVA_OPTS,用于配置Java虚拟机(JVM)的启动选项。-Xms512m指定了JVM的初始堆内存大小为512MB,-Xmx512m指定了JVM的最大堆内存大小也为512MB。有助于控制Elasticsearch进程的内存使用。-e "discovery.type=single-node": 设置环境变量discovery.type,指定Elasticsearch以单节点模式运行。这意味着Elasticsearch将不会尝试加入任何集群,而是作为一个独立的节点运行。也就是非集群模式-v es-data:/usr/share/elasticsearch/data: 挂载一个名为es-data的卷到容器的/usr/share/elasticsearch/data目录。这允许数据持久化存储在容器外部,即使容器被删除,数据也不会丢失。-v es-plugins:/usr/share/elasticsearch/plugins: 挂载一个名为es-plugins的卷到容器的/usr/share/elasticsearch/plugins目录。这允许在容器外部管理Elasticsearch插件,便于插件的备份和迁移。--privileged: 给予容器额外的权限,例如访问宿主机的设备。--network es-net: 指定容器加入名为es-net的网络。这个网络必须事先通过docker network create es-net命令创建。加入网络后,容器可以通过网络与其他容器通信。-p 9200:9200: 端口映射,将容器的9200端口映射到宿主机的9200端口。这是Elasticsearch的HTTP接口端口,用于客户端连接和数据操作。-p 9300:9300: 端口映射,将容器的9300端口映射到宿主机的9300端口。这是Elasticsearch的传输层安全(TLS)端口,用于安全的数据传输。elasticsearch:7.12.1: 指定要运行的Docker镜像及其版本。这里使用的是Elasticsearch官方提供的镜像,版本为7.12.1。

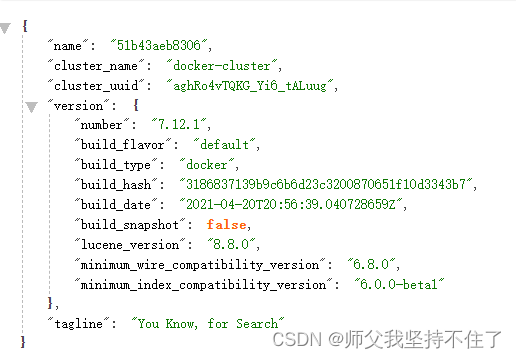

验证部署是否成功

打开浏览器并在地址栏中输入: http://服务器IP地址:9200 即可看到Elasticsearch的响应结果如下图所示

部署Kibana

Kibana可以给使用者提供一个Elasticsearch的可视化界面,便于交互。

运行Kibana容器

接下来,开始部署Kibana容器,并将其连接到Elasticsearch:

docker run -d --name kibana -e ELASTICSEARCH\_HOSTS=http://es:9200 --network=es-net -p 5601:5601 kibana:7.12.1

参数解释

docker run: 这是Docker的基本命令之一,用于创建一个新的容器并运行一个镜像。-d: 这个参数表示“detached”,即在后台运行容器。容器将在启动后立即在后台运行,不会占用当前的命令行界面。--name kibana: 为新创建的容器指定一个名称,这里命名为kibana。这使得在后续的命令中可以通过这个名字来引用或管理该容器。-e ELASTICSEARCH_HOSTS=http://es:9200: 设置环境变量ELASTICSEARCH_HOSTS,告诉Kibana如何连接到Elasticsearch。这里指定了一个HTTP协议的地址,http://es:9200,其中es是Elasticsearch容器的名称,9200是Elasticsearch服务运行的默认端口。由于Kibana和Elasticsearch都在同一个名为es-net的Docker网络中,所以可以使用容器名作为主机名。--network=es-net: 指定容器加入名为es-net的Docker网络。这个网络必须事先通过docker network create es-net命令创建。加入网络后,容器可以通过网络与其他容器通信,这里主要是为了让Kibana能够访问同一网络中的Elasticsearch容器。-p 5601:5601: 端口映射参数,将容器的5601端口映射到宿主机的5601端口。Kibana的Web界面默认监听5601端口,通过这个映射,用户可以通过访问宿主机的5601端口来使用Kibana的Web界面。kibana:7.12.1: 这里使用的是Kibana版本要与Es版本一致。

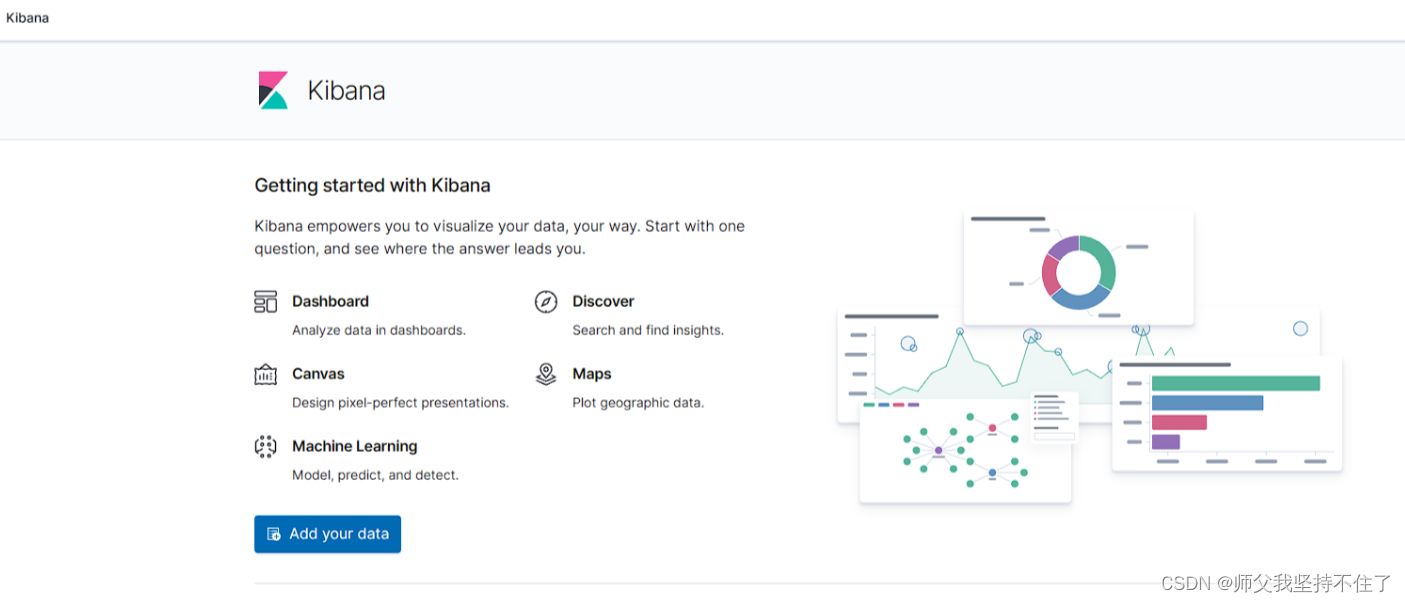

验证部署是否成功

打开浏览器并在地址栏中输入: http://服务器IP地址:5601即可看到Kibana的响应结果如下图所示

安装与配置IK分词器

IK分词器是Elasticsearch中非常流行的中文分词插件,它能够更好地处理中文文本数据。

下载并安装IK分词器

# 进入容器内部

docker exec -it elasticsearch /bin/bash

# 下载并安装

./bin/elasticsearch-plugin install https://github.com/medcl/elasticsearch-analysis-ik/releases/download/v7.12.1/elasticsearch-analysis-ik-7.12.1.zip

#退出

exit

#重启容器

docker restart es

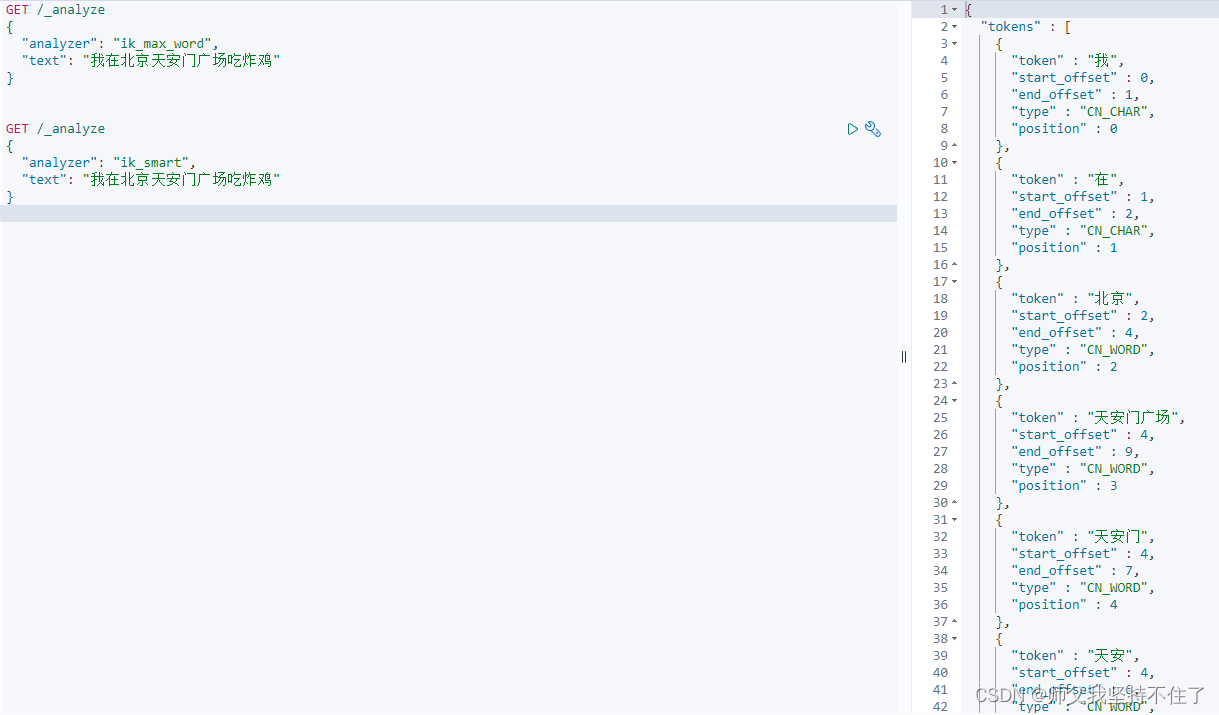

测试IK分词器是否成功

# IK分词器包含两种模式:

ik_smart:最少切分

ik_max_word:最细切分

# 复制语句

GET /_analyze

{

"analyzer": "ik\_max\_word",

"text": "我在北京天安门广场吃炸鸡"

}

具体效果自行使用Kibana中DevTools界面测试,该界面中可以编写DSL来操作Elasticsearch。并且对DSL语句有自动补全功能以及错误提示。

配置安全加密

为了提升Es数据的安全性,我们需要对Elasticsearch数据库加密以及和Kibana之间的通信加密。

修改Elasticsearch配置

首先,我们需要修改Elasticsearch的配置文件来启用X-Pack安全功能:

# 进入es镜像内

docker exec -it /bin/bash

# 打开es配置文件

vi ./config/elasticsearch.yml

# 将以下内容粘贴并保存

xpack.security.enabled: true

xpack.security.transport.ssl.enabled: true

生成SSL证书和密码

接下来,我们需要生成SSL证书,并为Elasticsearch的用户设置密码:

# 执行以下命令一路回车即可,回车完后会打印生成的密码

./bin/elasticsearch-certutil ca

./bin/elasticsearch-certutil cert --ca elastic-stack-ca.p12

# 将整数移动至config文件后随机生成密码,并记录密码

mv elastic-certificates.p12 ./config

./bin/elasticsearch-setup-passwords auto

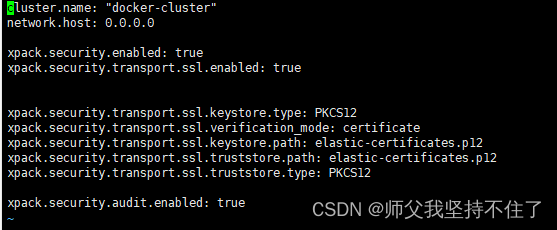

# 增加配置并保存

xpack.security.transport.ssl.keystore.type: PKCS12

xpack.security.transport.ssl.verification_mode: certificate

xpack.security.transport.ssl.keystore.path: elastic-certificates.p12

xpack.security.transport.ssl.truststore.path: elastic-certificates.p12

xpack.security.transport.ssl.truststore.type: PKCS12

xpack.security.audit.enabled: true

# 以下内容为生成后的结果,后续主要用到Changed password for user elastic

--------------------------------以下内容为生成后的结果--------------------------------

Changed password for user apm_system

PASSWORD apm_system = qRNhHlJqO3xD9KIZZFus

Changed password for user kibana_system

PASSWORD kibana_system = 2AhcEDhU8DCOR4AKmqKs

Changed password for user kibana

PASSWORD kibana = 2AhcEDhU8DCOR4AKmqKs

Changed password for user logstash_system

PASSWORD logstash_system = Zmx7tHZzdRboY16BAWCj

Changed password for user beats_system

PASSWORD beats_system = StwrK1JTlBXcz6y978Ux

Changed password for user remote_monitoring_user

PASSWORD remote_monitoring_user = V1eBRMD0QbXln21JNgGP

Changed password for user elastic

PASSWORD elastic = nRPUwYqqqM8suo24CrC0

----------------------------------------------------------------------------------

最终配置文件结果如下图

重启Elasticsearch容器

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

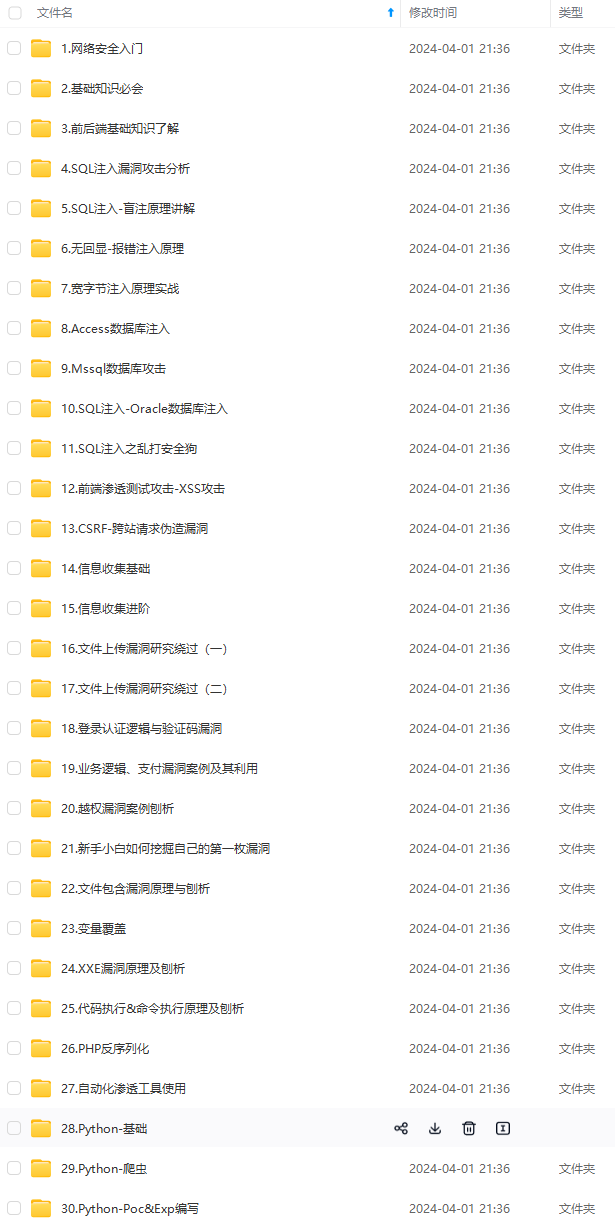

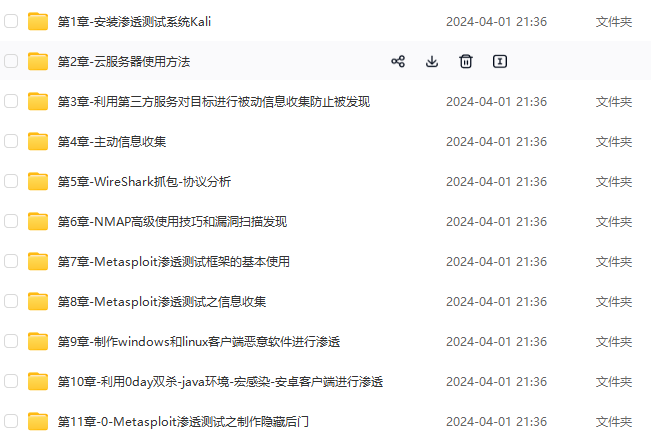

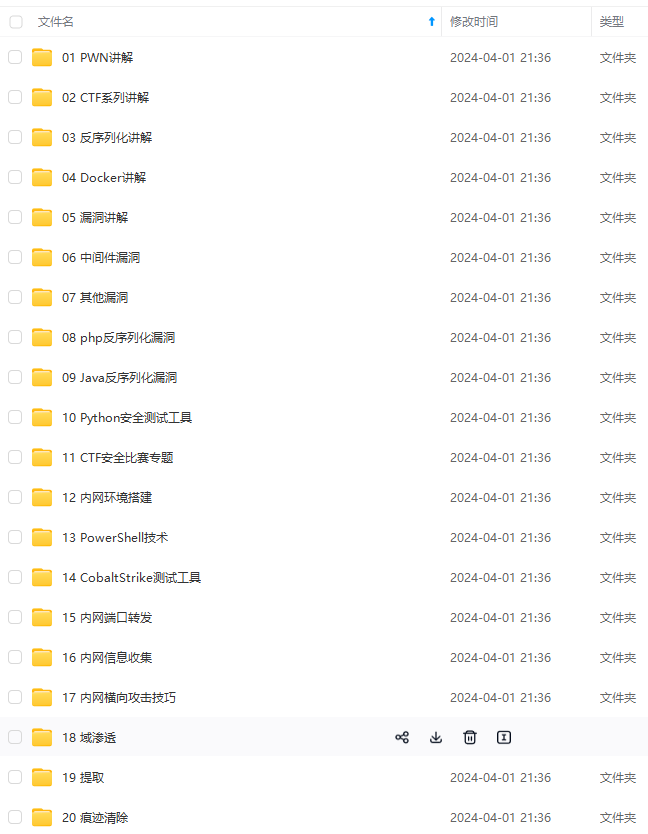

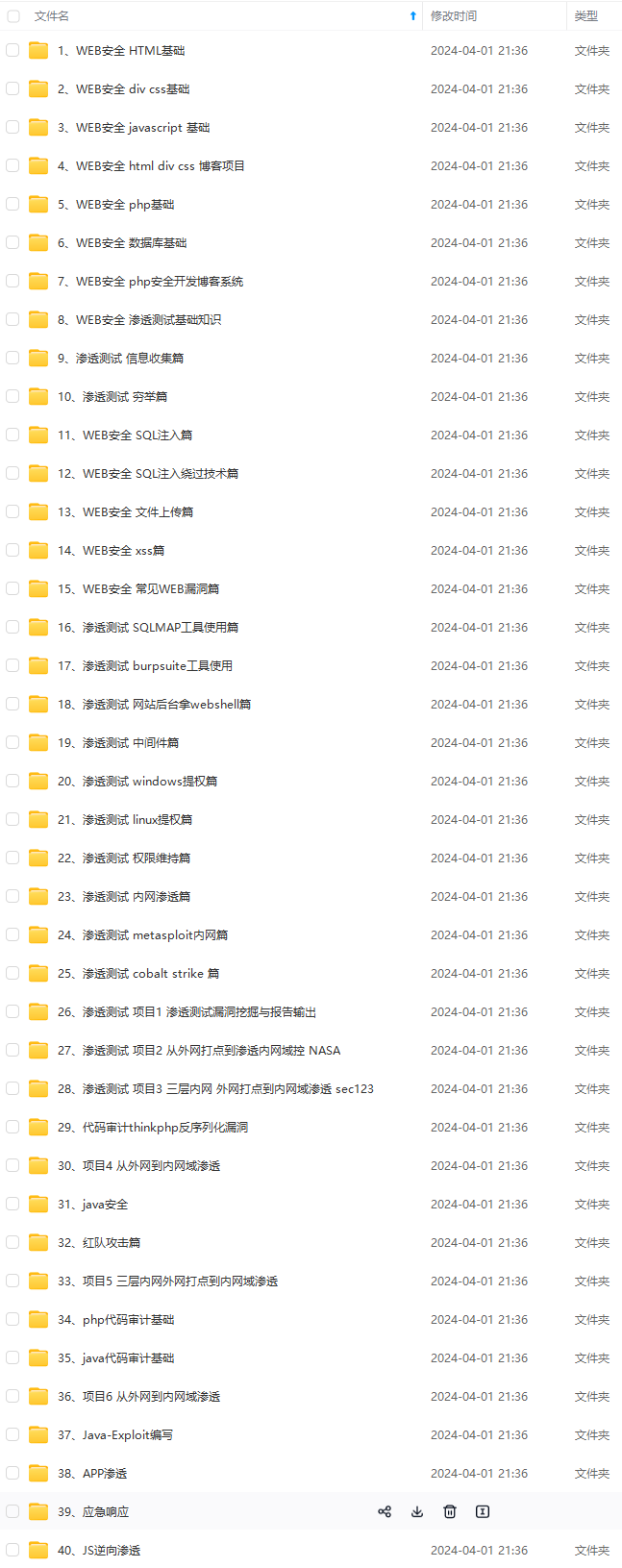

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

63557050)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

[外链图片转存中…(img-mOQZzcCG-1712863557050)]

3250

3250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?