网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

- 被重载的方法必须改变参数列表(参数个数或类型不一样);

- 被重载的方法可以改变返回类型;

- 被重载的方法可以改变访问修饰符;

- 被重载的方法可以声明新的或更广的检查异常;

- 方法能够在同一个类中或者在一个子类中被重载。

- 无法以返回值类型作为重载函数的区分标准。

2.重载函数常用的类型

| java中的类型 | frida里面的类型 |

|---|---|

| int | int |

| float | float |

| boolean | boolean |

| string | java.lang.String |

| char | [C |

| byte | [B |

| list | java.util.List |

| HashMap | java.util.HashMap |

| ArrayList | java.util.ArrayList |

| JavaObject | java.lang.Object |

| String[] | [Ljava.lang.String |

提示:如果出现以上没有的类型,则app源码文件.class.对象类型

三、Frida Hook常用代码介绍

1.基本代码框架

import frida

import sys

def on\_message(message, data):

if message['type'] == 'send':

print("[\*] {0}".format(message['payload']))

else:

print(message)

JavaScript_Code = """

Java.perform(function(){ // 是 frida的main,所有的脚本必须放在这个里面

var hooksClass = Java.use("xxxxx"); // 定位至类文件处, 获得类包, 相当于js的new()

hooksClass.md5.implementation = function(s){ // 改编function()函数的实现

console.log("md5传入的参数:", s); // 控制台打印

var result = this.md5(s); // 调用md5()方法并传入参数

send(result); // 对function()函数的处理结果发送至Python处理

console.log("md5加密后的结果:", result) // 控制台打印

return result; // 将结果返回至App端进行处理

}

})

"""

# get\_usb\_device改成get\_remote\_device方法,get\_usb\_device有的电脑会报错

process = frida.get\_remote\_device().attach(3179) # 'App名称', 或 App应用的 Process Pid

script = process.create\_script(java_code) # 把js的hook脚本注入到进程里面

script.on('message', on_message)

print('[\*] Running CTF')

script.load()

sys.stdin.read()

JavaScript_Code 核心补充

- java.perform(function(){}) 是 frida的main,所有的脚本必须放在这个里面;

- Java.use(“com.cmstop.cloud.b.b”); // 定位至类文件处, 获得类包, 相当于js的new();

- obj.function.implementation = function () {} //改编function()函数的实现

- 重点重载:obj.function.overload(‘java.lang.String’).implementation = function (data) // 传入frida的数据类型;

- this.a(paramsMap, time); // 调用自身()函数并传入参数,截取返回的结果;

- send(result); // 对function()函数的处理结果发送至Python处理;

- return result; // 将结果返回至App端进行处理,不返回将会影响App的运行;

提示:只需改动JavaScript_Code ,以及监听的App应用Process Pid或(App名称)

四、注入JavaScript代码运行监听App

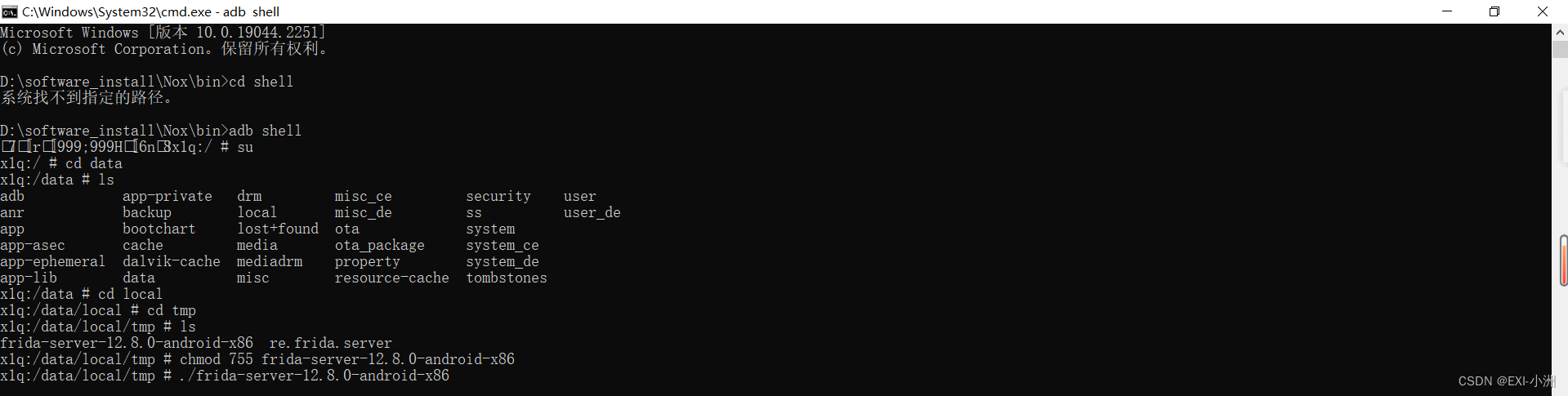

启动Frida服务

- 进入夜神模拟器的bin目录

- adb shell # 进入shell环境;

- su # 获取权限;

- cd data/local/tmp # 进入模拟器目录;

- chmod 755 /data/local/tmp/frida-server-12.8.0-android-x86 # 获取权限;

- ./data/local/tmp/frida-server-12.8.0-android-x86 # 启动服务;

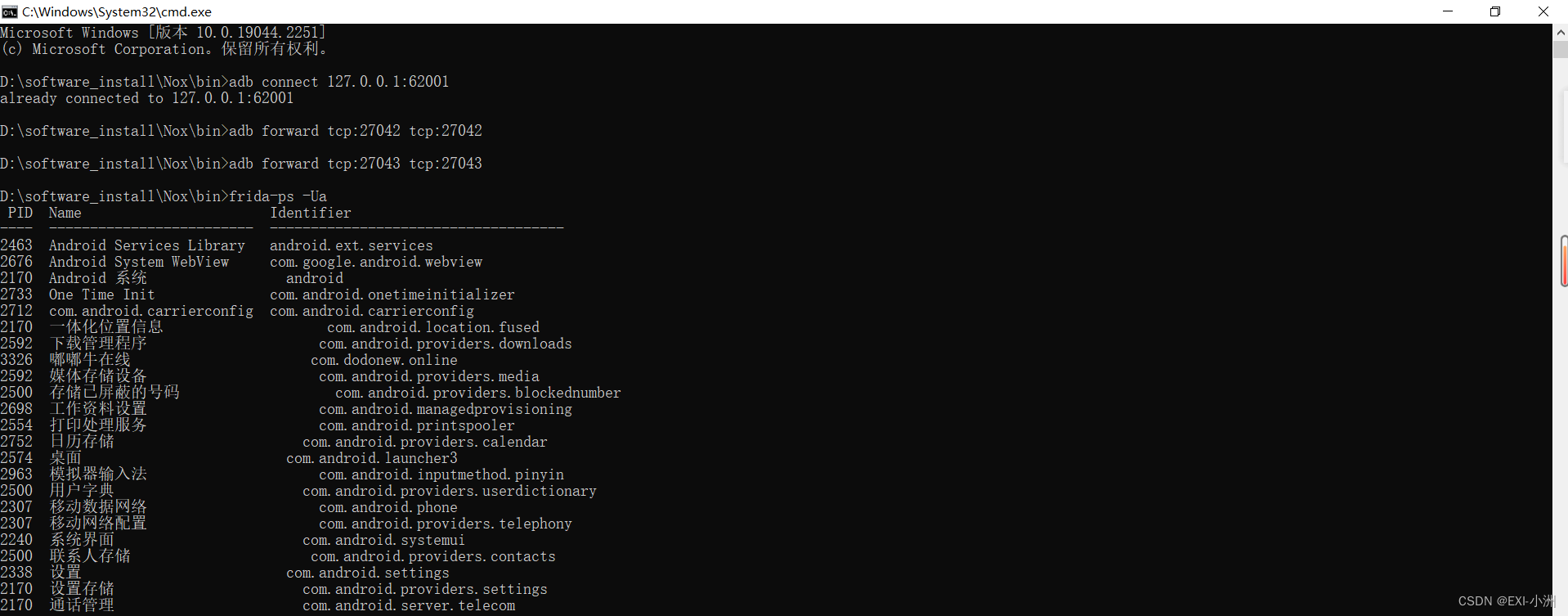

端口转发以便监听

- 进入夜神模拟器的bin目录

- adb connect 127.0.0.1:62001 # 连接

- adb forward tcp:27042 tcp:27042 # 转发监听端口

- adb forward tcp:27043 tcp:27043

- frida-ps -Ua # 查看正在运行App应用的 Process Pid

提示:先启动Frida服务,转发端口,再运行代码

总结

以上就是今天要讲的内容,本文仅仅简单介绍了Frida - App逆向的基本流程以及概念,关于具体的案例请查看我的其他博文;

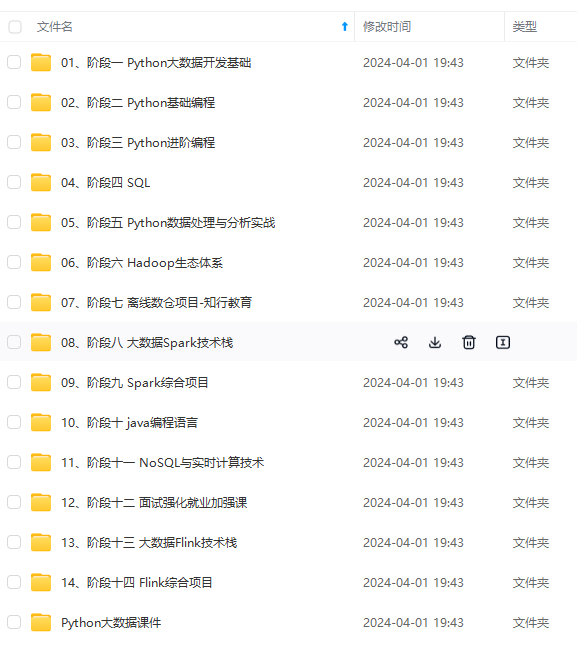

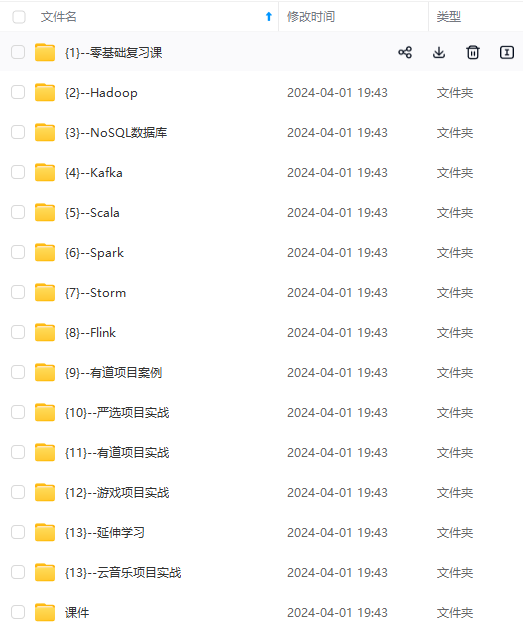

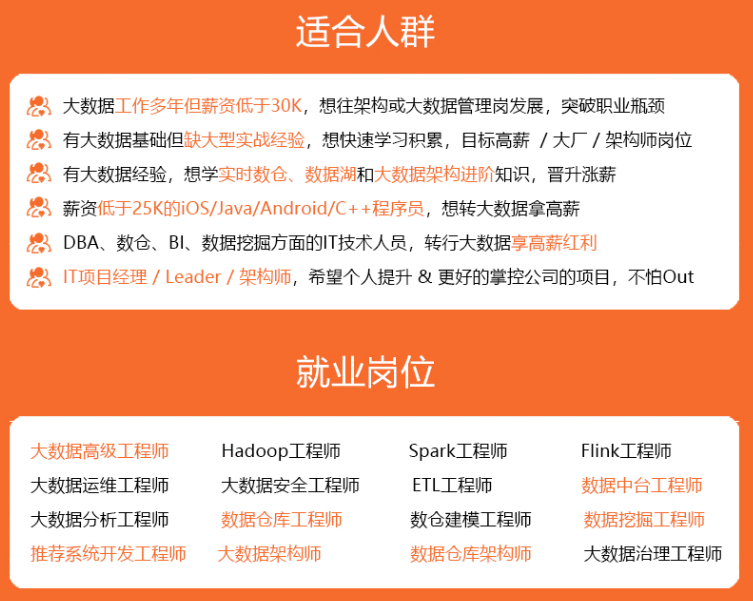

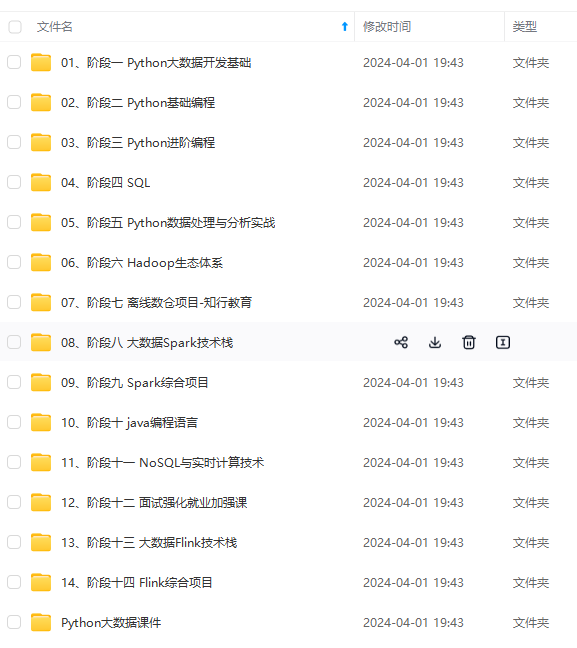

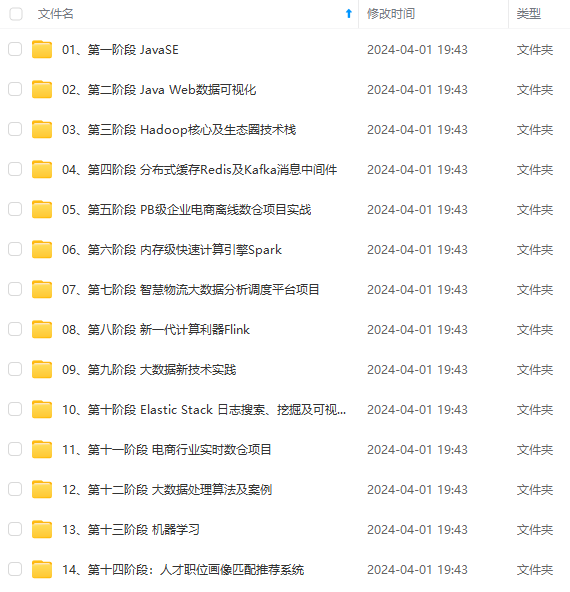

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上大数据知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

真正体系化!**

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

916

916

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?