任务目标、描述

- 拿到5个flag

- 拿到root权限

靶机地址

- https://www.vulnhub.com/entry/dc-2,311/

知识点

- 字典生成工具 cewl (flag2)

- wpscan (flag2)

- rbash 逃逸 (flag4)

- git 提权 (flag5)

实验环境

环境仅供参考

- VMware® Workstation 16 Pro

- Kali : NAT 模式 192.168.197.128

- 靶机 : NAT 模式 192.168.197.146

flag1

老规矩,先知道对面 IP 才行,使用 nmap 扫描

语法 nmap -sP <网段>/24

nmap -sP 192.168.197.0/24

排除法,去掉自己、宿主机、网关, 192.168.197.146 就是目标了

顺便扫一下端口

nmap -T5 -A -v -p- 192.168.197.146

-T5: 指定扫描速度为最快。T5是Nmap的最高速度级别,它表示使用最激 进的扫描技术和最小的延迟。

-A: 启用操作系统检测、版本检测、脚本扫描和跟踪路径。

-v: 启用详细输出模式,提供更多的扫描信息。

-p-: 指定扫描所有的端口,从1到65535之间的所有端口。

192.168.197.146: 扫描目标的IP地址

这个命令的目的是对指定的IP地址范围进行广泛的扫描,包括所有的端口,并尝试识别目标主机的操作系统和开放的服务版本。

这种扫描可能会对网络产生一定程度的负载,因此在进行此类活动时请确保您有权利执行这样的操作,并且不会对网络造成不良影响

可以看到,开放了 web 和 ssh 服务

下面开始前先按照信息修改主机 hosts 文件

这里的 kali 进行攻击,修改步骤如下

echo “192.168.197.146 dc-2” >> /etc/hosts

使用这个命令下,Windows环境修改host

explorer C:\Windows\System32\drivers\etc

添加进入host文件

然后 web 访问,就可以看到 flag1

翻译

你惯用的字词列表可能无法使用,因此,也许你只需要 cewl工具。

密码越多越好,但有时你根本无法赢得所有密码。

以一个身份登录以查看下一个标志。

如果找不到,请以其他身份登录。

flag2

flag1 提示了一个工具 cewl,这是个抓取网站信息用于生成密码的工具,估计意思就是让你用这个工具跑个密码表出来

cewl kali 下自带,直接使用就是了

cewl http://dc-2 -w out.txt

Desc:

这里的out.txt是保存的密码字典

接下来使用一个工具 WPScan,同样 kali 自带

wpscan --url http://dc-2 --enumerate u

wpscan --url http://dc-2 --passwords out.txt

Desc:

这里提供的是两个 WPScan 工具的命令:

wpscan --url http://dc-2 --enumerate u:

这个命令的目的是扫描位于 http://dc-2 的WordPress网站,并且通过

枚举用户来收集关于该WordPress网站的用户信息。具体来说,

–enumerate u 参数告诉WPScan枚举用户信息。

wpscan --url http://dc-2 --passwords out.txt:

这个命令的目的是对位于 http://dc-2 的WordPress网站进行密码破解

尝试。–passwords out.txt 参数告诉WPScan使用 out.txt 文件中的

密码列表进行尝试。

爆破结果,存在2个账户

Username : jerry

Password : adipiscing

Username : tom

Password : parturient

这里可以用dirb工具扫一下有哪些可以登录的页面

dirb http://dc-2/

找到了 就是这个

http://dc-2/wp-admin/

使用账号 jerry 登录后可以发现 flag2

鸟语:

If you can’t exploit WordPress and take a shortcut, there is another way.

Hope you found another entry point.

说人话

不要在搞wordpress了,去找找其他线索、切入点

flag 提示,如果 wordpress 打不下来,就得换一个入口

上面使用了 wpscan 进行了扫描和爆破,但是漏洞扫描没有任何结果,因为现在 wpscan 扫描漏洞需要 API Token 的支持,所以需要访问 https://wpvulndb.com/users/sign_up 注册一个账号,获得 API Token

wpscan --url http://dc-2/ --api-token 这边填你的APIToken

我看了一下,大部分需要认证,并且都是 XSS 之类的,靶机这环境根本没用,有一个 WordPress 3.7-5.0 (except 4.9.9) - Authenticated Code Execution 可以试一试,反正也有账号

根据信息,CVE 编号为 CVE-2019-8942、CVE-2019-8943,MSF 里正好有模块,不过其实是不好利用的,因为这个漏洞是通过文件上传造成的,而 jerry 和 tom 都无法上传,只有 admin 有权限修改上传点

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

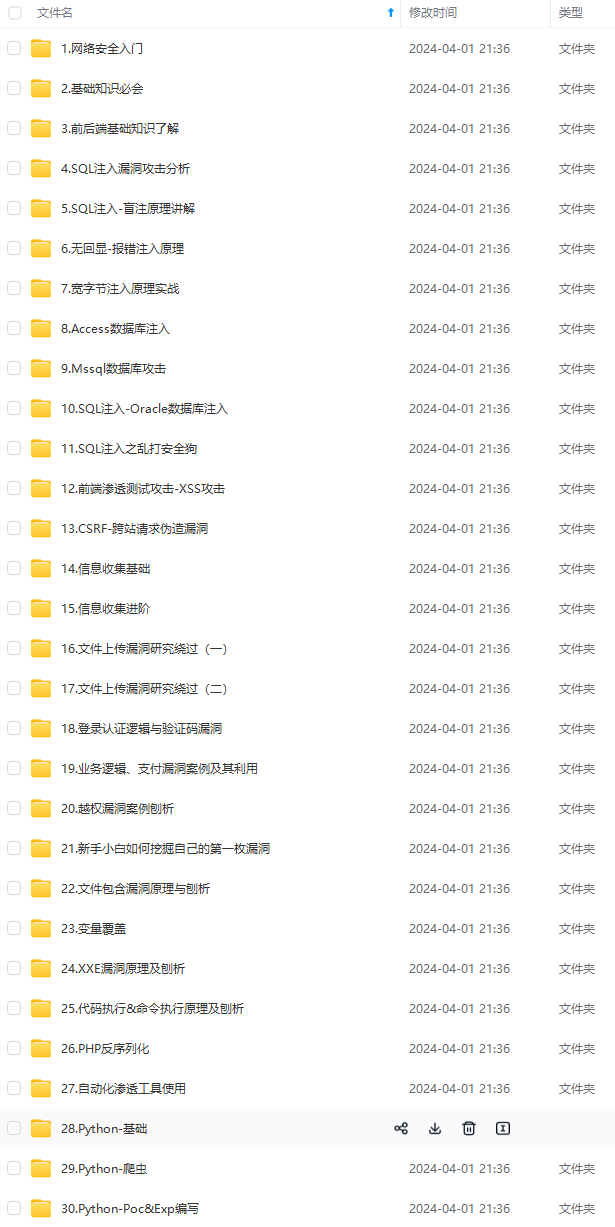

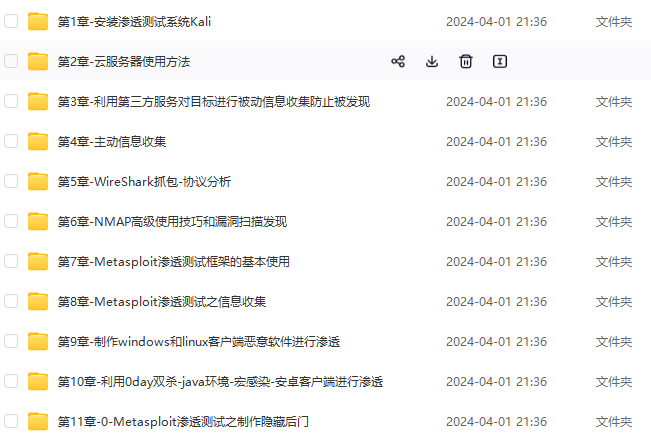

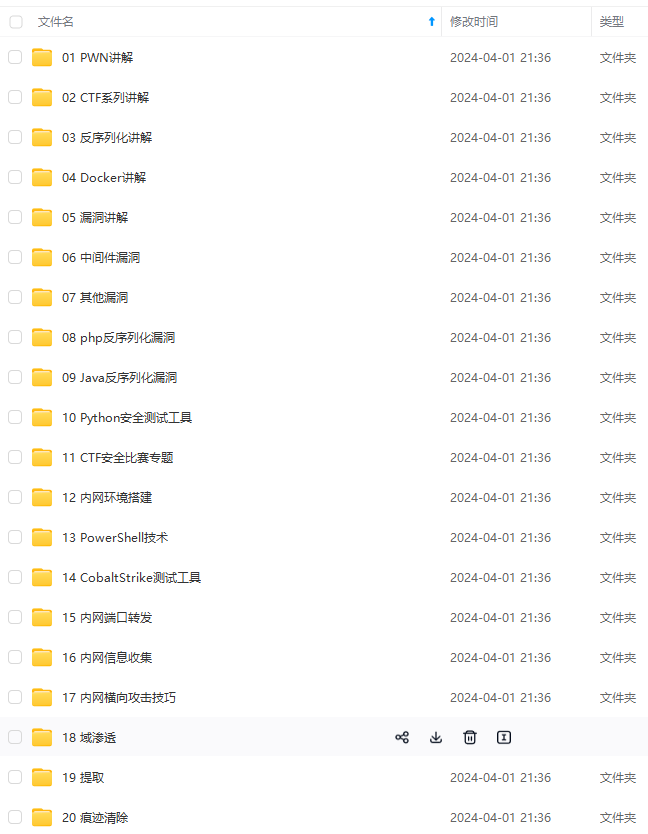

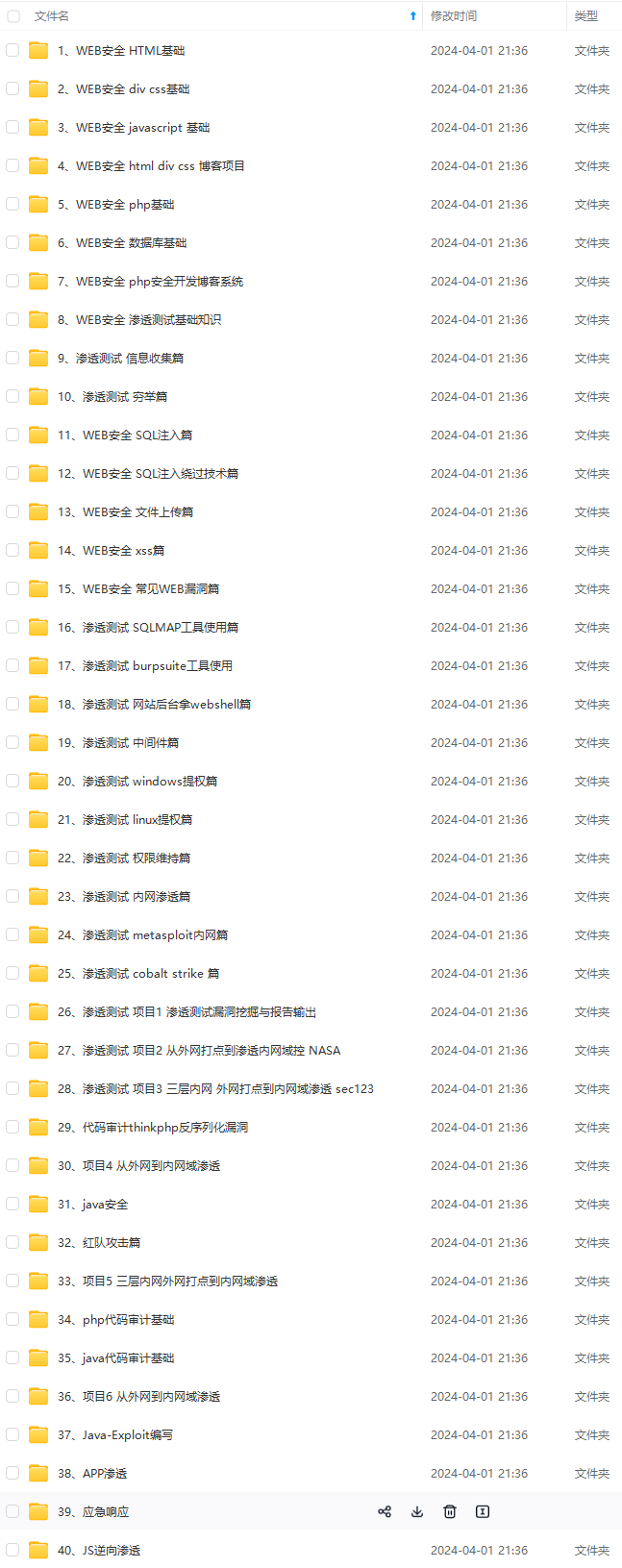

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

https://img-blog.csdnimg.cn/img_convert/4a5f4281817dc4613353c120c9543810.png)

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-DRXuninX-1712653140636)]

4653

4653

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?